С 01.01.2024 применение средств криптографической защиты на уровнях информационно-вычислительного комплекса (ИВК) и информационно-вычислительного комплекса электроустановки (ИВКЭ) для трёхуровневой модели интеллектуальных систем учёта электрической энергии является обязательным. В обзоре проведён анализ требований и предложений российского рынка.

- Введение

- Архитектура ИСУЭ

- Требования законодательства к защите ИСУЭ

- Средства криптографической защиты ИСУЭ

- Мировой рынок средств криптографической защиты ИСУЭ

- 5.1. Опыт Германии

- 5.2. Опыт Китая

- Российский рынок средств криптографической защиты ИСУЭ

- Обзор отечественных средств криптографической защиты ИСУЭ

- 7.1. IT SM

- 7.2. ViPNet SIES

- 7.3. «СКЗИ УСПД-21»

- Выводы

Введение

Интеллектуальная система учёта электроэнергии (мощности) представляет собой комплекс функционально связанных элементов и устройств, предназначенных для дистанционного сбора, анализа, передачи показаний счётчиков электроэнергии. ИСУЭ обеспечивает обмен данными, сохранение показаний счётчиков, удалённое управление компонентами, устройствами и счётчиками, а также предоставление иной информации об измерении электрической энергии. Работа системы осуществляется в соответствии с правилами, утверждёнными Постановлением Правительства РФ от 19.06.2020 № 890.

ИСУЭ создаётся субъектами электроэнергетики с целью:

- выполнить требования Федерального закона от 27.12.2018 № 522-ФЗ,

- централизовать и автоматизировать сбор данных о показаниях счётчиков электроэнергии и объёмах последней,

- отслеживать режимы потребления электроэнергии путём внедрения систем контроля и регулирования,

- исключить неучтённое потребление, а также факты несанкционированного вмешательства в работу счётчиков электроэнергии,

- обеспечить корректное определение объёмов потребления электроэнергии,

- внедрить новые технические решения и программно-аппаратные средства, повышающие качество учёта электроэнергии,

- упростить процесс предоставления потребителям и другим пользователям информации о результатах измерения физических величин базовых параметров цепи переменного тока, показаниях счётчиков и объёмах потребления электроэнергии.

Согласно перечню типовых отраслевых объектов критической информационной инфраструктуры, работающих в области энергетики, ИСУЭ квалифицируются как объекты КИИ.

Архитектура ИСУЭ

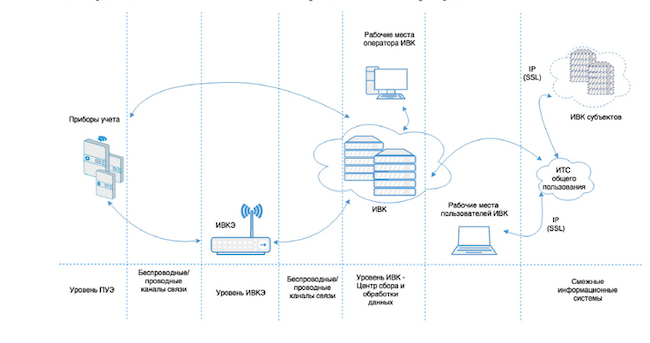

Для ИСУЭ характерна архитектура типа «клиент-сервер», которая может состоять из трёх функциональных уровней, объединённых различными средствами и каналами связи.

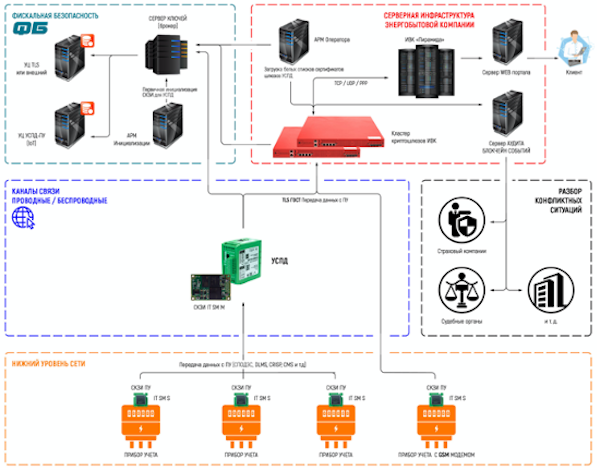

Верхний уровень — информационно-вычислительный комплекс (ИВК), который объединяет программные и технические средства для сбора, хранения, передачи и обработки данных учёта электроэнергии, а также для удалённого управления нагрузкой и компонентами системы учёта энергии.

Средний уровень — информационно-вычислительный комплекс для энергоучёта (ИВКЭ), который выполняет те же задачи, что и верхний. Данные передаются в ИВК. Примером ИВКЭ является устройство сбора и передачи данных (УСПД).

Нижний уровень — приборы учёта электрической энергии (ПУ): подключённые к ИСУЭ средства измерения, используемые для коммерческого учёта электроэнергии на розничных рынках, предоставления коммунальных услуг.

ИВК и ИВКЭ (УСПД) предназначены для дистанционного считывания, обработки, хранения и отображения результатов измерений электроэнергии, журналов событий и данных о параметрах настройки. Они также обеспечивают управление ПУ, изменение конфигурационных параметров и обновление программного обеспечения. Однако в трёхуровневой архитектуре ИВК взаимодействует с ПУ через ИВКЭ (УСПД).

На сегодняшний день ИСУЭ по способу построения иерархии делятся на два вида: двух- и трёхуровневые. Двухуровневая ИСУЭ состоит только из компонентов нижнего и верхнего уровней, т. е. без ИВКЭ (УСПД).

При построении двухуровневых ИСУЭ сбор данных с каждого ПУ выполняется непосредственно с ИВК. Если система трёхуровневая, то сбор данных с ПУ выполняет ИВКЭ (УСПД), которое также обеспечивает временное хранение информации, её обработку и отправку в ИВК по группе ПУ.

Протоколы передачи данных, применяемые в ИСУЭ, — СПОДЭС, СПОДУС, ПИРС, Nb-Fi, LoRaWAN, XNB и т. д. Большинство протоколов работают на каналах связи с низкой пропускной способностью. Чаще всего это беспроводные GSM, LoRaWAN, ZigBee, Nb-IoT, Nb-Fi, однако встречаются и проводные сети Ethernet, RS-485 и электрические сети с передачей данных на основе связи через ЛЭП (PLC).

Рисунок 1. Пример общей структурно-коммуникационной схемы ИСУЭ

Требования законодательства к защите ИСУЭ

ИСУЭ явно автоматизирует критические процессы субъектов электроэнергетики, являющихся владельцами ИСУЭ, а значит, в соответствии с требованиями Постановления Правительства РФ от 08.02.2018 № 127 подлежит категорированию.

Согласно ПП № 890, защищённость ИСУЭ и обращающейся в ней информации обеспечивается в соответствии с федеральными законами № 152-ФЗ, № 187-ФЗ, № 149-ФЗ и актами ФСБ России, разработанными в соответствии с подпунктом «ш» статьи 13 закона «О федеральной службе безопасности», путём принятия организационных и технических мер, а также в соответствии с правилами доступа.

Субъекты электроэнергетики самостоятельно определяют необходимость применения СКЗИ при передаче данных по каналам связи ИСУЭ, руководствуясь разработанной Минэнерго и ФСТЭК России базовой моделью угроз безопасности ИСУЭ. Согласно этому документу, к объектам защиты относится информация обращающаяся в ИСУЭ. Модель угроз размещена на официальном сайте Министерства энергетики Российской Федерации.

Средства криптографической защиты ИСУЭ

Эксплуатация оборудования ИВК выполняется в пределах границ контролируемой зоны, а ИВКЭ (УСПД) и ПУ обычно устанавливаются вне её границ.

В ИСУЭ должна быть обеспечена корректная совместная работа всех компонентов в части защиты информации. Выполнение этого требования возможно только посредством создания СКЗИ.

При проектировании системы криптографической защиты информации для ИСУЭ должны быть учтены следующие особенности применения СКЗИ:

- соответствие требованиям эксплуатации вне контролируемой зоны, так как на уровнях ПУ и ИВКЭ (УСПД) регламентный контроль и защита от несанкционированного доступа затруднены или невозможны;

- функционирование на каналах связи с низкой пропускной способностью, в том числе радиоканалах LPWAN, и обязательная совместимость с промышленными протоколами отличными от TCP/IP, что делает нецелесообразным применение ряда криптографических технологий;

- реализация криптографических протоколов согласно стандартам Р 1323565.1.029-2019, Р 1323565.1.032-2020, Р 1323565.1.028-2019, утверждённым приказом Минцифры от 30.12.2020 № 788;

- СКЗИ, которые встраиваются в технические средства на уровнях ПУ и ИВКЭ (УСПД), предпочтительнее шлюзовых (наложенных криптошлюзов) по экономическим соображениям;

- из-за большого количества компонентов и крупного масштаба нужна централизованная система управления, которая должна обеспечивать администрирование, мониторинг и учёт СКЗИ, создание, распределение и обновление ключевой информации;

- в системе криптозащиты ИСУЭ следует предполагать устойчивое функционирование десятков миллионов СКЗИ на уровнях ПУ и ИВКЭ (УСПД).

Проектные решения по криптозащите и эксплуатации СКЗИ в ИСУЭ в соответствии с законодательством РФ следует согласовывать с ФСБ России. При этом необходимо учитывать нюансы лицензирования и сертификации, а также принимать во внимание, что СКЗИ могут иметь программное или программно-аппаратное исполнение. В частности, применение программных исполнений СКЗИ накладывает дополнительные требования к аппаратным платформам ПУ и ИВКЭ (УСПД) в части вычислительных ресурсов.

Встраивание конечных средств криптозащиты в программно-аппаратном исполнении не требует сертификации ПУ и ИВКЭ (УСПД) как СКЗИ, не накладывает дополнительных требований к их аппаратным платформам и вычислительным ресурсам, а предусматривает только проведение оценки влияния, что позволяет производителю ПУ и ИВКЭ (УСПД) обходиться без лицензии ФСБ России на разработку СКЗИ. К слову, процедура оценки влияния ПУ / ИВКЭ (УСПД) на СКЗИ менее затратна для разработчика устройства, чем сертификация.

Мировой рынок средств криптографической защиты ИСУЭ

Зарубежные СКЗИ для ИСУЭ не соответствуют требованиям законодательства РФ, но для понимания общей практики рассмотреть их важно.

Опыт Германии

Smart Metering — ИСУЭ, которые позволяют энергосбытовым компаниям (ЭСК) вводить дифференцированные тарифы на потребление в зависимости от времени суток и времени года, проводить мониторинг потребления и, следовательно, управлять потреблением, снижая излишний расход ресурсов со стороны производителя электроэнергии.

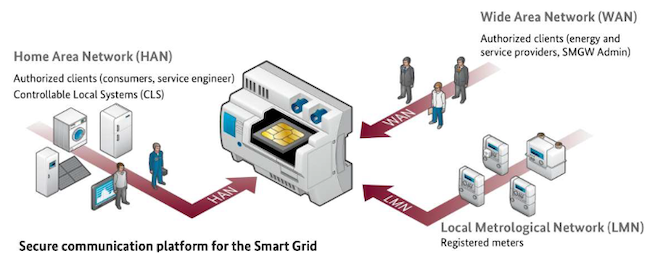

Федеральное управление по информационной безопасности Германии (BSI) так описывает архитектуру сети для Smart Metering:

- HAN — домашняя сеть, в которой может присутствовать внутренний нарушитель (человек, который хочет исказить данные о потреблении).

- LMN — метрологическая сеть. Защищённая сеть в инфраструктуре HAN для безопасного обмена информацией между счётчиками и Smart Metering Gateway.

- WAN — широкополосная сеть передачи данных. Используется для публикации измерений во внешних системах оператора.

- Smart Metering Gateway — шлюз для подключения LMN через WAN к сетям оператора.

Рисунок 2. Схема работы ИСУЭ на примере ПО Smart Metering

Такая архитектура удобна в переходный период, пока все счётчики и модуль безопасности (SMGW) являются отдельными устройствами.

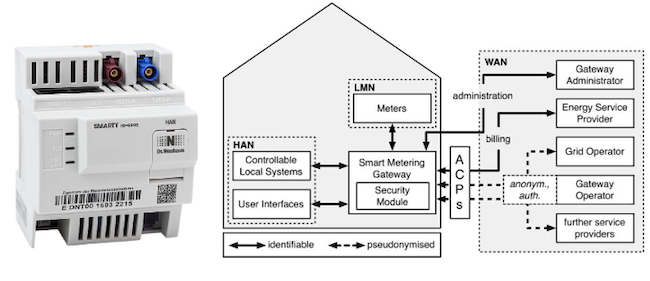

Рисунок 3. Общая схема сети ИСУЭ на примере ПО Smart Metering

Агенты взаимодействия в Smart Metering:

- поставщик электроэнергии;

- оператор Grid-сети;

- администратор шлюза Smart Gateway;

- счётчик электроэнергии.

Поставщик электроэнергии ежемесячно выставляет счёт. Оператор Grid получает оперативные данные о потреблении для анализа. Администратор шлюза осуществляет управление SMGW — обновление, генерацию ключей для соединения.

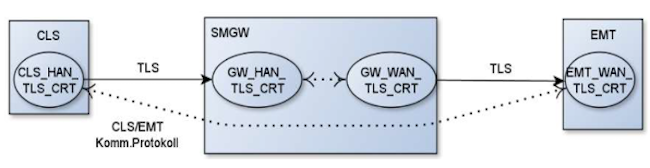

Для защиты информации используется подход PKI, с выделением отдельной инфраструктуры PKI — Smart Meter PKI. Корневой центр сертификации принадлежит государству, а для частных компаний отводятся промежуточные (Sub-CA). Промежуточные центры, в свою очередь, выдают сертификаты участникам рынка и шлюзам SMGW.

Базовые протоколы для защиты передачи данных — TLS 1.2 и 1.3. Это полновесные реализации TLS. Возможно использование открытых реализаций библиотеки TLS. Для каждой подсети и каждого участника взаимодействия выпускается отдельный сертификат, поэтому, например, у шлюза SMGW будет сразу три ключа — для каждой сети информационного обмена (HAN, LMN и WAN).

Рисунок 4. Схема взаимодействия ИСУЭ на примере ПО Smart Metering

При взаимодействии SMGW со счётчиками допускается использовать симметричное шифрование AES-CBC+CMAC до 2027 года.

Опыт Китая

Карта PSAM — модуль управления безопасностью конечного устройства, соответствующий «Спецификации карты PSAM China Financial Integrated Circuit (IC card)», включая обычную и высокоскоростную разновидности.

Ключевые особенности PSAM:

- Поддержка одной картой нескольких независящих друг от друга приложений.

- Поддержка разных типов файлов.

- Поддержка разных методов безопасного доступа и разрешений.

- Поддержка алгоритмов Single DES и Triple DES.

- Контактный интерфейс соответствует протоколу PPS и поддерживает выбор скоростей.

- Поддержка различных вариантов ёмкости, пространства EEPROM.

Рисунок 5. Карта PSAM для защиты ИСУЭ

PSAM встраивается во все виды конечного оборудования для обеспечения защиты на уровне IC-карты. В дополнение к этому PSAM имеет и функции по генерации ключа.

Российский рынок средств криптографической защиты ИСУЭ

Представленные отечественными производителями СКЗИ обеспечивают защиту информации и каналов управления на всех трёх уровнях ИСУЭ: интеллектуальный прибор учёта (ИПУ), ИВКЭ (УСПД), ИВК.

Продемонстрировано управляющее воздействие с уровня ИВК через ИВКЭ (УСПД) со встроенной защитой канала передачи данных по введению полного или частичного ограничения режима потребления электрической энергии в ИПУ.

В целом, для корректного встраивания СКЗИ программного типа срок разработки ИВКЭ (УСПД) и ИПУ составляет ориентировочно три месяца, в то время как оценка влияния технологического и промышленного оборудования на встраиваемые в ИПУ и ИВКЭ (УСПД) сертифицированные программно-аппаратные комплексы (ПАК) СКЗИ составляет от трёх до шести месяцев.

Согласно постановлению Правительства Российской Федерации от 22 августа 2023 г. № 1403 некоторые виды деятельности, связанные с планируемым введением ИСУЭ в эксплуатацию, были исключены из числа лицензируемых. Постановление Правительства РФ от 16 апреля 2012 г. № 313 теперь не охватывает операции по установке ИПУ и ИВКЭ (УСПД), касающиеся деятельности по монтажу, установке (инсталляции) и наладке средств защищённых с использованием шифровальных (криптографических) технологий. Это упрощает процесс разработки и ввода в эксплуатацию ИПУ и ИВКЭ (УСПД), в которых применяются СКЗИ.

Минпромторг совместно с Минэнерго и ФСБ России разработал дорожную карту по обеспечению производства УСПД с использованием сертифицированных СКЗИ, включающую в себя следующие мероприятия:

- Анализ производственных мощностей выпуска УСПД, а также технических и функциональных характеристик УСПД, готовых к производству и сертификации (на основании данных Минэнерго России (письмо от 20 июля 2021 г. № ЕГ-8519/07), включая информацию о потребности в УСПД).

- Разработка и согласование технических заданий по разработке образцов СКЗИ для УСПД.

- Экспертиза материалов тематических исследований СКЗИ для УСПД.

- Разработка производителями опытных образцов УСПД с СКЗИ и передача их на тестирование потребителям.

- Уточнение типа и количества каждого типа УСПД для обеспечения их производства с учётом результатов испытаний опытных образцов.

- Экспертиза материалов по оценке влияния аппаратных, программных и программно-аппаратных средств ИСУЭ на СКЗИ, используемых в УСПД.

- Сертификация разработанных УСПД с СКЗИ в ФСБ России.

- Формирование ежеквартального плана производства УСПД, включая наименование производственных площадок, их мощности, сроки запуска производств, а также тип, стоимость и количество производимых УСПД.

- Пересмотр требований к лицензированию отдельных видов деятельности, необходимых для производящих и эксплуатирующих УСПД с СКЗИ организаций.

В результате данной работы на рынке появились описанные ниже решения.

Обзор отечественных средств криптографической защиты ИСУЭ

IT SM

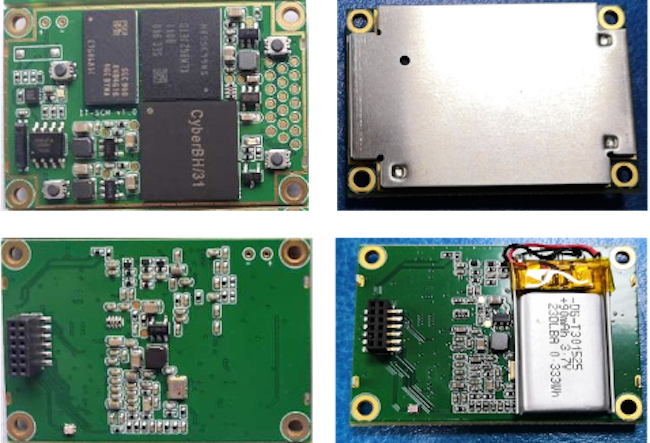

Вычислительный модуль СКЗИ IT SM версии 1.0, разработанный АО «НТЦ Фискальная безопасность» в исполнении 2, предназначен для построения защищённых систем, обеспечивающих сбор, учёт и хранение данных.

Модуль выполняет криптографические операции, а также гарантирует подлинность данных и исключает их корректировку. Установка СКЗИ производится в различные мастер-устройства, такие как электронные навигационные пломбы, «умные» замки, устройства сбора и передачи данных и др.

Рисунок 6. Программно-аппаратный комплекс криптографической защиты IT SM M

Рисунок 7. Программно-аппаратный комплекс криптографической защиты IT SM S для ИПУ

Функциональные особенности:

- идентификация и аутентификация пользователей;

- контроль доступа и защита каналов управления ПУ;

- контроль целостности передаваемой информации;

- журналирование ИБ-событий;

- фиксирование несанкционированного доступа к прибору учёта.

В модулях защиты реализованы компоненты СКЗИ в соответствии с государственными криптографическими стандартами: хеш-функция ГОСТ 34.11-2012 и ГОСТ 34.10 для формирования ЭП согласно 63-ФЗ.

Рисунок 8. Архитектура программно-аппаратного комплекса безопасности ИСУЭ на базе IT SM

Преимущества технического решения с IT SM M и IT SM S:

- небольшие габариты устройств;

- модули могут быть легко интегрированы в существующие ИВКЭ (УСПД) и ИПУ;

- устройства IT SM сертифицированы по требованиям регуляторов;

- не требуется отдельная сертификация ИВКЭ (УСПД) и ИПУ по требованиям к СКЗИ и СКЗИ-НР;

- небольшая рыночная стоимость изделия, до 750 рублей на один ИПУ;

- температура эксплуатации от −40 до +70 °C;

- возможность аутентификации в сетях подвижной связи второго, третьего и четвёртого поколения в соответствии со спецификацией 3GPP TS 35.231 и S3G (Рекомендации по стандартизации Р 1323565.1.003 2017);

- низкое потребление энергии.

Информационная безопасность СКЗИ IT SM была проверена и подтверждена для работы с ИВКЭ (УСПД) от компаний «Нартис», «Промприбор», «Вавиот», «Миландр» и «Системы и технологии». Совместная работа ГК «Системы и технологии» с ООО «КриптоПро» показала, что интеллектуальный контроллер SM160-02М со встроенным IT SM M может быть использован при создании защищённых ИСУЭ, соответствующих требованиям постановления Правительства РФ № 890.

Продукт IT SM соответствует классу КС3 согласно приказу ФСТЭК России от 11.02.2013 № 17 и приказу ФСБ России от 27.12.2011 № 796.

Подробнее с линейкой продуктов можно ознакомиться на сайте производителя.

ViPNet SIES

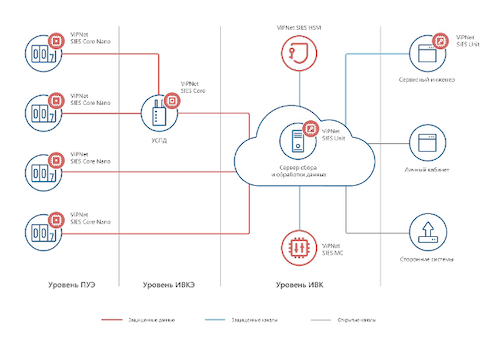

Для обеспечения безопасности информации при её передаче по каналам связи ИСУЭ компания «ИнфоТеКС» предлагает использовать решение ViPNet SIES (Security for Industrial and Embedded Solutions), разработанное для АСУ ТП и промышленного интернета вещей (IIoT).

Рисунок 9. ViPNet SIES Core

Решение ViPNet SIES — это комплекс встраиваемых СКЗИ, предназначенный для обеспечения безопасности устройств входящих в ИСУЭ (УСПД, шлюзы, базовые станции, ИВК, ПУ).

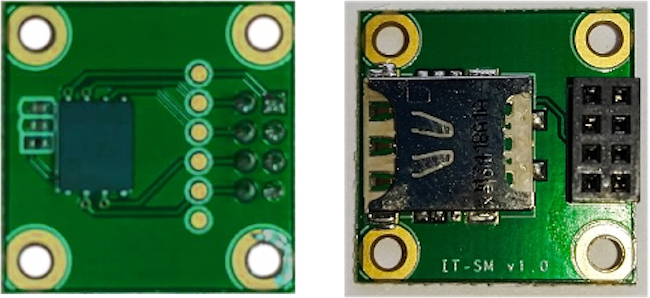

Аппаратный криптомодуль ViPNet SIES Core встраивается в устройства уровня ИВКЭ и может использоваться за пределами контролируемой зоны при наличии датчика вскрытия корпуса. ПАК ViPNet SIES Core может быть подключён через различные аппаратные интерфейсы, такие как UART, SPI или USB. Этот модуль соответствует требованиям ФСБ России для СКЗИ класса КС3 и включён в реестр российской радиоэлектронной продукции Минпромторга России.

В ИВК на сервер сбора и обработки информации или на отдельный сервер, расположенный в одной контролируемой зоне с ИВК, устанавливается ПО ViPNet SIES Unit. Это программное обеспечение поддерживает широкий спектр операционных систем, включая Astra Linux SP 1.6 и 1.7, а также «Альт 8 СП». ViPNet SIES Unit сертифицировано как СКЗИ классов КС3 и КС1 в соответствии с требованиями ФСБ России. СКЗИ поддерживают работу в ИСУЭ с резервированием ИВК.

В ПУ производитель встраивает крипточип ViPNet SIES Core Nano, который обладает набором инженерных мер защиты, соответствующих требованиям к СКЗИ-НР (некорректируемая регистрация), и может работать за пределами контролируемой зоны. ViPNet SIES Core Nano интегрируется в ПУ через интерфейс SPI и позволяет устройству функционировать до 16 лет без смены ключевой информации. В настоящее время ViPNet SIES Core Nano проходит сертификацию, завершение которой планируется к концу 2024 года.

Рисунок 10. ViPNet SIES Core Nano

Для защиты данных в ИСУЭ применяются криптомодули ViPNet SIES Core и ViPNet SIES Core Nano, использующие криптографический протокол CRISP. Этот протокол обеспечивает безопасность как прикладного, так и служебного взаимодействия между защищаемыми устройствами поверх используемого протокола связи. CRISP рекомендован Минцифры к использованию в ИСУЭ.

Встраивание ViPNet SIES не требует сертификации ПУ и ИВКЭ как СКЗИ, не накладывает дополнительных требований к их аппаратной платформе и вычислительным ресурсам. Для применения ViPNet SIES достаточно провести процедуру оценки влияния компонента ИСУЭ на СКЗИ, что не требует наличия у производителя ПУ и ИВКЭ лицензии ФСБ России на разработку и производство СКЗИ.

Рисунок 11. Архитектура программно-аппаратного комплекса безопасности ИСУЭ на базе ViPNet SIES

Преимущества использования решения ViPNet SIES для разработчиков компонентов ИСУЭ:

- наличие отдельного модуля и доступ по API или через протокол для выполнения криптографических операций;

- самостоятельное выполнение криптографических вычислений СКЗИ в ПАК ViPNet SIES Core и ViPNet SIES Core Nano;

- хранение ключевой информации в СКЗИ ViPNet SIES Core и ViPNet SIES Core Nano;

- применение сертифицированных СКЗИ;

- универсальность криптографического решения ViPNet SIES, подходящего для различных исполнений ПУ и устройств уровня ИВКЭ (УСПД), которые подключаются к ИСУЭ через различные протоколы и интерфейсы;

- возможность реализации разнообразных сценариев защиты информации в устройствах, с учётом требований законодательства Российской Федерации.

Преимущества для эксплуатирующих компаний:

- возможность использования одного решения для разных типов сетей передачи;

- централизованное управление позволяет оперативно получать информацию о работоспособности СКЗИ и отслеживать сроки действия ключевой информации, а также проводить обновления СКЗИ в случае необходимости;

- возможно поэтапное внедрение СКЗИ в ИСУЭ без потребности в модернизации устройств уровня ИВКЭ (УСПД);

- возможно построить ИСУЭ с резервированием оборудования на уровне ИВК;

- не требуются обслуживание ПУ и смена ключевой информации ViPNet SIES Core Nano в течение межповерочного интервала (16 лет);

- нет зависимости от сторонних разработчиков СКЗИ, все права на интеллектуальную собственность принадлежат «ИнфоТеКС».

На данный момент ряд крупных производителей компонентов ИСУЭ встраивают ViPNet SIES в свои устройства. НТЦ «Нартис» интегрировал ПАК ViPNet SIES Core в УСПД «Коммуникационный шлюз СG-ZB-02». Он стал первым устройством уровня ИВКЭ со встроенным СКЗИ, применительно к которому была проведена оценка влияния. ГК «Сигма» интегрировала ПО ViPNet SIES Unit и ПАК ViPNet SIES MC в свою систему учёта электроэнергии «СИГМА.ИВК» и СУП СПД «Пионер». СКЗИ в составе системы рассчитаны на работу 16 млн точек учёта, поддерживают горизонтальное масштабирование и резервирование комплекса. Сейчас решения НТЦ «Нартис» и ГК «Сигма» массово устанавливаются в инфраструктуру «ИнтерРАО», известно о 2,5 тыс. инсталляций, до конца года производитель планирует увеличить количество до 274 тыс. устройств. СКЗИ ViPNet SIES в устройства для ИСУЭ также встраивает «Лартех» — для защиты LoRaWAN, приборов «Милур», «Энергомера» и др.

Подробнее с линейкой продуктов можно ознакомиться на сайте производителя.

«СКЗИ УСПД-21»

Программный комплекс разработан компанией «С-Терра СиЭсПи» и предназначен для использования в составе ИВКЭ (УСПД). Аналогичный комплекс для применения в приборах учёта находится на стадии тематических исследований.

Разработка программного продукта была запрошена в 2020 году одним из крупнейших заказчиков в области интеллектуальной измерительной техники.

Функциональные возможности «СКЗИ УСПД-21»:

- защита информации передаваемой между ИВКЭ (УСПД) / ПУ и ИВК при помощи шифрования с имитовставкой на основе Р 34.12-2015;

- применение функции ЭП ИВК согласно ГОСТ 34.11-2012 и ГОСТ 34.10-2012 для защиты команд управления энергопотреблением;

- регулярное обновление ключевой информации (в программных СКЗИ, в отличие от аппаратных, применён принцип использования обновляемого потока короткоживущих ключей);

- обновления программного обеспечения ИВКЭ (УСПД) / ПУ.

Для программных СКЗИ обеспечивается бесшовный безопасный процесс управления жизненным циклом, включая производство (при этом производитель не обязательно должен быть лицензиатом ФСБ России), регистрацию по месту установки, техническое обслуживание, ремонт и утилизацию.

Полное решение для ИСУЭ формируется с применением совместимых аппаратных криптографических комплексов производства АО «АТЛАС-КАРТ».

Получен сертификат ФСБ России, подтверждающий, что программный комплекс «СКЗИ УСПД-21» версии 1.0 соответствует требованиям к СКЗИ класса КС1.

Производители УСПД встраивают сертифицированное программное СКЗИ в производимое ими оборудование по учёту электроэнергии для исполнения ПП № 890.

Программные СКЗИ прошли апробацию в ходе пилотного проекта ПАО «Россети» с четырьмя производителями ИВКЭ (УСПД) и получили положительное заключение по результатам испытаний.

Познакомиться с продуктом можно в этой статье производителя.

Выводы

На текущий момент производители ИВКЭ (УСПД) и ИПУ ведут активную работу по тестированию СКЗИ и внедрению их в свою продукцию, а также:

- направляют технические задания по оценке влияния ИВКЭ (УСПД) и ИПУ на СКЗИ на согласование в ЦЗИиСС ФСБ России;

- направляют в Минэнерго и ЦЗИиСС ФСБ России предложения о необходимости разработки отраслевой (единой) частной модели угроз информации для СКЗИ ИВК, ИВКЭ (УСПД) и ИПУ, присоединяемых к ИСУЭ, в целях унификации требований к техническим решениям разработчиков СКЗИ и допуска их применения в составе ИВК, ИВКЭ (УСПД) и ИПУ владельцев ИСУЭ;

- проводят опытную эксплуатацию ИВК, ИВКЭ (УСПД) и ИПУ с опытными образцами СКЗИ на выделенных тестовых площадках (полигонах) заказчиков для подтверждения соответствия требованиям владельцев ИСУЭ.

Разработчики СКЗИ прорабатывают перспективы производства микроконтроллеров для средств криптозащиты в РФ и рассматривают возможности фабрик ООО «НМ-Тех» и АО «Микрон» для выпуска продукции.

Минэнерго, ФСБ, ФСТЭК и Минцифры России совместно приняли решение о продлении действия разработанной и размещённой на официальном сайте Минэнерго базовой модели угроз ИБ в ИСУЭ до 31 декабря 2024 г.

В общем, ведётся активная работа по развитию этого сегмента. Уже сейчас есть продукты, которые помогут защитить интеллектуальные системы учёта электроэнергии и выполнить требования регуляторов.

Соавтор: Андрей Куликов, заместитель директора по информационной безопасности ООО «Рубикон»