Методология непрерывного управления киберугрозами (Continuous Threat Exposure Management, CTEM) позволяет кардинально пересмотреть концепцию построения системы информационной безопасности, задавая динамике её развития правильный вектор. Вместо постоянного внедрения новых средств защиты CTEM предлагает фокусироваться на осознанном понимании целей защиты и анализе получаемых результатов.

- Введение

- Проблемы текущего процесса построения системы ИБ

- Совершенствование процесса

- Что влияет на принятие CTEM в России

- Выводы

Введение

Методология CTEM была предложена аналитиками Gartner как ответ на проблемную задачу, связанную с приоритизацией уязвимостей: порой количество брешей столь велико, что результаты их поиска превращаются в «простыню отчёта», с которой непонятно, что делать. Создание Continuous Threat Exposure Management, подхода, предусматривающего непрерывное управление угрозами, стало возможным благодаря появлению инструментов для автоматизированной проверки ИТ-инфраструктуры на защищённость, таких как BAS и автопентест.

Сегодня CTEM активно распространяется на все направления информационной безопасности и может быть адаптирован под российские методики, включая рекомендации ФСТЭК России.

Проблемы текущего процесса построения системы ИБ

Сейчас процесс выглядит следующим образом: формируется модель угроз, рядом с ней — модель нарушителя, которая влияет на оценку угроз. Далее проводится оценка рисков, в том числе на основе модели угроз, что позволяет выразить эти риски количественно. После этого создаётся стратегия информационной безопасности, которая направлена на снижение рисков. Но какие-то риски удаётся снизить, а какие-то — нет.

После внедрения системы ИБ начинается оперативная работа, поддерживающая внедрённые средства и процессы, что помогает сохранять уровень риска на приемлемом для компании уровне. Этот процесс повторяется: актуализируется модель угроз и нарушителей, оцениваются риски, корректируется система информационной безопасности и так далее. Тем самым формируется постоянный цикл.

Основная проблема — в том, что весь процесс базируется на теоретических оценках и ничем толком не подтверждается. Будь то модели угроз и нарушителей, оценки рисков или внедрение системы информационной безопасности, мы можем лишь теоретически оценить их влияние на снижение рисков.

Адекватность модели нарушителя

Создание модели нарушителя — это непростой теоретический процесс, который требует понимания сложной логики и тактики атак. Связать конкретные действия и техники хакера в комплексный вектор атаки или последовательность шагов крайне трудно из-за высокой вариативности. Чтобы достичь реального результата, необходимо понимать и предсказывать логику хакера, а не просто комбинировать методы.

Поэтому, как предусмотрено в документах ФСТЭК России, нарушителей делят на несколько категорий: от «школьника», способного обойти антивирус, до «государственного хакера», владеющего передовыми методами, включая взлом криптографии. Между ними выделяются ещё несколько категорий, хотя их различия не всегда чётко определены.

Эти категории дают возможность хотя бы в какой-то мере моделировать нарушителей, что, в свою очередь, влияет на модель угроз. Однако это остаётся теорией, которую трудно подтвердить на практике, за исключением ручных пентестов, где моделируется работа нарушителя.

Логично было бы предположить, что и пентестеры должны подразделяться по уровню навыков, как модели нарушителей. Однако в реальности таких градаций среди пентестеров не существует: в каждой компании тесты проводят разные команды, с разной загруженностью и набором методов. Например, одна и та же команда может в одном проекте использовать простые техники «школьника», а в другом — более совершенные методы, в зависимости от состава команды и текущей загрузки. Тем не менее даже ручная проверка даёт определённый результат.

Точность модели угроз

Создание модели угроз также сталкивается с рядом сложностей, одной из которых является детальное описание объекта защиты. Согласно методологиям ФСТЭК России, для моделирования угроз необходимо точно описать все внутренние и внешние связи системы, но без средств автоматизации сделать это крайне трудно. Инфраструктура постоянно меняется, и зачастую сотрудники даже не знают, что доступно на внешнем периметре. Эти аспекты напрямую влияют на модель угроз и на возможности проникновения в инфраструктуру, которые открываются хакеру.

Модель угроз тесно связана с моделью нарушителя, так как она позволяет оценить действия, которые смоделированный нарушитель способен выполнить на данном объекте защиты. Смоделировать вручную все возможные угрозы — задача крайне трудная, особенно с учётом того, что объект описан с определёнными допущениями, а модель нарушителя также остаётся теоретической. Это создаёт «теорию на теории», в результате чего фактическая ситуация может отличаться от предполагаемой. Впоследствии на основе этих моделей осуществляется оценка рисков, что накладывает дополнительные ограничения на точность выводов.

Релевантность оценки рисков

Оценка рисков всегда носит теоретический характер: это расчёт, основанный на определённых показателях. Мы выполняем его исходя из созданной модели угроз, понимая, что это «теория на теории». На основе этой модели мы проводим теоретическую оценку, и что в итоге получаем? Есть числовые показатели для каждого риска. Формально KPI выполнены, так как риски подсчитаны, но насколько это отражает реальную картину, сказать невозможно.

Далее на основании этих расчётных рисков внедряются средства защиты, и нужно оценить, насколько они действительно снижают риски. Здесь мы добавляем ещё один слой теории, полагая, что, к примеру, антивирус защищает от определённых техник и части угроз, которые мы смоделировали. Насколько эта защита действенна на практике, мы не знаем. Это относится и ко всем используемым средствам. Даже если говорить об определённом классе решений, трудно точно утверждать, защищает ли он от этих угроз. При обращении к конкретным вендорам можно полагаться лишь на маркетинговые заявления: вендор утверждает, что защита работает, но фактически это не всегда подтверждается.

Третий аспект связан с конфигурацией. В максимальных настройках продукт может обеспечивать защиту, но в реальных условиях с нашими настройками он может оказаться бесполезным против конкретных угроз. В итоге в оценке рисков указано, что продукт блокирует угрозы, а на деле это не так. Добавляется ещё одна теоретическая оценка.

У бизнес-заказчика может возникнуть вопрос: «Вы сделали оценку рисков. Скажите, какова вероятность того, что хакер инициирует атаку и успешно её завершит?». Сегодня, в нынешней обстановке, первая часть вопроса возникает реже: атакам подвергаются почти все. Однако вторая часть остаётся: «Какова вероятность того, что хакер сможет довести атаку до конца?». Оценка рисков на этот вопрос ответить не может.

Совершенствование процесса

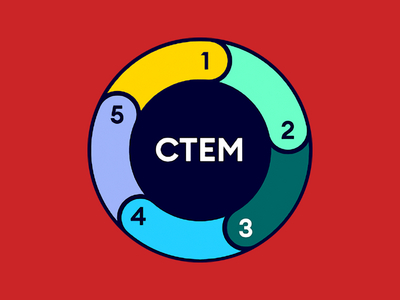

Continuous Threat Exposure Management предусматривает проактивный и итеративный подход к выявлению и анализу источников опасности, а также к снижению уровня угроз ИБ благодаря непрерывному циклу конкретных шагов: идентификации площади атаки, обнаружения уязвимостей, их приоритизации, последующей валидации и подготовки плана реагирования на случай инцидента. Его основное преимущество — использование реальных данных, относящихся к конкретной инфраструктуре, без теорий и домыслов. Для получения этих данных концепция предусматривает постоянное проведение проверок с использованием инструментов их автоматизации.

Сегментация системы безопасности: адаптация к масштабу и специфике инфраструктуры

При реализации системы безопасности, охватывающей обширную и сложную инфраструктуру, важно учитывать масштаб и специфику объектов. Полное покрытие всей сети единой системой зачастую невозможно: физические и финансовые ограничения не позволяют обеспечить защиту каждого сегмента от всех типов угроз — от мелких нарушений до атак организованных хакерских группировок.

Рекомендуется сегментировать систему по различным критериям: по видам деятельности, территориальному признаку или уровню критической значимости объектов. Например, для крупной организации с распределённой сетью целесообразно выделить основные маршруты и критически важные точки для размещения систем безопасности. Так, сбой в небольшом региональном представительстве повлияет только на локальную зону, а сбой в центральном офисе может привести к полной остановке процессов на территории страны.

Такой подход требует гибкости: при изменениях в инфраструктуре или при появлении новых средств защиты сегменты могут корректироваться. Вместо полного охвата всей инфраструктуры важно определить и защитить ключевые узлы и маршруты, обеспечивая тем самым надёжность бизнес-процессов и минимизацию критических рисков.

Первый шаг в данном случае — это определение тех сегментов, которые подлежат анализу. Однако дело не только в выделении конкретных сегментов, но и в их приоритизации. В некоторых зонах анализ может быть признан менее важным, но даже такой выбор несёт риски. Если, например, атака начнётся с конечного узла в малозначимом отделении, теоретически уязвимость в системе может позволить злоумышленнику проникнуть в ключевой ЦОД и зашифровать критически значимые данные.

Парадигма CTEM, основанная на цикличном подходе, позволяет на начальном этапе задать ограниченные зоны анализа. Далее, имитируя атаки, можно обнаружить пути проникновения из ранее незащищённых сегментов в критические зоны, что потребует расширения области анализа. Например, если обнаружится возможность скрытного запуска атаки изнутри, концепция защиты, изначально ориентированная на защиту периметра, должна быть адаптирована и усилена для защиты внутренних сегментов.

Превентивный подход CTEM: моделирование и проверка векторов атак

Вне концепции CTEM компании вынуждены реагировать на инциденты постфактум, меняя свои подходы к безопасности лишь после того, как хакер уже проник в систему. CTEM же позволяет превентивно выявлять уязвимые места, моделируя потенциальные векторы атак на инфраструктуру и выявляя критические точки, которые можно закрыть заранее — причём, что важно, делать это регулярно.

Тем не менее без технической возможности имитировать действия нарушителя в автоматическом режиме мы можем лишь предполагать возможные сценарии. Ряд автоматизированных инструментов вроде XM Cyber позволяют создать такие модели, собирая данные об инфраструктуре и показывая вероятные векторы атак. Несмотря на то что эта информация является скорее теоретической, она уже помогает систематизировать потенциальные риски.

Полноценная проверка векторов требует использования систем типа BAS и автопентеста, которые позволяют испытать каждую технику атаки на практике. Если техника успешно блокируется в реальных условиях, её можно исключить из списка теоретических угроз, сокращая карту векторов до управляемого уровня.

Для создания комплексной системы анализа рисков рекомендуется использовать данные из SGRC-систем, результаты работы сканеров уязвимостей, ASM, BAS и автопентеста.

Автоматизация в CTEM

Процесс автоматизации помогает сделать модель нарушителя более детализированной, не ограничиваясь лишь несколькими уровнями угроз. Благодаря автоматизированным средствам, таким как BAS и автопентест, можно регулярно конкретизировать техники и векторы атак, которые злоумышленники могут использовать. Автоматизация позволяет протестировать сотни техник, которые описаны, например, в MITRE ATT&CK и БДУ ФСТЭК России, и выяснить, какие из них действительно могут сработать в инфраструктуре в тот или иной момент.

Как мы уже упоминали, СТЕМ предлагает начинать с анализа активов, которые критически значимы для бизнеса, и процессов, которые необходимо защитить. Важно понимать, что на этом этапе учитываются только те активы и процессы, которые могут быть уязвимы при наступлении так называемых «недопустимых событий». Эти события представляют угрозу для бизнеса сами по себе, независимо от того, может ли их использовать злоумышленник, так как они связаны с возможной остановкой процессов и потерей дохода. Здесь модель нарушителя не рассматривается, а делается детальное описание процессов и инфраструктуры.

На следующем шаге уже появляется модель нарушителя. Проводится детализация возможных техник и тактик, которые злоумышленник может использовать для атаки на данный объект. Этот шаг позволяет определить конкретные сценарии атак и оценить вероятность их реализации в инфраструктуре.

Что влияет на принятие CTEM в России

Какие факторы оказывают существенное влияние на принятие СТЕМ в Российской Федерации?

CTEM и требования ФСТЭК России

Применяя методологию СТЕМ, необходимо учитывать требования ФСТЭК России, которые регулируют вопросы защиты персональных данных и критической информационной инфраструктуры (КИИ), включая моделирование угроз и нарушителей. Согласно этим требованиям, любая крупная компания, обрабатывающая персональные данные или управляющая критически значимыми объектами, должна иметь модель нарушителя и модель угроз. Это основа, заложенная в регуляторных документах и учебных программах по информационной безопасности, где акцент ставится на необходимость моделирования нарушителей, оценки рисков и построения защитной системы на основе этих данных.

СТЕМ не отменяет существующие регуляторные требования, а дополняет их, делая оценку более практической и гибкой. Автоматизация, применяемая в СТЕМ, позволяет более детально описать нарушителя и определить конкретные техники и векторы атак, которые могут быть использованы против инфраструктуры. В таких автоматизированных системах, как BAS, уже содержатся сотни техник, которые могут применяться в реальных сценариях. Это позволяет не только проверять инфраструктуру, но и определять, какие техники действительно могут сработать, чтобы их заблокировать.

На практике компания не всегда может заблокировать все техники, описанные в модели нарушителя, и фокусируется на наиболее опасных для себя. Организация определяет, какие виды нарушителей для неё являются приоритетными, и защищается от них, исходя из реальных возможностей и ограничений.

ФСТЭК России устанавливает определённые классы нарушителей в зависимости от значимости объекта для экономики и общества. Например, для атомной станции рассматривается нарушитель с максимальными возможностями, включая способность взлома криптографии на уровне научных институтов. Для объектов, которые не относятся к КИИ, требования к уровню нарушителя ниже, и детализация ограничивается реалистичными для данных условий возможностями.

Таким образом, организация настраивает модель нарушителя исходя из реальных технических возможностей и потребностей. Это позволяет сосредоточить защитные меры на тех техниках и сценариях, которые наиболее вероятны и опасны, избегая чрезмерных затрат на защиту от всех возможных видов атак. В результате детальная настройка модели нарушителя помогает сбалансировать уровень риска, строится защита от реалистичных угроз, а не от всех гипотетически возможных атак.

Наличие средств автоматизации

Помимо сложностей связанных с изменением самой парадигмы мышления специалистов в области ИБ – перехода от реактивной к проактивной кибербезопасности, — есть ещё один момент, затрудняющий повсеместное применение CTEM на российском рынке. Речь идёт об ограниченном количестве отечественных средств автоматизации проверок уровня BAS и автопентеста.

На данный момент на рынке представлены несколько продуктов класса Breach & Attack Simulation, но в промышленной эксплуатации пока находится только один: BAS Felix от CtrlHack. К слову, осенью 2024 года вендор вывел на рынок ещё и APT Bezdna, позволяющий проводить автопентесты. Тем не менее для широкого охвата этого мало.

Часть необходимых процессов — например, сбор информации о бизнес-процессах, оборудовании и инфраструктуре — уже реализованы в существующих системах, таких как SGRC (Secure Governance, Risk and Compliance). Как минимум две отечественные системы обладают функциями сбора информации о ключевых активах и первичной приоритизации уязвимостей.

Данные о критической значимости брешей можно сопоставить с картой сети и бизнес-процессами, чтобы определить важность конкретных узлов в инфраструктуре. Эксплуатируемость этих уязвимостей следует проверять уже упомянутыми не единожды BAS и автопентестами. Сама суть CTEM заключается в том, чтобы рассматривать инфраструктуру с точки зрения возможного злоумышленника.

Для идентификации активов на внешнем периметре используются системы ASM (Attack Surface Management). Они позволяют не только увидеть потенциальные точки входа, доступные хакеру, но и выявить слабые места, хотя и на разных уровнях.

До появления ASM внешний периметр часто оставался «слепой зоной», и компании не знали, какие уязвимые сервисы или протоколы открыты. Применение ASM позволяет обнаружить такие проблемы, как незащищённые SSH-серверы, открытые для внешнего доступа, которые часто становятся простыми мишенями для злоумышленников, входящих в сеть через незакрытые сервисы.

Также данные о внешнем периметре и уязвимостях могут быть собраны из специализированных систем для управления уязвимостями (Vulnerability Management) более высокого уровня. Эти решения дают возможность контролировать внешний периметр и активно отслеживать возможные риски.

Таким образом, для получения полной картины состояния активов и уязвимостей может потребоваться использование нескольких продуктов, что позволяет создать более точное представление о внешнем периметре и уровне защищённости компании. Всё это потребует приличного бюджета.

Отсутствие единой платформы

Единой платформы для сбора и анализа всех полученных данных в комплексной оценке рисков нет. Мы имеем набор разрозненных инструментов: SGRC для идентификации активов, ASM для внешнего периметра, сканеры уязвимостей для внутренней сети, BAS и автопентесты для имитации атак.

Для объединения данных от различных инструментов часто требуются временные и трудозатратные «костыли» вроде Excel-таблиц или BI-систем, способных собирать информацию из множества источников и визуализировать комплексную картину рисков. За рубежом уже идёт разработка специализированных решений, ориентированных на создание единой платформы анализа. В перспективе такой подход мог бы стать значительным шагом к эффективной автоматизации, так как он позволил бы оперативно интегрировать данные от всех существующих источников, создавая целостное и понятное представление о состоянии безопасности.

Выводы

Подход CTEM, как любая новая концепция, проходит классический путь принятия. Сначала появляются первые последователи, которые готовы пробовать его на практике. Эти компании сталкиваются с трудностями и недостатками подхода и используемых технологий, тем самым влияя на их развитие. Если концепция преодолевает этот этап, она переходит к массовому внедрению. В настоящий момент Россия находится на стадии возникновения первых последователей, которые изучают CTEM и пытаются его внедрить.

Важно осознать: использование CTEM позволяет организации построить защиту, которая опережает действия злоумышленников, и начать устранять потенциальные уязвимости до того, как они будут использованы в реальных атаках. CTEM основывается на последовательных этапах анализа и улучшения безопасности — от определения масштаба защищаемой инфраструктуры и выявления уязвимостей до их приоритизации, валидации и регулярного пересмотра результатов. Этот подход помогает выявлять и закрывать слабые места, минимизируя риски и обеспечивая надёжность инфраструктуры.

Ключевым преимуществом CTEM является возможность моделирования атакующих действий и формирования карты векторов атак. На первых этапах эта карта носит теоретический характер, поскольку включает в себя все потенциальные угрозы. По мере валидации техники атак и проверки их в реальных условиях карта векторов сужается, отражая актуальные риски. Это помогает сосредоточиться на конкретных уязвимостях и проблемных точках, которые представляют реальную угрозу, исключив гипотетические, маловероятные сценарии.

Автоматизация в CTEM позволяет детально оценивать эффективность мер безопасности. Современные системы, такие как BAS и автоматизированные средства пентестинга, проверяют реальную устойчивость инфраструктуры к различным векторам атак, устраняя риски не только на теоретическом уровне, но и на практическом. Например, если техника атаки проверена и успешно блокируется, то эту угрозу можно исключить из анализа, сосредоточившись на более приоритетных рисках. CTEM даёт возможность регулярно пересматривать карту атак и анализировать эффективность защитных средств, что является важной частью реальной оценки и постоянного улучшения киберзащиты.

Эти преимущества CTEM делают его не только стратегическим, но и оперативным инструментом киберзащиты. Концепция даёт возможность лучше управлять инцидентами: когда инцидент зафиксирован, карта векторов атак помогает определить его критическую значимость и возможные маршруты распространения угрозы. Если инцидент произошёл на узле, от которого зависит несколько векторов атак, ему присваивается высокий приоритет, и на него сразу направляются дополнительные ресурсы. В случае менее значимых инцидентов ресурсы остаются сосредоточенными на приоритетных задачах.

Таким образом, CTEM предлагает организациям новый уровень гибкости и осведомлённости о состоянии кибербезопасности. Эта методология позволяет динамически адаптировать защиту к изменяющимся условиям, проактивно выявлять и устранять угрозы, оптимально распределять ресурсы и оперативно реагировать на инциденты.

Авторы:

Максим Пятаков, сооснователь CtrlHack

Игорь Чудин, директор по кибербезопасности ITD Group