Сегодня ковровые DDoS-бомбардировки (Carpet Bombing DDoS, или CB-DDoS) веб-ресурсов случайными запросами составляют до 65 % всех DDoS-атак. Как заранее их обнаружить? Как организовать эффективную защиту? В какую сторону эволюционирует этот вектор угроз и как поможет от него защититься искусственный интеллект?

- Введение

- Как обнаружить Carpet Bombing DDoS

- Как защититься (CB-DDoS Protection)

- Как организовать Carpet Bombing DDoS Protection

- Эволюция Carpet Bombing DDoS Protection

- Выводы

Введение

Carpet Bombing DDoS означает, что вместо привычного HTTP-флуда в адрес одной страницы атакующие «размазывают» трафик по всему сайту, запрашивая тысячи случайно сгенерированных URL, имитируя поведение реальных пользователей (подделываются cookie-файлы и заголовки запросов, эмулируются задержки между нажатиями и прокрутка страниц) для обхода межсетевого экрана веб-приложений и применяя ротацию прокси-серверов против репутационных механизмов защиты.

Обычно подобная атака длится до полного исчерпания вычислительных, сетевых, дисковых ресурсов жертвы. Кроме зависания сервисов и снижения времени отклика, Carpet Bombing открывает возможности для внедрения вредоносного кода через уязвимости в веб-приложениях, инъекций в БД, перехвата сессий, компрометации учётных записей и совершения других опасных действий.

Крупные компании редко делятся подробными техническими данными о пережитых DDoS-инцидентах (типах атакующих ботов, сигнатурах вредоносных запросов, динамике нагрузки), которые могут указывать именно на CB-DDoS. Но, например, по данным Vercara за апрель 2024 года 65 % от всех наблюдаемых DDoS-атак были именно ковровыми, что на 30 % больше, чем в марте. Сложность преждевременного обнаружения и адаптивность ботнетов, высокая резкая нагрузка на серверы и каналы связи делают этот вектор DDoS самым опасным.

Разберёмся в его механизмах, поймём, почему анализ популярности URL, блокировка IP-адресов по репутационным базам и ограничение числа запросов в секунду (rate limiting) здесь бессильны, а также узнаем, куда движется эволюция Carpet Bombing DDoS и как от него защититься.

Как обнаружить Carpet Bombing DDoS

Carpet Bombing DDoS, как и другие виды DDoS-атак (UDP-флуд, HTTP-флуд, Slowloris, TCP SYN-флуд, NTP-амплификация, Ping of Death), резко нагружает сетевую инфраструктуру, исчерпывает вычислительные ресурсы серверов (высокая загрузка ЦП, памяти, диска), увеличивает время отклика веб-сервисов вплоть до их полной недоступности. Однако при CB-DDoS трафик маскируется под поведение реальных пользователей.

Как обнаруживают обычную DDoS-атаку? Отслеживают:

- Объём входящих сетевых пакетов в секунду — ищут аномальный рост (резкие всплески трафика, характерные для флуда).

- Число новых TCP-соединений в секунду — ищут превышение типичных пиковых значений (при TCP SYN-флуде множество полуоткрытых соединений исчерпывает ресурсы сервера).

- Количество запросов к веб-серверу от одних IP-адресов — ищут десятки запросов в секунду (например, HTTP-флуд характеризуется интенсивными повторными запросами от ботов).

- Запросы к несуществующим URL, которые дают ошибки 404, не кешируются и нагружают бэкенд.

- Медленные запросы, которые удерживают соединения открытыми и истощают пул потоков веб-сервера (этим пользуются при атаках класса Slowloris или Slow POST).

Однако при ковровом DDoS хакеры действуют иначе:

- Распределяют нагрузку по множеству случайных URL вместо флуда в адрес одной страницы (так труднее отличить вредоносный поток от живого трафика).

- Оснащают ботов поддельными cookie-файлами и заголовками User-Agent (для имитации уникальных пользователей).

- Эмулируют паузы между запросами (чтобы обходить триггеры в WAF и имитировать человеческое поведение).

- Подменяют IP-адреса ботов через цепочки прокси-серверов и VPN (для обхода бана).

Поэтому стандартные правила обнаружения флуда в межсетевых экранах веб-приложений (WAF), ограничения скорости доступа для отдельных IP-адресов (rate limit), блокировки по репутационным спискам при CB-DDoS не помогают.

Чтобы понять, как отличить Carpet Bombing DDoS от других типов DDoS-атак (и, соответственно, вовремя обнаружить его), разберёмся в специфике.

Таблица 1. Сравнение Carpet Bombing DDoS с другими векторами атак

|

Характеристика |

Carpet Bombing |

HTTP Flood |

Slowloris |

UDP Flood |

NTP Amplification |

TCP SYN Flood |

Ping of Death |

|

Распределение запросов |

Множество случайных URL |

Один или несколько URL |

Один или несколько URL |

Случайные порты назначения |

Один порт 123 (NTP) |

Один порт назначения (80, 443) |

Размер пакетов более 65535 байт |

|

Сложность обнаружения ботов |

Высокая (имитация действий людей) |

Средняя |

Низкая (специфичный паттерн) |

Низкая (простой флуд) |

Средняя (отражение трафика) |

Средняя |

Низкая |

|

Обход репутационных систем |

Да (ротация IP-адресов через цепочки прокси) |

Редко |

Редко |

Часто (подмена IP-адресов) |

Неприменимо |

Неприменимо |

Не требуется |

|

Эксплуатация уязвимостей |

Да (сканирование, фаззинг URL) |

Нет |

Нет |

Нет |

Нет |

Нет |

Да (уязвимости в стеке TCP/IP) |

|

Нагрузка на инфраструктуру |

Высокая (сеть, ЦП, БД, диск) |

Высокая (сеть, ЦП) |

Средняя (потоки веб-сервера) |

Высокая (сеть, ЦП) |

Очень высокая (сеть) |

Средняя (таблица TCP-соединений) |

Высокая (сеть, ЦП, ОЗУ) |

Дополнительно при Carpet Bombing используются обнаруженные заранее уязвимости атакуемых ресурсов.

Например, при CB-DDoS против интернет-магазина ботнет запрашивает страницы поиска или фильтрации каталога товаров с ресурсоёмкими запросами к базам данных. Иногда сайт сканируется на наличие типовых URL («admin», «login», «config.php» и т. п.) для последующего взлома, захвата контроля над панелью администратора и размещения вредоносного кода.

Скрипты ботов автоматически подставляют в URL распространённые файлы (например, «wp-login.php», «xmlrpc.php» в WordPress) или идентификаторы товаров, чтобы генерировать правдоподобные обращения к бэкенду и обходить кеширование в сети доставки контента (CDN).

Так по каким же паттернам тогда обнаруживают Carpet Bombing DDoS?

- Хаотичный рост обращений к несуществующим случайным URL (высокая энтропия адресов, низкая доля попаданий в кеш).

- Подозрительно схожие характеристики трафика от разных IP-адресов (одинаковые cookie-файлы, одни и те же User-Agent у разных адресов).

- Поведенческие аномалии (частые перезагрузки, переходы по невидимым ссылкам при имитации действий).

- Аномально высокая доля запросов к JS, CSS, картинкам.

- Резкий рост числа сессий при малом количестве уникальных IP-адресов (показывает запросы из ботнетов через прокси).

Поэтому для обнаружения CB-DDoS необходимо:

- Мониторить метрики трафика HTTP/HTTPS (запросы в секунду, скорость, новые соединения) через сетевую телеметрию (NetFlow, sFlow, IPFIX) или лог-менеджмент (Splunk, ELK).

- Анализировать логи веб-серверов и приложений на предмет аномалий (рост ошибок 404, повторяющиеся шаблоны URL, одинаковые User-Agent у разных IP-адресов и т. п.).

- Профилировать типовое поведение клиентов (цепочки запросов, задержки между нажатиями) через веб-аналитику или UBA и быстро выявлять аномалии.

- Задействовать WAF и сервисы противодействия DDoS с актуальными сигнатурами ботов Carpet Bombing, списками вредоносных прокси-серверов, алгоритмами машинного обучения для распознавания ботов.

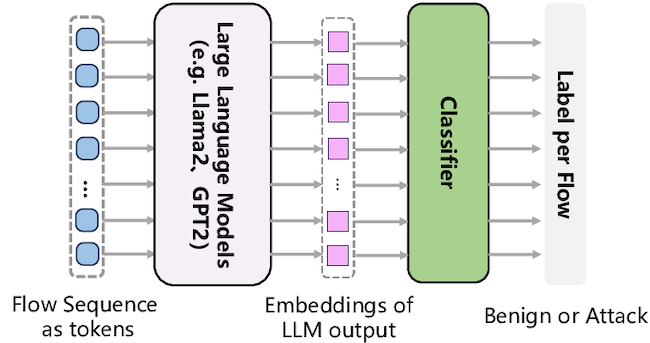

Рисунок 1. Схема обнаружения CB-DDoS на основе DoLLM. Источник: ResearchGate

Входящие сетевые потоки представляются в виде токенов и встраиваются в семантическое пространство языковой модели (LLM) для лучшего выявления взаимосвязей между потоками. Это позволяет точнее определять аномальный трафик на фоне живых запросов.

Как защититься (CB-DDoS Protection)

Коль скоро стандартные механизмы защиты от DDoS в WAF (ограничение числа запросов в секунду с одного IP-адреса, блокировка диапазонов IP-адресов по репутационным базам, сигнатуры HTTP-флуда запросами GET / POST) неэффективны против Carpet Bombing DDoS, требуются дополнительные меры.

В стандартный стек инструментов входят следующие механизмы защиты:

- Сбор подробных метрик реальных пользовательских запросов: характерные шаблоны URL, глубина и охват просмотренных страниц, интервалы между нажатиями, скорость прокрутки, типичные значения заголовков User-Agent. Эти данные используются для машинного обучения (ML) с целью распознавания ботов.

- Дополнение данных журналов доступа WAF, прокси-серверов, протоколов динамической маршрутизации BGP (Border Gateway Protocol) информацией о репутации IP-адресов: фактах участия в прошлых DDoS-атаках, наличии в чёрных списках ботнетов, задействовании анонимных прокси-серверов и узлов сети Tor. Это позволяет выявлять потенциально вредоносные источники трафика.

- Постоянное обновление сигнатурных правил детектирования типовых инструментов и техник CB-DDoS: характерных идентификаторов ботов в cookie-файлах и заголовках User-Agent, шаблонов вредоносных URL-адресов. Правила прописываются в базах знаний об угрозах (Threat Intelligence), политиках WAF и систем предотвращения вторжений (IPS). Для выявления новых разновидностей атак подозрительные запросы выполняются в изолированной среде (песочнице).

- Непрерывный мониторинг отклонений ключевых показателей HTTP-трафика от нормальных значений: аномальных всплесков количества запросов в секунду (RPS), ресурсоёмких запросов к бэкенду, низкой доли кеш-попаданий, многочисленных обращений к статическим файлам (изображениям, CSS, JS), отсутствия сессионных данных в запросах, резких скачков числа ошибок приложения.

Эти метрики собираются и анализируются инструментами мониторинга производительности приложений (APM) и системами управления событиями по информационной безопасности (SIEM).

Впрочем, хакеры постоянно ищут новые векторы и способы обхода механизмов защиты. К примеру, они эксплуатируют малоизвестные уязвимости в популярных CMS для усиления DDoS-атак (CVE-2018-6389 в WordPress, SA-CORE-2014-005 и CVE-2018-7600 в Drupal и пр.). В других случаях применяются самоподписанные TLS-сертификаты для маскировки вредоносного трафика и обхода систем глубокого анализа пакетов (DPI). Также злоумышленники заражают веб-сайты для скрытия адресов ботнетов, маскируя DDoS-трафик под обычную активность, чтобы обойти репутационные блокировки IP-адресов.

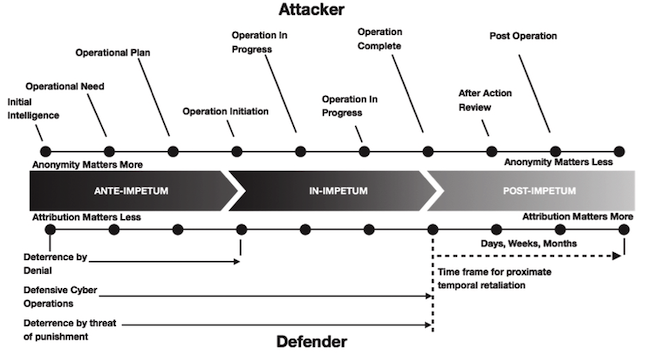

Рисунок 2. Жизненный цикл кибератаки. CB-DDoS проходит те же этапы. Источник: ResearchGate

Поэтому защита от Carpet Bombing DDoS должна включать в себя упреждающие меры на ранних стадиях, сдерживание атаки в процессе и ретроспективный анализ после инцидента.

Чтобы предотвращать новые векторы атак коврового DDoS, приходится:

- Регулярно обновлять базы сигнатур WAF и IPS / IDS, чёрные списки вредоносных IP-адресов.

- Регулярно сканировать веб-ресурс на предмет уязвимостей в коде, небезопасных версий плагинов и компонентов, ошибок в конфигурации.

- Составлять профили нормального поведения реальных пользователей, типовые сценарии для обнаружения аномалий на их фоне.

- Учитывать принципы безопасности при разработке (Secure by Design): обеспечивать бессессионную архитектуру сервисов, балансировку нагрузки, ограничения скорости вызовов API и количества запросов к бэкенду.

- Поддерживать многоуровневую фильтрацию трафика в облачных ЦОДах.

- Проводить стресс-тесты и учения, реализовывать программы вознаграждений за уязвимости (Bug Bounty).

- Проводить криминалистический анализ инцидентов CB-DDoS на уровнях сети (NTA), инфраструктуры (ISM) и приложений (RASP) для сбора артефактов атак и уточнения политик безопасности.

Но что если хакеры используют уязвимости нулевого дня (0-day)? К примеру, эксплуатируют баги в протоколе TLS для подмены имени сервера (SNI) и шифрования части запросов, как в инцидентах с Cloudflare и Akamai.

Чтобы снизить ущерб от таких атак, специалисты по ИБ действуют проактивно: в межсетевых экранах нового поколения (NGFW) активируют правила для выявления аномального TLS-трафика, на прокси-серверах включают дешифрование и анализ содержимого SSL-сессий. Параллельно перенастраивают базовые значения метрик с учётом повышенной нагрузки из-за шифрования, сегментируют инфраструктуру для ограничения зоны атаки. К защите подключают поведенческие анализаторы (User and Entity Behavior Analytics, UEBA) для обнаружения отклонений от типовых профилей, а также киберразведку (Threat Intelligence) для обогащения данными об актуальных угрозах.

Так, несмотря на попытки хакеров замаскировать CB-DDoS под безобидный трафик, продуманный контроль на сетевом, инфраструктурном и прикладном уровнях позволяет своевременно идентифицировать и пресекать вредоносную активность.

Как организовать Carpet Bombing DDoS Protection

Для организации эффективной защиты от Carpet Bombing DDoS необходимо внедрить многоуровневый непрерывный процесс, сочетающий в себе проактивные и реактивные меры. Для этого:

- Внедрите профилирование живого клиентского трафика. Отслеживайте типовые последовательности переходов по страницам, частоту запросов к URL, время между нажатиями, скорость прокрутки. Эти данные помогут обучить ML-модели для обнаружения аномалий и поведенческих паттернов ботов.

- Реализуйте динамический репутационный скоринг IP-адресов на основе истории участия в прошлых атаках класса Carpet Bombing DDoS, наличия в стоп-листах по ботнетам, использования анонимных прокси и Tor. Блокируйте запросы из подозрительных источников.

- Регулярно обновляйте базы сигнатур известных инструментов и техник Carpet Bombing DDoS (специфичных отпечатков ботов в cookie-файлах, User-Agent, шаблонов вредоносных URL) в WAF. Выявляйте свежие паттерны атак путём ретроспективного анализа логов.

- Настройте триггеры аномалий в системах мониторинга трафика (резкие всплески числа запросов в секунду, вычислительно затратные обращения, появление нехарактерных URL, рост доли статического контента в запросах, снижение показателя кеш-попаданий).

- Регулярно проводите стресс-тесты, моделируя сценарии Carpet Bombing DDoS.

- Организуйте сбор, хранение и корреляцию событий по информационной безопасности от сетевых устройств, прокси, WAF, серверов приложений.

- Распределяйте входящий трафик веб-приложений через сторонние сети поглощения трафика (Scrubbing Centers).

- Заложите на уровне архитектуры ресурса принципы устойчивости к аномальным нагрузкам (разделите фронтенд и бэкенд на независимые микросервисы, используйте распределённые системы кеширования, очереди сообщений, балансировку нагрузки и автоматическое масштабирование ресурсов).

- Регулярно проводите ретроспективный разбор инцидентов. Анализируйте эффективность принятых мер, актуальность политик безопасности, зрелость процессов реагирования.

Подытожим: эффективная защита от Carpet Bombing DDoS требует подхода, в рамках которого сочетаются WAF, IPS / IDS, блок-листы, алгоритмы ML, практики DevSecOps, продуманные процессы реагирования на инциденты.

Только регулярное профилирование защищаемого ресурса, мониторинг индикаторов компрометации, проактивное тестирование защитных механизмов и непрерывная адаптация политик безопасности к меняющимся паттернам атак позволят своевременно обнаруживать и отражать крупные CB-DDoS.

Эволюция Carpet Bombing DDoS Protection

Учитывая постоянный рост объёмов и сложности сетевого трафика, будет расширяться внедрение решений класса Network Detection and Response (NDR) на базе технологий глубокого обучения (Deep Learning) и анализа больших данных (Big Data) для выявления аномалий трафика в настоящем времени. Такие решения уже применяются в облачных платформах безопасности Vectra AI, Lastline Defender, Cisco Stealthwatch.

В перспективе архитектура NDR будет опираться на модели графовых нейронных сетей (Graph Neural Networks) для обнаружения взаимосвязей между сущностями (IP-адресами, файлами, доменами) и выявления скрытых паттернов атак.

Поскольку с развитием облачных сервисов корпоративный периметр размывается, подходы Zero Trust и Secure Access Service Edge (SASE) продолжат развиваться для обеспечения строгой идентификации и контроля доступа пользователей к защищаемым веб-сервисам.

Технологии программно определяемого периметра (Software Defined Perimeter) и BeyondCorp Zero Trust от Google позволят организовать аутентифицированный доступ к микросервисам через динамические прокси, учитывающие множество факторов (Identity-Aware Proxy). Решения нового поколения для защиты облачных приложений (Cloud Access Security Broker, CASB) на основе анализа поведения пользователей и сущностей (UEBA) обеспечат профилирование легитимной активности для выявления аномалий и скомпрометированных учётных записей.

Поскольку браузеры остаются основными посредниками атак на пользователей, технологии изоляции веб-сессий (Web Isolation) от Menlo Security, Symantec будут интегрироваться с WAF для запуска браузеров в защищённых контейнерах и проактивной нейтрализации вредоносного контента до попадания на конечные точки, уменьшая площадь атаки на веб-приложения.

С развитием состязательного машинного обучения (Adversarial Machine Learning) хакеры будут автоматически генерировать новые сигнатуры атак для обхода моделей детектирования ботов, внедрять «отравленные» данные в обучающие выборки, чтобы ухудшать качество классификации DDoS-трафика. Поэтому для повышения устойчивости ML-моделей будут применяться подходы федеративного обучения (Federated Learning) и гомоморфного шифрования наборов данных.

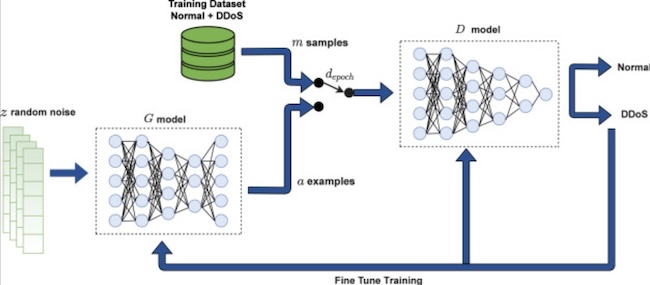

Рисунок 3. Обучение ИИ-моделей для обнаружения DDoS. Источник: sciencedirect.com

Изначально генеративная модель (G model) обучается на смеси чистого и вредоносного трафика. Затем дискриминативная модель (D model) пытается отличить реальный DDoS от синтетических атак, сгенерированных первой моделью на основе выученных паттернов. Через несколько итераций генеративная модель учится создавать настолько правдоподобные DDoS-атаки, что вторая модель не может отличить их от настоящих. В итоге получается классификатор, устойчивый к попыткам хакеров замаскировать DDoS-трафик под активность живых пользователей с помощью методов состязательного машинного обучения (Adversarial ML).

Провайдеры продолжат массово внедрять управляемые сервисы безопасного веб-шлюза (Secure Web Gateway) от Zscaler, Netskope, McAfee со встроенными функциями превентивного обнаружения бот-трафика, блокировки вредоносных запросов и обогащения событий по безопасности данными Threat Intelligence и UEBA. Это позволит компаниям малого и среднего бизнеса получать корпоративный уровень защиты от DDoS в модели SaaS (Security as a Service) без необходимости разворачивать дорогостоящую инфраструктуру на локальной площадке.

Также потенциальные точки роста в противодействии CB-DDoS связаны с использованием искусственного интеллекта. Виртуальные помощники будут подсказывать специалистам по безопасности оптимальные действия по сдерживанию атак. Методы машинного обучения помогут создавать точные модели нормального поведения пользователей. Инструменты на базе ИИ уже учатся автоматически определять попытки эксплуатации уязвимостей и предотвращать их до компрометации.

Выводы

Игнорирование проблемы Carpet Bombing DDoS сегодня причиняет компаниям репутационные и финансовые потери от простоев сервисов, утечек данных, компрометации инфраструктуры.

Ковровый DDoS продолжит эволюционировать, искуснее маскируясь под живой трафик, эксплуатируя новые уязвимости веб-ресурсов и возможности ИИ. Будут развиваться и методы защиты от него: появятся решения на базе машинного обучения, интеллектуального профилирования ботов, динамической адаптации правил WAF.

В среднесрочной перспективе прогнозируется переход к адаптивным моделям безопасности на базе архитектур Zero Trust и SDP, обеспечивающим доступ к микросервисам только для доверенных пользователей и устройств.

Эффективная защита от непрерывно развивающегося Carpet Bombing DDoS возможна только при сочетании подходов к сетевой безопасности на базе UEBA, машинного обучения и искусственного интеллекта, а также при интеграции SOAR (для автоматизации процессов) и практик DevSecOps (для повышения отказоустойчивости и восстанавливаемости приложений).