Чтобы обойти защиту компаний, преступники используют самые разные способы. Современные технические СЗИ настолько мощны, что зачастую мошенники выбирают другой путь и бьют по самому уязвимому звену любой системы — человеку. Как повысить уровень киберграмотности, а главное — улучшить комплексный подход к кибербезопасности?

- Введение

- Из чего складывается киберзрелость

- Как оценить киберзрелость организации

- Работа над ошибками: как переосмыслить подход к киберзрелости

- Выводы

Введение

Некоторое время назад в BI.ZONE обратилась телекоммуникационная компания. Злоумышленники проникли в её ИТ-инфраструктуру, получили доступ к документам, переписке сотрудников и иным ценным ресурсам. Расследование связало инцидент с удалённым рабочим местом одного из коллег. Оказалось, что доступ к корпоративным ресурсам был недостаточно защищён, к тому же сотрудники использовали в работе свои личные устройства. Таким образом, абсолютно все удалённые рабочие места были уязвимы для атаки.

После ликвидации последствий компания попросила помочь ей перестроить процессы управления кибербезопасностью, чтобы инцидент больше не повторился. Специалисты BI.ZONE провели аудит, оценили уровень киберзрелости компании, подготовили рекомендации. Этот пример мы и используем, чтобы показать, как на практике удаётся устранить подобные угрозы и повысить уровень киберзрелости.

Из чего складывается киберзрелость

Для оценки киберзрелости существуют международные стандарты, например ISO/IEC 27001:2022 и ISO/IEC 27002:2022. Первый — это основной мировой стандарт для систем менеджмента информационной безопасности, а второй описывает средства управления ИБ: как работает каждый элемент, какой цели он служит и как его внедрять.

Комплексный подход к кибербезопасности похож на осознанную заботу о здоровье. Ответственный человек следит за питанием, избегает вредных привычек, занимается спортом, старается спать по режиму и регулярно проходит обследования. Точно так же кибербезопасность компании включает в себя работу по нескольким направлениям (доменам). Каждое из них объединяет внутренние процессы, отлаженность которых напрямую влияет на защиту от кибератак.

Специалисты BI.ZONE в своей практике выделяют 12 таких доменов.

Управление кибербезопасностью

Руководство должно осознавать важность кибербезопасности для компании и адекватно оценивать киберриски. Это включает в себя обеспечение кибербезопасности при управлении проектами, регулярные внутренние и внешние аудиты, а также поддержание контактов с профессиональными сообществами по кибербезопасности и полномочными органами.

Стратегия и политики по кибербезопасности должны, во-первых, существовать, а во-вторых, быть ясными, чёткими и актуальными. И, конечно, в компании обязательно должны быть лица ответственные за кибербезопасность.

Операционная безопасность

Конфиденциальная информация и составляющие коммерческую тайну данные не должны попасть в чужие руки. Для этого компании нужно чётко выстроить и задокументировать все рабочие процедуры. Кроме того, необходимо точно знать и контролировать, какое ПО используют в работе сотрудники. Сюда же относятся обеспечение безопасности корпоративных сетей, управление конфигурациями и обновлениями, антивирусная защита и управление уязвимостями.

Если компания использует облачные ресурсы, то нужно позаботиться и об их безопасности. Зрелые организации также ведут постоянный мониторинг событий в корпоративной ИТ-инфраструктуре, чтобы не пропустить подозрительную активность.

Управление инцидентами

Киберинциденты — это злонамеренные или несанкционированные действия киберпреступников по отношению к ИТ-инфраструктуре компании, связанные с нарушением или неизбежной угрозой нарушения безопасности элементов этой инфраструктуры: шифрование активов, уничтожение и кража конфиденциальной информации и пр. На каждый нежелательный сценарий у компании должны быть разработаны процедуры реагирования, которые позволят минимизировать негативные последствия и как можно быстрее вернуться к нормальной деятельности.

Стоит учитывать, что действия до реагирования (например, оповещение об инциденте и его оценка), а также извлечение уроков на будущее, чтобы ситуация не повторилась, тоже входят в этот домен.

Безопасность кадров

Как мы уже отмечали, 90 % атак основаны на методах социальной инженерии, т. е. злоумышленники не пытаются обходить технические средства защиты, а делают ставку на человеческий фактор.

Поэтому важно обучать сотрудников киберграмотности, причём не только в теории, но и на практике — с помощью регулярных тренингов и учебных атак. Навыки соискателей нужно проверять перед трудоустройством, а ответственность за соблюдение кибербезопасности — прописывать в трудовом соглашении.

Соответствие требованиям законодательства

Компании следует в постоянном режиме отслеживать соответствие своих процессов законодательству. В первую очередь это федеральные законы, подзаконные акты, приказы регуляторов. Кроме того, нужно изучать отраслевые и мировые стандарты: даже если компания не планирует сертифицироваться по ним, это поможет следовать лучшему опыту, не наступая на грабли. Весь объём отраслевых и законодательных требований следует учитывать при организации работы каждой информационной системы в инфраструктуре компании.

Криптографическая защита

Криптография помогает шифровать информацию при обмене между компанией, её партнёрами, подрядчиками и клиентами. Это обеспечивает надёжную защиту данных при их передаче во внутренних системах и по общедоступным сетям. В компании обязательно должны быть прописаны политики использования криптографии.

Управление активами

В первую очередь нужна чёткая классификация информационных активов, которая позволит понимать, какая информация общедоступна, а какая — конфиденциальна. К этому же домену относятся инвентаризация и защита серверов, компьютеров, ПО и баз данных, а также управление съёмными носителями и корпоративная политика в отношении мобильных устройств.

Безопасная разработка систем

Цель безопасной разработки — снизить риск появления уязвимостей и ошибок в ПО компании, помешать попыткам несанкционированного доступа и внедрению вредоносных программ.

Безопасность начинается с чётко прописанных правил и процедур. Они должны включать в себя разделение сред разработки, тестирования и эксплуатации, анализ кода на наличие уязвимостей и тестирование защищённости, а также управление изменениями в системах при разработке и эксплуатации.

Физическая безопасность

Нельзя забывать о защите зданий или помещений, в которых располагаются объекты компании. Физический периметр — это то, что помешает злоумышленникам или посторонним проникнуть внутрь: например, ограды или проходные с проверкой пропусков. Кроме этого, нужно продумать работу в охраняемых зонах, обеспечение безопасности кабельной сети, безопасную утилизацию или повторное использование оборудования. К мерам физической безопасности также относятся контроль доступа к помещениям, политики чистого стола и экрана, которые требуют, чтобы сотрудники убирали важные документы и блокировали компьютер, когда отлучаются от рабочего места, и т. д.

Контроль доступа к информационным системам

Принцип прост: каждому сотруднику должны быть доступны только те ресурсы, которые нужны ему для работы. Например, маркетологу не требуется доступ к бухгалтерским программам, а водителю — к базе данных клиентов. Компания должна обеспечить управление доступом пользователей к ресурсам (включая удалённые), а также учётными записями и паролями.

Права доступа, в том числе привилегированного, следует регулярно пересматривать, чтобы не получилось так, что доступ остался у сотрудника, который уже уволился или перешёл на другую должность. И, конечно, компания должна контролировать доступ к исходным кодам и обеспечивать безопасные процедуры входа в систему.

Взаимоотношения с поставщиками услуг

По данным BI.ZONE, атаки через подрядчиков с применением легитимных учётных записей стали трендом 2023 года. Если раньше злоумышленники действовали более прямолинейно и при взломе поставщиков ИТ-услуг сразу вымогали деньги у этих компаний, то теперь они предпочитают идти дальше и развивать атаку на клиентов подрядчика, чтобы увеличить выгоду.

Признаками зрелого подхода будут наличие у компании политик кибербезопасности в отношении поставщиков, а также детально прописанные в договорах условия по безопасности. Поскольку ландшафт угроз постоянно меняется, важно всё время анализировать и оценивать практики кибербезопасности поставщиков, управлять изменениями в них.

Управление непрерывностью бизнеса

Не все киберинциденты можно предотвратить. Однако вполне реально минимизировать их последствия для компании, обеспечив управление непрерывностью бизнеса. Для этого нужно регулярно проводить анализ воздействия на бизнес (Business Impact Analysis, BIA), чтобы определить, какие риски могут нарушить деятельность компании, и защитить в первую очередь опорные для бизнеса системы. И, конечно, нельзя забывать о таких, казалось бы, очевидных вещах, как резервное копирование и восстановление данных.

Как оценить киберзрелость организации

Существует ряд контрольных вопросов для оценки домена с точки зрения процесса кибербезопасности. Основные из них выглядят так:

- Есть ли в компании документы по процессу кибербезопасности?

- Выполняется ли процесс на практике? Если да, то как именно (какие, например, используются средства защиты)?

- Насколько регулярно выполняются мероприятия, предусмотренные по процессу?

- Соответствует ли практическая реализация процесса его описанию в документах?

- Есть ли в компании ответственные сотрудники по процессу?

- Обеспечивает ли компания непрерывное улучшение процесса? Если да, то как она контролирует его исполнение?

- Разработаны ли в компании метрики для определения эффективности процесса?

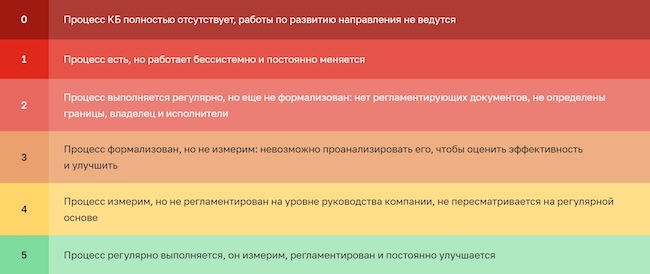

В зависимости от ответов на эти вопросы каждый домен получает оценку по шкале от 0 до 5, где 0 — процесс кибербезопасности полностью отсутствует, работы по развитию направления не ведутся, а 5 — процесс регулярно выполняется, он измерим, регламентирован и постоянно улучшается.

Рисунок 1. Шкала оценки домена

Чтобы оценить общий уровень киберзрелости компании, нужно посчитать среднее арифметическое оценок по всем 12 доменам. Если принять 5 баллов за 100 %, получится следующая шкала уровня киберзрелости:

- 80–100 % — высокий;

- 50–79 % — средний;

- 30–49 % — недостаточный;

- 0–29 % — низкий.

Все домены одинаково важны. Низкий уровень кибербезопасности даже в одном из них может представлять серьёзную угрозу. Продолжим аналогию со здоровым образом жизни: ежедневные 10 тысяч шагов не помогут, если человек питается одним фастфудом и курит.

Работа над ошибками: как переосмыслить подход к киберзрелости

Вернёмся к кейсу телекоммуникационной компании. Напомним, организация стремилась установить, как злоумышленники попали в инфраструктуру и получили доступ к закрытым данным.

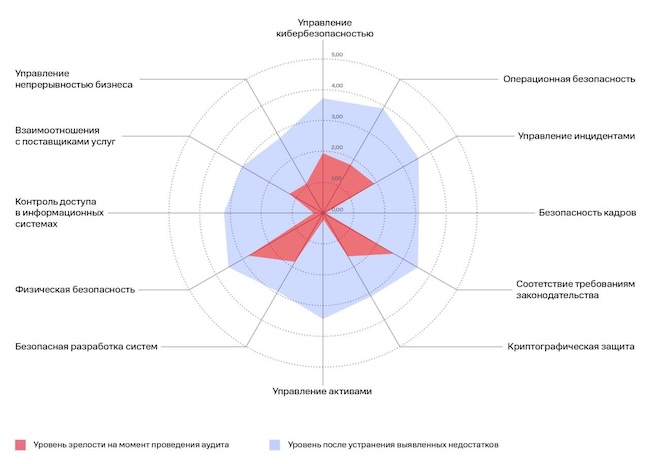

Специалисты BI.ZONE провели аудит кибербезопасности компании и выяснили, что по трём доменам из 12 организация имела минимальный уровень киберзрелости.

Управление активами

В компании отсутствовала единая система управления активами, не все активы были охвачены инвентаризацией. По сути, руководство не знало, сколько у организации информационных активов и кто за них отвечает.

Результат: невозможно было управлять жизненным циклом активов.

Контроль доступа к информационным системам

Матрицы доступа были разработаны не для всех систем. Доступы выдавались бессистемно, на основании просьб сотрудников, а заявки на доступ фиксировались в разных системах учёта. Регулярные проверки выданных прав не проводились, а служба кибербезопасности никак не участвовала в процессе согласования доступов.

Результат: компания не контролировала то, к каким системам и активам имеют доступ сотрудники.

Безопасность кадров

Процесс обучения безопасности в компании практически отсутствовал: сотрудники периодически получали рассылки о главных правилах кибербезопасности, но никто не проверял, как минимум, читает ли кто-нибудь эти письма. Никакого другого обучения и тестирования не проводилось.

Результат: сотрудники не имели представления о существующих угрозах и не знали, как вести себя в том случае, если происходит что-то подозрительное. Отсутствовали даже базовые знания: например, к кому обращаться, если на корпоративную почту пришло письмо похожее на фишинг. В свою очередь, лица ответственные за киберзащиту не владели информацией об уровне знаний работников. Всё это повышало риск возникновения киберинцидентов.

Следуя рекомендациям BI.ZONE, компания инвентаризировала все информационные системы и определила статусы — работает система или нет; если работает, то насколько значима она для бизнеса. Критически важные системы следует защищать в первую очередь, за каждой системой нужно закрепить ответственного сотрудника.

Затем в компании разработали единый подход к управлению жизненным циклом информационных систем, а также внедрили процесс контроля прав с момента выдачи и до блокировки доступа к системе.

Наконец, для сотрудников разработали и провели курсы по безопасности разного уровня сложности, а также внедрили практические проверки знаний — не просто тестирование по итогам обучения, но и регулярные «учебные атаки», в том числе через имитированные фишинговые рассылки.

В результате у компании появилось полное представление об актуальном статусе её информационных систем, была исключена возможность несанкционированного доступа, а киберграмотность сотрудников существенно выросла. В целом уровень киберзрелости компании изменился с низкого на средний.

Рисунок 2. Сравнение уровней киберзрелости компании

Выводы

Чем более осознанно компания подходит к вопросам своей защиты, тем выше её уровень киберзрелости, что, по сути, является одним из ключевых условий долгосрочного и стабильного развития бизнеса. Поэтому данный уровень важно контролировать и регулярно проверять. Так компания получит общую картину с точки зрения кибербезопасности, вовремя выявит слабые места в защите и сможет принять меры до того, как её атакуют злоумышленники.