IRP/SOAR 2.0 — новый продукт компании Security Vision, в котором реализованы уникальные методы расследования и реагирования на инциденты ИБ на основе технологии динамических плейбуков. Все этапы обработки инцидентов максимально автоматизированы.

SOAR — это класс автоматизированных систем оркестрации, автоматизации, реагирования на инциденты информационной безопасности.

Основная идея концепции динамических плейбуков заключается в автоматической адаптации планов реагирования под конкретную ситуацию сработавшего инцидента: система автоматически анализирует событие, его атрибуты, технику атаки, задействованные объектов и на основании этой информации автоматически выстраивает нужный плейбук с помощью входящих в продукт атомарных сценариев реагирования. За счет ретроспективного анализа окрестностей инцидента IRP/SOAR 2.0 определяет цепочку атаки и выстраивает реагирование, исходя из полученных объектов.

Такой подход не требует сложной предварительной разработки и настройки множества плейбуков, оценки и предрасчета маршрутов атакующего, достижимости инфраструктуры, расчета вариантов атаки, построения карт атак и инфраструктуры сети. Система IRP/SOAR 2.0 каждый раз собирает подходящий план обработки инцидента.

“Динамический плейбук – это сценарий, автоматически выстроенный системой с учетом задействованной инфраструктуры Заказчика, типов событий, их атрибутов, техник атак, а также встроенной экспертизы, которая закладывает в сценарий экспертные рекомендации по классификации, обогащению, сдерживанию и реагированию.

Система автоматически выстраивает цепочку атаки, собирая дополнительные данные напрямую с задействованных объектов и предлагая комплексный сценарий по объектно-ориентированному реагированию, уникальный для каждой последовательности событий и вовлеченных объектов.

Не требуется заранее рассчитывать маршруты атаки и карты сетевой достижимости, система реагирует в условиях неопределенности и изменчивости атак и инфраструктуры за счет динамической адаптации”.

IRP/SOAR 2.0 базируется на единой платформе Security Vision. Заказчикам доступны все преимущества платформы, в том числе широкие возможности кастомизации. Решение полностью параметрическое, для создания новой интеграции, отчета или дашборда не требуется доработок платформы: всё настраивается через пользовательский интерфейс системы.

Анализ и обогащение инцидента

Инциденты проходят этап автоматического анализа и обогащения, в процессе которого система собирает дополнительные артефакты по всем событиям в окрестностях инцидента, формируя покрытие атаки. В рамках ретроспективного анализа инцидента производится поиск событий запуска подозрительных процессов на основе sigma-правил детектирования, антивирусных сработок и алертов IDS/IPS по хосту и событий аутентификаций с данного хоста.

Классификация инцидента

Security Vision IRP/SOAR 2.0 автоматически классифицирует инцидент, связывая его с техниками и тактиками матрицы MITRE ATT&CK, расширенными экспертизой Security Vision. Система может классифицировать более 250-ти типов инцидентов и событий ИБ, присваивая им более 110-ти различных техник и тактик. Встроенный в систему пакет экспертизы подробно описывает набор рекомендаций для аналитика ИБ по анализу, сдерживанию и реагированию по каждой выявленной технике. Дополнительно система предоставляет рекомендации по повышению общего уровня защищенности.

Объектно-ориентированное реагирование

Security Vision IRP/SOAR 2.0 на основе технологии динамических плейбуков «на лету» собирает процесс реагирования, адаптированный под выявленную атаку и задействованную инфраструктуру. На основе техник и тактик MITRE ATT&CK, связанных данных в окрестностях инцидента, результата ретроспективного анализа, данных внешних аналитических сервисов и внутренней экспертизы система выстраивает динамический плейбук. Он собирается из более чем 150-ти различных объектно-ориентированных действий и атомарных сценариев реагирования.

При этом Security Vision IRP/SOAR 2.0 умеет контролировать легитимность выполнения автоматизированных действий, учитывая специфику инфраструктуры заказчика: его конфиденциальность, разрешения, сегментацию и топологию. Выбор реагирования отталкивается от конкретного объекта, его типа и политик работы с ним (триада, критичность, принадлежность к группам или сетевым сегментам). Пользователи могут гибко настраивать политики выполнения действий, сбора дополнительных данных, сдерживания и реагирования через настройки системы с указанием типа выполняемого действия (автоматически или вручную) и набора интегрируемых систем.

Кill chain

Экспертный движок Security Vision IRP/SOAR 2.0 автоматически выстраивает kill chain атаки за счет связывания задействованных в атаке событий и инцидентов ИБ по ключевым атрибутам: IP адреса / имена атакующих и скомпрометированных узлов, скомпрометированные учетные записи, уязвимости на хостах, хакерский инструментарий, ВПО. Плюс к этому система дополнительно собирает сырые данные с источника: сетевую связность, сессии, аутентификации и т.д. Также производится автоматический анализ скрытых взаимосвязей. Анализируемые события и инциденты могут быть получены как от SIEM-систем и Data Lake (Kafka, Hadoop, Elasticsearch и др.), так и напрямую от конечных устройств инфраструктуры заказчика с применением встроенных в продукт механизмов корреляции и группировки данных. Дополнительно в продукт встроен пакет экспертизы на основе sigma-правил, который позволяет обнаружить все затронутые элементы инфраструктуры, расширить и определить ландшафт атаки.

Расследование инцидентов на графе

Security Vision IRP/SOAR 2.0 умеет представлять инциденты и атаки в виде графа, который позволяет оценить атаку в целом, отобразив все объекты, затронутые инцидентом, в том числе показав неочевидные взаимосвязи. Например, на графе отображаются:

- Все активы, связанные с инцидентом

- IOA и источники угроз

- Дополнительная атрибуция (например, MITRE ATT&CK, уязвимости и др.).

Граф интерактивен, его функционал позволяет провести глубокую аналитику (через обогащение и sigma-запросы), выполнить расследование и реагирование, выбирая конкретные действия. Например, можно заблокировать учетную запись пользователя, выполнить изоляцию хоста, запустить антивирусное сканирование, получить список активных сессий и др. При необходимости выполняются первичный анализ, сдерживание, ретроспективный анализ, митигация, удаление вредоносных артефактов и сбор свидетельств. На каждом шаге расследования пользователь видит ключевые связи и объекты инцидента, что позволяет сформировать полную картину происходящего. Пользователь может на графе проводить анализ связей, выполнять действия над активами, открывать карточки объектов.

Экспертные рекомендации и Lessons learned

При расследовании инцидента система автоматически отображает экспертные рекомендации по сдерживанию, анализу и реагированию, подобранные с учетом техник MITRE ATT&CK, автоматически присвоенных инцидентам.

В основе рекомендаций IRP/SOAR 2.0 по повышению общего уровня защищенности инфраструктуры (харденинг) лежат лучшие практики по информационной безопасности, которые являются общепринятыми и многократно доказали свою эффективность, в частности рекомендации Microsoft, а также стандарт CIS Critical Security Controls. К данным рекомендациям относятся такие разделы как управление учетными записями, разграничение доступа, защита от ВПО, сетевая безопасность и другие.

Процессы и автоматизация

В продукте реализованы и максимально автоматизированы все этапы обработки инцидентов:

Интеграции

В Security Vision IRP/SOAR 2.0 реализовано большое количество (более 150-ти) встроенных коннекторов для интеграции со всеми популярными SIEM системами (MaxPatrol SIEM, KUMA, Pangeo RADAR, RuSIEM, NEURODAT SIEM, ArcSight SIEM, QRadar, Splunk и др.), с инфраструктурой заказчика, в том числе с конечными устройствами (Windows/Linux системы), СЗИ (NGFW, DLP, антивирусы, EDR, песочницы). Кроме того, Security Vision IRP/SOAR 2.0 предлагает расширенное количество (более 30-ти) встроенных интеграций с аналитическими сервисами (как внешними, так и внутренними), которые позволяют собрать всю необходимую информацию по атрибутам инцидента, требуемую для расследования. Security Vision IRP/SOAR 2.0 умеет работать с разнообразными типами данных, унифицируя их и получая нормализованный результат.

Встроенные в платформу конструкторы интеграций позволяют в режиме no-code быстро реализовывать дополнительные интеграции с любыми новыми или уникальными системами заказчиков, расширяя возможности расследования, реагирования и действий, которые можно проводить над объектами инфраструктуры заказчика.

Также в продукте есть встроенные механизмы интеграции с НКЦКИ и ФинЦЕРТ.

При сборе данных об инциденте и задействованной инфраструктуре, проведении реагирования на инцидент и события ИБ продукт использует безагентский метод работы, не требующий установки каких-либо дополнительных компонент на конечные устройства, Windows/Linux сервера и станции.

ChatGPT

Реализована интеграция платформы с сервисом OpenAI, использующимся как аналитический сервис для рекомендаций по реагированию на обнаруженные техники злоумышленника. Передаваемые данные не содержат чувствительную информацию. Система передает обфусцированные данные: хеш, малишес, урлы или сэмплы ВПО с вопросом, как дальше расследовать. Основная проблематика использования и настройки сервиса заключается в правильной детализации вопросов, чтобы получить ожидаемый результат. При выстраивании нужного контекста ChatGPT будет воспринимать все последующие вопросы в ключе заданной проблематики. Есть два способа использования. Первый способ позволяет подключаться к облачному сервису, задавая вопросы к основному OpenAI. Второй способ — развернуть локально на своих серверах аналог ChatGPT для обеспечения максимальной конфиденциальности, не теряя при этом плюсы современных технологий.

Представления объектов

В продукте IRP/SOAR 2.0 от Security Vision инциденты, атаки и связанные объекты (хосты, уязвимости, вредоносное ПО и др.) можно просмотреть в виде списков, в виде дерева и детально на карточке каждого объекта (полной и краткой) с полным перечнем атрибутов. Для удобства поиска нужных объектов в системе реализованы три варианта:

- Полнотекстовый поиск — ищет значение по отображаемым атрибутам

- Быстрый — поиск по любому выбранному атрибуту

- Общий — сложный фильтр, с неограниченным количеством уровней вложенности условий по различным атрибутам.

Пользователь может сохранить настроенный фильтр для его повторного использования.

Над отобранными объектами пользователь может выполнить массовые операции (как преднастроенные, так и созданные пользователем «на лету»), например, пометить инцидент как False-Positive, переназначить ответственного и др.

Карточка инцидента

По каждому инциденту можно просмотреть детальную информацию, в которой отображены:

- Время первого и последнего события

- Плановые сроки взятия в работу и решения

- Таймлайн событий инцидента и общее количество событий

- Критичность

- Признак массового инцидента

- Принадлежность к техникам и тактикам

- Тэги инцидента

- И другое.

По каждому инциденту можно выполнить определенный набор преднастроенных действий, например, назначить нового ответственного, добавить тэг, пометить инцидент как False positive и др. Данный набор может быть расширен иными действиями через соответствующий конструктор системы.

В системе реализован жизненный цикл инцидента, которым пользователь может управлять как вручную, так и автоматически задавая параметры активности и присутствия в системе по каждому типу инцидента через специальные настройки.

Фазы обработки инцидента соответствуют этапам реагирования по методологии NIST: каждый новый получаемый пораженный объект инцидента (до момента закрытия инцидента) проходит все стадии в соответствии с методологией.

Из карточки инцидента есть возможность взаимодействовать с источниками сырых событий, например, можно запросить дополнительные данные по разным направлениям: успешные аутентификации, сырые события, подозрительные процессы LOLBINS, подозрительные события Credential Access, события запуска хакерских утилит и др. Также есть функция автоматического поиска алертов на хостах.

В системе есть и внутренний чат (warroom), где фиксируются как системные сообщения, так и сообщения аналитиков, когда нужно оставить комментарий вручную. Есть возможность отправить сообщения во внешние системы Service Desk для выполнения определенных действий, например, системными администраторами из Службы ИТ.

В рамках пост-анализа из карточки инцидента есть возможность создания и постановки дочерних задач, контроля их исполнения с учетом расследованных инцидентов, атак и выданных системой экспертных рекомендаций.

MITRE ATT&CK

Функционал Security Vision IRP/SOAR 2.0 обеспечивает работу с базой знаний техник MITRE ATT&CK, ее автоматическую поддержку в актуальном состоянии по всем основным разделам: описание тактик, техник и субтехник, атак, хакерского инструментария и хакерских группировок, способов противодействия несанкционированному доступу к данным. Инцидентам автоматически присваивается техника или субтехника MITRE ATT&CK, что позволяет более эффективно расследовать инциденты, связанные с обнаружением угроз.

В процессе работы аналитик видит техники MITRE ATT&CK, присвоенные системой данному инциденту. В зависимости от техники, система выдает тот или иной блок экспертных рекомендаций по расследованию, реагированию и постанализу инцидента. В случае, когда аналитик не согласен с техникой, автоматически определенной системой, он может добавить или удалить технику атаки в отдельной вкладке инцидента.

Карточка атаки

Система автоматически связывает инциденты в атаку и выстраивает килчейн по ключевым атрибутам и техникам атак инцидентов. Таким образом, аналитик работает с инцидентами, уже прошедшими первичный полноценный анализ и выстроенными в единую цепочку последовательности и контекста.

На основной странице карточки атаки доступна такая информация, как:

- Критичность атаки

- Признак массовости

- Источники инцидентов

- Плановое и фактическое время взятия в работу и решения

- Список техник MITRE ATT&CK, присвоенных инцидентам, из которых состоит атака

- Kill chain из тактик MITRE с указанием количества инцидентов по каждой тактике

- Таймлайн, позволяющий проследить развитие атаки в разрезе времени

- Список кратких рекомендаций по реагированию на такой тип атаки

- Теги атаки

- И др.

В системе реализован жизненный цикл, по которому каждая атака проходит ряд автоматизированных и ручных этапов в ходе расследования и обработки. Например, при создании или изменении атаки все вошедшие в неё инциденты автоматически обогащаются из внешних аналитических сервисов, а по всем участвующим активам собирается информация из внутренней инфраструктуры. Таким образом, пользователь при начале работы с атакой сразу получает максимально полную информацию по инцидентам и задействованной инфраструктуре.

Пока атака не закрыта, в неё автоматически добавляется и агрегируется вся новая информация, выявленная по новым «сработкам», проводится автоматическая дедупликация данных. Пользователь получает сгруппированный набор инцидентов, которые должны расследоваться и обрабатываться как единая атака.

Критичность атаки автоматически рассчитывается по специальной методике, учитывающей критичность инцидентов, их массовость и ряд внутренних характеристик, включая отметки False-Positive.

При работе с атакой пользователь имеет ряд преднастроенных действий для обработки инцидента и взаимодействия с внешними системами и задействованными активами. Примеры реализованных в системе действий:

- Сбор данных по хостам, учетным записям, процессам, сервисам, сессиям и др.

- Реагирование на инцидент — блокировка учетных записей, отключение хостов, блокировка почтовых аккаунтов

- Проверка вложений во внутренних и внешних «песочницах»

- Получение данных по активам из CMDB-систем

- Отправка в блок-листы NGFW

- И др.

В карточке атаки, так же как в инциденте, но уже в разрезе всех связанных инцидентов, есть все действия по реагированию в рамках этой атаки, все рекомендации по расследованию и митигации. Можно выполнить дополнительную работу из общего контекста с любым объектом атаки, а также отменить любое действие или общаться в общем чате всех участников расследования.

По всем действиям есть возможность настройки пользователем их выполнения как в ручном, так и в автоматическом режиме. Набор действий можно расширять через конструктор, доступный в платформе и работающий в режиме no-code.

Оповещения

По всем новым инцидентам и атакам, изменению их статуса пользователи платформы Security Vision IRP/SOAR 2.0 могут получать уведомления — оповещения с указанием деталей нового объекта, его изменений, а также ссылки на карточку объекта. При большом количестве инцидентов данные автоматически агрегируются в рамках единого оповещения. В системе преднастроены каналы оповещений, таких как электронная почта, Telegram-канал, файловый сетевой ресурс и др. Пользователи могут как проводить настройки по типам оповещений, так и добавлять собственные фильтры по каждому набору отслеживаемых объектов, а также настраивать иные каналы отправки оповещений через встроенные конструктов платформы.

Гибкая ролевая модель и MSSP

Для управления процессом расследования инцидентов в продукте реализована гибкая ролевая модель, позволяющая при проведении расследования разграничивать доступ к каждому полю и атрибуту инцидента и события ИБ. Процесс расследования содержит большое количество настроек, позволяющих адаптировать его как для небольших групп, работающих над расследованием инцидентов, так и для крупных SOC центров, с гибкой настройкой применяемых уровней реагирования (L1, L2, L3), эскалации, post-анализа и интеграции с внешними Service Desk’ами заказчика.

Для каждой роли настроен свой набор действий, доступных данных, отчетов и дашбордов, а также свои настройки меню и отображения. Пользователю можно назначить несколько ролей, в этом случае у пользователя будут полномочия всех назначенных ему ролей.

При необходимости можно создать неограниченный набор ролей и задать для каждой роли свои настройки доступности по каждому объекту системы. Все настройки выполняются через конструктор, входящий в платформу.

Продукт поддерживает работу в режиме multitenancy, а также может применяться по модели MSSP.

Дашборды

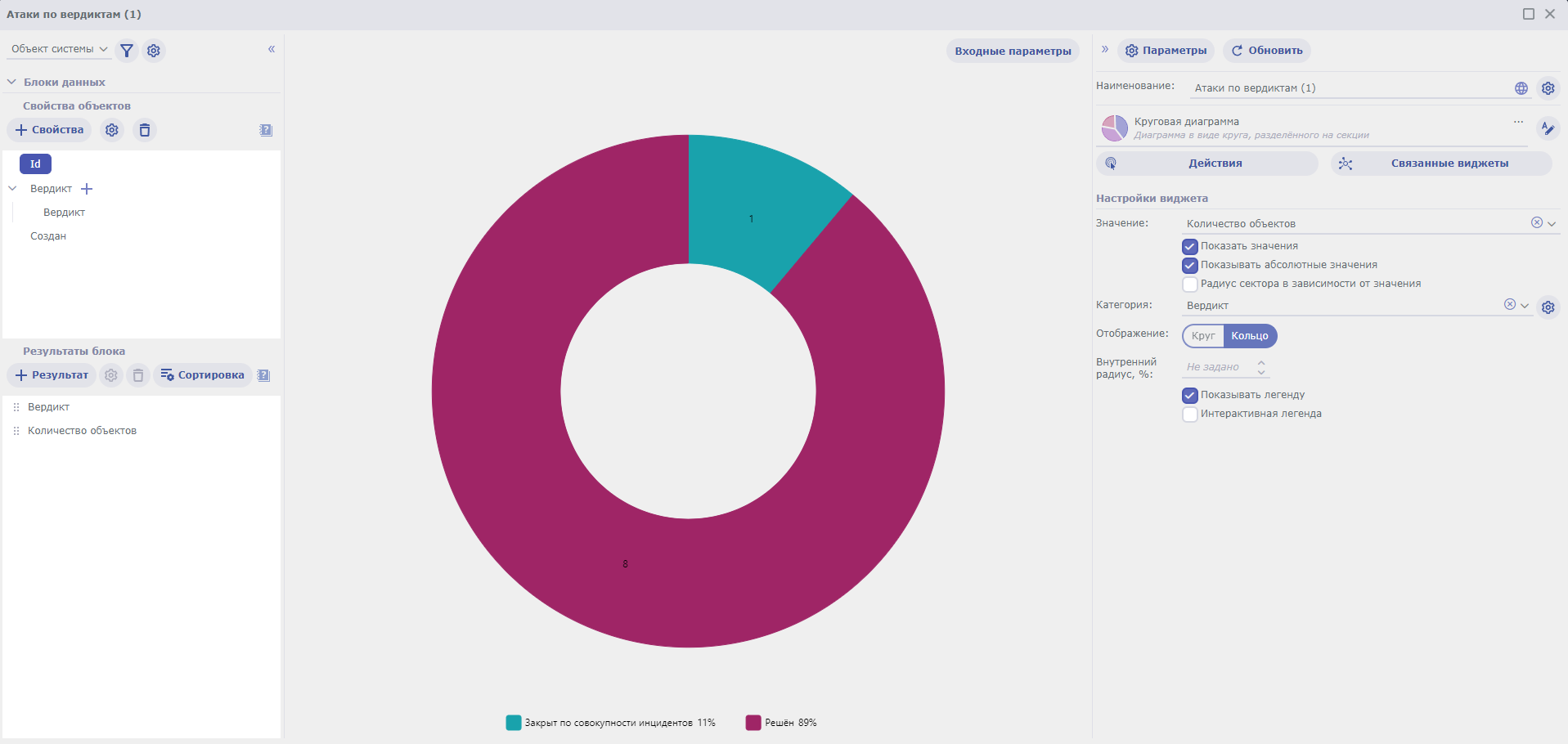

В Security Vision IRP/SOAR 2.0 включены преднастроенные дашборды, отображающих ключевую информацию по инцидентам, атакам и другим данным системы в разрезах: операционный, аналитический и стратегический.

Все дашборды автоматически обновляются и являются интерактивными: пользователь может «провалиться» в необходимой срез данных и увидеть источник для расчета того или иного показателя. Например, при клике на критичные атаки в круговой диаграмме откроется представление со списком всех незакрытых критичных атак. Или при нажатии на атаку со статусом объекта системы «Новый», в отдельном списке отобразится перечень все новых атак, еще не принятых в работу.

Также пользователь может изменить анализируемый период для дашбордов — ключевые параметры вынесены как входные данные для всех отображаемых элементов, с возможностью корректировать их значения по умолчанию из общего интерфейса дашборда.

Для наглядного отслеживания в реальном времени географии обнаружений в платформе Security Vision IRP/SOAR 2.0 реализована графическая карта, на которой отображаются актуальные атаки и связанные с ними территориальные офисы заказчика, в которых были выявлены инциденты, с привязкой к географическому местоположению источника атаки. Вся информация интерактивна: обновляется при изменении данных в системе.

Редактор дашбордов

В платформе Security Vision IRP/SOAR 2.0 реализован встроенный редактор дашбордов и отображаемых виджетов, не требующий навыков программирования и работающий в режиме no-code. Пользователь через интерфейс системы может создавать и редактировать источники данных (с возможностью сложной фильтрации, отбора типа объектов и справочных данных, их связки и группировки, определения входных параметров, настройки формул расчета), отображение данных (круговая диаграмма, столбчатая диаграмма, линейный график, таблица и многие другие), стили, действия (drill-down и др.), расположение в дашборде с возможностью устанавливать любые размеры для каждого элемента и много различных других настроек и функциональности, позволяющей настраивать дашборды с любой степенью сложности и интерактивностью.

Отчеты

В решение IRP/SOAR 2.0 от Security Vision включены преднастроенные отчеты, позволяющие выгружать данные как по отдельным характеристикам атак (по источникам, по организациям, по массовым атакам и др.), так и сводные отчеты за смену и за неделю, которые содержат консолидированную информацию по всем данным за период и отдельно по каждому разрезу продукта IRP/SOAR 2.0.

Консолидированные отчеты могут быть выгружены пользователем вручную через специальный раздел интерфейса платформы, где можно выбрать формат выгружаемого отчета (Docx, Pdf, Xlsx, Ods, Odt, Txt).

Также в системе существует функционал автоматической рассылки отчетов по расписанию по разным каналам и адресатам: электронная почта, Telegram, Файл-сервер, базы данных, внешние API и др.

Пользователи платформы Security Vision IRP/SOAR 2.0 могут самостоятельно создавать новые шаблоны отчетов через встроенный редактор, функционал которого аналогичен редактору дашбордов (с дополнительными специфичными настройками для каждого формата отчета). Он не требует навыков программирования и работает в режиме no-code.

Интерфейс

IRP/SOAR 2.0 от Security Vision поддерживает работу в светлой и темной темах для всего используемого интерфейса платформы. Данные настройки задаются индивидуально для каждого пользователя. Также реализована «мультиязычность» — интерфейс системы поддерживает использование нескольких языков как базовых для всей системы, так и индивидуально настроенных под конкретных пользователей (в базовый комплект поставки включены русский и английский языки).

Нативная интеграция с экосистемой продуктов Security Vision

Продукт работает еще эффективнее за счет нативной интеграции с линейкой продуктов Security Vision и совместного использования с такими модулями как TIP, UEBA, CMDB, Vulnerability management, SGRC и др. Экосистема продуктов Security Vision позволяет комплексно закрыть основные направления информационной безопасности в организации.

Архитектура Security Vision IRP/SOAR 2.0

При внедрении у заказчика платформы Security Vision IRP/SOAR 2.0 возможна установка всех компонент на один виртуальный сервер или разнесение компонент по разным серверам для балансировки нагрузки. Архитектура системы поддерживает полную отказоустойчивость всех компонент.

Для всех компонент платформы поддерживается работа на любой из ОС: MS Windows, Ubuntu, Debian, CentOS, RedHat, Oracle Linux, Альт Линукс, Astra CE «Орел», Astra SE «Смоленск»/ «Воронеж»/ «Орел», РЕД ОС, РОСА «КОБАЛЬТ». В качестве СУБД используются PostgreSQL, Postgres Pro, Jatoba или Microsoft SQL Server.

IRP/SOAR 2.0 от компании Security Vision соответствует идеологии технологического суверенитета, являясь полностью отечественным продуктом.