Когда происходит инцидент в информационной безопасности, начинается гонка со временем. Счёт идёт на секунды, при этом людей не хватает, а имеющиеся специалисты тонут в море данных. Как упростить реагирование, правильно его автоматизировать и избежать ошибок? Эксперты AM Live поделились мнениями и лайфхаками.

- Введение

- Примеры автоматизации процессов реагирования на ИБ-инциденты

- Какие средства защиты можно использовать для автоматизации

- Как будут эволюционировать решения по автоматизации реагирования?

- Выводы

Введение

Информационная безопасность критически важна для любого современного бизнеса. Инциденты могут привести к значительным финансовым потерям, ущербу репутации и нарушению бизнес-процессов. В условиях высокого риска и роста киберугроз эффективное реагирование на инциденты становится не просто необходимостью, а конкурентным преимуществом.

Однако традиционные подходы к управлению инцидентами зачастую оказываются недостаточно гибкими и оперативными. Ручные процессы, отсутствие автоматизации и недостаточная координация между командами могут замедлять реагирование, увеличивая риски и ущерб. Современные средства защиты позволяют упростить и автоматизировать Incident Response, минимизировать последствия инцидентов и повысить устойчивость бизнеса в условиях постоянно меняющейся цифровой среды.

Рисунок 1. Эксперты в студии AM Live

Участники эфира, справа налево:

- Николай Гончаров, директор департамента мониторинга кибербезопасности, Security Vision.

- Григорий Слинкин, директор по кибербезопасности, «Сбер Лигал».

- Константин Мушовец, директор USSC-SOC, УЦСБ.

- Кирилл Рупасов, технический директор центра мониторинга кибербезопасности, «К2 Кибербезопасность».

Ведущий и модератор — Денис Батранков, директор по развитию продуктов, группа компаний «Гарда».

Примеры автоматизации процессов реагирования на ИБ-инциденты

Кирилл Рупасов объяснил, что автоматизация — это в первую очередь оркестровка. Многие компании до сих пор используют для нужд реагирования Excel-таблицы, чаты в Telegram, почту. Когда случается инцидент, требующий срочного реагирования, эти меры оказываются неэффективными. Для автоматизированного реагирования стоит обратить внимание в первую очередь на решения классов «оркестровка, автоматизация, реагирование» (SOAR), «платформа реагирования на инциденты» (IRP). В чём важность применения этих инструментов для людей? Сам процесс реагирования и исследования — это достаточно сложный рабочий процесс (workflow), которого нужно придерживаться. Также есть сложная организационная структура, где начинаются циклы запросов, ожидания информации — всё это нужно собирать воедино. Здесь и возникает необходимость автоматизации.

Далее включаются системы обогащения информации (СЗИ, SIEM, XDR). Проводятся атрибуция, позиционирование злоумышленника в системе (на каком этапе цепочки угроз он находится, как движется в инфраструктуре). Это позволяет идентифицировать хакера, предсказать его дальнейшие действия и на основании этой информации проводить реагирование. Завершающие шаги — изоляция, попытка исключить злоумышленника из информационной системы или затруднить его продвижение в ней.

Кирилл Рупасов, технический директор центра мониторинга кибербезопасности, «К2 Кибербезопасность»

Николай Гончаров добавил, что автоматизация выводит работу центра мониторинга (SOC) на более высокий уровень. Современные решения позволяют свести всё в одну консоль и не выходя за её пределы, путём автоматизации взаимодействия с внешними сенсорами и информационными ресурсами, обогащать данные и получать всю необходимую информацию в одном окне, в одной карточке инцидента.

Григорий Слинкин рассказал про первичную автоматизацию как услугу, когда специалисты получают уже обработанные данные. Это углубляет понимание деталей события и сокращает время реагирования, минимизирует трудозатраты.

Григорий Слинкин, директор по кибербезопасности, «Сбер Лигал»

Константин Мушовец объяснил, почему нужна автоматизация в процессе реагирования. Она решает четыре главные задачи: ускорение работы, использование меньших ресурсов, повышение производительности, помощь человеку в том, чего он не может сделать сам. Например, с помощью агента Endpoint Detection and Response специалист может нажатием одной кнопки заблокировать заражённый хост. Если делать это вручную, потребуется выполнить определённый ряд действий, что займёт значительно больше времени.

В рамках первого опроса зрители эфира ответили, какая задача или процесс лучше всего подходит для автоматизации в их среде. Голоса распределились следующим образом: управление уязвимостями — 26%, управление конфигурациями и активные действия по предотвращению атаки — по 20%, управление и обогащение инцидентов — 17%, управление правилами выявления аномалий — 11%, атрибуция действий злоумышленника — 6%.

Рисунок 2. Какая задача или процесс лучше всего подходит для автоматизации в вашей среде?

Какие средства защиты можно использовать для автоматизации

Константин Мушовец рассказал, как выстраивать автоматизированную защиту в классическом варианте. В первую очередь нужно обеспечить мониторинг, чтобы видеть инциденты и действия злоумышленников. Для этого используются решения классов Security Information and Event Management, Incident Response Platform. Далее добавляются инструменты для углубления мониторинга — EDR, Network Traffic Analysis, почтовые шлюзы для выявления фишинга. Если удаётся выявлять атаку на ранней стадии, тогда имеет смысл переходить к автоматизации процессов реагирования.

Николай Гончаров добавил, что автоматизация позволяет анализировать большой объём информации, из большого потока правил и инцидентов выделить ложноположительные и те, которые стоят внимания. Повторяющиеся инциденты можно сгруппировать, для этого используется SOAR — решение, направленное на оркестровку и управление инцидентами. В отличие от IRP, которое служит для сбора, классификации и ранжирования инцидентов, SOAR применяется для управления и реагирования, автоматизации действий.

Николай Гончаров, директор департамента мониторинга кибербезопасности, Security Vision

Кирилл Рупасов считает, что на практике часто сотрудники ИБ забывают про IT. Константин Мушовец добавил, что не всегда есть время на проведение инвентаризации IT, иногда компания не знает своей инфраструктуры, но им срочно необходимо обеспечить мониторинг и реагирование.

Ведущий Денис Батранков предложил обсудить возможности по автоматизации, обеспечиваемые классом продуктов Extended Detection and Response. Его определяют по разному, например, он может состоять из EDR, NDR и NGFW. Такой продукт позволяет строить цепочки атак, находить точки входа злоумышленника и блокировать их. Есть ли у XDR преимущества перед другими средствами автоматизации защиты?

Константин Мушовец объяснил, что SOAR — это профессиональный продукт, который подходит для использования командой экспертов, позволяет решать больше нестандартных задач. Он предусмотрен для больших инфраструктур с широким разнообразием входящих в неё систем. XDR же — продукт «из коробки», с преднастроенными вендором функциями по мониторингу и реагированию.

Константин Мушовец, директор USSC-SOC, УЦСБ

Николай Гончаров дополнил, что XDR отличает экосистемность, использование продуктов от одного вендора. SOAR же позволяет работать с разными решениями и вендорами.

Денис Батранков отметил, что это дополняющие друг друга решения. Чтобы внедрить автоматизацию реагирования, нужно начать с инвентаризации ресурсов. Кроме этого важно приведение в порядок всех систем. Нужно понимать процессы, которые планируется автоматизировать, и оценивать выгоды этого шага.

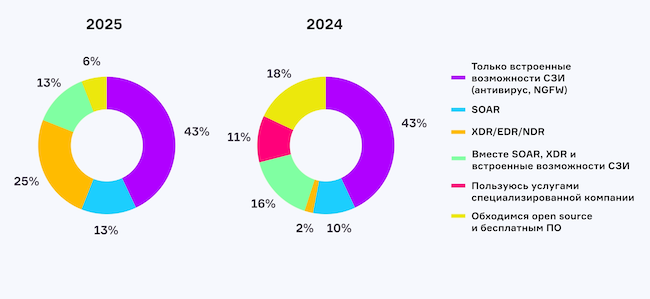

Второй опрос показал, какие инструменты используют зрители AM Live для реагирования на инциденты в ИБ. Большинство ответивших применяют только встроенные возможности СЗИ (антивирус, NGFW) — 43%, XDR/EDR/NDR — 25%, SOAR — 13%, вместе SOAR, XDR и встроенные возможности СЗИ — тоже 13%. Обходятся open source и бесплатным ПО 6% зрителей, а вариант использования услуг специализированной компании никто не выбрал.

Рисунок 3. Какие инструменты вы используете для реагирования на инциденты в ИБ?

Основные ошибки при автоматизации реагирования

Кирилл Рупасов:

Автоматизация ради автоматизации: ситуация, когда предлагают массу скриптов, которые, скорее всего, просто не нужны.

Константин Мушовец:

«В вопросах автоматизации реагирования любая ошибка приводит к серьёзным последствиям. Одна из таких ошибок — это игнорирование динамических изменений в инфраструктуре. Не стоит рассматривать её как статический объект, важно учитывать сезонные или другие изменения».

Григорий Слинкин:

«Излишняя автоматизация и хайп».

Николай Гончаров:

«Отсутствие самих бизнес-процессов, которые необходимо автоматизировать. Недостаточное тестирование процессов автоматизации или скриптов. Излишние ожидания — не нужно думать, что это решит все проблемы».

Какие могут быть проблемы от автоматизации реагирования?

Кирилл Рупасов напомнил, что каждая автоматизация требует немалых финансовых вложений. Её нужно внедрять обдуманно, с целью улучшения процессов, если есть точное понимание, что этот инструмент принесёт определённую пользу. Чтобы понять, имеет ли смысл внедрение автоматизации, нужно сравнить стоимость продукта и потенциальный ущерб от его отсутствия.

Константин Мушовец добавил, что иногда компании категорически отказываются переходить на автоматизированные решения, предпочитая решать проблему вручную. Денис Батранков заметил, что в больших компаниях скорее наблюдается нехватка людей, чем инструментов. Всегда нужны люди, которые будут обслуживать автоматизацию.

Денис Батранков, директор по развитию продуктов, группа компаний «Гарда»

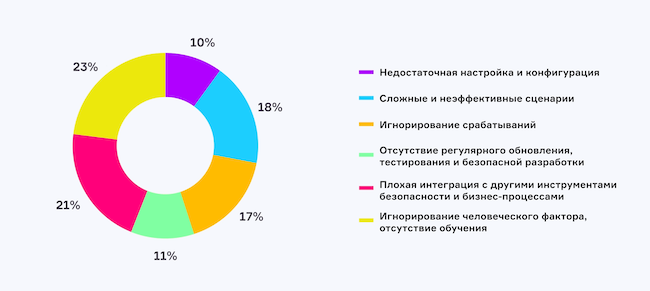

В рамках третьего опроса зрители AM Live назвали главную, по их мнению, ошибку при автоматизации процесса реагирования на инциденты: игнорирование человеческого фактора, отсутствие обучения — 23%, плохая интеграция с другими инструментами безопасности и бизнес-процессами — 21%, сложные и неэффективные сценарии — 18%, игнорирование срабатываний — 17%, отсутствие регулярного обновления, тестирования и безопасной разработки — 11%, недостаточная настройка и конфигурация — 10%.

Рисунок 4. Какова главная ошибка при автоматизации процесса реагирования на инциденты?

Как будут эволюционировать решения по автоматизации реагирования?

Кирилл Рупасов:

«Дальнейшее развитие автоматизации с помощью ИИ вызывает опасения. Это “чёрный ящик”, которому люди сейчас слишком доверяют. Он делает некоторые вещи хорошо, но всё же часто ошибается. Однако реалии таковы, что уйти от этого не получится: технологии ИИ будут глубоко внедряться в SIEM, SOAR, NTA. Такая тенденция уже видна по релизам текущих продуктов разных вендоров».

Николай Гончаров:

«Виден тренд на использование ИИ, технологии будут и дальше развиваться. Нужно иметь правильные ожидания — ИИ не решит всех проблем, но это хороший помощник, который позволит автоматизировать рутинные операции. Мы увидим его развитие — уже сейчас они дают не просто срабатывания, а объяснение и описание проблемы».

Григорий Слинкин:

«Хотелось бы видеть развитие более глобальных продуктов, уменьшение количества агентов для удобного использования конечным пользователем. Нужно более глубокое развитие взаимодействия CPT-решений и продуктов класса Vulnerability Management, в том числе с NGFW. По опыту работы с пентестерами, уже сейчас многие используют автоматизированные решения».

Константин Мушовец:

Интерес к машинному обучению может снизиться из-за частых ошибок и ложных срабатываний. Развитие средств реагирования видится в их дальнейшей сегментации. Нужны разные инструменты для решения частных задач. Провайдеры Managed Security Services и SOC сейчас расширяют набор сервисов и систем — к основному мониторингу добавляют сервисы Security Awareness, управление уязвимостями и другие решения. Это увеличивает объём выявляемых шагов злоумышленника, что повышает вероятность раннего обнаружения. Таким образом от автоматизации будет больше пользы, а значит, будет расти интерес».

Денис Батранков добавил, что все системы должны работать синхронно, например как единая система класса Security Governance, Risk, Compliance. Среди сравнительно новых направлений можно выделить Deception — технологию создания цифровых имитаций объектов ИТ-инфраструктуры для выявления злоумышленников. Ещё одна интересная идея — «киберпугало», своего рода иммунизация, когда хост притворяется виртуальной машиной в песочнице: у вредоносного кода срабатывает защита от исследования, и он не запускается. Эксперт прогнозирует, что будут появляться и другие системы выявления аномалий, защиты от утечек данных.

Четвёртый опрос показал, как изменилось мнение зрителей об автоматизации процесса реагирования на инциденты в ИБ после эфира. Будут улучшать процессы реагирования 33%, заинтересовались средствами реагирования и автоматизации — 27%. Убедились, что всё делают правильно, 20%, и ещё столько же считают тему интересной, но пока избыточной для своей компании.

Рисунок 5. Каково ваше мнение об автоматизации процесса реагирования после эфира?

Выводы

Автоматизация и упрощение процессов реагирования на инциденты — это не просто тренд, а необходимость для современных организаций, стремящихся обеспечить высокий уровень безопасности и устойчивости своих ИТ-систем. Внедрение автоматизированных решений позволяет значительно сократить время реагирования на инциденты, минимизировать человеческий фактор и снизить риски, связанные с кибератаками, сбоями в работе систем или утечками данных. Они способны мгновенно обнаруживать и реагировать на угрозы, что особенно важно в условиях быстро развивающихся атак.

Автоматизация рутинных задач снижает нагрузку на специалистов и освобождает для решения более сложных и стратегических вопросов. Использование алгоритмов и машинного обучения позволяет минимизировать ошибки и улучшить качество анализа инцидентов. Автоматизированные системы легко адаптируются к росту бизнеса и увеличению объема данных.

Однако важно помнить, что автоматизация — это не панацея. Для достижения максимальной эффективности необходимо сочетать технологические решения с грамотной организацией процессов, обучением сотрудников и постоянным мониторингом актуальных угроз.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!