Анонс нового ИБ-продукта «Гарда WAF» показал, что разработчики стали строить за фасадом брандмауэра веб-приложений новую функциональную начинку, отвечающую концепции «защита веб-приложений и программных интерфейсов» (WAAP). Расскажем, что именно они планируют сделать.

- Введение

- Новый продукт «Гарда WAF»

- WAAP — это больше, чем WAF

- Развитие WAAP-решения по-гартнерски и по-русски

- OWASP Top 10 — набор главных угроз, отрабатываемых в WAAP-решениях

- В каком направлении идёт развитие WAAP?

- Новые риски и WAAP

- Выводы

Введение

В течение трёх-четырёх лет перед 2022 годом рынок WAF стагнировал. Компании продолжали пользоваться ранее закупленными решениями и не видели поводов для их замены. Это стало общемировым трендом и коснулось не только России.

После 2022 года произошёл перелом. На Западе поводом для этого стало развитие атак на веб-приложения в облаке, в РФ — серьёзное увеличение количества нападений, на первой линии отражения которых находились именно WAF-решения.

По данным группы компаний «Гарда», за три квартала 2023 года число атак на российские веб-ресурсы выросло на 44 %. Заместитель генерального директора Рустэм Хайретдинов назвал это ключевым драйвером роста сегмента WAF. Среди дополнительных стимулов он выделил стремительное развитие сферы онлайн-услуг после пандемии, курс на технологический суверенитет и увеличение объемов цифровизации, повышение популярности программных интерфейсов (API) для веба и расширение применения машинного обучения.

Наряду со внутрирыночными трансформациями причиной для роста этого направления стало ужесточение отраслевых стандартов и нормативных требований, которые тоже способствуют развитию рынка WAF.

Рисунок 1. Официальный анонс «Гарда WAF»

Новый продукт «Гарда WAF»

Группа компаний «Гарда» представила свой продукт «Гарда WAF», назвав его отражением «нового витка эволюции межсетевых экранов для защиты веб-приложений». По словам создателей, «Гарда WAF» позволяет импортозаместить западные продукты, производители которых перестали работать в России. В числе таковых были названы SecureSphere WAF от Imperva, App & API Protector от Akamai, FortiWeb, Barracuda WAF.

Вендор отметил, что в России решения класса WAF входят в топ-3 ключевых технологий для защиты бизнеса. Объём рынка межсетевых экранов для веб-приложений в 2023 году составил 4,2 млрд рублей; к 2025 году он увеличится до 10,8 млрд. Из решений для анализа сетевого трафика на долю WAF приходится 9 %, а на системы для обеспечения отказоустойчивости и безопасности сетевого доступа — 12 %.

В то же время сейчас на российском рынке часто можно слышать мнение, что «пришло время NGFW взамен WAF». Почему же тогда «Гарда» решила выйти с новым продуктом именно класса WAF? Это избыточный оптимизм или, напротив, визионерство?

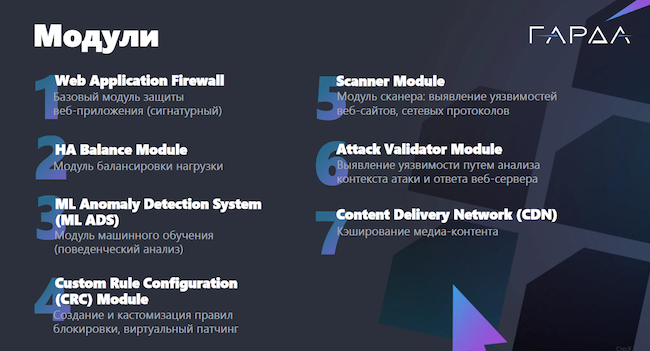

Рисунок 2. Модули в составе «Гарда WAF»

WAAP — это больше, чем WAF

Чтобы ответить на последний вопрос, необходимо проникнуть внутрь решения. Оказывается, тут скрыты особенности, которые не сразу ясны из названия.

Уже с самого начала презентации нового продукта выяснилось, что основные функции брандмауэра веб-приложений — это только часть «Гарда WAF». Сейчас в нём представлен базовый набор, а дальше намечено развитие функций, которые Gartner относит к концепции WAAP (Web Application and API Protection). Главное отличие WAAP от WAF — это расширение функциональных возможностей за счёт контроля над сопутствующим каналом передачи данных, а именно — программным интерфейсом (API).

«Тайна» была сразу раскрыта и в пресс-релизе, выпущенном по случаю анонса. Там говорилось, что группа компаний «Гарда» представила межсетевой экран для веб-приложений с опцией защиты API, позиционируемый как WAAP. Также стало известно, что специалисты «Гарды» приступили к развитию нового сетевого ресурса Waap.ru.

В чём же причина сохранения аббревиатуры WAF в названии? По сути, это дань традиции, использование более привычных рынку терминов. Кроме того, производитель уже успел официально зарегистрировать название «Гарда WAF».

Нам показалось интересным, что к разработке продукта привлекли известных российских специалистов из сообщества «белых» (этичных) хакеров. Что они привнесли? Умение и опыт поиска изъянов в WAF снаружи. Это позволяет рассчитывать на создание продукта с оригинальными решениями, обеспечивающими высокий потенциал защищённости.

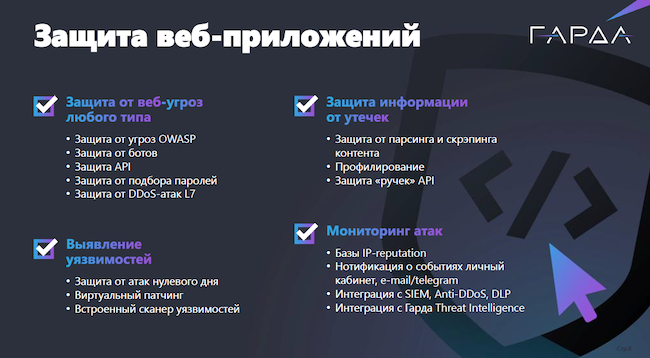

Рисунок 3. Ключевые возможности «Гарда WAF»

Развитие WAAP-решения по-гартнерски и по-русски

Контроль передачи данных через программные интерфейсы, предусмотренный в WAAP-решениях, позволяет перейти к обнаружению признаков ещё более сложных кибератак, чем раньше.

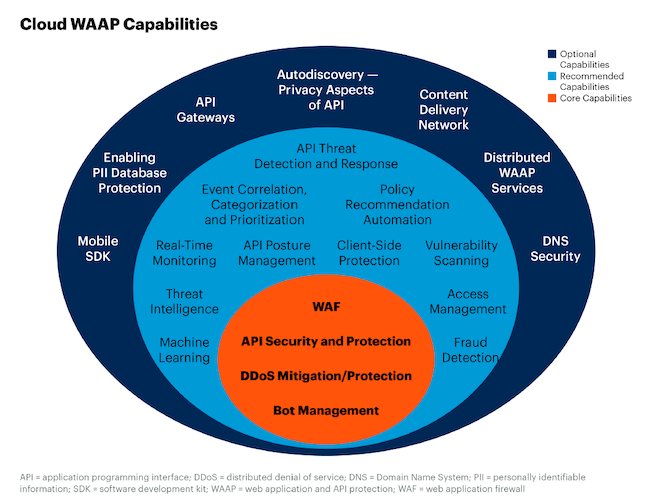

Базовый функциональный набор WAAP-решения охватывает следующие направления: межсетевое экранирование для веб-приложений, предотвращение DDoS-атак, защита API веб-приложений и управление ботами. Это описание дал Gartner. От него отталкивались и разработчики «Гарды».

Gartner определяет WAAP как набор решений по безопасности, предназначенных для защиты веб-приложений вне зависимости от места их запуска. Сразу возникает вопрос: есть ли разница между подходами Gartner и группы «Гарда»?

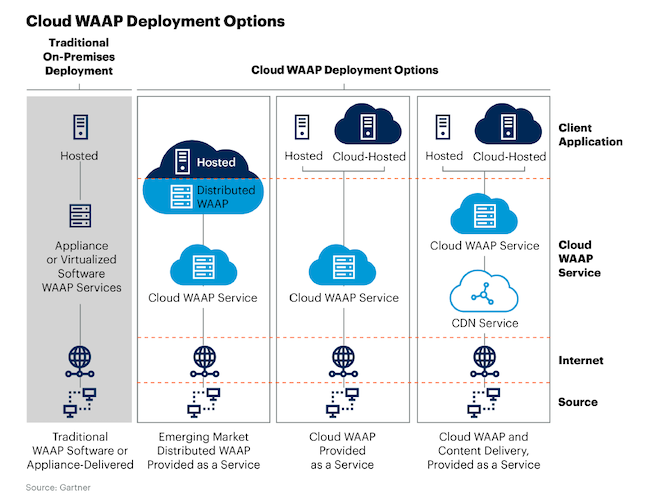

Gartner связывает WAAP прежде всего с облачными решениями, рассматривая его как предоставление сервиса в виде набора модулей безопасности для защиты от широкого спектра кибератак. В то же время «Гарда» пока не акцентирует внимания на облачном применении своего нового продукта.

Рисунок 4. Варианты развёртывания облачных WAAP-решений (Gartner)

Лука Сафонов, технический директор «Гарда WAF», прокомментировал это отличие следующим образом: «специально вариант облачной поддержки “Гарда WAF” пока не рассматривается». Очевидно, причиной такого подхода являются особенности спроса со стороны российских заказчиков: они до сих пор предпочитают применять решения класса WAF в локальном формате (on-premise), поскольку это не ограничивает их в свободе выбора средств защиты и применяемых правил.

Но не всё так очевидно. «Всё зависит от программного стека в облаке, — продолжил Лука Сафонов. — Если он достаточно распространён, то решение “Гарда WAF” на 90 % встанет в облако “из коробки”. В остальных случаях потребуется дополнительная настройка, но это принципиально решаемые задачи, не требующие ввода ограничений или условий. В любом случае у нас есть поддержка определённых ОС. Если нет проблем с их поддержкой, то решение достижимо».

OWASP Top 10 — набор главных угроз, отрабатываемых в WAAP-решениях

Модель угроз, с которыми борются продукты и решения классов WAF и WAAP, развивается сейчас в рамках деятельности международного некоммерческого проекта Open Web Application Security Project (OWASP). Эта организация объединяет международных экспертов по ИБ, которые регулярно выпускают документы с рекомендациями относительно минимизации рисков для безопасности веб-приложений.

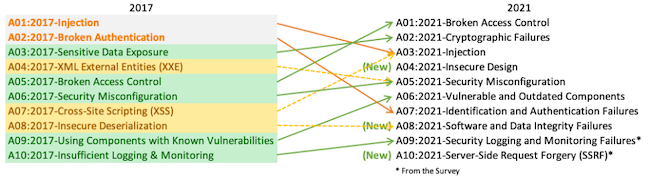

Самый известный среди выпускаемых организацией OWASP документов — это перечень OWASP Top 10. Он обновляется раз в четыре года и содержит десять наиболее значимых угроз для веб-приложений и их API. Эксперты OWASP рекомендуют рассматривать эти угрозы в первую очередь при решении задач по автоматизации защиты.

Рисунок 5. Наборы OWASP Top 10 в 2017 и 2021 гг.

Последняя версия OWASP Top 10 была выпущена в 2021 году. Следующее обновление ожидается в 2025 году. Мы приведём здесь список в последней на данный момент редакции.

- Нарушения в работе механизмов контроля доступа (Broken Access Control) к информации или функциям. Эти изъяны позволяют злоумышленникам обходить авторизацию и выполнять задачи так, как если бы они были привилегированными пользователями.

- Ошибки при использовании криптографии (Cryptographic Failures). В предыдущей версии 2017 года это направление связывали с рисками раскрытия конфиденциальных данных. Теперь оно получило более широкий охват.

- Инъекция (Injection). Атаки этого типа реализовываются путём передачи посторонних данных тому или иному программному интерпретатору. Типовой пример — SQL-инъекция. Сюда же относятся уязвимости межсайтового запуска скриптов (XSS), которые в 2017 году рассматривались отдельно.

- Небезопасный дизайн веб-приложений (Insecure Design). Для борьбы с архитектурными изъянами необходимо более широко использовать моделирование угроз, применять шаблоны и принципы безопасной разработки, внедрять эталонные архитектуры.

- Неправильная настройка средств безопасности (Security Misconfiguration). Хотя эти риски являются наиболее распространёнными на практике, OWASP ставит их сейчас только на пятое место. Обычно они возникают при использовании конфигураций по умолчанию или при выполнении настроек без учёта возможных уязвимостей.

- Использование компонентов с известными уязвимостями (Vulnerable and Outdated Components). Часто эти риски связаны, например, с сохранением в веб-приложениях библиотек и программных платформ, которые применяются разработчиком при отладке.

- Изъяны в системах идентификации и аутентификации (Identification and Authentication Failures). Значимость проблем с удостоверением личностей пользователей снизилась по сравнению с 2017 годом, но внимание к ним всё равно требуется.

- Нарушения целостности ПО и данных (Software and Data Integrity Failures). В частности, обновление программного обеспечения может повредить критически важные данные.

- Ошибки журналирования и мониторинга событий (Security Logging and Monitoring Failures). Как показывает практика, среднее время обнаружения утечек данных в веб-приложениях составляет около 200 дней. Это даёт злоумышленникам достаточно много времени, чтобы успеть нанести ущерб.

- Подделка запросов на стороне сервера (Server-Side Request Forgery, SSRF). Новая категория рисков, важность которой явственно следует из реальных инцидентов последнего времени.

В каком направлении идёт развитие WAAP?

«Современная реальность делает веб-приложения основным каналом коммуникации между бизнесом и клиентами, становится всё больше высоконагруженных приложений, за каждым из них стоит масса сервисов. Любой элемент этой цепочки в определённой степени уязвим, а отказ одного может повлечь за собой финансовые и репутационные риски, — отметил Рустэм Хайретдинов. — В связи с этим возникают вопросы о том, как обеспечить двустороннюю защиту без ущерба производительности информационных систем и прерывания бизнес-процессов, а также безопасность цифровых сервисов и доверенных приложений».

Рисунок 6. Функциональный набор решений WAAP (Gartner)

«Гарда WAF» может использоваться для решения различных задач, таких как обнаружение и блокировка кибератак, анализ трафика веб-приложений, автоматическое выявление уязвимостей. Система защищает от брутфорса, блокирует несанкционированный доступ к базам данных, противодействует попыткам вызвать отказ в обслуживании на уровне L7, обнаруживает подозрительную активность пользователей вeб-приложений.

Как уже было отмечено, группа компаний «Гарда» делает в настоящее время акцент на размещении своего решения в локальном формате, хотя принципиальных запретов на использование «Гарда WAF» в облаке нет.

«Гарда» исходит из требований рынка и рассматривает несколько вариантов оснащения своих инсталляций. Это позволяет заказчику выбрать наиболее подходящий набор правил и функций с учётом реальных потребностей и решаемых задач.

Рисунок 7. Варианты наборов правил для контроля рисков («Гарда» / Weblock)

Отметим, что на осень 2024 года запланирована сертификация «Гарда WAF» во ФСТЭК России.

Новые риски и WAAP

Важный риск из числа новых — это появление в арсенале злоумышленников элементов ИИ. Нужно реализовывать на качественно ином уровне, например, защиту от ботов. Современные боты стали гораздо умнее, они решают задачи CAPTCHA лучше людей. Этот риск уже отмечен экспертами OWASP.

Второй новый риск, который выделяют эксперты Gartner, — это чрезмерно большое число ложноположительных срабатываний при защите веб-приложений в облаке. В условиях нарастающего использования ИИ и машинного обучения переломить тренд будет крайне трудно, если оставаться в рамках традиционных средств WAF. Отсюда, собственно, и произрастает концепция облачных WAAP-решений.

Для России эта проблема пока не настолько актуальна, как для мирового рынка, но её стоит принимать во внимание, тем более что присутствие российских компаний в облачных средах продолжает расширяться.

Рисунок 8. Функциональный набор «Гарда WAF»

Выводы

Несмотря на традиционность названия нового продукта «Гарда WAF», в нём реализована новая современная концепция выстраивания обороны против сложных кибератак. Сейчас решение ориентировано на российский рынок и предлагает заказчикам выбор среди широкого набора не только функций защиты, но и правил для контроля рисков, ориентированных на конкретный формат применения.