Компания Positive Technologies объявила о готовности коммерческой версии MaxPatrol Carbon – инструмента для моделирования сценариев передвижения хакеров в инфраструктуре. Насколько востребован новый метапродукт в отрасли – об этом пойдёт речь ниже.

- Введение

- MaxPatrol Carbon: вторая половинка экосистемы ИБ

- Что под капотом MaxPatrol Carbon?

- Как правильно оценивать киберзащищённость компании?

- Планы внедрения MaxPatrol Carbon

- Насколько готовы российские компании к реальным кибератакам?

- Рынок BAS-инструментов

- Ждать ли качественного рывка в технология MaxPatrol Carbon?

- Облачная безопасность

- Выводы

Введение

В конце мая компания Positive Technologies анонсировала выпуск коммерческой версии своего нового инструмента для организации киберзащиты – метапродукта MaxPatrol Carbon. Анонс состоялся 24 мая 2024 года в Москве в рамках второго международного киберфестиваля Positive Hack Days 2024.

MaxPatrol Carbon предназначен для исследования киберустойчивости информационной инфраструктуры и оценке готовности компании к отражению кибератак. Он позволяет прогнозировать возможные пути атаки злоумышленника и оценить с помощью этой информации реальный уровень киберустойчивости предприятия. Продукт автоматически формирует рекомендации для усиления защиты инфраструктуры, чтобы подготовиться к отражению кибератак заранее и иметь возможность оказать эффективное противодействие нападающим.

Его ранняя версия была представлена в ноябре 2023 на Standoff. Теперь речь идёт о выпуске коммерческого продукта, который компания Positive Technologies готова предложить заказчикам для внедрения.

В этой статье мы рассмотрим, как меняется подход компаний к своей защищённости при использовании такой технологии. Мы также постараемся оценить, может ли в своей нынешней версии MaxPatrol Carbon стать массовым продуктом для рынка. И в завершении мы попробуем посмотреть, что происходит вокруг этого направления ИБ, чтобы оценить, как MaxPatrol Carbon может развиваться в будущем.

MaxPatrol Carbon: вторая половинка экосистемы ИБ

MaxPatrol Carbon в нынешней версии – это «проектный продукт». Для его внедрения необходимо предварительно выделить в инфраструктуре критические точки для безопасности. По мнению Михаила Стюгина, руководителя направления автоматизации информационной безопасности Positive Technologies, который провёл презентацию MaxPatrol Carbon на PHDays 2024, ожидаемое время внедрения составит «от трёх месяцев и более». Однако, если клиент уже пользуется продуктами Positive Technologies (MaxPatrol VM, MaxPatrol SIEM), то MaxPatrol Carbon сможет рассчитать первые маршруты кибератак уже через 30 минут после его развёртывания в инфраструктуре.

Рисунок 1. Презентация MaxPatrol Carbon на PHDays 2024

Очевидно, что продукт проходит сейчас первые шаги внедрений, поэтому уже осенью вендор планирует рассказать о результатах первых пилотных внедрений.

Новый продукт Positive Technologies рассматривается как часть класса метапродуктов, состоящего теперь из двух систем – MaxPatrol Carbon и MaxPatrol O2. MaxPatrol Carbon предназначен для оценки киберустойчивости компании и её проактивной подготовки к отражению кибератак. Цель его применения – получить оценку готовности организации противостоять кибератакам на критически важные системы и подсказать, какие проактивные действия необходимо предпринять для повышения их защиты. MaxPatrol O2 служит для решения задачи непосредственного отражения кибератак. С его помощью происходит обнаружение хакерской активности и её остановка до нанесения ущерба. В целом эти продукты независимы и могут применяться раздельно.

Однако, работая вместе, они отлично дополняют друг друга: устраняя или усложняя потенциальные маршруты кибератак с помощью MaxPatrol Carbon, вы вынуждаете хакера перемещаться по инфраструктуре дольше, с применением более заметных и шумных методов. Это позволяет MaxPatrol O2 быстрее сделать свою работу: собрать действия хакера в цепочку активности и вовремя оповестить оператора, чтобы он верифицировал цепочку атаки и запустил автоматически сформированный сценарий реагирования.

Цены на MaxPatrol Carbon не разглашались. Скорей всего фиксированной цены пока нет, потому что внедрение MaxPatrol Carbon сейчас – это проект, масштабы которого сильно зависят от размера и специфики инфраструктуры компании.

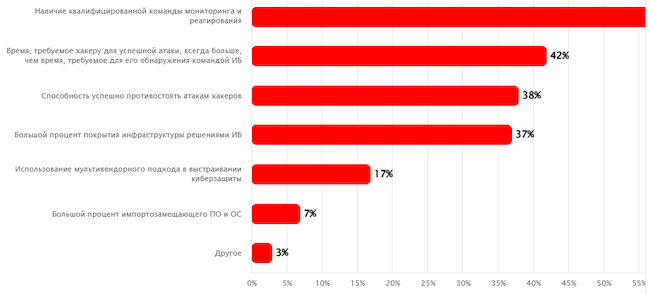

Рисунок 2. Признаки киберустойчивости индивидуальны для каждой компании (исследование PT)

Что под капотом MaxPatrol Carbon?

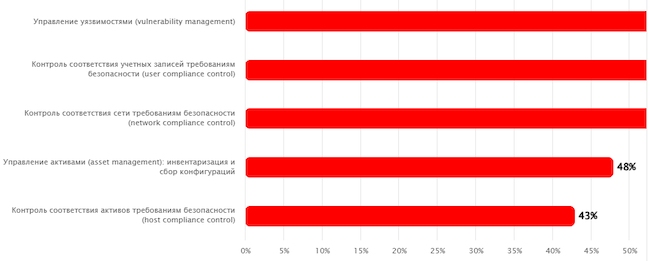

Назначение MaxPatrol Carbon достаточно прозрачно: систематизировать и визуализировать то, что команда синих была обязана до сих пор «держать в голове», готовясь к отражению кибератак. Внедрение MaxPatrol Carbon позволяет решить следующие проблемы в организации защиты компании:

- устранить пробелы в организации непрерывного контроля за инфраструктурой;

- решить проблему отсутствия компетенций для правильного выстраивания процессов харденинга инфраструктуры;

- решить проблему взаимодействия ИБ и ИТ в рамках приоритетности выполнения работ по харденингу.

В основе MaxPatrol Carbon заложена технология Threat Modeling Engine (TME), которая в режиме реального времени рассчитывает возможные действия хакера в инфраструктуре конкретной организации, составляя граф его потенциальных перемещений.

Для решения этой задачи Threat Modeling Engine непрерывно анализирует множество данных (сетевую достижимость узлов, уязвимости и ошибки конфигураций систем в инфраструктуре, возможности удалённого доступа и избыточные привилегии пользователей) и накладывает их на знания методов хакеров, используемых в кибератаках.

MaxPatrol Carbon использует Threat Modeling Engine, чтобы анализировать, как хакер будет атаковать конкретную компанию, и сформировать практические рекомендации для ИТ-инфраструктуры, которые не позволят злоумышленнику добраться до критически важных активов или существенно удлинят его путь.

Метапродукт позволяет превентивно оценить количество и опасность возможных сценариев кибератак до прихода хакера и сосредоточить ресурсы на критически важных задачах харденинга.

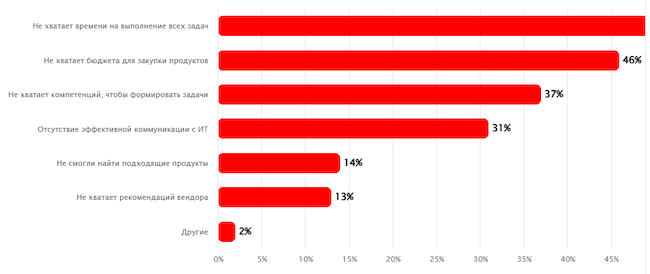

Рисунок 3. Процессы харденинга (исследование PT)

Необходимость такого продукта можно доказать на очень простом примере. Согласно статистике по пентестам, белые хакеры применяют множество различных путей для проникновения в ЛВС и развития своей атаки. Им не важно, на какие задачи харденинга у вас не хватило времени или компетенций, они будут пробовать разные подходы до тех пор, пока не добьются своей цели. Решение MaxPatrol Carbon в автоматическом режиме формирует рекомендации по харденингу и приоритезирует их с учётом рисков для бизнеса, чтобы команды ИБ и ИТ смогли направить свои ограниченные ресурсы на задачи обеспечения киберустойчивости.

Как отметил Михаил Стюгин, «MaxPatrol Carbon не требует какого-либо специального обучения. Его задача состоит в том, чтобы упростить процесс формирования бэклога задач на усиление защищённости системы (харденинг), выдавая конкретные и понятные рекомендации с готовым SLA. Поэтому данным инструментом могут пользоваться не только сотрудники служб информационной безопасности, но и ИТ-подразделений, если задачи по харденингу инфраструктуры лежат в их зоне ответственности».

К слову, Threat Modeling Engine используется и в первом метапродукте Positive Technologies — MaxPatrol O2, чтобы рассчитывать количество шагов, требуемых хакеру для выполнения успешной атаки. Эта информация помогает MaxPatrol O2 вовремя останавливать хакера на пути реализации риска.

Рисунок 4. MaxPatrol O2 использует Threat Modeling Engine для построения графа атаки (Standoff 11/2023)

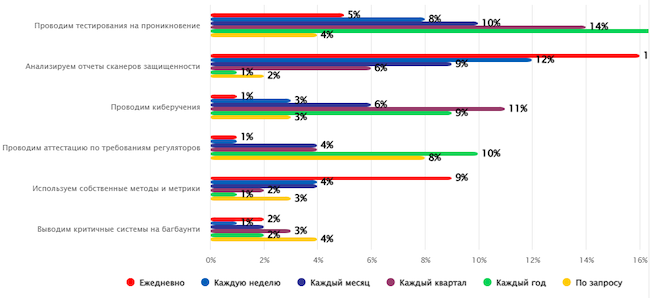

Как правильно оценивать киберзащищённость организации?

Важное достоинство MaxPatrol Carbon: он добавляет свой «стандарт» оценки киберзащищённости компании к «бумажной сертификации», существующей до сих пор и не достоверно отражающей реальные риски.

MaxPatrol Carbon формирует графы маршрутов кибератак на основе данных, собираемых с сенсоров. Для их анализа метапродукт использует глубокую экспертизу Positive Technologies, получаемую в результате расследований инцидентов, тестирований на проникновения и киберучений. По созданному графу формируются возможные пути кибератак, что позволяет оценить их по двум параметрам: времени на обнаружение атаки (time to detect, TTD) и времени на реализацию кибератаки (time to attack, TTA). Именно эти метрики позволяют получить более реальную оценку уровня угроз и расставить приоритеты в работе служб ИБ и ИТ по их нейтрализации.

Собираемые MaxPatrol Carbon данные отражают реальную картину киберустойчивости компании, поэтому они носят критический характер. Как отметил Михаил Стюгин, «каждый хакер будет строить собственную «карту» атаки, а задача MaxPatrol Carbon состоит в том, чтобы сделать эти атаки трудоёмкими и дорогими в реализации для хакеров».

Используя этот подход, MaxPatrol Carbon предлагает рекомендации следующих типов по повышению устойчивости компании к кибератакам:

- Устранение или усложнение потенциальных маршрутов атакующих, позволяющие сделать их длиннее. Это гарантирует, что время на реализацию кибератаки превысит время на её обнаружение и остановку.

- Повышение эффективности действий защиты на маршруте. Появляется возможность контроля за потенциальными передвижениями злоумышленников и выявления «слепых зон» мониторинга на маршруте атаки. Это позволяет ускорить обнаружение хакера при развитии реального сценария нападения.

«MaxPatrol Carbon позволяет увидеть инфраструктуру глазами хакера», считает Михаил Стюгин. Это позволяет спрогнозировать его действия и заранее выставить заслон. Взамен традиционной игры в «кошки-мышки» между командой красных и синих, MaxPatrol Carbon позволяет начать более эффективную «игру» против атакующих хакеров.

Рисунок 5. Сложности при выполнении задач по харденингу ИТ-инфраструктуры компаний (исследование PT)

Планы внедрения MaxPatrol Carbon

«Мы вывели на рынок коммерческую версию MaxPatrol Carbon в мае этого года во время фестиваля Positive Hack Days Fest 2 и сразу же отметили высокий интерес у клиентов и партнёров, – отметил Михаил Стюгин. – По результатам мероприятия мы уже получили несколько десятков запросов на пилотирование MaxPatrol Carbon в российских компаниях».

Согласно ожиданиям, первыми клиентами MaxPatrol Carbon станут крупные компании, которые уже прочувствовали на своём опыте необходимость в проактивном подходе к выстраиванию стратегии защиты инфраструктуры с учётом рисков для бизнеса. Наладить внутренние процессы под требования ИБ — это трудоёмкая задача, она требует опыта и квалификации. Попробовав хотя бы раз сделать это самостоятельно, многие наверняка «убедились на собственном опыте, насколько сложно получить цельную, комплексную защиту».

Рисунок 6. Периодичность оценки готовности компаний противостоять кибератакам (исследование PT)

До конца 2024 года Positive Technologies планирует завершить около десятка пилотных внедрений. В её планах также значится подготовка нескольких технологических площадок для демонстрации продукта клиентам.

В ноябре в рамках киберполигона Standoff планируется провести демонстрацию реальных возможностей MaxPatrol Carbon. Для этого будет просканирована инфраструктура киберполигона, на котором проводятся соревнования. Собранные данные позволят сравнить отчёты красных и синих, оценить в реальных условиях эффективность попыток красных в реализации недопустимых событий. Планируется также оценить, насколько полученная от MaxPatrol Carbon информация эффективно помогает синим в их работе.

В планах технологического развития MaxPatrol Carbon — расширение списка поддерживаемого сетевого оборудования и методов атак хакеров, которые учитываются при построении маршрутов атак. На текущем этапе развития продукта такая поддержка обеспечена только для самых популярных систем.

Насколько готовы российские компании к реальным кибератакам?

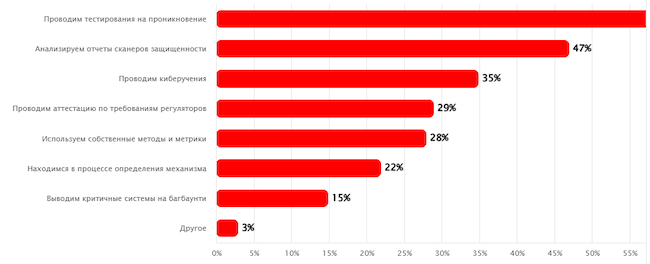

Предлагая рынку новый продукт, Positive Technologies также оценили его востребованность на российском рынке. Для этого было проведено исследование готовности российских компаний к отражению атак, а его результаты представил Фёдор Чунижеков, старший аналитик информационной безопасности исследовательской группы, Positive Technologies.

Рисунок 7. Фёдор Чунижеков представил исследование PT готовности российских компаний к отражению атак

Опрос проводился в начале 2024 года и охватывал более 650 респондентов — читателей изданий, телеграм-каналов и профессиональных сообществ ИТ- и ИБ-тематики. В общей сложности в них были представлены 60+ компаний. Как отметил Фёдор Чунижеков, «частые изменения, масштабирование ИТ-инфраструктуры и многообразие методов кибератак со стороны злоумышленников требуют от компаний сейчас использования многоступенчатой защиты и оперативного реагирования на инциденты. Поскольку защититься полностью не всегда возможно, разумно выделить и защитить, в первую очередь, наиболее важные информационные активы, компрометация которых может вызвать реализацию недопустимых событий» (концепция результативной кибербезопасности).

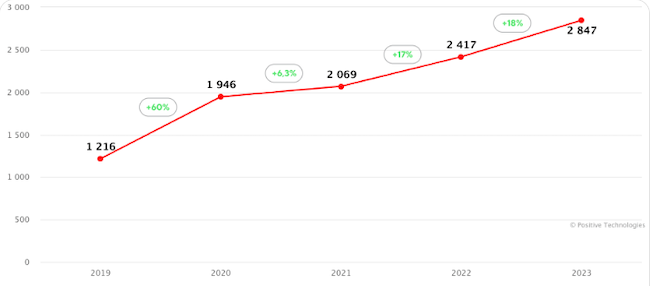

Согласно статистике, количество киберинцидентов выросло в 1,5 раза с 2019 г. по всему миру. Поэтому противостояние «в лоб» обречено на провал.

Рисунок 8. Количество успешных кибератак на организации (по годам)

Эти данные хорошо согласуются с оценками, которые дают результаты пентестов Positive Technologies. Согласно этим данным, полученным за 2023 год, 96 % компаний оказались уязвимы к кибератакам. Речь идёт об имитациях кибератак хорошо подготовленных хакеров (APT-группировок) с целью проникновения в локальную сеть компании.

Согласно статистике, для получения доступа на проникновение в среднем требуется около 10 суток, в худшем для жертвы случае — лишь один день. Инсайдерский захват контроля над ИТ-инфраструктурой практически неизбежен (100 %) для организаций, подвергнутых внутреннему тестированию.

Отметим, что речь идёт о крупнейших в России компаниях, 39 % из них относятся к RAEX-600. Но самым важным в результатах пентестов было то, что «проникновение во внутреннюю сеть 63 % компаний извне не требует особой технической подготовки».

Рынок BAS-инструментов

Введение автоматического контроля за элементами корпоративной инфраструктуры с помощью MaxPatrol Carbon, отметил Михаил Стюгин, позволяет расставить приоритеты и отсечь некритичные действия хакеров. Но возникает вопрос: а если хакеры тоже используют средства автоматизации?

Очевидно, что в новых условиях действия атакующих в автоматическом режиме не будут ограничиваться только локальными прикладными операциями: генерация паролей, опрос портов и прочие.

Ответом стало появление нового направления в автоматизации ИБ-инструментов, получившего название Breach and Attack Simulation (BAS). Речь идёт о системах моделирования нарушений и кибератак.

Gartner не выделяет BAS в отдельную группу для исследований и относит эти разработки к числу экспериментальных. Но еще в 2018 году Gartner отнес продукты класса BAS к стадии «технологического старта», разместив соответствующую отметку на кривой «технологического хайпа».

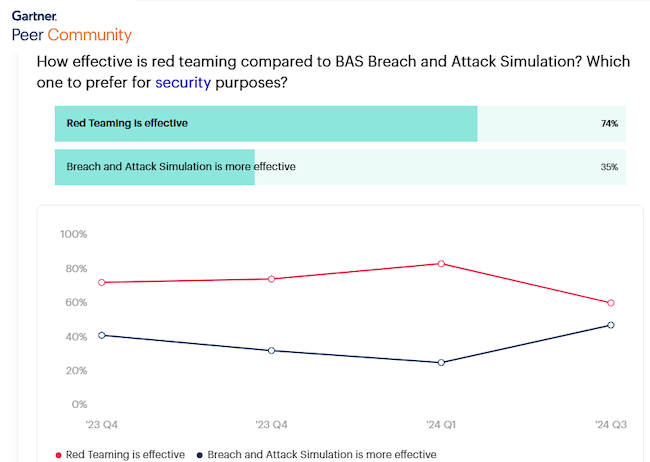

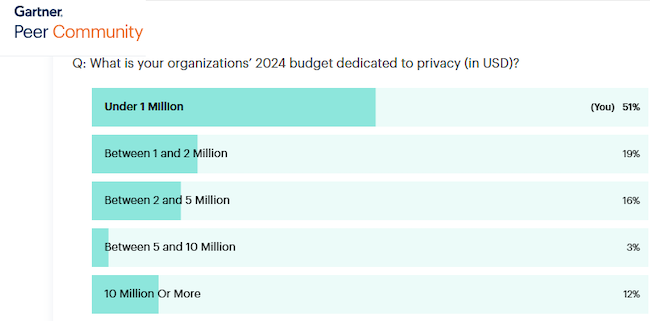

Продукты класса BAS предназначены для частичной автоматизации работы команды синих. Их внедрение позволит проводить тесты для элементов инфраструктуры непрерывно. Смогут ли они существенно потеснить пентесты, пока неясно. По данным опроса профессионального ИБ-комьюнити Gartner (опрос проводился в июне / июле 2024), эффективность пентестов (Red Teaming) оценивается пока выше, чем BAS. Но сближение этих оценок указывает на то, что популярность BAS активно нарастает и уже приближается к уровню пентестов.

Рисунок 9. Популярность Red Teaming vs BAS (опрос Gartner)

Ждать ли качественного рывка в технологиях MaxPatrol Carbon?

В нынешней версии возможностей MaxPatrol Carbon достаточно, чтобы противостоять угрозам со стороны APT-группировок для крупных компаний. Но в случае появления на рынке средств автоматизации, для хакеров ситуация может поменяться.

Рисунок 10. Как организации оценивают уровень защищённости своих компаний (опрос PT)

На эти признаки указал Евгений Зубов, технический директор Positive Technologies: «С начала 2022 года почти все российские компании оказались атакованными. Если в начале ещё не применялось большого количества инструментария и усилий для защиты от хакеров хватало, то сейчас в качестве потенциального противника уже выступают разведки недружественных стран, высоко мотивированные и квалифицированные, обладающие бесконечными ресурсами хакеры».

Внутри Positive Technologies, как отметил Евгений Зубов, уже работает команда разработки в направлении BAS. Когда эта разработка будет завершена, об этом будет объявлено специально.

Интеграция MaxPatrol Carbon с решением класса BAS позволит также расширить список потенциальных заказчиков за счёт компаний среднего и даже малого бизнеса. Сейчас им практически недоступны пентесты, так что такая интеграция может стать для них «спасательным кругом».

Рисунок 11. Спрос на защиту персональных данных среди компаний SMB очень высокий (опрос Gartner)

Облачная безопасность

Оценка MaxPatrol Carbon будет неполной, если не коснуться темы облачной безопасности. Буквально во время написания материала появилась информация, что Google объявила о возможности приобретения стартапа Wiz, занимающегося облачной кибербезопасностью.

Чем интересно решение Wiz? Этот израильский вендор предлагает автономные инструменты контроля безопасности и сканеры уязвимостей для оценки корпоративной облачной инфраструктуры, «создавая нормализующий слой между облачными средами» и позволяя компаниям «быстро выявлять и устранять критические риски».

Изучение возможностей Wiz указывает на родство концепции с тем, в каком направлении развивается MaxPatrol Carbon: учёт безопасности всех элементов инфраструктуры; выстраивание единой платформы безопасности с общим центром управления; вычленение в инфраструктуре критических путей для реализации недопустимых событий (critical attack paths) и т.д.

Рисунок 12. В Wiz применяется подход расследования по таким же «путям атак», как и в MaxPatrol Carbon

Гипотетическое появление в MaxPatrol Carbon поддержки облачных инфраструктур выглядит как долгосрочный мейнстрим. Случится ли это в будущем? Покажет время.

Выводы

Современные кибератаки представляют собой многомиллиардную индустрию, в которой используются передовые технологии: искусственный интеллект, машинное обучение и автоматизация. В условиях такого сложного и динамичного ландшафта угроз, бизнес не может позволить себе просто сидеть и ждать кибератаки. Для обеспечения киберустойчивости необходимо начать заранее укреплять защиту инфраструктуры, учитывая возможные векторы атак на организацию. Проактивная кибербезопасность важна для всех, независимо от размера и отрасли компании.

Новый продукт MaxPatrol Carbon дополнил экосистему киберзащиты для предприятий, создаваемую Positive Technologies. Теперь в ней представлены MaxPatrol Carbon для проактивной подготовки к отражению кибератак и MaxPatrol O2 для обнаружения и остановки хакера c минимальным участием человека.

Появятся ли в будущем другие метапродукты для автоматизации кибербезопасности и поддержка облачных инфраструктур — пока не ясно. Но даже сейчас MaxPatrol Carbon будет интересен и необходим крупным компаниям с целью полноценной реализации концепции результативной безопасности. Метапродукт позволит компаниям по-новому взглянуть на свою стратегию достижения киберустойчивости.