В новой версии Security Vision Vulnerability Management (VM) оптимизирован процесс обнаружения и устранения уязвимостей, расширены возможности управления активами и представлено новое ядро собственной разработки для поиска уязвимостей.

- Введение

- Управление активами

- Сканирование на уязвимости

- Процесс устранения обнаруженных уязвимостей

- Выводы

Введение

В руках злоумышленников современные технологии разворачиваются против человека и требуют самого ответственного подхода. Пандемия и геополитическое обострение усилили противостояние и столкновения в киберсреде.

Организация процесса своевременного обнаружения и устранения уязвимостей в ИТ-инфраструктуре, или VM (Vulnerability Management, управление уязвимостями), всё более актуальна для предприятий из различных отраслей. Наличие системы VM помогает бизнесу снизить риски недопустимых событий и минимизировать ущерб.

Компания Security Vision выпустила обновление своей системы управления уязвимостями. Российская ИТ-компания имеет богатый опыт разработки различных систем для киберзащиты, в том числе SOT (Security Orchestration Tools) — для оркестрации и автоматизации реагирования на киберинциденты, GRC (Governance, Risk Management and Compliance) — риск менеджмент и обеспечение требований стандартов и регуляторов и SDA (Security Data Analysis) — для обработки больших данных и аналитика с применением технологии машинного обучения. Имеет опыт построения крупнейшего SOC в Восточной Европе и собственный ЦОД, уже 25 наград в сфере ИБ.

Security Vision Vulnerability Management (VM) является комплексным продуктом. Он обнаруживает уязвимости на активах, предоставляет максимально подробную информацию по выявленным уязвимостям и рекомендации по их устранению (в т. ч. имеется функциональность по автоматизации обновлений), обеспечивает процесс контроля с подтверждением устранения, мониторинг соблюдения сроков и SLA. Обновлённый продукт состоит из трёх основных блоков:

- Управление активами. В его рамках происходит формирование базы активов, включая сканирование и обнаружение новых активов, их автоматическую идентификацию, инвентаризацию и управление жизненным циклом.

- Сканирование на уязвимости. Здесь представлено собственное ядро по поиску уязвимостей на хостах с Windows / Linux, в средах контейнеризации, в прикладном ПО, на сетевых устройствах, в базах данных и др.

- Процесс устранения обнаруженных уязвимостей. Среди прочего доступны автоматическое подтверждение устранения и автопатчинг.

Управление активами

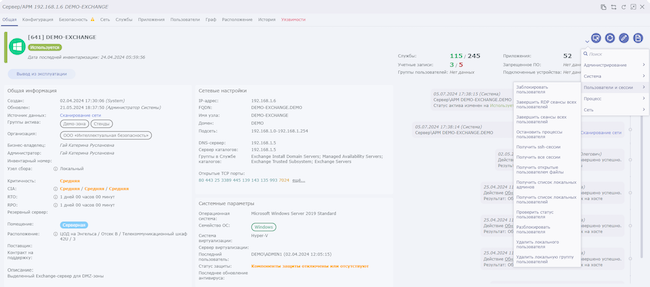

В рамках блока «Управление активами» продукт предоставляет функциональность автоматического обнаружения и сбора данных об активах, их категорирования и управления ими в соответствии с рекомендациями ITIL, а также возможность выполнения большого количества разнообразных преднастроенных действий на самих активах. Активы автоматически объединяются по подсетям. Система выстраивает карту сети, доступную также и в графическом виде.

В дополнение к сканированию активы могут быть автоматически получены или обогащены из большого количества преднастроенных внешних источников (с возможностью добавления своих источников и интеграций): сервисов каталогов (Active Directory, OpenLDAP, FreeIPA, Astra Linux Directory и др.), различных СЗИ (антивирусов, SIEM, DLP), инфраструктурных сервисов, файлов различных форматов и т. д. Также активы можно создавать вручную.

В продукте преднастроены различные типы активов: серверы, АРМы, сетевые устройства, базы данных, принтеры, VoIP-устройства и др. Для каждого типа настроены свой уникальный атрибутивный состав, карточки для визуального отображения характеристик и работы с объектом, а также наборы действий, которые можно выполнять с активом (как по сбору данных, так и по внесению изменений в конфигурацию устройств).

Каждый из преднастроенных типов активов можно индивидуализировать: добавлять новые атрибуты, менять отображение на карточках, в табличных списках или деревьях, корректировать процесс жизненного цикла, добавлять новые действия для каждого вида актива.

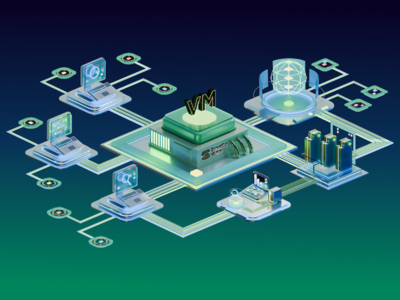

Рисунок 1. Пример набора активов в Security Vision VM

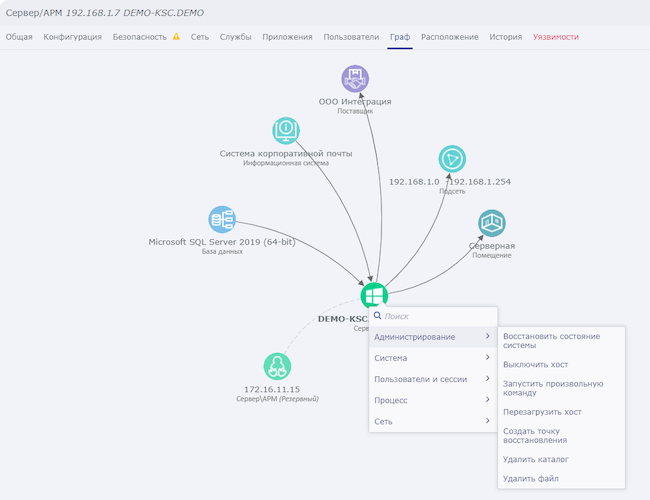

Частью «Управления активами» является полноценная ресурсно-сервисная модель, в которую включены такие объекты, как «Информационная система», «Бизнес-процесс», «Приложение», «Оборудование», «Поставщики», «Продукты». На карточках объектов можно заполнять их данные и строить связи между объектами. Все объекты ресурсно-сервисной модели можно заводить вручную или загружать из внешних систем.

Рисунок 2. Пример графа в Security Vision VM

В продукт встроена функциональность управления используемым программным обеспечением и контроля за ним, с возможностью вести белые / чёрные списки и перечни разрешённого и неразрешённого ПО, а также централизованно управлять его обновлением.

Сканирование на уязвимости

Для поиска уязвимостей в системе реализованы собственное ядро и встроенный процесс по устранению уязвимостей с возможностью гибкой индивидуализации под каждого заказчика и его внутренние процессы. Сканирование может проводиться удалённо или через собственные агенты. Возможно сканирование удалённых сегментов без наличия прямого сетевого доступа к серверу VM: для этого устанавливается отдельный компонент системы в виде сервиса (или цепочка таких компонентов), через которые происходят проксирование всех запросов и получение информации.

При сканировании на уязвимости доступно большое количество настроек, в т. ч.:

- режимы сканирования (быстрый, файловый, глубина сканирования и др.);

- ограничения времени проведения сканирования;

- возможность указывать окна сканирования с отдельной опцией по ожиданию нужного окна (окна сканирования могут настраиваться индивидуально для каждого актива);

- возможность указывать узлы-исключения, в отношении которых сканирование на уязвимости не будет производиться;

- многое другое.

Используя шаблоны, можно выполнять регулярные сканирования по кнопке или по расписанию.

Есть возможность загрузить результаты инвентаризации из файла и провести сканирование по ним. Это удобно для территориально удалённых филиалов или активов, к которым нет сетевого доступа. В таком случае предоставляется скрипт (под разные ОС), который можно выполнить на хосте. По его результатам система выполнит сканирование на уязвимости.

Также поддерживается обработка результатов из других сканеров уязвимостей (как с открытым кодом, так и проприетарных) с загрузкой из файловых отчётов или по API.

Продукт умеет искать уязвимости по большому количеству операционных систем, системному и прикладному ПО, а также по сетевым устройствам. Это Astra Linux, Alt Linux, РЕД ОС, Ubuntu, Red Hat, CentOS, AlmaLinux, Oracle Linux, Debian (включая все возможные системы на его основе), настольные и серверные версии Windows, прикладное программное обеспечение (включая Microsoft Office с версиями «click-to-run», Exchange, SharePoint), базы данных (Microsoft SQL, PostgreSQL, MySQL, Oracle, Elasticsearch и др.), сетевые устройства (Cisco, Juniper, Check Point, Palo Alto, Sun и др.).

Дополнительно в продукте реализована возможность поиска уязвимостей в Docker-контейнерах (как запущенных, так и остановленных) и в образах контейнеров, в том числе в средах под управлением Kubernetes.

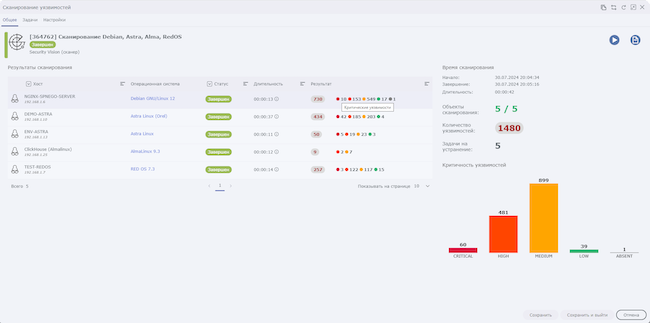

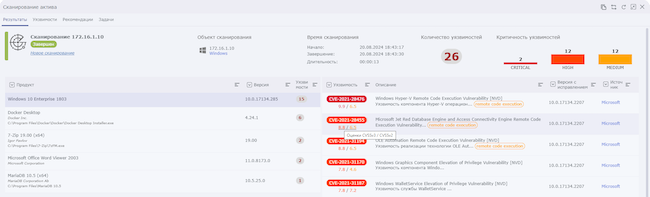

Результаты представляются детализированно как по каждому объекту (ИТ-активу), так и по всей процедуре проведения сканирования. По каждой уязвимости видны оценки, описание, теги и объекты, на которых она обнаружена. Также отражаются рекомендации, выполнение которых приведёт к исправлению обнаруженных уязвимостей. Дополнительно предоставляются советы по установке обновлений безопасности и информация по операционным системам, которые сняты с поддержки.

Рисунок 3. Пример результатов поиска уязвимостей в Security Vision VM

Рисунок 4. Пример результатов сканирования актива в Security Vision VM

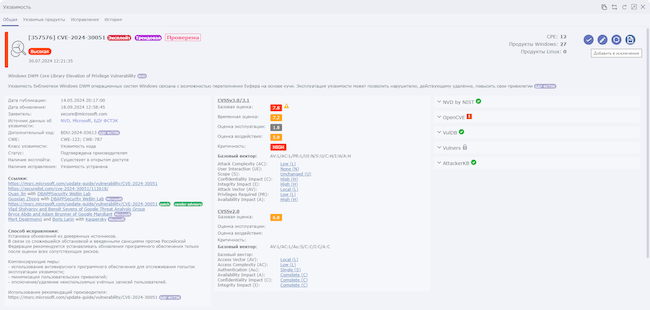

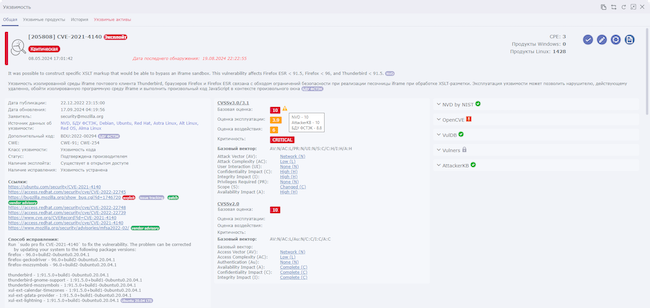

В карточке уязвимости отражается полное описание уязвимости, полученное из различных источников (в том числе из экспертных аналитических интернет-сервисов), указываются оценки, вектор атаки, способы устранения уязвимости (для различных ОС), наличие эксплойта и много другой информации.

Рисунок 5. Пример карточки уязвимости в Security Vision VM

Рисунок 6. Пример карточки критической уязвимости в Security Vision VM

Процесс устранения обнаруженных уязвимостей

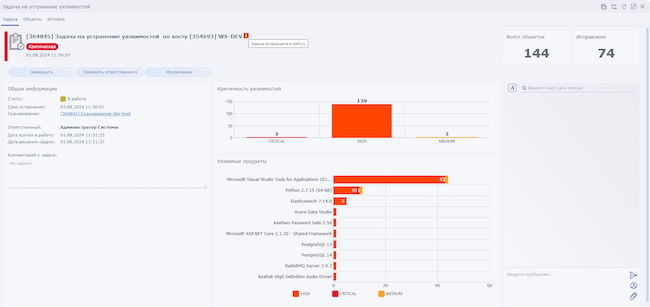

В продукт встроено несколько политик управления уязвимостями (основанных на метриках CVSS и CIAT актива, пользовательское «Дерево решений» и др.) с указанием требований SLA по устранению в рабочих или календарных днях и возможностью их полной индивидуализации под внутренние процессы заказчика.

Пользователи могут выбрать различные сценарии создания задач и группировок: например, по определённым уязвимостям и объектам создавать отдельные задачи, в других задачах группировать все уязвимости по одному активу, а для отдельных уязвимостей создавать одну задачу на каждую уязвимость по всем активам, где она обнаружена, и т. д.

В создаваемых задачах по устранению представлена полная информация по объектам устранения, обнаруженным уязвимостям, их критической значимости и иным характеристикам. Задачи на устранение уязвимостей могут не только создаваться внутри Security Vision, но и автоматически передаваться в системы Service Desk / ITSM (Naumen SD, Jira OTRS, Redmine и др.) с последующим автоматическим отслеживанием статусов выполнения по всем поставленным задачам.

Отдельно стоит отметить встроенный в продукт механизм подтверждения задач. Если задача была выполнена, то это не является её финальным статусом. При последующих сканированиях система автоматически будет проверять, действительно ли всё из указанного в задаче было устранено. Если всё устранено, система переведёт задачу в статус «Подтверждена». Но если что-то из уязвимостей осталось неустранённым, система вернёт задачу в работу и проставит флаг, указывающий на то, что задача не была решена.

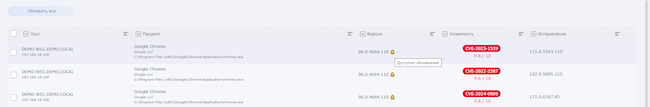

При устранении уязвимостей можно пользоваться механизмом автоматического патчинга: по нажатию на кнопку или полностью автоматически система может выполнить обновление уязвимого ПО до актуальной версии. Также доступны настройки по автоматическому откату изменений в случае их неуспешного применения.

Рисунок 7. Пример задачи на устранение уязвимостей в Security Vision VM

Рисунок 8. Индикация доступного обновления до безопасной версии в Security Vision VM

В продукте предусмотрена возможность добавлять уязвимости в исключения, что позволяет удалять их из статистики и не создавать в отношении них задачи на устранение в рамках будущих процедур сканирования.

Выводы

Security Vision Vulnerability Management (VM), система комплексного управления уязвимостями, позволяет собрать и оценить ИТ-активы с позиции наличия брешей в защите, а также получить максимально подробный отчёт и рекомендации для устранения уязвимости.

Продукт состоит из трёх основных модулей, которые реализовывают управление активами, сканирование на уязвимости и процесс устранения обнаруженных изъянов.

Имеет преднастроенный набор актуальных активов: серверы, сетевые устройства, АРМы, принтеры, базы данных, VoIP и другие.

Собственное ядро для поиска уязвимостей, возможность гибкой индивидуализации под бизнес-процессы и цели заказчика, дистанционное сканирование сегментов сети, механизм автоматического патчинга или отката позволяют Security Vision VM эффективно работать на рубежах защиты современных ИТ-инфраструктур любого масштаба.

Реклама, ООО "ИНТЕЛЛЕКТУАЛЬНАЯ БЕЗОПАСНОСТЬ", ИНН 7719435412

ERID: 2VfnxyA5HUt