С чего начинается Threat Hunting, откуда черпать гипотезы, как использовать данные разведки киберугроз различных видов, почему поиск может выйти за пределы вашей инфраструктуры, почему анализ видов поведений является высшим пилотажем в Threat Hunting? Ответы на эти и другие вопросы найдутся в этой статье.

- Введение

- Зачем строить гипотезы Threat Hunting?

- Источники гипотез Threat Hunting

- Будущее Threat Hunting

- Выводы

Введение

Живя в постиндустриальном обществе, мы сталкиваемся с новыми специфическими проблемами. Одной из основных является обеспечение информационной безопасности (ИБ), и ее приоритет постоянно растет. Как следствие, появляются новые или развиваются существующие направления в области безопасности. В этой статье речь пойдет об одном из аспектов упреждающего (проактивного) поиска угроз — Threat Hunting (далее — Threat Hunting), а именно о формировании набора гипотез. Психология Threat Hunting начинает меняться в связи с развитием разведки киберугроз (Threat Intelligence — TI), внедрением инструментов работы с Data Lake не только в интересах бизнеса и IT, но и безопасности, а также в связи с централизованным выстраиванием процессов ETL (Extract, Transform, Load).

В статье умышленно не используется термин Cyber Threat Hunting, таким образом, не ограничивая повествование только угрозами кибербезопасности.

Зачем строить гипотезы Threat Hunting?

Смысл Threat Hunting состоит в том, чтобы перейти от реагирования по факту к проактивным действиям, а также найти то, что пропустили системы обнаружения. В эпоху цифровизации зрелые в области ИБ компании уже не удовлетворяются эффективным реагированием на произошедшие события, они хотят предупреждать их. И делается это не только для того, чтобы избежать последствий инцидентов ИБ, но и для извлечения выгоды или получения конкурентного преимущества.

На практике Threat Hunting заключается в создании предположений о чем-либо, их проверке и соответствующих действиях. Соответственно, возникают две основные проблемы:

- Откуда черпать идеи для гипотез, в том числе, на регулярной основе?

- Как реализовать проверку гипотез в масштабах всей инфраструктуры?

Источники гипотез Threat Hunting

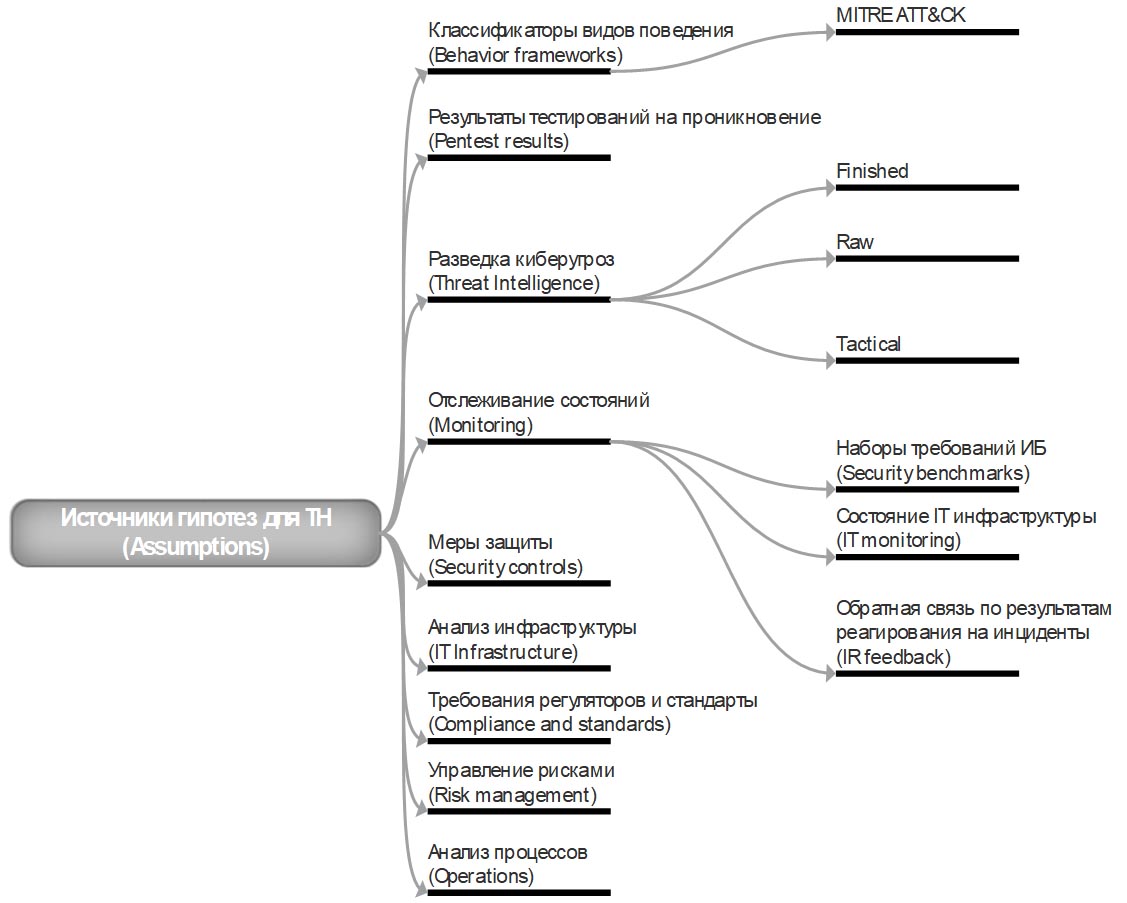

Небольшая схема, иллюстрирующая источники гипотез, приведена ниже.

Рисунок 1. Схема источников гипотез для Threat Hunting

Если подходить к созданию гипотез бессистемно, например, просто «из головы», мы рискуем упустить что-то из виду. Даже очень изобретательная и неординарная голова в штате вашей компании не заменит тысячи таких же по другую сторону баррикад.

Очевидно, что очень часто «входом» для Threat Hunting является обратная связь от IR (Incident Response), но основным источником гипотез должны стать данные разведки киберугроз (TI). Это обусловлено природой TI: потребителю предоставляется комплексная аналитика об угрозах, которую возможно использовать до их реализации. Помня, что TI бывает Tactical, Raw и Finished (хорошая классификация от Forrester), понимаем, что в данном случае речь больше идет о последних двух, так как тактические индикаторы лучше (и это ключевое слово) ложатся на задачи мониторинга в реальном времени, а не поиска в ретроспективе. Почему? А потому, что представляют собой быстро устаревающие списки хэшей, ссылок, доменных имен, адресов электронной почты и т. п. Такие IoC (индикаторы компрометации) лучше заводить напрямую в средства защиты или систему, вроде SIEM. В противном случае индикатор может стать неактуальным, пока вы проверяете гипотезы на его основе. Исключением являются случаи, когда вы по каким-то причинам не можете интегрировать тактические индикаторы в средства защиты.

Примечание: внимательный читатель заметил акцент на внешнем TI. Он сделан по той причине, что внутренний по сути является обратной связью от IR, уже упомянутой выше.

Что же есть в Raw Intelligence для генерации гипотез?

- Анализ вредоносных программ. Их признаки и будем искать.

- Данные скомпрометированных учетных записей. В рамках Threat Hunting мы, конечно, не будем их искать, так как мы сразу можем понять, наши это пользователи «засветились» в даркнете или чужие. Мы будем анализировать действия, которые совершались из-под скомпрометированных учетных записей.

- Ключевые слова. Здесь нужно остановиться подробнее, так как обычно поставщики TI предоставляют доступ к своему API, и мы можем искать что-то не у себя, а у них. Что будем искать? Зачастую мы будем искать не «что», а «кого». Мы можем искать ключевых лиц компании. Будет неприятно встретить в даркнете запрос на взлом личной почты главного бухгалтера или CEO. Также будет неприятно встретить там же активность принимаемого на работу нового сотрудника. В зависимости от позиции, степень неприятности может быть разной.

Прошу читателя заметить, что Threat Hunting — это, во-первых, поиск не только внутри, а во-вторых, он не ограничивается операционными рисками. Здравый топ-менеджмент должен реализовывать Threat Hunting для целей управления стратегическими рисками. Это может прозвучать иронично, но получается, что C-level в каком-то смысле тоже занимается хантингом, просто на совсем другом уровне.

А что есть в Finished Intelligence для Threat Hunting?

- Защита ключевых руководящих сотрудников. Отличие от Raw будет в том, что поставщик сам будет формировать аналитику по конкретным лицам вашей компании. Соответственно и гипотезы он обязан будет сформулировать самостоятельно. В этом есть свои плюсы и минусы. Плюсы в том, что вы можете получить гипотезы, о которых не догадывались. А минусы логичным образом компенсируются в Raw Intelligence.

- Данные о мошенничестве. Особенностью данного типа аналитики является возможность отслеживания источника утечки информации, используемого мошенниками.

- Защита бренда. Всё, что касается репутационных рисков, связанных с брендом.

- Предупреждение инсайдерских угроз (проверка честности персонала — прошлого, текущего и будущего).

- Информация о третьих лицах. Еще один пример инструмента идентификации стратегических рисков.

Обращаем внимание читателя, что TI бывает очень разным, и вам как потребителю нужно делать выбор осознанно. Если сделать выбор самостоятельно не получается или возникает неуверенность в том, что компания в принципе готова к использованию данных разведки киберугроз, лучше обратиться к компетентному партнеру, который сможет сделать как минимум две вещи для помощи вам:

- Оценить вашу зрелость в вопросах использования TI. Соответствующая методика доступна, компания может сделать это своими силами.

- Подобрать поставщика под ваши задачи на основе оценки, указанной выше. Иначе может получиться, что вы получите данные, которые вам не нужны, или не получите данные, которые вам нужны. Например, если ваша компания — не банк, то данные кредитных карт, появившиеся в даркнете, вам, скорее всего, не интересны.

Будущее Threat Hunting

Некоторые компании выбирают путь наименьшего сопротивления — строят гипотезы для Threat Hunting только на основе артефактов из TI. Понятно, что это проще, так как, имея на руках индикаторы компрометации, хочется проверить их присутствие в инфраструктуре. От этого даже будет эффект, но посмотрите на схему выше и подумайте, какой процент гипотез можно получить таким способом. Интересно, изменится ли ваша оценка к концу статьи.

Как быть с тем, для чего еще нет IoC? Ведь злоумышленники могут использовать инструменты, для которых еще нет признаков, так называемые угрозы нулевого дня. Как быть в таком случае? Строить гипотезы не на основе артефактов, а на основе видов поведений. В данном случае аналитику придется (пока) самому (ждем технологии искусственного интеллекта) найти и оценить подозрительность происходящего.

Почему такой подход имеет право на жизнь? Потому что количество уязвимостей растет ежедневно, а видов злонамеренных поведений всего несколько десятков, и новые появляются очень редко. Их описание можно взять, например, из MITRE ATT&CK. Если вы можете видеть в своих данных виды поведения злоумышленника, артефакты становятся не так уж и важны.

Почему отслеживание видов поведений является высшим пилотажем? А потому что по сравнению с гипотезами на основе гранулярных признаков вам будет очень сложно формализовать то, что вы ищете, не говоря про реализацию поиска в автоматическом или полуавтоматическом режиме. И никакие UEBA этого не сделают, хотя могут помочь в определении границ отклонений от типичного поведения. Одно дело искать хэш файла и совсем другое, например, элементы перемещения злоумышленника по сети (lateral movement).

Стремиться к обнаружению вредоносных видов поведения, конечно, нужно, но начать можно с менее сложной задачи. Например, с отслеживания TTPs (Tactics, Techniques and Procedures). Это проще, так как часто конвертируется в IoC. Откуда брать TTPs? — Из Tactical TI. При этом, в идеале, вы должны получить в придачу понимание, какая именно группировка нацелилась на вашу компанию, а следовательно, дополнительную «пищу» для генерации гипотез на основе данных TI о ней.

Согласитесь, что идея перекрыть большую часть возможных проблем отслеживанием нескольких десятков видов поведений красива. Жаль, что с реализацией пока проблемы…

Выводы

Польза от Threat Hunting не ограничивается упреждением реализации угроз. Не стоит забывать, что в процессе поиска мы погружаемся в свою инфраструктуру. Иногда даже в такие ее места, про которые все давно забыли. Мы смотрим туда глазами аналитика-специалиста в области безопасности. Думаю, вы понимаете, к чему я клоню.

Если вы все-таки пришли к выводу, что выстраивание процессов Threat Hunting является для вашей организации объективно необходимым, то в первую очередь (сразу после согласования бюджета) вы столкнетесь с созданием методологии. И первым пунктом в ней должен быть процесс генерации гипотез, а не оценка имеющихся источников и механизмов поиска в больших объемах данных. В противном случае, повышая уровень зрелости, вам рано или поздно придется всё начать с нуля.

Надеюсь, что эта статья привнесла что-то новое в ваше представление о Threat Hunting. А теперь давайте вернемся к вопросу, который был задан выше: изменилась ли теперь ваша оценка доли гипотез, которые могут быть созданы только на основе гранулярных признаков из TI?