Таргетированный фишинг остаётся одной из самых опасных киберугроз. С подобной атакой недавно столкнулись сотрудники ИТ-компании Innostage, а специалисты SOC решили поделиться опытом противодействия, привести индикаторы компрометации и дать ряд рекомендаций.

- Введение

- Выбор даты и вектора

- Развитие атаки

- Особенности кейса

- Атрибуция атаки

- Рекомендации

- Индикаторы компрометации

- Выводы

Введение

Как и предрекали эксперты эфира AM Live, посвященного ИБ-итогам года, тренд на взлом инфраструктуры через фишинг с генерацией вредоносных файлов в 2025 году продолжается. В статье разбираем таргетированную фишинговую атаку с использованием вектора «Rogue RDP», с которой столкнулись специалисты Центра противодействия киберугрозам Innostage SOC CyberART.

Выбор даты и вектора

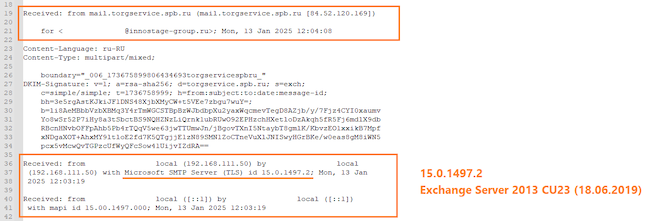

13 января, в первый рабочий понедельник 2025 года, ИТ-компания Innostage зафиксировала таргетированную фишинговую атаку на своих сотрудников. Злоумышленники отправили пятерым работникам письма с почтового адреса «itsupport@torgservice.spb[.]ru».

Атака заключалась в отправке конфигурационных файлов с расширением «.rdp» и персонифицированных учетных данных с просьбой подключиться ко внешнему терминальному серверу, а также в использовании, предположительно, домена «зомби-компании».

Хакеры применили «Rogue RDP» — вектор атаки, при котором они обманным путем склоняют жертву подключиться к поддельному терминальному серверу, полностью контролируемому злоумышленниками.

Предположительно, расчет строился на том, что после длительных новогодних праздников сотрудники технических подразделений Innostage могут оказаться недостаточно бдительными и «купятся» на сообщения о предоставлении удаленного доступа к стенду тендерной площадки. Для большей убедительности каждое письмо было снабжено не только персональным обращением: учетные данные для подключения к RDP-серверу злоумышленника также были созданы с учетом фамилии и инициалов пользователя, которому предназначалось сообщение.

Развитие атаки

Шаг 1. Целевой фишинг

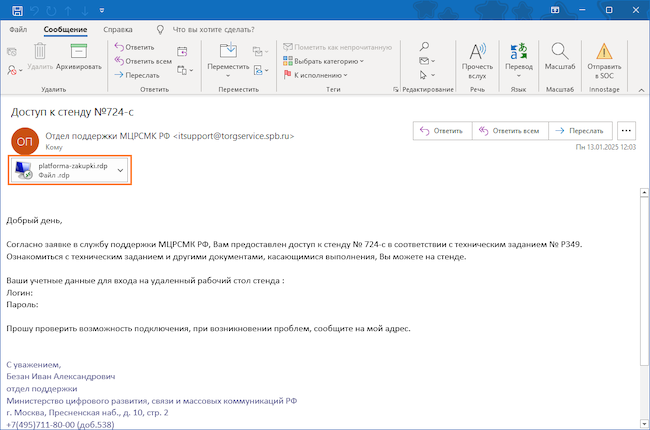

13 января в 12:03 сотрудник дирекции по разработке программного обеспечения получил письмо с почтового адреса «itsupport@torgservice.spb[.]ru» с темой «Доступ к стенду №724-с». Отправителем значился подрядчик отраслевого ведомства, а завершалось письмо гербом Минцифры России.

К письму было прикреплено вложение «platforma-zakupki.rdp».

Заподозрив фишинг, бдительный сотрудник согласно принятым в компании Innostage процедурам направил данное письмо на проверку специалистам SOC CyberART.

Рисунок 1. Образец письма

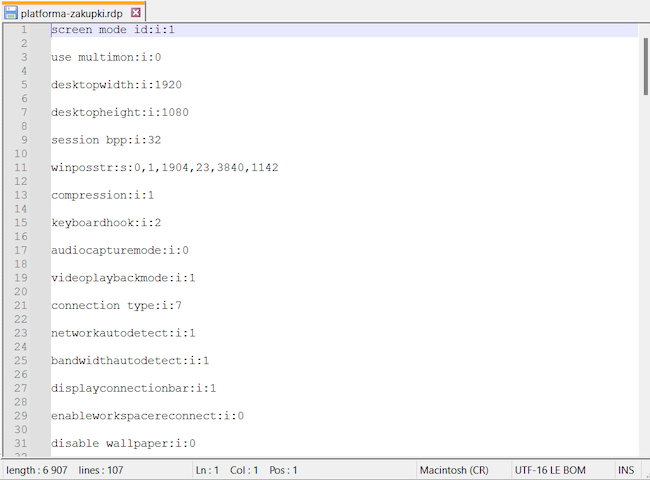

Файл «platforma-zakupki.rdp» представляет собой сконфигурированный файл для автоматического подключения по протоколу RDP к целевому терминальному серверу.

При этом важно понимать, что любой файл с расширением «.rdp» — это всего лишь несколько строк в текстовом формате (прочитать содержание можно используя любой текстовый редактор), поэтому вероятность его блокировки средствами защиты почтового трафика или конечных точек минимальна.

Рисунок 2. Пример текстового содержимого файла

Шаг 2. Инициализация доступа

При запуске «platforma-zakupki.rdp» происходит автоматическое подключение (без ввода логина и пароля, указанных в письме) к RDP-серверу «platforma-zakupki[.]ru» с соответствующими настройками (прописаны в «platforma-zakupki.rdp»).

Рисунок 3. Удалённое подключение к «platforma-zakupki[.]ru»

Домен «platforma-zakupki[.]ru» был зарегистрирован в декабре 2024 года, то есть примерно за месяц до целевой атаки.

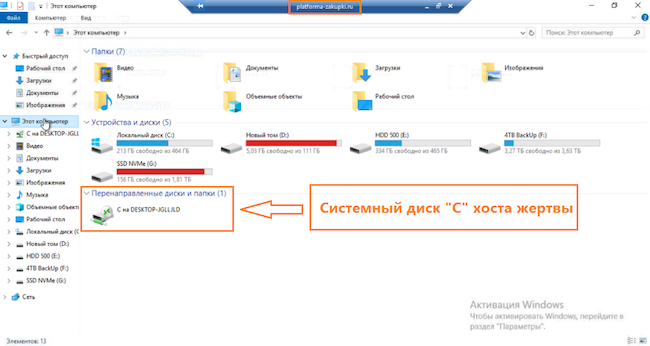

Настройки подключения охватывают монтирование логических томов (как локальных, так и сетевых) хоста, который инициирует подключение (хост жертвы), на целевой терминальный сервер (Rogue RDP). Включается перенаправление к буферу обмена, принтерам, звуковым устройствам и т. д. (всё реализуется за счёт легитимной функциональности протокола RDP).

Рисунок 4. Перенаправление системного диска «C» хоста жертвы

Шаг 3. Заражение вредоносными программами и закрепление

Спустя 2–3 секунды после установления сеанса связи с терминальным сервером происходит автоматический «logoff» (терминальная сессия завершается). Однако этого времени достаточно, чтобы хост жертвы был заражён вредоносной программой.

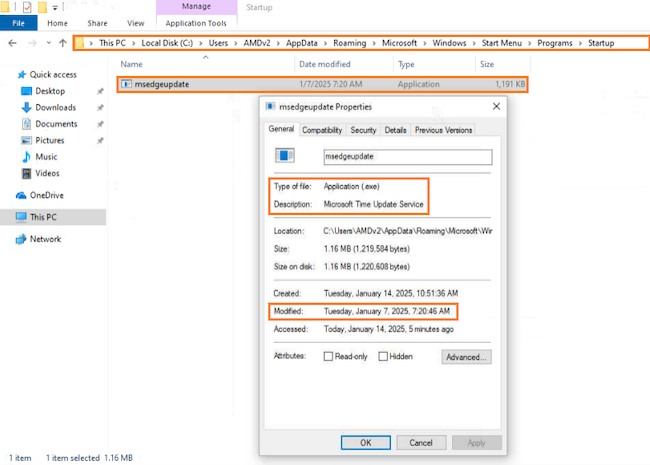

В зафиксированной атаке происходило копирование вредоносного объекта «msedgeupdate.exe» (вредоносная программа мимикрирует под легитимный дистрибутив для обновления браузера Microsoft Edge) в каталог автозагрузки пользователя (C:\Users\<username>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\) через функциональность «примонтированного» диска (доступ следующего вида: \\tsclient\<диск>\).

Рисунок 5. Свойства вредоносного файла «msedgeupdate.exe»

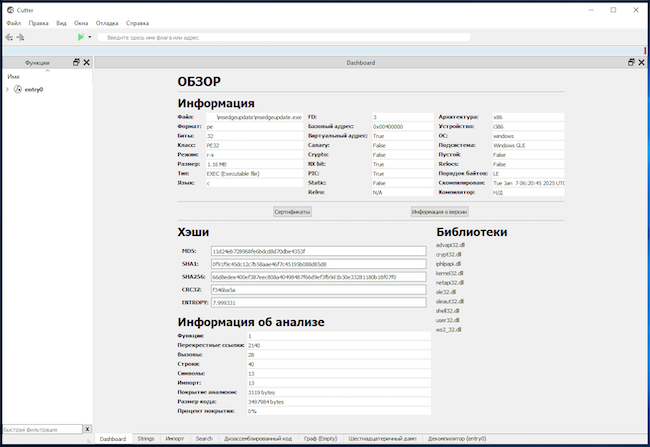

Исполняемый файл «msedgeupdate.exe», предположительно, был скомпилирован 07.01.2025 и имеет слой обфускации (наиболее вероятно использование UPX Packer).

Рисунок 6. Информация о вредоносном файле «msedgeupdate.exe» из программы для обратного инжиниринга (Cutter)

При запуске вредоносный объект «msedgeupdate.exe» осуществляет проверку доступа в Интернет и получает информацию о внешнем IP-адресе хоста жертвы. Для этого он выполняет HTTP GET-запрос на легитимный сервис «IP-API.COM» (208.95.112.1:80):

HTTP://IP-API.COM/JSON?FIELDS=QUERY

Далее идет коммуникация с сервером управления 185.80.91[.]18 (RU) через HTTP POST-запросы:

http://185.80.91[.]18/init

http://185.80.91[.]18/check

http://185.80.91[.]18/command

Вредоносный объект «msedgeupdate.exe» будет запускаться каждый раз при входе скомпрометированного пользователя в систему — за счёт нахождения в каталоге автозагрузки «Startup».

Особенности кейса

Также было обнаружено, что сервер 185.80.91[.]18 авторизован для почтовой отправки от имени домена «oldwizard[.]uz», что может быть использовано в дальнейших фишинговых атаках. Данный факт подтверждается наличием соответствующей SPF-записи в DNS-настройках домена:

v=spf1 ip4:185.196.212.52 +a +mx +ip4:185.80.91[.]18 ~all

Домен «torgservice.spb[.]ru», с которого производилась фишинговая рассылка на ГК Innostage, зарегистрирован гораздо раньше — в 2012 году. Однако ни сайт, ни корпоративная почта с таким адресом не были обнаружены.

Более того, ООО «Торгсервис» с регистрацией в Петербурге (можно предположить, что именно ей принадлежит доменное имя) числится ликвидированной. Вероятно, злоумышленники предпочли писать от лица «зомби-компании», у которой еще действительны доменные имена. Так «быстрый поиск» покажет, что это реальная компания из РФ, а не созданный неделю назад сайт. Тем самым повышается доверие жертвы к письму.

Отправка фишингового письма произошла с почтового сервера с уязвимым прикладным ПО Exchange Server 2013 CU23.

Рисунок 7. Информация об отправители и дате фишингового письма

Злоумышленники могли воспользоваться уязвимостью легитимного почтового сервера «torgservice.spb[.]ru» для отправки фишинговых писем, маскируясь под официальную корреспонденцию.

Атрибуция атаки

Выявленные в ходе расследования инцидента индикаторы компрометации (IoC) были переданы в подразделение CybertART Threat Intelligence.

На основе анализа сетевых IoC было сделано предположение, что за атакой стоит хакерская группа «PhantomCore» (обнаружилось пересечение C2-инфраструктуры). Данная группа специализируется на кибершпионаже, нацеленном на российские компании.

Активность «PhantomCore» впервые была обнаружена и описана специалистами компании F.A.C.C.T. весной 2024 года.

Все известные индикаторы компрометации будут перечислены в соответствующем разделе этой статьи.

Рекомендации

Центр противодействия киберугрозам Innostage CyberART рекомендует:

- Заблокировать получение электронной корреспонденции с вложениями формата «.rdp».

- Заблокировать с помощью межсетевых экранов (МЭ) исходящие RDP-подключения к недоверенным серверам за пределами корпоративной сети.

- Провести внеочередные мероприятия для повышения осведомленности сотрудников о фишинговых атаках.

- Заблокировать на периметровом межсетевом экране IP-адреса, домены и все их поддомены, указанные в разделе «Сетевые индикаторы» ниже.

- Внести в черные списки СЗИ и средств защиты конечных точек хеш-суммы вредоносных программ, указанные в разделе «Файловые индикаторы» далее.

- Заблокировать получение электронной корреспонденции от доменов, используемых для целевого фишинга (указаны в разделе «Почтовые индикаторы» ниже).

Индикаторы компрометации

Сетевые

IP-адреса:

5.252.178[.]92

188.127.227[.]201

91.219.151[.]47

45.11.27[.]232

45.87.246[.]149

5.252.176[.]47

94.131.113[.]79

94.131.113[.]80

45.156.21[.]178

185.80.91[.]107

185.80.91[.]18

Домены:

linualsut[.]ru

sdufho[.]ru

jaudyoyh[.]ru

sauselid[.]ru

wilbderreis[.]ru

yandex-disk[.]info

platforma-zakupki[.]ru

oldwizard[.]uz

Файловые

Хеши MD5:

24f3b3ad3b5e6f80b5f2e141fc632cfd

15333d5315202ea428de43655b598eda

cd07522eefd59ef7ad2ab1c35d719877

16f97ec7e116fe3272709927ab07844e

b39b8c18a294240eb284787f07206b67

3f7247b1d51ce401a9a5c3ded5eae037

c0274bb9b63b71fc9927ad1c5183c111

0923007c8b1dbcd4e157a39b8c5f52dd

766fbef394982fb1a355d527aa307aca

3e8ff6a3d5d62db259dfa469a25ac479

f38def8c6539d4b052b931e1f17fb9d9

6a26be58193e9aed6a76d5a34d829d9a

e5e648376dc50e1fec29648c4c86a51f

8c9617ddc6d371264a7026777e3cdcc9

35ac8c2975a39c20d3d4a27ab483c1c5

3d8c9469aeaed552f91953e3c6a38ad1

b179a0bca2103fe51d8351fe3f7bab45

29b0bf2173c4ddcd7694f5b0745f2b00

2799415007628a4647071aeadfbf007a

55239cc43ba49947bb1e1178fb0e9748

0e14852853f54023807c999b4ff55f64

99b0f80e9ae2f1fb15bfe5f068440ab8

2c5657e031e31f394ca44b59b56c2cb5

77096dc3c1c8f80d473cc49f591e3200

85c8c66c34bb60e09e68f882831b1751

1143b8c37a580cbf3566085f411dcf5d

9c80573b205ff9080448eac5a6e41221

afd7fe5f4faba277b162e39753dff8ce

afd7fe5f4faba277b162e39753dff8ce

527f7a94430e9d003b376661d9ab77c1

e69457d75f66ea9efc7d6f9c2be9077a

6ea9dcfb6ef02c249bd4cd9bf28a3ae1

1517c0e47566e00da0bc9c078536e9ca

8C9617DDC6D371264A7026777E3CDCC9

99B0F80E9AE2F1FB15BFE5F068440AB8

F09711BB182E41EC6013935D068998C9

F4C7B1C34010378A873D2E9EF5F4CD8F

11d24eb728968fe6bdcd8d70dbe4353f

Хеши SHA1:

3d37830d609525000b1b0a0b579ad005b30cbbde

9ab4d91d3db34431f451106ede4f0ed5b163ce94

a9f353addbd75e252b5169ff1ba8e7ea25a31350

054de0b4c6d02bf9d4cb078e8b02e0e602398c07

820e1da9c1cbc5c3e2312e0f77e1358fa74441ed

cbcb4a9dc33d59c3cce9189159738bf3e3ef0581

6e91735d2998ce27fc609b698e6d5fa32327806e

deecc82d173fb593b16c5364a540406bc628c5d0

ad400fa71e32a77d28d25a51ef654b96b9e70cd7

d8a6f157ec9f64423d2f312f43f34243fcdcdc63

1dc238c18b8c2cb877c0b47ea1f45bbc45e6618b

95912889070846cc1a192c0201bbca30a151af3c

0898aa2ab40f8b2a4ee69c0f4c1ab734112252aa

c95af0a64db5e3de56d7da9f0a8a009fd070db70

88f17461539478415877eef9ec25942a1b93cf96

8694ac5900585c0e53fb0c9caae8852fe6408141

f462688070566965badecc6ed9f46d053c73fdf9

17f6119755f80fb0308bb9aaa77b6706e5649edc

508b88a1cdc936be6da3d58a7ea6c82b491956ee

a27c67cec10295f27c660e25ee00648d77300a01

def73b13ac655e23a1eaf067f8fbece9f9352f92

2cfbed821cc7f7ebba7f3e940e37038020c346bf

0f91f9c45dc12c7b58aae46f7c45195b088d85d8

Хеши SHA256:

5d924a9ab2774120c4d45a386272287997fd7e6708be47fb93a4cad271f32a03

dc3e4a549e3b95614dee580f73a63d75272d0fba8ca1ad6e93d99e44b9f95caa

0a8fc6eb35192fe47a4ab555520d11262fd947c52f50a9b89e1a3056ded611b5

acce8468c0a4659de69e1219e12a9b53f18d658222d69e3e8425e2e0cae3b34e

efc17d11bf4c841294b04fca6c9bfd587422afef4ed801f2401191243926909c

2ad11e86e07b6ae430bceecb6c4f9329d655e495c674360f1a0308f88b4f6422

00fce9cf81cb7bd2dad9b708d47453b1b9ea3cb64db06cc6854ed561a8d2b853

095a1dbd36d667faef72bf0268716cc5f16b9aa4c0b1e5affc213d6ed0c91b16

4d65d0c265b93ea615bf73cb44ee8526f7a89d24bf9d5b6274738079d13f74c2

69785e4b348f43214ea3ddaa1c1f4c46540eff22a6ab601f3d057ec133d6cb31

9fc80601f66959954dc3d773523a575926a831ab6b9249a3c8814fe04e7b1e86

e1ee389b2af2d3a0eff4aa14f2ac3de6cdd4a73de80b5d450a44ec69cd332dbf

0d00e6f7e580b9ac7ae01ca79fe100064a4db4c9a0ec938a14d6077c59566d5c

d6f6dca0a90e6be22251e6a7a2e74202f987652a58c7d8ab1c35abc53856c979

89ada20be17c37d143ae33a0114d6f6dc95bde5318e9e2f5e165361caf0b02de

80731db97c33b50cd3d8727decec7e6a12bbf5f671527648c4cbb559fabc3074

9f5b780c3bd739920716397547a8c0e152f51976229836e7442cf7f83acfdc69

5a3c5c165d0070304fe2d2a5371f5f6fdd1b5c964ea4f9d41a672382991499c9

5192a92730e5eee19dea67ba65ec4ed8eaab4314b389faa44ea051290a4b4a66

22eb1e647e4c5f7f0d0dcc45af02d5ac44e270ed067ca1eed504692f80014bc6

ab794f229cdfd35172a3dfb882e6760ae4d11bade704e0636b9cfae9ba150da1

c189459a6c9e56fa61851f17b3de87ace9c6accf96a7d19e206476e46ab2e466

211bdf19381949eb8115d9b099670d0277e91531afea23e23a11879d9a29f87d

66d8edee400ef387eec808a40498487f66d9ef3fb9d1b30e33281180b18f07f0

Почтовые

torgservice.spb[.]ru

oldwizard[.]uz

Выводы

Фишинг остаётся одним из главных векторов атак на корпоративную ИТ-инфраструктуру, и, к сожалению, «серебряной пули» до сих пор не изобретено.

Современных средств защиты информации недостаточно, чтобы оперативно выявить и локализовать потенциальную угрозу.

Важен комплекс мер по обеспечению безопасности и киберустойчивости компании:

- современные технические решения, такие как почтовые шлюзы, которые обеспечивают контентную и спам-фильтрацию почтовых сообщений, а также анализ вложений по сигнатурным базам;

- средства анализа неизвестных угроз, такие как потоковые песочницы;

- команда Threat Intelligence, которая может проактивно уведомить о потенциальном векторе атаки, благодаря чему вредоносный домен будет заблокирован заблаговременно;

- опытная команда мониторинга и реагирования на инциденты, которая в кратчайшие сроки может верифицировать угрозу, выполнить анализ и атрибуцию связанных индикаторов компрометации для последующего активного реагирования.

И, конечно же, не менее важной является осведомлённость сотрудников в области обеспечения информационной безопасности: необходимо регулярно проводить обучающие мероприятия и организовывать тестовые фишинговые рассылки.

![Удалённое подключение к «platforma-zakupki[.]ru» Удалённое подключение к «platforma-zakupki[.]ru»](/files/22-01-2025/1/3-s.png)