Насколько безопасны порты для зарядки смартфонов в кафе и на остановках? Могут ли хакеры внедрить шпионское приложение, пока вы «оживляете» девайс? Как защититься и что такое juice jacking? Ответы не так просты, как может показаться.

- Введение

- Кто первым взломал порт зарядки

- От перехвата данных к физическому уничтожению

- Есть ли примеры реальных атак

- Безопасности много не бывает

- Выводы

Введение

Взлом смартфона через небезопасный USB-порт — тема, которая напрашивается сама собой. Гаджеты умеют обмениваться данными через зарядный кабель, значит, им можно отправить вредоноcный пакет, APK кейлоггера и т. д. Если неосторожный пользователь включил на смартфоне возможность установки приложений из непроверенных источников, внедрить сторонний компонент можно практически незаметно. Такая атака получила название juice jacking — на американском сленге это «взлом зарядки».

В теории это идеальный сценарий для злоумышленников, которые постоянно пытаются добраться до конфиденциальной информации, банковских счетов и прочих закрытых данных. Угроза выглядит такой серьёзной, что от использования бесплатных зарядок в разное время предостерегали, например, американские ФБР с Федеральной комиссией по коммуникациям и Центральный банк Индии.

Однако специалисты по информационной безопасности не спешат с выводами, несмотря на множество реально существующих Proof-of-Concept. Некоторые доходят до того, чтобы обвинять спецслужбы в раздувании страха на пустом месте.

Кто первым взломал порт зарядки

Впервые технику juice jacking продемонстрировали в 2011 году на выставке DefCon. Сделали это энтузиасты из проекта Wall of Sheep, которые из года в год доказывают самим ИБ-профессионалам, что те вовсе не так защищены, как хотят думать.

Например, их первой акцией был сниффинг беспроводной сети на DefCon с публикацией самых интересных сообщений. По словам авторов, переговоры участников конференции напоминали блеяние овечьего стада — отсюда sheep. А слово wall в названии появилось потому, что подслушанную информацию они писали на бумажных тарелках, которые приклеивали скотчем к стене.

Оказалось, что специалисты по кибербезопасности нередко забывают о простых правилах, например, что нельзя отправлять личную информацию через общественную сеть: «Мы наблюдали, как чья-то девушка рассталась с парнем по сети… (Она вела себя довольно отвратительно — смех!) Кто-то решил, что подать налоговую декларацию во время Defcon — это хорошая идея. (Мы не согласны.) Уважаемый в коммьюнити автор решил поделиться с нами своей неопубликованной книгой (и своими банковскими выписками), не используя SSL…»

Проект стал традицией DefCon — сейчас у команды есть специальное приложение, которое отправляет перехваченные данные, сообщения, частично скрытые пароли и т. д. на огромный экран.

Рисунок 1. Wall of sheep на DefCon-2022. Источник: Wikimedia Commons

Именно эти шутники в 2011 году поставили на DefCon колонну с кабелями для самых разных гаджетов. На встроенном экране горела надпись «Бесплатный киоск для зарядки сотовых телефонов», а при подключении аппарата текст менялся на предупреждение: «Не доверяйте свой смартфон общественно доступным киоскам. Информация может быть извлечена или загружена без вашего согласия. К счастью для вас, эта станция пошла по этическому пути, и ваши данные в безопасности. Наслаждайтесь бесплатной зарядкой!».

Демонстрация уязвимости стала сюрпризом для многих посетителей. Оказалось, что метод работает даже против устройств с выключенной передачей данных, а единственный способ защитить смартфон — подключить его с полностью разряженным аккумулятором.

Известный эксперт по информационной безопасности Брайан Кребс (Brian Krebs) написал об этом случае статью, где и появился термин juice jacking. Так идея привлекла общественное внимание.

От перехвата данных к физическому уничтожению

В последующие годы исследователи со всего мира представили множество разработок, доказывая теорию juice jacking на практике. Через год после демонстрации на DefCon независимый исследователь Кайл Осборн (Kyle Osborn) опубликовал фреймворк p2p-adb (Phone-to-Phone Android Debug Framework), который позволял скачивать и загружать данные заблокированного смартфона. По словам автора, менее чем за минуту он смог скопировать с зашифрованного Galaxy Nexus более 62 МБ баз данных com.android.google.* и файлов user_prefs.

Владельцы смартфонов от Apple тоже недолго чувствовали себя в безопасности. Уже в 2013 году группа студентов из Технологического университета Джорджии представила на мероприятии Blackhats USA зарядное устройство Mactans, которое успешно обошло все средства безопасности актуальной на тот момент версии iOS.

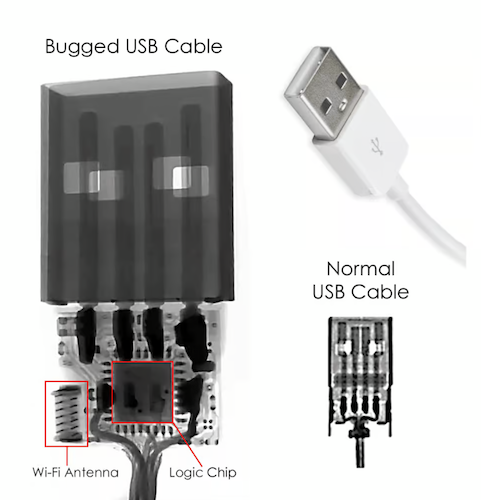

Рисунок 2. Устройство вредоносного USB-кабеля. Источник: Murray Associates TSCM

Не будем останавливаться на каждой разработке — за прошедшее время их было очень много, без внимания взломщиков не осталась ни одна мобильная платформа. Наши читатели могут помнить, например, троянскую зарядку от исследователей из того же университета Джорджии или атаку BadPower, позволяющую физически уничтожить устройство. Одно из самых громких изобретений за последнее время — кабель O.MG с Wi-Fi-модулем, благодаря которому злоумышленник может автоматически выгружать похищенные данные. Кстати, его создал один из тех авторов той самой колонны на DefCon.

Есть ли примеры реальных атак

В начале статьи я говорил, что ФБР периодически напоминает пользователям об угрозе взлома через небезопасные пункты зарядки. Последнее на данный момент такое предостережение вышло в 2023 году в Twitter (нынешнее название — X; платформа признана в России нежелательной организацией). Его содержание нельзя назвать двусмысленным: «Злоумышленники нашли способы использовать общедоступные USB-порты для внедрения на устройства вредоносных программ и средств мониторинга».

Журналисты решили, что поводом для сообщения стали обнаруженные кибератаки и забросали ведомство запросами. Однако представители ФБР опровергли подозрения — уведомления оказались простым напоминанием о теоретически существующей угрозе.

В самом деле, несмотря на более чем 10-летнюю историю juice jacking и множество рабочих прототипов, злоумышленники так и не применили эту технику против реальных целей. Опрошенные журналистами эксперты заявляют прямо: угрозы скомпрометировать смартфон через USB-порт в кафе не существует.

Дело в том, что на практике juice jacking оказывается слишком сложным мероприятием. Например, тот же кабель O.MG применяет специально написанные скрипты, чтобы отправлять команды атакуемым устройствам. Для этого приходится использовать веб-шелл, адаптированный под конкретную модель гаджета. Речь не просто о разнице между Android и iOS, Samsung Galaxy и Xiaomi Redmi требуют принципиально разных подходов. Такая атака не может быть массовой, злоумышленнику нужно заранее знать, какой смартфон у его жертвы, желательно вплоть до модели.

Ещё одно техническое ограничение состоит в том, что для обмена данными атакуемое устройство должно перейти в режим USB-хоста. Таким образом, телефон, у которого уже заканчивается заряд батареи, должен подавать питание на кабель, а не наоборот. Даже если владелец смартфона не заметит, что зарядка идёт медленно или не идёт вообще, злоумышленник может столкнуться с внезапным обрывом при передаче данных. Именно поэтому вышеупомянутая колонна на DefCon не работала с разряженными в ноль телефонами.

При этом обнаружить скомпрометированную зарядную станцию довольно легко — достаточно, чтобы один пострадавший пользователь вспомнил, когда именно его гаджет начал вести себя подозрительно. Взломанный USB-порт заменят, а с нынешним обилием камер несложно будет и вычислить злоумышленника.

Безопасности много не бывает

Впрочем, даже если juice jacking остаётся теорией, для собственного спокойствия можно застраховаться от самой возможности подобного взлома. Для этого есть простые советы, причём вам не придётся вовсе отказываться от общественно доступных зарядок.

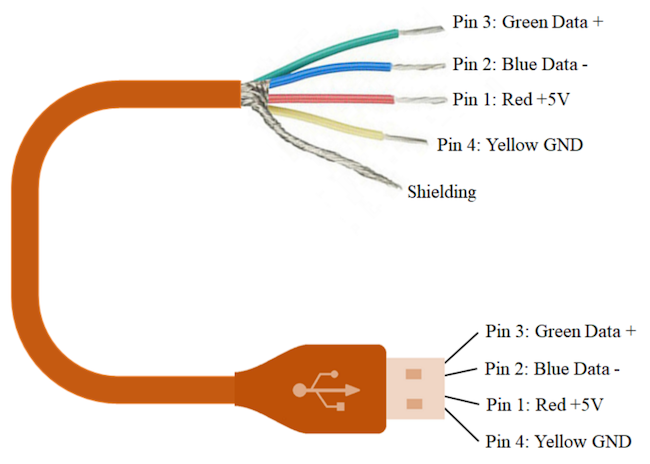

- Купите кабель без функции передачи данных — он физически заблокирует подключение к вашему устройству. Такие шнуры тоньше на вид: там нет двух из четырёх медных жил, которые и отвечают за обмен информацией. Чтобы проверить возможности своего кабеля, подключите смартфон к компьютеру — если на экране не появляется уведомление о внешнем носителе, вы в безопасности.

Рисунок 3. В USB-кабеле без функции передачи данных есть только Pin 1 и Pin 4. Источник: mdpi.com

- При использовании полнофункционального кабеля надевайте на штекер защитную насадку, которая оставляет для подключения только зарядные жилы.

- Отключите на смартфоне функцию установки приложений из сторонних источников.

- Вовремя обновляйте ОС своих устройств, версии приложений, прошивки Bluetooth и прочих модулей. Производители постоянно закрывают уязвимости, например, по словам Apple, за последние пять лет ни один метод juice jacking не сработал против средств безопасности актуальной iOS.

- Установите мобильный антивирус, который вовремя обнаружит попытки вредоносной активности.

Наконец, можно просто носить с собой пауэрбанк.

Выводы

Легко понять, почему угроза juice jacking привлекает так много внимания. Смартфоны есть практически у всех, и почти каждый попадал в ситуацию, когда заряд кончается в самый неподходящий момент. Бесплатная зарядка в общественном месте в таких случаях — настоящее спасение, но мысль о том, что таким образом можно скомпрометировать приватные данные, пароль от онлайн-банка или прочую конфиденциальную информацию, не может не пугать.

Однако специалисты буквально в один голос успокаивают обывателей. Даже в случае направленных атак, которые планируются под конкретную цель и потому не угрожают простым пользователям, применить вредоносный USB-порт будет сложно из-за технических ограничений.

Поэтому киберпреступники предпочитают проверенные временем технологии: от фишинга и DNS-спуфинга до социальной инженерии и подбора слабых паролей. Именно об этих методах призывают помнить эксперты, ругая регуляторов и журналистов за то, что те отвлекают внимание от реально существующих угроз.