Назаров Никита

Руководитель отдела расширенного исследования угроз

В «Лаборатории Касперского» Никита отвечает за исследование передовых угроз и киберразведку, экспертно поддерживает разработку и совершенствование флагманских решений Kaspersky в области кибербезопасности (CTI, EDR, XDR, NDR, KATA).

Присоединился к «Лаборатории Касперского» в 2021 году в качестве лидера команды Cyber Threat Intelligence, которая отвечает за сбор и анализ аналитических данных об APT и вредоносных программах, включая программы-вымогатели.

До прихода в Kaspersky Никита возглавлял команду в крупном коммерческом SOC, отвечавшем за разработку новых правил обнаружения для SIEM, реагирование на инциденты и цифровую криминалистику.

Количество угроз кибербезопасности растёт год от года, а атаки злоумышленников становятся всё изощреннее. Поэтому знание о самых актуальных стратегиях и тактиках злоумышленников позволяет не допускать взломов. Успешно справиться с этой задачей и обеспечить проактивный подход к кибербезопасности поможет комплекс сервисов информирования об угрозах Kaspersky Threat Intelligence (TI). Его наиболее интересные возможности мы обсудим с Никитой Назаровым, руководителем отдела расширенного исследования угроз в «Лаборатории Касперского».

Хотел бы начать с обсуждения важности Threat Intelligence (TI), или киберразведки, как её ещё часто называют, для эффективной защиты от кибератак. Если говорить в целом, то какое новое качество защиты даёт TI?

Н. Н.: Проще всего объяснить эффективность использования киберразведки на примере инцидента. Представьте, что с устройства одного из сотрудников зашли на вредоносный домен. С этого момента начинается реагирование на стороне SOC-аналитиков. В компании А, которая не обладает необходимым контекстом, начнётся полный цикл расследования. Компания Б будет располагать неким набором разведданных (например, что это за домен, какие атакующие его используют, какие файлы к нему обращались, какие тактики и техники использовались).

Эти разведданные ускоряют реагирование на угрозу. Это критически важный момент: чем быстрее специалисты отреагировали и поняли, с чем столкнулась компания, тем быстрее получится правильно пройти весь цикл Incident Response, не подвергнув риску свои бизнес-сегменты. Threat Intelligence — это про предоставление разведданных о противнике, который способен проводить кибероперации.

Выше речь шла о реактивной работе, но мы можем говорить и о проактивной подготовке. Например, нам известно, что госучреждения в России атакуются определёнными злоумышленниками. Такие группировки применяют тактики и техники, при помощи которых могут скомпрометировать периметр и достичь определённых целей. Зная это, специалисты по информационной безопасности готовят список действий, пишут детектирующую логику в отношении атакующих, с которыми могут столкнуться. Обладая подобными контекстными разведданными, можно более эффективно подготовиться к будущим инцидентам. При этом разведданные можно брать из разных источников, в том числе использовать опыт коллег, уже столкнувшихся с подобными атаками.

Есть мнение, что Threat Intelligence нужна только тем организациям, у которых есть свой SOC. Так ли это? Можно ли использовать все плюсы киберразведки без существенных инвестиций в строительство своего SOC?

Н. Н.: В этих утверждениях только часть правды. Есть «пирамида зрелости», которая позволяет определять, какой TI нужен конкретной организации. Например, если у неё нет даже SIEM-системы, но есть файрволы, то будет полезно использовать простейшие Threat Intelligence данные, такие как индикаторы компрометации. Безопасники могут загрузить надёжные индикаторы в файрвол, детектировать угрозы с их помощью и даже выполнять превентивные действия. Но основные потребители — это, конечно, более зрелые компании, которые обладают SIEM-системами и SOC.

Когда мы читаем отчёт о киберпреступной группе, мы понимаем, чего они хотят, как действуют. Это позволяет готовиться к кибератакам на стратегическом уровне, внедрять те или иные средства защиты. Для этого, как я понимаю, SOC может быть и не нужен?

Н. Н.: Да, верно. Бывает, что атакующие эксплуатируют критическую уязвимость, которую невозможно пропатчить на сервере. В таких случаях, чтобы обеспечить безопасность, необходимо вносить существенные изменения в систему защиты. И это уже относится к области стратегических решений.

Какие виды данных TI поставляет «Лаборатория Касперского»?

Н. Н.: Мы придерживаемся трёх классических уровней — стратегического, оперативного и тактического. Главный поставщик разведданных клиенту — это наш Kaspersky Threat Intelligence Portal. С его помощью заказчики получают доступ к большому числу сервисов и продуктов, которые предоставляют эти данные.

Kaspersky Security Network — пример плодотворного сотрудничества в сфере защиты от кибератак. Клиенты по всему миру на добровольной основе делятся с нами анонимизированной информацией о киберугрозах, с которыми они столкнулись. Мы эти данные анализируем. У нас есть различные веб-краулеры, ботофермы, ханипоты, разбросанные по всему миру, различные сенсоры, OSINT, масштабные ЦОДы, которые собирают в интернете и обрабатывают огромные потоки данных. В сутки мы детектируем уже более 450 0000 новых вредоносных объектов. Отсюда и формируется львиная доля разведданных.

Собираете ли вы что-то ещё дополнительно, например при анализе даркнета или других доступных источников?

Н. Н.: Да. Есть подразделения, которые занимаются сбором информации из даркнета: утёкшие данные, продаваемые на рынке вредоносные программы, новости, позволяющие определить готовящийся взлом. Но это — уже более точечная информация, которая может помочь в частных кейсах, а не в глобальном потоке угроз. Даже если мы что-то не заметим в даркнете, рано или поздно это всплывёт в статистике TI.

Для чего существует Kaspersky Threat Intelligence Portal? В чём его предназначение, если можно все данные сгружать напрямую в SIEM или же использовать специальную надстройку в виде TI-платформы?

Н. Н.: Портал представляет собой библиотеку наших разведданных, интегрированных в SOC-процессы. Если работающий в организации SOC-аналитик хочет проактивно подготовиться, у него вряд ли получится охватить вручную весь масштаб. На Kaspersky Threat Intelligence Portal он может выбрать страну, индустрию, получить огромное количество связанных с ними данных. Аналитика может представляться в графовых моделях на портале.

Далее сведения с портала можно использовать в реактивных сценариях (когда идёт кампания реагирования), в расследованиях SOC, в работе песочниц, которые строят подробный граф поведения злоумышленников. Можно связать их с какой-либо группой (атрибутировать), узнать больше о её активности, техниках и тактиках. У нас все данные о кибергруппах обновляются автоматически и вносятся на портал. Есть широкий API, с помощью которого можно забрать эти данные в свою SOAR-систему.

Получается, что через портал различные данные Threat Intelligence о хешах, кибергруппировках и других сущностях собираются и взаимосвязываются. Эту взаимосвязь можно отслеживать, перемещаться между данными и проводить дополнительный анализ, который при покупке и загрузке отдельных фидов сделать будет труднее.

Н. Н.: Да. Например, если в SOAR сработал инцидент, ты не можешь «прыгать» между категориями разведданных. Портал же предоставляет возможность использования полного окна разведданных со всеми сущностями.

Как я могу, например, проверить хеш файла, URL или IP-адрес на портале? Какие данные я могу получить в результате проверки?

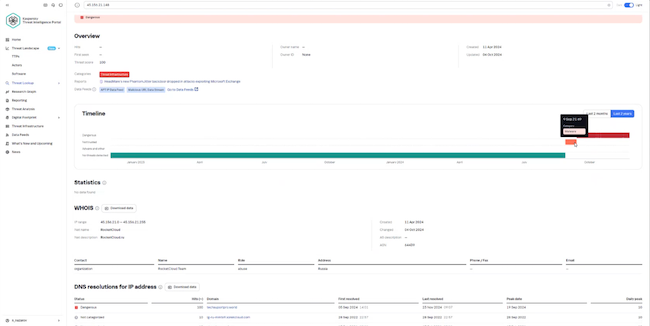

Н. Н.: Давайте я покажу это на примере реального кейса. Допустим, есть IP-адрес, по которому нам выдаётся информация. Мы видим, что он появился в апреле 2024 года и последний раз «засветился» в статистике 24 октября. Мы видим, что он связан с одним из отчётов по группировке Head Mare. Мы видим его историю, поведение этого IP-адреса, то, что с 9 сентября он стал немного «шалить». Видим и связанные с ним DNS-записи, файлы, URL и всю возможную информацию.

Рисунок 1. Проверка истории IP-адреса в Kaspersky Threat Intelligence Portal

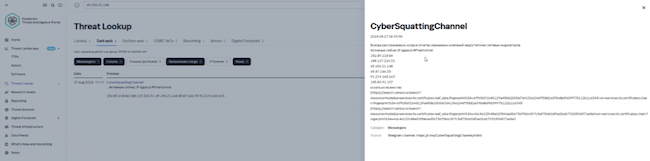

Также мы можем посмотреть связанную с ним информацию из вкладки «Dark web». В данном случае это — телеграм-канал, упоминающий этот индикатор. Там публикуют активные адреса, связанные с угрозой Phantom, которая имеет прямое отношение к группировке Head Mare. Они используют этот вредонос для взлома организаций.

Рисунок 2. Проверка информации по дарквебу на Kaspersky Threat Intelligence Portal

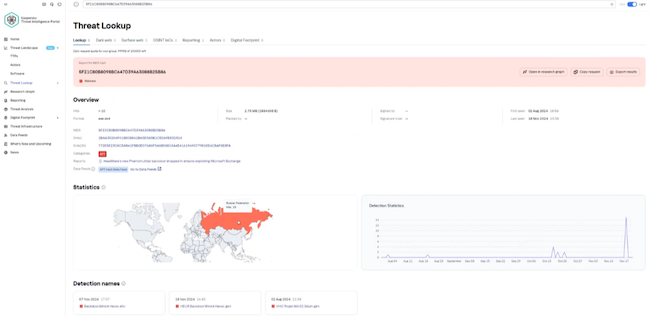

Если посмотрим какой-нибудь образец вредоносной программы, можем увидеть специфичную для России угрозу. Мы уже знаем примерное название файла.

Рисунок 3. Поиск специфичных для России угроз на Kaspersky Threat Intelligence Portal

Также мы можем посмотреть саму угрозу со стороны Head Mare. Будет описано, какой софт и какие техники, тактики и процедуры (TTPs) она использует.

Отсюда мы можем перейти в раздел описания различных техник. Каждая из них у нас представлена в потоке данных, и все образцы соотносятся с какими-либо угрозами. Например, по угрозе Awaken Likho, которая актуальна для России, я могу посмотреть TTPs, которые с нею связаны. На основе этого уже можно писать правила детектирования.

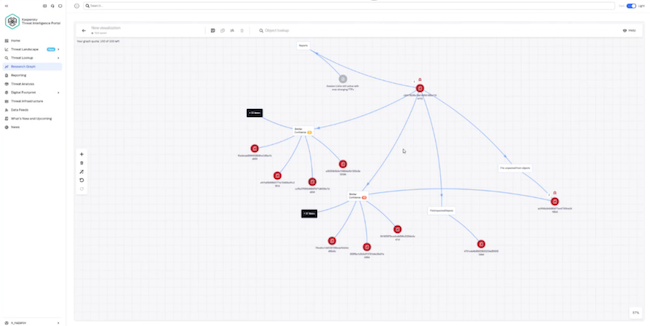

Я могу открыть граф. В графе представления показываются первые пять шагов, связанные с этим файлом. Тут можно посмотреть, какой группировке он принадлежит, какие у него ещё есть связи. Также отображается, на какие другие файлы похож исходник. Они тоже могут быть связаны с данной группировкой.

Рисунок 4. Построение графа для файла на Kaspersky Threat Intelligence Portal

Тут могут отображаться IP-адреса, URL, домены, акторы, различные отчёты и прочие связанные данные. Нужно заметить, что наша база велика, поэтому данным требуется время, чтобы подгрузиться.

Выглядит круто. Тут можно действительно долго анализировать и учитывать эти данные, в том числе для улучшения детектирующей логики.

Н. Н.: Да. Тут можно перейти на любую технику и собрать по ней любую информацию. Например, посмотрим угрозы по России. Мы можем выбрать страну, индустрию. Портал отобразит угрозы, релевантные для РФ и выбранной сферы, на реальном потоке данных. То есть это — не статические сведения, а реальные TTPs из потока угроз, обнаруженных по всему миру.

Дополнительно на портале отображаются топ актуальных для России техник, тактик, софта и связанных с ней группировок.

Если к нам прилетел какой-то файл, который вроде бы чист, но вызывает подозрения, мы сможем его дополнительно проанализировать в песочнице? Насколько я помню, она должна быть у вас на портале.

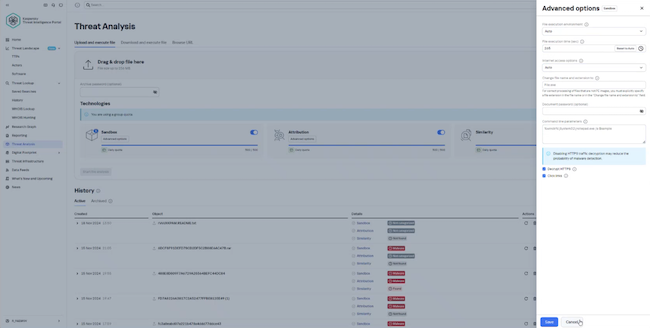

Н. Н.: У нас есть отдельный блок Threat Analysis, где находятся три наших основных «столпа» ― Sandbox, Attribution, Similarity. Мы выбираем файл, загружаем его, задаём необходимую операционную систему, время и ряд других параметров. Если будет обнаружено что-то новое, эти сведения передадутся в хранилище и будут представлены в разведданных в минимизированном виде.

Рисунок 5. Раздел Threat Analysis на Kaspersky Threat Intelligence Portal

Недавно Kaspersky Threat Intelligence Portal получил ряд важных дополнений. Расскажите, пожалуйста, какие новые возможности есть теперь на вашем портале.

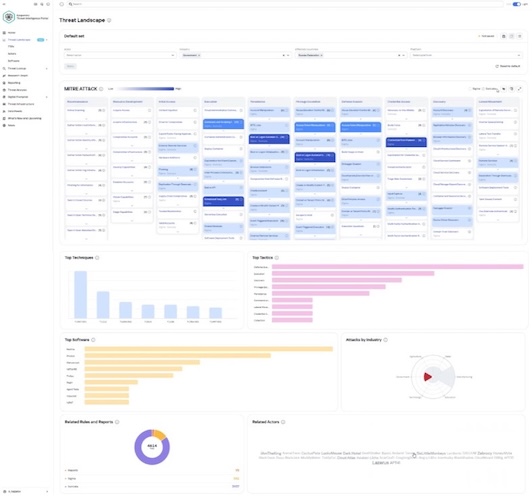

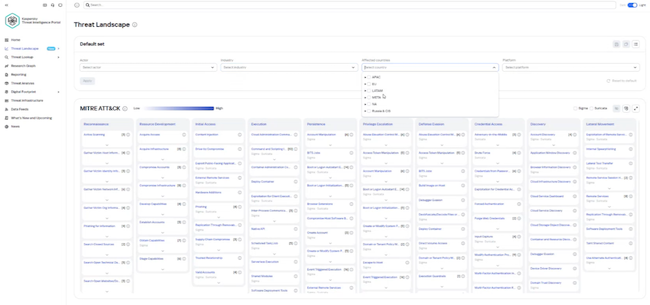

Н. Н.: В первую очередь, добавился раздел Threat Landscape. Это, в простом понимании, ландшафт угроз. Как он строился «в классике»? Все обычно шли в MITRE-навигатор или смотрели отчёты. Вот есть какая-то угроза, и я понимаю, что она релевантна для меня. Я начинаю собирать данные, парсить отчёты по интернету. Но эти данные — статичные, и пока отчёты подписываются и публикуются, проходит немало времени.

Рисунок 6. Отображение релевантных для РФ угроз, техник, тактик и связанных с ними группировок в Threat Landscape

Мы пошли другим путём, поставив Threat Landscape на поток наших данных из огромного количества источников. Всё раскладывается по различным основаниям: мы можем здесь выбрать группировку (у нас в базе более 5000 различных сущностей), индустрии, страны и платформы. В результате на основании полученных потоковых данных отображаются техники, релевантные конкретному случаю.

Рисунок 7. Настройка параметров в Threat Landscape

Сейчас мы продолжаем работу над градиентом: пока он представлен только в трёх цветах. В этом году он изменится. Но уже сейчас здесь имеется коэффициент популярности техники в конкретной стране. Он строится на основе огромного количества поступающих данных, файлов, выделенных оттуда угроз, TTPs.

Рисунок 8. Просмотр коэффициента популярности техник в Threat Landscape

Те наиболее тёмные карточки ― это самые приоритетные направления, на которые нужно обращать внимание в первую очередь для конкретной страны и индустрии?

Н. Н.: Да, верно. Можно изучать противника самостоятельно, а можно использовать правила, которые пишутся нашими аналитиками. Если SOC не готов писать правила корреляции сам, он может взять готовый контент. Также имеется возможность просмотра отчётов. Их тоже пишут наши аналитики.

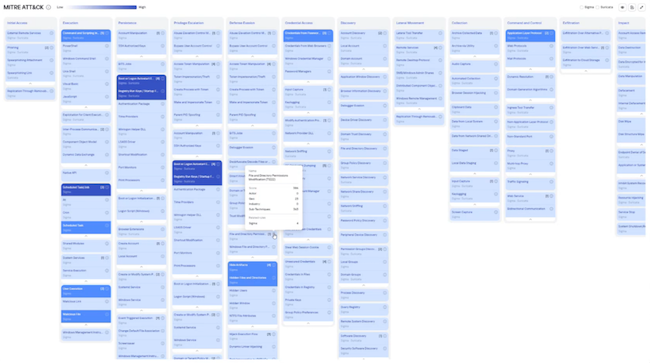

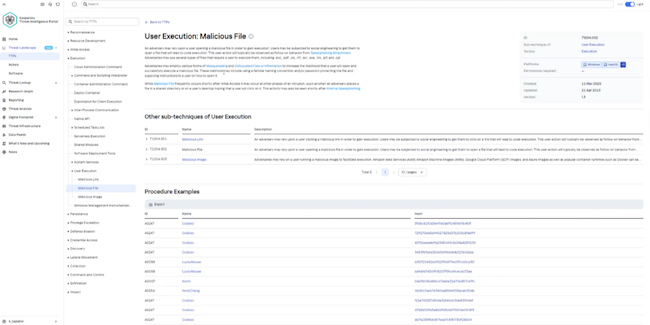

Посмотрим какую-нибудь технику в качестве примера.

Рисунок 9. Отображение раздела «TTPs» в Kaspersky Threat Intelligence Portal

Первая часть отображается в классическом представлении MITRE. Дальше — потоковые данные в разделе «Procedure Example» (например, свежайший образец, который отнесён к какой-то группировке). Всё это обновляется ежедневно. Я как специалист SOC могу изучать угрозы относящиеся к моему случаю. На основе потоковых данных выстраиваются акторы. Я могу по ним переходить и смотреть, что с ними связано.

В самой технике у нас лежат Sigma- / Suricata-правила, которые пишутся нашими аналитиками, проводящими различные исследования. Если SOC не готов писать контент сам, он может воспользоваться готовыми детектирующими правилами. Ещё есть отчёты, связанные с этой угрозой. Их тоже пишут наши аналитики из различных центров экспертизы.

Ещё один момент, который отличает нас от конкурентов, ― то, что мы автоматически обогащаем данные по акторам. Есть данные, которые заносятся вручную нашими аналитиками, но и они наполняются автоматически. Если раньше нужно было отслеживать каждого актора, читать отчёты, то теперь весь процесс автоматизирован.

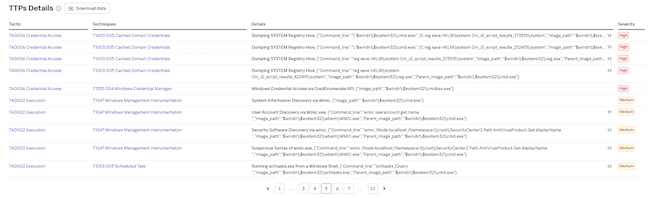

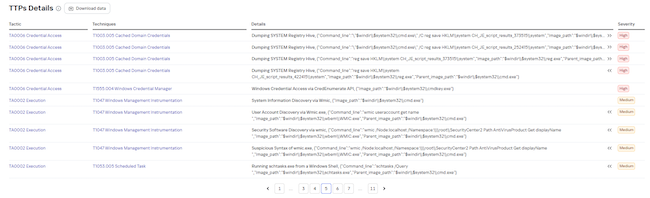

Рисунок 10. Пример отчёта в разделе Threat Lookup Kaspersky Threat Intelligence Portal

Рассмотрим на конкретном примере. Вот есть группировка, вот атакуемые страны, вот TTPs, которые представлены в группировке. Эта информация, полученная на потоке, содержит огромнейшее количество техник. Мы видим, что происходит обход UAC через реестр, видим, какая ветка реестра и какое значение выбраны. Благодаря этому я как SOC-аналитик могу написать правило, позволяющее защититься от группировки. И таких страниц у нас очень много. Мы даже не всегда успеваем обработать все данные.

Рисунок 11. Отображение деталей по TTPs в разделе Threat Lookup (1)

Рисунок 12. Отображение деталей по TTPs в разделе Threat Lookup (2)

Допустим, я понимаю, что злоумышленник использует какой-то софт. Возьмём, к примеру, Mimikatz. Мы видим огромнейшее количество связанных с ним данных, все команды, его возможности, записи в логах, которые нужно детектировать. Для SOC-аналитиков — настоящее золото. Это даёт возможность удобно обучать и выращивать специалистов 2-й и 3-й линий.

В общем, есть огромное количество возможностей. Пока наши конкуренты пишут и ищут, мы даём сведения прямо сейчас. И самое важное — эта часть абсолютно бесплатна и доступна даже в демоверсии. Но, конечно, для непосредственной работы потребуется полноценная «боевая» лицензия.

Получается, ключевая ценность Threat Landscape — в том, что я могу всё многообразие данных киберразведки приоритизировать, чтобы знать, что мне использовать в первую очередь для совершенствования своей детектирующей логики.

Н. Н.: Верно. У молодых специалистов при открытии MITRE разбегаются глаза, они не понимают, что и где им смотреть. Мы же чётко показываем, какая информация для них релевантна, какие разведданные для них актуальны, как можно защититься, предоставляем доступ к готовым инструментам для реактивной и проактивной защиты, абсолютно любой сценарий.

Какова практическая ценность данных об акторах и кибергруппировках? Не всё ли равно какой-то компании, как называется группировка, с кем связаны тот или иной образец, вредоносная активность?

Н. Н.: Есть различные классы злоумышленников: группы занимающиеся кибершпионажем, шифрованием, хактивизмом. У них — разные цели и подходы. Например, если вы столкнулись с хактивистами, действовать надо максимально быстро, иначе они «вынесут» всю инфраструктуру за три дня.

У нас были кейсы, где азиатская группировка сидит в системе полгода или год, а потом появляется хактивист, который за несколько дней всё шифрует и сводит на нет усилия «предшественников». Поэтому скорость реакции должна быть молниеносной и все разведданные должны быть под рукой. Это кардинально меняет ситуацию, позволяет составить эффективный план действий.

Можно ли выгружать данные из Kaspersky Threat Intelligence Portal и Threat Landscape в частности?

Н. Н.: Доступен API. Он гибок, по нему можно забирать те или иные данные. В будущем мы хотим сделать экспорт JSON для MITRE-навигаторов, но пока не видим в этом большого смысла. Мы пока сконцентрировались в первую очередь на API.

Сейчас всё больше говорят о рисках атак на цепочки поставок. Хотят даже создать реестры организаций, ставших отправной точкой для развития таких атак. Можно ли использовать ваши данные для оценки репутации поставщика?

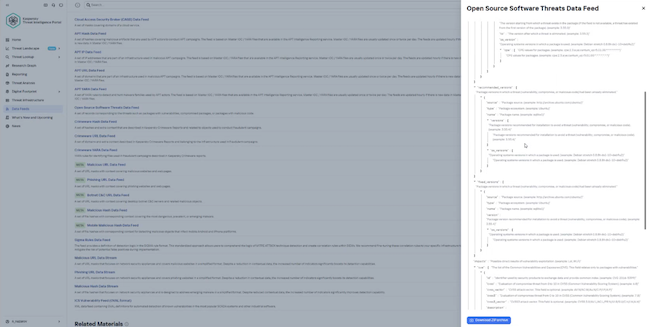

Н. Н.: Это сложный алгоритм, который тяжело привязать к реальности. Мы занимаемся другим: сканируем огромное количество открытых источников и формируем из этого набор данных, позволяющих выявлять инфицированные пакеты и библиотеки.

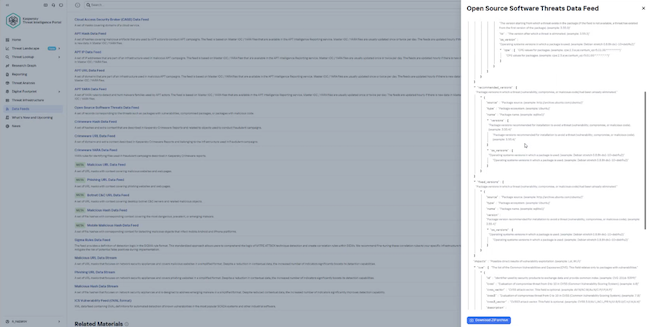

Рисунок 13. Пример тактических данных из Open Source Software Threats Data Feed на Kaspersky Threat Intelligence Portal

Любая сущность связана с другой и существовать в отдельности не может.

В принципе, есть возможность автоматизировать работу. Зная, что у нас в критически важной системе используется какой-нибудь открытый код, мы можем отслеживать, что происходит по определённым хешам, не скомпрометированы ли они, есть ли вредоносная активность.

Н. Н.: Да. Для этого берётся фид, ставится на мониторинг в сегменте разработчиков. Если что-то мелькнуло на радаре, выполняются действия по устранению угрозы и выстраиваются связи: откуда это взялось и под чей прицел попала компания.

Каковы планы на будущее по развитию портала и Threat Landscape?

Н.Н: Первое, чего мы хотим, ― расширить потоки наших данных результатами поведенческого анализа. У нас есть источники, которые показывают поведение человека во время какого-нибудь инцидента. Это в плане на ближайшие годы.

Ещё — автоматическое ежедневное построение модели угроз для организации (плейбук на потоке данных). В модели будут отображаться полный список актуальных угроз / группировок и пошаговый алгоритм защиты с инструкцией для безопасников начального уровня.

Также планируется создание единого места хранения детектирующей логики всех наших продуктов. Здесь на отдельной вкладке будут размещаться описание правил в EDR, NDR, SIEM, Sandbox. Обладая этой информацией, ты чётко понимаешь, какое правило закрывает ту или иную технику. И тут же TIP предоставляет реальные потоковые примеры угроз связанные с этой техникой.

Никита, большое спасибо за интересный рассказ! Видно, что команда провела огромную работу. Уверен, что Threat Landscape найдёт своего пользователя не только в России, но и во многих других странах.