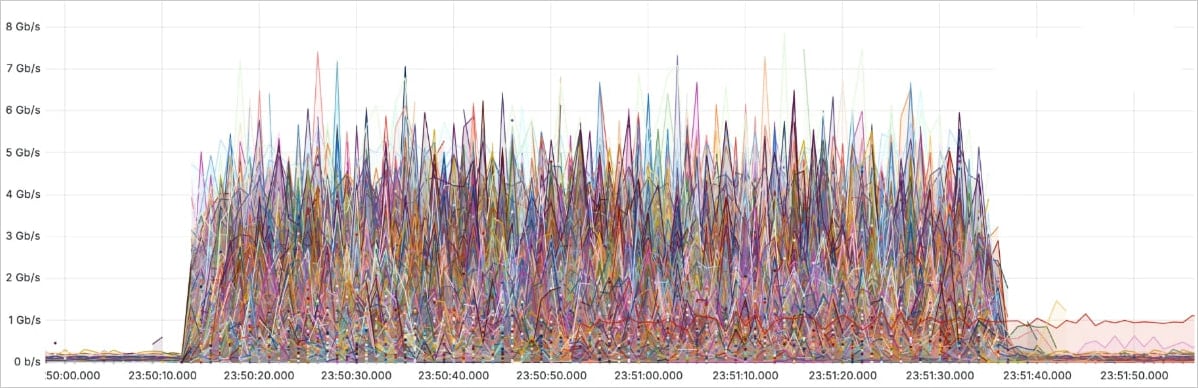

Cloudflare зафиксировала и отбила новую рекордную DDoS-атаку, которая в пике достигла 5,6 Тбит/с. Такую мощность смог выдать основанный на Mirai ботнет, объединивший 13 тысяч взломанных устройств.

Согласно описанию, DDoS по протоколу UPD запустили 29 октября, а целью стал один из интернет-провайдеров в Восточной Азии.

Интересно, что в этот раз киберпреступники побили свой предыдущий рекорд — 3,8 Тбит/с. По словам Cloudflare, атака продолжалась 80 секунд, но при этом не привела к сбою в работе целевого ресурса.

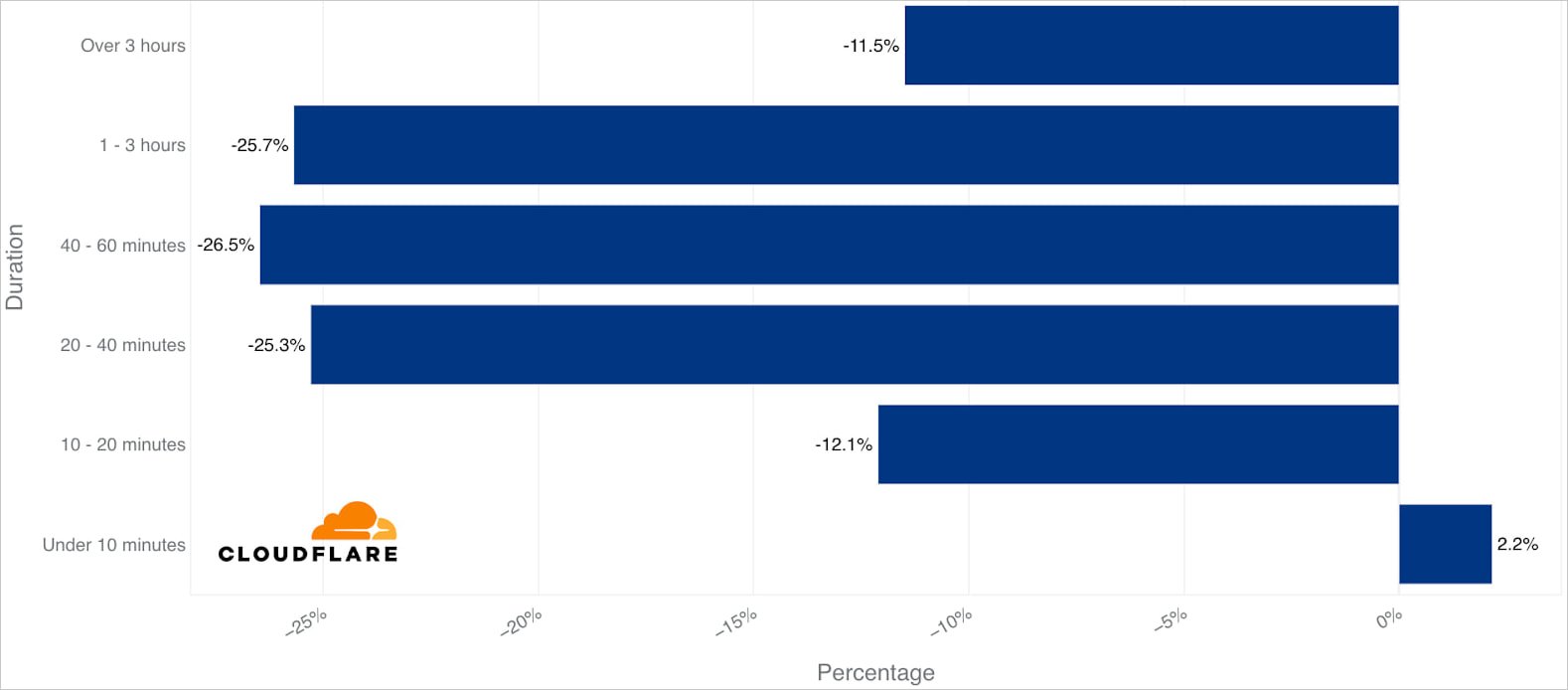

Исследователи также отметили, что современные DDoS-атаки становятся настолько непродолжительными, что человеку просто нет смысла реагировать на них, изучать трафик и вручную отбивать.

В качестве примера: около 72% HTTP-атак и 91% DDoS на сетевом уровне не достигают по времени и десяти минут. Лишь 22 и 2% соответственно продолжались более часа.

«Непродолжительные DDoS-атаки в очередной раз подчёркивают потребность в постоянно работающем автоматизированном защитном сервисе», — пишет Cloudflare.

В прошлом году мы приводили хронику эскалации этой киберугрозы. Рассмотрели наиболее значимые DDoS-атаки в хронологическом порядке, уделяя внимание деталям, последствиям и извлечённым урокам.