На почтовые адреса компаний стали приходить письма от имени крупного поставщика электрооборудования. Приложение к письму содержит ZIP-архив, его открытие загружает на компьютер стилер LokiBot.

О майской волне фейковых почтовых рассылок Anti-Malware.ru рассказали в центре кибербезопасности F.A.С.С.T. Письма отправляются от имени крупнейшего в стране поставщика электрооборудования, название компании не уточняется.

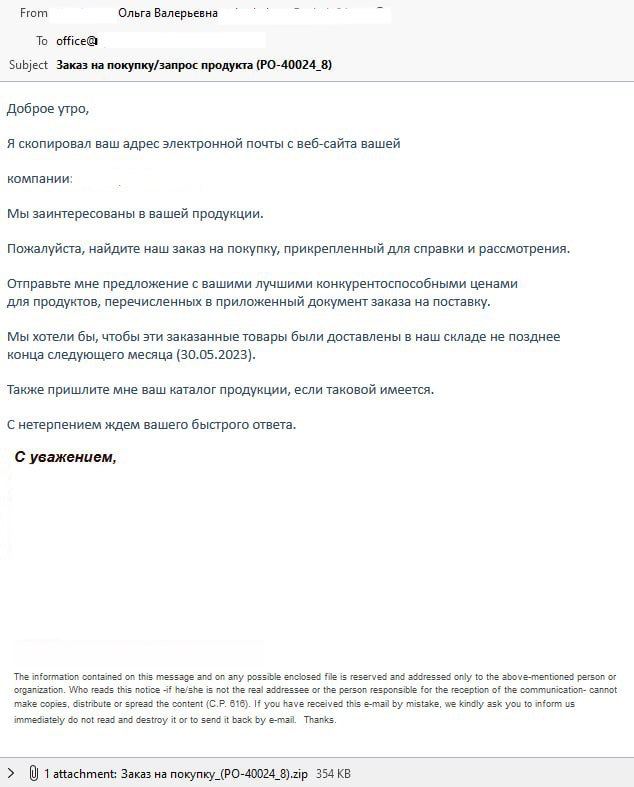

Злоумышленники используют популярную технику спуфинга, подменяя адрес, с которого приходят письма с помощью лазеек в почтовом протоколе SMTP.

Адресатов просят прислать коммерческое предложение “с конкурентоспособными ценами для продуктов, перечисленных в приложенном документе заказа на поставку”. Само приложение содержит ZIP-архив. При его открытии на компьютер пользователя загружается вредоносная программа — тот самый стилер LokiBot.

“Несмотря на то что сам текст письма написан довольно “корявым” языком и, вероятно, с использованием машинного перевода, сама подпись отправителя и его электронный адрес должны вызвать доверие у получателей”, — отмечает руководитель Security operations center (SOC) компании F.A.С.С.T Ярослав Каргалев.

Напомним, LokiBot может перехватывать конфиденциальные данные: имена пользователей, пароли, платёжную информацию и даже красть содержимое криптовалютных кошельков.

Добавим, в апреле эксперты сообщили о массовых атаках на бизнес через бухгалтерские рассылки. Киберпреступники создавали фейковые сайты с программами-шпионами и выводили их на первые строчки поиска с помощью SEO-продвижения. Почерк атак напоминает действия преступных групп, использовавших банковский троян Buhtrap.