| 14.11.2017 |

| Предлагаем вашему вниманию статьи и аналитику по информационно безопасности. |

|

ZeroNights |

|

SOC-Форум 2017 |

| Обзор платформы R-Vision IRP 3.1 |

| Обзор системы учета рабочего времени TimeInformer от Searchinform |

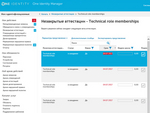

| Обзор One Identity Manager 7.1.2. Часть 1 |

| Обзор Veeam Backup & Replication 9.5 (сертифицировано ФСТЭК России) |

| Обзор системы мониторинга информации и действий пользователей Staffcop Enterprise 4.1 |

| Обзор шлюза защиты электронной почты Fortinet FortiMail |

| Искусство поиска с помощью Google |

| TorPolice — новая платформа для контроля доступа через сеть Tor |

| Предотвращаем утечки или делаем вид? |