Привилегированные пользователи — ахиллесова пята любой компании. Какие могут возникнуть риски, связанные с компрометацией и злоупотреблением привилегированным доступом в компаниях? Как Privileged Access Management может сделать организацию менее уязвимой к репутационному и финансовому ущербу от реализации этой угрозы?

- Введение

- Обычная учётная запись vs. привилегированная

- Риски в использовании привилегированных учётных записей

- Методы получения привилегированного доступа злоумышленниками

- Как PAM предотвращает угрозы, связанные с привилегированным доступом

- Стратегия безопасного управления привилегированным доступом

- 6.1. С чего начать

- 6.2. Как реализовать

- Выбираем правильное решение и надёжного партнёра

- Выводы

Введение

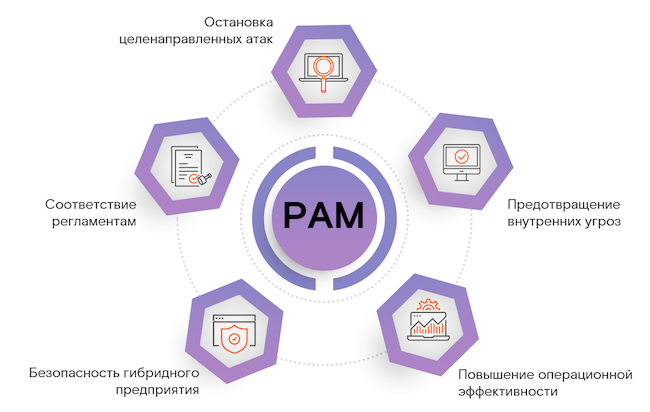

На рынке существуют специализированные ИТ-системы для управления привилегированным доступом — PAM (Privileged Access Management). В настоящее время PAM — это уже не только управление учётными записями, это стратегия кибербезопасности для осуществления контроля над расширенным доступом и повышенными разрешениями для пользователей, учётных записей и процессов. Она определяет не только то, какие люди и системы могут получить доступ к привилегированной учётной записи, но и то, что они могут сделать после входа в систему.

Рисунок 1. Преимущества использования PAM

Это инструмент для подразделений информационной безопасности, который позволяет применять политики ИБ и осуществлять детальный контроль за всеми действиями пользователей во время привилегированных сессий. Это и управление учётными данными, включая пароли для привилегированных учётных записей, и принцип минимального достаточного уровня прав, и многофакторная аутентификация, и мониторинг, и запись привилегированных сессий, и защищённое удалённое подключение, и другие возможности.

Недавно коллеги раскрывали тему эволюции PAM-систем в России, развития их функциональности и актуальности применения в сегодняшних условиях. А в феврале состоялся эфир AM Live, на котором ведущие эксперты обсудили практику использования, новые функции и сценарии работы PAM. Вам также может быть интересен обзор мирового и российского рынков систем контроля привилегированных пользователей (PAM).

Обычная учётная запись vs. привилегированная

Обычная учётная запись (идентификатор, логин) создаётся для конкретного человека, который будет являться её владельцем. Для обычной персональной учётной записи предоставляются минимальные достаточные права для выполнения сотрудниками своих должностных обязанностей. Как правило, она имеет связанный с ней пароль для защиты от несанкционированного доступа, и этот пароль её владелец должен запомнить.

Привилегированные учётные записи предоставляют административные или специализированные уровни доступа к системам компании с более высоким уровнем полномочий. Привилегированная учётная запись может быть связана как с человеком, так и с процессом, т. е. может являться учётной записью технической службы.

К привилегированным относятся:

- Учётные записи администратора домена, которые обычно управляют пользователями Active Directory.

- Локальные или доменные учётные записи администратора, управляющие серверами.

- Учётные записи системного администратора, которые помогают управлять базами данных.

- Учётные записи, управляющие платформами Unix / Linux.

- Учётные записи для запуска приложений, служб и запланированных задач Windows, управления ими.

- Учётные записи сетевого оборудования, предоставляющие доступ к брандмауэрам, маршрутизаторам и коммутаторам.

Что такое привилегированные учётные записи технических служб? Это особая категория привилегированных учётных записей, которая требует более широких прав для выполнения запланированных задач, пакетных заданий в сложной сети баз данных, приложений и файловых систем. Многие службы используют привилегированные учётные записи для запуска критически важных ИТ-процессов. По сути, учётные записи служб относятся к наиболее рискованным привилегированным учётным записям.

Для сохранения работоспособности систем и во избежание простоев такие учётные записи часто имеют более широкие права или привилегии. Поскольку у них нет владельца, конкретную ответственность за них, как правило, никто не несёт и их использование не контролируется. В результате пароли для таких «учёток» вовремя не меняются, а сами учётные записи не выводятся из эксплуатации, что создаёт уязвимости и возможности для кибератак.

Типичным пользователем привилегированной учётной записи является системный администратор, ответственный за управление средой, или ИТ-администратор конкретного программного или аппаратного обеспечения.

Системный администратор, как правило, использует привилегированные учётные записи для установки в компании системного оборудования, обновлений программного обеспечения, для внесения изменений в конфигурацию системы, сброса паролей для других пользователей и получения доступа ко всем компьютерам определённой среды.

Управление привилегированным доступом отличается от обычного прежде всего тем, что оно предназначено для сопровождения и контроля работы пользователей с расширенными правами — хотя в настоящее время граница между методами и средствами, используемыми применительно к этим двум направлениям, постепенно размывается.

Инструменты PAM охватывают управление доступом не только отдельных пользователей, но и общих учётных записей: административных или служебных. Зрелые PAM-решения обеспечивают единую, надёжную, прозрачную платформу, интегрированную в общую стратегию управления идентификацией и доступом.

Риски в использовании привилегированных учётных записей

По оценкам отраслевых аналитиков, до 80 % всех нарушений безопасности связано с компрометацией привилегированных учётных записей (данные Forrester Research).

Несмотря на наличие у привилегированных пользователей расширенного доступа, далеко не каждая компания уделяет этому особое внимание. Обслуживание таких «учёток» в большинстве случаев происходит в ручном режиме и является трудоёмкой задачей для ИТ-специалистов, а контрольные мероприятия бывают разовыми и нерегулярными, иногда и вовсе отсутствуют. Парольная политика оставляет желать лучшего, часто используются слабые или одинаковые пароли для нескольких систем или сред. Закреплённых ответственных за эти учётные записи нет, ими пользуется несколько сотрудников ИТ-подразделения. Все эти условия открывают отличные возможности для злоумышленников. Ведь для любого хакера захват учётной записи с расширенными правами является заветной целью: так он может получить право управления приложениями и ключевыми административными функциями компании.

Часто о привилегированных учётных записях вообще забывают. Это может быть учётная запись сотрудника, который уволился, а она осталась активной, или очень редко используемые учётные записи, например тестовые, которые создали при введении системы в эксплуатацию, а затем забыли отключить.

Такие учётные записи в разы увеличивают риск несанкционированного доступа. Сотрудник может нанести вред случайно, наткнувшись на забытую «учётку» и проверяя её возможности, или намеренно, например в случае конфликтного увольнения.

Если одна привилегированная учётная запись используется для нескольких приложений и служб, то её компрометация увеличивает риск многократно. Ведь стоит злоумышленнику получить доступ к ней, и он может вывести из строя все приложения и службы, в которых она используется.

Методы получения привилегированного доступа злоумышленниками

Социальная инженерия

Сотрудники часто клюют на крючок с фишинговыми письмами, принимая их за легитимные. Например, приходит письмо от якобы партнёра с новыми условиями по договору, для ознакомления с которыми предлагается перейти по ссылке или открыть файл. Таким образом сотрудник невольно может загрузить программу с вредоносным кодом. Либо работнику направляется ссылка на фейковый веб-сайт, где он, ничего не подозревая, вводит свои учётные данные, которые становятся добычей злоумышленников. Проникновение во внутреннюю сеть и захват учётной записи рядового сотрудника может быть лишь первым этапом коварного плана, а далее, уже действуя внутри контура компании, можно подобраться и к привилегированным аккаунтам. Как уже говорилось, их парольная защита бывает весьма слабой.

Неправомерное изменение групп доступа

Другим способом получения привилегированного доступа является добавление рядового пользователя в группу с высоким уровнем привилегий в определённой системе или службе каталогов Active Directory. С помощью групповой политики пользователь может получить доступ к конфиденциальной информации или к большому числу ресурсов ограниченного доступа.

Подбор логина и пароля (брутфорс)

Используя атаки с подбором паролей, злоумышленники пытаются пройти аутентификацию, т. е. проверку подлинности пароля, пока не получится подобрать пароль хотя бы к одной учётной записи. Часто для таких целей используются специализированные программные инструменты, которые позволяют перебирать тысячи вариантов за короткий отрезок времени. Аналогичным образом производятся атаки на подбор логинов с использованием специальных словарей с тысячами вариантов учётных записей, чтобы попытаться угадать легитимное имя пользователя в домене.

Все без исключения компании защищают свои периметры и ресурсы от внешнего воздействия, выстраивая межсетевые экраны, внедряя антивирусное ПО и программы для обнаружения вторжений. Но этого, конечно, недостаточно. Учитывая постоянные коммуникации сотрудников и обмен информацией, злоумышленники могут легко захватить их учётные данные. После того как учётные данные будут захвачены, злоумышленник сможет войти в сеть из-под аккаунта действующего сотрудника и украсть конфиденциальную информацию или нарушить работоспособность системы.

Опытные злоумышленники, проникнув в сеть, могут не сразу совершать злонамеренные действия, а затаиться и изучать структуру ИТ и потоки информации. Если захвачена привилегированная «учётка», злоумышленник может долгое время не подавать никаких признаков нелегитимной деятельности, работать незамеченным несколько месяцев и прикидываться «своим-родным». А после произошедшего инцидента может быть очень сложно вычислить источник возникшей угрозы.

Ещё одним вариантом действий злоумышленников после захвата привилегированной «учётки» является установка через неё средств удалённого подключения, чтобы всегда иметь возможность подключаться извне к системе компании и длительное время проводить разрушительные действия.

Резюмируем: злоумышленники могут использовать привилегированные учётные записи для распространения вирусов в сети компании, кражи конфиденциальных данных, вывода из строя систем и оборудования компании или отключения доступа к ним.

Следует всегда помнить, что, учитывая повышенный уровень доступа, взлом привилегированной учётной записи по сравнению с обычной пользовательской «учёткой» может привести не просто к нарушению, а к киберкатастрофе для предприятия.

Как PAM предотвращает угрозы, связанные с привилегированным доступом

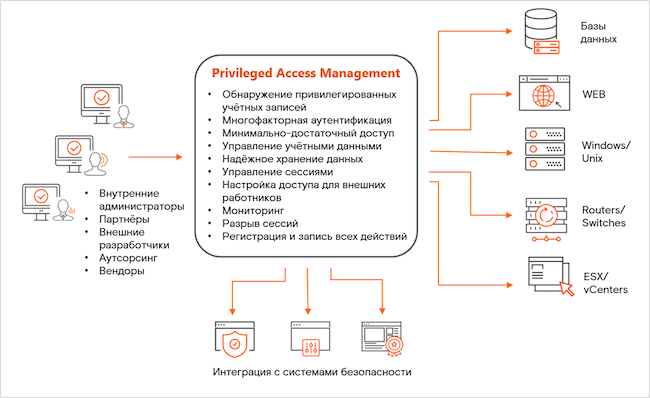

Рисунок 2. Принцип работы PAM

1. Обнаружение привилегированных учётных записей

Система позволяет определять, кто, откуда, когда и как имеет доступ к вашим серверам, а также при помощи каких протоколов он может подключаться. Можно создавать множественные политики доступа, применяемые к учётным записям в разных системах.

2. Доступ через многофакторную аутентификацию

Обеспечить высокий уровень безопасности используя только парольную аутентификацию уже весьма сложно. Поэтому в зависимости от критической значимости ресурса и уровня доступа возможно использование дополнительных факторов аутентификации. Например, чтобы получить доступ к аккаунту с локальными административными правами в информационной системе, нужно будет ввести одноразовый код, сгенерированный дополнительным устройством, которым владеет пользователь: аппаратным или программным токеном. А в случае получения доступа к управлению сетевым оборудованием в дополнение к этому возможно использование и третьего фактора, например биометрии: аутентификация по отпечатку пальца, рисунку вен ладони, сканированию лица и т. п.

3. Доступ только к определённым ресурсам и учётным записям

Как показывает практика, при излишне широком доступе, предоставленном, например, администратору ИТ, соблазн использования его не по назначению очень велик. Громкие ИБ-инциденты с кражами и утечками это подтверждают. На основании политики в системе PAM можно настроить правила разграничения доступа. Для разных типов пользователей и администраторов могут быть созданы определённые группы и предоставлены различные наборы прав. Доступ может быть настроен по группам доступных активов и по доступным операциям внутри этих активов (просмотр, изменение, удаление и др.).

4. Управление паролями привилегированных учётных записей

Каждый привилегированный пользователь входит в определённую систему, используя свои обычные учётные данные, но при этом получает привилегированный доступ к устройству без выполнения второй процедуры входа. При этом используются совершенно другие ключ доступа и пароль, которых пользователь не видит. Иначе говоря, происходит так называемая автоматическая подстановка привилегированных учётных данных. Такой способ авторизации обеспечивает высокую защищённость сервера и одновременно удобство и простоту для пользователя. Пароли, которые используются для привилегированных пользователей, могут быть изменены после каждой сессии доступа или меняться по настроенному расписанию.

5. Надёжное хранение данных привилегированных сессий

Учётные данные, необходимые для доступа (ключи и пароли), а также данные привилегированных сессий размещаются в специализированном хранилище. Они хранятся и передаются в зашифрованном виде с применением стойких алгоритмов шифрования.

6. Управление привилегированными сессиями

В качестве примера можно упомянуть онлайн-авторизацию, когда внутренним администратором подтверждается доступ привилегированного пользователя, например администратора какой-то подсистемы ограниченного доступа. Администратор входит в систему и ждёт авторизации этого входа от ответственного сотрудника. После того как ответственный авторизует подключение, администратор сможет работать в системе ограниченного доступа.

7. Настройка доступа для партнёров и подрядчиков

Сопровождение каких-либо приложений посредством аутсорсинга, доступ к системам для внешних разработчиков вендора или интегратора, сопровождение баз данных внешними поставщиками — всё это сегодняшняя реальность для многих компаний. Внешние работники очень часто получают неоправданно широкий доступ к системам организаций. Проконтролировать круг лиц, которые не находятся в контуре компании и используют её ресурсы, очень сложно. Права доступа к аккаунтам могут делегироваться, что также повышает риски. PAM позволяет ограничить доступ для сторонних лиц только необходимыми ресурсами и на определённое время.

8. Предупреждение администраторов о различных событиях привилегированного доступа

По событиям, которые касаются некорректной аутентификации привилегированных учётных записей, настраиваются уведомления, например, в адрес офицера безопасности для разбора каждой такой ситуации в отдельности и исключения неблагоприятных последствий.

9. Разрыв сессии привилегированной учётной записи

Система PAM позволяет контролировать работу администраторов в настоящем времени, как будто вы смотрите в экран контролируемого работника. При обнаружении какого-либо несанкционированного действия со стороны привилегированного пользователя можно сразу разорвать сессию.

10. Мониторинг и регистрация всех привилегированных действий в системах

PAM создаёт и хранит журналы операций в недоступном пользователю месте, обеспечивая полноценное воспроизведение действий сотрудников в системах. Отображаются такие важные параметры, как время, субъект и объект доступа, действие над объектом доступа. Производятся текстовая запись сессий с возможностью поиска по логу, видеозапись сессий, снятие скриншотов. Все записи индексируются для удобства дальнейшей работы с ними. Таким образом, сохранённые данные можно использовать, в том числе и для судебных разбирательств.

Стратегия безопасного управления привилегированным доступом

С чего начать

Как известно, план — это сбывшаяся мечта. Поэтому любое дело, в том числе управление привилегированным доступом, надо начинать с плана. Сначала ответим себе на ключевые вопросы:

1. Какие учётные записи отнести к привилегированным?

Составьте карту, описывающую, какие важные функции зависят от систем (и данных в них) и доступа к ним, и определите самые важные системы, которые должны быть работоспособны и восстановлены в первую очередь в случае нарушения. Затем нужно понять, какие привилегированные учётные записи уже используются для этих систем. Классификация привилегированных учётных записей на этом этапе является хорошей практикой, поскольку это помогает понять, какие привилегированные учётные записи есть на данный момент, и расставить приоритеты по важности их сопровождения.

2. Кому нужен доступ к привилегированным учётным записям?

Нужно рассортировать все доступы по четырём группам: «для сотрудника», «для приложения или службы», «системные учётные записи», «инфраструктурные учётные записи». Это поможет определить средства контроля безопасности, которые должны применяться к каждой привилегированной учётной записи.

3. Нужен ли доступ сторонним сотрудникам, не работающим в компании?

Это самая рискованная группа пользователей, т. к. внешние сотрудники не подчиняются правилам компании и могут представлять опасность. Здесь чётко должны быть определены нормативы: как и на какое время предоставляется доступ. Также должны быть предусмотрены своевременные процедуры аннулирования доступа по истечении срока договора со сторонними работниками.

4. Нужно ли устанавливать ограничение по времени использования привилегированных прав?

Некоторые учётные записи, обладающие расширенными правами, могут быть востребованны только в определённое время — например, для закрытия операционного дня / месяца / года, для установки обновлений системы в выходные дни, для запланированного сканирования на уязвимости и т. п. Поэтому отличить аномальное время использования по таким записям будет несложно. А ещё правильнее будет ограничить возможность доступа в другое время.

5. Что произойдёт при компрометации привилегированной учётной записи?

Многие компании оказываются совершенно неготовыми к кибератакам. Поэтому нужна разработка сценария реагирования на случай компрометации привилегированной учётной записи, какие шаги нужно сделать, чтобы ущерб был минимален.

6. Как защититься от внутренних угроз?

Необходимо разработать стратегию защиты от угроз со стороны внутренних сотрудников, так как всё чаще неприятности происходят именно внутри организации. Должны быть разработаны политики разграничения доступа: большинство сотрудников не должны одновременно иметь доступ ко всем критически важным системам, доступ должен быть минимизирован и должен обязательно пересматриваться при смене штатной позиции сотрудника, чтобы повышенные права вовремя отзывались.

7. Есть ли в политике безопасности компании особый раздел по использованию привилегированного доступа?

Почти в каждой компании есть общая политика, где учитываются все вопросы управления доступом. Но отдельный документ или раздел по работе с привилегированными «учётками» есть далеко не у всех. Необходимо его внедрить, охватив в нём все вопросы управления и контроля и прописав ответственность.

8. Есть ли какие-то нормативы / требования, которые нужно обязательно соблюдать?

Многие компании (особенно это касается финансового сектора) должны регулярно проходить внутренние и внешние аудиты. Если вы подготовитесь к этим процедурам заранее, создав регламент управления привилегированным доступом и обеспечив его соблюдение, это будет хорошим заделом для предъявления аудиторам.

9. Какие данные нужны для мониторинга и отчётности?

Если заранее определить необходимые данные, которые следует анализировать при работе с привилегированным доступом (количество и распределение подключений, классификация пользователей, совершаемые во время привилегированных сессий действия, ошибки авторизации и т. д.), то риск возникновения нестандартных ситуаций и негативных последствий будет снижен. Если инцидент всё же произойдёт, то быстро определить причины по готовым отчётам будет гораздо легче.

Как реализовать

Фишинговые письма, методы социальной инженерии, удалённая работа — всё это стало обычным явлением в наше время. Поэтому начать стоит с повышения осведомлённости сотрудников о методах и средствах безопасной работы с ресурсами компании. В особенности это касается тех, кто работает с привилегированными «учётками», т. к. это критически важные элементы, требующие повышенной защиты и контроля.

Создайте в своей компании и утвердите документ, который описывает все аспекты работы с привилегированным доступом: классификацию учётных записей, порядок создания и блокировки, контроль и отчётность и т. п.

Проверьте, насколько надёжными паролями защищены привилегированные учётные записи. Бывают случаи, когда установленные простые пароли никогда не меняются для административных «учёток», а это — уязвимость, которой могут воспользоваться взломщики.

Максимально ограничьте привилегированный доступ к системам. Предоставляйте его только для определённых пользователей к определённым ресурсам и только на определённое время.

Не давайте доступ к привилегированным учётным записям по умолчанию, на основании штатной позиции. Создание новой привилегированной учётной записи и предоставление доступа к ней должны производиться по утверждённому процессу с обязательным согласованием.

Ведите мониторинг сеансов привилегированной работы. Это позволит выявлять вредоносные действия и своевременно реагировать на них.

Контролируйте своевременное прекращение привилегированного доступа, когда он больше не нужен, — при переводе на другую должность, при прекращении работы внешних сотрудников и т. д.

Ручное управление доступом привилегированных пользователей недостаточно эффективно, здесь могут быть и ошибки, и задержки. К тому же, когда компания растёт, масштабировать ручное управление весьма трудно. Поэтому стоит задуматься о выборе автоматизированного решения и надёжного партнёра для обеспечения качественного и эффективного управления привилегированным доступом в компании и сокращения рисков в ИБ.

Выбираем правильное решение и надёжного партнёра

Чтобы выбрать правильное решение, которое поможет надёжно контролировать доступ к конфиденциальным данным и соблюдать правила и политики организации, необходимо понять, отвечают ли рассматриваемые вами решения ключевым требованиям.

- Охватывает ли решение все необходимые требования по управлению привилегированным доступом для вашей компании или придётся что-то разрабатывать отдельно и доплачивать за такую доработку?

- Является ли предложенное решение достаточно простым для администрирования?

- Является ли решение достаточно удобным для пользователей, чтобы облегчить работу, а не усложнить?

- Насколько быстро оно окупится?

- Есть ли у поставщика программа технической поддержки?

- Выходят ли обновления версий решения в соответствии с возрастающими угрозами?

- Есть ли у решения возможности масштабирования, если организация будет расти, развиваться, менять ИТ-ландшафт?

- Возможна ли дальнейшая интеграция с другими решениями по безопасности — с IdM / IGA, с SIEM и т. п.?

Выводы

В заключение надо отметить, что для реализации эффективного процесса управления привилегированным доступом нужно вооружить специалистов подразделений ИТ и безопасности необходимыми инструментами, которые позволят снизить риски в ИБ. Это минимизирует ущерб для организации в случае внешних вторжений, а также обезопасит от инцидентов внутри периметра корпоративной сети.