Организация работы с уязвимостями в корпоративной инфраструктуре требует выбора соответствующего инструмента. Функциональные возможности Hscan позволяют искать уязвимости во внутренней инфраструктуре и внешних сервисах, а также контролировать настройки безопасности различных активов.

- Введение

- Аудит инфраструктуры

- Сканирование на уязвимости

- Устранение уязвимостей

- Аудит настроек ключевых элементов

- Выводы

Введение

Эксплуатация уязвимостей в инфраструктуре является одним из самых популярных векторов атак киберпреступников. На сетевом периметре компании могут находиться как уязвимые хосты, так и попросту забытые веб-сервисы. Рассмотрим, как организовать работу с уязвимостями, на примере сканера Hscan, узнаем, какие этапы включает в себя этот процесс и с какими проблемами можно столкнуться.

Аудит инфраструктуры

Обследование инфраструктуры на предмет наличия уязвимостей начинается с определения активов, на которых необходимо провести эту процедуру. Для их выявления сначала проводится сканирование всех подсетей. При этом предпочтительно охватывать все диапазоны, указанные в RFC 1918: 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16 (а не те, которые есть в справочных материалах и нормативных документах). Это делается для того, чтобы обеспечить полноценный анализ хостов и не упустить активы, которые по какой-то причине могут быть неизвестны ИТ-подразделениям (Shadow IT).

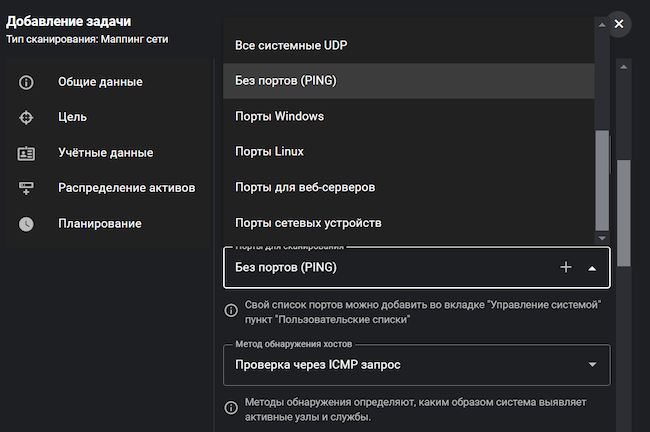

Рисунок 1. Настройка сканирования в Hscan

Следует обратить внимание, что благодаря функциональным возможностям сканера можно организовать несколько сканирований и автоматическое распределение хостов по группам — например, по типам ОС или оборудования. Это будет полезно для систематизации активов.

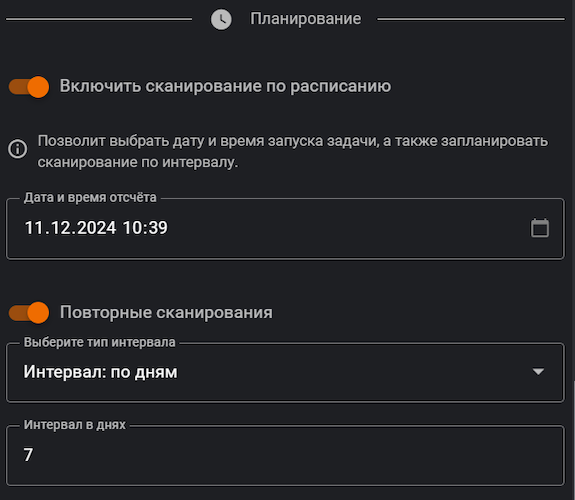

Сканирование инфраструктуры должно быть системным, чтобы данные поддерживались в актуальном состоянии. Это достигается с помощью повторных проверок, настраиваемых при создании задачи по поиску хостов.

Рисунок 2. Настройка повторных сканирований в Hscan

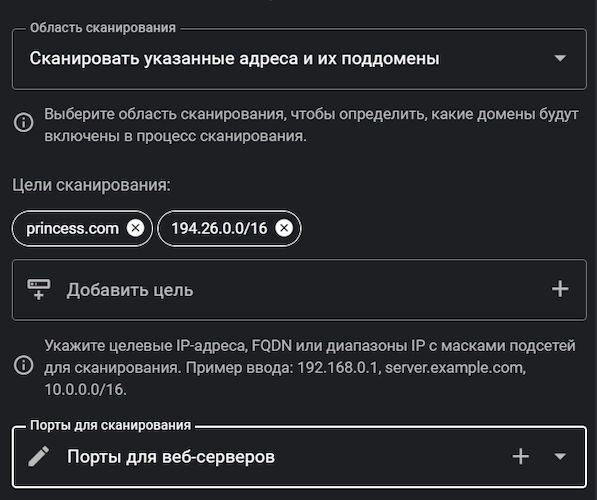

Необходимо помнить, что сканированию подлежат не только внутренняя инфраструктура, но и внешние активы, опубликованные в интернете. Более того, именно этот класс систем является одним из самых уязвимых в силу проблем учёта.

Рисунок 3. Поиск веб-ресурсов в Hscan

На этом исследование инфраструктуры заканчивается. Можно переходить к следующему этапу — выявлению уязвимостей.

Сканирование на уязвимости

Проводя сканирование инфраструктуры, необходимо принимать во внимание критическую значимость анализируемых хостов и особенности обследования, которые могут влиять на работоспособность активов. Хорошей практикой является издание приказа о сканировании инфраструктуры, согласованного со всеми заинтересованными лицами, и ознакомление всех ИТ-сотрудников с его содержанием. В приказе обозначаются сканируемые активы, даты и время обследования.

Проводя сканирование на уязвимости, можно использовать созданные ранее группы, по которым происходило распределение активов. Таким образом будет настроено время для сканирования тех или иных хостов. Например, рабочие станции можно тестировать в течение рабочего дня, серверы баз данных — по ночам, а критически важные элементы инфраструктуры — только по выходным.

Рисунок 4. Создание задачи сканирования на уязвимости в Hscan

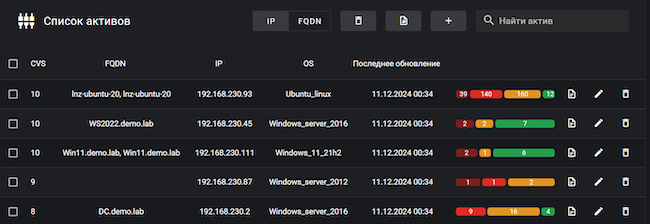

После проведения сканирования информация об уязвимостях появляется в разделе «Активы».

Рисунок 5. Информация о выявленных уязвимостях

Детальную информацию о них можно посмотреть в карточках информации о хостах.

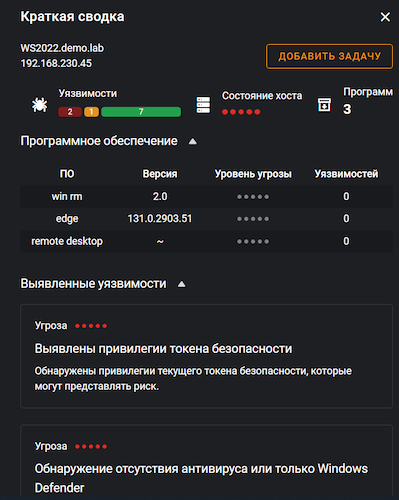

Рисунок 6. Краткая сводка об уязвимостях на хосте в Hscan

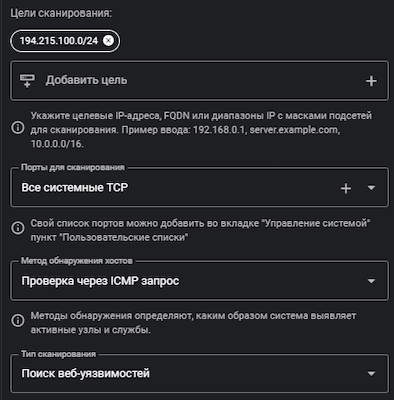

Проведём поиск брешей на веб-ресурсах. Для этого создаётся отдельная задача со своим сроком её исполнения.

Рисунок 7. Создание задачи по сканированию веб-ресурсов

Устранение уязвимостей

Перед тем как приступать к устранению уязвимостей, необходимо проранжировать их по степени критической значимости для исследуемой инфраструктуры. Выбор методологии ранжирования брешей остаётся за организацией, выстраивающей описываемый процесс.

Для ранжирования могут быть использованы такие параметры, как значимость хоста, на котором обнаружена проблема, наличие эксплойтов, вероятность эксплуатации уязвимости, возможность устранения проблемы сторонними средствами (например, посредством виртуального патчинга в WAF) без прерывания работы уязвимого сервиса.

Хорошей практикой является организация комитетов, рассматривающих риски от использования выявленных проблемных сервисов. Огромным подспорьем в работе подобных коллегиальных органов является максимально конкретизированная информация о найденных проблемах, включающая в себя не только их описание, но и сведения о том, как они могут быть использованы, и о способах их устранения.

Также необходимо помнить, что бывают ситуации, когда владельцы сервисов не готовы обновлять их либо предпринимать иные действия для минимизации рисков эксплуатации уязвимостей. В этом случае необходимо, чтобы они приняли риск потенциальных последствий принятого решения.

Рисунок 8. Отчёт об уязвимостях в Hscan

Необходимо помнить о том, что закрыть абсолютно все уязвимости вряд ли получится, поэтому в первую очередь следует сосредоточиться на самых значимых и опасных.

Как правило, закрытие брешей производится ИТ-подразделениями. Управление задачами по устранению уязвимостей может производиться путём регистрации заявок в системах типа ITSM или создания задач в системах управления проектами. После исполнения заявки или задачи необходимо заново просканировать актив для подтверждения выполнения работ.

Отдельное внимание нужно уделить определению сроков. Один из вариантов — сервисное соглашение (SLA) для такого рода работ. Однако при таком подходе есть риск того, что ответственное подразделение не будет обращать внимание на проблему до тех пор, пока срок заявки не начнёт подходить к концу. Ещё один вариант — риск-ориентированный подход, при котором производится расчёт стоимости простоя сервиса в случае его взлома. Чем дольше устраняется уязвимость в нём, тем больше денег теряется. Цель подразделений ИТ и ИБ — уложиться в определённую владельцем бизнеса сумму.

Аудит настроек ключевых элементов

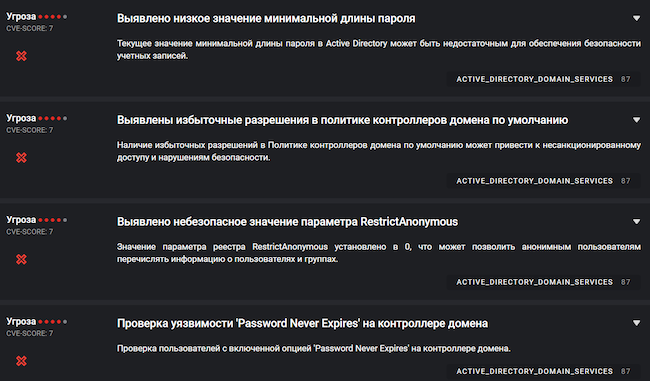

Функциональные возможности Hscan позволяют анализировать конфигурацию такого ключевого узла, как контроллер домена. Некорректные настройки этого сервера могут привести к компрометации инфраструктуры либо учётных записей пользователей.

Рисунок 9. Некорректные настройки контроллера домена, выявленные Hscan

При проведении аудита контроллера домена запускается более 50 скриптов проверки и проводится анализ таких параметров, как наличие LAPS, минимальная длина пароля, состояние опции «бессрочный пароль» и др.

Выводы

Для организации процесса управления уязвимостями недостаточно только инструмента для сканирования активов на предмет наличия брешей. Необходимо регулярно обновлять информацию об инфраструктуре, эффективно взаимодействовать с бизнесом и ИТ-подразделением.

Выбираемый инструмент должен быть удобным и давать исчерпывающую информацию о выявленных проблемах, что позволит оперативно закрывать уязвимости.

Необходимо помнить, что к компрометации инфраструктуры могут привести некорректные настройки ключевых элементов, таких как контроллеры доменов и другие. Для подавления этого вектора атак настройки должны производиться в соответствии с рекомендациями производителей и лучшими практиками рынка.