Рассмотрим, как система двухфакторной аутентификации «Контур.ID» обеспечивает дополнительную защиту учётных записей сотрудников, снижает риски утечек и нелегитимного доступа к корпоративным ресурсам.

Введение

Контроль доступа к корпоративным данным и сервисам в эру цифровизации является одним из базовых атрибутов киберзащиты крупной компании. В погоне за выгодой злоумышленники всеми силами пытаются завладеть ценными данными организации, доступ к которым может быть у сотрудников.

Крупнейшие компании имеют в штате тысячи человек в разных городах и странах, и риск компрометации учётных данных рано или поздно становится критическим. Для снижения рисков несанкционированного доступа (НСД) применяется множество инструментов, но один из наиболее эффективных — многофакторная аутентификация.

Аутентификация — это процесс подтверждения личности пользователя перед тем, как ему будет предоставлен доступ в систему.

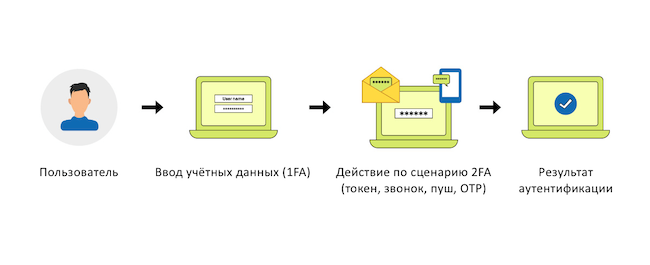

Рисунок 1. Схема работы двухфакторной аутентификации

При аутентификации с одним фактором вводимые пользователем данные (логин и пароль) сверяются с имеющимися в системе. Если они совпадают, то аутентификация завершается и далее происходит процесс авторизации: пользователю назначаются права согласно ролевой модели информационной системы, сервиса или приложения.

Однако личность пользователя может удостоверяться не одним, а несколькими факторами, что снижает риск НСД даже при компрометации пароля на первой ступени.

Многофакторная аутентификация — это набор из нескольких различных способов проверки. Например, система запрашивает пароль пользователя, далее необходимо ввести OTP-код из приложения, а на финальном этапе запрашивается биометрическое подтверждение.

Рисунок 2. Основные типы многофакторной аутентификации

Для надлежащей защиты от НСД большинству компаний достаточно применения двух факторов. Наш обзор коммерческих приложений для двухфакторной аутентификации (2FA) может оказаться полезным при выборе решения этого класса.

Второй фактор может применяться не только для входа в систему или подключения к корпоративной сети. Например, двухфакторная аутентификация пригодится для подтверждения крупных транзакций, для контроля чувствительных действий в системе и в прочих более узкопрофильных сценариях.

В рамках ускоренного импортозамещения российские продукты 2FA обрели новых заказчиков и стимул к дальнейшему развитию.

«Контур.ID» — российская система двухфакторной аутентификации для средних и крупных организаций от СКБ «Контур». С 1988 г. «Контур» занимается разработкой ПО для бизнеса и имеет в арсенале более 70 продуктов.

Рассмотрим, как система двухфакторной аутентификации «Контур.ID» помогает обеспечить контроль доступа к данным и защиту подключений к корпоративным ресурсам, а также усиливает безопасность учётных записей сотрудников.

Отметим для начала основные функциональные возможности системы «Контур.ID».

Функциональные возможности «Контур.ID»

Возможности сервиса обеспечивают не только безопасность, но и удобство применения в повседневной рутине.

Способы аутентификации

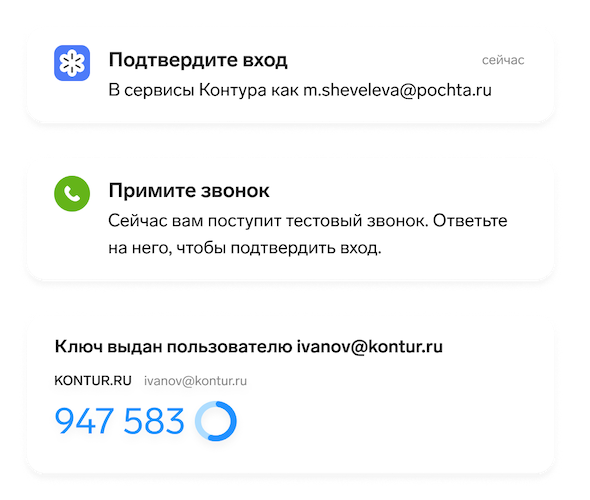

Разработчики «Контур.ID» предлагают несколько способов аутентификации в качестве второго фактора:

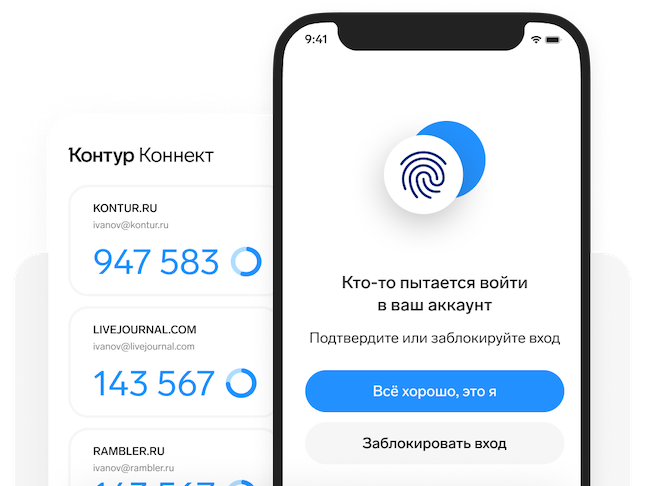

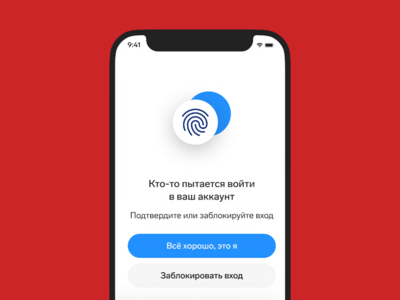

- Пуш-уведомления. Вендор разработал собственное мобильное приложение «Контур.Коннект», которое отправляет пуши; подтверждением личности будет действие (нажатие на кнопку).

- Одноразовые пароли (OTP-коды). Цифровой код обновляется через определённый интервал времени в приложении вендора.

- Звонок, на который необходимо ответить. Подходит в том случае, когда по той или иной причине приложение не установлено.

Рисунок 3. Примеры уведомлений от «Контур.ID» на устройстве пользователя

«Контур.ID» позволяет усилить защиту доступа к корпоративным сервисам на этапе подключения.

Защита удалённых подключений

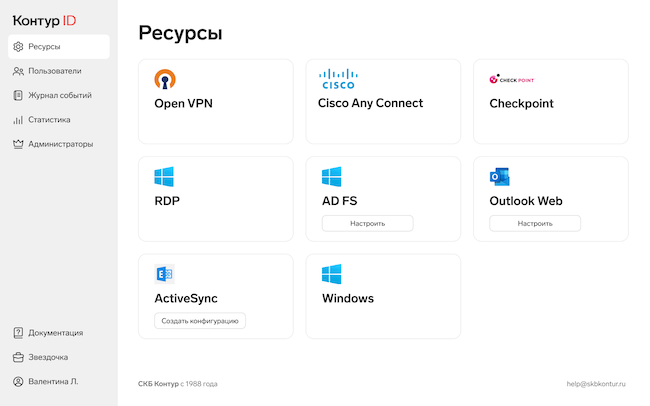

В части VPN-соединений поддерживается как российское оборудование для защиты корпоративных сетей (UserGate, Ideco, «Код Безопасности» и многие другие), так и зарубежное: Cisco, Check Point, FortiGate. «Контур.ID» также настроен под RADIUS-протокол, который часто применяется в корпоративной среде.

RDP-подключения, соединения по SSH, ActiveSync (протокол синхронизации Microsoft Exchange и календаря для мобильных устройств), ADFS (Active Directory Federation Services, служба контроля AD) также могут получить при авторизации второй фактор защиты.

Рисунок 4. Пример набора сервисов в панели администратора «Контур.ID»

Для работы с ADFS в контексте реализации единого входа (Single Sign-On, SSO) необходимо установить легковесный плагин.

Особо выделим защиту подключения к корпоративному серверу электронной почты.

2FA для корпоративной почты

Почтовый сервер в бизнес-среде — это в большинстве случаев Microsoft Exchange. Протокол ActiveSync не имеет встроенной поддержки 2FA, авторизация происходит через пару «логин — пароль».

В инфраструктуре заказчика на сервере Exchange устанавливается специализированный плагин, который добавляет второй фактор и повышает безопасность подключения.

Отметим, что плагины под ActiveSync и Active Directory работают только на отправку защищённых запросов в сторону облачной инфраструктуры вендора. Это полезно для заказчика, потому что исключается необходимость разворачивать веб-сервисы, которые потребовали бы надлежащей защиты и дополнительных расходов ресурсов компании.

Устройство, с которого осуществляется подключение к почтовому серверу в первый раз, помещается в карантин. Это новое устройство автоматически отобразится в личном кабинете сотрудника, где пользователь должен активировать его для синхронизации. После подтверждения 2FA открывается доступ к корпоративной почте.

На случай доступа к почте через веб-интерфейс посредством Outlook Web Access (OWA) также подготовлен плагин интеграции. Он дополнительно реализовывает функцию безопасности действий с прикреплёнными вложениями. Защита настольной версии OWA обеспечивается двухфакторной аутентификацией пользователя при загрузке ОС.

Защита от атаки перебором

Одноразовые коды генерируются через определённые промежутки времени в приложении вендора, но не являются неуязвимыми для атаки перебором (брутфорса), поэтому система дополнительно отслеживает подозрительную активность в случае использования OTP как второго фактора.

Рисунок 5. Мобильное приложение «Контур.Коннект»

Если обнаружены маркеры подозрительной активности с OTP-кодом, то учётная запись блокируется на короткий промежуток времени, далее интервал блокировки увеличивается прогрессивно, если активность продолжается.

Опыт вендора и отзывы заказчиков показывают эффективность этого подхода против атак на 2FA методом перебора. Также эта защита от брутфорса практически не затрагивает легитимных пользователей.

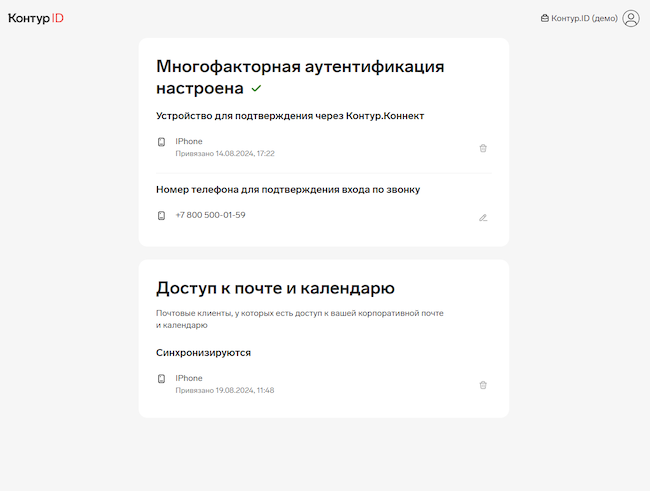

Личный кабинет сотрудника

В случае приобретения нового устройства или утраты старого можно самостоятельно управлять безопасностью доступа к корпоративному окружению через личный кабинет (ЛК) сотрудника.

Рисунок 6. Сообщение об успешной настройке пользователем 2FA в «Контур.ID»

В ЛК сотрудник может самостоятельно работать с устройствами: привязать новое или отвязать добавленное ранее. В ЛК также привязывается номер телефона и настраиваются способы подтверждения 2FA: например, можно активировать / деактивировать получение кода безопасности через пуш-уведомления.

Участие администратора или сотрудника из отдела ИБ в этих действиях не требуется, но администраторам системы также доступны все настройки каждого из пользователей в панели управления «Контур.ID».

Рассмотрим применение «Контур.ID» на практике.

Применение «Контур.ID»

Допустим, в организацию поступил на работу новый сотрудник. Зарегистрируем его в системе, чтобы подключить ему второй фактор, после чего пользователь сможет управлять факторами входа самостоятельно.

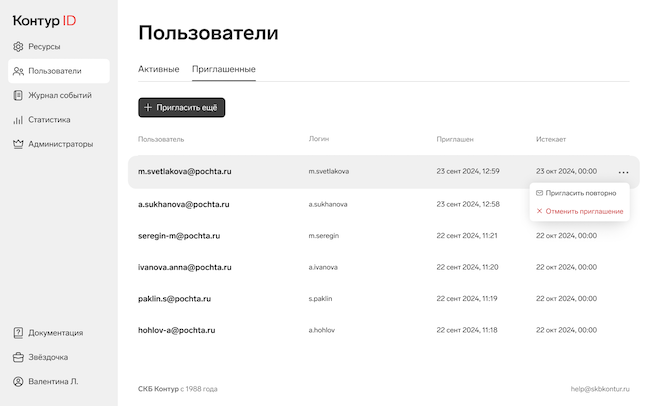

Регистрация пользователя в «Контур.ID»

Администратор управляет пользователями в одноимённом разделе. Мы отметили выше, что регистрация возможна несколькими путями.

По умолчанию применяется самостоятельная регистрация. При подключении 2FA система отправляет новому сотруднику ссылку-приглашение через СМС или электронную почту.

Рисунок 7. Список пользователей в «Контур.ID»

Пока пользователь не примет приглашение, личный кабинет и корпоративные ресурсы будут ему недоступны.

После перехода по ссылке система автоматически добавит сотрудника в защищённую базу и ему откроется личный кабинет пользователя.

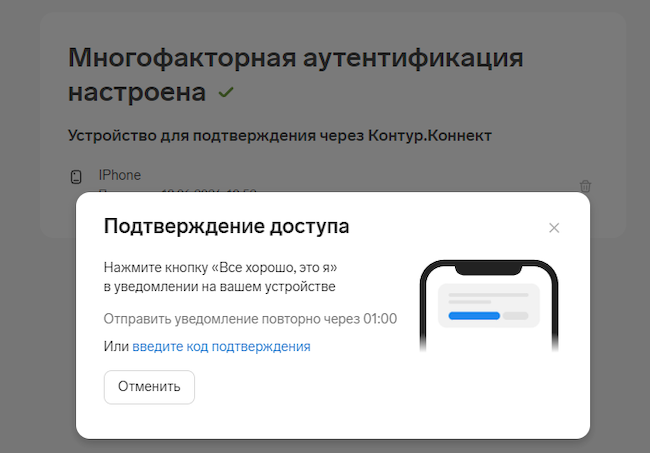

Рисунок 8. Подтверждение доступа к ЛК сотрудника в «Контур.ID»

Для входа в личный кабинет также необходимо предоставить второй фактор. Способ подтверждения входа в ЛК выбирается пользователем после регистрации в системе.

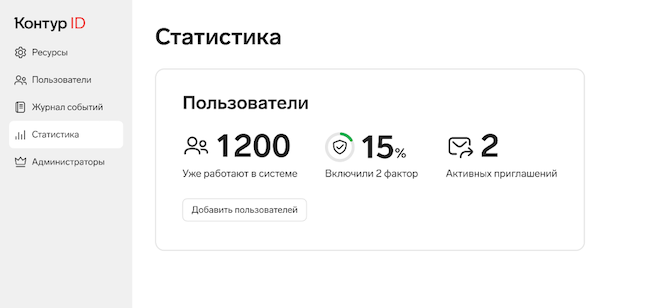

Отследить динамику активации 2FA новыми пользователями можно в разделе «Статистика».

Рисунок 9. Раздел «Статистика» в «Контур.ID»

Раздел полезен в случае массового подключения 2FA и помогает выявить тех сотрудников, которым следует направить приглашение повторно.

Система может быть полезна для специалистов отдела ИБ также в контексте расследования инцидентов.

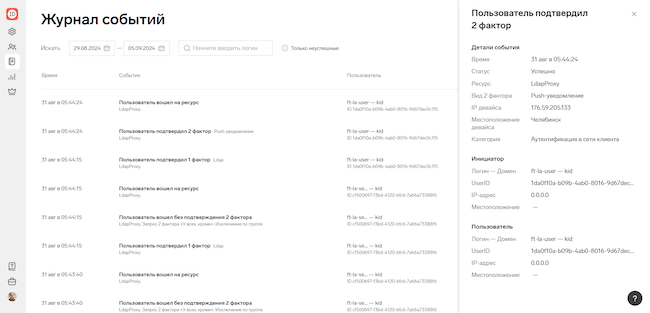

Журнал событий

Все действия в системе собраны в разделе «Журнал событий». Развёрнутую информацию о каждом событии можно посмотреть при выборе его из списка, который представлен в табличном виде.

Рисунок 10. Журнал событий и карточка события в «Контур.ID»

Система обязательно фиксирует местоположение устройства, чтобы снизить риски дистанционной атаки и спуфинга геолокации. Фиксируются также идентификаторы пользователя и инициатора.

Данные журнала событий помогают в расследованиях инцидентов и обогащают SOC, также они экспортируются в SIEM посредством протокола Syslog.

Опция отправки алертов и уведомлений для оперативного оповещения пользователей «Контур.ID» о событиях из области безопасности реализовывается через функциональные возможности SIEM-систем.

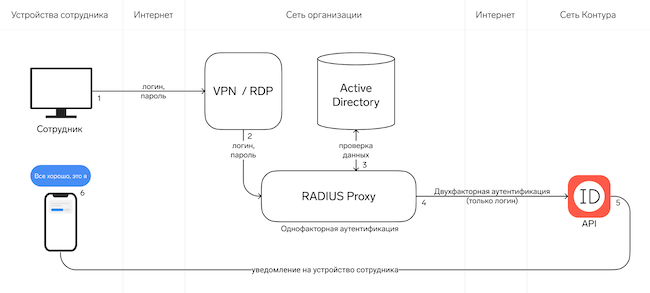

VPN-подключение

Для примера рассмотрим VPN-подключение к корпоративной сети с помощью «Контур.ID».

Рисунок 11. Подключение к корпоративным сервисам по VPN / RDP с помощью «Контур.ID»

На первом шаге сотруднику необходимо ввести учётные данные (логин и пароль) для активации VPN-подключения. Далее RADIUS получает данные аутентификации и передаёт их в службу AD.

При совпадении учётных данных RADIUS отправляет идентификатор пользователя (логин) в API «Контур.ID», откуда на устройство сотрудника посылается уведомление.

Для подтверждения подключения пользователю необходимо совершить действие: нажать на пуш-уведомление, ответить на звонок или ввести OTP-код.

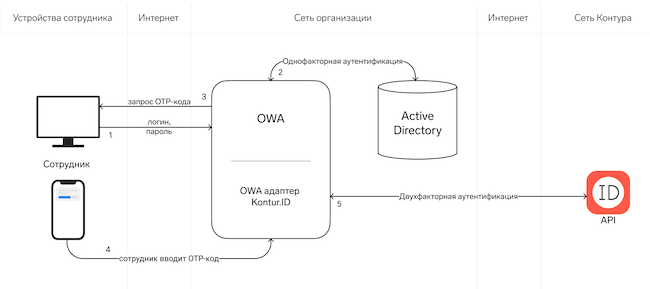

Подключение к Outlook Web App

Логика работы безопасного подключения к Outlook Web App (веб-интерфейсу для работы с Exchange) будет несколько другой.

Рисунок 12. Безопасное подключение к Outlook Web App с помощью «Контур.ID»

Сотрудник подключается к Outlook Web App с рабочей станции посредством ввода логина и пароля в форму на веб-странице. Служба Active Directory помогает проверить учётные данные, введённые в Outlook Web App.

Далее адаптер OWA запрашивает у пользователя OTP-код (или отправляет пуш-уведомление) для подтверждения. Код передаётся на проверку в API «Контур.ID» и выносится вердикт.

Для пользователя всё происходит в течение нескольких секунд.

Массовая рассылка приглашений

Массовое подключение пользователей к системе «Контур.ID» происходит через файл с перечнем электронных адресов сотрудников. После загрузки файла в панель управления система сделает рассылку приглашений с инструкцией по самостоятельной настройке 2FA.

Также для массовых приглашений вендор разработал плагин под Active Directory, который с заданным интервалом автоматически сканирует группу пользователей в AD. В случае появления нового пользователя плагин отправляет ему ссылку на приглашение в систему. Если сотрудник покинул компанию, учётная запись в системе «Контур.ID» также автоматически удаляется.

Автоматизация подобных рутинных процессов в крупной компании позволяет специалистам отдела ИБ снизить нагрузку и сфокусироваться на других задачах.

Выводы

Мы рассмотрели, как система двухфакторной аутентификации «Контур.ID» помогает усилить защиту доступа сотрудников к ресурсам и сервисам в корпоративной среде. Второй фактор реализован тремя способами: OTP-код из приложения, звонок на мобильный телефон, пуш-уведомление.

Сервис поддерживает интеграции со многими популярными СЗИ для защиты сетей как российского, так и западного производства, а также взаимодействие с протоколами и приложениями, которые характерны для среднего и крупного бизнеса (VPN, RADIUS, ActiveSync, ADFS, аутентификация в Windows, Outlook Web Access и другие).

Акцент на корпоративных сервисах помогает провести внедрение «Контур.ID» максимально комфортно для всех участников и не затронуть бизнес-процессы. Многие настройки автоматизированы и не требуют личного участия высококвалифицированного представителя вендора для индивидуализации или масштабирования.

Реклама, АО "ПФ "СКБ Контур", ОГРН 1026605606620, 620144, Екатеринбург, Народной Воли ул., 19А, 16+

ERID: 2Vfnxvwy5c4