Сертификат AM Test Lab

Номер сертификата: 428

Дата выдачи: 15.09.2023

Срок действия: 15.09.2028

- Введение

- Функциональные возможности «Гарда Deception»

- Архитектура «Гарда Deception»

- Системные требования «Гарда Deception»

- Сценарии использования «Гарда Deception»

- 5.1. Обзорная панель

- 5.2. Группа «Анализ»

- 5.3. Группа «Deception»

- 5.4. Настройки платформы

- Выводы

Введение

В цифровую эру эволюция информационных технологий набирает обороты. С каждым годом разрабатываются более мощные чипы, кластеризация «железа» оптимизирует производительность, к сети «Интернет» подключается огромное количество самых разных устройств: от личных мини-гаджетов до элементов инфраструктур промышленных предприятий и умных городов.

По прогнозу, к 2025 году число уникальных устройств в Сети может составить рекордные 25 000 000 000, что повысит нагрузку и потребует дальнейшей оптимизации сетевой инфраструктуры на всех уровнях, а также переосмысления подходов к организации защиты.

Усиление кибератак злоумышленников в период пандемии COVID-19, геополитическая поляризация обострили в России множество проблем из области информационной безопасности, которые в оперативном порядке решаются разработчиками, регулятором и бизнесом с учётом динамики современного ландшафта угроз.

За последний год фиксируется резкий рост числа атак (DDoS, APT, программы-вымогатели) на российские промышленные предприятия и компании. С учётом текущих реалий, в пределах периметра сети организации всегда существует риск атаки на устройство (рабочую станцию, сервер, сетевое оборудование, личный гаджет и т. д.), которое становится точкой входа для злоумышленника.

Одним из эшелонов защиты от кибератак в случае вторжения в периметр сети является создание распредёленной инфраструктуры ложных целей на основе технологии обмана (Deception). При этом используется централизованная система управления ложными сетевыми объектами, или, иначе, ловушками.

По исследованию Gartner, технология «Deception» играет важную роль в стеке безопасности как малых, так и крупных компаний.

Преимущества применения этой технологии:

- выявление агностических атак (уязвимости «нулевого дня» и неопознанные угрозы);

- высокая точность снижает долю ложных срабатываний;

- высокая совместимость не добавляет сложных зависимостей;

- простое внедрение и эксплуатация.

DDP-системы (Distributed Deception Platform, платформа для создания распределённой инфраструктуры ложных целей) являются результатом эволюции концепции хостов-приманок (ханипотов), имитирующих реальные устройства в сети, и могут потенциально применяться на всех этапах атаки по модели «цепочка киберугроз» (Cyber Kill Chain).

Рисунок 1. Этапы атаки злоумышленника по модели «Cyber Kill Chain»

Современные системы имитации ИТ-инфраструктур просты в развёртывании, ловушки и приманки управляются централизованно, сенсоры тонко настраиваются для обеспечения уникальности и обладают интерактивностью, поддерживают функции анализа атак и обнаружения угроз, автоматизируются и интегрируются со внешними системами.

В марте 2023 года на онлайн-конференции AM Live мы пообщались с представителями российских вендоров и системных интеграторов, специализирующихся на DDP, поговорили о текущем состоянии DDP-систем, обсудили развитие этой технологии. Также на нашем портале опубликован большой обзор рынка DDP-платформ для обмана злоумышленников.

«Гарда Технологии» (входит в группу компаний «Гарда») — российский разработчик систем информационной безопасности. «Гарда» — производитель семейства продуктов, которые применяют в крупнейших государственных организациях и корпорациях, используют для защиты 50 % всего российского интернета от DDoS-атак и для обеспечения безопасности цифровых сервисов и мероприятий федерального масштаба. Продуктовый портфель холдинга построен на основе технологий собственной разработки, которые не требуют сторонних лицензий, включены в Единый реестр российского ПО и сертифицированы ФСТЭК России.

Во второй половине 2022 года вендор представил полностью переработанную DDP-платформу «Гарда Deception». Рассмотрим функциональные возможности этого программного комплекса на примере версии 1.7.0.

Функциональные возможности «Гарда Deception»

«Гарда Deception» имитирует ИТ-инфраструктуру предприятия с целью выявить и замедлить продвижение злоумышленников на ранней стадии атаки. Оперативное обнаружение и категоризация атак позволяют останавливать их и снижают последующие риски потенциального ущерба.

Принцип имитации ИТ-инфраструктуры

После внедрения «Гарда Deception» сетевая инфраструктура организации делится на два слоя: реальный и поддельный. Фиктивный слой выглядит более привлекательным и заманчивым для злоумышленника, отвлекая внимание от истинных объектов сети.

Рисунок 2. Схема инфраструктуры до и после внедрения «Гарда Deception»

Развёрнутые ловушки и приманки «принимают удар на себя», атакующий фокусируется на фиктивной инфраструктуре, а служба безопасности выигрывает время для принятия контрмер по минимизации рисков.

Ловушки и приманки — эмулированные устройства или машины под управлением реальных операционных систем (Windows или Linux) с различными наборами сервисов — разворачиваются с помощью централизованной системы управления. У легитимного пользователя сети организации нет причин обращаться к фиктивным устройствам, поэтому любая попытка взаимодействия с ними будет считаться злонамеренной, что резко снижает вероятность ложных уведомлений.

Ещё одной целью размещения фиктивных объектов в сети является сбор информации о местоположении атакующего, его инструментах и методах атак — то есть всего необходимого для того, чтобы как можно быстрее обнаружить и остановить атаку.

Общий набор функций «Гарда Deception»

Основные возможности DDP-платформы:

- Развёртывание и контроль ложного слоя инфраструктуры. Используется набор популярных служб и протоколов.

- Обработка и анализ событий. Администратор имеет детальное представление о событии при попытке взаимодействия с ловушкой.

- Приманки на легитимных узлах сети. Позволяет генерировать соответствующие корпоративным стандартам учётные данные.

- Ролевая модель. Даёт возможность взаимодействовать с системой на разных уровнях доступа.

- Гибкое горизонтальное масштабирование. Архитектура позволяет создавать и администрировать любое количество ловушек.

- Интеграция с SIEM-системами. Внешние интеграции осуществляются по протоколу Syslog.

Отметим ключевые нововведения и возможности новой версии «Гарда Deception».

Нововведения в версии 1.7.0

- Возможность работы с приманками на легитимных узлах сети. Система «Гарда Deception» способна размещать и контролировать ложные учётные данные не только на ловушках, но и на настоящих конечных точках инфраструктуры. Администратор настраивает конфигурацию приманок и задаёт политики их распространения. Контроль процесса осуществляется с помощью групповой политики домена.

- Ограничение по количеству и продолжительности сеанса работы пользователя. У одного пользователя может быть одна активная сессия. Продолжительность сеанса по умолчанию составляет 8 часов. При неактивности пользователя по истечении этого времени сессия автоматически завершается и требуется повторный вход в систему.

- Усилены требования к сложности и времени жизни пароля. Администратор может установить сложность и срок действия пароля в днях. За пять дней до истечения этого срока в интерфейсе появится предупреждение с требованием смены пароля.

- Двухфакторная аутентификация. Добавлена для обеспечения дополнительного уровня защищённости.

- Переход на отечественную базу данных Postgres.

- Из дерева LDAP исключены служебные директории. Для более удобной навигации по интерфейсу в иерархии домена исключены из видимости системные каталоги.

Также исправлены некоторые ошибки, добавлены диагностические команды в консоли управления, оптимизирован сетевой протокол для сетей с низкой пропускной способностью и большим географическим удалением друг от друга.

Сейчас вендор активно ведёт работу по обеспечению полной совместимости платформы с Astra Linux (в планах — поддержка ALT Linux и РЕД ОС), что открывает путь к получению соответствующих сертификатов ФСТЭК России.

Сбор данных о взаимодействии с ловушками

В единой панели мониторинга событий отражается информация: IP-адрес и полное имя (FQDN) узла сети, доменное имя и протокол, время события, сетевая служба и протокол, использованные для аутентификации или сетевого сканирования.

Также система «Гарда Deception» предоставляет администратору:

- автоматическую и ручную агрегацию, автоматическую группировку событий;

- ранжирование событий по уровню критической значимости;

- уведомление о событии в течение 1 секунды после срабатывания;

- статистику по количеству размещённых ловушек и приманок, а также АРМ и серверов, на которых выполняется контроль учётных записей.

Ловушки

Как мы отметили выше, ловушки представляют собой эмулированные сервисы под управлением реальных операционных систем. Поддерживается эмуляция АРМ и / или серверов с ОС Windows, а также серверов с ОС Linux.

Вендор подчёркивает, что в ближайших релизах он значительно расширит возможности эмуляции и включит поддержку активных сетевых устройств, периферийного оборудования (принтеры, МФУ и пр.), оборудования IP-телефонии (VoIP-телефоны и пр.), устройств видеонаблюдения (IP-видеокамеры), оборудования АСУ ТП (SCADA).

Как только злоумышленник совершает попытку подключения к ловушке, система его обнаруживает и создаёт соответствующее событие.

На данный момент система имитирует работу следующих сетевых сервисов: FTP, Мemcache, Mongo, MQTT, MySQL, MSSQL, PPTP, SMB, SSH, TCP/UDP Blackhole, HTTP Proxy, RDP, HTTP / HTTPs.

Приманки

Приманки представляют собой некоторые данные (ярлыки, текстовые файлы, истории сессий и др.), которые размещаются на реальных узлах инфраструктуры для дополнительного запутывания потенциального злоумышленника.

Система «Гарда Deception» поддерживает:

- размещение приманок на АРМ и серверах с ОС Linux;

- автоматическое и ручное распространение приманок на АРМ и серверы;

- именование ложных учётных записей в соответствии с предустановленными или заданными пользователем программного обеспечения правилами;

- русскоязычные названия, фамилии и имена при создании приманок.

Приманки могут содержать имитационные данные для подключения к следующим типам сущностей: сервисы удалённого доступа к файлам (SMB), сетевые файловые ресурсы (FTP, SFTP), веб-сервисы (HTTP, HTTPS), сервисы удалённого управления (SSH), службы удалённых рабочих столов (RDP), СУБД (Microsoft SQL, PostgreSQL, MySQL).

Также производитель внедряет возможность размещения приманок на АРМ и серверах с ОС Microsoft Windows:

- в хранилище Windows Vault (Credential Manager);

- в браузерах Mozilla Firefox, Google Chrome, Microsoft Internet Explorer и Edge;

- в файлах конфигурации службы подключения к Microsoft Windows (.rdp);

- в текстовых файлах;

- в реестре;

- в виде сохранённых подключений к сетевым ресурсам;

- в оперативной памяти ОС (например, процесса LSASS в части распространения, обновления, модификации, мониторинга).

Специфические особенности «Гарда Deception»

Генерация индивидуальных данных. «Гарда Deception» учитывает характерные уникальные признаки компании, такие как реальные доменные имена, форматы логинов и адресов электронной почты. Также принимается во внимание возможность выбора сложности пароля: от комплексных регулярных выражений до словарных из популярных списков паролей.

Имитация взаимодействия с ловушками. Ловушки генерируют сетевую активность, что маскирует их под легитимный слой инфраструктуры при сканировании со стороны злоумышленника.

Рисунок 3. Эмуляция активности и примеры сетевых графов инфраструктуры

Также DDP-система «Гарда Deception» полностью адаптирована под рынок РФ. Собственная технологическая база обеспечивает полную импортонезависимость. Многолетний опыт построения высоконагруженных решений в сфере информационной безопасности даёт понимание специфики угроз для российского бизнеса и лежит в основе архитектуры продукта.

Команда разработчиков готова оперативно реагировать на самые узкоспециализированные задачи техподдержки в режиме 24×7.

Архитектура «Гарда Deception»

Платформа написана на языках Go и Python, визуальная часть реализована на Vue.

Рисунок 4. Компоненты устройства программного комплекса

Центр управления — основной элемент и ядро системы, где реализована логика работы. Используется для управления всей платформой и анализа событий супервизора.

Супервизор — сервер с сетевыми ловушками и ложными объектами, реализовывает контроль вредоносной активности и обман злоумышленников. Может иметь неограниченное число сетевых интерфейсов, что даёт преимущество в контексте горизонтального масштабирования.

Модуль интеграции обеспечивает связи со внешними системами. Поддерживает интеграции по протоколу LDAP и может взаимодействовать с SIEM-платформами посредством Syslog.

Системные требования «Гарда Deception»

Обозначим системные требования к аппаратному обеспечению платформы.

Таблица 1. Аппаратные требования к центру управления

Состав | Требования |

Процессор | 4 ядра |

Оперативная память | 16 ГБ |

Накопитель | 500 ГБ |

Сетевые интерфейсы | Ethernet 1 Гбит/с |

Таблица 2. Аппаратные требования к супервизору

Состав | Требования |

Процессор | 4 ядра |

Оперативная память | 16 ГБ |

Накопитель | 500 ГБ |

Сетевые интерфейсы | Ethernet 1 Гбит/с (eth0) + 1 коммутатор (свитч) на ядро ethN: подключение к магистрали для VLAN |

Вендор предлагает несколько способов установки платформы: через ISO-образ, через deb-пакеты (только для ОС Linux Debian 10). Центр управления и супервизор могут размещаться на одной и той же машине или на разных. Также поддерживается установка в виртуальной среде через образ VMware.

Развёртывание «Гарда Deception» подробно описано в руководстве пользователя, происходит в полуавтоматическом режиме и не требует высокой квалификации, достаточно действий специалиста с опытом администрирования ИТ-систем.

Рассмотрим работу DDP-платформы «Гарда Deception» на демостенде.

Сценарии использования «Гарда Deception»

Веб-интерфейс платформы выполнен в классическом стиле. Левая часть экрана — поле меню, где представлен список разделов с соответствующими подразделами. Меню может быть свёрнуто в левую часть экрана для удобства наблюдения за параметрами в период мониторинга.

Правая часть экрана — поле отображения визуальных и табличных данных в интерактивном формате, а также различных опций соответствующих настроек.

Обзорная панель

После процедуры авторизации попадаем в общую панель состояния системы.

Рисунок 5. Обзорная панель событий «Гарда Deception»

Видим текущее состояние платформы. Сверху — количество супервизоров, машин, ловушек и новых событий из общего числа.

В поле «События» слева — график событий в системе на шкале времени, справа — «Последние события» в кратком табличном виде. Нажатием на строку таблицы осуществляется быстрый переход на страницу с детализацией события.

Над разделом «Главная» отображается имя пользователя системы, по щелчку открывается модальное окно с данными о его роли.

Рисунок 6. Информация о пользователе «Гарда Deception»

Можно быстро внести необходимые правки (отредактировать данные пользователя, сменить пароль, создать канал уведомлений), увидеть характеристику доступа пользователя к подсетям и каналы уведомлений о событиях.

Ролевая модель включает в себя роли администратора (имеет полный доступ), оператора (имеет ограниченный доступ к управлению системой и подсетям), наблюдателя (имеет доступ только к соответствующим подсетям и разделам без возможности управления системой, оптимальная роль для мониторинга событий).

Вендор постепенно оптимизирует ролевую модель с учётом доменной структуры, что снимает часть нагрузки с администратора системы.

Группа «Анализ»

Рядом с наименованием раздела «События» отображается число уведомлений о событиях, которые не были обработаны.

Рисунок 7. Раздел «События» в «Гарда Deception»

Раздел «События» представляет более полную информацию в табличном виде. Поддерживается сортировка по всем столбцам.

Фильтрация осуществляется по времени, по критической значимости, по источнику, по заметкам, по обработке и источнику. Источник можно быстро добавить в исключения, разместив курсор рядом с IP-адресом и выбрав соответствующую опцию. После этого события с данной ловушки не будут фиксироваться.

Агрегация событий происходит автоматически, для примера попробуем авторизоваться на одной из ловушек по протоколу HTTP и посмотрим на результат.

Рисунок 8. Пример агрегации события в «Гарда Deception»

Попытка авторизации была мгновенно обработана системой. Нажатие на строку разворачивает поле с более подробными данными о событии для дальнейшего расследования.

Здесь же можно добавить пользовательскую заметку к каждому событию, сортировка по заметкам также поддерживается в заголовке таблицы.

Рисунок 9. Раздел «Сканирование сети»: быстрое добавление ловушки в «Гарда Deception»

Отображается информация о портах и сервисах сети, что позволяет определить, какие оптимальные ловушки могут быть развёрнуты платформой. После сканирования можно быстро отфильтровать подсети, выбрав необходимую для работы.

Инструмент особенно эффективен при использовании DHCP-протокола или когда не требуется длительных согласований пула IP-адресов с руководством (IP-бюрократия крупных корпораций). Позволяет быстро развернуть набор оптимально релевантных ловушек под текущее состояние сетевой инфраструктуры.

В разделе «Карта сети» отображается граф сетевых связей.

Рисунок 10. Раздел «Карта сети» в «Гарда Deception»

Граф интерактивен, наведение курсора отобразит IP-адрес, ловушку и событие. Переключение между уровнями графа осуществляется справа: легитимная сеть, фиктивная сеть, узлы под атакой, отсканированная сеть.

Фильтрация реализована по аналогии с табличной, плюс есть возможность вывести узлы с выбранным протоколом.

Группа «Deception»

В разделе «Ловушки» происходит индивидуализация фиктивных узлов сети. Для примера создадим новую ловушку.

Рисунок 11. Создание ловушки: детали в «Гарда Deception»

Выбираем подсеть, в которой необходимо развернуть ловушку, и нажимаем «Создать». В модальном окне задаём имя, супервизор выбираем автоматически или задаём статический IP-адрес, после чего переходим к выбору типа устройства.

Рисунок 12. Создание ловушки: выбор типа устройства в «Гарда Deception»

Из перечня устройств выбираем необходимое. В нашем случае это сервер на ОС Linux. Возможности в блоках «IoT» и «Financial» дорабатываются вендором.

Далее переходим к выбору сервисов, которые будут запущены на ловушке.

Рисунок 13. Создание ловушки: конфигурация сервисов в «Гарда Deception»

На этом шаге происходит и индивидуализация соответствующего сервиса.

Фиктивные узлы интерактивны, эмулируют поведение ОС и сервисов и ничем не отличаются от легитимных объектов в сети. Одни сервисы более интерактивны, другие — чуть менее, вендор постепенно совершенствует взаимодействие с ловушками.

Созданная ловушка отобразится в обзорной таблице раздела «Ловушки».

Рисунок 14. Раздел «Ловушки»: обзор ловушек в подсети

Видим созданную нами машину «PC123», подсеть, имя DHCP, интерфейс, количество сервисов на ловушке и ОС. Переход по нажатию на соответствующую машину позволяет быстро отредактировать, запустить, остановить выбранную ловушку или удалить её.

Здесь же можно сохранить параметры созданной машины в качестве шаблона. Шаблон пригодится на втором шаге добавления новой машины в систему или при создании партии машин (по списку IP-адресов, к маске имени машины добавляется индекс).

Добавление виртуальных сетевых интерфейсов происходит в разделе «Супервизоры».

Рисунок 15. Раздел «Супервизоры» в «Гарда Deception»

На нашем стенде две подсети. Можно добавить неограниченное количество VLAN. Поддерживается два режима: «macvlan» (каждая машина имеет MAC-адрес) и «ipvlan» (каждая машина имеет только IP-адрес).

Доступные опции: редактирование, перезапуск, смена режима VLAN, удаление и журнал событий (подтягивается из логов ОС платформы). Ограниченный SSH-доступ предоставляется как к ОС супервизора, так и к ОС центра управления.

В разделе «Сеть» эмулируется сетевая активность на фиктивном слое сети.

Рисунок 16. Раздел «Сеть» в «Гарда Deception»

Эмуляция сетевой активности на данный момент дорабатывается вендором.

В верхнем поле справа отображены все исключённые IP-адреса для снижения числа ложных срабатываний. Список адресов быстро импортируется или экспортируется в CSV-формате.

Настройки LDAP вынесены в отдельный раздел «LDAP-интеграция». Для примера добавим в домен ловушку.

Рисунок 17. Раздел «LDAP-интеграция»: добавление ловушки в LDAP-домен

Выбираем домен и ветку, нажимаем «Добавить машину». В модальном окне выбираем необходимый набор уже знакомых нам ловушек.

Рисунок 18. Раздел «LDAP-интеграция» в «Гарда Deception»

Ловушки успешно добавлены, на данном этапе можно переименовать их в ручном режиме. Планируется внедрить автоматическое именование фиктивных машин согласно названиям в древе. Вендор ведёт активную разработку по направлению LDAP-интеграции для более качественного выявления атак на учётные данные путём внедрения приманок (уникальных фиктивных данных) на легитимные конечные точки.

Тумблер в правом верхнем углу активирует отображение всех хостов в древе, включая ловушки. Аналогично LDAP здесь же поддерживается интеграция по протоколу SMB.

Рассмотрим раздел «Приманки», где генерируются учётные данные.

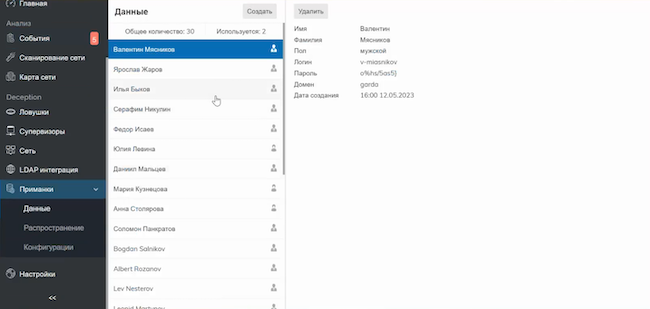

Рисунок 19. Раздел «Приманки» → «Данные»: добавление новых данных в «Гарда Deception»

В подразделе «Данные» выбираем «Создать» и в модальном окне настраиваем новое правило генерации либо используем ранее созданное.

Задаются формат, словарь, доли мужчин и женщин, количество учётных данных. Нажимаем «Сгенерировать».

Рисунок 20. Раздел «Приманки» → «Данные» в «Гарда Deception»

Мы успешно сгенерировали 30 учётных записей, две из них используются на двух активных машинах. Метрик по ограничению количества учётных данных в схеме лицензирования платформы не предусмотрено.

В подразделе «Распространение» в табличном виде отображаются данные по доставке приманок на хосты.

Рисунок 21. Раздел «Приманки» → «Распространение» в «Гарда Deception»

Статус «зелёный» — система зафиксировала первичное обращение за приманкой, которая была успешно доставлена согласно настроенным политикам. Статус «синий» — успешное обновление ранее доставленных приманок. Статус «красный» — сбой обновления (права доступа, сетевая доступность и т. д.). Также имеется фильтрация данных по домену, по статусу и по временному промежутку.

В текущей версии платформы приманки доставляются только на те машины, которые находятся в соответствующем домене.

Рассмотрим политики распространения приманок в подразделе «Конфигурации».

Рисунок 22. Раздел «Приманки» → «Конфигурации» в «Гарда Deception»

Замысел доверенной доставки приманок на хосты заключается в создании самораспаковывающегося архива (содержит данные, сертификат и набор интерфейсов супервизоров), который помещается в соответствующую общую папку на уровне администратора LDAP-домена и запускается с некоторой периодичностью (чтобы поддерживать актуальность приманок на хостах в случае утраты по той или иной причине). Доверенная доставка на внедоменные машины в данный момент прорабатывается вендором.

Выбираем группы из домена, куда будут доставлены приманки. Указываем шаблоны приманок, нажав кнопку «Добавить».

Рисунок 23. Раздел «Приманки» → «Конфигурации»: добавление шаблона

Вендор предоставляет большой выбор шаблонов приманок под разные сервисы, в том числе есть опции и под macOS. Администратор может выбрать наиболее релевантные инфраструктуре шаблоны.

Теперь мы можем создать доверенный архив и запустить его на одной из машин домена, что отобразится в разделе «Приманки» → «Распространение».

Рисунок 24. Результат обновления набора приманок на хосте в «Гарда Deception»

«Синий» статус говорит о том, что обновление набора приманок прошло успешно.

Настройки платформы

Рассмотрим некоторые настройки «Гарда Deception».

Рисунок 25. Раздел «Настройки» → «Общие» в «Гарда Deception»

В общих настройках можно выбрать язык интерфейса, для уведомлений по электронной почте указываются данные SMTP. Журнал событий содержит логи центра управления платформой. Здесь же есть некоторые функции по работе с базой данных.

Подраздел «Обновления»: вендор планирует перевести доставку обновлений платформы в офлайн-формат (для сертификации и повышения безопасности).

В подразделе «Лицензия» отображаются данные по лицензированию. В «Гарда Deception» лицензируются только количество подсетей и число конечных точек, которые используют приманки.

Подраздел «Сертификат» содержит технические данные безопасности.

В блоке «Пользователи» осуществляется управление пользователями системы.

Рисунок 26. Раздел «Настройки» → «Интеграции» в «Гарда Deception»

В подразделе «Интеграции» указываются данные для подключения к SIEM, LDAP и SMB, а также опции сертификатов безопасности.

Секция «Уведомления» — это настройки частотности уведомлений о событиях в адрес пользователей системы в зависимости от уровня критической значимости произошедшего.

Подраздел «Логи действий» позволяет увидеть активность пользователей системы.

Рисунок 27. Раздел «Настройки» → «Потребление ресурсов» в «Гарда Deception»

«Потребление ресурсов» — это метрики использования процессорных мощностей, памяти и жёсткого диска. Секция полезна для выявления аномального поведения системы.

В блоке «Настройка безопасности» устанавливаются правила генерации паролей: количество символов, регистр, специальные символы, срок действия пароля, двухфакторная аутентификация и время жизни одноразового кода для неё.

Выводы

DDP-платформа «Гарда Deception» от российского разработчика аппаратно-программных комплексов информационной безопасности «Гарда Технологии» позволяет оперативно развернуть фиктивный слой сетевых объектов, которые не отличаются от реальных узлов корпоративной сети, тем самым отвлекая внимание злоумышленника в случае проникновения внутрь контура.

Ловушки интерактивны и оптимально соответствуют сетевому окружению и инфраструктуре предприятия. Уникальные приманки генерируются самой платформой и могут быть размещены как на фиктивных устройствах, так и на защищаемых узлах сетевой инфраструктуры в доверенном домене.

Система обеспечивает гибкое горизонтальное масштабирование за счёт неограниченного числа виртуальных сетевых интерфейсов.

«Гарда Deception» — молодой продукт на рынке DDP, имеющий высокий конкурентный потенциал: легковесная кодовая база на основе решений с открытым кодом позволяет вендору быстро развивать платформу и внедрять актуальные функции согласно обратной связи от заказчиков.

Вендор постепенно усиливает аналитические возможности для расследования событий в области безопасности, расширяет пул ловушек и возможности интерактивности, работает по вектору кроссплатформенности и движется в сторону единой экосистемы продуктов.

Система полностью ориентирована на российский рынок и одобрена к прохождению сертификации ФСТЭК России по ТУ (ожидается в 2024 году).

Достоинства:

- Создание фиктивного слоя сетевых узлов, неотличимых от реальных, в несколько щелчков мышью.

- Интерактивные сетевые ловушки.

- Эмуляция популярных ОС и сетевой активности.

- Автоматизированно обеспечивается соответствие ловушек текущему состоянию инфраструктуры.

- Быстрое развёртывание платформы.

- Гибкое горизонтальное масштабирование за счёт неограниченного числа VLAN.

- Интеграция с SIEM-системами посредством Syslog.

- Кодовая база на основе решений с открытым исходным кодом.

Недостатки:

- Работа с событиями в среде AstraLinux в стадии развития.

- Некоторые ловушки обладают низкой интерактивностью.

- Слабая интеграция с Active Directory.