Сертификат AM Test Lab

Номер сертификата: 478

Дата выдачи: 13.08.2024

Срок действия: 13.08.2029

- Введение

- Функциональные возможности «Гарда Threat Intelligence»

- Сценарии использования «Гарда Threat Intelligence»

- Выводы

Введение

Большинство киберинцидентов происходит при использовании уязвимостей нулевого дня — брешей в новых версиях ПО и инфраструктуре, для которых ещё не разработаны меры защиты. Ежедневно центр компетенций группы компаний «Гарда» обрабатывает около 100000 и фиксирует до 60000 новых индикаторов компрометации (IoC), значительная часть которых является уникальной.

Каждый выявленный IoC подвергается тщательному анализу и верифицируется по уровню критичности. Получить доступ к верифицированной базе угроз можно с помощью сервиса «Гарда Threat Intelligence» (TI). Он становится всё более востребованным среди заказчиков благодаря фокусу на предотвращении ранее неизвестных кибератак.

Работа с данными Threat Intelligence ведётся на нескольких уровнях. На первом уровне — средства защиты, использующие данные из TI в автоматическом режиме для выявления инцидентов ИБ, автоматической блокировки подозрительных IP-адресов на межсетевых экранах и других действий. На втором уровне рассматривается использование тактик и техник злоумышленников, на основании чего специалисты ИБ разрабатывают мероприятия по защите от преступных группировок, пересматривают стратегию информационной безопасности компании.

Особенно полезен TI в крупных организациях со зрелыми выстроенными процессами ИБ. Противодействие атакам начинается с момента срабатывания соответствующих правил, настроенных на средствах защиты информации. Сервис Threat Intelligence предоставляет данные о киберугрозах до того, как в отношении организации началась атака, что позволяет её предотвратить.

Не так давно группа компаний «Гарда» представила рынку обновлённую версию «Гарда Threat Intelligence» 2.1.

Основываясь на сведениях из «Гарда TI», организации повышают эффективность реагирования на угрозы за счёт индивидуальной приоритизации. Использование индикаторов компрометации (IoC) оптимизирует работу СЗИ, минимизирует число ложноположительных срабатываний и высвобождает ресурсы сотрудников ИБ.

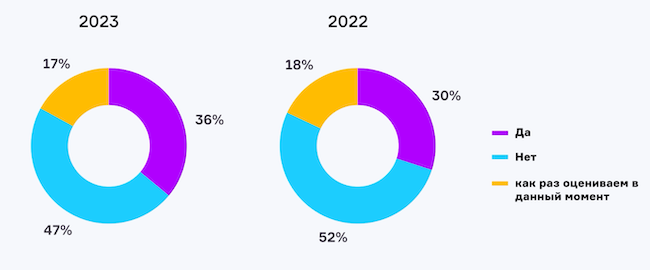

В 2023 году редакция Anti-Malware посвятила эфир теме Threat Intelligence, с его итогами можно ознакомиться в опубликованной статье. Зрителей эфира опросили о практике применения TI в их организациях.

Необходимо отметить, что на момент проведения опроса, 36 % респондентов ответили, что используют платформы TI, при этом в 2022 г. только 30 % респондентов использовали в работе коммерческие или самописные платформы TI. Таким образом, проведённый опрос показал необходимость и популярность сервиса среди специалистов информационной безопасности.

Рисунок 1. Результаты опроса о применении TI в организациях в 2022–2023 гг.

Функциональные возможности «Гарда Threat Intelligence»

Рассмотрим функциональные возможности «Гарда Threat Intelligence», обозначенные вендором как ключевые.

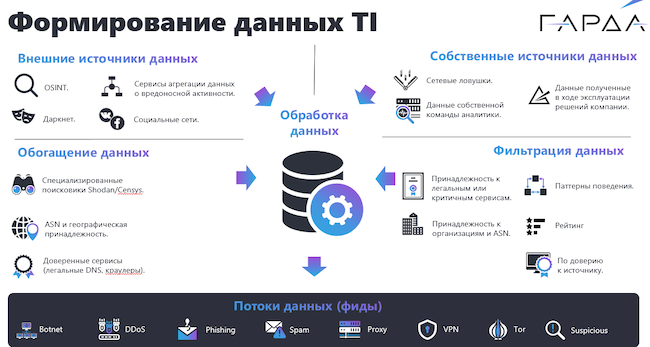

Формирование данных TI

Основной элемент сервисов Threat Intelligence — это потоки данных (фиды) с индикаторами компрометации (Indicators of Compromise, IoС), по которым можно определить признаки вредоносной активности. В «Гарда Threat Intelligence» в фидах содержится информация о бот-сетях, источниках DDoS-атак, фишинговых и спамерских ресурсах, используемых для атак прокси и VPN-серверах, Tor-источниках и других подозрительных данных. Также в системе содержится собственная база Geo IP, использование которой позволяет настраивать политики безопасности на межсетевых экранах, расследовать инциденты информационной безопасности и т.д.

Базу данных индикаторов компрометации формируют собственные источники. В них входят сетевые ловушки, данные центра компетенций группы компаний «Гарда» и данные, полученные в ходе эксплуатации продуктов вендора. Также используются внешние источники данных: OSINT, сервисы агрегации данных о вредоносной активности, даркнет и социальные сети. Полученная информация обогащается специализированными системами поиска: Shodan, Censys, Fofa, данными об автономных системах (ASN) и их географической принадлежности, а также доверенными сервисами (легальными DNS, краулерами).

За счёт такого подхода к формированию источников данных, повышается точность в определении IoC и снижается количество ложноположительных срабатываний.

Рисунок 2. Формирование данных TI в «Гарда Threat Intelligence»

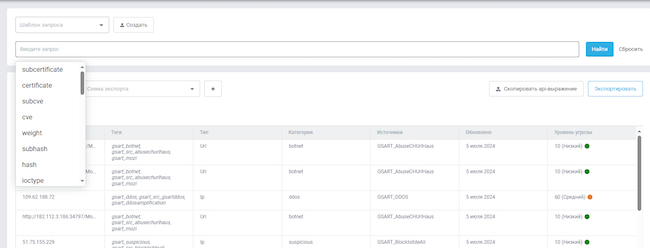

Работа с индикаторами компрометации в «Гарда Threat Intelligence»

Основная функциональная возможность продукта связана с индикаторами компрометации. В системе содержится более 30 параметров поиска, которые можно применять как по отдельности, так и вместе с остальными (логические операторы И и ИЛИ), получая релевантные результаты выдачи на запрос. Доступна опция сохранения сформированного запроса и выгрузки результатов в форматах CSV, JSON, SIG, TXT.

Рисунок 3. Работа с индикаторами компрометации в «Гарда Threat Intelligence»

Интеграция с системами ИБ

«Гарда Threat Intelligence» средствами API командной строки интегрируется с различными системами информационной безопасности: NTA, NDR, NAC, firewall, sandbox, EDR, WAF, SIEM, IPS/IDS, SOAR/IRP, antiDDoS, TIP.

Как правило, такие меры требуются для создания новых методов детектирования вредоносной и нежелательной активности, проведения расследований, блокировки атак, автоматизации реагирования на события информационной безопасности и расширения возможностей по обнаружению вредоносной активности для уже развёрнутых средств защиты.

Сервис интегрируется с несколькими продуктами группы компаний «Гарда»: NDR, Deception, Anti-DDoS.

Интеграция с «Гарда NDR» позволяет обогащать систему различными фидами: DDoS, хэш-суммы вредоносных файлов, TOR, Proxy, VPN.

«Гарда Deception» получает от TI информацию о файле, загруженном в файловую ловушку (malware, эксплоит и т.д.), в том числе сведения об уровне опасности загруженного файла, и направляет уведомление об этом специалисту ИБ в реальном времени.

Интеграция с «Гарда Anti-DDoS» позволяет оперативно обновлять black-лист с IP-адресами — участниками DDoS-атак для их блокировки и подавления самой атаки.

По запросу эксперты центра компетенций группы компаний «Гарда» создают индивидуальные правила для интеграции в средства защиты информации заказчика.

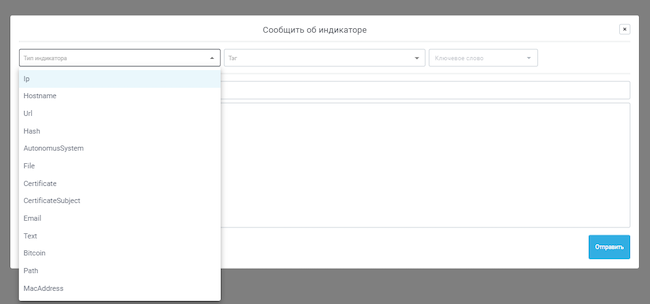

Добавление собственных IoC

Если ИБ-служба предприятия обнаружила в событиях ранее неизвестный индикатор компрометации, администратор имеет возможность загрузить его в систему для дальнейшей работы. Для этого в «Гарда Threat Intelligence» предусмотрен отдельный раздел. Пользователь системы указывает один из тринадцати типов индикаторов, тэг и ключевое слово. После загрузки IoC отправляется в аналитический центр вендора для верификации. После завершения этой процедуры индикатор становится доступен в общей базе фидов.

Рисунок 4. Добавление собственных IoC в «Гарда Threat Intelligence»

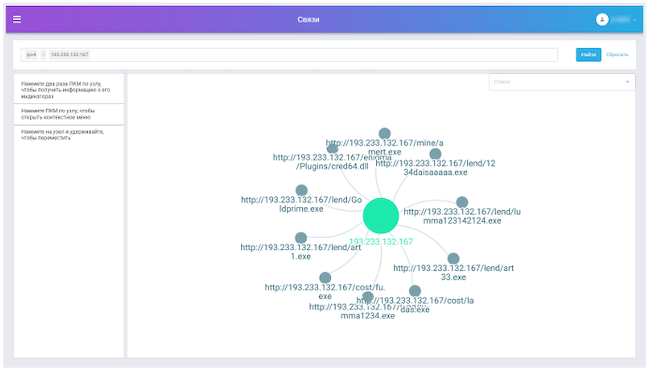

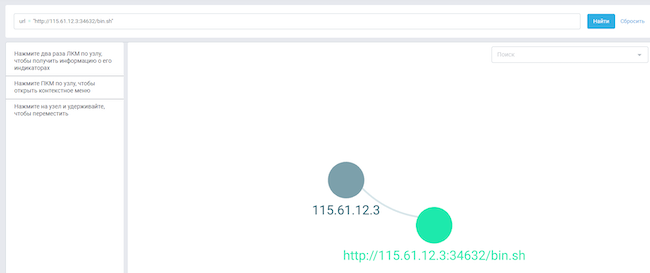

Граф связей индикаторов

Для наглядного представления взаимодействия индикаторов, документов и файлов, в системе реализована возможность построения графа связей. Поиск производится по сертификатам, идентификатору уязвимости, сетевым адресам формата IPv4 и IPv6, хэшам, ссылкам и именам хостов.

Рисунок 5. Граф связей в «Гарда Threat Intelligence»

Технология поиска индикаторов вредоносных фреймворков (JARM-отпечатки)

Разработчики дополнили версию «Гарда TI 2.1» технологией поиска индикаторов вредоносных фреймворков на основе JARM-отпечатков. Система снимает отпечатки TLS-серверов в интернете, благодаря чему обнаруживает потенциально принадлежащие злоумышленникам. Это позволяет поддерживать релевантность базы индикаторов вредоносных фреймворков, например, Cobalt Strike.

Лицензирование

«Гарда Threat Intelligence» предоставляется по подписке. Стоимость зависит от количества типов данных, максимальное количество которых 8. При этом нет ограничений по количеству пользователей с доступом в систему, интеграциям, выгрузкам и другим действиям.

Сценарии использования «Гарда Threat Intelligence»

Рассмотрим практические детали, возникающие при эксплуатации обозреваемого продукта.

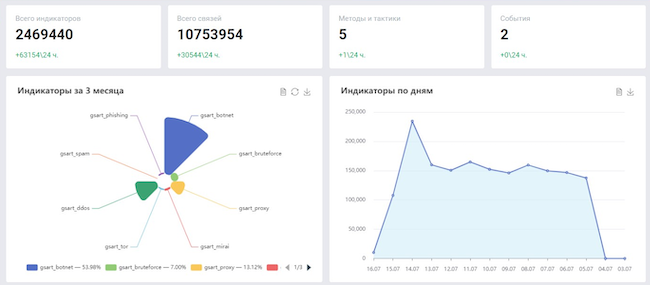

Стартовая страница

Стартовая страница «Гарда Threat Intelligence» содержит ряд нередактируемых дашбордов с информацией об индикаторах компрометации.

Рисунок 6. Главная страница в «Гарда Threat Intelligence»

Дашборды не кастомизируются, часть из них кликабельны. Например, при нажатии на соответствующую панель, система отображает методы и тактики.

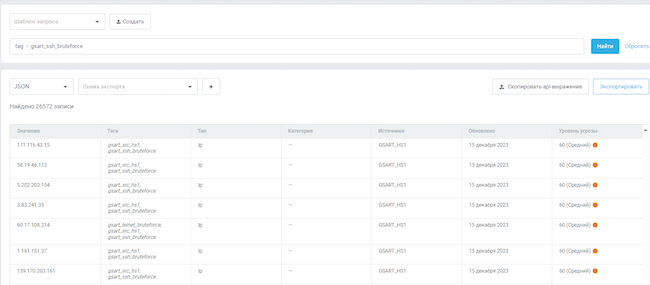

Работа с индикаторами компрометации

С помощью раздела производится поиск индикаторов компрометации, на основании которых можно выявить признаки взлома и присутствия посторонних в сети организации. Используя справочник тэгов, расположенный в системе, протестируем заявленные производителем функции. Для поиска выбран тег, соответствующий категории «Индикаторы, связанные с перебором учётных данных для ssh-сервисов». Результат поиска отображает более двадцати тысяч адресов.

Рисунок 7. Результат поиска индикаторов компрометации в «Гарда Threat Intelligence»

Индикаторы компрометации можно выгрузить как через веб-интерфейс, так и с использованием API-запросов в формате CSV, JSON, SIG, TXT.

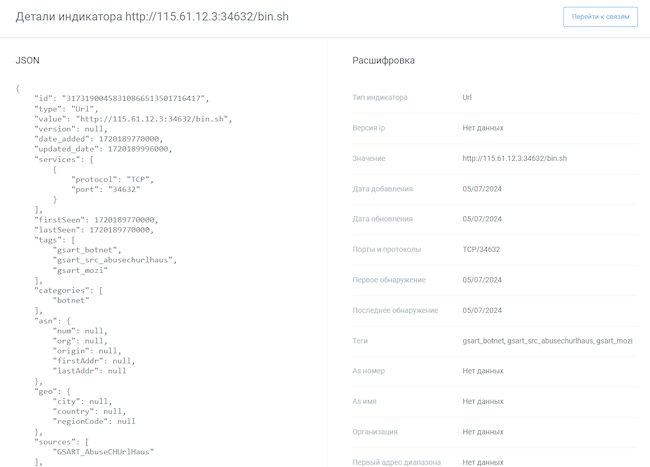

При выборе конкретного индикатора система предоставляет подробную информацию о нём и позволяет перейти к графу связей этого индикатора.

Рисунок 8. Детали индикатора в «Гарда Threat Intelligence»

Рисунок 9. Граф связей выбранного индикатора в «Гарда Threat Intelligence»

Работа с методами и тактиками

Раздел содержит информацию о методах и тактиках из матрицы MITRE, используемых для обнаружения атак и рекомендации по защите от них, в том числе с использованием продуктов вендора.

Рисунок 10. Работа с методами и тактиками в «Гарда Threat Intelligence»

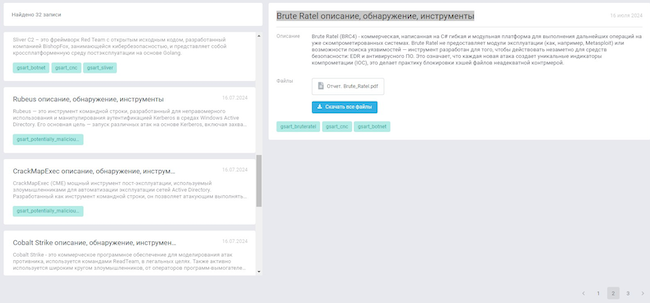

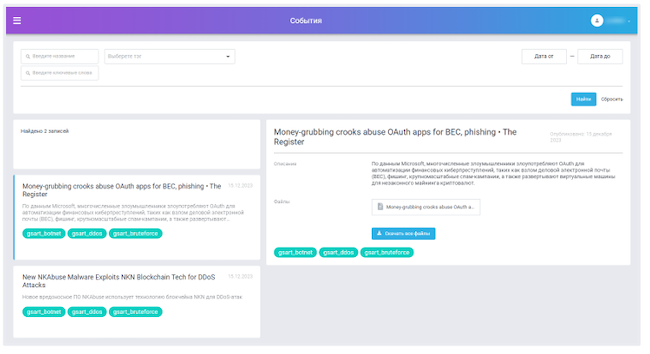

Работа с событиями

Блок предназначен для ознакомления пользователей системы с информацией о новых уязвимостях, проводимых атакующих кампаниях, утечках данных и т.п.

Рисунок 11. Работа с событиями в «Гарда Threat Intelligence»

Новости кликабельны, раздел разворачивается в подробное описание со ссылками на документы и внешние ресурсы. Также их можно скачать отдельными файлами на ПК.

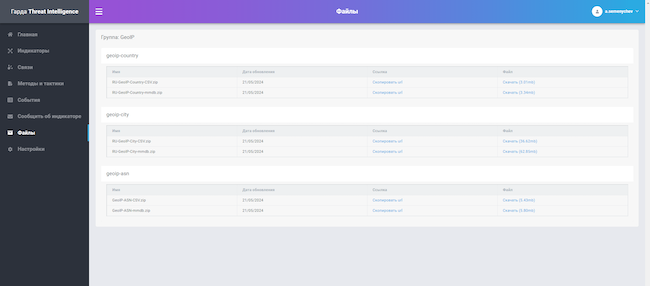

База Geo-IP

«Гарда Threat Intelligence» содержит данные о принадлежности IP-адресов к конкретным странам, городам или автономных систем (ASN). Зачастую эта информация требуется для того, чтобы на средствах защиты информации выставить блокировку от подключений из определённых локаций. Базу Geo-IP можно выгрузить в двух форматах: mmdb и csv.

Рисунок 12. База Geo-IP в «Гарда Threat Intelligence»

Выводы

«Гарда Threat Intelligence» сочетает большой объём индикаторов угроз и сервис верификации данных об угрозах из открытых и собственных источников вендора. Удобный интерфейс системы позволяет работать с фидами, содержащими индикаторы компрометации по ряду признаков. Система интегрируется более чем с 10 классами средств защиты информации и имеет возможность формирования кастомизированных выгрузок. Также необходимо отметить возможность построения графов связей и добавления пользовательских IoC с верификацией производителя.

С помощью «Гарда Threat Intelligence» отдел информационной безопасности получает возможность оперативно реагировать на атаки в момент их совершения, а также, в случае понимания техник и тактик атакующей группировки, предупреждать инциденты ИБ и возникновение серьёзного ущерба для организации.

Достоинства:

- Большой объём фидов из собственных источников, используемых для формирования базы TI.

- Очистка и верификация данных об угрозах из открытых источников.

- Отсутствие ограничений по количеству пользователей или устройств при работе с системой.

- Гибкость пользовательских настроек, конструктор фильтров и выборок при работе с индикаторами компрометации.

- Широкие интеграционные возможности, как с продуктами производителя, так и с другими классами систем.

Недостатки:

- Справка к системе не детализирована, например, отсутствует описание раздела «Файлы».

- Нет возможности выгрузки всех индикаторов компрометации из веб-интерфейса, только через API-выражения.