Сертификат AM Test Lab

Номер сертификата: 486

Дата выдачи: 28.10.2024

Срок действия: 28.10.2029

- Введение

- Функциональные возможности Hscan

- Архитектура и системные требования Hscan

- Сценарии использования Hscan

- 4.1. Сводка

- 4.2. Активы

- 4.3. Уязвимости

- 4.4. Задачи

- 4.5. Управление системой

- Выводы

Введение

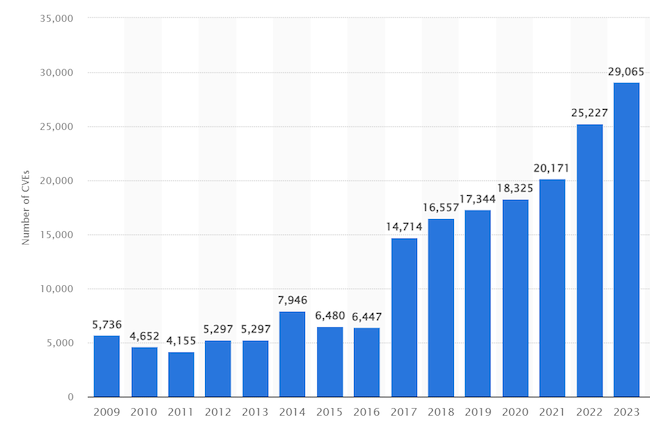

В соответствии со статистикой, начиная с 2017 года количество выявляемых уязвимостей непрерывно растёт. В среднем каждый день находят около 80 брешей — и в операционных системах, и в прикладном программном обеспечении. Как следствие, одна из задач офицера ИБ в компании — организовать процесс управления уязвимостями для минимизации возможностей эксплуатировать их с целью взлома.

Рисунок 1. Статистика по количеству уязвимостей за 2009–2023 гг.

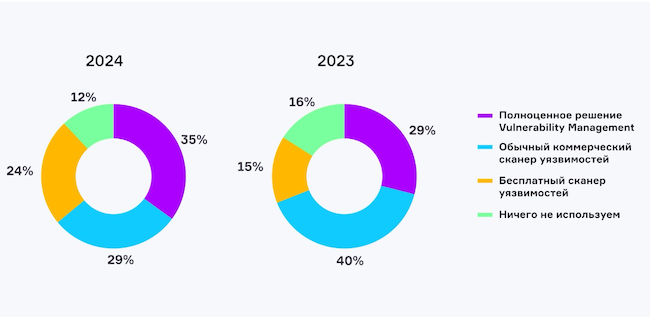

В текущем году состоялся эфир AM Live, посвящённый организации процесса управления уязвимостями, дайджест которого можно прочитать здесь. Во время дискуссии проводился опрос зрителей относительно некоторых аспектов, касающихся выбора средств сканирования инфраструктуры на наличие уязвимостей. В соответствии с результатами, лишь 12 % респондентов не используют сканеров уязвимостей в своих организациях. Кроме того, по сравнению с 2023 годом увеличилась доля тех, кто применяет полноценные решения класса Vulnerability Management (VM), а не полумеры.

Рисунок 2. Результат опроса об использовании средств выявления уязвимостей

Три четверти опрошенных сообщили, что готовы улучшать процесс управления уязвимостями или внедрять систему класса Vulnerability Management.

Рисунок 3. Результат опроса респондентов о готовности к изменениям в VM

В 2024 году на отечественный рынок вышел российский сканер уязвимостей Hscan, сочетающий в себе элементы систем класса Vulnerability Management. Он является предметом сегодняшнего обзора.

Функциональные возможности Hscan

Производитель называет HScan системой управления уязвимостями программного обеспечения активов и площадями атак. Основной целью инструмента является выявление небезопасных хостов и программного обеспечения, расположенного на них, а также поиск уязвимостей и опасных настроек контроллеров домена, которые могут быть использованы при кибератаках на предприятие.

Управление активами

С точки зрения построения процессов ИТ и ИБ знания об активах являются одними из важнейших. Без этих знаний нельзя обеспечить ни безопасность, ни управляемость.

В Hscan для управления активами выделен отдельный функциональный блок. В нём можно сгруппировать активы по определённому администратором алгоритму, просматривать общую и детальную информацию об активах и уязвимостях на них.

Управление сканированиями

Модуль сканирования является одним из основных в системе. Он отвечает за поиск хостов и проведение их сканирования.

Сканирование производится двумя способами. Первый — проверка открытых портов и выявление используемого программного обеспечения, второй — сканирование с учётной записью и авторизацией инструмента на хостах с целью сбора сведений об используемой системе. В последнем случае используется учётная запись WinRM (с использованием пароля или NTLM-хеша) либо SSH (без пароля, с паролем или с публичным ключом с опцией повышения привилегий).

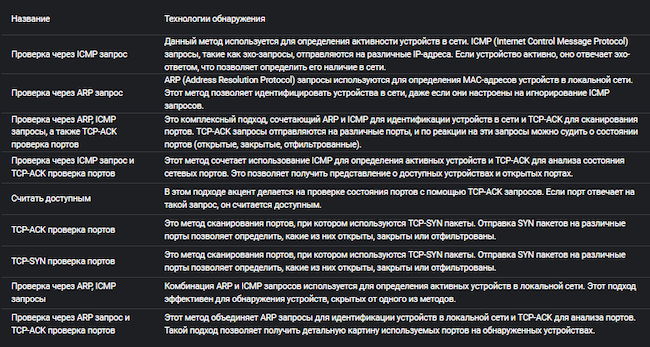

Рисунок 4. Методы обнаружения хостов в Hscan

Основные функциональные возможности модуля сканирования — обнаружение активов, запущенных сетевых служб и приложений, SMB- и веб-ресурсов, сканирование, оценка и приоритизация уязвимостей. Также инструмент позволяет проводить тестирование безопасности IoT, OT и SCADA.

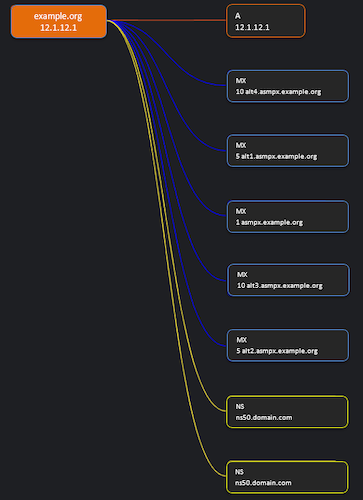

При анализе веб-ресурсов выводится информация об их топологии и поддоменах.

Модуль отчётов

Выгрузка отчётов возможна со страниц активов и управления уязвимостями либо непосредственно из задач сканирования. Отчёты выгружаются в форматах HTML и CSV. В системе отсутствует нативная возможность отправки отчётов о результатах сканирования или уведомлений о статусах задач по электронной почте, однако можно настроить выгрузку по API для реализации этой функциональности.

Архитектура и системные требования Hscan

Hscan представляет собой серверную систему, осуществляющую опрос хостов путём сетевого сканирования и анализа с использованием учётных записей. Поиск угроз на хостах производится без использования клиентов. Сканер поставляется в локальном (on-premise) исполнении.

На сервере должна быть установлена Ubuntu версии 22.04 и выше. Системные требования к серверу зависят от количества сканируемых IP-адресов и представлены ниже.

Таблица 1. Системные требования к серверу Hscan

Количество IP-адресов | ЦП (ядер) | ОЗУ (ГБ) | Диск (ГБ) |

|---|---|---|---|

До 500 | 8 | 10 | 120 |

До 1000 | 8 | 10 | 120 |

До 2500 | 8 | 12 | 240 |

До 5000 | 8 | 16 | 512 |

До 10000 | 16 | 16 | 1024 |

До 25000 | 24 | 32 | 1024 |

До 100000 | 32 | 64 | 2048 |

Лицензирование системы базируется на количестве анализируемых хостов. При этом маппинг и поиск хостов выведены из-под лицензирования. Таким образом, ограничения лицензии не помешают инвентаризации активов по всей сети.

Сценарии использования Hscan

Рассмотрим практические аспекты использования Hscan в процессе управления уязвимостями.

Сводка

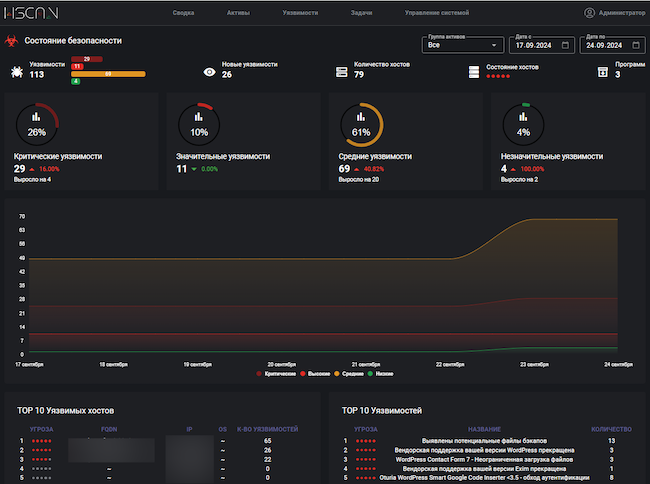

На стартовой странице расположена информация о количестве обнаруженных уязвимостей в инфраструктуре компании и их критической значимости, а также другие статистические сведения.

Рисунок 5. Стартовая страница Hscan

Панель мониторинга (дашборд) является сугубо информационной: нельзя индивидуализировать её, перейти из неё в карточку конкретного актива или получить сведения об уязвимости по нажатию на что-либо.

Среди полезных функций дашборда можно выделить визуализацию динамики уязвимостей на временной шкале.

Активы

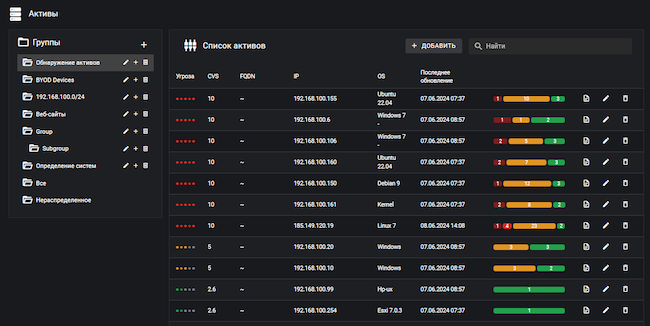

Перейдём в раздел для работы с активами. Здесь имеется список обнаруженных активов, распределённых по различным группам, а также дана визуализация по отношению к хостам.

Рисунок 6. Список активов в Hscan

Рисунок 7. Топология веб-ресурса в Hscan

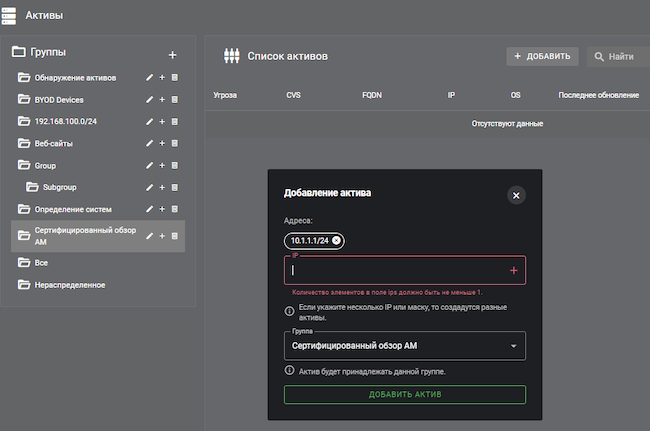

Здесь можно создать новые группы либо добавить активы по IP-адресам, в том числе с использованием маски сети, в существующие.

Рисунок 8. Добавление актива в Hscan

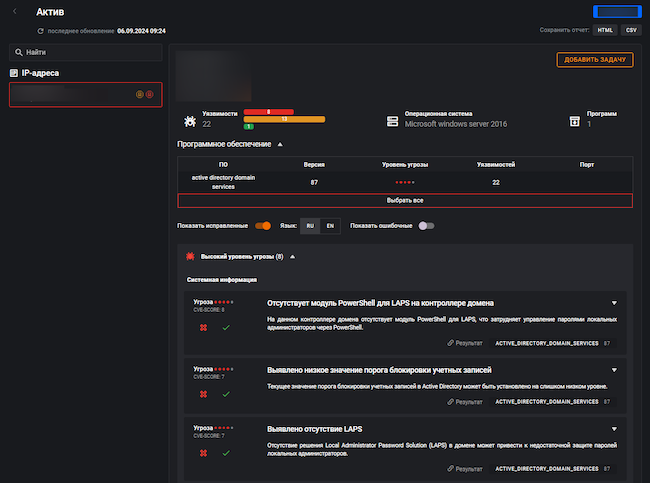

По каждому обнаруженному хосту можно открыть карточку актива, где будут показаны результаты сканирования на уязвимости и информация о ПО на хосте, об используемых SSL-сертификатах, общих SMB-ресурсах.

Рисунок 9. Информация об уязвимостях актива в Hscan

Уязвимости

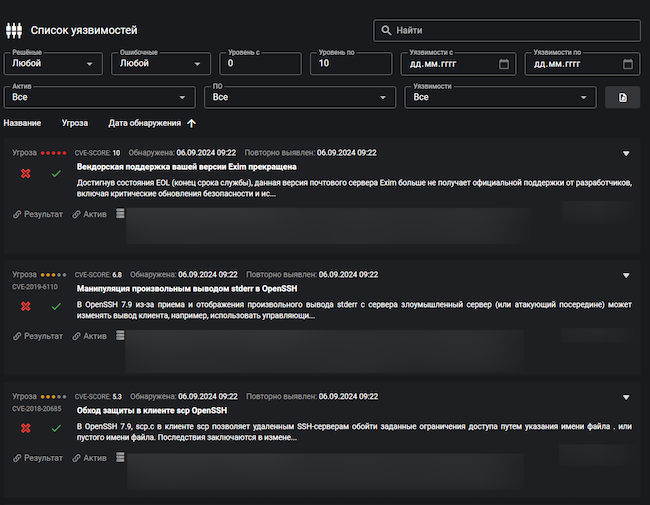

В разделе для управления уязвимостями содержится информация обо всех обнаруженных в инфраструктуре угрозах. Реализована система фильтрации, позволяющая выводить уязвимости в зависимости от даты обнаружения, скорингового балла, статуса, актива и программного обеспечения, а также других параметров.

Необходимо отметить, что сканер находит не только бреши в прикладном и системном ПО, но и уязвимые элементы инфраструктуры, такие как резервные копии на опубликованных ресурсах, отсутствие политик аутентификации, поддержка устаревших протоколов и др.

В этом разделе можно проставить признак ложного срабатывания для выявленной уязвимости. При последующих сканированиях уязвимость с подобным признаком не будет выводиться администратору системы, а также добавляться в выгружаемые отчёты. Кроме того, в системе есть возможность установки отметок для отслеживания устранения актуальных угроз.

Рисунок 10. Список уязвимостей в Hscan

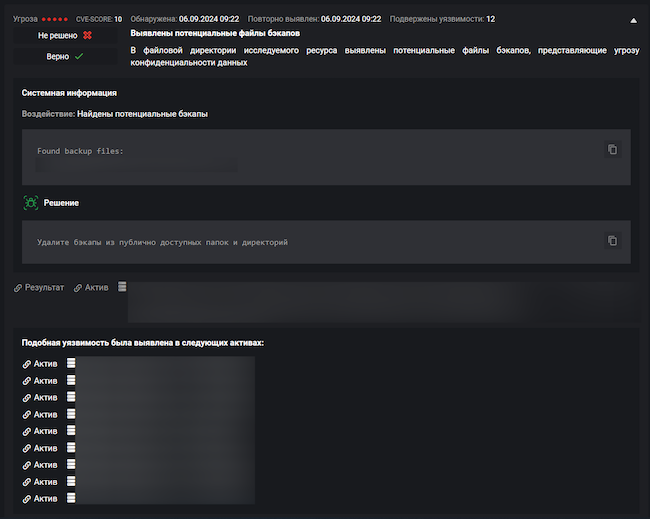

Нажатие на любую из угроз позволяет увидеть подробную информацию о ней и возможных последствиях её реализации, а также практические рекомендации по устранению уязвимостей.

Рисунок 11. Карточка угрозы в Hscan

При анализе выявленных уязвимостей есть возможность переключения языка описания угрозы с русского на английский, что может пригодиться при поиске дополнительной информации.

Рисунок 12. Карточка угрозы в Hscan

Задачи

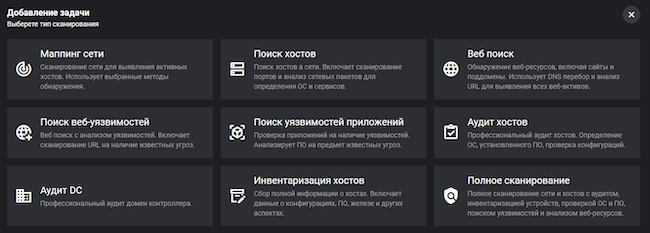

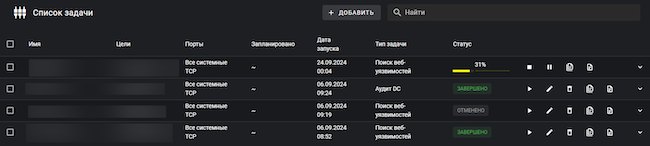

Этот раздел предназначен для постановки задач по изучению инфраструктуры и поиску уязвимостей на выявленных активах.

Рисунок 13. Перечень задач в Hscan

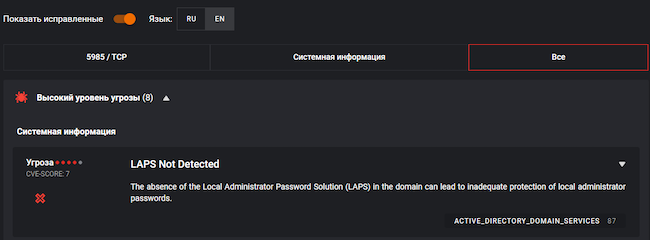

Среди задач, которые можно назначать по отношению к активам, необходимо отметить поиск веб-уязвимостей и аудит контроллера домена. Подобные функциональные возможности встречаются не у всех отечественных сканеров уязвимостей.

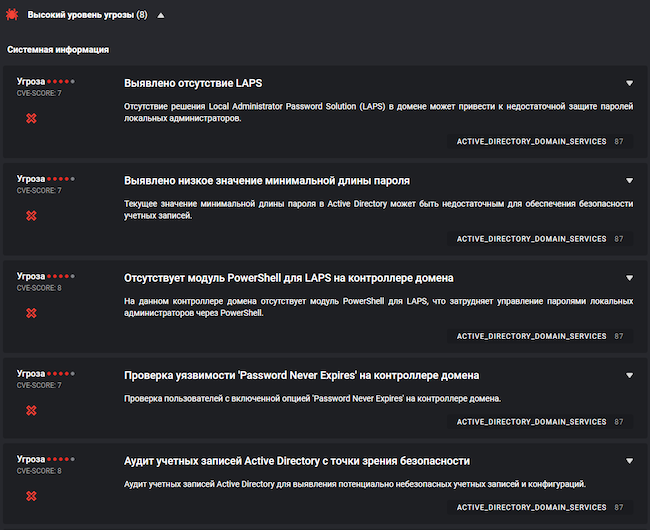

При проведении аудита контроллера домена запускается более 50 скриптов проверки и проводится анализ таких параметров, как наличие LAPS, минимальная длина пароля, отключение опции «бессрочный пароль» и др.

Рисунок 14. Задача на проведение аудита DC в Hscan

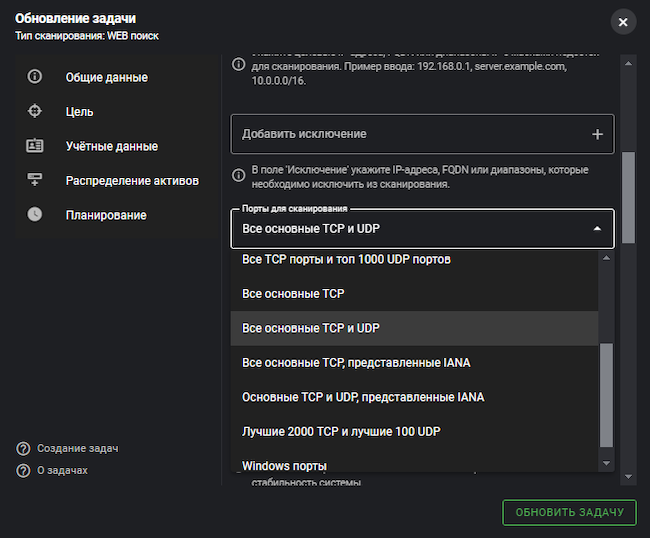

Рисунок 15. Задача на проведение веб-поиска в Hscan

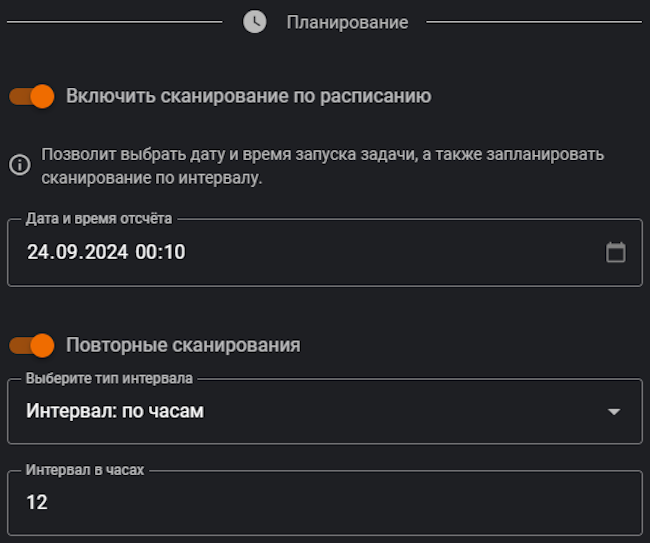

В задаче можно включить периодическое сканирование и оперативно контролировать появление новых проблем на критически важных активах.

Рисунок 16. Настройка периодического сканирования в Hscan

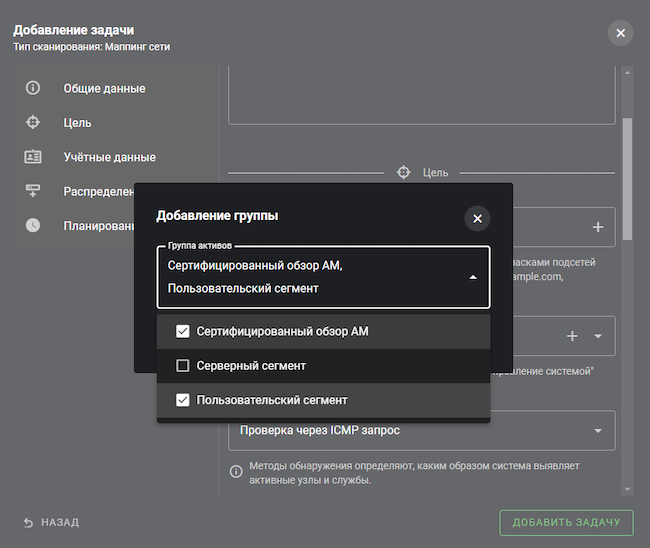

Кроме того, можно запускать единую задачу по разным группам активов.

Рисунок 17. Создание задачи на разных группах активов в Hscan

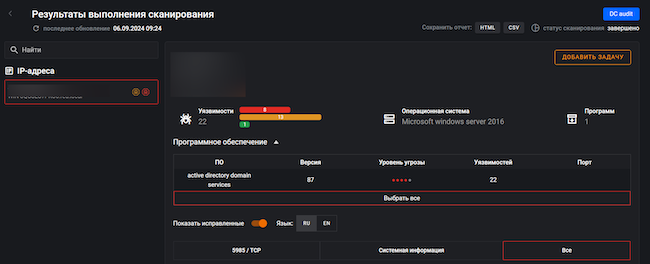

Результаты выполнения задач протоколируются в этом же разделе. Можно увидеть и прогресс по текущей задаче.

Рисунок 18. Результат выполнения задач в Hscan

В любой задаче есть отчёт по каждому проведённому сканированию.

Рисунок 19. Результат выполнения сканирования в Hscan

Управление системой

Рассмотрим сопутствующие возможности Hscan.

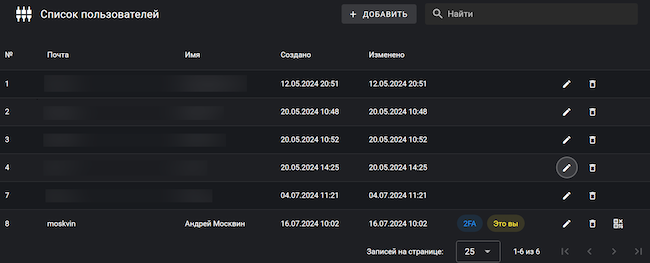

Безопасность системы

В связи с высокой критической значимостью информации, которая содержится в системе, у пользователя есть возможность подключить многофакторную аутентификацию с использованием таких решений, как Google Authenticator, «Яндекс.Ключ» и др. При этом администратор Hscan видит, у кого из пользователей подключена многофакторная аутентификация, а у кого — нет, контролируя таким образом защиту системы от использования скомпрометированных учётных записей.

Рисунок 20. Просмотр списка пользователей в Hscan

Пользователи вносятся в Hscan вручную, с присвоением пароля и указанием ролей и назначений в системе. При этом сканер уязвимостей не интегрируется с AD и не позволяет проставить признак необходимости смены пароля при первом входе.

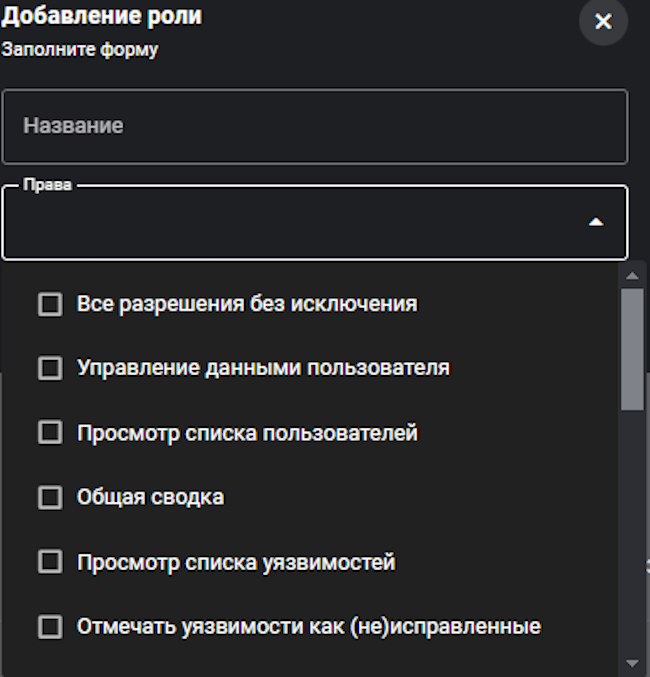

Hscan обладает гибкой ролевой моделью с 18 разновидностями доступа, что уменьшает вероятность компрометации системы и данных.

Рисунок 21. Настройка ролевой модели в Hscan

Документация и техническая поддержка

В нижней части экрана есть кнопка для обращения в техническую поддержку, переадресовывающая в телеграм-чат, где можно задать вопрос. Время работы технической поддержки — с понедельника по пятницу с 10 до 18 часов по московскому времени. Также в техническую поддержку можно обратиться через электронную почту. В планах вендора — запуск портала для упрощения процесса оказания поддержки пользователям.

Возможности интеграции

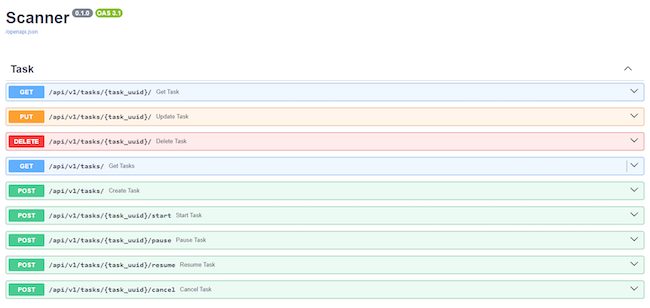

Интеграция реализована за счёт API.

Рисунок 22. Описание API для взаимодействия с другими системами

Выводы

Hscan представляет собой перспективный продукт, обладающий дружественным интерфейсом и предоставляющий широкие возможности по поиску уязвимостей как внутри инфраструктуры компании, так и за её пределами — на опубликованных веб-ресурсах.

Достоинства:

- Сканирование веб-ресурсов.

- Аудит безопасности контроллера домена.

- Многофакторная аутентификация.

- Большое количество типов сканирования инфраструктуры.

- Гибкая ролевая модель.

Недостатки:

- Отсутствие встроенной доменной аутентификации.

- Отсутствие справочной информации в продукте.

- Отсутствие в реестре отечественного ПО.

- Нередактируемый и неинтерактивный дашборд.