Сертификат AM Test Lab

Номер сертификата: 437

Дата выдачи: 30.11.2023

Срок действия: 30.11.2028

- Введение

- Новые функциональные возможности Indeed PAM

- Архитектура Indeed PAM

- Системные требования и лицензирование Indeed PAM

- Сценарии использования Indeed PAM

- Выводы

Введение

Системы класса «управление привилегированным доступом» (Privileged Access Management, PAM) помогают компаниям решать следующие задачи в области ИБ:

- Контроль и администрирование привилегированных учётных записей внутри организации.

- Поиск и аудит учётных записей с повышенными правами, автоматизированное управление ими.

- Реализация защищённого хранилища для привилегированных аккаунтов.

- Реализация политик парольной защиты, контроль смены паролей и срока их действия, а также временных рамок работы администраторов или подрядчиков.

- Контроль и логирование действий администраторов не только в целях работы с инцидентами, но и в рамках обучения, разбора ошибок администрирования, ведения архива настроек и управления различными системами.

Indeed PAM — это система управления привилегированным доступом от «Компании Индид». Производитель с 2007 года занимается разработкой программного обеспечения по информационной безопасности, создаёт программные комплексы для контроля и защиты доступа к ресурсам заказчиков. Его основные продуктовые линейки представлены системами безопасной аутентификации и мультифакторного доступа, комплексами контроля и разграничения доступа к ИТ-ресурсам, средствами управления шифрованными ключевыми носителями и сертификатами пользователей.

Новые функциональные возможности Indeed PAM

Рассмотрим в общих чертах изменения в новой версии Indeed PAM. Появились следующие функциональные дополнения:

- Возможность полноценной установки компонентов системы PAM на Linux. На демонстрационном сервере, с которым мы работали, все компоненты установлены на сертифицированной версии Astra Linux 1.7.4.

- Поддержка каталога пользователей FreeIPA.

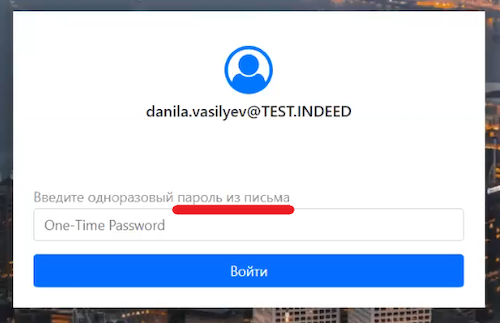

- Возможность отправлять одноразовые пароли (OTP) на электронную почту.

Рисунок 1. Поддержка второго фактора из электронного письма

- Сетевые расположения. Эта функциональность позволяет задавать IP-адреса или диапазоны адресов, откуда возможно будет подключаться к целевым ресурсам.

Рисунок 2. Окно настройки разрешений по источнику подключения

- Автоматизация подготовки окружения на нодах, включая установку Docker, и развёртывания компонентов Indeed PAM.

- Веб-конфигуратор, с помощью которого возможно в удобном графическом интерфейсе создать файлы конфигурации компонентов Indeed PAM.

- Возможность создавать и связывать группы пользователей на основе данных из внешних LDAP-каталогов, таких как Active Directory и FreeIPA. Созданным таким способом группам можно выдавать разрешения на доступ к защищаемым ресурсам.

Важно отметить, что Indeed PAM интегрирован с MaxPatrol SIEM: с привлечением Positive Technologies в MaxPatrol SIEM обеспечена возможность приёма событий Indeed PAM по Syslog, их нормализации и использования в правилах корреляции.

Ниже продемонстрирован пример с попыткой перезагрузить сервер командой «reboot», которая находится в чёрном списке ввода.

Рисунок 3. Логирование запрещённой ко вводу команды «reboot»

Архитектура Indeed PAM

В Indeed PAM центральным компонентом является сервер управления. Он управляет логикой работы системы и отвечает за взаимодействие её модулей и компонентов, которые представлены в перечне далее.

- Политики доступа и разрешения. Этот модуль отвечает за предоставление доступа к целевым ресурсам.

- Реестр привилегированных учётных записей. Здесь в зашифрованном виде хранятся логины и пароли для привилегированных аккаунтов, от имени которых будут открываться сеансы связи с целевыми ресурсами. Для хранения реестра возможно использовать СУБД Postgres Pro, PostgreSQL, Microsoft SQL Server и Jatoba.

- Архив сессий. В этом модуле хранятся полученные видеозаписи сеансов, текстовые логи и скриншоты. Видеозаписи и скриншоты размещаются в сетевом хранилище и тоже подвергаются шифрованию. Текстовые логи хранятся в СУБД.

- АAPM (Application-to-Application Password Management, управление паролями между приложениями). Этот модуль обеспечивает использование привилегированных учётных записей в скриптах и сторонних приложениях.

- Сервер доступа (RDS) — аналог шлюзового сервера (jump server). Через него проходит основной трафик между рабочим местом сотрудника и целевым ресурсом. Поддерживаются подключения к пользовательским настольным и веб-приложениям, а также соединения по RDP.

- «RDP Proxy» — новый модуль Indeed PAM. Применяется для подключения к целевым ресурсам по протоколу RDP. В качестве платформы для развёртывания используется Docker, что избавляет от потребности в сервере под управлением ОС Windows для этих нужд.

- «SSH Proxy» — модуль для работы с SSH-сессиями, SCP и SFTP.

Рисунок 4. Концептуальная схема компонентов Indeed PAM

Для выполнения сервисных операций, таких как поиск аккаунтов на целевых ресурсах, работа с паролями или получение групп безопасности учётных записей, в системе реализованы коннекторы. Сейчас (октябрь 2023 года) поддерживаются сервисные операции для Microsoft Active Directory, Windows-ресурсов, Unix-дистрибутивов, СУБД MySQL, Microsoft SQL Server, PostgreSQL и Oracle DB. Присутствуют также коннекторы к Cisco IOS и Inspur BMC.

Доступ к системе Indeed PAM и её администрирование осуществляются через браузер (тонкий клиент).

Рисунок 5. Основная схема развёртывания Indeed PAM

Процедура доступа к Windows-ресурсам выглядит следующим образом:

- Сотрудник со своего рабочего места заходит в консоль пользователя Indeed PAM, вводит свой доменный пароль и второй фактор аутентификации.

- По факту успешной авторизации пользователь видит все доступные для дальнейшего входа системы и ресурсы, выбирает требуемый ресурс.

- На рабочее место пользователя скачивается RDP-файл. При запуске открывается соединение с сервером доступа.

- На сервере доступа проверяются учётная запись пользователя и права для неё.

- Если проверка пройдена, то сервер управления Indeed PAM возвращает данные для подключения и с сервера доступа открывается сеанс связи с целевым ресурсом.

Также стоит отметить, что вход в консоль пользователя осуществляется через учётную запись с минимальными правами. Раздачей пользовательских или административных прав и применением политик доступа занимается система Indeed PAM.

Процедура доступа к Unix-ресурсам выглядит следующим образом:

- Сотрудник в консоли пользователя выбирает SSH-подключение.

- Появляется команда для подключения к ресурсу. Её нужно ввести в любой SSH-клиент.

- Происходит подключение к «SSH Proxy».

- Пользователь вводит пароль и второй фактор, проверяется пользовательское разрешение.

- Если проверка пройдена, то сервер управления возвращает данные для подключения и с «SSH Proxy» открывается сеанс связи с Unix-сервером или, к примеру, сетевым оборудованием.

Системные требования и лицензирование Indeed PAM

Основные характеристики и системные требования Indeed PAM указаны в таблице далее.

Таблица 1. Основные возможности и требования к архитектуре

Протоколы доступа | RDP, SSH, HTTP(S), Telnet, SFTP, SCP, любой протокол через публикацию клиента на сервере доступа |

Поддерживаемые типы управляемых учётных данных | Логин и пароль, SSH-ключ |

Поиск привилегированных учётных записей и управление паролем | Windows, Linux, Active Directory, СУБД (Microsoft SQL Server, PostgreSQL, MySQL, Oracle и др.), Cisco IOS, Inspur BMC |

Поддерживаемые каталоги пользователей | Active Directory, FreeIPA |

Технологии двухфакторной аутентификации пользователей | Пароль и TOTP (программный генератор), пароль и OTP по электронной почте, смарт-карта с цифровым сертификатом, RADIUS |

Поддерживаемые типы записи сессий | Текстовый лог, видеозапись, снимки экрана |

Технологии удалённого доступа | Microsoft RDS, SSH Proxy, RDP Proxy |

Поддерживаемые платформы для развёртывания | Windows Server 2016–2022, любая ОС Linux, которую поддерживает Docker |

Два основных типа лицензирования:

- по пользователям и ресурсам;

- по количеству активных сессий, т. е. одновременных подключений, установленных через PAM.

Также имеется дополнительный тип лицензирования по модулю AAPM.

Сценарии использования Indeed PAM

Разберём на примерах сценарии использования системы Indeed PAM.

Управление через консоль администратора. Основные возможности

Первый раздел — «Пользователи».

Рисунок 6. Раздел «Пользователи»

В профиле сотрудника отображается информация из выбранного каталога. Видно, какие разрешения выданы пользователю и в какие группы он входит.

Рисунок 7. Профиль сотрудника, вкладка «Сессии»

На вкладке «Сессии» указаны активные и завершённые сеансы.

Вкладка «Аутентификаторы» позволяет узнать, настроен ли второй фактор у сотрудника, и при необходимости сбросить его либо отключить. При первом входе в консоль предлагается отсканировать QR-код или скопировать ключ в любое приложение для хранения OTP-кодов. Поддерживаются «Яндекс.Ключ», Google Authenticator, мобильное приложение Indeed.Key. Также доступна интеграция по протоколу RADIUS с возможностью использовать пуш-уведомления, электронную почту, СМС и Telegram.

На вкладке «События» отображаются действия сотрудника в системе.

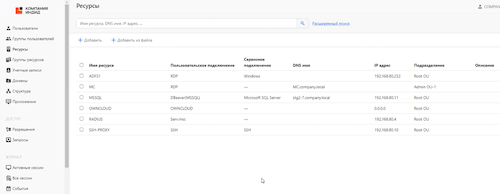

Раздел «Ресурсы» отвечает за настройки предоставления доступа к имеющимся ресурсам организации. Есть несколько способов добавления ресурсов в систему Indeed PAM: получение из домена, регистрация вручную, а также пакетное внесение через специальную консольную утилиту.

Рисунок 8. Раздел «Ресурсы»

В разделе «Группы ресурсов», как следует из его названия, ресурсы возможно объединять в группы для дальнейшей работы с ними.

Рисунок 9. Раздел «Группы ресурсов»

Раздел «Учётные записи» содержит те привилегированные аккаунты, пароли / SSH-ключи к которым знает Indeed PAM и от имени которых будут открываться сессии на целевом ресурсе. Учётные записи могут быть как локальными (заведёнными на самом ресурсе), так и доменными.

Рисунок 10. Раздел «Учётные записи»

В следующем по порядку разделе можно добавлять домены и получать из них учётные записи и ресурсы.

Рисунок 11. Раздел «Домены»

В разделе «Структура» возможно создавать отдельные подразделения для разграничения прав администрирования.

Рисунок 12. Раздел «Структура»

В разделе «Приложения» возможно увидеть, каким приложениям выданы разрешения на получение паролей для доступа с помощью функции AAPM.

Рисунок 13. Раздел «Приложения»

Поиск и получение привилегированных учётных записей

Платформа Indeed PAM осуществляет автоматический поиск привилегированных учётных записей в Active Directory и на серверах с ОС Microsoft Windows, Linux / Unix. Это позволяет исключить наличие неучтённых привилегированных аккаунтов для критически важных ресурсов в ИТ-инфраструктуре.

Перейдём в раздел «Ресурсы» и выберем «SSH-PROXY».

Рисунок 14. Меню ресурса «SSH-PROXY»

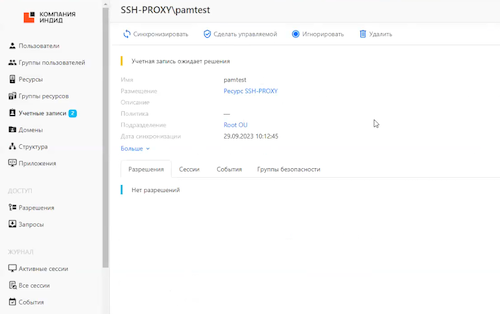

Запустим синхронизацию и найдём учётные записи.

Рисунок 15. Синхронизация учётных записей

В меню учётной записи видно, что Indeed PAM обнаружил тестовый аккаунт, но ожидает нашего решения по его статусу и не имеет пароля от него.

Рисунок 16. Меню тестируемой учётной записи «pamtest»

Для того чтобы открывать SSH-сессии от имени этой учётной записи, а также проверять и сбрасывать её пароль, необходимо сделать её управляемой. Понадобится изменить пароль на ресурсе и добавить этот изменённый пароль в PAM на хранение (хранится в зашифрованном виде).

Рисунок 17. Опции по созданию нового пароля

Также есть возможность с теми же самыми опциями сменить SSH-ключ. Каждая смена пароля и SSH-ключа в системе Indeed PAM фиксируется, что позволяет откатить их к определённой дате.

Рисунок 18. Генерация SSH-ключа

Рассмотрим далее синхронизацию с доменными ресурсами. Необходимо перейти в раздел «Домены» и выполнить там поиск привилегированных учётных записей.

Рисунок 19. Поиск привилегированных учётных записей в домене

Рисунок 20. Синхронизация учётных записей и поиск новых привилегированных

Выдача разрешений на доступ к ресурсам

В разделе «Разрешения» мы видим, у каких сотрудников или их групп есть доступ к тем или иным ресурсам от имени какой-либо привилегированной учётной записи. Также возможно создать новое разрешение.

Рисунок 21. Меню разрешений для пользователей с указанием доступных ресурсов

Создадим новое разрешение. Для этого выберем подразделение, в котором находится ресурс, а далее — пользователя либо группу, которым мы будем предоставлять доступ.

Рисунок 22. Выбор подразделения для создания разрешения

Рисунок 23. Выбор пользователя

Теперь необходимо выбрать конечный ресурс — один или несколько, в т. ч. предварительно настроенную группу.

Рисунок 24. Выбор конечного ресурса доступа

Выбираем, от имени какого аккаунта будет открыта сессия на целевом ресурсе. Возможно выбрать локальную или доменную учётную запись — привилегированную либо обычную. Также есть возможность ограничить период действия разрешения и выдать права на задание и изменение пароля от учётной записи.

Рисунок 25. Выбор учётной записи

Подключение пользователей к ресурсам по RDP и SSH

Для этого необходимо перейти в консоль пользователя и нажать кнопку «Подключиться». Будет скачан RDP-файл с предустановленными параметрами. Нет необходимости скачивать его каждый раз, достаточно сделать это единожды и сохранить на рабочем месте.

Рисунок 26. Консоль пользователя Indeed PAM

Запускаем файл и вводим пароль или указываем цифровой сертификат (при использовании сервера доступа на платформе Microsoft RDS).

Рисунок 27. Ввод учётных данных

На сервере доступа запрашивается второй фактор.

Рисунок 28. Ожидание ввода второго фактора

Вход выполнен. Запустим командную строку и проверим, от чьего имени мы сейчас работаем. Видно, что это учётная запись локального администратора, хотя мы нигде не вводили пароль от неё.

Рисунок 29. Проверка входа от имени администратора

В административной консоли Indeed PAM тем временем появился активный сеанс. В профиле сессии возможно посмотреть подробную информацию о ней, принудительно прервать её либо вручную обновить лог. В RDP-сессиях поддерживается видеозапись сеанса, также возможно в режиме реального времени посмотреть, что делает сотрудник, и изучить текстовый лог, где отражаются запущенные процессы, активные окна и клавиатурный ввод. При необходимости можно скачать текстовый лог либо выполнить там поиск, чтобы узнать, вводил ли сотрудник какие-либо конкретные команды.

Для получения текстового лога в RDP-сессиях необходима установка агента на целевом ресурсе. Если текстовый лог не нужен, то агент можно не ставить, при этом останется возможность видеозаписи и снятия скриншотов.

Рисунок 30. Меню активной сессии

Далее рассмотрим на примере подключение по SSH. Через «SSH Proxy» возможно устанавливать SCP- и SFTP-подключения, в рамках которых есть возможность перехвата файлов, передаваемых или скачиваемых пользователем или администратором на целевой ресурс или с него. В RDP-сессии, установленной через сервер доступа, возможен перехват только передаваемых на целевой ресурс файлов. В RDP-сессии, установленной через «RDP Proxy», возможен перехват как передаваемых на ресурс файлов, так и скачиваемых с него.

Копируем ссылку на подключение и вставляем её в любой удобный SSH-клиент, вводим пароль и второй фактор. В качестве дополнительной опции было задано условие: сессия откроется только после того, как администратор подтвердит её со своей стороны.

Рисунок 31. SSH-подключение по ссылке из Indeed PAM

Вернёмся в консоль администратора Indeed PAM и проверим меню «Запросы», где выберем запрос на подключение.

Рисунок 32. Запрос сессии

Сессия открылась, введём несколько команд для логирования. Как возможно заметить, команда «ls -l» выполнилась, а команда «reboot» сбросилась.

Для SSH-сессий поддерживаются чёрный и белый списки команд. На команды из чёрного списка возможно реагировать двумя способами: первый — сброс команды, второй — сброс команды и завершение сессии. Также возможно настроить уведомления, и тогда администратору на почту придёт письмо о том, что сотрудник в своей сессии использовал команду из чёрного списка.

Рисунок 33. Открытая SSH-сессия

Также реализована замена команды «sudo» командой «pamsu», которая предназначена для безопасного повышения привилегий в SSH-сессиях. Возможность выполнения команд с повышенными привилегиями должна быть указана в настройках политик. При этом запрашиваются доменный пароль сотрудника и второй фактор.

Рисунок 34. Повышение привилегий под контролем Indeed PAM

В рамках SSH-сессий поддерживается только текстовый лог, в том числе для отображения передачи файлов.

Рисунок 35. Лог передачи файлов в рамках SSH-сессии

Получение доступа к пользовательским приложениям

Перейдём в консоль пользователя. В ней имеются два подключения: «OWNCLOUD» и «MSSQL».

Рисунок 36. Перечень приложений для подключения

Проходим аутентификацию, и через браузер по умолчанию открывается страница входа в веб-хранилище OwnCloud. Была выполнена подстановка адреса целевого ресурса. Когда появилось окно аутентификации, установленный на сервере доступа SSO-агент перехватил его и заполнил вместо пользователя. Таким образом, сотруднику необходимо знать только адрес подключения, а также логин и пароль от привилегированной учётной записи.

Рисунок 37. Вход в OwnCloud через Indeed PAM

Подключимся к Microsoft SQL Server через клиент DBeaver. Здесь также проходим стандартную доменную аутентификацию. Для создания подключения используется передача аргумента. Приложение запускается в режиме Remote App; при запуске клиента на сервере доступа ему будут переданы логин, пароль и адрес подключения.

Рисунок 38. Вход в Microsoft SQL Server через DBeaver

Если этот способ не поддерживается, то возможно обучить агент Indeed PAM перехватывать окна аутентификации конкретного приложения.

Для новых пользовательских подключений поддерживается логирование посредством видеозаписи и снятия скриншотов.

Выводы

Система Indeed PAM 2.9 — зрелое решение для организаций, которые нуждаются в контроле привилегированных учётных записей и управлении их доступом к целевым ресурсам. Система поможет решить проблемы внедрения парольной политики в соответствии с требованиями внутренних нормативных документов и предписаниями регуляторов, добавит дополнительную экспертизу при разборе инцидентов, сократит количество сетевых взаимодействий системных администраторов с управляемыми ресурсами, направив их в единую и контролируемую точку доступа. Отметим также возможность внедрения двухфакторной аутентификации внутри сети организации и аудита всех доступных привилегированных аккаунтов.

Достоинства:

- Отечественная разработка, совместимая с сертифицированными ОС и СУБД. Имеется сертификат ФСТЭК России № 4667, обеспечено соответствие требованиям ФЗ-187, Указа Президента РФ от 01.05.2022 № 250, приказов ФСТЭК России № 239, № 31, № 17, № 21.

- В дополнение к контролю сессий для Windows, Linux и СУБД есть возможность индивидуализированной поддержки сеансов в иных системах.

- Широкие возможности кластеризации.

- Многофакторная аутентификация пользователей и администраторов РАМ как в AD или FreeIPA, так и через RADIUS-сервер с использованием механизма «challenge — response».

- В составе системы есть специализированный агент сквозного входа (Single Sign-On), который обеспечивает автоматическую подстановку учётных данных в формы настольных и веб-приложений.

- Поддержка AAPM, программный интерфейс (API) для получения актуальных служебных учётных данных, чтобы избежать хранения паролей в скриптах и конфигурационных файлах.

- Доступна интеграция с SIEM-системами в целях мониторинга событий.

Недостатки:

- Сертификат соответствия выдан пока только на версию Indeed PAM 2.7.

- Если системный администратор сможет изменить настройки ACL на сетевом оборудовании в обход Indeed PAM, то отследить подключения к ресурсам, выполненные в обход PAM из-под неконтролируемых ею учётных записей (пароль на которых не является случайным и известен пользователю), средствами PAM будет невозможно.