Сертификат AM Test Lab

Номер сертификата: 223

Дата выдачи: 28.04.2018

Срок действия: 28.04.2023

- Введение

- Основные возможности Krontech Single Connect

- Системные требования и поддерживаемые технологии

- Политика лицензирования Krontech Single Connect

- Работа с Krontech Single Connect

- Выводы

Введение

Проблема, связанная с управлением привилегированными учетными записями, актуальна, пожалуй, для каждой крупной компании. Расширенные привилегии дают возможность легко завладеть ценной корпоративной информацией или вывести из строя информационную систему предприятия. При этом обнаружить несанкционированные действия привилегированных пользователей без специальных инструментов бывает сложно, и атаки со стороны привилегированных пользователей могут оставаться полностью незамеченными долгое время. К тому же системный администратор может замести следы своих несанкционированных действий.

Риски, связанные с несанкционированным использованием привилегированных учетных записей, очень высоки, так как вероятность их использования и ущерб от них гораздо больше и реальнее. Поэтому, доверяя важные информационные активы в руки ИТ-персонала, права которых в системах фактически ничем и никак не ограничены, важно сохранить контроль над происходящим.

Для снижения ИБ-рисков, связанных с использованием привилегированных ученых записей и привилегированным доступом, необходимы специализированные решения, которые обеспечат автоматизированное управление учетными записями и постоянный контроль действий штатных системных администраторов и внешних поставщиков ИТ-услуг — PAM-решения.

Рынок PAM-решений сейчас активно развивается. На нашем сайте уже неоднократно публиковались обзоры и сравнения игроков рынка решений для контроля над привилегированными учетными записями. Одному из таких решений — Krontech Single Connect — посвящен этот обзор.

Основные возможности Krontech Single Connect

Решение построено на принципе перенаправления (проксирования) сетевого трафика по административным протоколам. При этом Krontech Single Connect не требует развертывания агентов защиты на подконтрольные объекты инфраструктуры — привилегированные пользователи подключаются к веб-консоли Single Connect и получают доступ к конечному серверу или приложению.

В корпоративной сети Krontech Single Connect может использоваться для контроля системных администраторов, производящих настройку и обслуживание серверов, сетевого оборудования и приложений. Еще одним стандартным сценарием использования Krontech Single Connect является обеспечение контролируемого доступа внешних пользователей к защищаемым информационным ресурсам, например, технических специалистов вендоров программного обеспечения или инженеров системных интеграторов.

Рисунок 1. Архитектура Krontech Single Connect

К основным функциональным возможностям Krontech Single Connect можно отнести:

- контроль доступа привилегированных пользователей к корпоративным системам;

- непрерывная запись действий привилегированных пользователей в корпоративных системах;

- распознавание текста (OCR) и keylogger в привилегированных сеансов RDP/SHH;

- поддержка интеграции с системами на базе Microsoft Windows, Linux, Unix ОС, а также с сетевым оборудованием, в т. ч. по протоколам TACACS+ и RADIUS;

- изолирование сессий привилегированных пользователей;

- просмотр записи действий привилегированных пользователей в формате эмуляции видео, с возможностью поиска фрагментов записи по ключевым словам;

- встроенные отчеты с отображением графика и статистики активностей привилегированных пользователей, количества и распределения подключений, классификации пользователей и т. д.;

- возможность контроля активных сессий в режиме реального времени;

- возможность использования мультифакторной аутентификации, в том числе использование одноразовых паролей one-time passwords (OTP);

- возможность аутентификации с использованием протоколов TACACS+ и RADIUS;

- управление жизненным циклом паролей целевых систем;

- организация веб-портала для доступа пользователей к целевым системам с поддержкой Single-Sign-on (SSO);

- возможность фильтрации и контроля использования заданного списка команд (белый список команд);

- многофакторная аутентификация с геоограждением — применение политик доступа на основе геолокации и времени для минимизации воздействия в случае внешнего использования привилегированных учетных записей.

Системные требования и поддерживаемые технологии

Платформа Krontech Single Connect доступна в виде дистрибутива для установки на Linux-сервер (Centos 7.2.1511) и виртуального устройства (virtual appliance).

Для нормального функционирования системы потребуется 4 ядра, Centos 7.2.1511, 16 Гб оперативной памяти и 100 Гб дискового пространства.

Для управления Krontech Single Connect достаточно любого современного веб-браузера (Firefox , Chrome или Internet Explorer).

Поддерживаемые технологии и протоколы для контроля:

- SSHv2

- TELNET

- STELNET

- SNMP

- RDP

- VNC

- SFTP

- HTTP

- HTTPS

- ORACLE TNS

- MYSQL

- MSSQL

- CASSANDRA

Поддерживаемые системы для управления парольной информацией:

- Операционные системы: Windows, Linux, Unix

- Базы данных Oracle, PostgreSQL, MySQL, MSSQL с CLI interface

- Сетевые устройства, управление которых осуществляется по SHH

- Приложения, предоставляющие API для смены пароля

Krontech Single Connect поддерживает интеграцию:

- с каталогами LDAP/Active Directory;

- с системами класса SIEM: HP ArcSight и другими по протоколу syslog.

- c системами обработки заявок (Ticket systems).

В Krontech Single Connect есть собственный TACACS/RADIUS-сервер, а также собственное решение мультифакторной аутентификации (2FA).

Для высокой отказоустойчивости решения решение поддерживает объединение в кластеры высокой доступности (High-Availability), а также режим Active-Active для объединения серверов Single Connect в единый кластер безопасности.

Политика лицензирования Krontech Single Connect

Krontech Single Connect лицензируется по количеству пользователей, количеству контролируемых целевых устройств, а также по типу применяемых протоколов для привилегированного доступа к целевым системам (прокси-лицензии). В Krontech Single Connect лицензируются также и дополнительные функции, например TACASC, модуль двухфакторной аутентификации. Это позволяет клиентам внедрять только необходимые функции безопасности Krontech Single Connect, в которых есть потребность на текущей момент. В случае необходимости расширения функциональности системы контроля клиент может просто докупить лицензии и с легкостью их интегрировать в уже функционирующую инфраструктуру безопасности Krontech Single Connect.

Далее в обзоре будет рассмотрена работа продуктом.

Работа с Krontech Single Connect

Работа с Krontech Single Connect начинается с авторизации пользователя в системе на веб-портале. В веб-браузере необходимо набрать адрес сервера Krontech Single Connect. После ввода появляется приглашение для ввода аутентификационных данных пользователя.

Рисунок 2. Окно авторизации Krontech Single Connect

Для аутентификации может использоваться:

- LDAP / Active Directory

- Radius

- TACACS+

После авторизации в зависимости от прав доступа и роли пользователя отображаются различные пункты меню и основная информация о подключении.

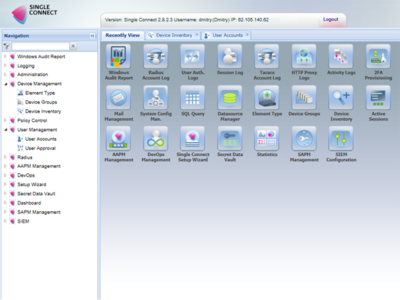

Рисунок 3. Общий вид меню (веб-интерфейса) Krontech Single Connect

Окно веб-интерфейса состоит из трех зон — слева расположено иерархическое меню, разделенное по функциональным возможностям, справа отображается основная информация и настройки соответствующего раздела, вверху выводится информация об учетной записи пользователя, IP, версии Krontech Single Connect и кнопка выхода из системы.

Модуль SAPM (Shared Account Password Management) позволяет контролировать доступ ИТ-персонала к общим учетным записям. SAPM обновляет сохраненные пароли через настраиваемые интервалы времени, а функция синхронизации проверяет, что пароли не были изменены с помощью любого другого механизма. В случае конфликта паролей система уведомит администратора по электронной почте и по тревоге автоматически аннулирует пароли/учетные записи пользователей, созданные различными источниками. Без автоматизации ротации паролей ИТ-отделы могут столкнуться с высокими эксплуатационными расходами, а также с потерей производительности в результате случайной блокировки учетных записей.

SAPM также поддерживает механизм одноразовых паролей (OPT). Пароль может быть показан оператору в течение определенного времени. Система блокирует других пользователей, которые пытаются получить доступ к паролю для этого конкретного устройства.

SAPM предоставляет подробные отчеты для службы информационной безопасности с четким представлением о том, какие пользователи получали доступ к привилегированным или общим учетным записям, когда и зачем. Система также сообщает об обновлении пароля и синхронизации деятельности, а также об использовании одноразового пароля.

В SAPM есть также функция поиска локальных привилегированных учетных записей на конечных точках и информирования администратора ИБ.

Рисунок 4. Управление паролями и настройками смены аутентификационных данных в разделе SAPM Management

SAPM интегрируется с модулем PSM, обеспечивая сквозную аутентификацию пользователей. SAPM также позволяет управлять служебными учетными записями в программном обеспечении: это учетные записи, используемые автоматизированными службами или приложениями для доступа к другим приложениям, данным или системам.

Модуль SAPM имеет функции организации рабочего процесса согласования доступа. Кроме того, SAPM также поддерживает сценарии аварийного восстановления, включая поддержку учетных записей firecall.

Администратором Krontech Single Connect каждому пользователю, в зависимости от его роли, назначается целевая система, к которой он может произвести удаленное подключение.

Рисунок 5. Управление подключениями к целевым системам в разделе Device Management

Администратором Krontech Single Connect создаются политики безопасности привилегированных сессий — например, белый список команд.

Рисунок 6. Настройка политик в разделе Policy Control

Для подключения к целевой системе пользователь производит подключение к WEB-GUI Single Connect. После прохождения аутентификации в системе пользователю предоставляется список целевых корпоративных систем, доступных ему для подключения.

Для подключения пользователь выбирает раздел Device Management — Device Inventory. В Device Inventory пользователь выбирает целевую систему для подключения.

Рисунок 7. Выбор целевой системы для подключения в Krontech Single Connect

После выбора пользователем целевой системы сервер Krontech Single Connect инициирует подключение к данной системе. Система осуществляет сквозную аутентификацию пользователя.

Рисунок 8. Подключение к защищаемому серверу из консоли пользователя Krontech Single Connect

Действия пользователей, которые осуществляются через систему Krontech Single Connect, регистрируются в системе.

Рисунок 9. Работа на удаленном Windows-сервере

Просмотр действий пользователей администратором осуществляется в разделе Session Log.

Рисунок 10. Просмотр действий пользователей в разделе Session Log

Рисунок 11. Просмотр видеозаписи действий пользователей в разделе Session Log

Рисунок 12. Просмотр событий сессии (модули OCR и Keyloger)

Во время сеанса удаленного пользователя у администратора безопасности в консоли Krontech Single Connect в разделе Logging есть возможность в режиме реального времени осуществлять мониторинг сессии, просматривать, какие команды были выполнены модулями OCR и Keyloger. В лог будут включены все нажатые клавиши и выполненные пользователем команды. Данные логов также могут быть отправлены в системы класса SIEM для автоматической корреляции.

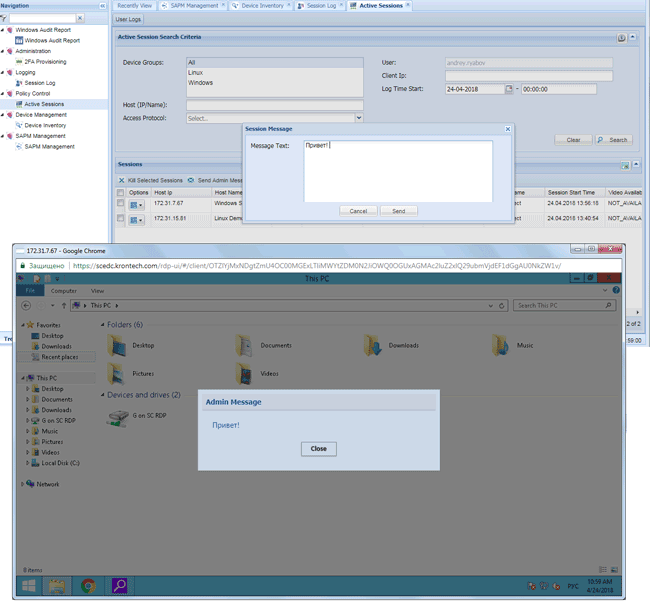

Администратор может отправлять сообщения на удаленный рабочий стол и принудительно блокировать сессию.

Рисунок 13. Отправка сообщения на удаленный рабочий стол в Krontech Single Connect

Таким образом, со стороны администратора безопасности увеличивается скорость реакции на несанкционированные действия за счет возможности вмешаться или прекратить сессию управления в случае обнаружения подозрительной активности.

Рисунок 14. Блокировка администратором Krontech Single Connect сессии на удаленном сервере

В Krontech Single Connect для доступа к системам может использоваться двухфакторная аутентификация. Она доступна в онлайн- и офлайн-режимах с использованием мобильного приложения на смартфоне (iOS) и верификацией по SMS.

Рисунок 15. Генерация паролей в разделе 2FA Provision в Krontech Single Connect

Для использования 2FA необходимо скачать и установить Single Connect Mobile Application из App Store или Google Play Store. Приложение доступно для IOS и Android.

После установки приложения необходимо войти в Krontech Single Connect Web GUI в раздел 2FA Provisioning. Там появится QR-код и код активации. Новый QR-код и код активации могут быть сгенерированы при нажатии Generate New One.

В офлайн-режиме необходимо в мобильном приложении Single Connect Mobile Application выбрать Offline Token, сканировать QR-код или ввести код доступа вручную. Single Connect Mobile Application сгенерирует код доступа.

Рисунок 16. Двухфакторная аутентификация в Krontech Single Connect с использованием смартфона в офлайн-режиме

В онлайн-режиме необходимо в мобильном приложении Single Connect Mobile Application выбрать Online Token, ввести логин и пароль. Система сгенерирует и пришлет код доступа.

Рисунок 17. Двухфакторная аутентификация в Krontech Single Connect с использованием смартфона в онлайн-режиме

В режиме SMS, когда новый токен будет сгенерирован сервером Krontech Single Connect, система отправит его пользователю SMS-сообщением.

Выводы

Система Krontech Single Connect представляет собой мощный набор инструментов для автоматизации контроля и управления действиями привилегированных пользователей, подходящий для защиты широкого круга информационных и автоматизированных систем. Его применение позволяет существенно снизить риски утечки информации и возникновения инцидентов, вызванных внутренними и внешними пользователями.

С функциональной точки зрения к сильным сторонам продукта относятся широкий спектр поддерживаемых целевых систем, протоколов, включая подключение к базам данным как sql-прокси, методов аутентификации, возможность мониторинга и записи всех действий привилегированных пользователей, возможность оперативного контроля за работой сотрудников в режиме реального времени и предоставление всей необходимой информации для обнаружения и предотвращения утечек информации. Кроме того, в Krontech Single Connect есть собственный TACACS/RADIUS-сервер, а также собственное решение 2FA (двухфакторная аутентификация) с геоограничениями.

К преимуществам также можно отнести модульную архитектуру Krontech Single Connect. Модульность позволяет клиентам внедрять только те модули, в которых есть потребность. Если необходимо расширить функциональность системы контроля, клиент может просто докупить необходимые модули и лицензии и с легкостью интегрировать их в уже функционирующую инфраструктуру безопасности Krontech Single Connect.

К явным недостаткам можно отнести отсутствие у рассматриваемой версии продукта сертификатов соответствия требованиям безопасности ФСТЭК России, а также отсутствие русифицированного интерфейса системы и технической документации на русском языке.

Отсутствие сертификатов ФСТЭК России может являться существенным ограничением при использовании продукта в организациях государственного сектора, а также во многих частных компаниях. Отсутствие русифицированного интерфейса системы и технической документации может затруднить работу с системой, если пользователи плохо владеют иностранными языками. При этом, по информации от разработчика, в настоящее время уже осуществляется разработка комплекта технической документации на русском языке, и в ближайших версиях продукта будет доступен русифицированный интерфейс.

Достоинства:

- Единая точка входа для привилегированных пользователей без необходимости авторизации на каждом защищаемом устройстве.

- Модульная архитектура решения и, соответственно, гибкое ценообразование.

- Широкий спектр поддерживаемых целевых систем, клиентов доступа и протоколов.

- Надежное хранение и гибкое управление паролями конечных систем.

- Встроенный (собственный) TACACS/RADIUS-сервер.

- Встроенное (собственное) решение 2FA с геоограничениями.

- Поддержка динамического маскирования значений для сессий SQL (Real-time data masking support for SQL sessions).

- Безагентная архитектура — продукт не требует установки агентов на защищаемые объекты.

- Широкие возможности интеграции, включая каталоги пользователей Active Directory / LDAP и системы класса SIEM.

- Поддержка кластеризации решения.

- Поддержка разграничения доступа по времени суток и дням недели.

- Удобный просмотр действий администраторов и разные представления данной информации (видео, снимки экрана, распознавание текста).

- Возможность просмотра сессий в режиме реального времени.

Недостатки:

- Отсутствие сертификатов по требованиям безопасности ФСТЭК России.

- Отсутствие русифицированного интерфейса системы.

- Отсутствие на текущий момент эксплуатационной документации и раздела «Справка» на русском языке.