Сертификат AM Test Lab

Номер сертификата: 338

Дата выдачи: 05.04.2021

Срок действия: 05.04.2026

- Введение

- Функциональные возможности Safe-T

- Архитектура Safe-T ZoneZero

- Системные требования Safe-T

- Сценарии использования Safe-T

- 5.1. Сегментация внутренней инфраструктуры компании

- 5.2. Безопасный удалённый доступ с поддержкой адаптивной 2FA, MFA

- 5.3. Организация защищённого удалённого доступа для подрядчиков и дистанционных сотрудников

- 5.4. Безопасная передача данных в защищённую сеть

- 5.5. Защищённый доступ к файловым хранилищам SMB из публичных сетей (SFA)

- Анонс новой версии

- Выводы

Введение

В третьем десятилетии XXI века сложно представить, чтобы информация, от которой зависят бизнес-процессы компании, оставалась недоступной за пределами периметра контролируемой сети. Доступ пользователей к корпоративным ресурсам должен осуществляться в любое время и из любой точки земного шара. Для обеспечения безопасности при такой модели доступа все пользователи, мобильные и стационарные устройства, приложения должны проходить процедуру проверки прав (аутентификации и авторизации) при каждом обращении к корпоративной информации.

Safe-T ZoneZero — локальная (on-premise) программная платформа для организации защищённого доступа пользователей к локальным и облачным корпоративным ресурсам, разработанная израильской компанией Safe-T Group. Центр технологической экспертизы Safe-T в РФ реализован на базе официального дистрибьютора Fortis, предоставившего продукт для этого обзора. Safe-T Group также является поставщиком Secure Access Service Edge (SASE), решений новой категории, объединяющих функции для сетей и точек безопасности в единую глобальную облачную службу. Это архитектурное преобразование корпоративных сетей и безопасности позволяет информационным технологиям предоставлять целостные, гибкие и адаптируемые услуги для цифрового бизнеса.

Платформа Safe-T предназначена для:

централизованного управления доступом всех типов пользователей ко всем типам ресурсов компании (в публичных и частных облаках, локальной сети) без изменения существующей сетевой инфраструктуры, включая VPN;

- полного и постоянного контроля за доступом сотрудников организации, а также её подрядчиков и партнёров ко внутренним ресурсам компании и защищаемой информации;

- предотвращения несанкционированного использования учётных записей пользователей посторонними лицами;

- усиления защиты доступа к ресурсам компании за счёт современных механизмов мультифакторной аутентификации, включая биометрию;

- безопасного доступа к файловым хранилищам компании и её облачным сервисам из публичных сетей.

Safe-T соответствует требованиям современной концепции Zero Trust Network Access, совмещая принципы защищённого доступа к ресурсам и прозрачности в интересах работы сотрудников, клиентов и подрядчиков компании с любого устройства и из любой сети. В нескольких словах Zero Trust Network Access можно охарактеризовать как «не доверяй никому — проверяй». Таким образом, любая попытка доступа к корпоративной информации считается несанкционированной до тех пор, пока пользователь, устройство или приложение не докажут обратное через физически изолированные процессы аутентификации и авторизации.

Концепция «нулевого доверия» предполагает микросегментирование корпоративной сети со своими политиками безопасности и правами доступа для каждой пары «приложение — пользователь». Компрометация доступа к одному приложению или сервису на практике не приводит к распространению угрозы по всей сети. Таким же образом разделяются пользователи, которые получают минимальный набор прав, необходимый для решения возложенных на них задач.

Наконец, для достижения большей эффективности подход Zero Trust Network Access предполагает централизованное управление рабочими местами и приложениями с анализом событий из области безопасности, зафиксированных на конечных точках и элементах инфраструктуры сети.

Всем этим требованиям парадигмы «нулевого доверия» отвечает решение Safe-T ZoneZero. Рассмотрим возможности платформы подробнее.

Функциональные возможности Safe-T

Safe-T применяет запатентованную технологию реверсивного соединения, установленного между развёрнутыми компонентами продукта, что создаёт зону «нулевого доверия». Пользователи, устройства и приложения не получат доступ к запрашиваемой информации до тех пор, пока данное соединение не будет разрешено и установлено с помощью логического однонаправленного соединения, инициируемого контроллером доступа из корпоративной сети.

Рисунок 1. Запатентованная технология реверсивного соединения Safe-T

Все функциональные возможности реализованы на единой платформе, без необходимости установки дополнительных решений, благодаря чему пользователи могут выбрать оптимальную защиту удалённого доступа, основанную на «нулевом доверии», в соответствии со своими сценариями и требованиями. Кроме того, платформа Safe-T ZoneZero предоставляет централизованное управление всеми технологиями безопасного доступа, снижая нагрузку на ИТ-службу и сокращая издержки организации.

Рассмотрим ключевые компоненты Safe-T подробнее.

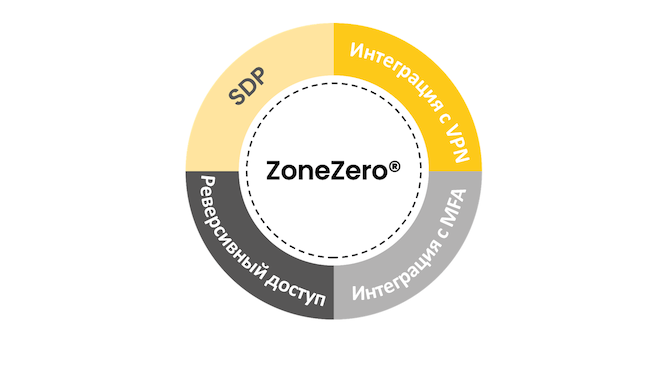

Рисунок 2. Ключевые компоненты Safe-T, образующие единое решение ZoneZero в сочетании с дополнительным модулем безопасного доступа к файловым хранилищам

Программно определяемый периметр (ZoneZero SDP)

Компонент платформы ZoneZero SDP (Software Defined Perimeter) обеспечивает создание безопасного, «бесшовного» и прозрачного программно определяемого периметра для пользователей, приложений и устройств по любым протоколам стека TCP/IP, например HTTP / HTTPS, SMTP, SFTP, SSH, APIs, RDP, WebDAV и другим. ZoneZero SDP использует запатентованную компанией Safe-T технологию обратного доступа (внешнего и / или внутреннего контуров), которая позволяет не открывать порты для входящих соединений в брандмауэре организации и, следовательно, существенно сужает фронт атаки.

ZoneZero SDP может работать параллельно с уже применяемыми технологиями (например, VPN), поддерживает облачное, локальное и гибридное развёртывание, а также масштабирование и отказоустойчивость.

Рисунок 3. Схема подключения субъектов через ZoneZero SDP

Мультифакторная аутентификация (ZoneZero MFA)

Одним из важных компонентов в платформе Safe-T является решение ZoneZero MFA (Multi-Factor Authentication), обеспечивающее постоянную многофакторную аутентификацию пользователей. ZoneZero MFA применим для внутренних и внешних пользователей, подключающихся через VPN и WWW, а также для веб-приложений.

Большим преимуществом ZoneZero MFA является централизованный подход к организации мультифакторной аутентификации напрямую с приложениями / сервисами любых поставщиков / производителей MFA.

Рисунок 4. Аутентификация с помощью ZoneZero MFA

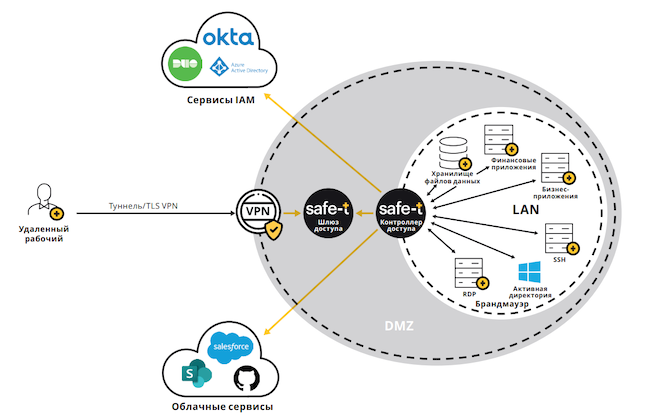

Повышение уровня безопасности VPN (ZoneZero VPN)

В отличие от программно определяемого периметра (SDP) VPN не поддерживает концепцию «нулевого доверия» и, следовательно, не разделяет потоки авторизации и аутентификации. Набор технологий VPN изначально был разработан не для обеспечения безопасного удалённого доступа, а для расширения границы внутреннего периметра компании за корпоративную сеть. Как правило, применение VPN обусловлено ограничениями в существующей инфраструктуре предприятия.

Текущий уровень зависимости компаний от уже применяемых VPN-продуктов порой не позволяет объективно оценить новый подход к решению, казалось бы, привычной задачи — организации безопасного удалённого доступа. VPN хорошо справляется с задачей объединения сетей удалённых офисов компании, но предоставляет избыточные права в случае подключения отдельных пользователей, будь то сотрудники, подрядчики, приложения или устройства, к конкретным корпоративным ресурсам.

Решение ZoneZero VPN усиливает безопасный доступ к контролируемой сети, обеспечивая разделение плоскости данных и плоскости управления, мониторинг и интеграцию приложений и сервисов с многофакторной аутентификацией (MFA) в рамках существующей инфраструктуры. Как и в случае с ZoneZero SDP, ZoneZero VPN поддерживает «бесшовное» для пользователей внедрение. ZoneZero VPN не зависит от поставщика виртуальной частной сети, что делает этот компонент универсальным.

Рисунок 5. Схема подключения пользователей через ZoneZero VPN

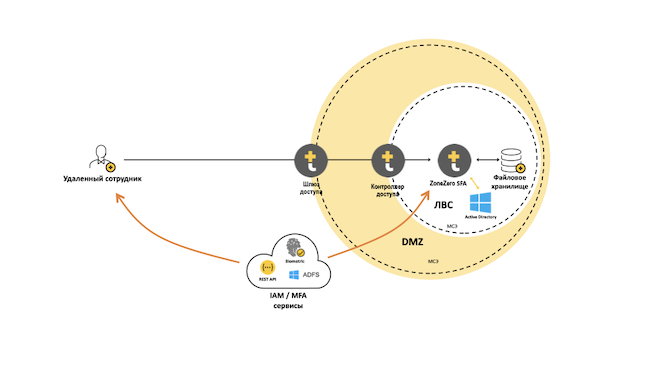

Безопасный доступ к файловым хранилищам (Safe-T SFA)

Компонент Safe-T SFA (Secure File Access) предназначен для обеспечения безопасного доступа сотрудников, контрагентов и клиентов к корпоративным распределённым файловым ресурсам без прямого взаимодействия по протоколам SMB.

С помощью Safe-T SFA организации могут трансформировать SMB-серверы по принципу Zero Trust Network Access, исключая прямой доступ к распределённым SMB-серверам и сетям и предоставляя возможность работать со значимой информацией только по принципу служебной необходимости.

Чтобы обеспечить безопасный доступ к хранилищу распределённых SMB-серверов с использованием только протокола HTTPS, SFA действует как прокси-сервер распределённой файловой системы для SMB-серверов Microsoft Windows, используя механизм аутентификации ADFS, позволяющий авторизировать пользователей по доменным учётным данным и наследовать уже сконфигурированные права доступа к сетевым хранилищам, используемые внутри корпоративной сети.

Рисунок 6. Схема доступа пользователей к файлам через Safe-T SFA

Архитектура Safe-T ZoneZero

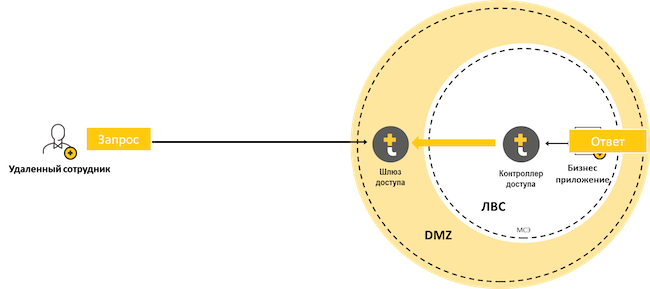

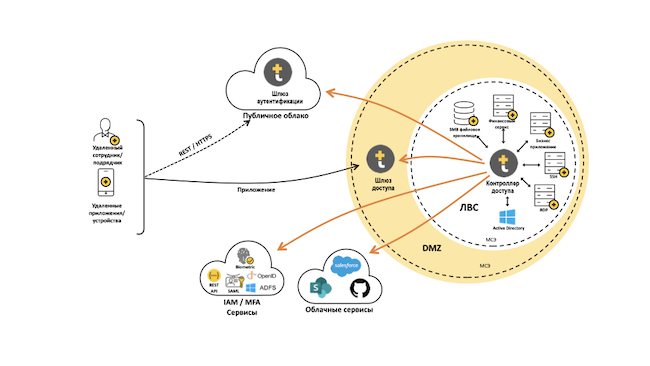

Safe-T ZoneZero поставляется как готовое виртуальное устройство (VMware ESXi или Hyper-V). Пользователь сам может выбрать необходимый набор компонентов, что существенно снижает издержки на владение продуктом. Работа компонентов Safe-T ZoneZero построена вокруг шлюзов доступа (Access Gateway) и аутентификации (Authentication Gateway), а также контроллера доступа (Access Controller).

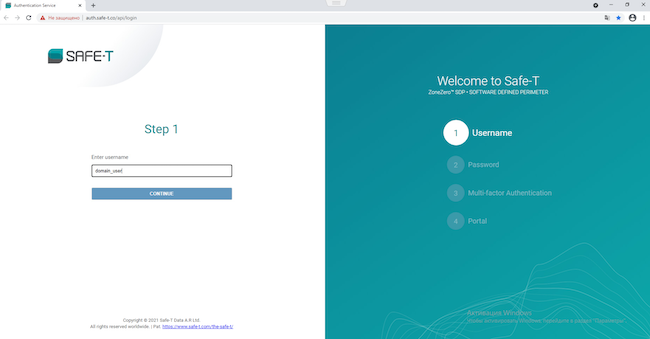

Safe-T ZoneZero работает по следующему сценарию:

- Пользователь подключается к шлюзу аутентификации Safe-T ZoneZero и вводит свои учётные данные.

- Контроллер доступа, установленный в локальной сети организации, забирает данные от шлюза аутентификации для проверки учётных данных у внутреннего поставщика идентификационных данных, используя IAM- / IdP-решения стороннего производителя, Active Directory, SAML, OTP и т. д.

- После того как пользователь будет аутентифицирован, контроллер доступа передаст шлюзу аутентификации информацию о том, какие приложения отображать пользователю, а также разрешит шлюзу доступа предоставить обратный доступ для конкретного пользователя к разрешённым приложениям.

- Контроллер доступа передаёт шлюзу доступа инструкции о том, какое соединение будет разрешено для доступа пользователя к выбранному сервису.

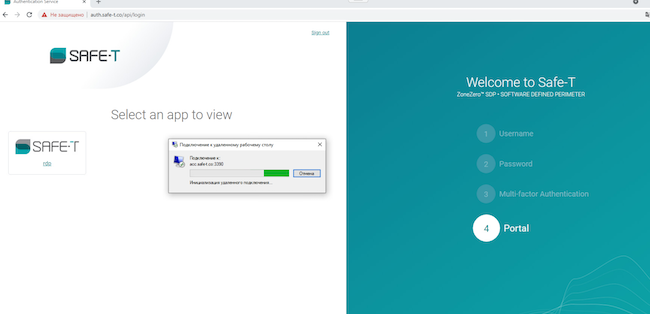

- Пользователь выбирает приложение, к которому необходимо получить доступ.

- Пользователь перенаправляется на опубликованный IP-адрес приложения.

- Пользователь получает доступ к опубликованному сервису. Контроллер доступа, находясь внутри сети компании, инициирует передачу сетевого трафика, исключая необходимость иметь открытые порты на межсетевом экране.

- Как только пользователь отключается от службы, контроллер передаёт шлюзу доступа команду заблокировать доступ конкретного пользователя к конкретному приложению.

Рисунок 7. Окно авторизации в веб-интерфейсе пользователя ZoneZero SDP, отображающее последовательность необходимых действий

Рисунок 8. Ввод пароля и пришедшее уведомление MFA

Рисунок 9. Активный портал с предоставленным доступом RDP после подтверждения MFA

Рисунок 10. Подключение пользователя к предоставленному сервису RDP через разрешённый адрес на контроллере доступа

Любой поддерживающий технологию Stateful Packet Inspection (SPI) межсетевой экран позволяет пользователю подключиться к запрашиваемому сервису после внутреннего инициирования соединения со стороны контроллера.

Шлюз доступа разворачивается в «демилитаризованной зоне» (DMZ) и выступает в качестве интерфейса доступа ко всем внутренним службам для пользователей из недоверенной внешней сети.

Шлюз аутентификации также помещается в «демилитаризованную зону» или в облачную инфраструктуру. Его основная задача — предоставлять пользователю рабочий процесс аутентификации и доступ только к авторизованным внутренним службам.

Рисунок 11. Пример организации доступа во внутреннюю сеть на базе платформы Safe-T. Серыми кругами отмечены шлюз доступа, шлюз аутентификации и контроллер доступа Safe-T

Системные требования Safe-T

Как уже было сказано, компоненты платформы Safe-T поставляются в виде виртуальных устройств, поэтому для работы Safe-T требуется виртуальная инфраструктура VMware ESXi или Hyper-V. Ниже приведён типовой объём виртуальных ресурсов, необходимых для работы компонентов системы.

Таблица 1. Минимальные системные требования компонентов Safe-T

| Компонент | Ядер ЦП | ОЗУ | Места на диске | OC |

| Safe-T ZoneZero SDP Access Controller | 4 | 8 ГБ | 40 ГБ | Linux Ubuntu |

| Safe-T ZoneZero SDP Access Gateway | 4 | 4 ГБ | 40 ГБ | Linux Ubuntu |

| Safe-T ZoneZero SDP Authentication Gateway | 4 | 4 ГБ | 40 ГБ | Linux Ubuntu |

| Safe-T SFA | 4 | 8 ГБ | 90 ГБ | Windows Server 2016 |

Сценарии использования Safe-T

Сфера применения Safe-T весьма обширна, поскольку платформа разработана в рамках концепции Zero Trust Network Access и подходит для организации безопасного удалённого доступа в различных отраслях, определяя периметр взаимодействия пар «пользователь — приложение». Рассмотрим популярные сценарии применения платформы Safe-T.

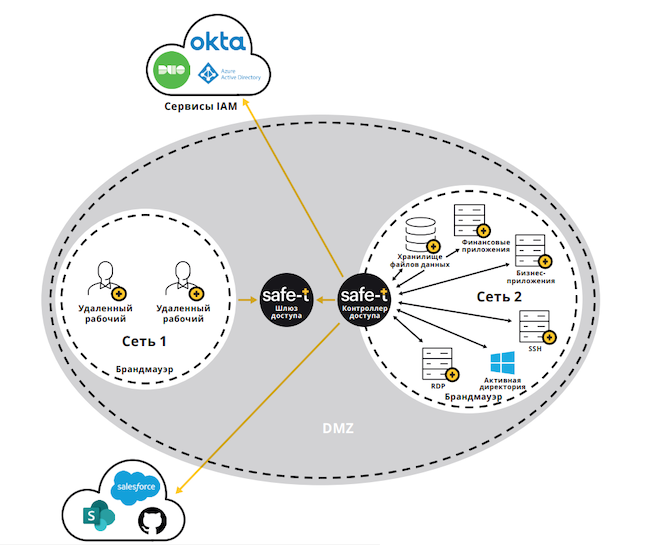

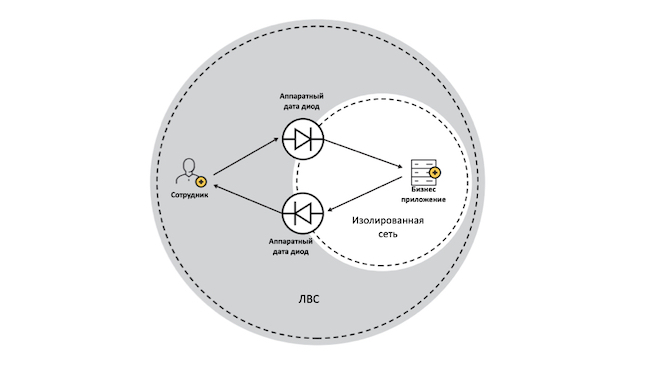

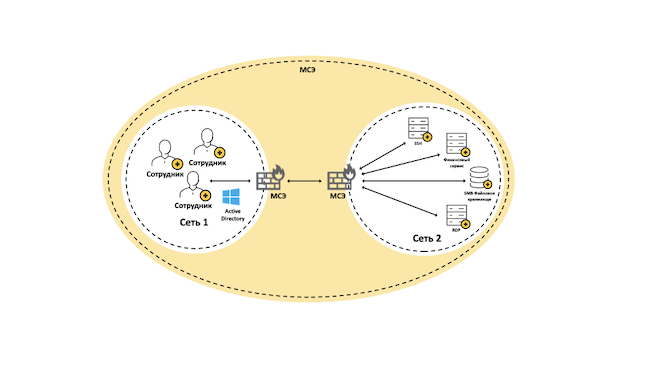

Сегментация внутренней инфраструктуры компании

Компании, которые заботятся о безопасности своих бизнес-процессов, сталкиваются с задачами сегментации инфраструктуры и делегирования прав доступа к значимым для бизнеса сервисам. В общем случае для сегментации применяются межсетевые экраны соответствующего класса защищённости и производительности или — в отдельных случаях — системы однонаправленной передачи данных («дата-диоды»). На практике такое решение может быть неудобным, нефункциональным, избыточным и дорогостоящим для среднестатистической компании. Поэтому применение платформы Safe-T здесь оправданно: она позволяет быстро сегментировать сети независимо от их физического местоположения без модификации состава сети и приложений и предоставлять возможность удалённого безопасного доступа.

Рисунок 12. Метод сегментации сетей с помощью однонаправленных шлюзов

Рисунок 13. Метод сегментации сетей с помощью межсетевых экранов (МСЭ)

Рисунок 14. Сегментация с помощью Safe-T с применением MFA

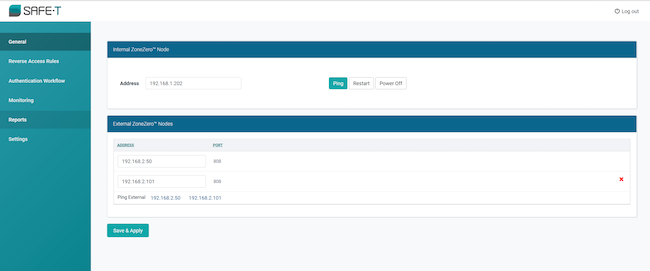

На этом описание работы решения с позиции пользователя завершено. Посмотрим теперь на настройку Safe-T ZoneZero с точки зрения администратора.

Рисунок 15. Настройка сетевых адресов шлюзов и контроллера с помощью веб-интерфейса администратора ZoneZero SDP: внутренний адрес контроллера доступа, внешние адреса шлюза доступа и шлюза аутентификации

Примечание: Internal ZoneZero Node — контроллер доступа; External ZoneZero Node 1 — шлюз доступа; External ZoneZero Node 2 — шлюз аутентификации.

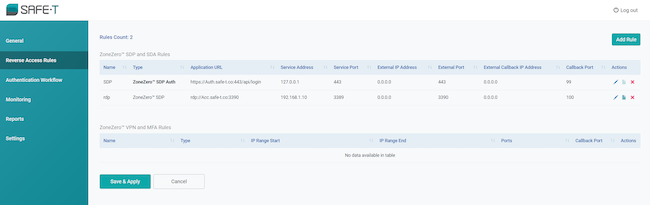

Рисунок 16. Обзор настроенных правил ZoneZero SDP

Доступ пользователей к порталу шлюза аутентификации задаётся соответствующим правилом, доступ к сервисам — аналогичным образом.

Рисунок 17. Параметры подключения пользователей к специальному порталу шлюза аутентификации

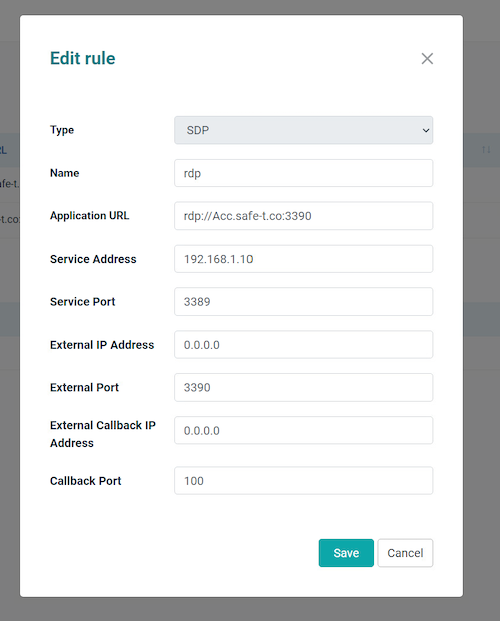

Рисунок 18. Сетевая настройка правила доступа пользователей по RDP

Примечание: Application URL — адрес доступа для пользователя; Service Address — расположение сервиса в корпоративной сети; Service Рort — TCP-порт сервиса; External Port — порт предоставляемый пользователю для доступа к сервису контроллером доступа.

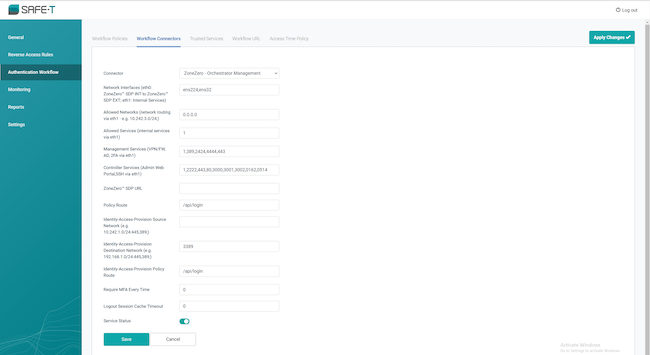

Оркестровка позволяет определить параметры подключения внутренней и внешней сетей для выполнения заданного рабочего процесса.

Рисунок 19. Настройка оркестровки, указание разрешённых портов для взаимодействия с защищённой сетью

Безопасный удалённый доступ с поддержкой адаптивной 2FA, MFA

ZoneZero MFA позволяет добавить многофакторную аутентификацию в унаследованные (legacy, т. е. устаревшие, но необходимые для поддержания бизнес-процессов) приложения, проприетарные службы, RDP, общие файловые ресурсы SMB, SSH, SFTP, VMware, PsExec, PowerShell, WinRS и т. д. Многофакторная аутентификация состоит из нескольких «слоёв»: сначала доступ на уровне периметра, затем — на уровне приложения, в конце — подтверждение от третьего лица (непосредственно сотрудника или уполномоченного пользователя, например менеджера или руководителя).

ZoneZero MFA поддерживает интеграцию со всеми возможными способами аутентификации, включая биометрию, и не требует от пользователя устанавливать дополнительные проприетарные агенты от Safe-T.

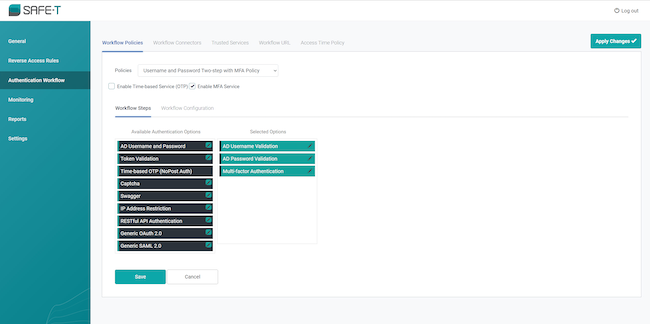

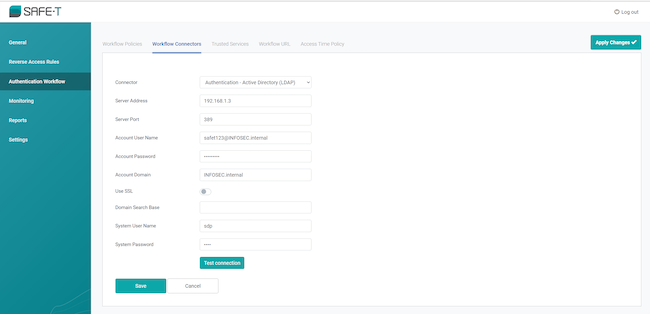

Прежде всего администратору необходимо выбрать шаги аутентификации из предложенного перечня, а затем — установить соединение с контроллером домена и пулом пользователей.

Рисунок 20. Включение MFA и выбор шагов аутентификации из предложенного списка: подтверждение логина и пароля пользователя из Active Directory и многофакторная аутентификация

Рисунок 21. Соединение с контроллером домена и выбор пула пользователей

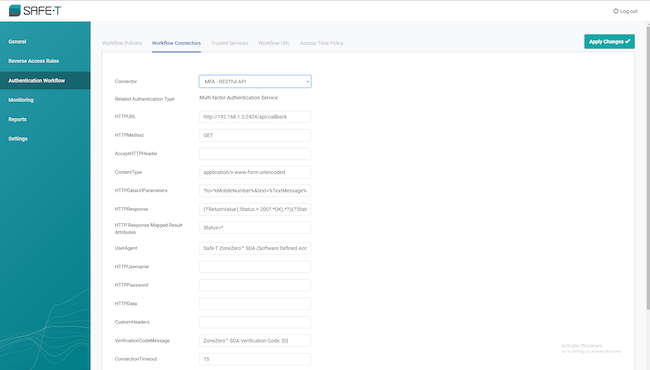

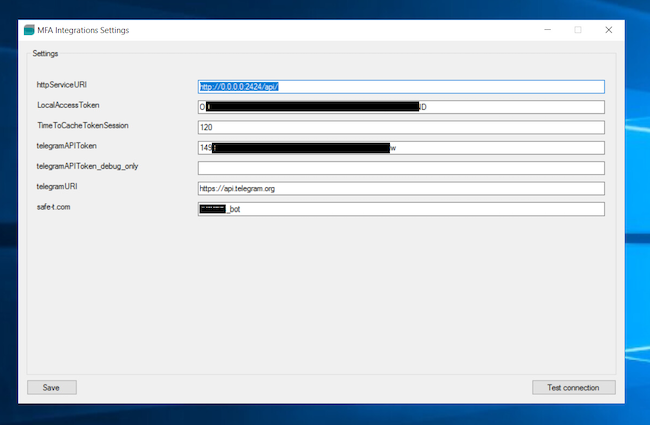

Важной функцией Safe-T MFA является поддержка RESTful веб-API. В нашем примере мы используем телеграм-бот для подтверждения доступа. Пока пользователь не подтвердит действие в Telegram, канал связи не будет открыт.

Рисунок 22. Многофакторная аутентификация с использованием RESTful веб-API. Необходимыми параметрами подключения являются API-ключ, адрес обращения к боту, адрес приложения Safe-T MFA Integrations, работающего по порту 2424

Рисунок 23. Настройка параметров API в приложении Safe-T MFA Integrations на доменном контроллере

Рисунок 24. Тестирование соединения в приложении Safe-T MFA Integrations

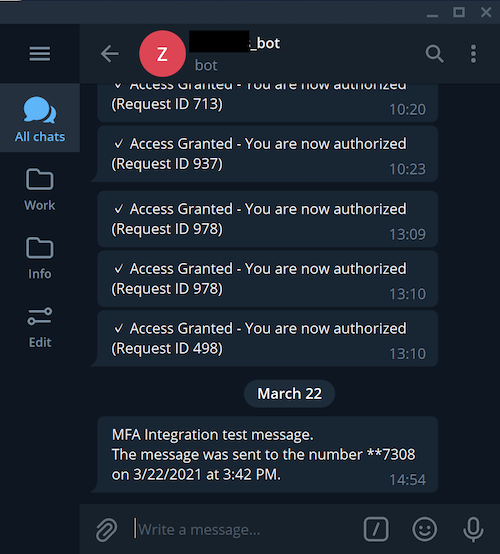

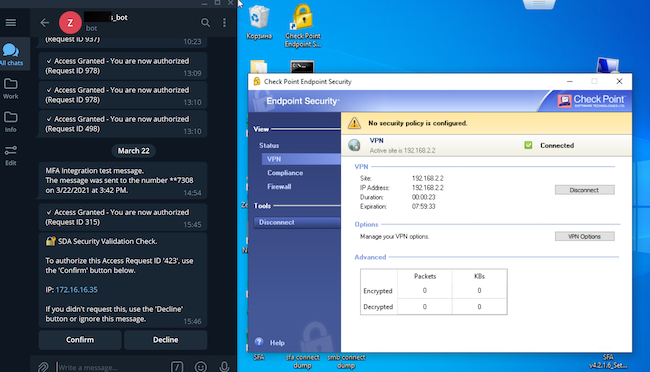

Рисунок 25. Телеграм-бот. Тестирование соединения и MFA

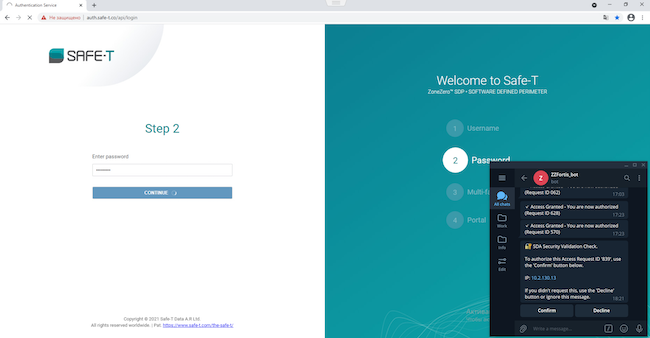

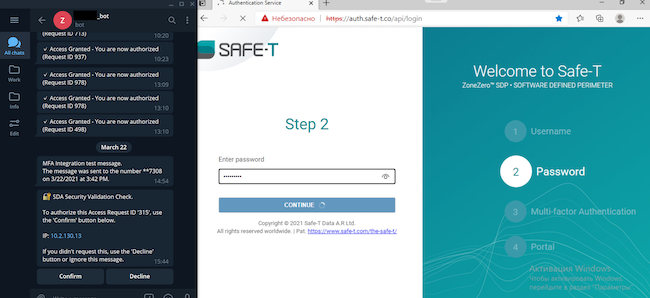

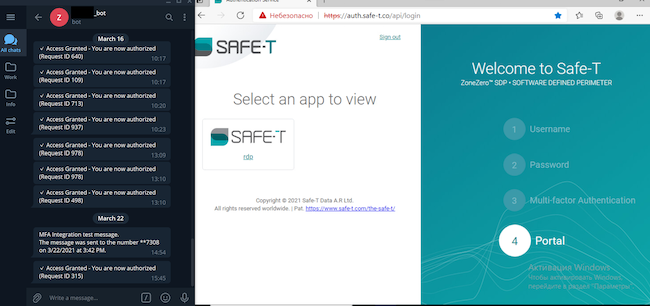

Рассмотрим подробнее рабочий процесс получения удалённого доступа пользователя с применением MFA.

- Пользователь заходит на портал шлюза аутентификации и вводит свои учётные данные.

- Портал переходит в режим ожидания (пользователь не авторизован, появляется анимированный индикатор загрузки).

- В телеграм-бот приходит уведомление по безопасности о попытке получения доступа.

- Нажав кнопку «Confirm», пользователь подтверждает операцию.

- Пользователь авторизуется на портале.

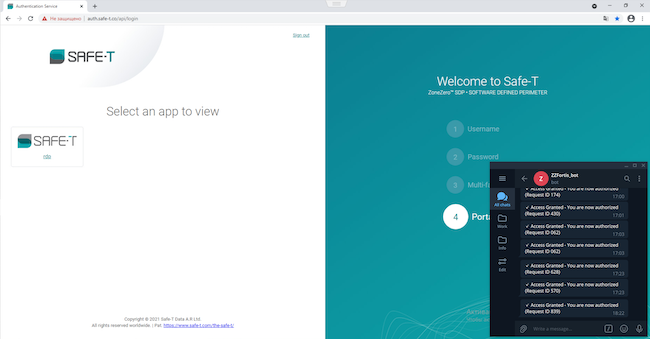

Рисунок 26. Многофакторная аутентификация. Пользователь ввёл свои учётные данные, но Safe-T ждёт подтверждения от телеграм-бота

Рисунок 27. Многофакторная аутентификация. Пользователь авторизован, на экране отображены доступные сервисы

Аналогично осуществляется подключение по VPN и RDP.

Рисунок 28. Многофакторная аутентификация при подключении по VPN. VPN-соединение установлено, но без подтверждения в телеграм-боте обмен информацией не производится

В данном случае взаимодействие с порталом Safe-T со стороны пользователя не требуется, контроллер доступа получает начальные идентификационные данные с помощью обработки записей VPN-сервера о подключении пользователя. Тем самым, в отличие от SDP, в Validation Check Message отображается присвоенный пользователю IP-адрес из VPN-пула, а не начальный публичный адрес, который выводится в случае использования SDP и аутентификации на портале шлюза аутентификации.

Рисунок 29. Многофакторная аутентификация при подключении по RDP после установления начального соединения. При доступе к индивидуальным сервисам производится дополнительный контроль

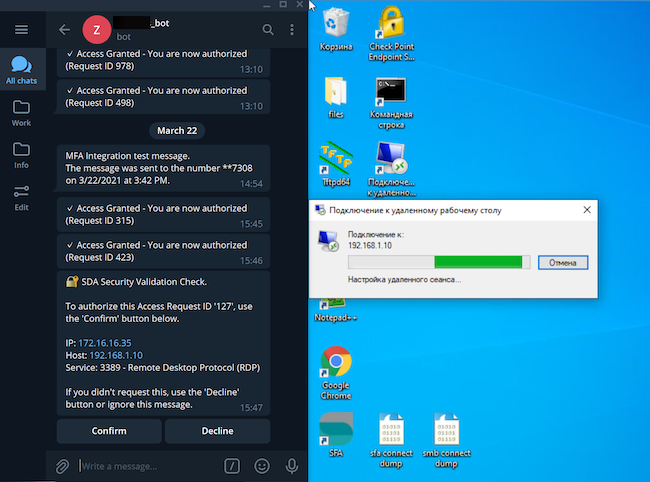

Safe-T поддерживает сценарии аутентификации и аутентификацию по группам.

Рисунок 30. Групповое разделение по индивидуальным адресам для получения доступа к Workflow URL

Благодаря указанным выше технологиям Safe-T может поддерживать устаревшие приложения, изначально не имеющие MFA и не рассчитанные на неё.

Организация защищённого удалённого доступа для подрядчиков и дистанционных сотрудников

Если с удалённо работающими сотрудниками организации всё ясно — необходимо предоставить безопасный доступ в защищённую сеть организации для выполнения работником своих обязанностей, — то привлечение сторонних организаций и подрядчиков с предоставлением им доступа в сеть заказчика вызывает больше вопросов с точки зрения безопасности. Необходимо правильно структурировать процесс контроля деятельности подрядчиков и сотрудников сторонних организаций при их работе с ИТ-инфраструктурой компании, не тратя значительное количество внутренних ресурсов на планирование и обеспечение безопасного доступа по принципу минимально необходимых привилегий.

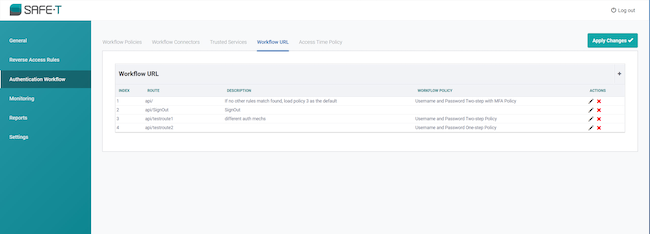

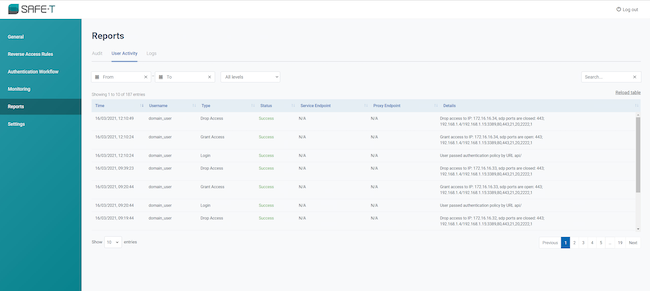

Рисунок 31. Журналирование Safe-T — информация по выполненным правилам доступа SDP

Рисунок 32. Журналирование Safe-T — информация по установленным VPN-соединениям с указанием пользователей и адресов доступа

Safe-T поддерживает интеграцию с решениями для поведенческого анализа (UEBA, SIEM, SOC), что позволяет изучать действия пользователей и своевременно выявлять аномальное поведение.

Рисунок 33. Настройка отправки логирования на внешний SIEM для анализа событий по безопасности

Безопасная передача данных в защищённую сеть

Большинство вендоров Zero Trust Network Access стараются фокусироваться только на веб-приложениях, избегая legacy-инфраструктуры как устаревшей и не отвечающей современным требованиям. Компоненты Safe-T предназначены для поддержания необходимого уровня безопасности даже для такой инфраструктуры без значительных её изменений.

Повышение уровня безопасности достигается за счёт связывания «Port:IP» для конкретного пользователя в комплекте с многофакторной аутентификацией, возможной даже в той инфраструктуре, в которой она изначально не планировалась, и с шифрованием канала.

Защищённый доступ к файловым хранилищам SMB из публичных сетей (SFA)

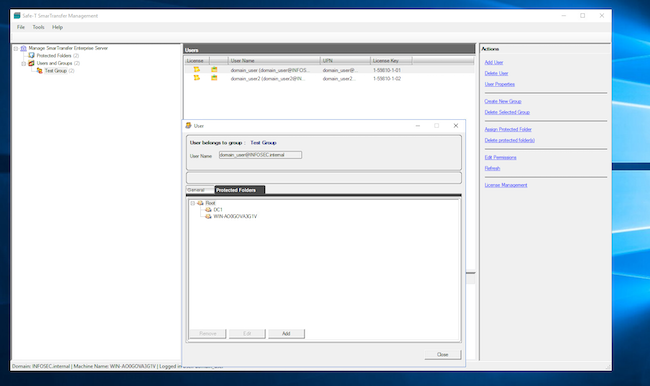

Приложение Safe-T SmarTransfer позволяет внутренним пользователям получить прозрачный доступ к защищённым хранилищам по стандартному протоколу HTTP / HTTPS.

То, что выглядит как стандартный подключённый сетевой диск, на самом деле является безопасным, зашифрованным и контролируемым по доступу каналом, предоставляющим конфиденциальную информацию (файлы) в соответствии с установленными правами для загрузки, скачивания, копирования, открытия, удаления, просмотра и т. д.

Все транзакции регулируются политикой Safe-T SecureStream и механизмом рабочего процесса, что обеспечивает безопасный и контролируемый доступ к содержимому файлов любого типа и отвечает требованиям управления и аудита.

SmarTransfer интегрируется с поставщиком идентификационных данных (например, Active Directory), прозрачно аутентифицируя пользователя при открытии подключённого диска. Список предоставленных безопасных пространств (директорий), отображаемых сотруднику, зависит от группы и разрешений пользователя.

Рисунок 34. Safe-T SmarTransfer. Перечень безопасных пространств, доступных для тестовой группы пользователей

Анонс новой версии

Незадолго до публикации этого обзора производитель анонсировал выход очередной версии платформы Safe-T с новыми функциональными возможностями. В новом выпуске пользователям поставляется единый образ на базе ОС Alpine Linux, содержащий в себе Access Gateway, Access Controller и межсетевой экран pfSense. Настройка адресов контроллера доступа и шлюза доступа теперь производится непосредственно в образе, что может сократить время развёртывания платформы. Также в случае необходимости теперь можно подключиться к отдельным машинам внутри общего образа с помощью системы удалённого доступа VNC (Virtual Network Computing) через открытые порты на Alpine.

Также в новой версии платформы появилась возможность поддержки отказоустойчивости с помощью настройки сетевого протокола VRRP (Virtual Router Redundancy Protocol) непосредственно на хостах Safe-T, т. е. два установленных единых образа могут функционировать параллельно для обеспечения высокой доступности. Решение о том, кто должен обрабатывать сетевой трафик, будет приниматься согласно текущему состоянию отказоустойчивости.

В ранней версии решению был необходим внутренний (back-end или internal) межсетевой экран «демилитаризованной зоны», который обеспечивал верную маршрутизацию. Теперь благодаря встроенному pfSense, управляющему трафиком между узлами, данная необходимость отпала. Также наличие PfSense позволяет минимизировать настройки имеющейся инфраструктуры и централизованно хранить непосредственно связанные с Safe-T конфигурации.

Наконец, платформа Safe-T получила расширение возможностей журналирования и создания сервисных отчетов. Веб-интерфейс пользователя и администратора остались без изменений.

Выводы

Платформа Safe-T предназначена для обеспечения безопасного доступа к периметру компании по концепции Zero Trust Network Access. Набор компонентов позволяет настроить индивидуальную систему безопасности для каждого заказчика, не меняя при этом сетевую инфраструктуру компании. Важным моментом является то, что несмотря на современность своего продукта Safe-T Group уделяет большое внимание устаревшим приложениям и legacy-инфраструктуре, позволяя заказчикам сохранить устоявшиеся и функционирующие бизнес-процессы.

Safe-T позволяет построить программно определяемый периметр (SDP), поддерживает адаптивную мультифакторную аутентификацию с настраиваемыми и комплексными сценариями, в том числе и для устаревших приложений и сервисов, а также любых протоколов на базе TCP/IP (SMB, RDP, VMware VDI, SSH, FTP, Citrix и т. д.).

Достоинства:

- Простота развёртывания (виртуальные машины) и администрирования.

- Интеграция со всеми современными решениями для мультифакторной аутентификации, включая биометрию.

- Запатентованная технология реверсивного доступа, позволяющая инициировать передачу трафика не со стороны авторизованного пользователя, а со стороны контроллера доступа Safe-T.

- Физическое разделение слоёв передачи данных и непрерывной аутентификации обеспечивает защиту от взлома на уровне архитектуры.

- Работа без агентов.

- Микросегментация до самого элементарного уровня «приложение — пользователь».

- Непрерывный мониторинг доступа к ресурсам компании.

- Интеграция со всеми представленными на рынке средствами поведенческого анализа (UEBA, SIEM, SOC).

Недостатки:

- Продукт представляет собой новый класс решений, применимость которого в настоящий момент неочевидна многим компаниям на рынке РФ.

- Отсутствует русская локализация.

- Является полностью программным комплексом, нет аппаратной реализации.

- В соответствии со ст. 14 федерального закона № 44-ФЗ Safe-T попадает под ограничения в сфере закупок товаров, работ, услуг для обеспечения государственных и муниципальных нужд.