Сертификат AM Test Lab

Номер сертификата: 307

Дата выдачи: 30.09.2020

Срок действия: 30.09.2025

- Введение

- Особенности и проблемы аутентификации пользователей в корпоративной среде

- Функциональные возможности SafeNet eToken и ПО SafeNet Authentication Client

- Архитектура аппаратно-программной связки SafeNet eToken с ПО SafeNet Authentication Client

- Системные характеристики SafeNet eToken 5300 и ПО SafeNet Authentication Client

- Применение аппаратно-программной связки SafeNet eToken с ПО SafeNet Authentication Client

- 6.1. Пользовательский интерфейс ПО SafeNet Authentication Client

- 6.2. Управление SafeNet eToken

- 6.2.1. Инициализация токена

- 6.2.2. Изменение пароля токена

- 6.2.3. Управление сертификатами

- 6.3. Типовые сценарии использования сертификатов SafeNet eToken 5300

- 6.3.1. Цифровая подпись PDF-документа

- 6.3.2. Аутентификация в операционной системе

- 6.3.3. Шифрование файлов

- Выводы

Введение

В связи с интенсивной информатизацией общества и ростом количества информационных систем различного назначения особую актуальность приобретает задача управления доступом пользователей к данным, решение которой прежде всего связано с идентификацией и аутентификацией субъекта (претендента, заявителя) средствами конкретной информационной системы.

В далёком 2006 году был выпущен стандарт NIST SP 800-63 «Electronic Authentication Guideline», который представлял собой техническое руководство для федеральных государственных учреждений США по обеспечению возможности удалённой аутентификации физических лиц. Предполагалось, что с использованием описанных в NIST SP 800-63 методов учреждение могло бы удостоверять заявление гражданина о том, что он знает или владеет некой секретной информацией.

Актуальная версия NIST SP 800-63-3 под названием «Digital Identity Guidelines» определяет классическую парадигму систем аутентификации пользователей, в основу которой положено три фактора:

- нечто известное (например, пароль);

- нечто имеющееся (например, идентификационная карточка или криптографический ключ);

- нечто присущее (например, отпечаток пальца или иные биометрические данные).

Для парадигмы систем электронной аутентификации характерен следующий нюанс: заявитель владеет и распоряжается токеном, который используется для удостоверения его личности. Токен в данном случае представляет собой портативное устройство (смарт-карту, SIM-карту, USB-устройство на основе смарт-карты и др.), которое содержит во внутренней памяти некий «секрет» (криптографический ключ, сертификат, пароль). Термин «токен» используется наравне с альтернативными ему обозначениями: «аппаратный токен», «электронный ключ», «криптографический токен» и пр. Как правило, токен оснащён защищённым микропроцессором, ядром для исполнения криптографических алгоритмов, безопасным хранилищем «секрета», а также одним или несколькими сервисными приложениями. Производители также могут встраивать в него механизмы предотвращения физических и логических атак.

«Секрет», содержащийся в токене, может использоваться заявителем для доказательства того, что он и есть тот самый владелец, имя которого содержится в идентификационной информации.

Аналитический центр Anti-Malware.ru регулярно публикует материалы об аппаратных токенах, неизменно пользующиеся интересом читателей. Например, в своё время был подготовлен большой сравнительный обзор токенов с аппаратной поддержкой отечественных криптографических алгоритмов — как с сертификатом ФСБ России, так и несертифицированных.

Из представленных в настоящее время на рынке заслуживает внимания вариант организации двухфакторной аутентификации с функцией ЭЦП с помощью аппаратного токена SafeNet eToken 5300 и программного обеспечения SafeNet Authentication Client от компании Thales (прежде выпускались компанией Gemalto), одного из глобальных лидеров в области информационной безопасности. Данное предложение выгодно выделяется на фоне конкурирующих с ним продуктов, обладающих в целом сходной функциональностью, в том числе за счёт использования дополнительного фактора, связанного с учётом присутствия пользователя.

Особенности и проблемы аутентификации пользователей в корпоративной среде

Нарушитель, который каким-либо образом получает возможность распоряжаться токеном законного владельца, вместе с тем приобретает и возможность выдать себя за него. Сила системы для аутентификации в значительной степени определяется числом реализованных в нём факторов проверки подлинности пользователя, а угрозы безопасности в отношении токенов могут быть классифицированы в соответствии с типами факторов аутентификации, которые заключает в себе токен.

К числу эффективных стратегий блокирования угроз безопасности в отношении реализаций аутентификации относятся в том числе следующие:

- Множественные факторы затрудняют проведение атак. Если нарушитель для выполнения успешной атаки нуждается в том, чтобы похитить токен и подобрать пароль, раскрытие сразу обоих факторов может быть сопряжено для него с чрезмерно большими трудозатратами.

- Для защиты от дублирования похищенного токена могут быть задействованы методы обеспечения физической безопасности: защиты от вскрытия, сигнализации о подобных попытках, обнаружения несанкционированного доступа.

- Вероятность успешной атаки путём подбора пароля может быть снижена посредством введения правил в отношении его сложности.

- Могут использоваться внеполосные методы проверки свидетельств в отношении владения токеном (например, с помощью мобильного телефона).

Какое число факторов следует использовать в системе аутентификации? Двухфакторная аутентификация, как правило, реализуется с использованием «чего-то, что известно» (имени пользователя и пароля), а также «чего-то, что имеется» (аппаратного или программного токена). Опыт показывает, что в отдельных случаях даже этого может быть недостаточно для достижения целей безопасности. Для перехода на следующий уровень можно добавить «что-то присущее», или биологические признаки (отпечаток пальца, радужная оболочка, черты лица и т. д.). Соответствующий метод называется трёхфакторной аутентификацией и может использоваться в информационных системах, требующих повышенного уровня безопасности (банки, правительственные организации, аэропорты, крупные корпорации и др.).

Биометрия может устранить недостатки, возникающие при использовании других способов аутентификации. Однако нужно учитывать и то, что с увеличением числа факторов, необходимых для проверки личности пользователя, процедура в целом становится более трудоёмкой и сложной. Пользователи могут счесть прохождение проверки обременительным и пытаться «сэкономить» — например, путём использования более слабых, легко запоминающихся или одинаковых паролей.

Как правило, основные затруднения связаны именно с прохождением биометрической проверки. Так, в случае использования методов распознавания лиц отсутствие надлежащего освещения может привести к тому, что легальные пользователи не смогут подтвердить свою личность. Сканеры отпечатков пальцев также могут стать источником затруднений: в некоторых случаях устройство считывания корректно распознаёт отпечаток только в том случае, если пользователь поместит палец в определённое положение.

При выборе обеспечивающего аутентификацию продукта следует соблюдать баланс между безопасностью и комфортом. Один из возможных вариантов — применение фактора присутствия пользователя («чего-то, что выполняется»); этот фактор не относится к числу биометрических и не требует от сотрудника выполнять какие-либо сложные действия. По уровню простоты использования он сравним с классической двухфакторной аутентификацией, однако позволяет обеспечивать повышенный уровень безопасности. В частности, тест на наличие пользователя — одно из фундаментальных требований открытого стандарта аутентификации FIDO2. Его применение, например, позволяет защититься от удалённых атак на неискушённых сотрудников, которые имеют привычку оставлять токен подключённым к USB-порту, а PIN-код от него — записывать для удобства в текстовый файл на рабочем столе компьютера.

В целом опыт показывает, что эффективная система многофакторной аутентификации должна в максимально возможной степени отвечать следующим критериям:

- лёгкость использования — быть простым в настройке и эксплуатации, легко интегрироваться с любой существующей системой за несколько щелчков мышью;

- масштабируемость — поддерживать основные операционные системы, устройства, а также, что крайне желательно, облачные платформы;

- эластичность — обеспечивать строгую аутентификацию с использованием авторитетных отраслевых стандартов;

- надёжность — обеспечивать корректное выполнение процедур проверки во всех условиях эксплуатации;

- поддержка единой точки входа — реализовывать процесс аутентификации, который позволяет пользователю применять предъявленные в начале сеанса работы в системе идентификатор и пароль для получения доступа к различным приложениям.

Кроме того, эффективная система аутентификации в зависимости от индивидуальных особенностей может реализовывать дополнительные функции по безопасности, такие как защита ключей, электронная цифровая подпись (ЭЦП), шифрование данных и др.

В какой мере комбинация SafeNet eToken 5300 и ПО SafeNet Authentication Client отвечает предложенным выше критериям эффективности, нам предстоит выяснить.

Функциональные возможности SafeNet eToken и ПО SafeNet Authentication Client

Электронный ключ SafeNet eToken может применяться в следующих основных целях:

- организация многофакторной аутентификации пользователей при входе в операционную систему,

- удалённый доступ к корпоративным ресурсам,

- аутентификация для доступа к веб-приложениям,

- организация строгой аутентификации в модуле доверенной загрузки операционной системы,

- работа с электронной цифровой подписью.

Интеграция электронного ключа с внешними приложениями выполняется через программный интерфейс PKCS#11 или с использованием низкоуровневых команд APDU. В первом случае требуется использование программного обеспечения SafeNet Authentication Client.

SafeNet Authentication Client позволяет прикладному ПО взаимодействовать с электронными ключами и смарт-картами eToken, IDPrime и iKey производства компании Gemalto. Помимо набора драйверов и интерфейсов для взаимодействия этот клиент реализует набор функций для организации локального администрирования электронных ключей и смарт-карт. SafeNet Authentication Client функционирует на платформах Microsoft Windows, Linux, macOS, что позволяет использовать функциональность электронных ключей и смарт-карт для организации аутентификации и ЭЦП в этих средах.

Архитектура аппаратно-программной связки SafeNet eToken с ПО SafeNet Authentication Client

В качестве функциональной основы выступает электронный ключ SafeNet eToken 5300 — программно-аппаратный комплекс для аутентификации и хранения ключевой информации, особые свойства которого обеспечивают повышенный уровень безопасности в целом. Помимо двух традиционных факторов аутентификации (владения и знания) электронный ключ реализует усиление в виде фактора присутствия пользователя.

Второй архитектурный компонент — SafeNet Authentication Client — представляет собой связующее программное обеспечение (middleware) инфраструктуры открытых ключей (PKI). Он позволяет управлять аутентификатором SafeNet eToken 5300 и предоставляет защищённый инструментарий для обмена данными на основе PKI, обеспечивающий верификацию идентификационной информации пользователя с помощью доверенной третьей стороны.

ПО SafeNet Authentication Client поддерживает возможность работы и с другими устройствами:

- USB-токенами (SafeNet eToken 5110, eToken 5110 CC, eToken 5110 FIPS),

- смарт-картами (SafeNet IDPrime 940 SIS, IDPrime 3940 FIDO, IDPrime 930, IDPrime 3930, IDPrime 940, IDPrime 3940 и др.),

- считывателями смарт-карт, функционирующими в контактном и бесконтактном режимах (CL3000 Prox-du (EOL), ACR128U (EOL), Gemalto IDBridge K30, Gemalto IDBridge K50, SafeNet IDBridge CT30 и др.),

- защищёнными считывателями PIN Pad (Gemalto IDBridge CT700).

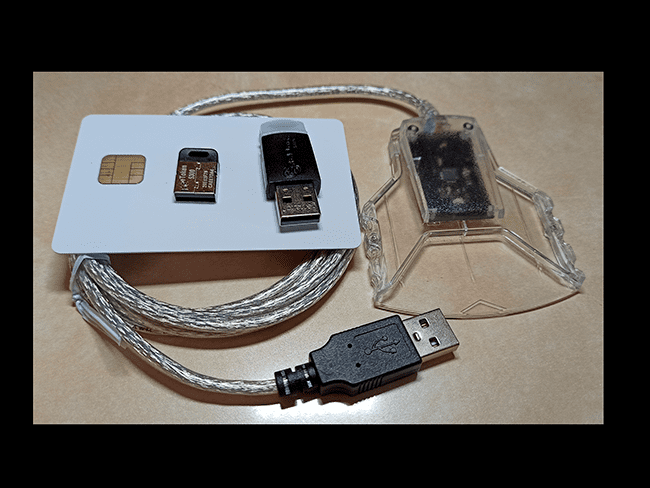

При подготовке обзора в наше распоряжение помимо SafeNet eToken 5300 в форм-факторе «микро» (возможно, самый маленький форм-фактор USB-токена из имеющихся на рынке) были также предоставлены ещё два продукта семейства eToken:

- USB-токен SafeNet eToken 5110;

- считыватель SafeNet IDBridge CT30 и смарт-карта с предустановленным апплетом eToken. Смарт-карта предусматривает возможность имплантирования RFID-метки.

Рисунок 1. Устройства для аутентификации и ЭЦП на базе PKI от компании Thales

USB-токен SafeNet eToken 5110 также представляет собой программно-аппаратный комплекс для аутентификации и хранения ключевой информации. Он является устройством следующего поколения относительно электронного ключа и смарт-карты eToken PRO, вполне хорошо зарекомендовавших себя на российском рынке информационной безопасности.

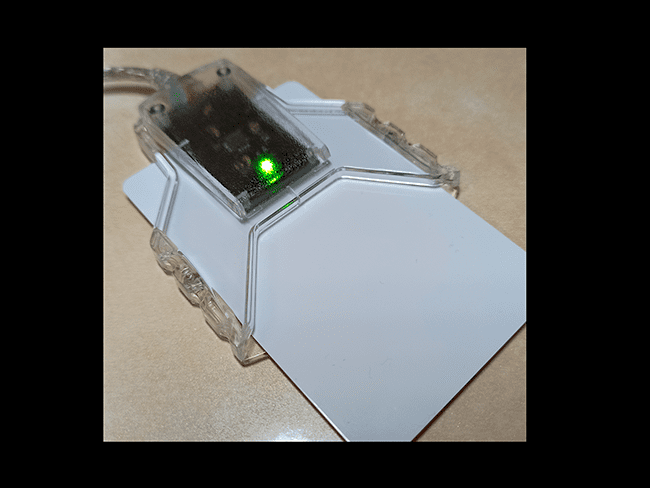

Считыватель смарт-карт IDBridge CT30 — это устройство для работы со смарт-картами компании Thales и других производителей, поддерживающих стандарт ISO 7816. Пользователи ОС Microsoft Windows, Linux, macOS могут применять его для организации двухфакторной аутентификации и работы с ЭЦП. Корпус устройства сделан из прозрачного пластика, благодаря чему можно без дополнительных усилий контролировать корректность размещения смарт-карты в считывателе. Также для него производится подставка, которая позволяет при необходимости использовать IDBridge CT30 в вертикальном положении.

Рисунок 2. Считыватель смарт-карт IDBridge CT30 с подключённой смарт-картой

Системные характеристики SafeNet eToken 5300 и ПО SafeNet Authentication Client

ПО SafeNet Authentication Client функционирует на компьютерах под управлением следующих операционных систем:

- Microsoft Windows Server 2019 / 2016 / 2012 / 2012 R2 (х64) и Server 2008 R2 SP1 / 2008 SP2 (х32, х64); Windows 10 / 8.1 / 8 / 7 SP1 (х32, х64).

- Linux: Red Hat 7.3 / 6.9; CentOS 7.3 / 6.9; SUSE 12.2; Debian 9.0; Fedora 26; Ubuntu 16.04 и 17.04.

- macOS 10.13.1 High Sierra / 10.14 Mojave.

Требования, предъявляемые к необходимому для функционирования ПО SafeNet Authentication Client аппаратному обеспечению, весьма скромны:

- наличие USB-порта для подключения аппаратных токенов,

- разрешение экрана 1024 х 768 и выше.

Обращает на себя внимание то обстоятельство, что рассматриваемая в настоящем обзоре актуальная версия ПО SafeNet Authentication Client 10.8 (R2) для Windows совместима с весьма внушительным перечнем программных продуктов сторонних производителей, который сведён в таблицу 1.

Таблица 1. Программные продукты, совместимые с ПО SafeNet Authentication Client

| Тип программного продукта | Производитель | Версия программного продукта |

| Защищённый удалённый VPN-доступ | Check Point | Endpoint Security E80.70 |

| Microsoft | Windows Server 2008 SP2 и выше | |

| Cisco | AnyConnect for Windows 4.7.00136 | |

| Palo Alto | PA-200 GW Appliance | |

| Juniper | Juniper MAG 2600 GW Appliance | |

| Инфраструктура виртуальных рабочих столов (Virtual Desktop Infrastructure, VDI) | Citrix | Virtual Apps and Desktops 7.1903 |

| Microsoft | Remote Desktop | |

| VMware View | Horizon 7.8 | |

| Управление учётными записями (Identity Access Management, IAM; Identity Management, IdM) | IBM | ISAM for Web 9.0 |

| Intercede | MyID 11.3 | |

| Microsoft | MIM 2016 4.5.286.0 | |

| vSEC:CMS | vSEC:CMS 5.8 | |

| IDnomic | OpenTrust CMS 5.2 | |

| Аутентификация до загрузки (Pre Boot Authentication, PBA) | Sophos | SafeGuard Easy |

| Microsoft | BitLocker (только RSA) | |

| Удостоверяющий центр (Certificate Authority, CA) | Entrust | ESP 10 |

| Microsoft (Local CA) | Для всех Windows-платформ | |

| Система единого входа (Single Sign-On, SSO) | Evidian | ESSO |

| Электронная цифровая подпись | Entrust | ESP 10 |

| Adobe | 2020.009.20063 | |

| Microsoft | Outlook 2016 / Office 365 | |

| Mozilla | Thunderbird 52.9.1 | |

| Браузеры | Mozilla | Firefox 77.01 |

| Microsoft | Internet Explorer 11.476.18362.0 Edge Chromium 84.0.522.40 Edge 44.18362.449.0 | |

| Chrome 83.0.4103.116 |

Наиболее показательные технические характеристики электронного ключа SafeNet eToken 5300 из состава рассматриваемого продукта приведены в таблице 2.

Таблица 2. Основные характеристики SafeNet eToken 5300

Поддерживаемые операционные системы | Windows Server 2008/R2, Windows Server 2012/R2, Windows Server 2016, Windows 7, Windows 8, Windows 8.1, Windows 10, macOS, Linux | |

API и поддерживаемые стандарты | PKCS#11, Microsoft CAPI and CNG (CSP, KSP), Mac Keychain, PC/SC, X.509 v3 certificate storage, SSL v3, IPSec/IKE | |

Объём памяти | 80 КБ | |

Встроенные алгоритмы шифрования | Симметричные: AES 128 / 192 / 256-bit, 3DES (Triple DES) Хеш-функция: SHA-256 RSA: 2048-bit Эллиптические кривые: P-256, P-384 | |

| Вариант исполнения «Мини» | Вариант исполнения «Микро» |

Сертификация (в процессе) | FIPS 140-2, уровень 3 | FIPS 140-2, уровень 2 |

Размеры | 16 мм * 8 мм * 40,5 мм | 12 мм * 4,5 мм * 18 мм |

Поддержка спецификации ISO | Поддержка ISO 7816-1 для 4 спецификаций | |

Рабочая температура | От 0 °C до 70 °C | |

Температура хранения | От -40 °C до 85 °C | |

Влажность | 0—100% без конденсации | |

Сопротивление влаге | IPX7 — IEC 529 | |

USB-коннектор | USB типа A; поддерживает USB 1.1 и 2.0 (полная и высокая скорости) | |

Корпус | Твёрдый пластик, защита от вскрытия | |

Хранение данных в памяти | Как минимум 10 лет | |

Переписывание ячеек памяти | Минимум 500 000 раз | |

Согласно декларации производителя корпус устройства оценивается в качестве защищённого от проникновения твёрдых предметов и воды в соответствии со степенью защиты IPX7. Этот показатель означает, что попавшая внутрь устройства пыль не может повредить его удовлетворительной работе и корпус токена является водонепроницаемым в условиях погружения на один метр под воду на 30 минут.

Поломка корпуса вследствие неосторожного обращения — это часто болезненная тема для USB-устройств. Мы можем отметить, что корпус SafeNet eToken 5300 изготовлен из твёрдого пластика, производит впечатление прочного, стойкого к появлению царапин и вмятин, люфт отсутствует. Сигналы светового индикатора очень хорошо видны через корпус. Токен претендует на статус защищённого от вскрытия, и по ощущениям открывание корпуса без оставления следов действительно потребует значительных усилий. В целом в ходе исследования было вполне легко убедиться, что надёжность корпуса достаточно высока как минимум для того, чтобы он не расшатывался в результате многократных переподключений устройства к USB-разъёму.

К числу основных функционально-технических характеристик связки SafeNet eToken 5300 с ПО SafeNet Authentication Client можно отнести следующие:

- количество ключевых контейнеров — 15,

- длина ключа RSA — 1024 / 2048 бит,

- заполнитель RSA (RSA Padding) — PKCS#1 v1.5, PSS, OAEP,

- длина ключа ECC — 256 / 384 / 521 бит;

- алгоритм вычисления хеш-функции — SHA-1 160 бит, SHA-2 256 / 384 / 512 бит.

Применение аппаратно-программной связки SafeNet eToken с ПО SafeNet Authentication Client

Пользовательский интерфейс ПО SafeNet Authentication Client

Для работы с токенами SafeNet eToken потребуется прежде всего установить ПО SafeNet Authentication Client.

Процесс установки клиента предельно прост и интуитивно понятен, графический интерфейс программы-установщика отличается дружественностью. Для использования SafeNet eToken с ПО SafeNet Authentication Client в общем случае не требуется покупать и устанавливать дополнительный криптопровайдер, все необходимые для работы компоненты содержатся внутри устройства.

SafeNet Authentication Client реализует два механизма обращения к функциям управления: через иконку в трее для быстрого доступа к отдельным операциям над выбранным токеном и через главное окно приложения.

С помощью иконки приложения в трее можно отобразить сведения о программе, изменить пароль выбранного токена, разблокировать его и просмотреть информацию о сертификате. Дополнительное конфигурирование позволяет несколько расширить этот список. Кроме того, при выборе пункта «Сервис» в контекстном меню иконки в трее можно вывести на экран главное окно ПО SafeNet Authentication Client или завершить работу этого приложения.

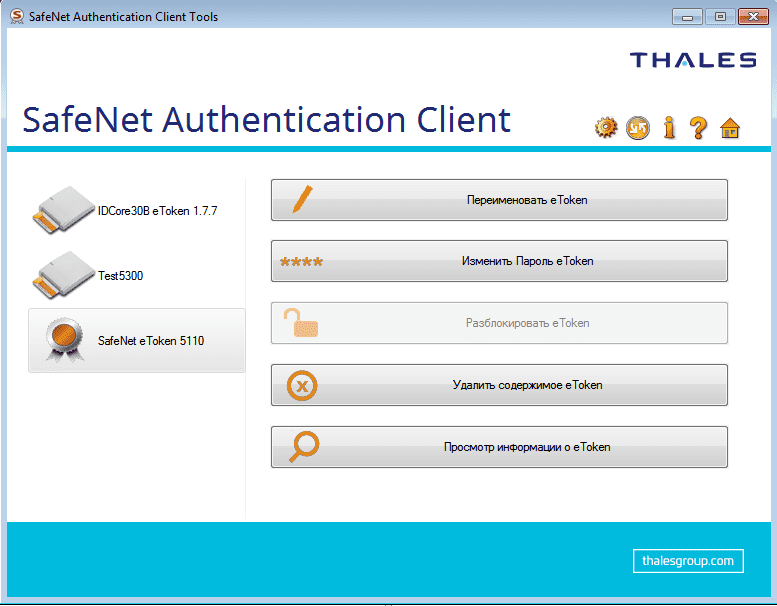

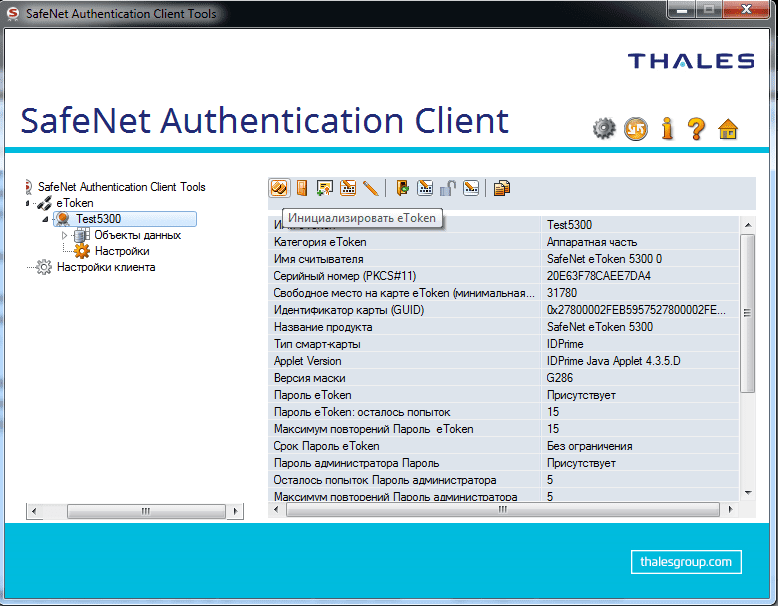

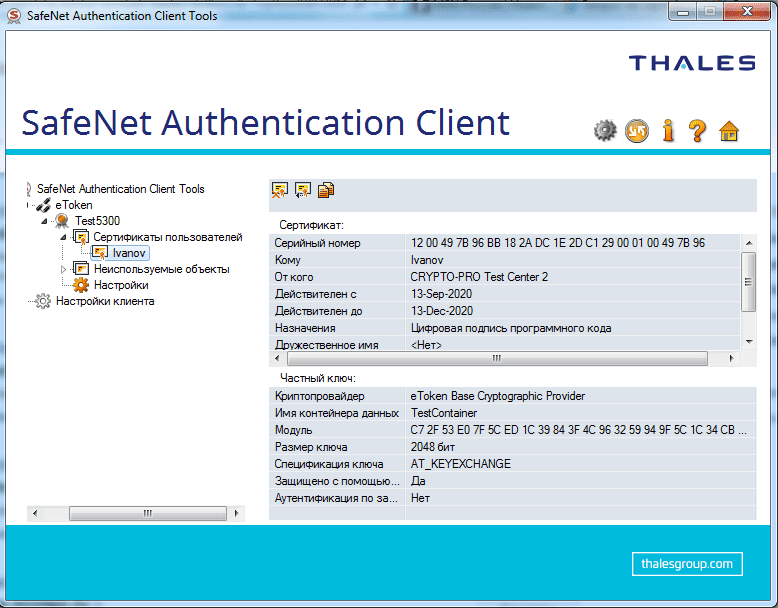

Главное окно ПО SafeNet Authentication Client в нашем случае выглядит так, как показано на рисунке 3.

Рисунок 3. Главное окно ПО SafeNet Authentication Client

Можно легко убедиться в том, что дизайн главного окна без околичностей акцентирует внимание на самом важном: выпукло представлены подключённые к компьютеру устройства, в числе которых токен SafeNet eToken 5300 с именем «Test5300», а также основные операции, которые могут быть произведены над каждым выбранным устройством. Исключительно из любопытства хотелось бы посмотреть, каким образом разработчики ПО обрабатывают ситуацию, когда количество подключённых устройств не оставляет возможности отобразить их на экране одновременно (главное окно приложения имеет фиксированный размер). Однако имеющиеся в нашем распоряжении устройства не позволили произвести соответствующий опыт.

Администраторам SafeNet Authentication Client предоставляет инструментарий, позволяющий им задавать политики токенов. Пользователи, в свою очередь, с помощью SafeNet Authentication Client выполняют основные функции управления токенами, такие как изменение паролей или просмотр сертификатов. Кроме того, приложение предоставляет пользователям и администраторам быстрый и простой способ импорта цифровых сертификатов и ключей между компьютером и токеном.

SafeNet Authentication Client реализует функцию инициализации, с помощью которой администраторы выполняют процедуру первичной активации токенов в соответствии с действующими в организации требованиями или режимами безопасности, а также функцию качества пароля, которая устанавливает параметры для расчёта соответствующего рейтинга для пароля токена.

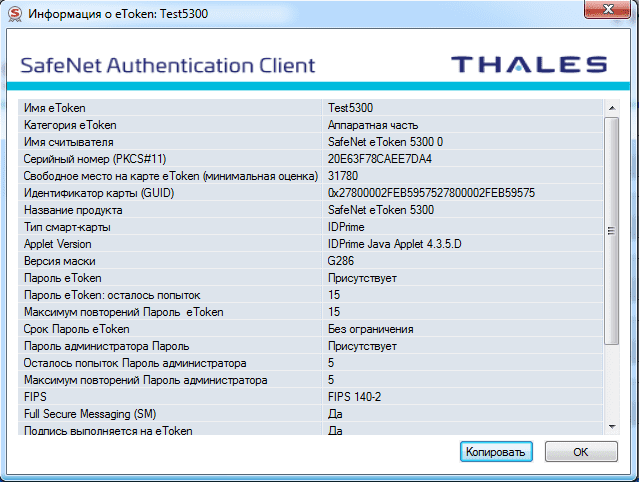

Ещё SafeNet Authentication Client позволяет просмотреть всю имеющуюся информацию о токене. С помощью этого ПО можно получать доступ к данным, хранящимся внутри токена, таким как ключи и сертификаты, и управлять его содержимым, например профилями паролей.

Рисунок 4. Просмотр информации о токене SafeNet eToken 5300 в ПО SafeNet Authentication Client

В целом интерфейс ПО SafeNet Authentication Client оставляет впечатление целостного, он удобен и интуитивно понятен. Пожалуй, лучше всего характеризует его то обстоятельство, что при работе почти не возникает потребности в обращении к «Руководству пользователя». Даже мелкие неудобства вроде редких опечаток в локализации, необъяснимого исчезновения всплывающих подсказок для кнопок панели управления или отсутствия эксплуатационной документации на русском языке (она поставляется только вместе с сертифицированной версией программно-аппаратного комплекса аутентификации и хранения ключевой информации «Электронный ключ SafeNet eToken 10», в состав которого входят токены и смарт-карты SafeNet eToken 5110 с ПО SafeNet Authentication Client) совершенно не портят общего ощущения от продукта.

Управление SafeNet eToken

Инициализация токена

В процессе инициализации токена удаляются все объекты, хранящиеся на нём с момента изготовления, освобождается память и сбрасывается пароль. Затем токен конфигурируется в соответствии с организационными требованиями или режимами безопасности.

Судя по составу этих действий, инициализацию токена целесообразно проводить либо применительно к только что приобретённому устройству, либо в том случае, когда сотрудник увольняется из компании, что позволяет передать его токен коллеге. В последнем случае полностью удаляются индивидуальные артефакты уволившегося сотрудника, что позволяет начать жизненный цикл устройства в известном смысле с чистого листа.

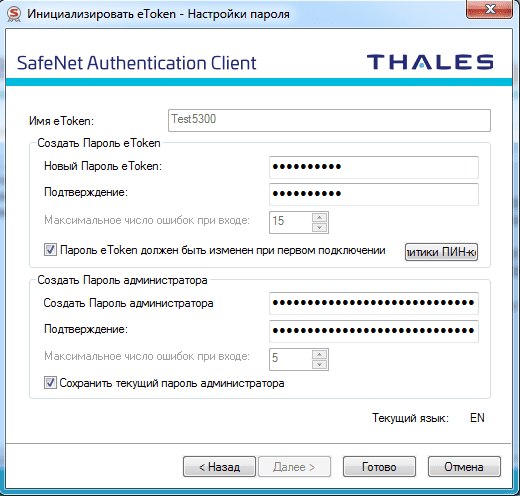

Рисунок 5. Инициализация токена SafeNet eToken 5300 в ПО SafeNet Authentication Client

В процессе инициализации SafeNet eToken 5300 переопределяются имя и пароль токена. При желании можно задать новый пароль администратора, максимальное допустимое количество неудачных попыток входа в систему и предписание сменить пароль токена при первом подключении. Также будут удалены все данные, ранее созданные пользователями, включая сертификаты и профили. Указав значения для всех этих параметров в процессе инициализации, можно сформировать своего рода политику, которая будет применяться к заданным токенам.

Рисунок 6. Переопределение параметров при инициализации токена SafeNet eToken 5300 в ПО SafeNet Authentication Client

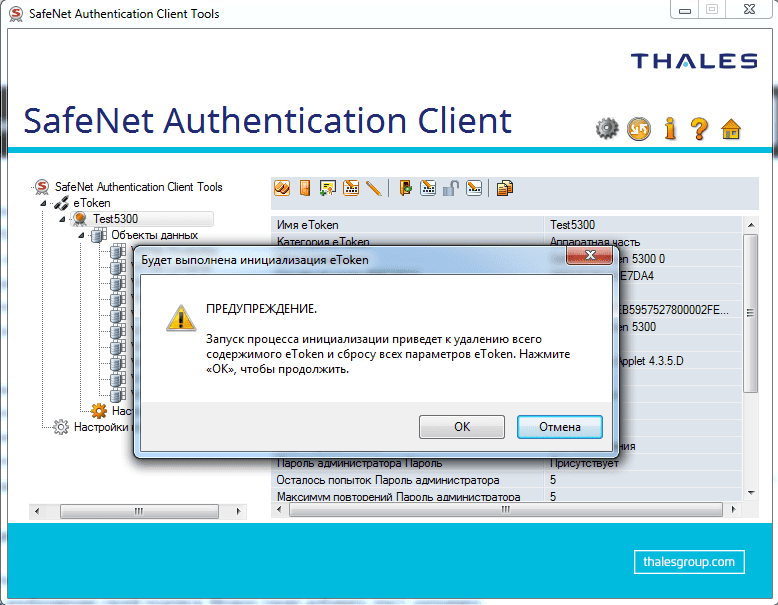

Поскольку выполнение процедуры инициализации токена приводит к его почти полному обезличиванию, её несвоевременное выполнение может нанести ущерб корпоративным интересам. По этой причине разработчики ПО SafeNet Authentication Client позаботились о том, чтобы соответствующее решение принималось взвешенно, без лишней спешки. Нежелательная очистка токена путём случайного нажатия «не на ту кнопку» практически исключена.

Рисунок 7. Запуск процесса инициализации токена SafeNet eToken 5300 в ПО SafeNet Authentication Client

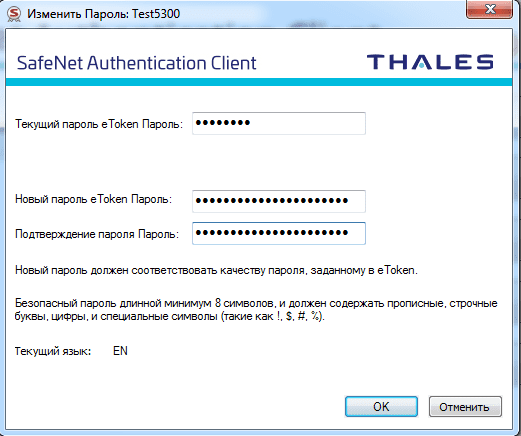

Изменение пароля токена

Токены производства Thales поставляются с паролем, заданным по умолчанию. С этим нюансом связан тот редкий случай, когда может потребоваться обращение к эксплуатационной документации. По сути только из неё мы можем узнать, что пароль по умолчанию для устройства SafeNet eToken 5300 — 0000, а, например, для SafeNet eToken 5110 — 1234567890.

Принципы строгой двухфакторной аутентификации требуют смены пользователем исходного пароля в максимально короткие сроки.

Рисунок 8. Смена пароля токена SafeNet eToken 5300 в ПО SafeNet Authentication Client

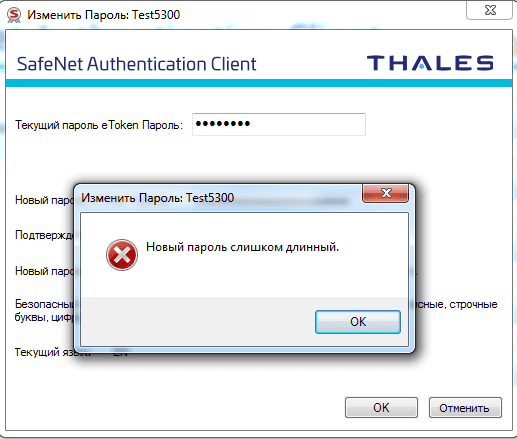

В случае если заданный пользователем новый пароль не соответствует настройкам качества, установленным администратором, процедура завершится ошибкой.

Рисунок 9. Ошибка смены пароля токена SafeNet eToken 5300 в ПО SafeNet Authentication Client

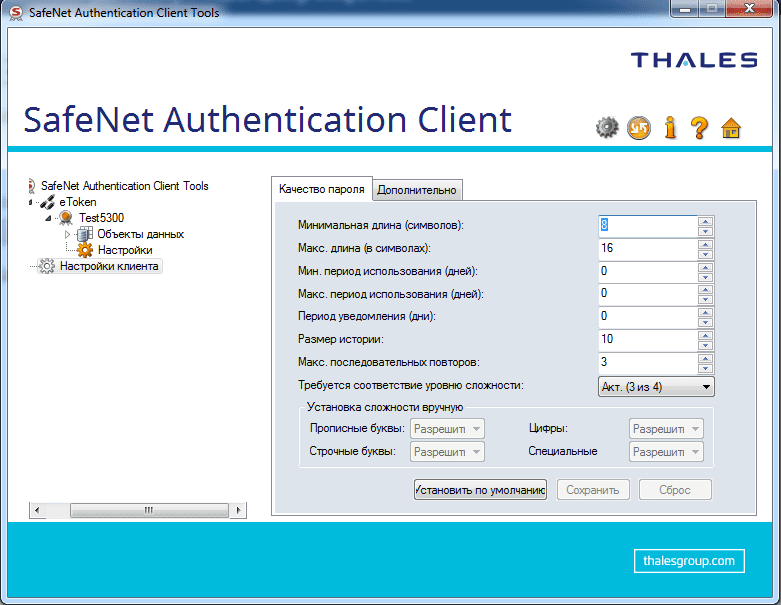

По субъективным ощущениям пользователю было бы более удобно каким-то образом лучше понимать, что именно требуется изменить в новом пароле, чтобы он соответствовал воззрениям администратора. Как видно из рисунка выше, сообщение об ошибке оставляет некоторую неопределённость. В нашем примере по привычке была предпринята попытка установить надёжный пароль (как выяснилось позднее, его длина составляла 17 символов), и он оказался чрезмерно длинным. Для того чтобы выяснить, насколько его требуется укоротить, нужно обратиться к настройкам клиента, в отдельную область пользовательского интерфейса SafeNet Authentication Client.

Рисунок 10. Настройки качества пароля в ПО SafeNet Authentication Client

Управление сертификатами

SafeNet eToken 5300 может содержать сертификаты следующих типов:

- сертификат подписи — используется только для выполнения операций с ЭЦП;

- сертификат обмена — используется для выполнения различных криптографических операций, таких как применение ЭЦП, шифрование данных или аутентификация.

В дополнение к PIN-коду сертификаты обоих типов также могут быть защищены с помощью датчика обнаружения присутствия, которым оснащён токен SafeNet eToken 5300. Например, при выполнении операции с ЭЦП пользователю предлагается прикоснуться к датчику на токене для завершения операции подписи. По умолчанию период ожидания прикосновения составляет 30 секунд, по истечении которых операция завершается неуспешно.

Сертификат может быть импортирован на токен с помощью обращения к элементам пользовательского интерфейса SafeNet Authentication Client или загружен в него по инициативе сторонних средств.

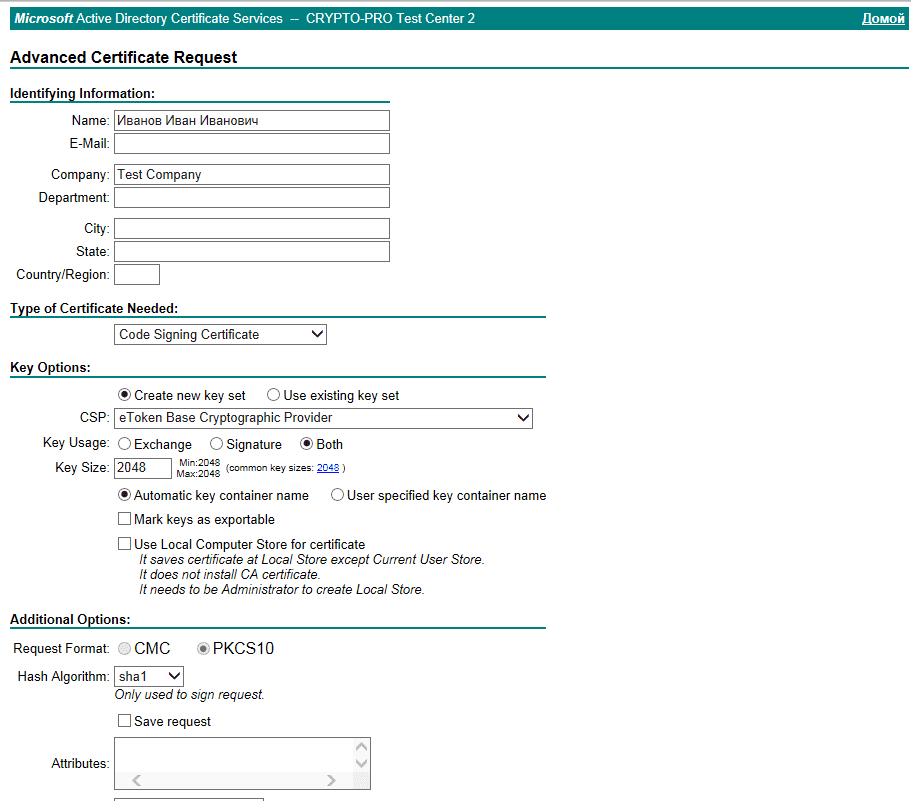

В рамках проводимых опытов мы воспользовались для этих целей средствами тестового удостоверяющего центра ООО «КриптоПро», с помощью которого были сформированы ключи и отправлен запрос на сертификат. В качестве криптопровайдера был выбран eToken Base Cryptographic Provider, а в качестве назначения ключей — «для подписи и обмена».

Рисунок 11. Создание запроса на сертификат в тестовом удостоверяющем центре

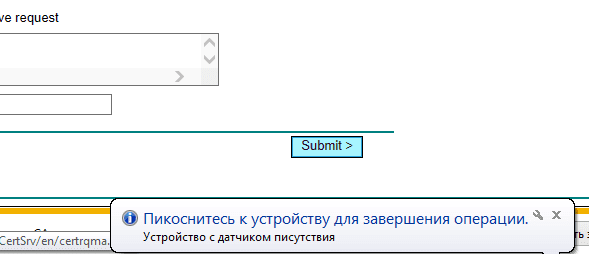

После завершения генерации по запросу SafeNet Authentication Client предложил прикоснуться к датчику, чтобы записать созданный сертификат в токен SafeNet eToken 5300.

Рисунок 12. Запрос на прикосновение к токену SafeNet eToken 5300 в ПО SafeNet Authentication Client для загрузки сертификата

После прикосновения к токену сертификат был успешно импортирован и появилась возможность посмотреть сведения о нём в разделе «Сертификаты пользователей» в ПО SafeNet Authentication Client.

Рисунок 13. Отображение сертификата токена SafeNet eToken 5300 в ПО SafeNet Authentication Client

Типовые сценарии использования сертификатов SafeNet eToken 5300

С помощью записанного на токен SafeNet eToken 5300 сертификата могут быть с лёгкостью реализованы различные прикладные сценарии.

Цифровая подпись PDF-документа

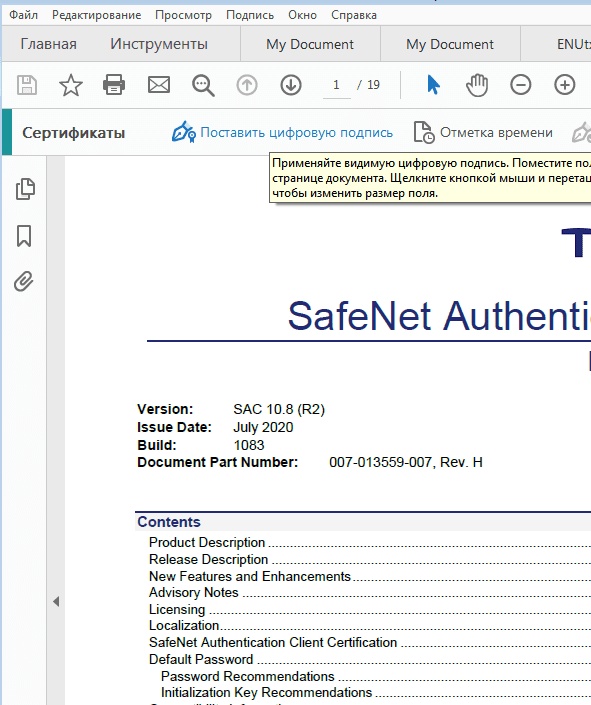

Например, можно подписать PDF-документ личной ЭЦП владельца токена.

Для этого сначала подключаем к компьютеру токен SafeNet eToken 5300, в котором содержится ранее созданный сертификат. В программе Adobe Acrobat Reader в разделе инструментов выбираем пункт «Сертификаты», после чего нажимаем кнопку «Поставить цифровую подпись».

Рисунок 14. Начало процедуры подписания PDF-документа в Adobe Acrobat Reader с помощью SafeNet eToken 5300 и ПО SafeNet Authentication Client

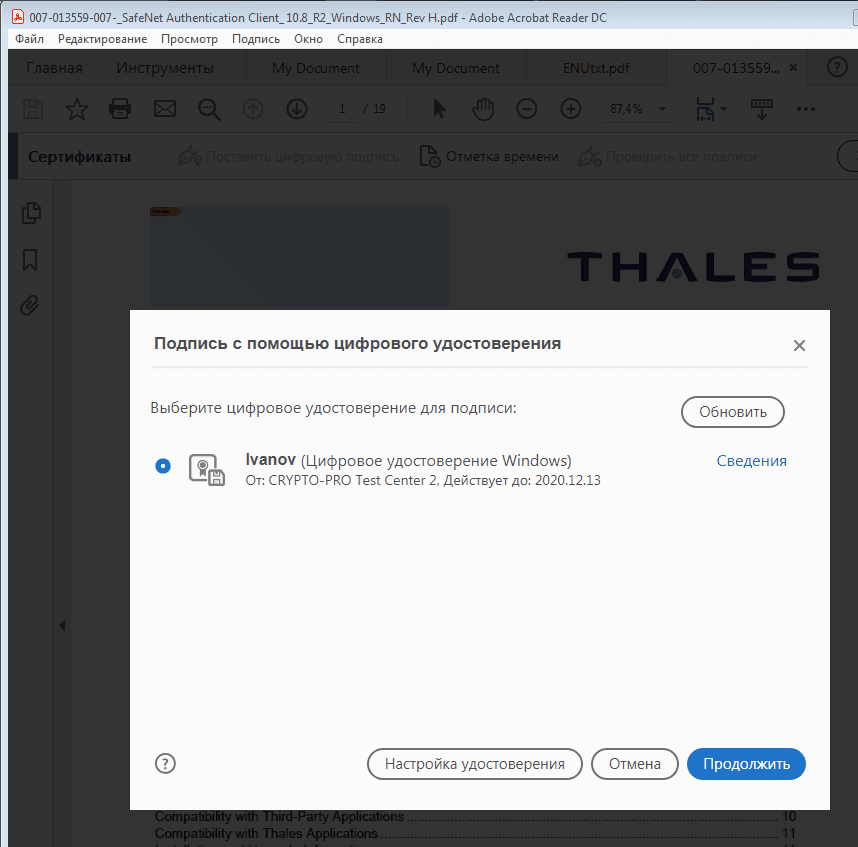

Выбираем цифровое удостоверение для подписи, предоставляемое SafeNet eToken 5300, и нажимаем кнопку «Продолжить».

Рисунок 15. Выбор сертификата для подписи PDF-файла в интерфейсе Adobe Acrobat Reader с помощью SafeNet eToken 5300 и ПО SafeNet Authentication Client

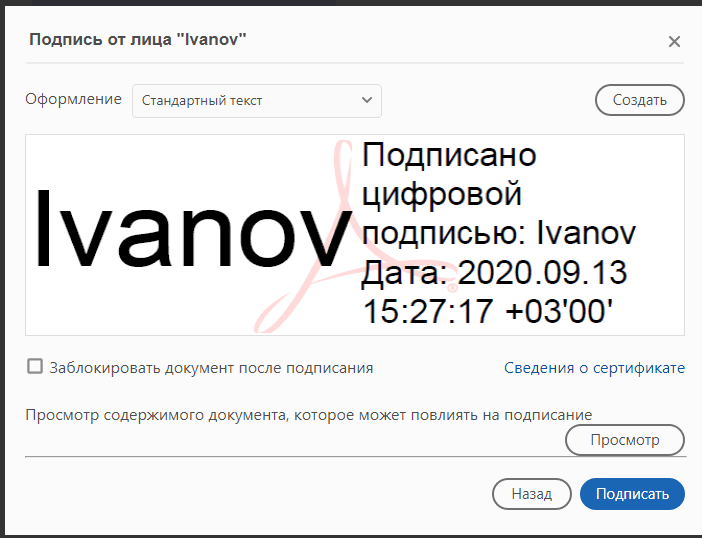

Предварительно просматриваем оформление подписи и содержимое документа.

Рисунок 16. Просмотр подписи PDF-файла в интерфейсе Adobe Acrobat Reader с помощью SafeNet eToken 5300 и ПО SafeNet Authentication Client

Вводим PIN-код токена SafeNet eToken 5300, являющегося хранилищем сертификата, по запросу прикасаемся к датчику, после чего в PDF-файл интегрируется ЭЦП нашего тестового пользователя.

Рисунок 17. Завершение процедуры подписи PDF-файла в интерфейсе Adobe Acrobat Reader с помощью SafeNet eToken 5300 и ПО SafeNet Authentication Client

Аутентификация в операционной системе

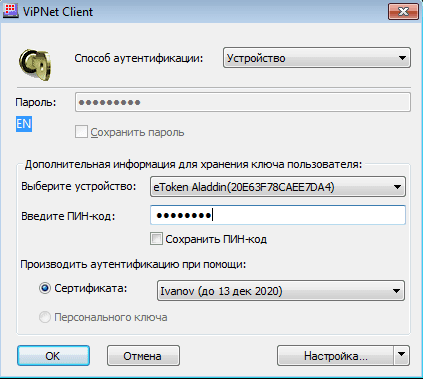

После записи сертификата в токен связка SafeNet eToken 5300 с ПО SafeNet Authentication Client позволяет осуществлять двухфакторную аутентификацию при входе в систему. На рисунке ниже показан пример выполнения данной процедуры в условиях использования сторонних средств защиты информации.

Рисунок 18. Двухфакторная аутентификация в VPN-клиенте при входе в систему с помощью SafeNet eToken 5300 и ПО SafeNet Authentication Client

Шифрование файлов

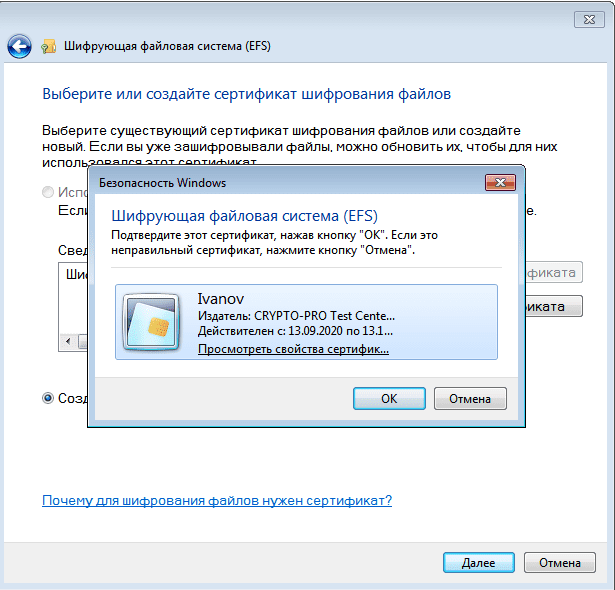

С использованием SafeNet eToken 5300 и ПО SafeNet Authentication Client можно также реализовать процедуру шифрования файлов под управлением ОС Windows.

Для начала нужно инициировать эту процедуру в ОС посредством подтверждения сертификата, содержащегося на токене.

Рисунок 19. Подтверждение сертификата шифрования файлов в ОС Windows с помощью SafeNet eToken 5300 и ПО SafeNet Authentication Client

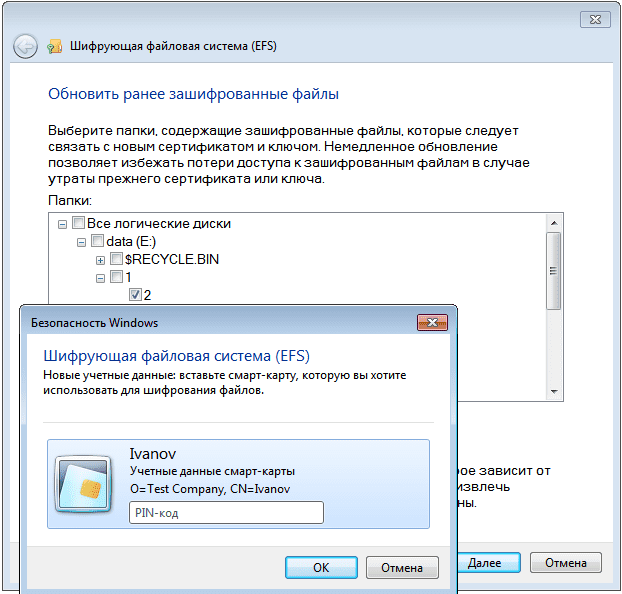

Далее потребуется выбрать каталоги для зашифрования, ввести PIN-код токена и прикоснуться к нему.

Рисунок 20. Зашифрование выбранных каталогов в ОС Windows с помощью SafeNet eToken 5300 и ПО SafeNet Authentication Client

Выводы

В современном мире, предъявляющем к сотрудникам компаний и ведомств повышенные требования по мобильности и в целом по готовности к удалённой работе, ИТ-инфраструктура организации должна быть способна выдерживать баланс между безопасностью и удобством. Многие компании по-прежнему используют простые имена учётных записей и пароли в качестве единственной защиты от нарушителей, пытающихся получить доступ к сетям связи и личным данным пользователей. Гораздо более высокий уровень безопасности цифровой среды может быть обеспечен с помощью инфраструктуры открытых ключей (PKI).

Реализация на базе электронного ключа SafeNet eToken 5300 представляет собой программно-аппаратный комплекс для аутентификации и хранения ключевой информации, призванный обеспечить повышенный уровень безопасности при сохранении удобства работы пользователей.

SafeNet eToken 5300 является компактным USB-устройством, в котором помимо двух обязательных традиционных факторов аутентификации (владения и знания) предлагается усиление в виде фактора присутствия пользователя. Для входа в систему или подписания документа пользователю необходимо не только предъявить ключ и ввести PIN-код, но и прикоснуться к устройству для выполнения операций. Применение такого механизма позволяет исключить возможность удалённой атаки на пользователей, которые оставляют электронные ключи в компьютерах и ноутбуках.

ПО SafeNet Authentication Client используется в составе продукта для локального администрирования SafeNet eToken 5300 при выполнении базовых операций, таких как инициализация, смена PIN-кода, задание политик. Кроме того, этот клиент реализует ряд функций по обеспечению информационной безопасности, включая работу с ЭЦП, аутентификацию пользователя и шифрование диска. SafeNet Authentication Client позволяет генерировать и хранить закрытые ключи в SafeNet eToken 5300 и других аутентификаторах на основе смарт-карт и токенов.

Актуальная версия ПО для ОС Windows — SafeNet Authentication Client 10.8 (R2). Основные изменения после предыдущей версии заключаются в приведении пользовательского интерфейса ПО к общему стилю продуктов группы компаний Thales, устранении известных ошибок, поддержке новых смарт-карт, а также улучшении локализации продукта.

Функциональность связки SafeNet eToken 5300 с ПО SafeNet Authentication Client в части формирования и проверки ЭЦП с неизвлекаемым ключом, строгой двухфакторной аутентификации пользователей, безопасного хранения пользовательских данных и объектов в защищённой энергонезависимой памяти позволяет ему быть востребованным в информационных системах различных типов.

Достоинства:

- Возможность использования USB-подключений любого типа.

- Совместимость с широким множеством программных продуктов сторонних производителей (операционные системы, браузеры, средства электронной цифровой подписи, VPN, IDM, SSO, CA, PBA и др.) на основе сертификатов.

- Поддержка токенов в двух компактных форм-факторах: «мини» и «микро».

- Возможность использования смарт-карт IDPrime MD, включая поддержку нескольких слотов.

- Обеспечение повышенного уровня безопасности за счёт наличия датчика для проверки присутствия пользователя.

- Сертификация FIPS 140-2 и в соответствии с «Общими критериями» EAL 6+ (в процессе завершения).

- Поддержка функциональности PKI (электронная цифровая подпись, шифрование документов) без необходимости многократного ввода пароля, посредством прикосновения к токену.

Недостатки:

- Электронный ключ eToken 5300 непосредственно поддерживает только западную криптографию. Для реализации российских криптографических алгоритмов необходимо использовать внешний криптопровайдер от российских разработчиков.

- Отсутствие пользовательской документации на русском языке.

- Мелкие огрехи пользовательского интерфейса (опечатки, произвольное неотображение всплывающих подсказок, недостаточно информативные сообщения об ошибках).

- Нет сертификата ФСТЭК России (заметим, впрочем, что недавно был получен сертификат соответствия программно-аппаратного комплекса аутентификации и хранения ключевой информации «Электронный ключ SafeNet eToken 10» требованиям безопасности информации по 6-му уровню доверия, действие которого распространяется на токены и смарт-карты SafeNet eToken 5110 с ПО SafeNet Authentication Client; в ближайших планах — сертификация и SafeNet eToken 5300).