Сертификат AM Test Lab

Номер сертификата: 512

Дата выдачи: 17.04.2025

Срок действия: 17.04.2030

- Введение

- Функциональные возможности Servicepipe DosGate 4.0

- Архитектура Servicepipe DosGate 4.0

- 3.1. Варианты интеграций

- 3.1.1. Inline

- 3.1.2. Outline

- 3.1.3. Hybrid

- 3.1.4. On-premise и Cloud

- 3.1. Варианты интеграций

- Системные требования Servicepipe DosGate 4.0

- Сценарии использования Servicepipe DosGate 4.0

- Выводы

Введение

Количество DDoS-атак на российские компании неуклонно растет. Только в марте текущего года Роскомнадзором было отражено более 1,1 тыс. DDoS-атак, направленных на информационные системы государственных органов, операторов связи, онлайн-торговли, СМИ, а также организаций из финансового, энергетического и транспортного секторов. По сравнению с мартом 2024 года количество отраженных DDoS-атак выросло в два раза. Эти выводы подтверждает и статистика сервисов защиты от DDoS-атак: согласно их данным объем таких атак увеличился в ретейле на 26%, в банках — на 22% за год.

Наиболее опасными остаются ковровые DDoS-атаки. В прошлом году они вызвали блокировку сайтов многих финансовых организаций, а в 2025 году основной удар принял на себя телеком. При этом киберпреступные группировки периодически меняют свои приоритеты. Так, сегодня они целенаправленно атакуют телеком, на следующий день — банки, а послезавтра их целью могут стать СМИ или сервисы бронирования билетов.

С мощной DDoS-атакой может столкнуться компания из любой отрасли, а значит защита необходима всем. Как следствие, проблематика противодействия таким киберугрозам весьма актуальна. Мы писали об этом в нашем недавнем обзоре рынка систем защиты веб-сайта и сервера от DDoS-атак.

Компания Servicepipe («Сервиспайп») – отечественный разработчик решений для анализа и фильтрации нежелательного трафика, который с 2019 года защищает российский бизнес и госкомпании от DDoS-атак. Созданные этой компанией продукты помогают сохранять доступность сетей и сервисов, выявляя аномалии в трафике и защищая онлайн‑ресурсы от DDoS-атак, ботнетов и прочих киберугроз.

Система защиты инфраструктуры и приложений Servicepipe DosGate разрабатывается компанией с 2019 года. Она позволяет блокировать как точечные, так и объёмные сетевые атаки (в т.ч. ковровые), нацеленные на различные типы протоколов.

Отталкиваясь от передовых технологических практик, проанализировав сильные и слабые стороны существующих на рынке решений, команда Servicepipe продолжает совершенствовать свою систему защиты. Так, в декабре 2024 года вышла новая версия Servicepipe DosGate, которую отличает возможность тонкой настройки правил и сокращение среднего времени настроек профиля защиты под потребности конкретной организации до 15 минут.

Также стоит отметить усовершенствованную сессионную защиту, за счет которой система может противостоять не только угрозам на уровне пакетов, но и атакам на уровне соединений. Среди ключевых обновлений версии 4.0 — внедрение анализа отпечатков JA4, который в сочетании с JA3 позволяет точнее контролировать TLS/DTLS-трафик. Благодаря этому Servicepipe DosGate может точнее реагировать на специфические угрозы, при этом воздействие защитных мер на легитимных пользователей минимизировано.

А уже в марте 2025 года ядро Servicepipe DosGate было обновлено: масштабный рефакторинг формирования сетевых инструкций позволил увеличить производительность системы на 15 %, а также упростить интеграцию с системами безопасности нового поколения, в частности NGFW. В итоге Servicepipe DosGate с пакетным и сессионным фильтрами может стать первым эшелоном, защищающим от повышенной нелегитимной нагрузки WAF, NGFW или другие средства защиты информации.

Функциональные возможности Servicepipe DosGate 4.0

Разработчик ставил перед собой цель предложить решение по противодействию DDoS-атакам и сетевым угрозам, которое разрабатывалось с учётом известных ограничений решений, представленных на рынке. Функциональность продукта создавалась, исходя из задачи преодолеть часто встречающиеся недостатки подобных решений.

Высокая производительность

Servicepipe DosGate фильтрует различные виды DDoS-атак на всех уровнях модели OSI (L3–L7): UDP- и TLS-флуд, спуфинг, амплификации, ковровые DDoS-бомбардировки (Carpet Bombing DDoS, или CB-DDoS) и другие виды. Высокая производительность аппаратной платформы (до 400 Гбит/с и 400 млн пакетов/с на устройство) гарантирует стабильность работы даже при масштабных DDoS‑атаках. По данным компании Servicepipe, максимальная зафиксированная нагрузка составила 706 Гбит/с.

Вариативность режимов управления

Одно из ключевых преимуществ системы Servicepipe DosGate — удобство управления защитой и адаптивность под особенности инфраструктуры заказчика.

Гибкие пакеты правил

Управление системой осуществляется путём применения готовых пакетов правил с целью защиты сервисов и сетей (HTTP/HTTPS, VPN, DNS, TCP, UDP, NAT, GRE и других). Аналитики Servicepipe непрерывно обновляют best-practice-шаблоны для десятков разных сервисов, и пакеты правил отправляются на платформу как часть собственной базы вредоносных сигнатур. Применение гибких пакетов правил значительно упрощает и ускоряет первичную настройку и последующее администрирование системы.

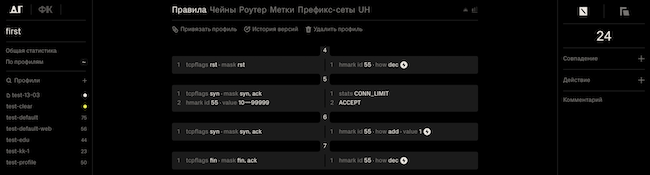

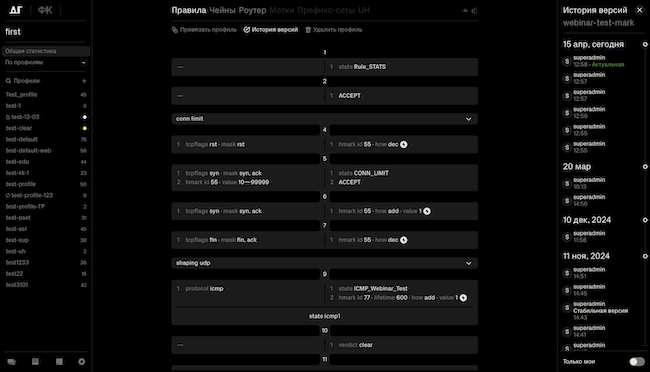

Рисунок 1. Веб-интерфейс настройки правил Servicepipe DosGate

Ручной режим управления

Этот режим даёт возможность самостоятельно создавать правила и целые алгоритмы. Используя его, администратор системы может самостоятельно комбинировать характеристики пакетов (протокол, длина, TTL, фрагментация, флаги, геопринадлежность и другие) и применять к ним действия терминального или нетерминального характера, записывать данные из пакетов в таблицы, использовать битовые или арифметические операции, устанавливать различные счётчики.

Эшелонированная защита

Гибридная инсталляция (On-premise + Cloud Signaling + Cloud) обеспечивает эшелонированную защиту на уровнях L3–L7, гибкость фильтрации трафика и готовность обнаружить новые виды угроз.

«Сервиспайп» является также поставщиком и облачной защиты сети, что позволяет подключить эшелонированную защиту в рамках одного вендора. Благодаря этому реализованы: работа в режиме одного окна и автоматическая синхронизация правил защиты (между on-premise и облаком), что упрощает и ускоряет реагирование на большинство известных DDoS-угроз.

Анализатор трафика Servicepipe FlowCollector

Опционально можно подключить систему интеллектуального анализа сетевого трафика. Servicepipe FlowCollector отслеживает весь входящий и исходящий сетевой трафик, обнаруживая аномалии и переводя DDoS-атаки на фильтрацию в Servicepipe DosGate или облако Servicepipe в течение 100 миллисекунд. Продукт создан для усиления безопасности внешней и внутренней сетевой инфраструктуры: мониторинга состояния сети, анализа типов и объёмов потребляемого трафика.

В феврале 2025 года в эту систему был добавлен новый модуль Data Explorer, обеспечивающий многоуровневое хранение метаданных сетевого трафика. С его появлением стал доступен ретроспективный анализ трафика сетевой инфраструктуры. Ограничения глубины аналитики зависят лишь от вычислительных ресурсов сервера, на котором установлен FlowCollector.

А уже в апреле 2025 года вышло масштабное обновление этого продукта. В частности, появилась поддержка протокола BGP FlowSpec, позволяющая автоматически отправлять BGP-сообщения при обнаружении сетевых аномалий и распространять правила для их фильтрации по всей сети. Кроме этого, была внедрена новая функция «Router ID», устраняющая дублирование данных о трафике для повышения точности статистики. Среди других обновлений: сохранение NetFlow и SNMP в ClickHouse, поддержка обнаружения аномалий, таких как HTTPS-флуд и GRE-флуд, автоматизация аллокации ресурсов сервиса Analyzer между всеми ядрами CPU и прочие улучшения.

Обновляемая база сигнатур

База угроз в Servicepipe DosGate поддерживается командой аналитики Servicepipe и обновляется каждый час, за счёт чего обеспечивается своевременная реакция на самые актуальные угрозы. На постоянной основе с применением сложных математических алгоритмов анализируются более 100 сервисов, около 250 DDoS-атак ежедневно.

Архитектура Servicepipe DosGate 4.0

Продукт включает два модуля защиты:

- Сетевой модуль. Позволяет создавать и настраивать различные сетевые инструкции на уровне L3–L4. Включает встроенные механизмы проверок и создания сетевых инструкций, основанных на характеристиках пакетов, таких как: протокол, длина, TTL, флаги, геопринадлежность и др. К основным функциональным возможностям сетевого модуля также относятся: интеллектуальный шейпинг трафика, отображение детальной статистики по каждому правилу в системе, использование битовых и арифметических операций для поиска данных в пакетах, сохранение данных из пакетов в таблицы для последующего анализа.

- Сессионный модуль. Дополняет сетевой модуль, обеспечивая защиту до L7 и добавляя механизмы обработки трафика с сохранением состояния. Обеспечивает защиту веб-приложений при помощи интеллектуального отслеживания соединений и автоматического разрыва вредоносных сессий с целью минимизации простоя защищаемых сервисов. К его основным функциям относят: Connection Tracking для TCP, UDP, SCTP, ICMP, ICMPv6, анализ этапов установки соединения (handshake), принудительный разрыв соединений, защиту узлов от переполнения сессий, поиск и фильтрацию отпечатков JA3 и JA4, а также TLS Cipher Suite, SNI, ALPN для протоколов TLS и DTLS.

Управление модулями защиты осуществляется через веб-интерфейс, командную строку (CLI) или программный интерфейс (API). Дополнительно расширить возможности Servicepipe DosGate можно, подключив систему интеллектуального анализа трафика Servicepipe FlowCollector: она интегрируется как ПО или программно-аппаратный комплекс (ПАК).

Варианты интеграций

Пользователям доступны различные варианты развёртывания Servicepipe DosGate: установка в разрыв (Inline), в качестве отдельного контура защиты (Outline), гибридная интеграция по схеме Inline или Outline, совместно с использованием облачной платформы очистки Servicepipe (Hybrid).

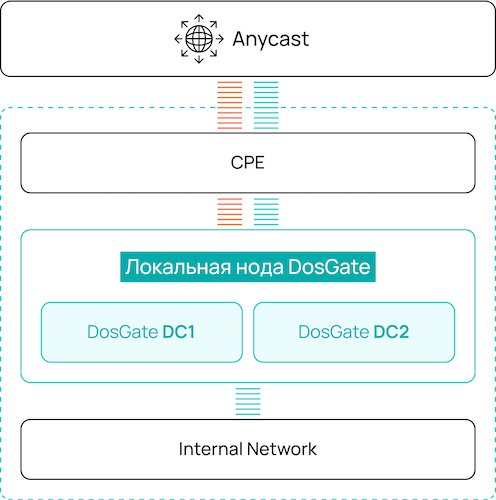

Inline

Наиболее простая схема интеграции в инфраструктуру заказчика — это установка ПО «в разрыв». Схема Inline подразумевает, что весь трафик проходит через Servicepipe DosGate: система очищает его и направляет в инфраструктуру заказчика. При этом трафик приходит на один сетевой интерфейс и возвращается с другого.

Рисунок 2. Способ внедрения компонентов защиты Inline

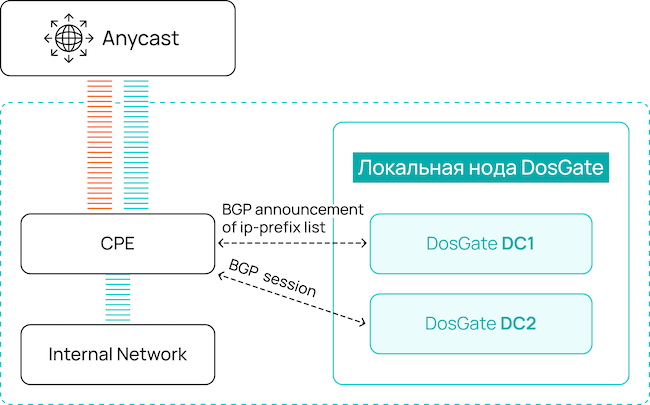

Outline

Схема Outline (или VLAN swap) считается более гибкой: в этом случае трафик на локальную ноду Servicepipe DosGate перенаправляется только в случае детектирования атаки — например, через BGP-сессию. Такая интеграция подразумевает, что Servicepipe DosGate может принимать и возвращать трафик в рамках одного интерфейса — например, принимая трафик с одним VLAN-тегом и возвращая с другим.

Рисунок 3. Схема работы Servicepipe DosGate в режиме Outline

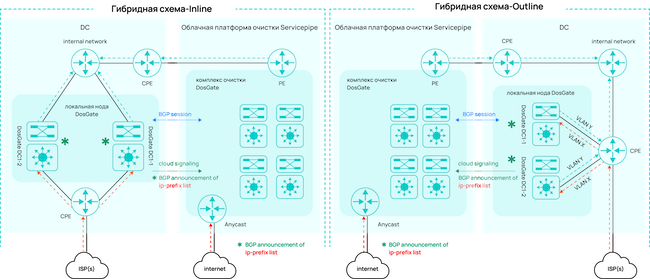

Hybrid

Гибридная модель строится на комбинации локального Servicepipe DosGate (On-prem Inline или On-prem Outline) и облака очистки Servicepipe. Такая модель защиты минимизирует нагрузку на локальную инфраструктуру заказчика, сохраняя её независимость и давая возможность использовать гибкость облачных решений.

Рисунок 4. Варианты гибридной защиты

Гибридная схема помогает решить важную проблему, с которой не сможет справиться ни одно локальное решение — отражение атаки, которая переполняет выделенный канал от провайдера до организации.

В данном сценарии трафик в организацию будет перенаправлен через облако очистки Servicepipe с пропускной способностью более 2 Тбит/c. Переадресация происходит с помощью анонсирования префиксов атакуемой инфраструктуры по протоколу BGP в облако Servicepipe. После отражения объемной атаки анонсы снимаются и трафик идёт в организацию по прежнему маршруту.

On-premise и Cloud

Локальное развёртывание предполагает установку программы на серверное оборудование заказчика, либо развёртывание ПАК, т. е. интеграцию ПО с выбранной аппаратной платформой.

В Servicepipe DosGate реализована синхронизация правил защиты между облачной и локальной версиями в режиме реального времени. При этом Cloud активируется только при получении сообщения от On-premise, автоматически или вручную.

Функционирование как ПО, так и ПАК может поддерживаться силами службы технической поддержки Servicepipe (managed on-prem), либо клиент может взять управление и эксплуатацию решения на себя, получая необходимую помощь от вендора в рамках договора о техподдержке.

Системные требования Servicepipe DosGate 4.0

Адаптивная система защиты Servicepipe DosGate может быть интегрирована с любой ОС Linux на базе ядра Kernel 5.10 и выше, в т. ч. с сертифицированными ФСТЭК России — например, РЕД ОС. Полностью совместимы с Servicepipe DosGate и прошли тщательное тестирование такие ОС, как Ubuntu, Alma Linux, «Альт 8 СП».

Servicepipe DosGate зарегистрирован в реестре отечественного ПО (запись № 15575) и может быть размещён на платформах, сертифицированных Минпромторгом РФ.

Таблица 1. Минимальные требования к аппаратной части ПАК Servicepipe DosGate

Параметр | Минимальные характеристики |

ЦП | От 4 ядер |

ОЗУ | От 8 ГБ |

SSD | От 40 ГБ |

Автономная система совместима с любым стандартизированным серверным оборудованием. Аппаратные требования определяются спецификой выбранной платформы. Привязки к определенным производителям нет, требования к процессорам и сетевым картам носят рекомендательный характер. Вендор делает акцент на гибкость решений, предлагая при необходимости замены или альтернативные варианты.

Сценарии использования Servicepipe DosGate 4.0

Servicepipe DosGate применяется как standalone-решение от DDoS, пограничный фильтр или базовый файрвол. Рассмотрим особенности, отличающие Servicepipe DosGate от существующих на рынке Anti-DDoS сервисов и платформ защиты.

При обращении к веб-интерфейсу Servicepipe DosGate пользователь попадает в центр мониторинга, где в режиме реального времени отображается сетевая статистика. Здесь можно ознакомиться с подробными данными по трафику, собранными как сетевым модулем (вкладка «Пакеты»), так и сессионным (вкладка «Сессии»).

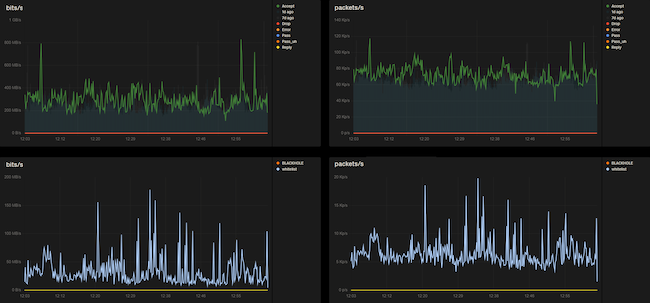

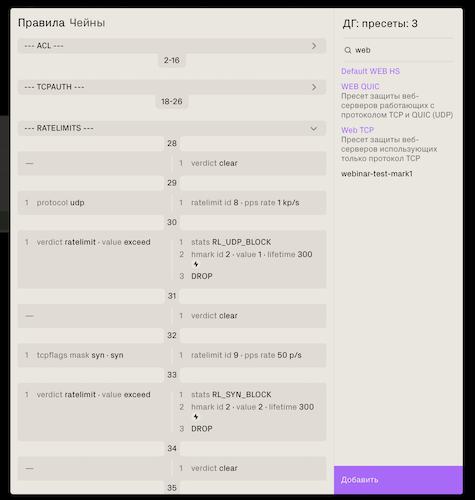

Рисунок 5. Центр мониторинга Servicepipe DosGate 4.0

Отдельно можно ознакомиться со статистикой по каждому из профилей защиты, т. е. относительно набора контрмер для защиты определенного веб-сервиса или сегмента сетевой инфраструктуры. В этом случае пользователю доступны графики статистики по каждому профилю защиты и по каждому правилу, через которые проходит трафик, что даёт большие возможности для анализа и мониторинга. Можно изучить, как трафик проходит сквозь политики защиты, какое количество трафика обрабатывает то или иное правило чтобы грамотно оценить и эффективно использовать политики защиты.

Рисунок 6. Статистика по трафику относительно конкретного профиля защиты

Пример аналитики показан на рисунке 6: на верхних графиках отображается общая статистика трафика по профилю защиты сервисов или сетевого сегмента, на нижних — приведена детализированная статистика по правилам. Она позволяет оценить эффективность действия правил, которые выведены в режим мониторинга для отслеживания трафика проходящего через них.

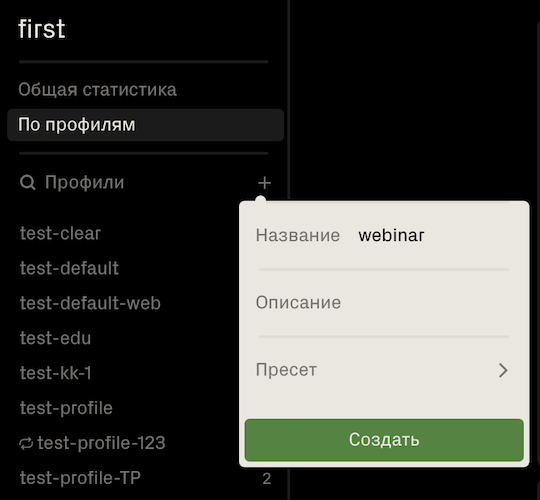

Преимущества использования гибкого пакета правил можно показать на примере настройки пресетов — готовых профилей для сигнатур. Добавить конкретный пресет можно через профиль защиты, воспользовавшись поиском по каталогу готовых правил.

Рисунок 7. Добавление пресета (конкретного набора предварительных настроек)

Например, можно выбрать пресет защиты веб-серверов, работающих по протоколу QUIC.

Рисунок 8. Поиск пресета (готового пакета правил) по каталогу в Servicepipe DosGate 4.0

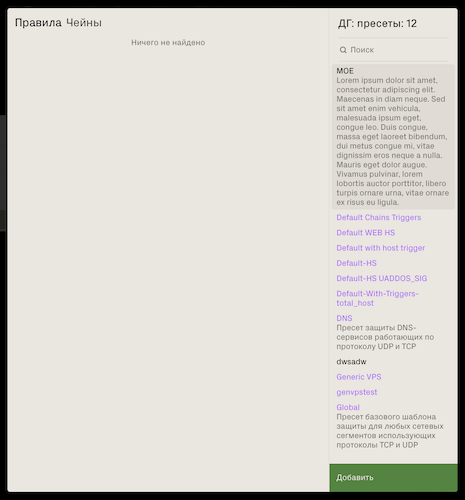

В отличие от других решений на рынке, при составлении правил в Servicepipe DosGate пользователь может ознакомиться с параметрами защиты в открытом виде, а также может редактировать и адаптировать их под свою инфраструктуру, если это необходимо. Благодаря подобному использованию гибких пакетов правил существенно сокращается время настройки политики безопасности под имеющуюся инфраструктуру.

Рисунок 9. Детализация настройки правил Servicepipe DosGate 4.0

Отдельно стоит отметить доступ к истории версий. За счёт этого у администратора системы есть возможность откатить изменения до одной из предыдущих стабильных версий.

Рисунок 10. Просмотр истории версий в Servicepipe DosGate 4.0

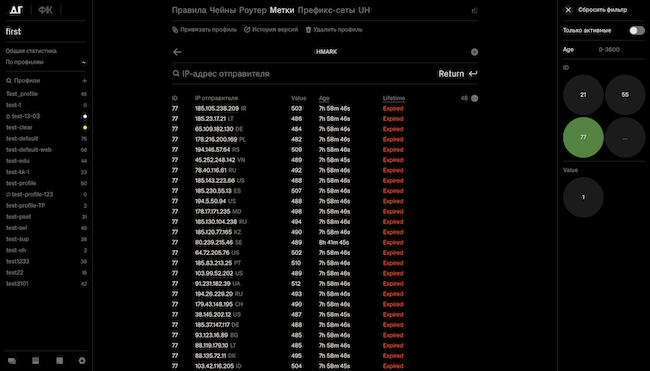

В системе предусмотрена установка меток, облегчающая настройку сетевых политик и создание правил относительно конкретных IP-адресов. Для каждой метки можно задать период действия (lifetime). Это позволяет определить, как много трафика поступает от каждого клиента или между каждой уникальной парой источника/назначения, а также временно блокировать трафик с определённых сетевых адресов — например, с тех, которые соответствуют шаблонам активности ботнета.

Также метки помогают ретроспективно определить наборы IP-адресов, которые участвовали в той или иной вредоносной активности, для отчетности регулятору или руководству. По сути, есть возможность установить метку абсолютно под любой тип трафика, который подпадёт под выбранное правило в профиле защиты.

Рисунок 11. Настройка меток по IP-адресам в Servicepipe DosGate 4.0

Для решения специфических задач можно использовать кастомные контрмеры — вариант взаимодействия с пользователем, при котором ему предоставляется возможность загрузить готовый набор мер для противодействия отдельным атакам.

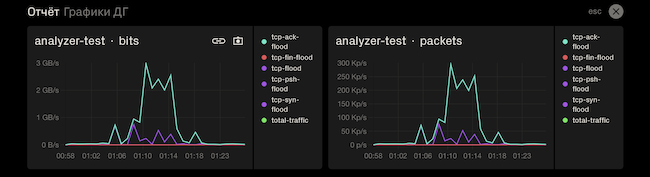

Запросив в анализаторе трафика отчёт, можно посмотреть, по каким векторам были направлены сетевые атаки: объем трафика, целевые IP-адреса, порты и прочие параметры.

Рисунок 12. Пример отчётности в Servicepipe FlowCollector

Выводы

Servicepipe DosGate — это система защиты ИТ-инфраструктуры, поддерживающая фильтрацию трафика на уровнях L3–L7 с возможностью гибкой настройки. Её отличает скорость обработки трафика, адаптивность и удобство управления, возможность гибридной эшелонированной защиты, а также глубокая интеграция с различными системами и СЗИ инфраструктуры организации.

Достоинства:

- Удобство и гибкость управления. Ручной режим даёт возможность самостоятельно создавать индивидуальные правила и целые алгоритмы, а благодаря готовым пакетам правил это делается быстро и без дополнительных настроек.

- Эшелонированная защита в рамках одного вендора. Работа в режиме одного окна, автоматическая синхронизация правил защиты (между on-premise и облаком), что повышает эффективность отражения любых атак.

- Возможность гибкой интеграции в инфраструктуру заказчика. Вариантами поставки продукта предусмотрены локальная установка (ПО/ПАК), VM и гибридные инсталляции.

- Полностью российское ПО, включённое в реестр Минпромторга в качестве средства выявления и предотвращения целевых атак. У Servicepipe есть лицензия ФСТЭК России на разработку СЗИ и ТЗКИ.

- Расширенная техническая поддержка. Ответ от инженеров информационной безопасности по SLA поступает в течение 5 минут.

- Собственное ядро обработки трафика на XDP и eBPF. Благодаря этому система поддерживает создание до 150 млн уникальных правил обработки трафика и блокирует атаки менее чем за 1 с в режиме Always-on.

- Выделенный сетевой анализатор с поддержкой FlowSpec-правил. Эффективность решения возрастает при интеграции системы интеллектуального анализа сетевого трафика Servicepipe FlowCollector.

- Собственная база сигнатур. Команда аналитиков Servicepipe обеспечивает поддержку и обновление базы сигнатур в WhiteBox каждый час.

Недостатки:

- Для достижения оптимальной производительности комплекса фильтрации в условиях отражения сложных атак не обойтись без понимания сетевых технологий и умения выстраивать каскады правил.

- Некоторые передовые функции системы могут показаться пользователям избыточными для стандартных сценариев. Для их освоения и настройки потребуется больше времени, хотя они могут повысить эффективность выстраивания защиты в условиях сложных угроз.

- Отсутствие сертификата ФСТЭК России на продукт. Его получение запланировано на 2025 год.