Сертификат AM Test Lab

Номер сертификата: 367

Дата выдачи: 07.12.2021

Срок действия: 07.12.2026

- Введение

- Функциональные возможности Silverfort

- Архитектура Silverfort

- Системные требования Silverfort

- Сценарии использования Silverfort

- Выводы

Введение

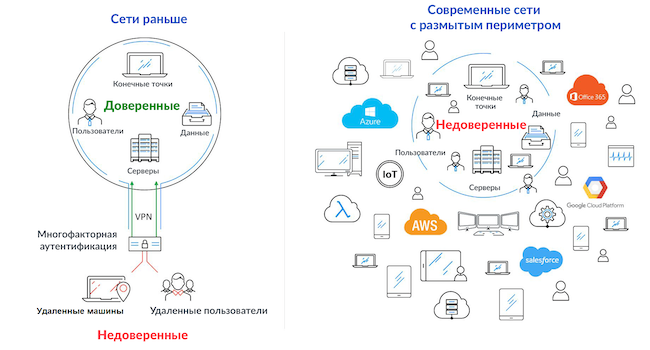

В современной корпоративной инфраструктуре периметр с каждым годом становится всё более размытым и разнородным. Классические решения IAM (по идентификации и управлению доступом) перестают справляться с поставленными перед ними задачами — притом что они должны как эффективно контролировать доступ ко привычным сервисам и системам, так и «видеть» всё, что происходит в части подключений и доступов в облаках, а также при использовании системных утилит, где чаще всего сложно или невозможно подключить традиционную многофакторную аутентификацию (МФА).

Большее количество систем порождает больше рисков, а их расположение как внутри, так и вне традиционного корпоративного периметра делает невозможным безусловное доверие. Это превращает концепцию Zero Trust (то есть отсутствие доверия как ко внешним, так и ко внутренним пользователям, сервисам, межмашинным взаимодействиям) в один из ключевых приоритетов организаций. Решать привычные и когда-то несложные задачи сегодня гораздо труднее.

Рисунок 1. Больше систем — больше риска, всё становится недоверенным

Для нейтрализации обозначенных проблем и обеспечения возможности соответствовать новой реальности, в которой все устройства и сервисы не имеют чёткого периметра, решения для аутентификации должны уметь адаптивно подстраиваться под среду. Именно поэтому команда Silverfort решила разработать решение, которое не требует установки агентов, развёртывания прокси-серверов, расшифровки сетевого трафика и позволяет реализовать концепцию Zero Trust без перестроения существующей инфраструктуры, обеспечивая безопасность систем, защита которых до сих пор считалась труднореализуемой (устройства IoT, критической инфраструктуры и АСУ ТП, файловые ресурсы, гипервизоры и пр.). Silverfort помогает организациям защититься от атак и быстро достичь соответствия регуляторным требованиям (по международным стандартам) благодаря предотвращению атак на учётные записи в сложных динамических сетях, включая гибридные и мультиоблачные среды.

Если говорить о пользовательском интерфейсе системы и о визуализации, то они выполнены качественно, на высоком уровне удобства и простоты использования. На основной панели Silverfort в режиме реального времени отображаются (пролетают в виде точек) происходящие события аутентификации (рис. 2). По большей части удостоверение личностей пользователей выполняется без каких-либо дополнительных действий, но при этом происходит постоянный анализ и изменяется модель рисков, на основе которой может приниматься решение о запросе второго фактора (выделенная область 2). В случае же явного нарушения происходит блокировка (выделенная область 3).

Рисунок 2. Основная панель визуализации Silverfort

В части развёртывания, работы и масштабирования решения Silverfort также стоит отметить лёгкость и простоту. В следующих разделах мы убедимся в этом. Начнём с основных функциональных возможностей.

Функциональные возможности Silverfort

Silverfort включает в себя традиционную для любых решений по многофакторной аутентификации функциональность, а также ряд особых возможностей, которые расширяют мониторинг и защиту на все протоколы и интерфейсы на целевых машинах, обеспечивая безопасность тех элементов инфраструктуры и процессов аутентификации, которые традиционно считались «незащищаемыми». Дополняя комплексную защиту алгоритмами машинного обучения (лувенский метод), Silverfort заметно увеличивает вероятность обнаружения и в целом уровень борьбы с угрозами. В дополнение к этому можно отметить поддержку широкого спектра технологий и протоколов, которые Silverfort может анализировать и защищать: RDP (удалённый рабочий стол), SSH, VPN-шлюзы, устройства IoT и системы АСУ ТП, гипервизоры и другая ИТ-инфраструктура, облачные приложения, современные приложения внутри периметра, сторонние приложения и системные утилиты (PsExec, cmd, PowerShell), критические финансовые системы (например, SWIFT), файловые ресурсы и хранилища, Active Directory, PAM, а также протоколы Kerberos, LDAP, NTLM, SAML, OIDC, RADIUS.

Когда платформа аутентификации Silverfort развёрнута в сети, она начинает отслеживать всю активность по аутентификации и доступу между различными сущностями, строя граф и рискориентированную модель с помощью ИИ-ядра. За счёт этого возможно управление рисками в сетях любого масштаба (табл. 1).

Таблица 1. Функциональные возможности в части управления рисками на основе ИИ-ядра Silverfort

Функциональные возможности | Описание |

Масштаб анализа рисков | Основан на непрерывном изучении действий всех пользователей / учётных записей по всей организации, включая доступ ко всем устройствам, серверам и приложениям (локальным и облачным). Результатом являются подробные профили поведения пользователей и машин |

Количество анализируемых взаимодействий | Обычно в 200–300 раз больше запросов доступа на пользователя в день, чем у других МФА-систем, включая действия пользователя в Active Directory с технологией единого входа (Single Sign-On) |

Расширенные политики аутентификации на основе ИИ | Позволяет гибко настраивать политики под клиента и улучшать их с помощью ИИ, в т. ч. с привлечением уровня риска и индикаторов атак |

Контекст от сторонних систем безопасности | Может получать от сторонних решений сигналы об атаках на пользователей в режиме реального времени и использовать их для улучшения адаптивных политик и немедленного усиления уровня аутентификации для затронутых учётных записей |

Из рассмотренных функциональных возможностей видно, что упор в Silverfort делается на машинное обучение и ИИ-ядро. Поэтому важно дать время на подстройку модели рисков и дообучение под конкретную инфраструктуру, так как базовые (по умолчанию) правила охватывают только основные атаки и угрозы в части идентификации и аутентификации пользователей и межмашинного взаимодействия (M2M). Соответственно, стратегию внедрения можно разделить на 3 этапа (рис. 3):

- Подключение защищаемых хранилищ учётных данных, а также основных или критически важных ИТ-систем.

- Распространение защиты на сервисные учётные записи и межмашинные коммуникации.

- Масштабирование на всю инфраструктуру на основе сформированной модели рисков и опыта эксплуатации системы.

Рисунок 3. Стратегия внедрения Silverfort

Функциональные возможности платформы соответствуют основным запросам потребителей, а также современным тенденциям для решений этого класса.

Архитектура Silverfort

Архитектура решения Silverfort позволяет организовать безопасную работу вне офиса из любой точки мира.

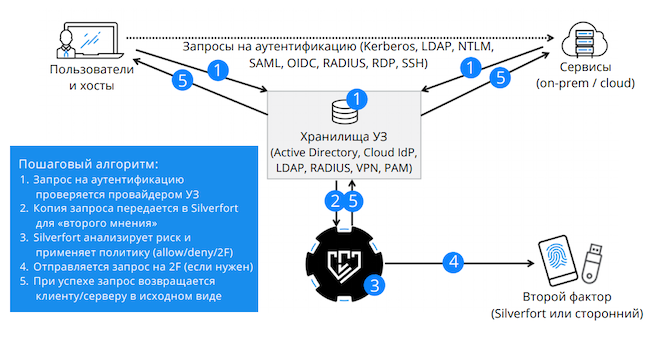

Silverfort реализует МФА для традиционных, современных, устаревших, облачных и гибридных ИТ-систем, PAM-решений, не требуя наличия агентов или прокси-серверов и не влияя на работу пользователей. Более того, Silverfort защищает доступ по протоколам SSH и RDP, а также инструменты командной строки, например PsExec и PowerShell (рис. 4).

Рисунок 4. Архитектура и принципы работы Silverfort

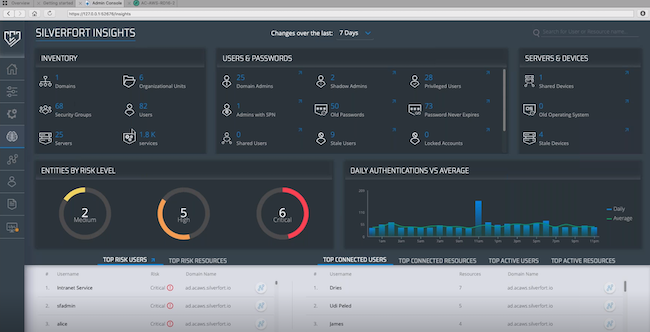

Если устаревшая система не поддерживает централизованные хранилища учётных данных, реализация аналитики и МФА возможны за счёт отправки запроса на аутентификацию с помощью перехватывающих порталов современных межсетевых экранов (рис. 5).

Рисунок 5. Архитектура решения Silverfort в связке с современным межсетевым экраном

Системные требования Silverfort

Платформа Silverfort может быть распространена на инфраструктуру любого масштаба, поэтому системные требования будут зависеть от величины последней. В этом разделе рассмотрим общие системные требования, а также особенности развёртывания и эксплуатации решения (табл. 2).

Таблица 2. Системные требования и порядок развёртывания Silverfort

Название | Описание |

Общие системные требования | ЦП — от 8 ядер |

Процесс развёртывания |

|

За счёт гибкости решения Silverfort и отсутствия необходимости устанавливать агенты и прокси-серверы скорость развёртывания находится в пределах нескольких часов или дней, что является несомненным преимуществом.

Сценарии использования Silverfort

Решение Silverfort — простое и дружелюбное в части интерфейса и настроек. Учитывая отсутствие агентов, защита даже большого количества систем в масштабе крупной компании может быть реализована вполне быстро.

Рассмотрим несколько наиболее востребованных сценариев использования решения Silverfort на примере Windows-инфраструктуры. Стоит отметить, что так же легко будет реализовывать сценарии и с любыми другими приложениями, сервисами и серверами (на базе других операционных систем).

Для начала разберёмся с настройками и параметрами Silverfort, которые будут использоваться в сценариях этого раздела.

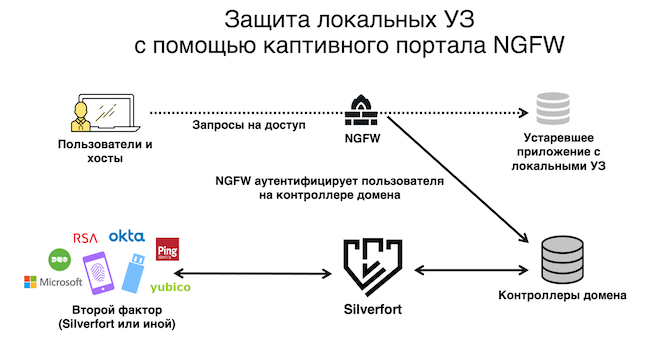

Работа с настройками и параметрами Silverfort

Ранее была рассмотрена основная панель Silverfort, на которой в режиме реального времени отображаются все попытки аутентификации. Помимо возможности увидеть визуальную составляющую, Silverfort позволяет через раздел «Insights» просматривать собранные инвентаризационные данные и аналитику (рис. 6) по инфраструктуре, устройствам, пользователям и их паролям, с разбиением на категории: старые пароли, привилегированные пользователи, заблокированные пользователи и т. д.

Рисунок 6. Инвентаризационные данные Silverfort (за последние 7 дней)

Также в нижней части панели управления отображаются рейтинги пользователей и ресурсов по активности и по уровню риска.

Выберем одного из пользователей в рейтинге, например «sfadmin».

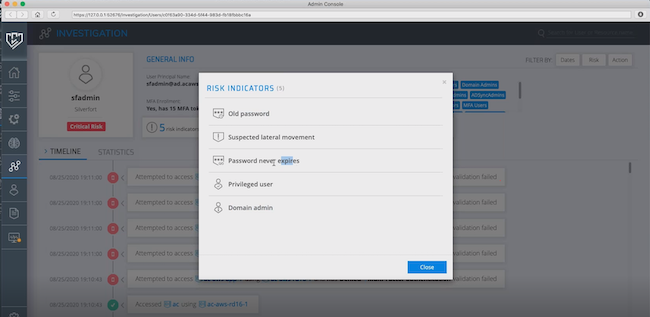

Рисунок 7. Риск-индикаторы подозрительного пользователя «sfadmin» в Silverfort

В разделе с основной информацией об этом пользователе отображается временная шкала аутентификаций со статусами. Также мы видим, что у пользователя есть пять риск-индикаторов: устаревший пароль, подозрение на латеральное движение, бессрочный пароль, привилегированный пользователь и к тому же администратор домена (рис. 7). Анализ поведения пользователя и имеющихся у него риск-индикаторов учитывается при его отслеживании и влияет на срабатывание правил по запросу второго фактора или блокирования.

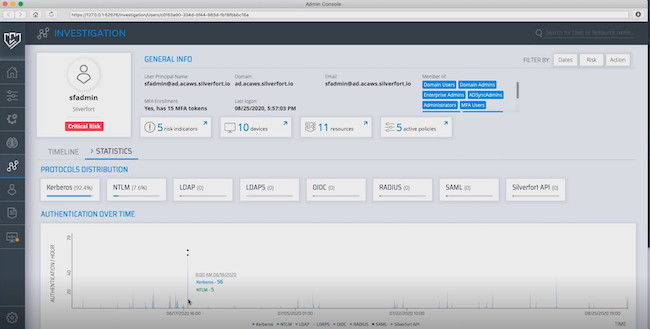

На соседней вкладке есть статистика аутентификаций Silverfort (рис. 8), которая позволяет отслеживать подозрительные всплески активности учётной записи, а также используемые ею протоколы аутентификации, устройства, сервисы и многое другое. Эта информация пригодится не только администратору Silverfort, но и аналитикам SOC при выявлении и расследовании инцидентов.

Также стоит отметить, что учётные записи обычных пользователей менее предсказуемы с точки зрения картины и общего прогноза поведения, чем сервисные.

Рисунок 8. Статистика аутентификаций Silverfort

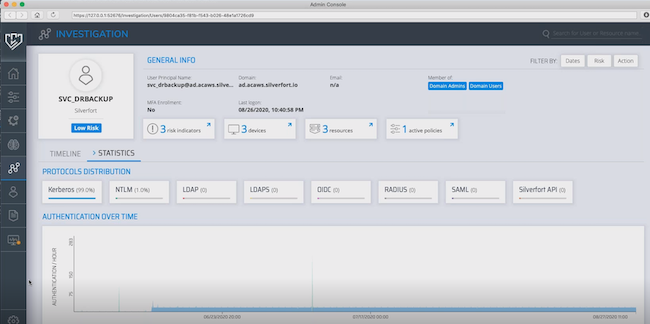

Так, в разделе расследования («Investigation») рассмотрим для сравнения сервисного пользователя. Видно, насколько его временной график аутентификаций более плотен и предсказуем, скачки на нём более заметны (рис. 9).

Рисунок 9. Карточка сервисного пользователя, отвечающего за запуск резервного копирования, в Silverfort

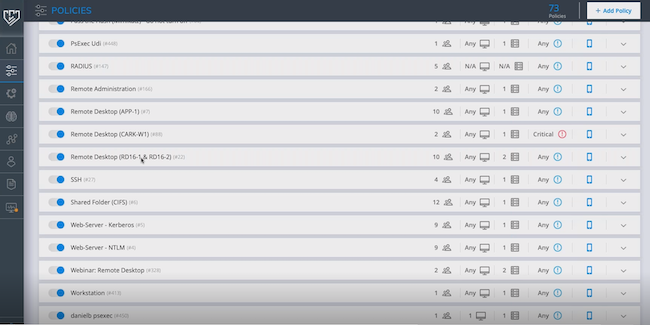

Далее перейдём в раздел «Политики» («Policies»), чтобы рассмотреть их структуру и возможности.

Политики в Silverfort можно добавлять как вручную, так и с использованием результатов работы ИИ-ядра (рис. 10).

Рисунок 10. Политики детектирования и принятия решения, формируемые на основе непрерывно обновляющегося уровня рисков, в Silverfort

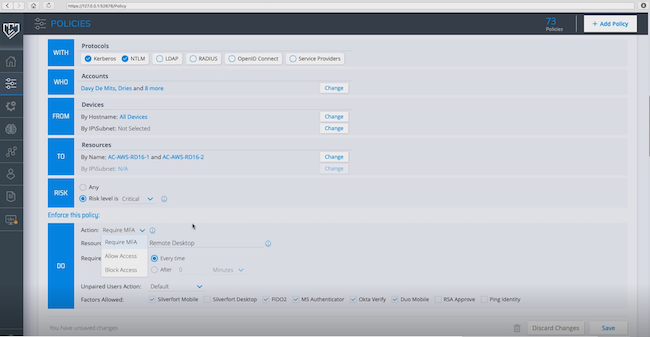

Откроем политику «Remote Desktop» и увидим, что в разделе с основными параметрами всё весьма понятно и прозрачно (рис. 11). Например, сразу ясно то, какие протоколы контролируются (Kerberos, NTLM), на каких пользователей распространяется эта политика, аутентификация с каких устройств и на какие ресурсы будет отслеживаться; видны уровень риска и предпринимаемые при срабатывании действия (запрос МФА, разрешение доступа, блокировка при срабатывании правила).

Рисунок 11. Свойства и настройки политики для подключений типа «удалённый рабочий стол» (Remote Desktop) в Silverfort

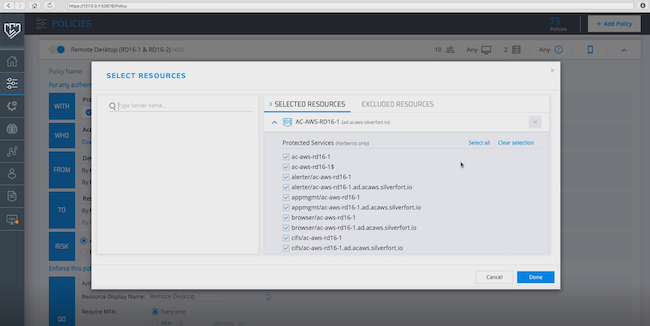

Стоит также отметить, что в разделе с общей информацией можно «провалиться» глубже для выбора и детализации настроек. Например, если необходимо скорректировать сервисы (ресурсы), при попытке доступа к которым происходит срабатывание политики, то выбираем соответствующий раздел (рис. 12) и получаем их список. Заметим, что это — не теоретический набор, а действительно доступные на машинах сервисы; такой подход позволяет отслеживать события и при необходимости запрашивать второй фактор аутентификации не только для входа в графический интерфейс приложения или на удалённый рабочий стол, но и при авторизациях через протоколы SMB или WMI, по API, на операции командной строки и т. д.

Рисунок 12. Выбранные ресурсы, к которым разрешено подключаться по политике Silverfort

После рассмотрения основных настроек и параметров двинемся дальше, в сторону сценариев по аутентификации на серверах и в устаревших приложениях, которые, казалось бы, не поддерживают многофакторную аутентификацию и не позволяют реализовать такой подход даже со сторонними решениями.

Подключение к серверу через PsExec

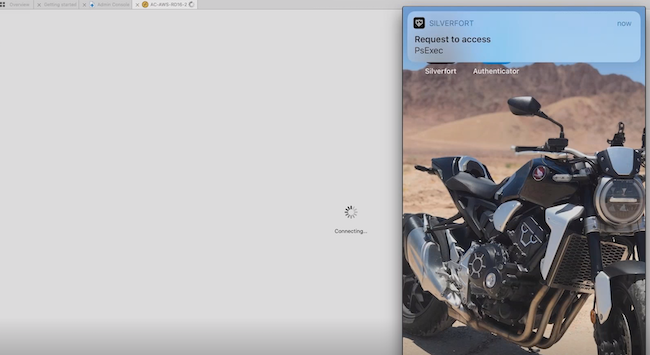

В качестве второго фактора будет использоваться приложение на телефоне (можно установить собственное приложение Silverfort или, например, Google либо Microsoft Authenticator). При первой же попытке подключения к серверу видим, как крутится индикатор ожидания подключения, а на телефон с приложением Silverfort приходит пуш-уведомление (рис. 13).

Рисунок 13. Запрос на доступ к серверу через PsExec, отправленный на телефон пользователя Silverfort

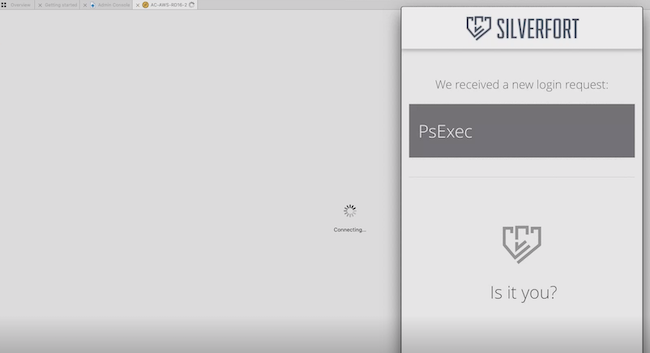

После открытия запроса необходимо подтвердить разрешение входа. Если этого не сделать, подключиться к серверу будет невозможно (рис. 14). Соответственно, потенциальный злоумышленник не сможет войти на сервер, а при попытках взломать аутентификацию на сервере подозрительная активность будет обнаружена и пресечена блокировкой.

Рисунок 14. Подтверждение запроса на аутентификацию, отправленного на телефон пользователя Silverfort

В случае же подтверждения аутентификации на телефоне перед нами откроется окно удалённого рабочего стола на Windows Server (рис. 15).

Рисунок 15. Результат разрешения аутентификации на Windows-сервере

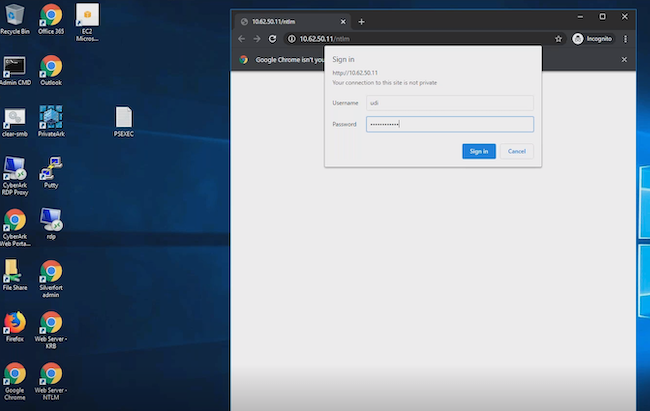

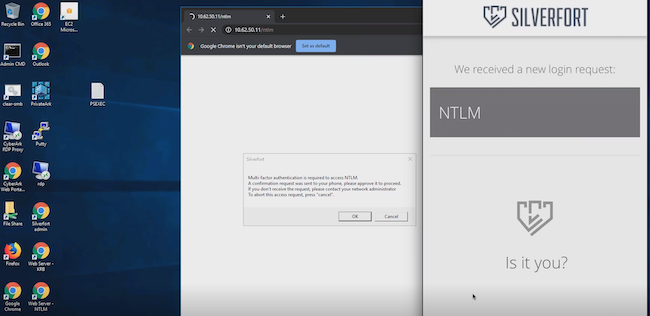

Аутентификация в устаревшем приложении по NTLM-протоколу

Так как Silverfort «держит руку на пульсе» всех серверов, сервисов и приложений, при попытке подключиться к устаревшему (legacy) приложению с аутентификацией по NTLM-протоколу также будет запрошен второй фактор после ввода логина и пароля. Попробуем подключиться к устаревшему веб-приложению. Введём логин и пароль (рис. 16).

Рисунок 16. Первичный фактор (логин и пароль) в устаревшем приложении с поддержкой NTLM

Сразу же поверх основного окна будет подсвечен запрос второго фактора, а на телефон с приложением Silverfort придёт запрос (рис. 17).

Рисунок 17. Отображение запроса второго фактора в самом приложении и на телефоне пользователя Silverfort

После подтверждения с помощью второго фактора аутентификации страница веб-приложения будет загружена.

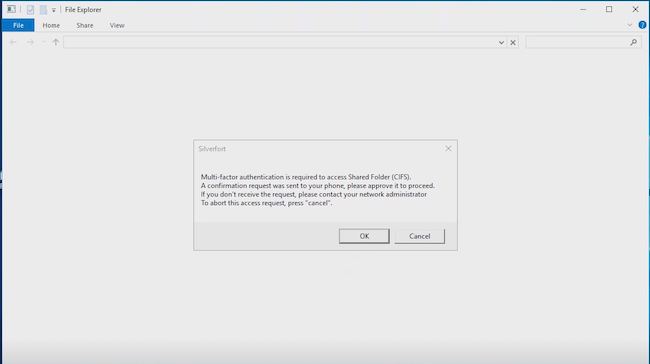

Защищённый доступ к общей папке (CIFS)

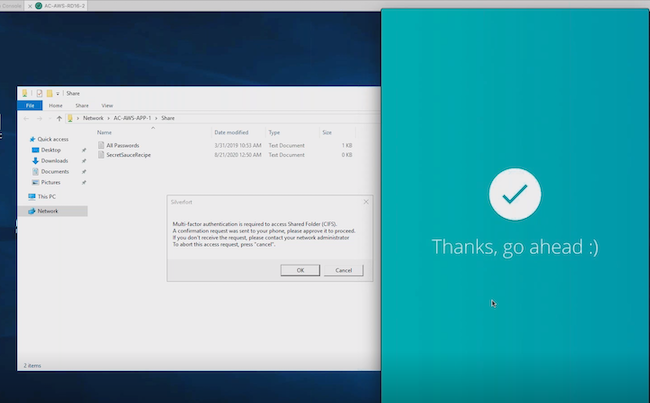

Ещё одним интересным сценарием является реализация защищённого доступа (с аутентификацией) к общей папке.

Рисунок 18. Запрос второго фактора при попытке открыть общую папку

Такой подход позволяет не только ограничить доступ пользователей к сетевым ресурсам, но и предотвратить распространение, например, программ-вымогателей: Silverfort заблокировал бы попытку размножения шифровальщика через файловые хранилища или общие папки.

Рисунок 19. Результат подтверждения доступа к общей папке в сетевом хранилище

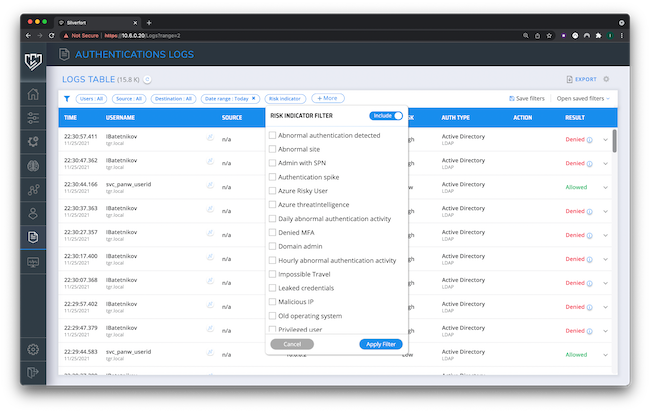

Поиск угроз по массиву данных

Тот факт, что Silverfort видит все потоки аутентификации в организации, даёт аналитикам SOC возможность дополнить свой набор данных для поиска угроз информацией и контекстом по пользователям, учётным записям, целям аутентификации и связанным с ними угрозам.

Рисунок 20. «Сырой» набор всех связанных с аутентификацией событий в Silverfort

Доступны как «сырой» набор всех связанных с аутентификацией событий, так и более 30 индикаторов риска, выявляемых на основе анализа исходных данных. В число индикаторов помимо прочего входят выявление невозможного перемещения пользователя (близкая по времени аутентификация изо двух удалённых друг от друга мест), аутентификация со скомпрометированными учётными данными, интерактивный вход с сервисной учётной записью, атака Kerberoasting, подозрение на латеральное движение и другие.

События и индикаторы можно исследовать в интерфейсе Silverfort или экспортировать во внешние системы, например в SIEM по Syslog. Интересными вариантами использования аналитики Silverfort могут быть автоматическое создание инцидента в SOAR-системе при повышении уровня риска пользователя до критического или, например, автоматическая блокировка учётной записи при выявлении распределённой брутфорс-атаки на неё.

Выводы

Согласно отчётам ведущих аналитических агентств и аудиторских компаний в сфере информационной безопасности, таких как Gartner и Deloitte, количество взломов, утечек, случаев компрометации данных за последние годы сильно выросло и связано с кражей паролей или недостаточной их стойкостью.

Такая ситуация порождает более высокие требования к системам идентификации и аутентификации. В числе прочего они должны иметь возможность решать следующие проблемы бизнеса:

- важные информационные системы не поддерживают многофакторную аутентификацию;

- внедрённые средства защиты информации не могут остановить боковое (латеральное) перемещение злоумышленника, а также останавливать или своевременно выявлять действия атакующего с учётными данными;

- не все решения могут улавливать и контролировать попытки подключения по сервисным протоколам и с использованием сервисных утилит, которые не контролируются другими системами адаптивной аутентификации;

- возникают помехи для нормальной работы обычных пользователей и бизнес-функций.

Как мы можем видеть, проблемы и задачи разнообразны, но описанные выше сценарии свидетельствуют о том, что основных функциональных возможностей Silverfort достаточно для их решения. Платформа Silverfort способна обеспечить удобную безагентную адаптивную многофакторную аутентификацию для большого количества всевозможных систем, технологических протоколов и даже сервисных утилит.

Достоинства:

- Проста во внедрении и интеграции с существующей инфраструктурой.

- Не требует программных агентов, прокси-серверов и модификаций программного обеспечения и инфраструктуры.

- Адаптивная аутентификация на основе уровня рисков, контролируемого с помощью алгоритмов машинного обучения и ИИ-ядра.

- Защита доступа и безопасная аутентификация в технологических системах, устаревших и самостоятельно разработанных приложениях, устройствах IoT (и любых других системах, защита которых традиционно считается труднореализуемой).

Недостатки:

- Нет сертификатов соответствия стандартам и требованиям российских регуляторов.

- Условная привязка к облачной среде для возможности использования приложения с пуш-уведомлениями на Apple и Android в качестве второго фактора. При этом в изолированных средах возможно настроить настольное приложение или использовать аппаратный токен.