Сертификат AM Test Lab

Номер сертификата: 100

Дата выдачи: 11.01.2012

Срок действия: 11.01.2017

Введение

TrustAccess от компании «Код безопасности» (http://www.securitycode.ru/) представляет собой сетевой экран, позволяющий защищать компьютеры (рабочие машины или серверы) от несанкционированного доступа. Сферой применения TrustAccess является защита локальной сети предприятий и обеспечение разделяемого доступа к папкам с документами. Продукт может использоваться для защиты конфиденциальных секретных документов, а также документов составляющих государственную тайну. TrustAccess может использоваться как в сетях с доменной организацией, так и в одноранговых сетях, при этом объектом защиты могут быть как физические, так и виртуальные машины.

TrustAccess построен на основе архитектуры «клиент-сервер». Настройка аутентификации, правил фильтрации и разграничение прав доступа производится администратором на сервере управления. Фильтрация осуществляется на защищаемых компьютерах. Все действия пользователей в процессе работы с программой сводятся к прохождению процедуры аутентификации на серверной части TrustAccess.

TrustAccess состоит из трех компонентов:

- сервер управления - обеспечивает централизованное управление агентами TrustAccess на защищаемых компьютерах, а также обработку и хранение данных. Основные функции – аутентификация абонентов TrustAccess при помощи протокола Kerberos, регистрация событий безопасности и хранение конфигураций. Рекомендуется устанавливать на выделенный сервер или на один из компьютеров в сети;

- агент межсетевого экрана (далее - агент) – предназначен для аутентификации пользователя, установления доверенного канала передачи данных и обеспечения функции разграничения доступа к защищаемым компьютерам;

- автоматизированное рабочее место (АРМ) администратора — обеспечивает централизованное управление абонентами и механизмами защиты. Устанавливается на рабочее место администратора безопасности.

Для прохождения процедуры аутентификации в TrustAccess пользователи могут использовать не только пароль, но и дополнительные аппаратные средства. К ним относятся персональные идентификаторы eToken (производства фирмы Aladdin Knowledge Systems) или iButton (производства фирмы Dallas Semiconductor).

TrustAccess учитывает требования федерального закона РФ № 152-ФЗ «О персональных данных». Наличие сертификатов ФСТЭК РФ позволяет использовать TrustAccess для организации защиты информационных систем персональных данных и информации, относящейся к государственной тайне:

- основная редакция TrustAccess сертифицирована ФСТЭК РФ на соответствие уровням МЭ 2 и НДВ 4, что позволяет использовать продукт для защиты конфиденциальной информации до класса 1Г включительно и всех классов информационных систем обработки персональных данных (ИСПДн К1, К2, К3);

- усиленная редакция TrustAccess-S сертифицирована ФСТЭК РФ на соответствие уровням МЭ 2 и НДВ 2, что позволяет использовать продукт для защиты государственной тайны в автоматизированных системах до класса 1Б включительно и позволяет защищать информацию с грифами «совершенно секретно», «секретно».

Для обеспечения защиты компьютеров используются наборы правил:

- правила доступа. Применяются для ограничения доступа к сетевым сервисам защищаемого компьютера. Для настройки правил используются данные о параметрах соединения с компьютером (учетные записи, наименования протоколов, портов TCP/IP и т. д.);

- прикладные правила. Используются для фильтрации доступа к общим папкам защищаемого компьютера и сетевых соединений по протоколу Named Pipes;

- системные правила. Используются для ограничения доступа к защищаемым компьютерам по сетевым протоколам, портам, удаленным адресам

Также TrustAccess позволяет блокировать различные сетевые протоколы (IPv4, IPv6, Novell IPX, LLC, IPX) и настраивать защиту от сетевых сбоев. Осуществляется защита от различных сетевых атак: «Man in the Middle», подмены защищаемого объекта, Replay-атак, подмены IP-адреса перехвата сетевых пакетов, прослушивания сети, подмены сетевых пакетов, отказа в обслуживании.

Рисунок 1. Схема применения различных правил

Важной особенностью TrustAccess является возможность его совместного использования на одном компьютере с другими программами для обеспечения безопасности, в том числе и с сетевыми экранами других производителей. При необходимости совместного использования нескольких сетевых экранов, необходимо произвести их настройку, которая подробно описана в документации на TrustAccess.

Решаемые задачи

Рассмотрим типовые задачи, которые решаются при помощи TrustAccess.

Организация сертифицированной защиты. Применение указанных сертификатов ФСТЭК РФ позволяет организовывать защиту на государственных предприятиях и ведомственных объектах, для которых наличие сертифицированных средств защиты является необходимым условием их деятельности. Применение TrustAccess позволит обеспечить выполнение и формальных (наличие сертификатов) и содержательных (построение надежной защиты) требований.

Защитаперсональных данных. TrustAccess позволяет получать доступ к защищаемым серверам, базам данных или общим ресурсам только тем пользователям, которые работают с персональными данными. Для всех остальных пользователей в локальной сети доступ к указанным ресурсам и данным будет недоступен.

Изоляция информационных систем персональных данных. Изоляция или разделение сети на взаимодействующие участки, позволяет снизить общую стоимость защиты. Правомерность такого решения следует из п. 2.4 приказа ФСТЭК России №58: «При разделении информационной системы при помощи межсетевых экранов на отдельные части системы для указанных частей системы может устанавливаться более низкий класс, чем для информационной системы в целом».

Разграничения доступа пользователей к серверам. TrustAccess позволяет разграничить сетевой доступ к нескольким серверам на основе групп пользователей. Например, в зависимости от того, в каком отделе работает сотрудник, он получает доступ к тому или иному серверу базы данных.

Рисунок 2. Организация доступа к серверам разным группам пользователей

Также можно организовать доступ к файл-серверу на уровне общих папок. Это можно делать на основе уровня допуска или должностей. Например, доступ к общей папке на доступном всем сервере может предоставляться только бухгалтерам.

Рисунок 3. Организация доступа к общей папке на сервере

Защита терминальных соединений. При использовании терминальных служб разные пользователи могут получать доступ к данным с одного компьютера и с одного IP-адреса. Сетевые экраны, производящие аутентификацию по IP в этом случае бесполезны. В TrustAccess аутентификация производится по протоколу Kerberos, что позволяет организовывать доступ к данным на уровне пользователей, работающих на одном компьютере.

Рисунок 4. Организация доступа к защищаемым ресурсам при использовании терминала

Защита виртуальных машин. Большинство атак на виртуальные машины основываются на подмене MAC- и IP-адресов. TrustAccess защищает от данных атак, что позволяет использовать его для защиты виртуальных машин. TrustAccess позволяет защитить и виртуальные рабочие места, и виртуальные машины – серверы. При этом виртуальные машины будут защищены от сетевых атак как со стороны внешних физических машин, так и со стороны других виртуальных машин.

Рисунок 5. Организация защиты виртуальных машин

Системные требования

Все компоненты TrustAccess могут работать под управлением следующих операционных систем:

- Windows 2000 SP4 Update Security Rollup 2;

- Windows XP SP3 и выше;

- Windows Vista x86/x64 SP2 и выше;

- Windows 7 x86/x64 и выше;

- Windows Server 2003 x86/x64 SP2 и выше;

- Windows Server 2003 x86/x64 R2 SP2 и выше;

- Windows Server 2008 x86/x64 и выше;

- Windows Server 2008 x64 R2 и выше.

Специальные требования к программной и аппаратной конфигурации компьютеров не предъявляются. Единственное условие — наличие на каждом компьютере сетевого адаптера Ethernet.

Функциональные возможности

Аутентификация сетевых соединений

В TrustAccess используется собственный механизм аутентификации пользователей и компьютеров, основанный на протоколе Kerberos. При идентификации абонентов он позволяет предотвратить прослушивание, попытки подбора и перехвата паролей, атаки типа «Man in the Middle». Идентификация защищаемых объектов позволяет предотвратить несанкционированную подмену (имитацию) защищаемой информационной системы с целью осуществления некоторых видов атак. Для обеспечения дополнительной защиты аутентификации в TrustAccess можно использовать средства аппаратной поддержки — персональные идентификаторы eToken или iButton.

Фильтрация сетевых соединений

TrustAccess позволяет организовать фильтрацию сетевых соединений на уровне пользователей, компьютеров, групп пользователей (компьютеров) и параметров соединения — служебных и прикладных протоколов, портов, сетевых интерфейсов и т. д. Администратор может гибко настраивать реакцию системы на срабатывание правил фильтрации — регистрировать информацию в журнале, включать звуковую сигнализацию или запускать заранее определенный сценарий работы.

Защита сетевых соединений

Для защиты сетевых соединений используются механизмы, позволяющие контролировать аутентичность, целостность и конфиденциальность передаваемых данных. Контроль целостности осуществляется на уровне каждого сетевого пакета, заголовка пакета, серии пакетов.

Регистрация событий, связанных с безопасностью

На всех компьютерах с установленными компонентами TrustAccess информация об их функционировании фиксируются в журналах событий. Регистрируются события, связанные с аутентификацией, установкой сетевых соединений, а также события, связанные с контролем целостности и изменением конфигурации TrustAccess.

Контроль целостности служебных файлов TrustAccess

Для слежения за неизменностью служебных файлов в TrustAccess используются механизмы контроля целостности. Эталонные значения для контролируемых файлов рассчитываются независимо для программной и информационной частей.

Централизованное управление

TrustAccess позволяет администратору централизованно управлять всеми защищаемыми компьютерами: учетными записями пользователей и компьютеров, списком защищаемых объектов, средствами и механизмами защиты.

Подготовка к использованию

При запуске инсталляционного пакета TrustAccess мы видим набор компонентов, которые можно установить.

Рисунок 6. Устанавливаемые компоненты

Разворачивание защиты проводится в следующей последовательности:

- установка сервера управления. Рекомендуется устанавливать сервер управления на отдельную машину;

- установка автоматизированного рабочего места администратора («АРМ администратора»). Можно устанавливать на машине с сервером или на отдельной машине;

- установка на всех защищаемых компьютерах агентов администрирования. Агенты можно установить как локально (в этом случае нужно установить соединение с сервером управления), так и дистанционно, при помощи механизма групповых политик Active Directory.

Процесс установки каждого компонента состоит из ряда стандартных программных окон, в которых нужно познакомиться с описанием программы, прочитать и согласится с лицензией, выбрать директорию для установки компонента, ввести лицензионный ключ и завершить установку. Отдельно остановимся на некоторых особенностях установки.

При установке сервера администрирования нужно задать название домена TrustAccess и пароль администратора. Пароль должен иметь не менее 6 символов и содержать не менее трех типов различных символов. Если сервер управления уже устанавливался на данную машину, то можно использовать уже имеющуюся конфигурацию сервера.

Рисунок 7. Настройка сервера управления

Перед установкой агентов, необходимо создать на сервере управления объект защиты с параметрами компьютера, на который устанавливается агент. В процессе установки агента нужно указать имя домена TrustAccess и IP-адрес узла сети, на который установлен сервер управления.

Рисунок 8. Настройка агента

После установки всех компонентов нужно перезагрузить компьютер и можно начинать работать с TrustAccess.

Работа с продуктом

Агент межсетевого экрана

«По умолчанию» агент запускается автоматически после загрузки операционной системы. Для начала работы пользователю необходимо авторизоваться – ввести имя пользователя и пароль. После этого TrustAccess начинает работать в фоновом режиме.

Рисунок 9. Авторизация на защищаемом компьютере

После входа в трее должна появиться пиктограмма TrustAccess и сообщение об успешной аутентификации.

Рисунок 10. Пиктограмма TrustAccess в трее

Для корректной работы агента важно, чтобы системное время и часовой пояс на защищаемом компьютере и на сервере совпадали с точностью до 5 минут. При расхождении времени более чем на 5 минут клиентская машина не сможет подключиться к серверу управления. Причиной является то, что в протоколе kerberos на основе X.509 (используется для аутентификации) передается штамп времени и при расхождении времени на компьютерах все подписи заголовков кадров становятся невалидными.

Сервер управления

Сервер управления автоматически запускается после загрузки операционной системы. Перед началом работы с сервером управления нужно ввести имя и пароль и, при необходимости, указать используемый домен и сервер. Если сервер управления и рабочее место администратора установлены на одном компьютере, то все значения кроме пароля устанавливаются автоматически.

Рисунок 11. Авторизация перед работой с сервером управления

Главное окно TrustAccess выполнено в минималистском стиле. Оно состоит из трех разделов: объекты защиты, учетные записи и настройки.

Рисунок 12. Главное окно TrustAccess

В разделе «Объекты защиты» можно осуществлять управление всеми защищаемыми объектами – задавать настройки безопасности и правила доступа к объектам. Для обеспечения защиты компьютера его нужно добавить в список защищаемых объектов. В зависимости от типа объекта и его состояния меняется его пиктограмма. Для добавления нового защищаемого объекта нужно нажать на команду «Добавить». После этого нужно будет при помощи мастера защиты сервера задать настройки защиты объекта.

Создание защищаемого объекта

На первом шаге нужно выбрать защищаемый объект. Можно выбрать компьютер, на котором уже установлен агент, или создать новую учетную запись для компьютера в локальной сети.

Рисунок 13. Выбор защищаемого объекта

На втором шаге нужно ввести описание защищаемого объекта и указать параметры получения клиентами IP-адресов защищаемого объекта.

Рисунок 14. Свойства защищаемого объекта

На следующем шаге нужно решить – задавать ли настройки защиты сразу или отложить настройку защиты. Выбираем первый вариант и жмем кнопку «Далее».

Рисунок 15. Принятие решения о настройки защиты объекта

Далее нужно настроить механизм защиты сетевого взаимодействия. Защита может осуществляться в двух режимах:

- режим подписи пакетов. Можно настроить подпись первого сетевого пакета из серии, заголовка пакета или всего пакета целиком. Этот режим реализуется при помощи протокола АН (Authentication Header) в транспортном режиме и алгоритма хэширования HMAC-MD5;

- режим шифрования и контроля целостности пакетов. Для реализации используются протокол ESP (Encapsulating Security Payload) в транспортном режиме, алгоритм шифрования AES CBC 128 и алгоритм хэширования HMAC-SHA;

Также можно включить защиту от «replay-атак», при которой предотвращается пассивный захват данных для их дальнейшей пересылки злоумышленнику. Для реализации данной защиты используется протокол ISAKMP, который предназначен для обмена ключами и согласования параметров соединения.

Рисунок 16. Настройка механизма защиты сетевого взаимодействия

После этого нужно указать протоколы, которые будут блокироваться. Можно заблокировать обмен по протоколам IPv6, Novell IPX, IPX, LLC, а также включить ICMP-защиту для протокола IPv4.

Рисунок 17. Настройка протоколов

На следующем шаге можно выбрать созданные наборы правил доступа, которые предоставляет TrustAccess.

Рисунок 18. Выбор наборов правил доступа

Далее мы можем настроить работу правил, выбранных на предыдущем шаге.

Рисунок 19. Расширенная настройка правил доступа

Можно изменить тип доступа (разрешить/запретить), сетевой сервис, блокируемые порты, способ оповещения при наступлении события блокировки. Также можно выбрать группу пользователей или компьютеров, для которых будут применяться правила. При необходимости можно задать расписание использования правил.

Рисунок 20. Расписание правил

На этом настройка защиты закончена. Мы переходим в программное окно с настройками защиты выбранного нами объекта.

Рисунок 21. Правила доступа

Для каждого объекта можно задать три типа правил (прикладные, системные правила и правила доступа) и блокируемые сетевые протоколы. Так как все правила могут применяться одновременно, то существует набор приоритетов правил, который позволяет избежать конфликтов. Наивысший приоритет имеют настройки сетевых протоколов, затем идут системные правила, правила доступа, низший приоритет имеют прикладные правила.

Настройка правил

Правила доступа регулируют доступ аутентифицированных и анонимных пользователей к сетевым сервисам защищаемого компьютера. Их настройку мы рассмотрели в процессе добавления защищаемого объекта. В панели «Правила доступа» можно добавлять и редактировать наборы подобных правил.

Прикладные правила регулируют доступ пользователей или групп пользователей к общим папкам и именованным каналам на данном компьютере. Данные правила имеют минимальный приоритет.

Прикладные правила, как и все остальные, создаются при помощи мастера. На первом этапе мастера нужно выбрать прикладной сервис, для которого создается правило, регулирующее доступ.

Рисунок 22. Выбор сервиса для создания прикладного правила

Затем нужно указать тип доступа и имя общей папки/канала.

Рисунок 23. Выбор типа доступа

После этого выбрать учетную запись или группу, на которую будет распространяться создаваемое правило.

Рисунок 24. Выбор субъекта доступа

Далее нужно настроить уведомления о зафиксированном событии и указать расписание для применения правила. На последнем этапе нужно настроить правила прохождения IP-пакетов на транспортном уровне по протоколу SMB (Server Message Block). Для создания разрешающего правила доступа по протоколу SMB нужно поставить галочку в поле «Создать правило доступа по протоколу SMB». На этом создание прикладного правила закончено.

Рисунок 25. Прикладные правила

Системные правила контролируют соединения с компьютером по протоколам семейства TCP/IP. При настройке системных правил выбирается тип протокола, сетевые адреса и IP адреса, для которых действует правило.

Рисунок 26. Создание системного правила

Также существует возможность организовать ICMP защиту. Для каждого из типов пакетов по данному протоколу можно разрешить или запретить прием или передачу данных.

Рисунок 27. Настройка протокола ICMP

Все созданные системные правила можно просмотреть и изменить в соответствующем разделе.

Рисунок 28. Системные правила

Раздел «Сетевые протоколы» позволяют разрешить или запретить доступ к защищаемым компьютерам по протоколам сетевого уровня IPv4, IPv6, Novell IPX, а также некоторым протоколам с устаревшим форматом Ethernet-кадра (LLC, IPX). Эти настройки имеют более высокий приоритет, чем правила доступа к сетевым сервисам, прикладные правила и системные правила.

Рисунок 29. Сетевые протоколы

Последний раздел в настройках защиты объекта «Свойства сервера» содержит сводную информацию о настройках защиты. Также в нем можно включить или отключить защиту объекта.

Рисунок 30. Свойства сервера

Также в этом разделе можно изменить часть сделанных ранее настроек и задать параметры защиты при сетевых сбоях. Это позволяет создать набор правил, которые применяются в аварийной ситуации.

Рисунок 31. Настройка поведения системы при сетевых сбоях

На этом создание защиты объекта завершено. Собственно настройка правил работы различных протоколов и составляет основную деятельность администратора при работе с TrustAccess.

Учетные записи

Сотрудник может авторизоваться в системе, только если у него есть учетная запись на сервере, содержащая имя и пароль. Поэтому одной из задач администратора является создание, сопровождение и обеспечивать безопасность персональных данных пользователей локальной сети. Раздел «Учетные записи» содержит инструменты для управления учетными записями.

Рисунок 32. Раздел «Учетные записи»

Панель «Пользователи» предназначена для управления учетными записями пользователей. В ней содержится набор инструментов для создания, удаления, редактирования учетной записи. Здесь же можно настроить использование персональные идентификаторы для аутентификации.

Рисунок 33. Управление учетными записями пользователей

Панель «Компьютеры» предназначена для управления учетными записями компьютеров.

Рисунок 34. Управление учетными записями компьютеров

А панель «Группы» позволяет управлять учетными записями как групп пользователей, так и групп компьютеров.

Рисунок 35. Управление учетными записями групп пользователей и компьютеров

Настройки

В третий раздел «Настройки» вынесены все разнородные функции, не относящиеся к защите объектов и учетным записям. В разделе «Настройки» мы можем:

- управлять лицензионными ключами на предприятии;

- задавать параметры используемых в TrustAccess паролей – срок действия, длину, сложность и т.д.;

- получать информацию о соединении с сервером управления TrustAccess;

- настраивать шаблоны сетевых протоколов, которые используются при организации защиты объектов;

- получать информацию о программе TrustAccess.

Рисунок 36. Раздел «Настройки»

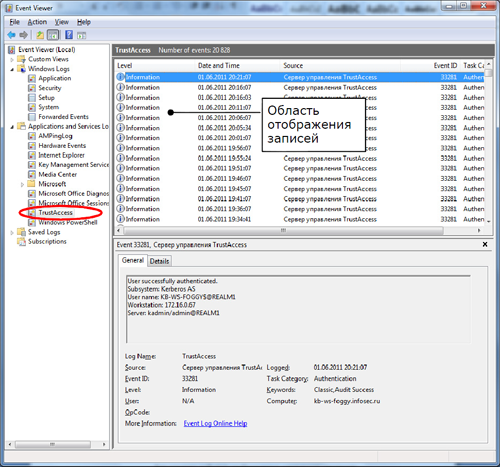

В заключении следует упомянуть о журналах событий. Доступ к ним осуществляется через стандартные средства операционной системы (MMC) Информация о деятельности TrustAccess регистрируется в журнале событий, на всех компьютерах с установленными компонентами TrustAccess. В журнале содержится информация об ошибках, предупреждениях и других событиях, возникающих при работе компонентов TrustAccess. Например, фиксируются запуск и остановка служб TrustAccess, запуск и завершение процессов; включение и выключение аудита процессов; включение и выключение контроля целостности, нарушение целостности файлов; факты предоставления и запрещения доступа (в соответствии с настроенными правилами доступа); ошибки и сбои в работе компонентов и т.д.

Рисунок 37. Журнал событий

Выводы

В целом, TrustAccess производит впечатление добротного, качественного инструмента. Процесс разворачивания защиты производится быстро, пользовательский интерфейс для настройки и мониторинга защиты выполнен в минималистском стиле, имеется набор качественной документации, написанной грамотным техническим языком.

- TrustAccess позволяет настраивать большое количество условий для фильтрации и блокирования данных на разных уровнях (системные и прикладные правила, правила доступа). Правила могут настраиваться как для нормальной работы, так и для аварийных ситуаций. TrustAccess обеспечивает защиту как от внешних, так и от внутренних угроз, т.к. используется фильтрация не на шлюзе, а на каждом компьютере. Продукт может защищать как физические, так и виртуальные машины.

- Одним из достоинств TrustAccess является централизованное управление системой защиты рабочих станций и серверов на предприятии. Администратор может создавать наборы правил для защиты одного компьютера или защиты целого сегмента сети, а также разграничивать доступ к ресурсам и данным для всех пользователей в локальной сети.

- Важно, что процедура идентификации проводится не только для пользователей, но и для защищаемых объектов, что позволяет предотвратить подмену защищаемой информации. Есть возможность проходить процедуру аутентификации с использованием аппаратных средств поддержки — персональных идентификаторы eToken или iButton.

- Продукт сертифицирован во ФСТЭК РФ на соответствие уровней МЭ 2 и НДВ 4 для версии TrustAccess и МЭ 2 и НДВ 2 для версии TrustAccess-S. Это позволяет использовать TrustAccess для организации защиты конфиденциальной информации в автоматизированных системах до класса 1Г, информационных систем обработки персональных данных до класса К1 и TrustAccess-S для защиты информации с грифами «совершенно секретно», «секретно».

- Хочется отметить простоту работы с клиентом. После того, как администратор настроил работу агента на компьютере, пользователю остается только осуществлять процедуру аутентификации при начале работы. Интерфейс выполнен в минималистском стиле, что облегчает администратору работу с ним.

TrustAccess представляет собой узкоспециализированное решение, предназначенное для защиты систем от несанкционированного доступа. Его использование не отменяет необходимости применения дополнительных инструментов безопасности, например, таких как антивирус, HIPS, IDS. При совместном использовании TrustAccess со сторонними решениями возможны конфликты при обработке сетевых пакетов, поэтому на защищаемых объектах следует отключать персональный файрвол от сторонних производителей.

Следует отметить нюанс, не являющийся недостатком как таковым, но могущим повлиять на работу программы – это разрыв соединения между сервером управления и агентами при расхождении системного времени на компьютерах в локальной сети более чем на 5 минут. Причиной является то, что в протоколе kerberos на основе X.509 (используется для аутентификации) передается штамп времени и при расхождении времени на компьютерах все подписи заголовков кадров становятся невалидными. Данная функция позволяет защититься от так называемых reply-атак.