Сертификат AM Test Lab

Номер сертификата: 407

Дата выдачи: 09.02.2023

Срок действия: 09.02.2028

- Введение

- Функциональные возможности UserGate Log Analyzer

- Документация UserGate Log Analyzer

- Лицензирование UserGate Log Analyzer

- Архитектура UserGate Log Analyzer

- Системные требования UserGate Log Analyzer

- Сценарии использования UserGate Log Analyzer

- Выводы

Введение

На российском рынке появился новый игрок в сегменте SIEM-решений — UserGate Log Analyzer. Долгое время этот продукт был представлен в виде анализатора логов сетевых устройств UserGate, но ещё в 2021 году вендор представил Log Analyzer как полноценное SIEM-решение в экосистеме UserGate SUMMA.

В соответствии с представленной концепцией UserGate SUMMA состоит из ряда модулей, с помощью которых выстраивается эшелонированная защита предприятия и автоматизируются процессы в информационной безопасности. Сведения о составляющих UserGate SUMMA и их функциональном назначении приведены в таблице 1.

Таблица 1. Компоненты экосистемы UserGate SUMMA

Название | Функциональное назначение |

UserGate NGFW | Межсетевой экран нового поколения с возможностью дешифрации всего объёма трафика, включая TLS 1.3 и TLS GOST |

UserGate Management Center | Центр управления экосистемой безопасности UserGate SUMMA. Основные функции: централизованное администрирование, автоматизация безопасности, ролевой доступ администраторов, контроль обновлений |

Модуль IDPS UserGate | Модуль мониторинга трафика, обнаружения и блокирования вредоносной активности |

UserGate Log Analyzer (SIEM, IRP, SOAR) | UserGate Log Analyzer сочетает в себе функции SIEM (Security Information and Event Management) и IRP (Incident Response Platform), что предоставляет возможности для сбора логов и событий, поиска инцидентов и реагирования на них. Система оркестровки, автоматизации и реагирования на события по безопасности позволяет реализовать концепцию SOAR (Security Orchestration, Automation and Response) в рамках экосистемы UserGate SUMMA |

UserGate Client (EDR, ZTNA, NAC) | Программное обеспечение класса Endpoint Detection & Response (EDR) для конечных устройств. UserGate Client обеспечивает видимость событий по безопасности, контроль и cетевой доступ с «нулевым доверием» (Zero Trust Network Access) |

Модуль WAF UserGate (релиз ожидается) | Модуль WAF экосистемы UserGate SUMMA предназначен для выявления разнообразных видов атак на веб-приложения предприятия. Этот инструмент фильтрации трафика работает на прикладном уровне и защищает веб-приложения методом анализа трафика HTTP / HTTPS и семантики XML / SOAP |

Несмотря на значимость каждого из модулей, UserGate Log Analyzer играет особую роль в экосистеме. В него передаются логи изо всех компонентов SUMMA, и от корректности работы UserGate Log Analyzer зависит не только выявление событий по ИБ, но и последующее реагирование и предотвращение атак на инфраструктуры предприятий.

Рисунок 1. UserGate Log Analyzer в экосистеме UserGate SUMMA

Функциональные возможности UserGate Log Analyzer

Сбор событий из источников

UserGate Log Analyzer предоставляет возможность подключения источников (сенсоров) разных типов, работающих на различных операционных системах.

Рисунок 2. Список сенсоров UserGate Log Analyzer

Сенсоры UserGate — это NGFW вендора. Благодаря экосистемности сенсоры UserGate имеют сопряжение с SIEM-системой, позволяющее собирать не только события, но и SNMP-метрики устройств.

На случай подключения сенсоров SNMP других вендоров UserGate Log Analyzer имеет набор MIB-баз, позволяющих собирать их SNMP-метрики. Если подключаемое к SIEM устройство имеет специфичную MIB-базу, то система предоставляет возможность загрузить её в имеющийся набор.

Подключение устройств под управлением ОС Windows производится в разделе «WMI-сенсоры». При этом в SIEM-систему будут передаваться все данные из журналов безопасности и приложений, а также системного журнала.

Конечными устройствами в системе считаются те, где установлено EDR-решение UserGate Client. Клиент осуществляет сбор логов, журналов, отчётов на устройствах и впоследствии отправляет их в UserGate Log Analyzer.

Коннекторы необходимы для работы систем IRP и SOAR. Возможно подключение ко всем устройствам, поддерживающим протоколы SSH, HTTP, HTTPS. В настройках коннекторов UserGate Log Analyzer имеется возможность указать команды для управления внешними устройствами в случае инцидента.

Сбор событий с устройств под управлением *nix-систем происходит по протоколу Syslog. UserGate Log Analyzer обладает правилами, позволяющими разбирать Syslog-трафик и гибко настраивать его приём, что даёт возможность снизить нагрузку на вычислительные мощности системы.

Рисунок 3. Правило UserGate Log Analyzer для разбора Syslog-трафика

Структура правила, предназначенного для разбора Syslog-трафика, выстроена в соответствии с форматом Syslog-сообщений: сначала указывается критическая значимость (RPI-часть), потом — заголовки, затем — теги сообщения.

Рисунок 4. Выбор объекта, с которым будет работать правило UserGate Log Analyzer

Аналитика и реагирование

Правила анализа формируются вручную в блоке «Аналитика». В карточку вносятся общие сведения о правиле, условия, при которых оно срабатывает, и действия по реагированию на подобные инциденты.

Рисунок 5. Создание правила аналитики в UserGate Log Analyzer

Часть полей — например, категории срабатывания правила — можно индивидуализировать. Для этих целей в системе есть набор редактируемых библиотек.

Для удобства покупателей компания UserGate разрабатывает правила анализа, которые будут поставляться заказчикам по подписке. Количество таких правил — несколько сотен.

Также в блоке «Аналитика» есть возможность создать действия по реагированию, которые будут применяться в случае возникновения инцидента. Среди вариантов действий — отправка уведомления по электронной почте, отправка сообщения, веб-хук, создание инцидента, отправка команды на коннектор или хост.

Рисунок 6. Создание действия по реагированию в UserGate Log Analyzer

Срабатывания правил отражаются в отдельном разделе блока аналитики. Офицер безопасности, работающий с ними, может перевести их в разряд инцидентов, а также выгрузить в CSV-файл для отправки во внешние системы.

Также в блоке аналитики и реагирования можно посмотреть подробности срабатывания правил и процессы конечных WMI-устройств.

Рисунок 7. Информация о срабатывании правил аналитики в UserGate Log Analyzer

Управление инцидентами

Для управления инцидентами в UserGate Log Analyzer присутствует встроенный IRP-модуль. Система позволяет гибко обрабатывать инциденты с точки зрения их типов, состояний и решений. Также в IRP-модуле можно самостоятельно составлять схемы под разные типы инцидентов, с разными наборами решений, состояний рабочего процесса и т. д. Кроме того, UserGate Log Analyzer обладает возможностью подключения внешних сервисов («urlhouse», «dnsgoogle», «unshorten» и др.), с помощью которых происходит дополнительный сбор информации об угрозах при расследовании инцидента.

Рисунок 8. Создание схемы инцидента в UserGate Log Analyzer

Инциденты передаются в IRP из блока аналитики по итогам отработки правил корреляции либо заводятся офицерами информационной безопасности вручную.

Рисунок 9. Пример карточки инцидента в UserGate Log Analyzer

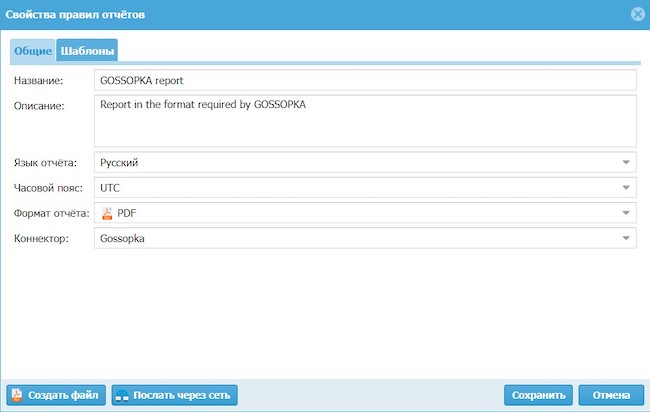

Интеграция с ГосСОПКА

UserGate Log Analyzer имеет коннектор для ГосСОПКА, что позволяет автоматизировать выполнение требования регуляторов об информировании НКЦКИ при инцидентах с объектами КИИ и персональными данными.

Рисунок 10. Возможность отправки информации об инцидентах в ГосСОПКА через UserGate Log Analyzer

Работа с дашбордами

UserGate Log Analyzer обладает богатым набором панелей мониторинга (дашбордов), которые разделены в соответствии с функциональными направлениями: события в Log Analyzer, SOC, NOC, срабатывания правил корреляции.

Рисунок 11. Панель дашбордов в UserGate Log Analyzer

Рисунок 12. Дашборды по срабатываниям правил аналитики в UserGate Log Analyzer

Панель дашбордов в UserGate Log Analyzer настраивается. Предустановленные виджеты можно убрать и добавить новые из внутренней библиотеки, в которой содержится более 70 настроенных виджетов, разделённых на разные категории.

Рисунок 13. Виджеты, доступные для добавления в UserGate Log Analyzer

Ролевая модель

Управление пользователями в UserGate Log Analyzer осуществляется с использованием ролевой модели. Права доступа назначаются для каждой роли в соответствии с её обязанностями в процессе управления инцидентами.

Рисунок 14. Ролевая модель в UserGate Log Analyzer

Документация UserGate Log Analyzer

Документация UserGate Log Analyzer расположена на портале UserGate в формате «вики» и описывает все нюансы настройки системы. Для удобства на портале есть функция поиска.

Рисунок 15. Портал технической поддержки UserGate Log Analyzer

Лицензирование UserGate Log Analyzer

Лицензирование осуществляется по подключённым сенсорам (хостам). Отдельно прорабатывается вопрос по лицензированию устройств, с которых поступают журналы по протоколу Syslog.

Архитектура UserGate Log Analyzer

UserGate Log Analyzer состоит из трёх подсистем: самого Log Analyzer, функциональным назначением которого является сбор логов; SIEM-системы, отвечающей за работу правил корреляции; IRP-системы, отвечающей за управление жизненным циклом инцидентов.

Рассмотрим подсистемы и модули, входящие в UserGate Log Analyzer.

Рисунок 16. Архитектура UserGate Log Analyzer

Данные от источников поступают в блок нормализации, который анализирует и разделяет записи полученных журналов по соответствующим полям, формируя понятное пользователю и базе данных представление. Далее нормализованные записи параллельно отправляются в модули экспорта логов и хранения.

Модуль экспорта логов позволяет передавать журналы (в формате CEF или JSON) на внешние серверы FTP, SSH (SFTP) и Syslog.

Модуль хранения — это базы данных, в которых хранятся все записи событий журналов. Они используются модулями отчётов и аналитики, IRP и веб-консолью, функции которых будут рассмотрены далее.

Модуль отчётов предназначен для построения сводок, которые доступны для скачивания или отправки на электронную почту в формате PDF или HTML.

Модуль аналитики выполняет функции SIEM-системы. На основе получаемых данных он накапливает и соотносит повторяющиеся события, используя условия правил аналитики на основе SQL-подобного синтаксиса. В случае срабатывания правила будет выполнено указанное в нём действие по реагированию. Одним из вариантов такого действия, как уже говорилось, является создание инцидента; это позволяет автоматизировать соответствующий процесс.

Подсистема IRP интегрирована с модулем аналитики и необходима для управления процессами реагирования на инциденты. UserGate Log Analyzer позволяет настроить процесс расследования инцидентов индивидуально под нужды конкретной компании. Для сбора дополнительной информации применяются внешние сервисы обогащения данных. Если в качестве улик к инциденту прикреплены записи журнала, то IRP автоматически извлекает сведения об индикаторах компрометации (IP-адресе, URL, домене, названии файла, хеше) для работы с этими сервисами.

Модуль ГосСОПКА обеспечивает возможность подключения к личному кабинету ГосСОПКА и отправки информации об инцидентах в требуемом этой системой формате.

Веб-консоль взаимодействует с большинством модулей UserGate Log Analyzer и выполняет функции по представлению данных и управлению. Модуль позволяет формировать и просматривать отчёты и журналы, использовать графическое представление информации с помощью виджетов дашборда, производить настройку в веб-интерфейсе администрирования.

Общие настройки UserGate Log Analyzer также могут быть заданы с использованием интерфейса командной строки. Все параметры независимо от способа их установки хранятся в модуле конфигурации.

Системные требования UserGate Log Analyzer

SIEM-система UserGate Log Analyzer реализована в виде виртуальной машины и в виде программно-аппаратного комплекса. Системные требования и технические характеристики продукта приведены в таблицах 2 и 3.

Таблица 2. Спецификация виртуальных платформ UserGate Log Analyzer

Модель | Требования к оборудованию | Производительность | Рекомендованное количество пользователей | |||

Процессор, количество ядер | Память, ГБ | Объём хранилища, ТБ | Количество записей в секунду | Расчётное время хранения журналов, дней | ||

UserGate Log Analyzer VE6 | 10 | От 32 | До 6 | 160 000 | 1 000 | До 1 000 |

UserGate Log Analyzer VE14 | 12 | От 32 | До 14 | 260 000 | 1 400 | До 3 000 |

UserGate Log Analyzer VF25 | 32 | От 64 | До 25 | 530 000 | 1 300 | До 10 000 |

Таблица 3. Спецификация программно-аппаратных платформ UserGate Log Analyzer

Параметр | UserGate Log Analyzer VE6 | UserGate Log Analyzer VE14 | UserGate Log Analyzer VF25 |

Производительность | |||

Объём хранилища, ТБ | 6 | 14 | 25 |

Количество записей в секунду | 160 000 | 250 000 | 530 000 |

Расчётное время хранения журналов, дней | 1 000 | 1 400 | 1 300 |

Размер организации | |||

Рекомендованное количество пользователей | 3 000 | 5 000 | 10 000 |

Спецификация оборудования | |||

Порты 10/100/1000Base-T, шт. | 8 | 8 | 9 |

Управление по IPMI | Есть | Есть | Есть |

Процессор, количество ядер | 8 | 8 | 32 |

Память, ГБ | 32 | 32 | 64 |

Диск, ТБ | 6, RAID-5 с горячим резервом | 14, RAID-5 с горячим резервом | 25, RAID-5 с горячим резервом |

Размеры | |||

Габариты, мм | 1U 438 × 580 × 44 | 1U 438 × 580 × 44 | 2U 438 × 600 × 88 |

Вес, кг | 16 | 16 | 25 |

Крепление в стойку | Комплект рельс для установки в стойку 19" | Комплект рельс для установки в стойку 19" | Комплект рельс для установки в стойку 19" |

Электропитание | |||

Дополнительный блок питания с возможностью горячей замены | Есть | Есть | Есть |

Сеть питания, В | 140–220 | 140–220 | 140–220 |

Потребляемая мощность (макс.), Вт | 300 | 300 | 800 |

Сценарии использования UserGate Log Analyzer

Автоматическое реагирование при подозрении на инцидент

Рассмотрим сценарий, при котором необходимо оперативно реагировать на инциденты при риске критических последствий для компании. Это может быть активность вируса-шифровальщика, «угон» учётной записи топ-менеджера, повышение привилегий стандартной учётной записи до административной.

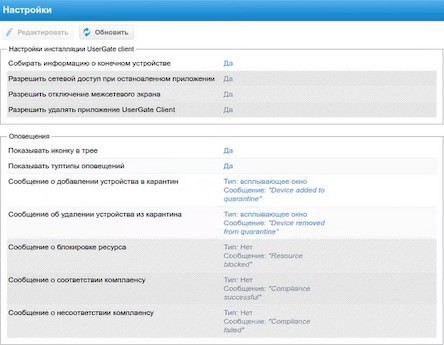

В описываемом сценарии рассматриваются пользовательский хост с установленным агентом UserGate Client и правило аналитики, которое настроено на выявление запуска браузера Tor с последующей блокировкой процесса, отвечающего за его работу, и сетевой активности на хосте.

Создадим правило аналитики, отвечающее за выявление запуска Tor.

Рисунок 17. Описание свойств правила аналитики в UserGate Log Analyzer

В качестве триггера для срабатывания правила укажем источник данных (агент на хосте) и хеш-сумму запускаемого приложения.

Рисунок 18. Настройка условий правила аналитики в UserGate Log Analyzer

Далее настраиваются действия, которые должен предпринять модуль SOAR при срабатывании правила. В данном случае это, как уже говорилось, — остановка процесса и блокирование сетевой активности хоста.

Рисунок 19. Настройка действий UserGate Log Analyzer при срабатывании правила

Для того чтобы пользователю не понадобилось искать причины, по которым его хост перестал получать данные из сети, в UserGate Log Analyzer предусмотрен механизм оповещения.

Рисунок 20. Настройки UserGate Client в UserGate Log Analyzer

В итоге при запуске Tor процесс и сеть блокируются, что можно увидеть в UserGate Management Console.

Рисунок 21. Статус устройства после блокирования сетевой активности на нём в UserGate Log Analyzer

Информация о срабатываниях правила содержится в соответствующем разделе блока «Аналитика».

Рисунок 22. Информация о срабатываниях правила блокировки Tor в UserGate Log Analyzer

Ручная работа с инцидентом

Рассмотрим сценарий, при котором пользователь скачал на свой компьютер PowerShell-скрипт и запустил его. Выполняется подключение к командному центру и скачивание вредоносной программы для дальнейшего заражения сети предприятия.

Для выявления подобных случаев разработано правило, детектирующее обращения на ресурсы из даркнета. Источником данных будет агент на пользовательском ПК, обрабатывающий проходящую через Sysmon информацию, а корреляция будет осуществляться путём сравнения содержимого запросов, отправляемых на ряд доменов 1-го уровня, с образцом.

Рисунок 23. Описание правила корреляции в UserGate Log Analyzer

В результате работы правила формируется инцидент, который можно посмотреть на соответствующей вкладке системы.

Рисунок 24. Карточка инцидента в UserGate Log Analyzer

В карточку добавляется информация о срабатываниях правила, по результатам которого она была сформирована. Там содержится лог в исходном виде, где можно увидеть данные об обращении на один из доменов, которые были указаны в условиях правила корреляции.

Рисунок 25. Сведения из лога, полученного с конечной точки, в UserGate Log Analyzer

Выбрав из лога информацию об IP-адресе сайта, к которому происходило обращение, можно поискать в системе дополнительную информацию об аналогичных обращениях к этому IP-адресу на других источниках событий.

Благодаря интеграции со внешними источниками информации об угрозах карточка инцидента дополнительно обогащается сведениями о найденном IP-адресе, доступными в разделе «Улики».

Рисунок 26. Обогащение карточки инцидента изо внешних источников в UserGate Log Analyzer

Как видно из приведённого рисунка, во внешних сервисах обнаружено 54 различных URL, относящихся к найденному ранее IP-адресу, что, безусловно, должно насторожить офицера безопасности.

Дальнейшая обработка зависит уже от сценария реагирования (плейбука), разработанного в организации. По итогам работы с инцидентом можно сформировать отчёт и в случае необходимости отправить его в ГосСОПКА.

Рисунок 27. Формирование отчёта об инциденте в UserGate Log Analyzer

Выводы

Линейка Log Analyzer 7.0 — большой шаг от сборщика логов сетевых устройств UserGate к настоящему представителю класса SIEM. UserGate Log Analyzer является важным элементом экосистемы UserGate SUMMA, позволяющим не только выявлять инциденты, но и автоматизировать реагирование на них.

UserGate Log Analyzer как SIEM является новым продуктом на рынке, но опыт работы с логами и беспроблемная интеграция с периметровыми средствами защиты от лидера российского рынка должны обеспечить достойную долю на нём.

Достоинства:

- Возможность автоматизации реагирования на инциденты.

- Интеграция со внешними источниками для получения дополнительной информации и обогащения инцидентов.

- Присутствие в реестре отечественного ПО.

- Наличие сертификата ФСТЭК России.

Недостатки:

- Отсутствие правил «из коробки», только по подписке.

- Отсутствие сертификата ФСБ России.