Сертификат AM Test Lab

Номер сертификата: 506

Дата выдачи: 15.01.2025

Срок действия: 15.01.2030

- Введение

- Описание

- Функции и возможности

- Технические характеристики и требования

- Архитектура

- Программные модули

- 6.1. Информационная панель

- 6.2. Журналы и статистика

- 6.3. Настройки

- 6.4. Сеть

- Работа с продуктом

- Политика лицензирования

- Выводы

Введение

Web Application Firewall (WAF) Dallas Lock ― сертифицированное решение от компании «Конфидент», которое обеспечивает комплексную защиту веб-приложений и серверов. Предлагаемое компанией решение является двухкомпонентным. В него входит связка модулей Web Application Firewall (WAF) и Unified Threat Management (UTM), что позволяет эффективно противостоять атакам, включая угрозы из списка OWASP Top 10, и обеспечивать мониторинг безопасности в реальном времени.

WAF Dallas Lock подходит для использования в виртуальных средах и серверных платформах с 64-битными архитектурами. Межсетевой экран позволяет усилить DDoS-защиту, а также облегчить некоторые процессы администрирования. Встроенные в продукт нейронные сети анализируют входящий трафик, выстраивают графы связей и переходов, тем самым помогая распознавать нежелательные активности в защищаемой системе.

Для подготовки обзора мы протестировали межсетевой экран WAF Dallas Lock. Далее подробнее рассмотрим его архитектуру, компоненты, возможности, а также какие функции он выполняет и какие задачи можно решить с помощью данного продукта.

Описание

WAF Dallas Lock представляет собой шлюз безопасности, предназначенный для служб, ответственных за защиту информации в компании. В него входят вспомогательные системы межсетевого экранирования и детектирования вторжений. Продукт позволяет фильтровать потоки данных. Непрерывный мониторинг логических границ сети и веб-сервисов даёт возможность выявлять аномальную активность и блокировать обнаруженные угрозы безопасности.

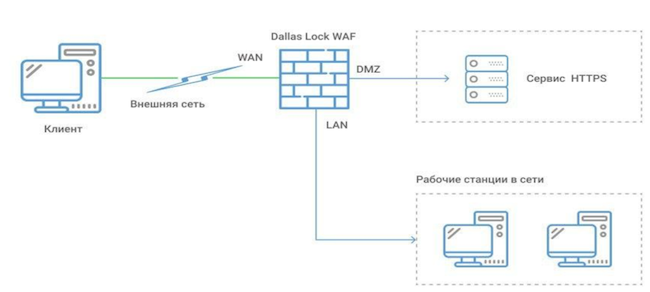

Продукт имеет раздельные физические интерфейсы, соответствующие подконтрольным зонам ― LAN, WAN, DMZ. Каждый из них контролируется определённым профилем межсетевого экрана. В него входят набор правил, сигнатур и политик.

Рисунок 1. Стандартная схема использования WAF Dallas Lock

В шлюзе безопасности WAF Dallas Lock разграничены три роли ― администратор, аудитор и внутренний пользователь. Первый наделён всеми возможными полномочиями, второй может просматривать результаты аудита и журналы защитной системы. Внутренний пользователь имеет только доступ к консоли WAF и базовым командам.

Рисунок 2. Логика интеграции WAF Dallas Lock c ЕЦУ

Решение интегрируется с Единым центром управления (ЕЦУ) Dallas Lock. Во взаимодействии с ним WAF формирует оповещения об инцидентах, включает и отключает аварийный режим. Через ЕЦУ шлюз безопасности может обновлять базу решающих правил, просматривать журнал аудита и при необходимости сбрасывать его настройки. Также шлюз безопасности может интегрироваться с SIEM-системами (подключение осуществляется по протоколу Syslog).

Входящий трафик анализируется при помощи комбинирования сигнатурного метода и нейронной сети. Последняя дала возможность классифицировать вероятные вторжения в соответствии с типологией популярных атак (XSS, SQL-инъекции, фишинг, DDoS, bruteforce, IDOR). Сочетание сразу двух методов анализа трафика повышает качество обработки данных и делает систему более безопасной.

Функции и возможности

WAF Dallas Lock обеспечивает многоуровневую защиту веб-приложений и серверной инфраструктуры от атак различной сложности. При этом речь идёт как о высоком прикладном уровне (создание барьера от атак на веб-приложения), так и низком, где отслеживается появление аномальных активностей в сетевой инфраструктуре предприятия. Продукт позволяет вести удалённый, локальный и централизованный мониторинг и защиту сразу нескольких приложений через единую консоль управления.

Рисунок 3. Основные функции WAF Dallas Lock

Функции WAF Dallas Lock:

- идентификация пользователей и управление доступом;

- регистрация и учёт событий, журналирование инцидентов;

- выявление аномальной активности пользователей;

- контроль целостности системы;

- защита от атак DoS/DDoS, bruteforce, XSS, CSRF, в том числе любых атак из списка OWASP TOP 10;

- настройка защитных механизмов;

- обновление базы решающих правил;

- защита файлов cookie;

- восстановление системы защиты;

- настройка блокировки с использованием фильтра GEO-IP;

- анализ трафика веб-приложений: XML-API и JSON, поддержка протокола HTTP/2/3, инспекция SSL/TLS.

При помощи WAF Dallas Lock можно мониторить поведение пользователя в подконтрольной среде. При обнаружении аномалий и действий, выходящих за пределы правил информационной безопасности, активируется автоматическая блокировка. В основу поведенческого модуля заложен корректируемый граф связей и переходов.

В программный комплекс встроен графический модуль, отображающий статистику и нагрузку на информационные ресурсы компании. Ещё одна полезная опция ― фильтр GEO-IP. С её помощью администратор может блокировать трафик по территориальному принципу (по странам и регионам).

Возможна настройка параметров защиты как для всего подконтрольного объекта, так и для отдельных его элементов. При развёртывании WAF Dallas Lock можно воспользоваться готовыми политиками безопасности или задать собственные правила. Кроме того, продукт предусматривает возможность создания отказоустойчивого кластера «актив — пассив».

Для обеспечения бесперебойной работы в WAF Dallas Lock встроена подсистема контроля целостности и восстановления. Она периодически тестирует проект на корректность. Проверка может запускаться автоматически или инициироваться администратором. При выявлении нарушений в работе WAF Dallas Lock переходит в аварийный режим до момента полного восстановления его функций. Данные о настройке параметров шлюза безопасности хранятся и задаются при помощи встроенного веб-конфигуратора.

Технические характеристики и требования

Продукт поставляется на диске в виде ISO-образа. Он подходит для установки на физическом устройстве и виртуальной машине (программа совместима с такими средами, как VMware (ESXi, Workstation), Hyper-V, VirtualBox).

Для установки WAF Dallas Lock потребуется:

- 8 ГБ ОЗУ;

- 4-ядерный процессор х86-64, частота 2 ГГц;

- память накопителя ― 32 ГБ + 128 ГБ для хранения файлов журналирования аудита;

- количество сетевых интерфейсов типа RJ45 или SPF+, поддерживающих скорость передачи данных не менее 1 Гб/с, должно составлять не менее трёх (LAN, WAN, DMZ). При этом типы интерфейсов зон DMZ и LAN должны совпадать с типом интерфейса зоны WAN и обеспечивать не меньшую скорость передачи данных.

Развёртывание WAF Dallas Lock возможно только на EFI BIOS. Должно обеспечиваться наличие режима совместимости (MBR) в BIOS. Загрузчик реализован в едином дистрибутиве. Программу можно устанавливать из образа диска в BIOS, а также с флеш-накопителя и при помощи UEFI.

Архитектура

Архитектура WAF Dallas Lock включает в себя два ключевых компонента, которые лицензируются отдельно: WAF и UTM. Компонент WAF ― это межсетевой экран, который защищает веб-серверы и приложения от атак на прикладном уровне. В составе шлюза безопасности Dallas Lock предусмотрен ряд инструментов для управления и настройки WAF:

- Инспекция WAF ― проверка состояния и корректности работы WAF.

- Ресурсы WAF ― управление подключёнными к защите объектами.

- Кластеризация ― настройка отказоустойчивого кластера и перенос конфигураций между серверами.

- Фильтрация содержимого ― просмотр, активация / деактивация и редактирование правил фильтрации веб-трафика.

Рисунок 4. Компоненты WAF Dallas Lock

Компонент UTM отвечает за межсетевое экранирование на уровне логических границ сети и выявление вторжений. Этот компонент защищает сеть от угроз и управляет трафиком, поступающим через протокол HTTP.

Основные функции UTM:

- Расшифровка трафика — анализ зашифрованных данных для обеспечения защиты.

- Защита от несигнатурных угроз — настройка механизмов, которые выявляют новые типы атак без использования сигнатурных баз.

- Обновление правил — регулярное обновление базы правил для обеспечения актуальной защиты.

Оба компонента позволяют обеспечить безопасность на разных уровнях сетевого взаимодействия.

Программные модули

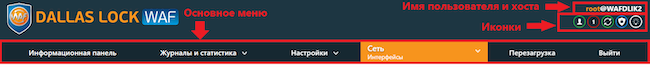

Меню шлюза расположено в верхней части экрана. Оно состоит из четырёх основных вкладок и кнопок перезагрузки и выхода из системы. Также для каждого пользователя программа отображает его идентификаторы ― имя и хост. Под ними размещены иконки переключения темы, состояния автообновления шлюза и прав администрирования. Кроме того, среди них появится дополнительный значок при наличии сохранённых, но не принятых изменений конфигураций. Если шлюз зарегистрирован в домене безопасности ЕЦУ, в программе отобразится дополнительная иконка в виде щита.

Рисунок 5. Основные программные модули в WAF Dallas Lock

Основными программными модулями шлюза безопасности WAF Dallas Lock являются «Информационная панель», «Журналы и статистика», «Настройки» и «Сеть».

Информационная панель

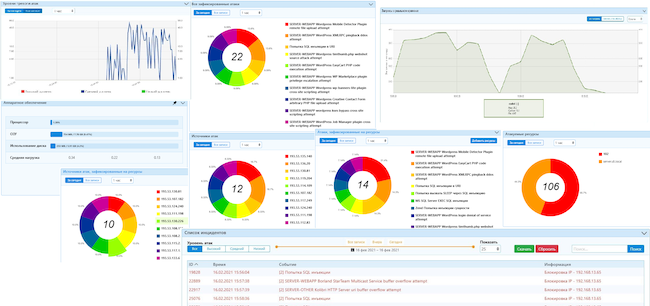

Представляет собой статистический модуль шлюза безопасности, состоящий из набора виджетов и блоков. Пять из них представлены в виде кольцевых диаграмм, четыре ― графиков, один ― со списком инцидентов, ещё один ― информация о подключённой аппаратуре.

Рисунок 6. Примеры виджетов информационной панели в WAF Dallas Lock

В перечень компонентов информационной панели входят следующие элементы:

- Атакуемые ресурсы. Отображает количество атак на веб-приложения подконтрольной среды. С его помощью можно наглядно определить, какой ресурс чаще всего подвергается попыткам взлома.

- Аппаратное обеспечение. Выводит отчёт о нагрузке на ЦП, свободном объёме оперативной памяти и места на устройстве, а также степени загрузки системы. Данные отчёта демонстрируют ситуацию в реальном времени, отображаются в виде прогресс-бара и текстовой информации.

- Все зафиксированные атаки. Генерирует кольцевую диаграмму с топ-9 самых массовых атак на подконтрольные ресурсы, обнаруженных при помощи шлюза WAF Dallas Lock.

- Источники атак. Выводит сетевые адреса, с которых чаще всего происходили атаки. Данные формируются в виде кольцевой диаграммы. Примечательно, что она может не совпадать с диаграммой «Все зафиксированные атаки». Такое может происходить, если с разных источников проходит один тип атак.

- Зафиксированные атаки на ресурсы. Позволяет узнать, какие атаки предпринимались на конкретный ресурс.

- Источники зафиксированных атак на ресурсы. Отображает источники атак на наблюдаемые ресурсы, выбранные в виджете 5. Данные представляются в виде кольцевой диаграммы.

- Уровни тревоги атак. Виджет на основе данных кольцевых диаграмм формирует график уровней тревоги выявленных атак. Администратор может выбирать период, по которому требуется сгенерировать отчёт. При этом по горизонтали отображается ось времени (сегментация зависит от выборки виджета «Все зафиксированные атаки»). По вертикали ― количество выявленных попыток взлома.

- Уровни тревоги зафиксированных атак на ресурсы. Виджет формирует график атак, которые были зафиксированы по конкретному ресурсу. В нём может содержаться ограниченное количество анализируемых объектов. При необходимости администратор может удалять из списка неактуальный и добавлять новый ресурс.

- Список инцидентов. Блок демонстрирует перечень зафиксированных инцидентов, а также содержит набор инструментов для их фильтрации и поиска. В данном списке отображаются идентификатор, описание, дата и время события. Администратор может фильтровать записи по датам и уровню атак, а также настраивать количество отображаемых полей, искать нужный инцидент и скачивать результат выборки данных.

- Трафик в реальном времени. Отображает трафик (входящий или исходящий) по контролируемым ресурсам.

- Запросы в реальном времени. Демонстрирует динамику подключений за выбранный временной интервал (3, 15, 30 минут, 1, 3, 6, 12, 24 часа).

На всех графических виджетах предусмотрена возможность фильтрации данных и выборки по датам.

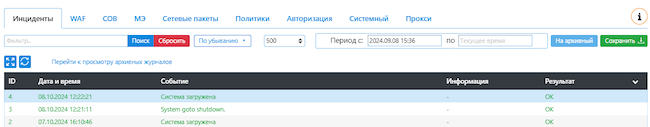

Журналы и статистика

Представляет собой подсистему регистрации и учёта событий. Задача модуля состоит в накапливании и представлении информации о состоянии защищаемой среды, в том числе аналитики по поведению пользователей, изменению политик безопасности, настроек прав доступа. Такие архивы предоставляют необходимую базу при расследовании инцидентов нарушения информационной безопасности.

Рисунок 7. Пример журнала аудита в WAF Dallas Lock

В модуль входят следующие компоненты:

- Журналы аудита. Содержит множество вкладок с описанием зафиксированных шлюзом попыток нарушения безопасности (Инциденты), событий межсетевого экрана веб-уровня (WAF), подозрительной активности веб-приложений и пользователей (СОВ), трафика межсетевого экрана (МЭ), фактов передачи пакетов по любым протоколам (Сетевые пакеты), модификаций политик безопасности, учётных записей и параметров автозапуска служб (Политики), попыток входа пользователей в интерфейс и консоль шлюза (Авторизация), системных сообщений (Системный) и фактов регистрации HTTP-запросов к веб-приложениям (Прокси).

- Журнал ядра. Содержит системные данные. Информация в журнале представлена в текстовом виде с возможностью сортировки и поиска.

- Журнал аварийного режима. Содержит информацию о командах, которые были выполнены администратором в аварийном режиме. В базе хранится две копии ― текущий аварийный журнал (команды, выполненные при последнем аварийном режиме) и предыдущий аварийный журнал (команды, хранящиеся до последней деактивации аварийного режима).

- Сеть. Хранит списки сетевых подключений, правила маршрутизации и таблицы состояния межсетевого экрана.

- Графики в реальном времени. Компонент позволяет формировать графики загрузки системы, информацию о входящем и исходящем трафике для разных сетевых интерфейсов (LAN, WAN, DMZ) и активных соединениях по протоколам TCP, UDP.

- Процессы. Формирует список всех запущенных процессов с данными об их состоянии, активировавших их пользователях, потребляемых ресурсах, приоритете, возможности их завершения.

- Сведения о системе. Демонстрирует общую информацию о WAF Dallas Lock ― имя хоста, модель устройства, версия, номер лицензии и пр.

При необходимости администратор может настроить графические оповещения о событиях, включая отправку уведомлений по электронной почте и через систему оперативного мониторинга.

Настройки

Модуль предназначен для настройки параметров шлюза безопасности WAF Dallas Lock. С его помощью осуществляется управление работой WAF, UTM, модулем ЕЦУ, доступом, сервисами, сертификатами, аварийным режимом, защитой от DoS/DDoS, а также настраивается геофильтрация.

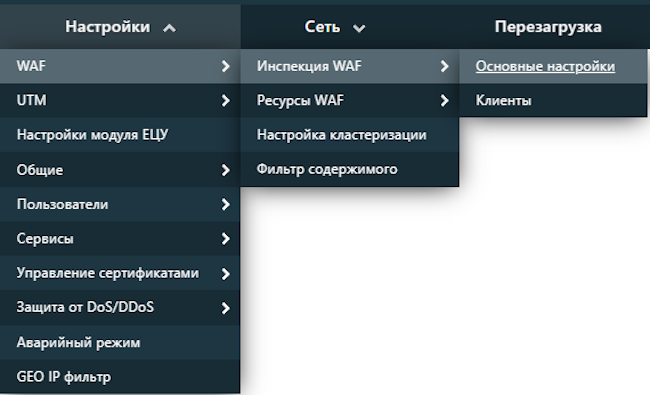

Рисунок 8. Меню настройки в WAF Dallas Lock

В модуль входят следующие компоненты:

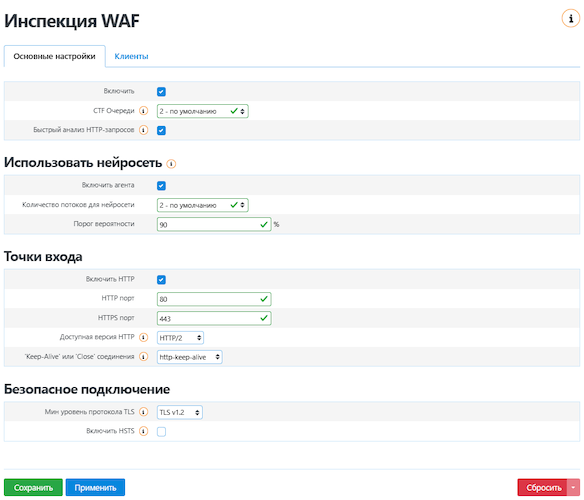

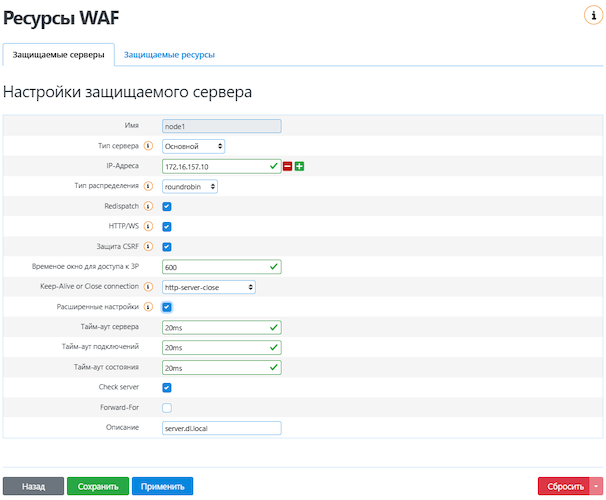

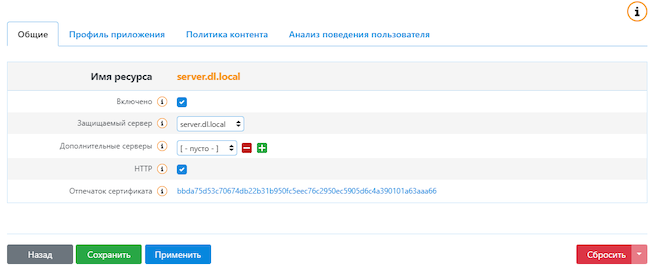

- WAF. Компонент отвечает за настройку параметров межсетевого экрана уровня веб-сервера. Включает четыре опции: инспекция WAF, ресурсы WAF, настройка кластеризации, фильтр содержимого. При помощи первой настраиваются общие параметры инспекции и аутентификация клиентов. Опция «Ресурсы WAF» позволяет добавлять новые объекты защиты, выбирать требуемую политику, задавать параметры анализа поведения пользователей. В «Настройке кластеризации» активируется режим Active — Passive, а в «Фильтре содержимого» просматриваются, включаются, отключаются и сортируются активные и настроенные правила.

- UTM. Компонент отвечает за настройку параметров межсетевого экрана уровня сетевых логических границ и системы обнаружения вторжений (СОВ). В нём настраиваются параметры инспекции HTTPS- / HTTP-трафика, UTM, СОВ и межсетевого экрана, задаются алгоритмы защиты от несигнатурных угроз, обновляется база решающих правил.

- Настройка модуля ЕЦУ. Отвечает за связь WAF Dallas Lock с ЕЦУ.

- Общие. Предоставляет доступ к настройке общих системных параметров шлюза (управление файлами лицензии, задание времени, имени хоста). Также в компоненте можно настраивать интерфейс управления, задавать пароль администратора, параметры подключения к консоли. В этом же разделе задаются параметры аудита, журналирования, устанавливаются критические значения для реагирования на инциденты, создаются и применяются задания для планировщика задач, формируются архивы конфигураций, при помощи которых можно вернуть прошивку шлюза к заводским настройкам.

- Пользователи. Компонент содержит доступный только администратору список учётных записей пользователей. Здесь их можно создавать, удалять или изменять.

- Сервисы. Компонент отвечает за управление сервисами WAF Dallas Lock, настройку отправки уведомлений об инцидентах информационной безопасности и задание параметров работы сторожевого таймера.

- Управление сертификатами. Компонент позволяет формировать, обновлять и заменять действующие цифровые сертификаты.

- Аварийный режим. Позволяет тестировать систему на работоспособность, определять пороги значений параметров, при достижении которых WAF Dallas Lock переводится в аварийный режим.

Кроме того, в настройках можно задавать параметры защиты от DoS- / DDoS-атак на прикладном и транспортном уровнях.

В новой версии WAF Dallas Lock появилась фильтрация GEO-IP. С её помощью можно контролировать доступ к ресурсу, блокируя трафик из определённых стран.

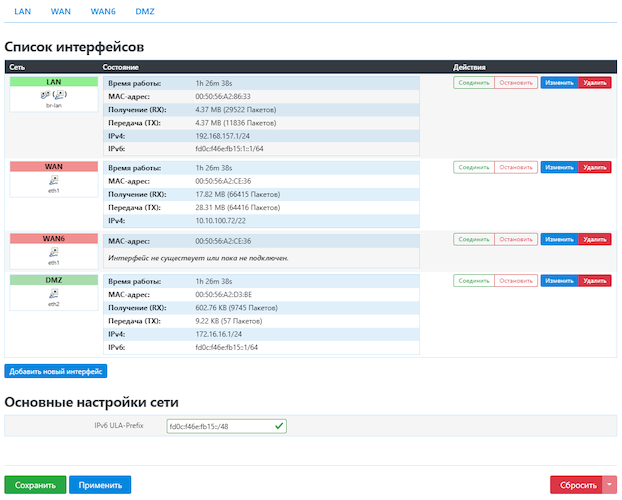

Сеть

Модуль создан для описания сети, в которой развёрнут WAF Dallas Lock. В нём создаются правила безопасности и отражаются данные мониторинга сети и сетевых интерфейсов.

Рисунок 9. Список интерфейсов модуля «Сеть» в WAF Dallas Lock

В модуль входят следующие компоненты:

- Интерфейсы. В разделе описываются уже существующие и создаются собственные интерфейсы, задаются и изменяются их настройки.

- DHCP и DNS. Компонент позволяет задавать настройки для DHCP-сервера и DNS-прокси, просматривать активные аренды адресов, присваивать временный адрес хосту.

- Имена хостов. При помощи этой функции можно переводить выбранный хост в DMZ-зону.

- Статистические маршруты. Компонент позволяет настраивать маршрутизацию, определять, через какой интерфейс и шлюз можно попасть в определённую сеть или хост.

- Межсетевой экран. Даёт возможность контролировать трафик за счёт создания и настройки определённых сетевых зон. Тут можно прописывать тип действий для входящего, исходящего трафика и перенаправления, задавать правила соединения удалённых компьютеров со службой внутренней сети, определять политику прохождения пакетов данных между различными зонами. В данном компоненте администратор может настраивать политику аудита трафика, политику логирования, списки доступа и пользовательские правила.

- Качество обслуживания (QoS). Компонент отвечает за активацию и деактивацию QoS, добавление соответствующего интерфейса, правил классификации.

Кроме того, в модуле можно запустить диагностику работы системы. Это позволит проверить её целостность, доступность сервера, установить, насколько качественно сетевое соединение.

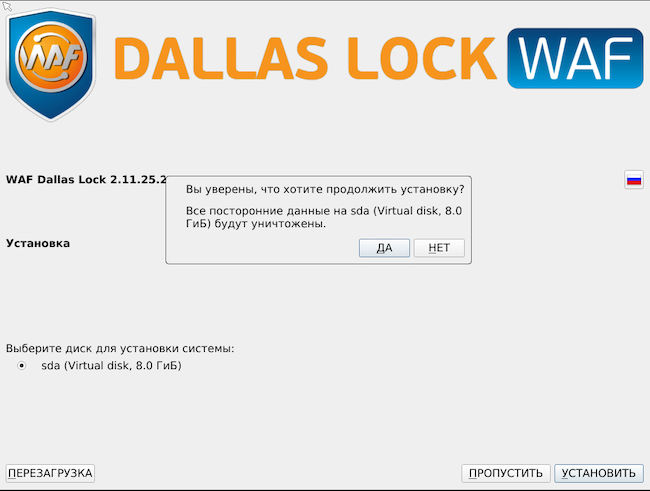

Работа с продуктом

WAF Dallas Lock устанавливается в режиме UEFI. Поэтому перед инсталляцией необходимо перевести BIOS в соответствующий режим загрузки. Продукт поставляется в виде образа на CD, который копируется в файловую систему устройства. Затем следует выбрать диск, на который планируется устанавливать программу.

Рисунок 10. Установка WAF Dallas Lock

Разработчики рекомендуют извлекать установочный диск только после прохождения администратором первичной инициализации. В противном случае часть функций по анализу трафика окажутся недоступными.

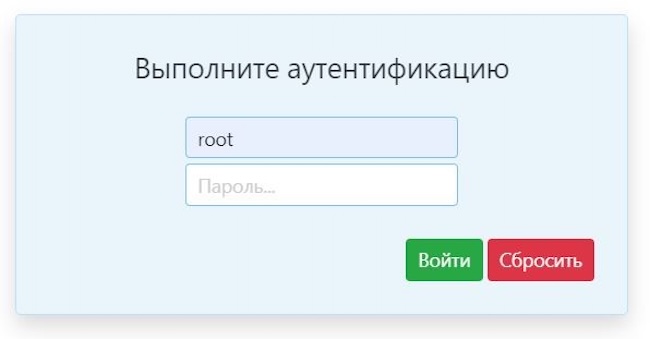

При загрузке на экране появляется форма аутентификации пользователя, в которой необходимо указать имя и пароль. Последний должен состоять хотя бы из 8 буквенно-цифровых и специальных символов разного регистра. После аутентификации пользователя система направит его в те разделы статистики и настройки, которые доступны в рамках его роли (администратор, аудитор, внутренний пользователь).

Рисунок 11. Форма аутентификации пользователя в WAF Dallas Lock

Для того чтобы добавить объект в защищаемую зону, необходимо перейти в раздел «Настройки» и в меню третьего уровня по траектории «WAF / Инспекция WAF / Основные настройки» (пример меню отображён на рисунке 8). На данной вкладке подключается опция инспекции, агента нейросетей, задаётся количество процессов, а также при необходимости разрешается HTTP-соединение.

Рисунок 12. Меню «Инспекция WAF» в консоли WAF Dallas Lock

Далее необходимо перейти в раздел «Ресурсы WAF», где непосредственно можно выбрать защищаемые серверы. Администратору необходимо указать имя веб-узла и нажать кнопку «Применить».

Рисунок 13. Меню «Ресурсы WAF» в консоли WAF Dallas Lock

Добавленные таким способом объекты отображаются на вкладке данного раздела в виде списка.

Рисунок 14. Отображение защищаемых серверов в WAF Dallas Lock

Далее на второй вкладке раздела «Защищаемые ресурсы» прописывается корневой сертификат удостоверяющего центра. Это особый защищённый протокол, позволяющий в числе прочего авторизовывать администратора. Его можно сгенерировать в разделе настроек «Управление сертификатами».

Рисунок 15. Добавление корневого сертификата для защищаемого сервера

Дополнительные настройки защитных механизмов, которые должны распространяться на ресурс, производятся на вкладке «Профиль приложения». Тут можно выстроить логическую и физическую IP-связанность объекта с WAF Dallas Lock, активировать поддержку протоколов HTTP и HTTPS, добавить веб-сервер в DMZ.

Политика лицензирования

Для полноценной работы продукта необходимо приобрести лицензию. Покупатель может выбрать срок её действия (1 год или 3 года). При приближении срока окончания действия сертификата пользователь получит соответствующее оповещение с предложением о продлении.

В таблице представлены расценки на различные комплектации продукта из расчёта подключения 1 года базовой технической поддержки и минимальной пропускной способности 1000 RPS. Возможны 3000 RPS и безлимитное подключение с расширенной поддержкой 24×7, но цена в этом случае будет выше.

Таблица 1. Стоимость WAF Dallas Lock

Комплектация | Стоимость, руб. |

Базовая | 850 000 |

Расширенная с МЭ/СОВ | 980 000 |

Расширенная с МЭ/СОВ для построения отказоустойчивого кластера | 1 100 000 |

В более ранних версиях WAF Dallas Lock для активации применялся лицензионный ключ. В версии 2.11 применяется иной механизм. Теперь всю информацию об активных компонентах WAF Dallas Lock хранит файл лицензии с высокой степенью защиты от фальсификации и компрометации.

Выводы

Продукт WAF Dallas Lock включён в реестр отечественного ПО (номер записи 21831), а также сертифицирован ФСТЭК России по четвёртому классу защиты и уровню доверия (№ 4863). Межсетевой экран подходит для защиты автоматизированных систем, государственных информационных систем, баз персональных данных, критической инфраструктуры и автоматизированных систем управления производственными и техническими процессами.

Достоинства:

- Использование нейронных сетей при анализе данных.

- Возможность представления защищаемого объекта в виде наглядного графа связей.

- Наличие встроенной функции поведенческого анализа.

- Минимальное количество ложных срабатываний.

- Защита от DoS/DDoS-атак.

- Простота установки.

- Регулярное обновление базы сигнатур.

- Фильтрация GEO-IP для ограничения доступа к ресурсу.

- Возможность создания отказоустойчивого кластера.

- Наглядный набор виджетов информационной панели.

- Гибкая система лицензирования.

Недостатки:

- Невозможность создания сценариев автоматизации рутинных процедур.

- Отсутствие возможности работы с системой через командную строку.