Сертификат AM Test Lab

Номер сертификата: 464

Дата выдачи: 23.05.2024

Срок действия: 23.05.2029

- Введение

- Новые функциональные возможности X-Config

- Архитектура и алгоритм работы X-Config

- Системные требования X-Config

- Политика лицензирования X-Config

- Функциональные возможности X-Config

- Организация управления уязвимостями конфигураций ПО

- 7.1. Инвентаризация ресурсов сети

- 7.2. Формирование корпоративных политик безопасного конфигурирования

- 7.3. Обеспечение соответствия требованиям и лучшим практикам конфигурации ПО

- 7.4. Приоритизация несоответствий по степени критической значимости

- 7.5. Оптимизация для применения в крупных разветвлённых инфраструктурах

- Выводы

Введение

Любая информационная система предприятия может подвергаться угрозам из-за небезопасного конфигурирования и появления новых уязвимостей.

Система X-Config разработана российской компанией Spacebit, основанной в 2021 году. Spacebit специализируется на автоматизации процессов обеспечения ИБ и повышении уровня защищённости ИТ-инфраструктур.

X-Config позволяет пользователю формировать собственные корпоративные политики безопасной настройки программного обеспечения при помощи поставляемых с продуктом стандартов безопасного конфигурирования, созданных на основе общепризнанных лучших практик и с учётом требований регуляторов. X-Config помогает своевременно выявлять и устранять несоответствия конфигураций всех информационных систем и их компонентов корпоративным политикам, обеспечивая так называемый «харденинг» (англ. hardening — усиление защиты путём безопасной настройки) систем.

X-Config — инструмент для совместной работы ИБ- и ИТ-специалистов, который помогает оперативно оценивать ситуацию и анализировать выявленные проблемные области в соответствии с требованиями регуляторов (Банк России, ФСТЭК России), а также фокусировать внимание и усилия по настройке ПО на критически важных параметрах и ресурсах.

По замыслу разработчиков, X-Config позволяет сократить влияние человеческого фактора как источника потенциальных уязвимостей в контролируемых информационных системах на этапе их функционирования, поддерживая безопасность конфигураций ПО на необходимом уровне.

Система X-Config зарегистрирована в Едином реестре российских программ для электронных вычислительных машин и баз данных (запись № 7045 от 7 октября 2020 г.).

Разработчики X-Config постоянно работают над расширением списка стандартов безопасного конфигурирования. В версии X-Config 1.10 к ранее имевшемуся перечню были добавлены стандарты для Linux-систем, включая российские Astra Linux, РЕД ОС, Alt Linux и ОС «Атлант», для виртуальных инфраструктур VMware и Docker, веб-серверов на базе Nginx (и его российского аналога Angie PRO), Microsoft IIS и Apache, почтовых серверов Microsoft Exchange, веб-браузеров Microsoft Edge, Mozilla Firefox, Google Chrome и «Яндекс.Браузер», СУБД Microsoft SQL Server и PostgreSQL, офисного пакета Microsoft Office. При этом уже на стадии пилотного проекта заказчики имеют возможность влиять на список задач (бэклог) разработки стандартов с целью поддержки всего необходимого им пула ПО.

Spacebit утверждает, что на ближайший год запланировано добавление стандартов для контроля конфигураций сетевого оборудования, российских СЗИ и дополнительных СУБД, а также другого популярного прикладного ПО. Кроме того, планируется реализовать автоматизацию применения безопасных настроек и усовершенствовать систему отчётности.

Новые функциональные возможности X-Config

Ранее мы публиковали обзор одной из предыдущих версий X-Config (1.7). С тех пор прошло больше года, и за это время продукт существенно изменился:

- улучшена работа в крупных инфраструктурах (до 10 тыс. хостов и более);

- существенно дополнена функциональность работы с сетевыми коллекторами, за счёт чего повышены возможности масштабирования;

- доработана система авторизации на обслуживаемых ресурсах, что позволяет теперь использовать наиболее популярные в российских инфраструктурах методы;

- модернизирована подсистема отчётности, благодаря чему можно эффективно работать с объёмными отчётами (до 3 тыс. хостов в рамках одной проверки).

Описание функциональных возможностей X-Config разработчик разместил на сайте.

Архитектура и алгоритм работы X-Config

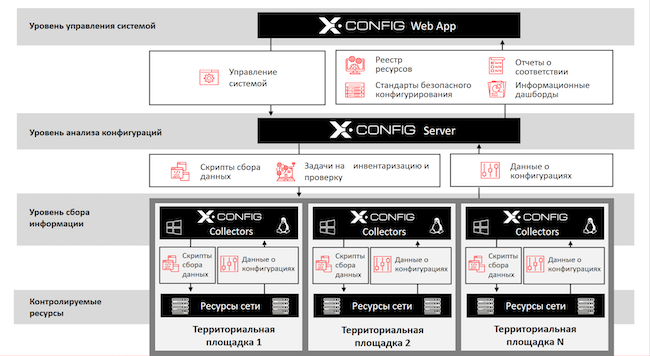

Система X-Config может быть развёрнута как на физических серверах, так и на виртуальных машинах. Архитектурно X-Config состоит из нескольких основных компонентов: ядра системы, клиентской части и сети управляемых коллекторов.

Ядро устанавливается на Unix-подобную систему и анализирует информацию о конфигурациях ПО для выявления несоответствий. Клиентская часть выполнена в виде веб-приложения, в графическом интерфейсе которого реализованы все необходимые сценарии использования.

Сетевые коллекторы собирают с защищаемых машин информацию о конфигурациях ПО и передают её в ядро, где она сравнивается с выстроенной политикой безопасности конфигураций. При контроле устройств под управлением ОС Microsoft Windows требуется дополнительный сервер для размещения Windows-коллектора. Из коллекторов строится сеть, которая позволяет масштабировать систему на 10 тыс. хостов и более. Кроме того, группы коллекторов можно назначать на работу с различными подсетями, поддерживая идеологию сегментирования крупных сетей. В версии X-Config Enterprise сняты ограничения на количество контролируемых устройств за счёт балансировки нагрузки между коллекторами.

X-Config может выступать полноценной частью экосистемы кибербезопасности организаций и помогает экономить ресурсы. В частности, вместо использования встроенного механизма инвентаризации можно получать информацию о контролируемых ресурсах через интеграцию с уже работающей базой конфигураций (CMDB), а результаты проверок безопасности настроек передавать во внешние системы (например, SIEM, IRP, SOAR) через встроенный программный интерфейс (API).

Рисунок 1. Архитектура решения X-Config

Системные требования X-Config

Рекомендуемые базовые программные и аппаратные параметры для составляющих X-Config приведены ниже. Они подходят для длительного обслуживания 250 хостов, при превышении — плавно возрастают. Компоненты X-Config на серверах разворачиваются через Docker. На проектах по внедрению возможно предоставление нативных пакетов в форматах RPM и DEB.

Таблица 1. Рекомендуемые мощности для работы X-Config

Компонент | Операционная система | Процессор | Оперативная память | Дисковое пространство |

X-Config Server | Любая ОС с поддержкой контейнеров Docker | 4–6 ядер | 12–16 ГБ | 200 ГБ |

Collector | Linux / Microsoft Windows Server | 2 ядра | 4 ГБ | 50 / 80 ГБ |

Политика лицензирования X-Config

X-Config поставляется в двух вариантах: «Business» и «Enterprise». Первая версия предназначена для небольших инфраструктур (до 250 хостов), вторая — для крупных распределённых сетей. Доступны как бессрочная лицензия, так и подписка.

В итоговую сумму входят лицензия на необходимое количество защищаемых хостов и базовая техническая поддержка, которая осуществляется силами вендора. Кроме того, за отдельную плату возможны поддержка необходимых дополнительных функций и разработка новых стандартов безопасного конфигурирования для специального отраслевого ПО, включая самописное.

Функциональные возможности X-Config

X-Config охватывает такие технологические процессы работы с уязвимостями, как создание корпоративных политик безопасного конфигурирования, инвентаризация ИТ-инфраструктуры, проверка настроек ПО на соответствие выстроенной политике безопасного конфигурирования, формирование отчётности с рекомендациями по приведению настроек в безопасное состояние.

Важной отличительной особенностью X-Config является возможность гибко выстраивать политику безопасности настроек ПО посредством профилирования стандартов безопасного конфигурирования. Механизм динамических групп позволяет назначать различные профили стандартов на проверку определённых групп контролируемых ресурсов согласно бизнес-процессам, в которых они участвуют.

Основной сценарий работы с X-Config включает в себя следующие этапы:

- наполнение реестра ресурсов (поддерживаются интеграция с CMDB-системами и импорт информации о ресурсах из файла, а также автоматическое наполнение реестра ресурсов через задачу обнаружения подсетей);

- формирование динамических групп ресурсов;

- инвентаризация ресурсов;

- формирование политики безопасности конфигураций посредством профилирования стандартов;

- формирование и исполнение задач на проверку контролируемых ресурсов;

- исправление найденных несоответствий согласно сформированной отчётности;

- анализ отчётности после повторной проверки для контроля применённых безопасных настроек.

X-Config предоставляет экспертам по информационной безопасности и ИТ-специалистам возможность постоянного мониторинга и совместной работы по устранению уязвимостей уровня конфигурации.

Организация управления уязвимостями конфигураций ПО

X-Config выстраивает рабочий процесс по управлению конфигурациями системного и прикладного ПО на основе политик ИБ через гибкое профилирование стандартов безопасного конфигурирования, проверяет ресурсы, контролирует фактическое закрытие уязвимостей и формирует отчёты. Повторные проверки помогают удостовериться, что выставленные настройки ПО стали безопасными. Система выполняет оценку обнаруженных уязвимостей и приоритизирует их в зависимости от уровня критической значимости конкретной настройки: высокого, среднего или низкого.

Инвентаризация ресурсов сети

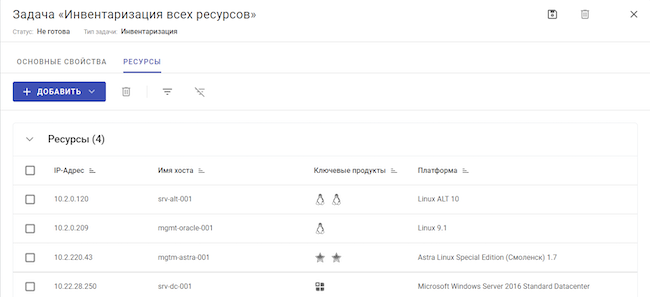

Система проводит инвентаризацию защищаемых машин, в рамках которой определяются тип аппаратного обеспечения, операционная система (платформа), установленное ПО, обновления, открытые на прослушивание сетевые порты.

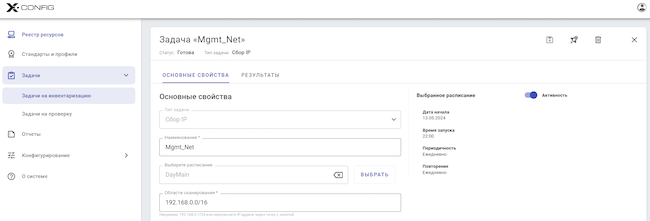

Перед инвентаризацией выполняется сбор IP-адресов для выявления новых хостов в сети и их автоматического добавления в реестр ресурсов.

Рисунок 2. Сбор IP-адресов в X-Config

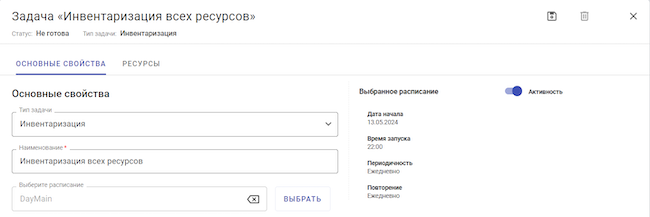

Далее выполняется формирование задач на инвентаризацию. Все задачи могут выполняться по расписанию, доступны соответствующие настройки.

Рисунок 3. Задачи на инвентаризацию в X-Config, вкладка «Основные свойства»

Рисунок 4. Задачи на инвентаризацию в X-Config, вкладка «Ресурсы»

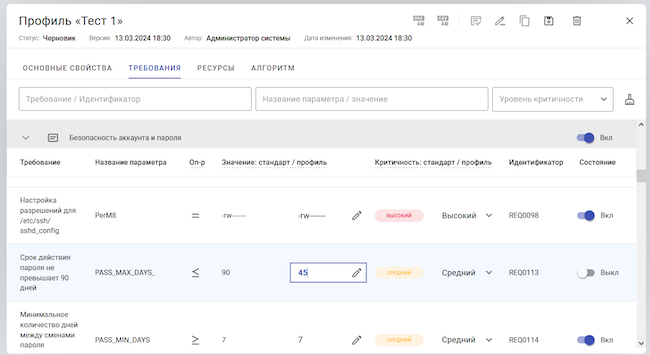

Формирование корпоративных политик безопасного конфигурирования

Механизм профилирования позволяет вносить изменения в готовые стандарты в соответствии со внутренними политиками организации. Система предоставляет набор готовых стандартов безопасного конфигурирования, а оператор на базе этих стандартов создаёт профили, настраивает их и привязывает к нужным ресурсам сети.

В ходе профилирования оператор может изменять целевые значения каждой из контролируемых настроек безопасности, исключать неактуальные требования, а также менять уровень критической значимости каждой настройки.

Рисунок 5. Создание собственного профиля на базе имеющегося стандарта для CentOS 8

После утверждения профиля он становится частью политики ИБ и может использоваться в регулярных проверках по расписанию.

Профили и стандарты могут быть выгружены из системы в формат Microsoft Word для поддержки внутреннего документооборота организации, эксплуатирующей решение.

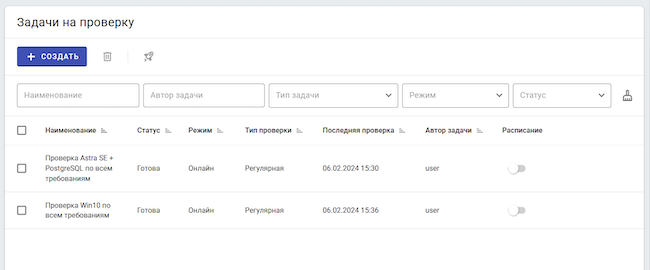

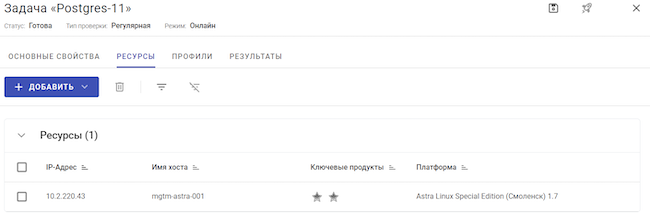

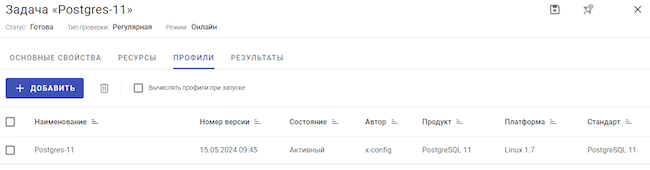

Обеспечение соответствия требованиям и лучшим практикам конфигурации ПО

Система отслеживает соответствие ресурсов внутренним корпоративным политикам, требованиям регуляторов, а также лучшим общепризнанным практикам безопасного конфигурирования. При этом проверка может быть выполнена в том числе и для тех хостов, которые недоступны серверу X-Config по сети. Для этого реализованы «офлайн-задачи», в ходе выполнения которых роль сетевого коллектора играет один из сотрудников эксплуатирующей организации, вручную передающий проверочные скрипты и результаты их выполнения между сервером X-Config и недоступным хостом. Такой подход может быть полезен для контроля конфигураций устройств в изолированных сетях (например, для сегмента АСУ ТП) или при слабом / нестабильном канале связи с удалёнными филиалами.

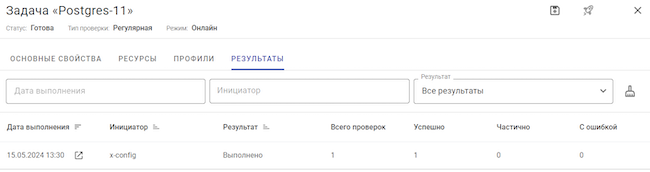

Рисунок 6. Задачи на проверку в X-Config

Рисунок 7. Основные свойства задачи на проверку в X-Config

Рисунок 8. Ресурсы задачи на проверку в X-Config

Рисунок 9. Профили задачи на проверку в X-Config

Рисунок 10. Результаты задачи на проверку в X-Config

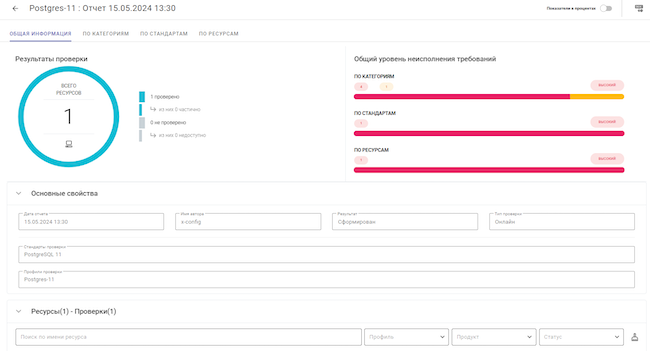

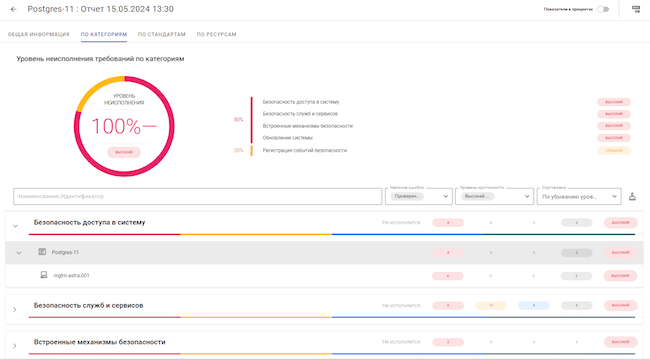

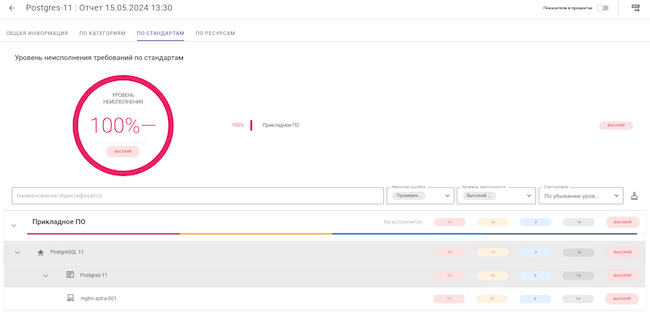

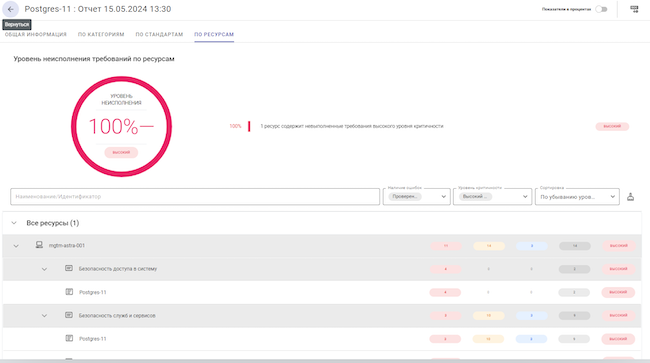

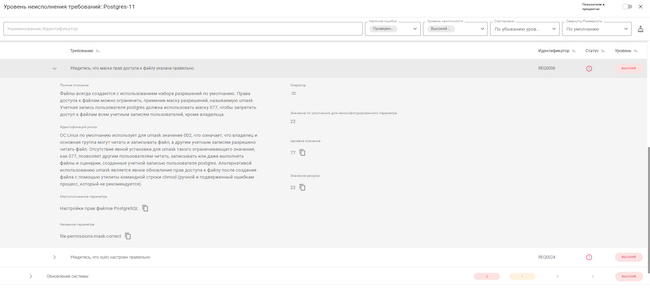

Система отчётности благодаря гибкой настройке позволяет как увидеть общий статус безопасности конфигураций, так и спуститься по критически важным направлениям до самого низкого уровня (вплоть до конкретного параметра на выбранном хосте). X-Config обобщает результаты проверки в различных разрезах (по категориям, по стандартам или по ресурсам), что помогает ответственному сотруднику проводить анализ в нужном ему формате. Документы можно выгрузить в формат Microsoft Word, например для внутренней отчётности.

Рисунок 11. Отчёт о результатах проверки на соответствие утверждённым требованиям, вкладка «Общая информация»

Рисунок 12. Отчёт о результатах проверки на соответствие утверждённым требованиям, вкладка «По категориям»

Рисунок 13. Отчёт о результатах проверки на соответствие утверждённым требованиям, вкладка «По стандартам»

Рисунок 14. Отчёт о результатах проверки на соответствие утверждённым требованиям, вкладка «По ресурсам»

Рисунок 15. Подробный отчёт о результатах проверки конкретного хоста

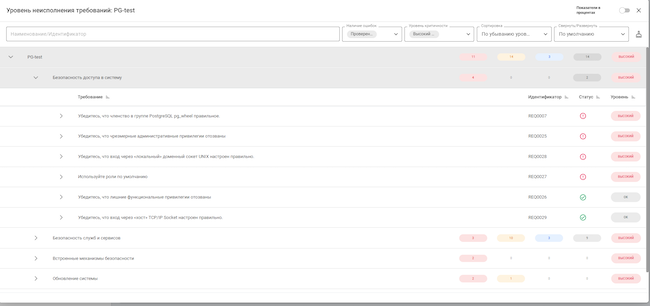

Приоритизация несоответствий по степени критической значимости

Система автоматически расставляет приоритеты для ликвидации выявленных уязвимостей и отслеживает их устранение.

Рисунок 16. Уровень неисполнения требований по конкретному хосту в X-Config

В текущей версии X-Config 1.10 отчёты передаются от подразделения ИБ в подразделение ИТ для дальнейшей работы по безопасной настройке ресурсов. При этом за счёт распределения невыполненных требований по трём уровням критической значимости имеется возможность отфильтровать наиболее важные несоответствия и привести их к эталонным значениям в первую очередь. Ролевая модель X-Config предполагает доступ ИТ-специалистов к веб-отчётности.

Оптимизация для применения в крупных разветвлённых инфраструктурах

X-Config имеет хорошую масштабируемость. В настоящий момент в рамках одной инсталляции протестированы обслуживание до 10 тыс. хостов, а также выполнение задач на проверку и работа с отчётами в объёме до 3 тыс. хостов.

Масштабирование достигается посредством реализации в X-Config следующей функциональности.

Во-первых, это сеть коллекторов, собирающих информацию с обслуживаемых ресурсов. Каждый коллектор имеет возможность запускать любое количество потоков сбора (по умолчанию — до пяти параллельно опрашиваемых хостов). Коллекторы объединяются в группы, которые, в свою очередь, назначаются на работу в своей зоне ответственности (одна или несколько подсетей). Оператору системы доступна установка дополнительных коллекторов и их групп.

Во-вторых, в системе реализована функциональность по объединению ресурсов сети в динамические группы, состав которых может определяться как оператором вручную, так и через механизм фильтрации по различным параметрам. Группы ресурсов используются при назначении различных профилей стандартов безопасного конфигурирования, при управлении параметрами авторизации системы на хостах в сети, а также во многих других функциональных ветках решения. Это позволяет не только выстроить процесс контроля безопасности конфигураций наиболее оптимально, учитывая все нюансы и неоднородность инфраструктуры, но и существенно сократить трудозатраты на поддержание рабочей модели в актуальном состоянии. В частности, появление нового хоста в сети не потребует дополнительных операций в X-Config для постановки его на контроль, поскольку этот хост благодаря настроенным фильтрам автоматически попадёт в нужную динамическую группу и к нему будут применены все необходимые политики.

Наконец, оптимизированная подсистема веб-отчётности позволяет эффективно работать с отчётами после проверки нескольких тысяч хостов с использованием динамической фильтрации во всех доступных представлениях информации.

Выводы

Компания Spacebit активно развивает свои решения. С момента выхода нашего предыдущего обзора продукт X-Config существенно продвинулся вперёд. При этом вендор поделился с нами своими планами на ближайший год по дальнейшему развитию функциональности продукта; они включают в себя автоматизацию применения настроек безопасности, совершенствование системы отчётности и существенный рост количества поставляемых стандартов безопасной конфигурации.

Все продукты компании Spacebit объединяет идея автоматизации рутинных процессов ИБ, что позволяет высвободить рабочее время специалистов для решения более приоритетных задач, связанных с повышением защищённости инфраструктур. С помощью гибкого профилирования стандартов можно учесть неоднородность инфраструктуры и применять к различным наборам активов различные перечни уточнённых требований.

Система полезна для компаний различного масштаба, предусмотрен контроль конфигураций устройств, которые изолированы от общей сети. Например, в случае АСУ ТП достаточно выделить сотрудника, который будет отвечать за запуск скриптов, собирающих информацию с обособленных подсетей. Далее эти данные подгружаются в систему и в общий отчёт по организации.

Достоинства:

- Помощь в обеспечении соответствия требованиям регуляторов по теме контроля безопасности конфигураций ПО.

- Полноценный процесс управления безопасностью конфигураций программного обеспечения с разделением зон ответственности между службами ИБ и ИТ.

- Проработанная экспертами расширяемая библиотека стандартов безопасного конфигурирования с информацией по каждой настройке.

- Гибкое профилирование стандартов под особенности конкретной инфраструктуры заказчика.

- Ролевая модель взаимодействия, включающая в себя роли администратора системы, офицеров ИБ и ИТ-специалистов.

- Вертикальная и горизонтальная масштабируемость с поддержкой до 10 тыс. ресурсов в рамках одной инсталляции и проверок до 3 тыс. ресурсов в рамках одной задачи на проверку.

- Нет необходимости устанавливать на хосты дополнительное программное обеспечение.

- Интеграция с другими средствами защиты информации и средствами мониторинга.

Недостатки:

- Система служит для выявления только уязвимостей конфигураций программного обеспечения, не предоставляя информации об известных уязвимостях в коде ПО.

- На сегодняшний день большинство стандартов безопасного конфигурирования X-Config описывают те или иные операционные системы, к охвату прочего ПО вендор только приступает.

- Напрашивается поддержка сетевого оборудования и других цифровых активов, которая запланирована на ближайшие релизы.

Реклама, ООО «Спейсбит», ИНН 9702028356

ERID: 2VfnxwmtDGt