Сертификат AM Test Lab

Номер сертификата: 243

Дата выдачи: 29.01.2019

Срок действия: 29.01.2024

- Введение

- Что такое ILD, и зачем она нужна

- Основные возможности Everytag Information Leaks Detection

- Архитектура Everytag Information Leaks Detection

- Предустановленные роли в Everytag Information Leaks Detection

- Сценарии использования системы Everytag Information Leaks Detection

- 6.1. Защита документов при помощи Everytag Information Leaks Detection

- 6.2. Поиск виновника утечки при помощи Everytag Information Leaks Detection

- Выводы

Введение

Цифровизация экономики помимо очевидной для всех пользы привносит и дополнительные риски, связанные с защитой информации. Использование популярных на рынке методов и средств защиты информации, к сожалению, не дает должного эффекта — утечки конфиденциальных документов и баз данных происходят с завидным постоянством (т. е. всегда есть остаточный риск утечки конфиденциальной информации).

Проблема состоит в том, что контролируются операции с файловыми объектами внутри корпоративного периметра или за его пределами. Доступ к конфиденциальному документу может быть у целой группы сотрудников, и зачастую крайне сложно обнаружить виновника утечки только техническими средствами, без дополнительных оперативно-розыскных мероприятий. Инсайдеру обычно не нужно пересылать документ со своего ящика наружу или копировать на внешний носитель. Достаточно сфотографировать экран рабочего ноутбука.

На сегодняшний момент проблема контроля документа после открытия (data control in use) практически никем не решается. Экран можно сфотографировать, бумажный документ можно ксерокопировать и затем отсканировать заново. Затем копия документа может быть распространена без малейшего риска для злоумышленника. Примеры подобных утечек конфиденциальных документов последнее время все чаще стали появляться на просторах интернета.

Система контроля и защиты от несанкционированного распространения документов Everytag Information Leaks Detection (ILD), разработанная российской компанией «ЭвриТег», решает эту проблему. Она позволяет гарантированно обнаружить виновника утечки информации (конкретного сотрудника). Рассмотрим далее принципы работы и функциональные возможности представленного продукта.

Что такое ILD, и зачем она нужна

Когда мы говорим про информацию как ценный ресурс, мы имеем в виду документы — как бумажные, так и электронные. Каким же образом они защищены? При бумажном документообороте есть архив документов, ответственный сотрудник (например, секретарь) и определенный учет таких документов. При электронном документообороте применяются различные технические средства управления доступом и контроля за перемещением данных. Таким образом, мы имеем вполне защищенные контуры. Но в обоих описанных случаях (бумажный и электронный документооборот) есть определенные границы, за которыми перечисленные меры по обеспечению безопасности информации уже могут не работать.

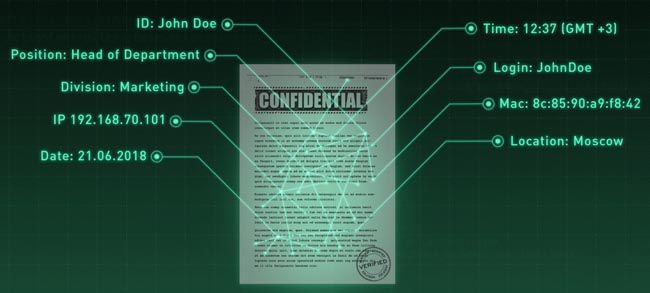

Рисунок 1. Уязвимости систем защиты от утечек информации

Как видно из приведенного выше рисунка, как только информация покидает контролируемый периметр, она уже не защищена имеющимися средствами и методами. При этом содержащаяся в документах информация, может быть выведена за пределы контролируемого периметра разными способами:

- фото с экрана монитора;

- фото (ксерокопия) бумажного документа;

- хищение бумажной копии.

Мы не берем в расчет случаи, например, когда человек запоминает информацию в документах или переписывает ее от руки. Мы рассматриваем только утечки информации в виде копий (электронных или бумажных) с оригиналов документов как наиболее распространенный случай. На практике именно такие утечки наносят наибольший урон, так как в глазах общественности они имеют неопровержимые доказательства в виде копий утекших документов-оригиналов (в том числе могут содержать подписи и печати), в отличие от голословного пересказа информации от «анонимного источника».

Система контроля и защиты от несанкционированного распространения документов Everytag Information Leaks Detection (ILD) предназначена для обеспечения безопасности и контроля перемещения информации за пределами контролируемого периметра. Основное ее назначение — выявить канал утечки информации, а именно нарушителя. Однако система не выполняет каких-либо блокирующих функций, препятствующих несанкционированному распространению информации, и это следует иметь в виду.

Однако если пользователи будут предупреждены о внедрении такой системы и гарантированных последствиях для них в случае совершения злонамеренных действий, то вероятность совершения подобных действий будет значительно ниже. По крайней мере, большинство пользователей задумается и не станет лишний раз рисковать.

Основные возможности Everytag Information Leaks Detection

Система контроля и защиты от несанкционированного распространения документов Everytag Information Leaks Detection (ILD) направлена на установление канала утечки информации (документа), а именно определяет, кем, когда и откуда была получена конкретно эта копия документа.

Все документы, которые подлежат защите, помещаются в защищаемое хранилище. Далее каждый раз, когда пользователь обращается к такому документу (открывает его на экране или выводит на печать), система создает трансформированную уникальную копию, которая и предоставляется пользователю. Таким образом, оригинал подменяется на персонализированную копию, по которой в последующем возможно установить конечного пользователя, получившего эту копию.

Уникальная копия не содержит специальных символов, каких-либо меток или прочих артефактов, которые были бы заметны и устранены злоумышленником. Здесь применяется иной подход, а именно в каждой строке, в каждом элементе документа от шапки и текста документа, до оттиска печати, рукописной подписи и следа от дырокола, содержится уникальная информация, идентифицирующая владельца такой копии.

Исходный документ делится на страницы (блоки) и далее преобразуется в универсальный формат по специально разработанному алгоритму. По результатам такого преобразования создается псевдослучайная последовательность. Другими словами, производится форматирование документа, незаметное для человека. А именно осуществляются сдвиги слов, букв, изменение полей и т. д, которые по сути и образуют персонализированную копию.

Рисунок 2. Персонализированная копия документа

В основе работы Everytag Information Leaks Detection (ILD) лежит запатентованный алгоритм: он автоматически преобразовывает каждый документ в новую персонализированную копию каждый раз, когда документ открывают. При этом система ILD не хранит полноценные копии документов, потребляя ресурсы систем хранения данных. Вместо этого предлагается следующее решение: сохраняется только оригинал в защищенном хранилище и уникальные комбинации алгоритмов преобразований с параметрами получателя каждой копии, размером менее 1 Кб.

Алгоритм преобразования разработан таким образом, что из одного документа формата А4 может быть выдано более 27 000 уникальных копий каждому из более чем семи миллиардов жителей Земли (стандартная страница текста формата А4 содержит 205 891 136 094 649 уникальных комбинаций одного документа).

При установлении факта распространения документа за пределы компании система предоставляет инструменты для проведения расследования:

- Поиск скомпрометированного документа, который может осуществляться по образцу, атрибутам или смысловому тексту.

- Анализ образца и исходного документа на предмет идентификации персонализированной копии.

По полученным результатам эксперт делает заключение о совпадении или несовпадении полученного образца с копиями оригинального документа, созданными в системе. Таким образом, эксперт устанавливает конкретного пользователя, кому принадлежит созданная копия документа и кто, возможно, является нарушителем безопасности информации.

Архитектура Everytag Information Leaks Detection

Система Everytag Information Leaks Detection прошла несколько стадий развития от использования сторонних продуктов до самостоятельного решения. Изначально система была разработана на базе решений IBM, после была реализована версия на базе решений open source.

В настоящее время система реализована полностью как самостоятельное решение. Кроме того, система Everytag Information Leaks Detection внесена в Единый реестр российских программ для электронных вычислительных машин и баз данных как «Модуль для маркировки и выявления совпадающих печатных форм документов» (рег. номер ПО 4464, Приказ Минкомсвязи России от 12.04.2018 №157).

Внедрение системы может быть выполнено несколькими вариантами (схемы внедрения):

- Автономное. Система работает без интеграции с системами документооборота.

- Интеграционное решение для СЭД. Все конфиденциальные документы хранятся в защищенном хранилище, а СЭД управляет доступом к документам. На текущий момент в системе реализована интеграция со следующими системами электронного документооборота:

- IBM FileNet

- Documentum

- Directum

- Sharepoint

- Alfresco

- Логика СЭД

- Облачный сервис. Система разворачивается на инфраструктуре разработчика, и доступ к ней предоставляется через интернет. Такой вариант допускает и автономную работу, и интеграцию.

В состав системы могут входить следующие компоненты (в зависимости от выбранной схемы внедрения):

- серверная часть (реализована на Java);

- пользовательский интерфейс (реализован в виде веб-интерфейса);

- СУБД PostgreSQL или любая другая база SQL;

- защищаемое хранилище — документы могут храниться как в системе ILD, так и непосредственно в СЭД компании (в зависимости от схемы внедрения).

Предустановленные роли в Everytag Information Leaks Detection

В системе Everytag Information Leaks Detection есть предустановленные основные роли, которые реализуют полную логику ее работы. В рамках ролей прописаны основные функции (защита документа, предоставление доступа, добавление документа), которые предоставляются пользователям в системе. Кроме того, есть мелкие функции (удаление документа, настройка структуры папок и т. д.), которые могут быть назначены пользователям. Предустановленные роли приведены ниже:

- Пользователь — роль присваивается сотруднику с учетной записью в Active Directory и позволяет получить копию документа.

- Делопроизводитель — роль позволяет защищать документы и выдавать доступ к ним третьим лицам.

- Офицер — роль, позволяющая проводить расследования, а также получить копию документа.

Сценарии использования системы Everytag Information Leaks Detection

Everytag Information Leaks Detection имеет несколько сценариев использования:

- Когда сотрудники оповещены о внедрении системы:

- при внедрении системы сотрудники оповещаются о ее внедрении и возможностях по обнаружению каналов утечек информации;

- потенциальные злоумышленники знают, что могут быть вычислены, что в свою очередь предотвращает возможную утечку информации.

- Когда сотрудники не оповещены о внедрении системы:

- при внедрении системы сотрудники не оповещаются об этом. Целью такого внедрения является в том числе точечный поиск злоумышленника путем организации ложной утечки информации;

- злоумышленники будут вычислены, а процессы работы с документами усовершенствованы.

Защита документов при помощи Everytag Information Leaks Detection

Как мы писали выше, система может быть интегрирована с СЭД, и тогда ее работа для пользователя будет полностью прозрачной. А может представлять собой автономное решение, которое для простоты понимания мы рассмотрим ниже.

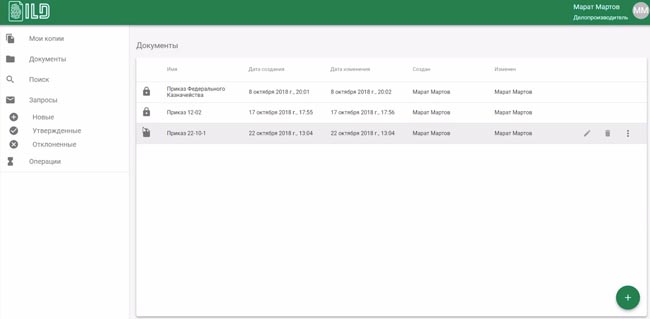

Работа с системой строится в зависимости от роли, которая присвоена пользователю. В основном интерфейсе представлены все доступные пользователю операции (меню «Мои копии», «Документы», «Запросы» и т. д.).

Рисунок 3. Основной интерфейс системы Everytag Information Leaks Detection

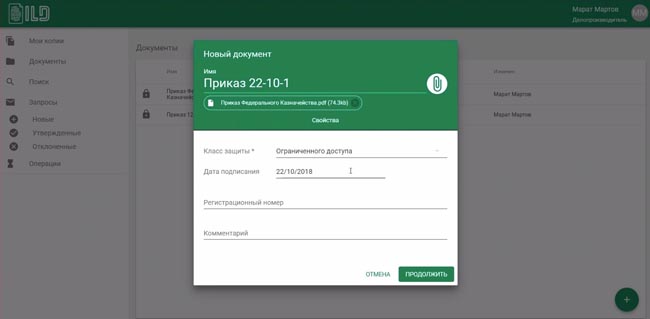

В основном интерфейсе представлены документы, которые заведены в систему и требуют дополнительной защиты. Иконки слева характеризируют их статус защиты. Для добавления документа в систему пользователю необходимо загрузить его, указать его класс защиты и атрибуты делопроизводства.

Рисунок 4. Создание документа в системе Everytag Information Leaks Detection

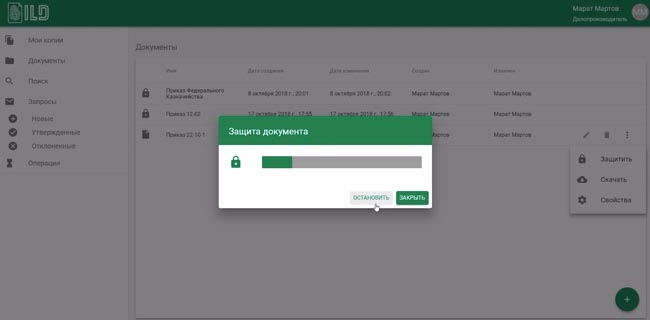

После добавления документа необходимо выполнить операцию по его защите, выбрав соответствующий пункт выпадающего меню.

Рисунок 5. Защита документа в системе Everytag Information Leaks Detection

Пользователям, которые будут запрашивать такой документ, будет предоставляться уже не сам оригинал, а его персонализированная копия — при каждом новом запросе системой создается новая уникальная копия. Далее пользователь с ролью «Делопроизводитель» может создавать такую копию для третьих лиц.

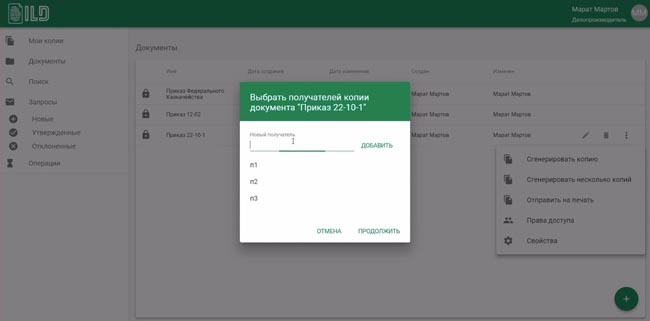

Рисунок 6. Создание персонализированной копии документа в Everytag Information Leaks Detection

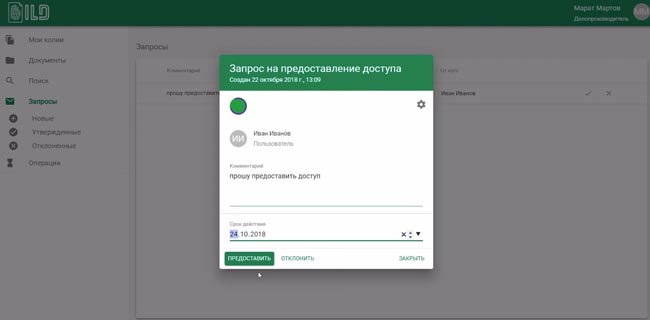

Также пользователи могут самостоятельно формировать запросы на доступ к защищаемым документам. в которых указан сам документ и комментарий к запросу (обоснование). Такой запрос содержит наименование документа и комментарий к запросу и обрабатывается пользователем с ролью «Делопроизводитель». Запрос может быть одобрен или отклонен, а также дополнительно можно установить срок действия доступа к документу.

Рисунок 7. Запрос на предоставление копии в Everytag Information Leaks Detection

В целом выше мы описали весь процесс по заведению документа в систему, его защиту и дальнейшую работу с его копиями. Интерфейс вполне простой и понятный для работы. По сути это первая основная задача системы — организация работы с защищаемыми документами и создание их уникальных копий.

Поиск виновника утечки при помощи Everytag Information Leaks Detection

Перейдем ко второй важной возможности, которую предоставляет система и для чего в принципе она разработана, — это расследование инцидента.

Если произошла утечка информации и защищаемый документ несанкционированно проявился где-то за пределами компании, у нас есть возможность выяснить, кто именно виноват и когда это случилось. Для организации подобного расследования в системе есть роль «Офицер».

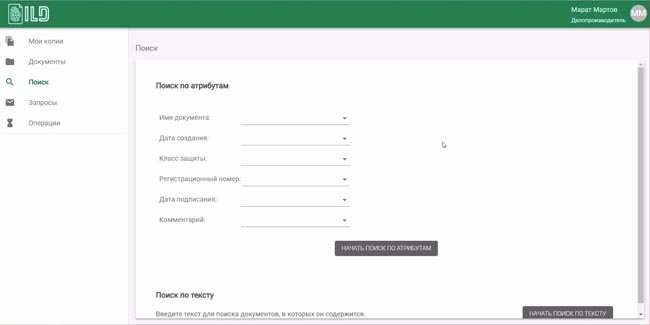

Первоначальная задача, стоящая перед таким экспертом, — поиск документа в системе. Доступны следующие варианты поиска документа:

- по его атрибутам;

- по тексту;

- по образцу.

Рисунок 8. Поиск документа по атрибутам и тексту в Everytag Information Leaks Detection

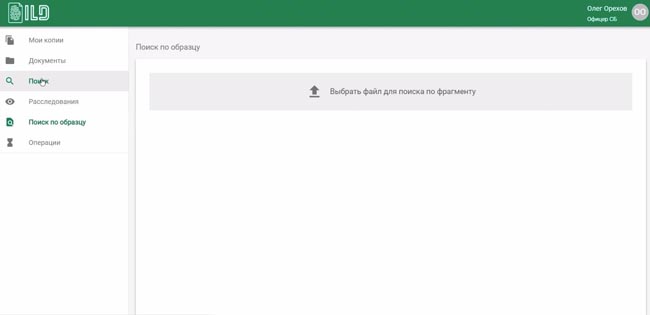

Интересной особенностью системы является именно поиск документа по образцу. Система предоставляет возможность загрузить имеющийся образец и выполнить поиск по нему. Причем это не обязательно цельный документ, возможна загрузка имеющегося фрагмента не самого лучшего качества.

Рисунок 9. Поиск документа по образцу в Everytag Information Leaks Detection

После нахождения документа в системе эксперт может начать расследование. На данном этапе система самостоятельно проводит сравнение образца документа с хранящейся копией. По итогам такого процесса система выдает результаты проведенного расследования, с которыми и будет в дальнейшем работать эксперт.

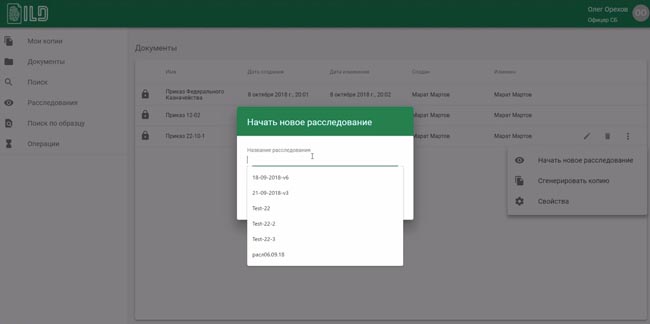

Рисунок 10. Инициация расследования в Everytag Information Leaks Detection

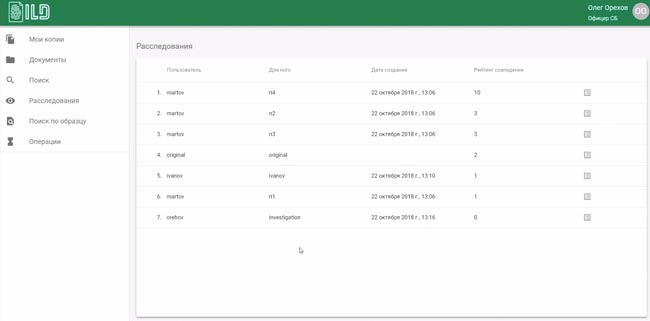

Рисунок 11. Результаты расследования в системе Everytag Information Leaks Detection

Эксперту предоставляются результаты по всем возможным совпадениям, найденным в системе. Далее необходимо проанализировать и выявить искомое совпадение, тем самым установив нарушителя. При этом в документах используется следующая цветовая палитра:

- красный цвет — исследуемый образец;

- синий цвет — копия;

- черный цвет — совпадение (получается при наложении).

Изучив полученные результаты, эксперт делает выводы о совпадении образца с копией. По атрибутам данной копии определяется пользователь, которому принадлежит установленная копия (нарушитель безопасности).

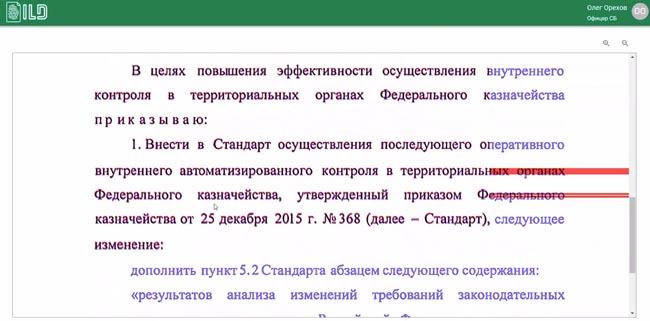

Рисунок 12. Экспертный анализ образца документа в Everytag Information Leaks Detection

Таким образом, процесс расследования является достаточно простой задачей и не требует специализированных знаний от эксперта.

Выводы

Система Everytag Information Leaks Detection (ILD), не заменяя собой то множество средств защиты, которые применяются сегодня во многих компаниях, удачно дополняет их. Система является инструментом, который помогает гарантированно определить виновного в утечке электронной копии конфиденциального документа.

Представленная система является интересным и новым решением на рынке информационной безопасности. Конкурентов у нее практически нет (на российском рынке нам известна еще одна такая система), что подчеркивает ее уникальность. Когда появляется необходимость защитить документ от несанкционированного распространения, а именно выявить источник утечки информации, система Everytag Information Leaks Detection способна в полной мере решить данную задачу. При этом, несмотря на ее достаточно узкую функциональную направленность, она является компенсирующим дополнением к традиционным средствам защиты информации, а порой и обязательной составляющей системы обеспечения информационной безопасности. Особенно это касается случаев, когда нелегитимное распространение документов чревато для организации огромными репутационными и финансовыми потерями.

Достоинства:

- Система имеет собственный запатентованный алгоритм преобразования текста.

- Система внесена в Единый реестр российских программ для электронных вычислительных машин и баз данных как «Модуль для маркировки и выявления совпадающих печатных форм документов» (рег. номер ПО 4464, Приказ Минкомсвязи России от 12.04.2018 №157).

- Количество копий, которые создаются в процессе преобразования документов, практически неисчерпаемо.

- Создаваемые копии документов не хранятся (сохраняется только оригинал документа и создаваемые уникальные комбинации алгоритмов преобразований).

- Система поддерживает несколько вариантов внедрения.

- Позволяет проводить расследование, по результатам которого гарантированно будет выявлен нарушитель, тем самым создается «неотвратимость наказания».

- Работает там, где стандартные средства защиты не способны проконтролировать безопасность информации.

Недостатки:

- Процесс расследования не является полностью автоматизированным и требует участия эксперта.

- Система применима только к документам, в которых содержатся какой-либо текст (в отношении электронных писем, баз данных представленная система уже не применима).

- Отсутствует сертификация по требованиям безопасности ФСТЭК России (ожидается в 2019 году).