Сертификат AM Test Lab

Номер сертификата: 190

Дата выдачи: 13.06.2017

Срок действия: 13.06.2022

Введение

Управление привилегированными учетными записями — сложная задача, которая зачастую выполняется без должного внимания и контроля. В инфраструктурах содержится множество аутентификационных форм и учетных данных — для пользователей на рабочих станциях, для серверов и сетевых служб, для баз данных, веб-сайтов, сетевого оборудования, систем видеонаблюдения, СКУД и многого другого. Для обеспечения высокого уровня информационной безопасности необходим постоянный контроль за правами доступа, регулярная смена паролей и выстраивание процесса назначения и аннулирования учетных записей для персонала и аутсорсеров. Задача управления привилегированными учетными записями в небольших компаниях может выполняться вручную — ведется реестр аутентификаторов, происходит регулярная смена паролей, пользователи контролируются через отдел кадров, но с ростом инфраструктуры задача усложняется. Чаще всего процесс выходит из-под контроля, и образуется серьезная брешь в системе информационной безопасности. Чтобы решить вопросы управления учетными записями, компании пользуются продуктами для автоматизации назначения учетных записей, смены паролей, блокировки идентификаторов и доступа к различным сетевым службам.

Помимо своевременной смены паролей и блокировки входа при увольнениях, для привилегированных пользователей важно установить контроль действий. Штатные средства журналирования операционных систем, сетевых устройств и служб не позволяют в точности воспроизвести действия администраторов и не обеспечивают должного уровня защиты от намеренного сокрытия вредоносных действий путем очищения журналов аудита. Необходимо обеспечивать внешний контроль и запись сеансов работы привилегированных пользователей.

Для решения вышеописанных проблем рынок предлагает два класса средств защиты: IDM (Identity Management) для управления учетными записями и PUM (Privileged User Management) — средства контроля привилегированных пользователей. Классические IDM-средства позволяют наладить процессы управления учетными записями, обеспечить процесс назначения и смены аутентификаторов и завязать идентификацию с отделом кадров в компании. Но IDM-системы взаимодействуют со штатными средствами операционной системы и каталогами типа Active Directory, не позволяя обеспечить контроль использования учетных записей и контроль действий привилегированных пользователей. Поэтому для решения задач контроля привилегированных учетных записей лучше подходят средства класса PUM. Такие средства выступают в качестве прокси для сокрытия реальных учетных данных на защищаемых серверах, службах и устройствах, а также для записи сеансов работы администраторов.

Продукт Thycotic Secret Server 10, который описывается в данном обзоре, является PUM-системой с глубоко проработанными функциями контроля действий администраторов и управления административными учетными записями.

Компания Thycotic работает на рынке информационной безопасности с 1996 года, ее решениями пользуются более 7500 крупных компаний во всем мире. На российском рынке продукция компании Thycotic появилась во второй половине 2016 года, после заключения соглашения с компанией ООО «АФИ Дистрибьюшн», которая стала генеральным дистрибьютором и локализатором решений Thycotic в России.

Системные требования

Системные требования Thycotic Secret Server 10 зависят от количества хранимых учетных записей и пользователей системы:

- Малая сеть — до 1000 учетных записей, до 10 пользователей:

- Процессор: 1.6 ГГц, 2 ядра.

- Оперативная память: 2 Гб.

- Размер базы данных: 500 Мб.

- Требуемое место на жестком диске: 500 Мб.

- Средняя сеть — от 1000 до 10000 учетных записей, до 100 пользователей:

- Процессор: 2 ГГц, 2 ядра.

- Оперативная память: 4 Гб.

- Размер базы данных: 1 Гб.

- Требуемое место на жестком диске: 500 Мб.

- Большая сеть — более 1000 учетных записей, более 100 пользователей:

- Процессор: 2 ГГц, 4 ядра.

- Оперативная память: 8 Гб.

- Размер базы данных: 2 Гб.

- Требуемое место на жестком диске: 500 Мб.

Поддерживаемые версии операционных систем для развертывания сервера:

- Microsoft Windows Server 2008 R2;

- Microsoft Windows Server 2012;

- Microsoft Windows Server 2012 R2;

- Microsoft Windows Server 2016.

Необходимое программное обеспечение:

- СУБД MS SQL 2005/2008/2008 R2/2012/2014/2016 (включая бесплатные Express-редакции).

- Веб-сервер IIS 7/8/8.5.

- .NET фреймворк 4.5.1/4.5.2.

Поддерживается работа сервера на операционных системах Windows, развернутых в виртуальных инфраструктурах VMware, Hyper-V, VirtualBox, Xen, AWS и Azure.

Функциональные возможности

Основной сценарий работы пользователей в Thycotic Secret Server 10 — подключение к серверу продукта через веб-интерфейс и дальнейшее использование сохраненных секретов (учетных записей) через специальные интерфейсы, плагины к браузерам или открытие сеансов работы с защищаемыми серверами, службами и сетевыми устройствами с помощью специальных ссылок через RDP, SSH, Telnet и другие протоколы. С помощью плагина для браузера Chrome и букмарклетов для других браузеров (специально сформированных ссылок, добавляемых в закладки) поддерживается авторизация на веб-сайтах и безопасное заполнение веб-форм.

Связи между пользователями и секретами гибко настраиваются, поддерживается ограничение доступа для отдельных пользователей, групп пользователей, по сетевым адресам и другим параметрам. В продукте реализован ролевой доступ: с помощью настраиваемых параметров ролей пользователям может быть предоставлен различный уровень доступа. При необходимости пользователи могут запросить недостающий доступ через внешние системы заявок. Поддерживается работа с системами заявок BMC Remedy, ServiceNow и любые другие системы с внешним SDK, для которых могут быть разработаны интеграционные скрипты (PowerShell).

Продукт сохраняет в базе данных реальные учетные записи для доступа к удаленным устройствам. Все секреты хранятся в зашифрованном виде с использованием алгоритма AES 256. Обеспечивается поддержка в том числе следующих типов секретов:

- Учетные записи Active Directory и OpenLDAP

- Аккаунты Windows для доступа по RDP

- Банковские аккаунты и данные банковских карт

- Учетные записи устройств Cisco для доступа по протоколам SSH и Telnet

- Доступ к Cisco VPN

- Учетные записи баз данных MySQL, Oracle, MS SQL, Sybase

- Учетные записи HP iLO для доступа по SSH

- Аккаунты Office 365

- Лицензионные ключи программного обеспечения

- Аккаунты SAP

- Ключи SSH

- Реквизиты доступа к UNIX-подобным операционным системам по протоколам SSH и Telnet

- Доступы к VMware ESX/ESXi

- Веб-аккаунты

- Простые пароли и пин-коды

- Настраиваемые типы секретов, создаваемые с помощью шаблонов.

Секреты могут заводиться в системе как администраторами, так и обычными пользователями. С помощью функции Discovery учетные записи Windows, UNIX, Active Directory и VMware могут быть добавлены автоматически путем сканирования доступных в сети компьютеров и сервисов.

Аутентификация в интерфейсе Thycotic Secret Server осуществляется с помощью встроенных или доменных учетных записей (через интеграцию с Active Directory). Поддерживается двухфакторная аутентификация с помощью аппаратных токенов RSA, Duo Security и Google Authenticator. С помощью специальных мобильных приложений для Android, iOS и Blackberry поддерживается вход через смартфон.

В Thycotic Secret Server реализованы механизмы периодической автоматической смены паролей для поддерживаемых учетных записей. Исключая доступ к аутентификационным данным и постоянно меняя пароли, продукт позволяет обеспечить высокий уровень защиты привилегированных учетных записей.

Рабочие сессии привилегированных пользователей отслеживаются в режиме реального времени. Администратор может следить за действиями пользователей и при необходимости принудительно разрывать соединения в любой момент. Все действия, выполняемые по протоколам RDP, SSH и Telnet, могут быть записаны как видеоролики или текстовые трансляции (только для SSH и RDP). Поддерживаются различные кодеки для сжатия видео — XviD, Microsoft Video.

Thycotic Secret Server ведет подробный аудит всех действий в системе, доступны журналы работы и более 60 видов различных отчетов. Присутствует интеграция с SIEM-системами для передачи событий безопасности во внешние системы анализа. Поддерживается рассылка уведомлений по электронной почте о наступлении отдельных типов событий. Отчеты могут строиться по запросу или автоматически по расписанию с отправкой по электронной почте. В продукте присутствует встроенный редактор SQL-запросов для формирования произвольных отчетов.

Продукт поддерживает работу в сложных и распределенных инфраструктурах. Сервера Secret Server могут функционировать в кластере, синхронизироваться между собой, поддерживается установка на виртуальные машины.

Установка

Продукт поставляется в виде одного инсталляционного файла. Первым этапом выбирается тип установки — стандартная или расширенная. В стандартном режиме установка производится на базе веб-сайта IIS по умолчанию, в расширенном — поддерживается выбор произвольного веб-сайта и TCP-порта для работы.

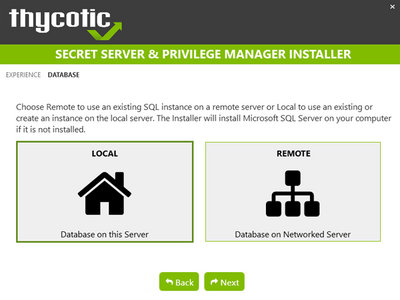

Рисунок 1. Выбор SQL-сервера для развертывания Thycotic Secret Server 10

На втором этапе установки выбирается местоположение SQL-сервера — на локальном или удаленном компьютере. При отсутствии развернутого SQL-сервера программа установки может самостоятельно развернуть Express-редакцию MSSQL на локальном сервере.

Рисунок 2. Процесс установки Thycotic Secret Server 10

На следующих этапах выбирается путь для установки программы и название севера Secret Server. Перед началом установки на экран выводится окно с перечнем выбранных настроек для проверки всех введенных данных. Установка занимает в среднем 10-15 минут. После завершения инсталляции открывается веб-браузер с интерфейсом Thycotic Secret Server, в котором производится первичная настройка продукта.

Рисунок 3. Веб-интерфейс Thycotic Secret Server 10 после завершения первичной настройки установленного сервера

Первичная настройка включает в себя выбор учетной записи для работы сервера, ввод адреса SQL-сервера и данных для доступа к СУБД, проверка и доустановка обновлений продукта (при наличии доступа в интернет) и принятие лицензионного соглашения. Поддерживается работа продукта от имени встроенной учетной записи IIS-сервера или указание произвольного аккаунта.

Работа с продуктом

Авторизация в Thycotic Secret Server общая как для администраторов программы, так и для пользователей. Весь интерфейс выполнен в виде веб-приложения и доступен из любых современных браузеров.

Рисунок 4. Первый вход в веб-интерфейс Thycotic Secret Server 10

При первом запуске веб-интерфейса открывается окно с подсказками, описывающее основные рабочие области экрана. В целом интерфейс продукта интуитивно понятен, для сложных настроек присутствуют контекстные подсказки. Выделенный раздел «Помощь» содержит ссылки на подробную документацию и обучающие видеоролики. Освоение продукта у квалифицированного специалиста не вызовет проблем и займет немного времени.

В верхней части рабочей области присутствует меню продукта и форма для поиска секретов — защищенных данных и учетных записей. В меню представлены следующие пункты:

- «Главная» — основной рабочий экран пользователей, на котором отображаются доступные секреты, ссылки на открытие сессий администрирования защищаемых серверов и элементы для управления секретами.

- «Инструменты» — в данном разделе находятся персональные настройки учетной записи текущего пользователя, включая смену пароля, функция импорта секретов из внешнего файла, интерфейс отображения текущих активных сессий, управление запросами доступа, инструменты модуля запуска и управления приложениями.

- «Отчеты» — переход к системе построения отчетов.

- «Управление» — основной раздел для настройки и управления продуктом. В данном разделе представлены следующие подразделы:

- Active Directory — настройка параметров интеграции базы пользователей с Active Directory.

- SSH-прокси — управление параметрами работы проксирования SSH-трафика для сокрытия реальных аутентификационных данных и записи сессий.

- «Группы» — управление группами пользователей.

- «Двойная блокировка» — параметры механизма двойной защиты паролей, при включении которого аутентификаторы и секреты шифруются на основе закрытого ключа пользователя и дополнительного пароля, что исключает доступ к секретам неавторизованными пользователями, даже если им по ошибке или в результате проникновения были предоставлены избыточные права доступа.

- «Диагностика» — общая диагностика работы продукта.

- «Конфигурация» — управление настройками продукта.

- «Лицензии» — ввод и управление лицензиями на продукт.

- «Масштабирование» — настройка серверов для работы отказоустойчивых и распределенных системах.

- «Мониторинг сессий» — параметры записи и журналирования рабочих сессий к защищаемым ресурсам.

- «Обнаружение» — интерфейс поиска и автоматического добавления сетевых ресурсов без необходимости вручную вводить сетевые адреса.

- «Политика секретов» — политики безопасности, распространяющиеся на хранимые секреты и аутентификационные данные.

- «Пользователи» — управление встроенными пользователями.

- «Резервное копирование» — создание резервных копий настроек продукта и базы секретов.

- «Роли» — распределение прав доступа по ролям и возможность назначения ролей пользователям.

- «Системный журнал» — служебный журнал работы продукта.

- «Скрипты» — управление интеграционными PowerShell-скриптами, с помощью которых осуществляется интеграция с другими средствами защиты и общесистемными продуктами.

- «Уведомление о событиях» — управление подписками на уведомления по электронной почте;

- «Удаленная смена паролей» — настройка параметров автоматической смены паролей на защищаемых компьютерах и устройствах.

- «Шаблоны секретов» — управление шаблонами, являющимися поддерживаемыми типами секретов, с возможностью создания своих типов защищаемых данных.

- «Помощь» — справка по работе с продуктом.

- «Выход» — завершение текущего сеанса работы.

Рисунок 5. Карточка секрета учетной записи Windows в Thycotic Secret Server 10

Секреты и учетные записи могут создавать как администраторы, так и рядовые пользователи. При создании секрета выбирается его тип в соответствии с шаблонами, настроенными в продукте. Для разных типов секретов указываются различные данные. К примеру, для учетной записи Windows указывается IP-адрес или DNS-имя компьютера, имя пользователя, пароль, срок действия и дополнительные параметры. Пользователи могут предоставлять доступ к секрету для других пользователей системы, администратор также может назначать произвольные параметры доступа к секретам. В качестве дополнительных настроек для секрета можно задать его срок действия, параметры безопасности, персонализации и зависимости. Зависимости указываются в виде PowerShell-скриптов, которые выполняются при инициации смены секрета. Например, если учетная запись SQL-сервера используется в конфигурационных файлах веб-приложения, эту зависимость можно автоматизировать и при смене пароля на SQL-сервере менять данные в конфигурационном файле автоматически.

Рисунок 6. Мониторинг активных сессий и просмотр видеозаписи сеанса работы привилегированного пользователя в Thycotic Secret Server 10

Для секретов, содержащих учетные записи для доступа к защищаемым серверам, в интерфейсе отображается иконка для подключения — по протоколам RDP, SSH, Telnet. При нажатии на эту иконку открывается соответствующий модуль запуска, который обеспечивает сквозное подключение без дополнительных запросов паролей. Все действующие сессии подключения отображаются на карточке секрета или в отдельном разделе, в котором приведены все текущие активные сессии. При включении записи сеанса работы в формате видео администратору становится доступен просмотр сессии в режиме реального времени.

Рисунок 7. Диалоговое окно разрыва установленного сеанса связи в Thycotic Secret Server 10

Администратор может прервать сессию по запросу в любое время. При отправке команды на отключение дополнительно можно задать текстовый комментарий, который отображается пользователю в окне завершения соединения.

Рисунок 8. Управление встроенными пользователями в Thycotic Secret Server 10

Встроенная база пользователей в Thycotic Secret Server позволяет полностью обеспечить работу продукта, но при необходимости администратор может настроить синхронизацию базы пользователей с Active Directory или OpenLDAP. Для пользователей можно настроить дополнительную двухфакторную аутентификацию, которая будет действовать только при авторизации в веб-интерфейсе продукта.

В продукте поддерживается двунаправленная синхронизация учетных записей, при изменении пользователя в Thycotic Secret Server данные автоматически вносятся в Active Directory или OpenLDAP. С помощью специальных механизмов в продукте может производиться анализ и поиск неактивных и неиспользуемых учетных записей, а также учетных записей с низким уровнем безопасности, например, со слабым паролем.

Рисунок 9. Аудит соединений с защищаемыми серверами в Thycotic Secret Server 10

Thycotic Secret Server подробно протоколирует все действия пользователей и администраторов в системе, все случаи использования секретов и сессии подключений к защищаемым компьютерами, устройствам и серверам также записываются. Просмотр аудита возможен из общего интерфейса, в котором поддерживается поиск, фильтрация и сортировка. Поддерживается «погружение» в события и динамический поиск связанных событий при выборе различных параметров отображаемых событий. Также к событиям можно получить быстрый доступ со страницы карточки секрета.

Рисунок 10. Перечень стандартных отчетов в Thycotic Secret Server 10

Система отчетов глубоко проработана — в продукте предлагаются стандартные отчеты и есть редактор шаблонов отчетов, с помощью которого можно создать произвольный SQL-запрос для выгрузки данных. Отчеты разбиты на группы — вывести информацию можно по секретам, папкам, пользователям, группам, ролям, парольной политике, политике защиты секретов, сеансам работы (активностям пользователей), системам сканирования и другим параметрам.

Выводы

Thycotic Secret Server является многофункциональным PUM-решением для управления привилегированными пользователями и учетными записями, которое обладает всеми необходимыми функциями для успешного выполнения поставленных перед ним задач. С помощью данного продукта решается проблема контроля неиспользуемых и устаревших учетных записей, поиск аккаунтов со слабыми паролями, выстраивание системы управления доступом для системных администраторов и других привилегированных пользователей при их найме и увольнении, а также для аутсорсеров при начале и завершении работ. Механизмы контроля привилегированных пользователей позволяют настроить доступ к защищаемым серверам, устройствам и сервисам без раскрытия реальных паролей для подключения. Полнофункциональная система мониторинга позволяет записывать все сеансы работы как в текстовом виде, так и в формате видео. С помощью Thycotic Secret Server можно предоставлять временный контролируемый доступ аутсорсерам, внешним аудиторам и временным сотрудникам.

Продукт обладает широкими функциями по автоматизации и интеграции. Автоматизация достигается за счет возможности смены паролей по расписанию, заданию политик безопасности и учету необходимых зависимостей. Продукт интегрируется с популярными браузерами, каталогами пользователей, SIEM-системами и системами управления заявками. Дополнительные внешние продукты и сервисы можно интегрировать с Thycotic Secret Server за счет наличия API и возможности подключения скриптов, работающих на языке PowerShell.

Thycotic Secret Server соответствует международным нормам HIPPS, PCI DSS, SOX, MASS, FISMA и NIST. С помощью данного продукта можно быстро привести систему управления привилегированными пользователями в соответствие с международными требованиями. На сайте производителя представлены документы с рекомендациями и готовыми профилями настроек для различных классов систем защиты.

Достоинства:

- Поддержка секретов разных типов — возможность хранения не только учетных записей, но и другой чувствительной информации.

- Простота развертывания, масштабирования и управления продуктом.

- Поддержка большинства протоколов, используемых для администрирования серверов и сетевого оборудования.

- Возможность записи сеансов работы и просмотра сеансов в режиме реального времени.

- Широкие возможности по интеграции и кастомизации продукта — наличие скриптов PowerShell для множества действий, собственное API, интеграция с каталогами, SIEM-системами, системами заявок.

Недостатки:

- Незавершенность локализации — в продукте из коробки отсутствует поддержка русского языка, перевод доступен в виде внешних языковых файлов, которые заменяются вручную и имеют ряд непереведенных строк. ООО «АФИ Дистрибьюшн» планирует завершить работы по локализации и интегрировать русский язык в продукт в 2017 году.

- Отсутствие сертификата ФСТЭК России, завершение сертификационных испытаний планируется в 2018 году.