На фоне ухода с российского рынка или приостановки деятельности в России многих ИБ-вендоров актуальными вопросами для многих компаний сейчас являются импортозамещение и защита активов с помощью средств от отечественного производителя. Рассмотрим, какие решения по сетевой безопасности представлены на российском рынке сейчас.

- Введение

- Межсетевые экраны (NGFW)

- 2.1. Ideco UTM

- 2.2. InfoWatch ARMA Industrial Firewall

- 2.3. Traffic Inspector Next Generation

- 2.4. UserGate

- 2.5. «Континент 4»

- 2.6. ПАК «Рубикон»

- Системы анализа трафика (NTA), обнаружения и предотвращения атак (NDR)

- 3.1. EtherSensor

- 3.2. PT Network Attack Discovery

- 3.3. «Гарда Монитор»

- Шлюзы информационной безопасности (SWG)

- 4.1. Kaspersky Security для интернет-шлюзов

- 4.2. Solar webProxy

- 4.3. SurfSecure

- 4.4. 3proxy

- Системы обнаружения и предотвращения вторжений (IPS / IDS)

- 5.1. ViPNet IDS 3

- 5.2. СОВ «Континент»

- 5.3. «С-Терра СОВ»

- Криптошлюзы ГОСТ

- 6.1. Diamond VPN/FW

- 6.2. Dionis-NX

- 6.3. ViPNet Coordinator HW4

- 6.4. «Континент 3.9»

- 6.5. «С-Терра Шлюз»

- 6.6. «ФПСУ-IP»

- Защищённый удалённый доступ

- 7.1. ViPNet TLS Gateway

- 7.2. «Континент TLS Сервер»

- 7.3. «КриптоПро NGate»

- Защита электронной почты

- Сетевая защита от целевых атак

- Сетевые песочницы

- 10.1. AVSOFT ATHENA

- 10.2. Kaspersky Anti Targeted Attack и Kaspersky Symphony XDR

- 10.3. PT Sandbox

- Системы контентной веб-фильтрации

- 11.1. SkyDNS

- Системы защиты от DDoS-атак

- 12.1. BIFIT MITIGATOR

- 12.2. Kaspersky DDoS Protection

- 12.3. Qrator Labs

- 12.4. «Гарда Периметр»

- Выводы

Введение

За последний месяц на фоне санкций произошли значительные сдвиги на российском рынке ИБ и ИТ.

Если говорить о рынке сетевой безопасности, необходимо отметить четыре категории факторов: поведение иностранных разработчиков, регуляторов, заказчиков и российских производителей.

Поведение иностранных разработчиков

Большое количество ИБ-игроков, предоставляющих продукты по сетевой безопасности, покинуло российский рынок или приостановило свою деятельность на нём.

С 24 февраля прекратили работу в России такие компании, как Fortinet, Cisco, Palo Alto Networks, Trend Micro, Forcepoint, Sophos, FireEye, McAfee и др.

Те, кто остались, испытывают серьёзные проблемы из-за значительного изменения цепочек поставок и расширения списка «санкционных» заказчиков.

Характерен следующий стиль ухода иностранных игроков: часть перестала оказывать техническую поддержку и обновлять сигнатуры, часть неформально предупредила перед уходом и таким образом дала время на экстренное отключение от облачных сервисов, ещё часть без предупреждения отключила от облачных служб и отозвала все лицензии, в том числе постоянные. Таким образом высокоэффективные устройства превратились в лучшем случае в посредственные роутеры.

Вероятнее всего, после стабилизации ситуации с международной обстановкой и курсом рубля иностранные производители вернутся, используя офисы в сопредельных странах.

Наиболее ёмким сегментом рынка, освободившимся после ухода иностранных поставщиков средств сетевой безопасности, является сегмент многофункциональных межсетевых экранов (NGFW / UTM / USG). По некоторым данным российские заказчики тратят на продукты этого сегмента порядка 10 млрд рублей в год.

Поведение регуляторов

Регуляторы долго занимались негласной подготовкой рынка к возможным проблемам.

Требования по локализации производства и усиление требований по сертификации за последние восемь лет значительно снизили зависимость отечественных разработчиков средств защиты от иностранных технологий.

Почти сразу после ухода иностранных игроков все их сертификаты перешли в разряд «приостановленных» и в течение 90 дней будут отозваны, что вызовет дополнительную потребность в перестройке систем защиты многих государственных информационных систем.

Усиление требований по защите государственных информационных систем (ГИС) и критической информационной инфраструктуры (КИИ) также помогли большей части заказчиков справиться с валом атак, начавшихся после 24 февраля.

Характерен тот факт, что информационные системы финансового сектора и правоохранительного блока успешно выдержали не только кибератаки, но и не вполне дружественное поведение иностранных поставщиков средств защиты. Связано это с тем, что к подобным системам требования по импортозамещению предъявлялись в опережающем темпе.

В качестве нормативного акта, закрепляющего новую реальность, был подписан давно ожидавшийся указ Президента № 166 от 30.03.2022 «О мерах по обеспечению технологической независимости и безопасности критической информационной инфраструктуры».

Согласно этому указу:

- С 31.03.2022 организации, закупающие товары и услуги в соответствии с 223-ФЗ, не могут закупать иностранное оборудование и ПО для использования на значимых объектах КИИ.

- С 01.01.2025 органы государственной власти и организации, закупающие товары и услуги, не должны использовать иностранное ПО на значимых объектах критической инфраструктуры.

- Правительство должно организовать процесс перехода на российское ПО и оборудование.

Ещё две месяца назад такой указ вызвал бы шок, но теперь к нему отнеслись с пониманием.

Поведение заказчиков

Заказчики отреагировали на ограничение предоставления сервисов по-разному.

Порядка 10 % заказчиков всё равно планируют использовать иностранные решения, покупая их «в серую», регистрируя на иностранные филиалы и т. д.

Оставшиеся заказчики поделились на две группы. Первая начала активный поиск, тестирование и закупку решений-заменителей. Эти заказчики планируют закупки в конце второго — начале третьего кварталов. Некоторые заказчики из этой группы на всякий случай покупают несколько конкурирующих российских аналогов, чтобы в «боевых» условиях оценить продукт и качество технического сопровождения. Вторая заняла выжидательную позицию и изучает опыт первой. Вероятнее всего, закупать что-либо массово эта группа будет в конце года или даже позже.

В процессе тестирования замен заказчики столкнулись с последствиями завышенных ожиданий. К примеру, поиск замены для продуктов Fortinet приводил к противоречивым выводам, когда не подходил ни один из участников, но по разным причинам.

Поведение российских разработчиков

Внезапная и кардинальная смена ландшафта рынка застала российских разработчиков врасплох. С одной стороны, они столкнулись с резким всплеском спроса на продукты и сервисы. Безусловно, это должно привести к значительному повышению выручки и придать устойчивости в неспокойное время.

С другой стороны, разработчики столкнулись с несколькими негативными факторами:

- На корпоративном рынке все закупки смещены к третьему–четвёртому кварталам; соответственно, многие вендоры встретили скачок спроса с пустыми складами.

- Экстренной закупке комплектующих активно мешают нестабильные курсы валют, а также формальные и неформальные ограничения на поставку в Россию высокотехнологичного оборудования.

- Значительный рост запросов на добавление привычной заказчикам функциональности иностранных решений внесёт значительную сумятицу в управление разработкой продукта и может снизить частоту релизов.

Все разработчики столкнулись с дефицитом компонентов и были вынуждены в разной степени поднять цены.

С точки зрения стратегии разработчики разделились на два лагеря: первые пытаются удовлетворить все потребности российского рынка независимо от сегментов, а вторые выбрали несколько приоритетных сегментов и целенаправленно обрабатывают (в контексте подстройки продаж и учёта приоритетных требований) именно их.

Тем не менее у российских производителей почти всегда можно найти аналоги для замещения иностранных продуктов в сетевой безопасности.

Межсетевые экраны (NGFW)

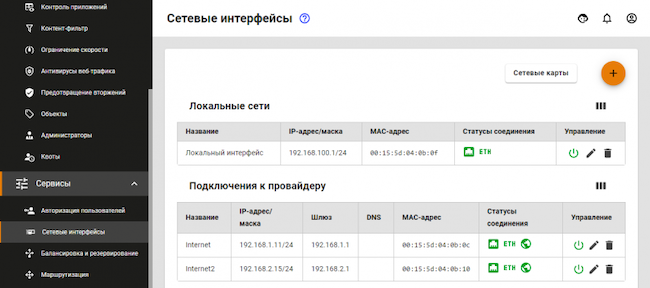

Ideco UTM

Шлюз безопасности Ideco UTM — современное средство защиты сетевого периметра. Обладает всеми необходимыми функциями для защиты сети: глубокий анализ веб-трафика, антивирусная проверка, контентная фильтрация, предотвращение вторжений, контроль приложений. Для эффективной работы шлюз устанавливается на сетевом периметре, при этом один интерфейс будет подключён ко внешней сети, другой — ко внутренней корпоративной сети. При таком подходе вредоносный и запрещённый трафик отфильтровывается на входе, а пользователи получают доступ только к разрешённым данным.

Рисунок 1. Панель Ideco UTM

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

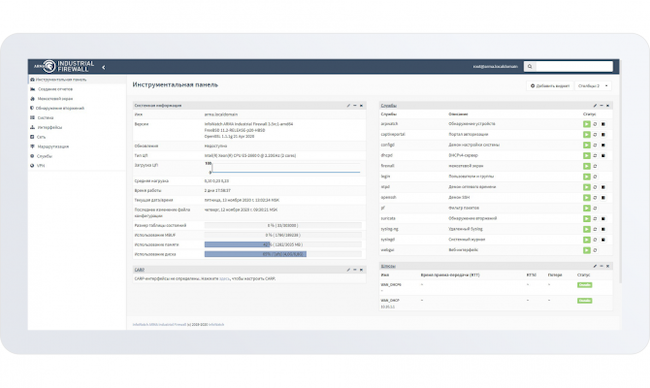

InfoWatch ARMA Industrial Firewall

InfoWatch ARMA Industrial Firewall — сертифицированный промышленный межсетевой экран нового поколения (NGFW). Позволяет своевременно обнаружить и заблокировать атаки на промышленные сети, защитить от несанкционированного доступа и обеспечить соответствие требованиям законодательства (Федеральный закон № 187-ФЗ и приказ ФСТЭК России № 239). Имеет сертификат ФСТЭК России по 4-му уровню доверия, соответствует требованиям к межсетевым экранам типа «Д» 4-го класса защиты (ИТ.МЭ.Д4.ПЗ), СОВ уровня сети 4-го класса защиты (ИТ.СОВ.С4.ПЗ). Применение InfoWatch ARMA Industrial Firewall значительно расширяет видимость промышленной сети за счёт глубокой инспекции промышленных протоколов на основе содержания пакетов трафика, а не только номера порта.

Рисунок 2. Инструментальная панель InfoWatch ARMA Industrial Firewall

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

![]()

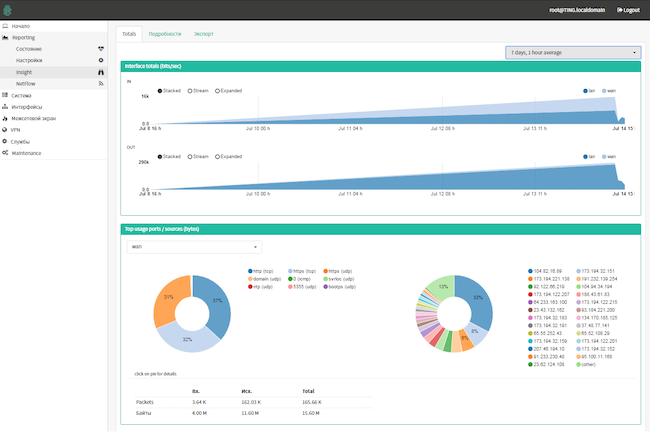

Traffic Inspector Next Generation

Traffic Inspector Next Generation — российское UTM-решение, основанное на исходном коде проекта OPNsense. Разработчики компании «Смарт-Софт» сохранили все возможности решения и добавили больше десятка новых функций. Программно-аппаратный комплекс на основе ОС FreeBSD проходит сертификацию ФСТЭК России по профилю защиты МЭ типа «А» 4-го класса. Разворачивается в качестве шлюза на границе физической сети и управляется через веб-интерфейс по защищённому HTTPS-соединению.

Рисунок 3. Traffic Inspector Next Generation

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

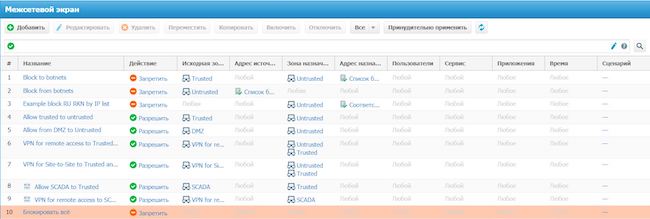

UserGate

Программно-аппаратный комплекс UserGate предоставляет корпоративным сетям функциональность межсетевого экранирования нового поколения (Next Generation Firewall, NGFW), защиту от кибератак и вредоносных программ. ПАК обеспечивает информационную безопасность промышленных объектов, а собственная операционная система UGOS позволяет контролировать трафик АСУ ТП путём настройки правил обнаружения, блокировки и журналирования событий. UserGate X10 поддерживает VPN (Virtual Private Network).

Рисунок 4. Интерфейс UserGate

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

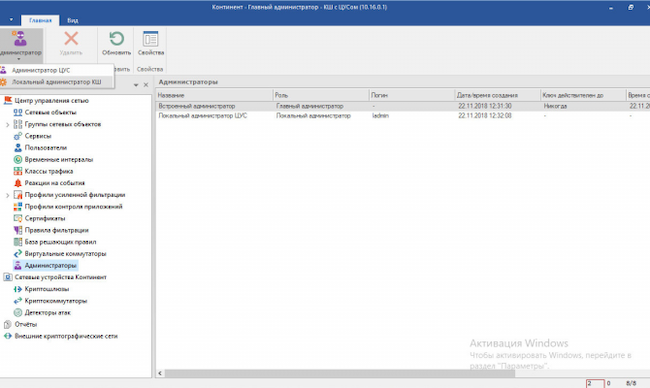

«Континент 4»

«Континент 4» — корпоративный многофункциональный межсетевой экран с поддержкой алгоритмов ГОСТ. Разработчики полностью переписали систему управления и портировали прикладную часть на собственную ОС на базе Linux. Продукт сертифицирован по требованиям ФСТЭК России как межсетевой экран типа «А» 4-го класса и система обнаружения вторжений 4-го класса. В дальнейшем разработчик планирует сертифицировать продукт как СКЗИ, что позволит крупным заказчикам из госсектора — основной аудитории — значительно упростить свою инфраструктуру безопасности. Также часть используемых аппаратных платформ уже входит в реестр Минпромторга.

Более подробный обзор можно найтиздесь.

Также с продуктом можно ознакомиться на сайте компании.

ПАК «Рубикон»

Программно-аппаратный комплекс «Рубикон» выполняет функции межсетевого экрана, системы обнаружения вторжений и маршрутизатора. Предназначен для защиты периметра сетей предприятий различного масштаба в соответствии с нормативными требованиями регуляторов. «Рубикон» используется в автоматизированных системах военного назначения, где обрабатывается информация составляющая государственную тайну. Комплекс сертифицирован ФСТЭК России и Министерством обороны РФ.

Рисунок 5. ПАК «Рубикон»

С продуктом можно ознакомиться на сайте компании.

Системы анализа трафика (NTA), обнаружения и предотвращения атак (NDR)

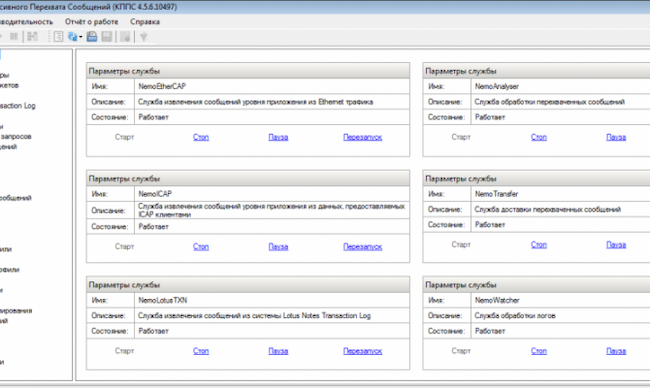

EtherSensor

EtherSensor — разработка российской компании Microolap Technologies — благодаря использованию собственных уникальных технологий анализирует большие потоки сетевого трафика в режиме реального времени.

Рисунок 6. Интерфейс EtherSensor

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

![]()

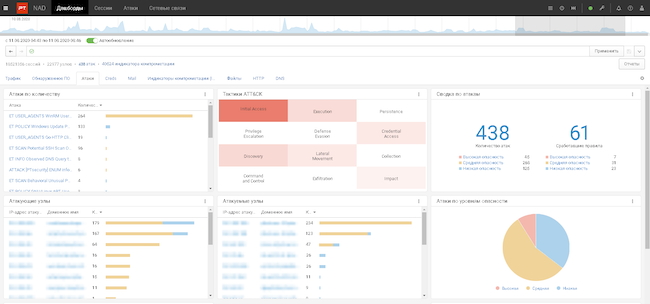

PT Network Attack Discovery

PT Network Attack Discovery (PT NAD) — система глубокого анализа трафика для обнаружения кибератак на периметре и внутри сети. Анализируя потоки данных, PT NAD обнаруживает угрозы даже в шифрованном трафике, благодаря чему незаменим в расследованиях. Продукт определяет попытки расширения присутствия атакующих в инфраструктуре, детектируя их действия. В основе PT Network Attack Discovery лежат знания экспертного центра безопасности Positive Technologies PT ESC. Получая данные о новых киберугрозах, PT NAD осуществляет ретроспективный анализ трафика, позволяя обнаружить скрытое присутствие злоумышленника. Кроме того, PT NAD помогает сопоставить события с техниками и тактиками злоумышленников по матрице MITRE ATT&CK и эффективен в проактивном поиске угроз (Threat Hunting).

Рисунок 7. Панель мониторинга PT Network Attack Discovery

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

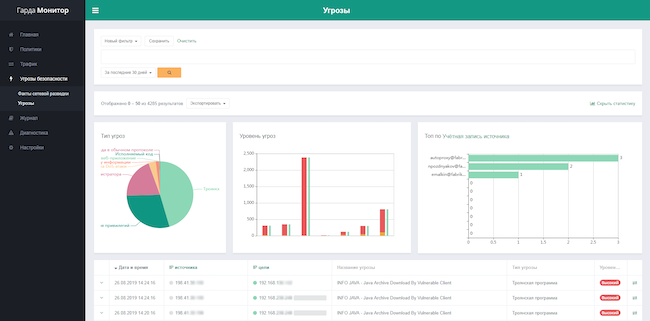

«Гарда Монитор»

Система представляет собой аппаратно-программный комплекс (АПК) для выявления и расследования сетевых инцидентов. Позволяет осуществлять непрерывный мониторинг и запись всего трафика предприятия с последующей индексацией, быстрым поиском и воспроизведением событий за любой период. При этом система автоматически выявляет попытки вторжения в сеть предприятия и нарушения политик ИБ, отправляя уведомления об этом офицеру безопасности. АПК «Гарда Монитор» состоит из следующих функциональных элементов: модуль съёма трафика (выполняет отбор передаваемых данных из выделенного сегмента сети), модуль анализа и хранения трафика (обрабатывает и хранит полученный трафик), модуль управления (выполняет агрегацию пользовательских запросов, предоставляет единый интерфейс для работы со всеми модулями съёма и хранения).

Рисунок 8. Панель наблюдения «Гарда Монитора»

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

Шлюзы информационной безопасности (SWG)

К классу шлюзов информационной безопасности также относится рассмотренный ранее Ideco UTM.

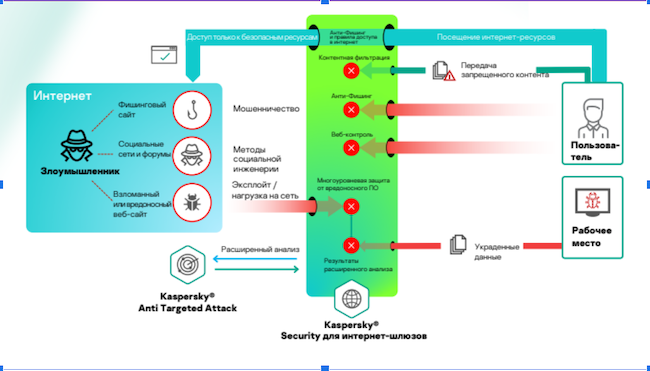

Kaspersky Security для интернет-шлюзов

Ключевой компонент решения — Kaspersky Web Traffic Security — содержит в себе интернет-шлюз (прокси-сервер), который блокирует подозрительную деятельность и контролирует весь проходящий трафик. Kaspersky Security для интернет-шлюзов позволяет поднять уровень производительности сотрудников, обеспечивая контентную фильтрацию и ограничивая доступ к определённым ресурсам, тем самым контролируя их действия в интернете и запрещая пользоваться сетью в личных целях. Kaspersky Web Traffic Security способен работать в двух режимах: как защитный модуль, подключённый к существующему интернет-шлюзу, и как полноценное виртуальное устройство безопасности, которое блокирует вредоносные объекты во входящем трафике и контролирует доступ сотрудников к инфраструктуре организации.

Рисунок 9. Схема работы Kaspersky Web Traffic Security

С продуктом можно ознакомиться на сайте компании.

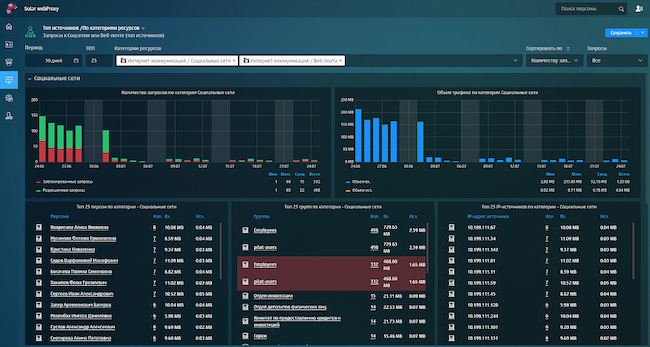

Solar webProxy

Шлюз веб-безопасности Solar webProxy устанавливается в корпоративной сети предприятия «в разрыв» и контролирует доступ сотрудников к интернету. Решение осуществляет проверку всех данных, которыми работники организации обмениваются с ресурсами глобальной сети. Данные фильтруются с помощью методов, которые учитывают среди прочей информации и служебные сведения. Благодаря этому осуществляется детальный анализ передаваемых данных, определяются их кодировка, формат, заголовки сетевых пакетов, а в случае текстовой информации — и язык.

Рисунок 10. Панель Solar webProxy

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

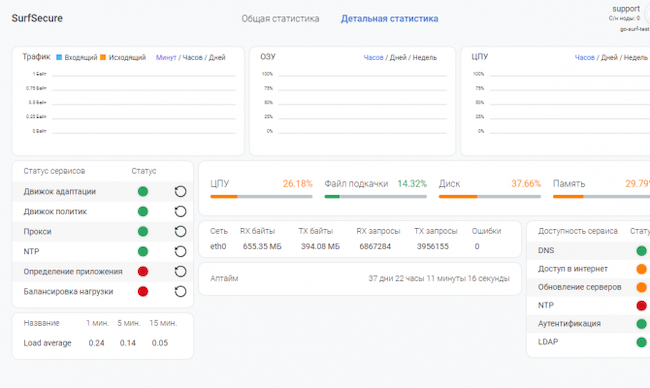

SurfSecure

SurfSecure позволяет решать задачи по URL-фильтрации, управлению интернет-трафиком, контролю приложений, защите от вредоносных объектов. Помимо этого SurfSecure выполняет функции классического прокси-сервера. Чтобы расширить возможности аутентификации пользователей, SurfSecure может активно взаимодействовать с Active Directory, а также интегрироваться с другими системами обеспечения информационной безопасности через ICAP. В результате сотрудники могут безопасно работать в Сети, а руководители — контролировать рабочий процесс. Интерес к SurfSecure может вызвать и балансировка нагрузки, которая вкупе с другими функциональными возможностями формирует универсальное решение.

Рисунок 11. Панель мониторинга SurfSecure

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

3proxy

3proxy — это маленький многоплатформенный набор прокси-серверов (под Linux / Unix и Windows, включая 64-битные версии). В его состав входят прокси-серверы для HTTP (с поддержкой HTTPS и FTP), SOCKS v4 / v4.5 / v5, POP3 / SMTP, AIM / ICQ / MSN Messenger / Live Messenger, кеширующий DNS-прокси, преобразователь портов (portmapper) TCP и UDP, а также комбинированный прокси-сервер с поддержкой дополнительных возможностей, таких как управление доступом, ограничение ширины потребляемого канала, ограничение трафика на день, неделю и месяц, перенаправление соединений, построение цепочек соединений (proxy chaining), ротация лог-файлов, ведение журналов через ODBC и Syslog и т. д.

С продуктом можно ознакомиться на сайте разработчика.

Системы обнаружения и предотвращения вторжений (IPS / IDS)

Помимо уже рассмотренных выше UserGate, InfoWatch ARMA Industrial Firewall, Traffic Inspector Next Generation, ПАК «Рубикон» к системам обнаружения и предотвращения вторжений относятся следующие отечественные средства защиты.

ViPNet IDS 3

ViPNet IDS 3 — это решение, которое представляет собой комплекс систем по обнаружению и предотвращению атак на инфраструктуру компании. Технология позволяет проводить анализ сетевого трафика в корпоративной сети. В состав ViPNet IDS 3 входят следующие компоненты: средство анализа событий информационной безопасности ViPNet TIAS, средство централизованного управления и мониторинга ViPNet IDS MC, средство обнаружения сетевых атак ViPNet IDS NS.

Рисунок 12. Панель управления ViPNet IDS 3

Также с продуктом можно ознакомиться на сайте компании.

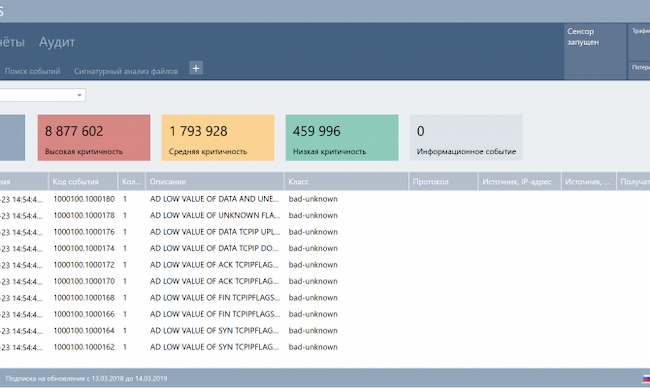

СОВ «Континент»

СОВ «Континент» — это аппаратное решение, выступающее в роли высокопроизводительной системы обнаружения и предотвращения вторжений (IDS / IPS), которая имеет функцию контроля сетевых приложений. Может использоваться для реагирования на инциденты несанкционированного доступа в локальных сетях, а также для предотвращения эксплуатации информационных ресурсов. В функциональные возможности СОВ «Континент» входят отслеживание событий и управление ими, предупреждение атак в онлайн-режиме, а также обеспечение тщательной проверки принимаемых и передаваемых пакетов. Компания разделяет модельный ряд аппаратных решений IDS / IPS по уровням: высокопроизводительные устройства (IPC-3000NMF/NDF/NBF), устройства средней производительности (IPC-100NM/ND, IPC-500NM/ND, IPC-1000NMF/NDF) и устройства начального уровня (IPC-25ND).

Рисунок 13. СОВ «Континент»

С продуктом можно ознакомиться на сайте компании.

![]()

«С-Терра СОВ»

«С-Терра СОВ» представляет собой средство защиты, позволяющее администраторам информационной безопасности выявлять атаки основываясь на анализе сетевого трафика. В основе его работы лежит использование механизмов сигнатурного анализа. Администратор ИБ может прогнозировать возможные атаки, а также выявлять уязвимости для предотвращения их развития и влияния на информационную сеть компании. Оперативное детектирование возникающих угроз позволяет определить расположение источника атаки по отношению к локальной защищаемой сети, что облегчает расследование инцидентов в ИБ.

С продуктом можно ознакомиться на сайте компании.

Криптошлюзы ГОСТ

Diamond VPN/FW

Комплекс Diamond VPN/FW позволяет эффективно решать задачи по обеспечению сетевой защиты: шифрование высокоскоростных каналов связи со скоростью до 20 Гбит/с с применением отечественных криптографических алгоритмов (ГОСТ 28147/89, ГОСТ 34.11-2012), межсетевое экранирование, а также обнаружение и предотвращение вторжений. Гибкая модульная архитектура помогает эффективно реализовывать даже очень сложные политики безопасности, а централизованная система управления безопасностью позволяет настраивать и контролировать все подчинённые программно-аппаратные комплексы с одного устройства.

Рисунок 14. Diamond VPN/FW

С продуктом можно ознакомиться на сайте компании.

Dionis-NX

Программно-аппаратный комплекс Dionis-NX работает с протоколами GRE, PPTP, OpenVPN и с их помощью позволяет устанавливать VPN-соединения. Благодаря оптимизированной работе устройство обеспечивает высокую скорость шифрования трафика — от 100 до 10 000 Мбит/с. Продукт сертифицирован ФСТЭК России и входит в реестр отечественного ПО.

Рисунок 15. Dionis-NX

С продуктом можно ознакомиться на сайте компании.

ViPNet Coordinator HW4

Программно-аппаратные комплексы (ПАК) ViPNet Coordinator HW — модельный ряд шлюзов безопасности, предназначенных для построения виртуальной сети ViPNet и обеспечения безопасной передачи данных между её защищёнными сегментами, а также фильтрации IP-трафика. Благодаря функциям криптографической защиты и межсетевого экранирования, а также наличию встроенных сетевых сервисов ПАК ViPNet Coordinator HW 4 является оптимальным средством защиты компьютерных сетей организаций от несанкционированного доступа к ресурсам при передаче информации по открытым каналам связи.

Рисунок 16. ViPNet Coordinator HW4

С продуктом можно ознакомиться на сайте компании.

«Континент 3.9»

«Континент» — аппаратно-программный комплекс шифрования для обеспечения защиты информационных сетей, конфиденциальности при передаче информации по открытым каналам связи, организации безопасного удалённого доступа и защиты сетевого периметра. Решение построено на базе новых аппаратных платформ. Может использоваться для защиты каналов между ЦОДами за счёт применения аппаратного криптоускорителя. «Континент» — централизованный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ.

Рисунок 17. Интерфейс «Континента»

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

![]()

«С-Терра Шлюз»

«С-Терра Шлюз» представляет собой программный комплекс на аппаратной платформе, предназначенный для обеспечения безопасности сети связи любой топологии и с любым количеством туннелей. Он обеспечивает защиту и фильтрацию как трафика подсетей, проходящего через него, так и трафика самого шлюза безопасности.

Рисунок 18. «С-Терра Шлюз»

С продуктом можно ознакомиться на сайте компании.

«ФПСУ-IP»

Комплекс «ФПСУ-IP» от «АМИКОН» и «ИнфоКрипт» является программно-аппаратным комплексом для фильтрации пакетов на сетевом уровне, межсетевым экраном, а также средством построения VPN-сетей, в котором предусмотрена возможность горячего резервирования. Комплекс исполнен в корпусах типов 1U и 2U и работает на операционной системе семейства Linux. Система контроля защиты информации «Туннель 2.0» от «ИнфоКрипт» обеспечивает защиту трафика со скоростями шифрования данных от 10 Мбит/с до 12 Гбит/с.

Рисунок 19. «ФПСУ-IP»

С продуктом можно ознакомиться на сайте компании.

Защищённый удалённый доступ

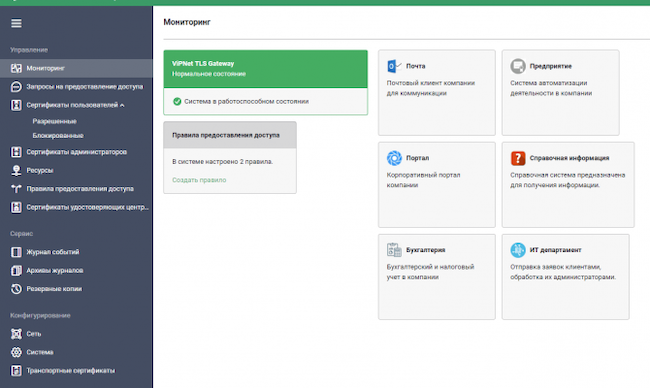

ViPNet TLS Gateway

ViPNet TLS Gateway — это программно-аппаратный комплекс от компании «ИнфоТеКС», который разрабатывался специально для того, чтобы организовывать удалённый доступ в безопасном режиме между пользователями и корпоративной инфраструктурой. Он обеспечивает криптографическое соединение, создавая защищённые каналы передачи данных с помощью протокола TLS. Стоит отметить, что ViPNet TLS имеет возможность выборочно предоставлять пользователям доступ к веб-ресурсам сети. При этом весь трафик проходит через ViPNet TLS Gateway, то есть прямого обращения к адресам ресурсов не происходит. Для того чтобы использовать функциональность программно-аппаратного комплекса, необходимо лишь установить сертифицированное средство криптографической защиты, например ViPNet PKI Client или ViPNet CSP.

Рисунок 20. Панель управления ViPNet TLS Gateway

С продуктом можно ознакомиться на сайте компании.

«Континент TLS Сервер»

«Континент TLS» — первый сертифицированный ФСБ России сервер для удалённого доступа на основе протокола TLS. Устройство предназначено для работы в двух сценариях: организация массового доступа к сайтам с поддержкой российских алгоритмов и защищённый удалённый доступ к корпоративным ресурсам с соблюдением принципов архитектуры «нулевого доверия». Для реализации этого сценария используется режим портала приложений, когда после успешной авторизации пользователь получает доступ исключительно к предназначенным для него веб-приложениям, что значительно сокращает площадь возможной атаки.

Рисунок 21. Схема работы комплекса «Континент TLS Сервер»

С продуктом можно ознакомиться на сайте компании.

«КриптоПро NGate»

«КриптоПро NGate» представляет собой аппаратную или виртуальную платформу, с помощью которой можно организовать безопасный доступ удалённых сотрудников к корпоративным данным. VPN-шлюз «КриптоПро NGate» обладает высокой производительностью и предоставляет возможность работы через интернет.

Рисунок 22. Интерфейс «КриптоПро NGate»

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

Защита электронной почты

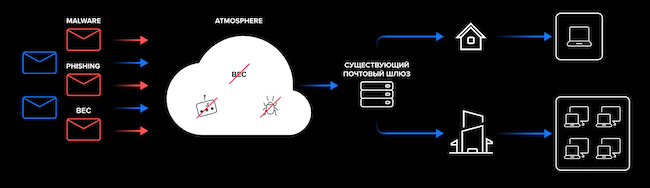

Group-IB Atmosphere

Atmosphere обеспечивает облачную защиту электронной почты от целевых атак, «детонацию» (безопасное форсированное срабатывание) содержимого и атрибуцию угроз. Решение позволяет настраивать ключевые свойства виртуальных машин так, чтобы они выглядели максимально похоже на настоящее окружение: реальные имена пользователей и компьютеров, подключение к контроллеру домена с именем пользователя.

Рисунок 23. Схема внедрения Atmosphere

С продуктом можно ознакомиться на сайте компании.

Kaspersky Security для почтовых серверов

Kaspersky Security для почтовых серверов обеспечивает многоуровневую защиту почтового трафика с использованием технологий машинного обучения и данных из глобальной базы угроз. Интеграция с разными платформами (Linux, Microsoft Exchange) и поддержка многих облачных и локальных архитектур позволяют организовывать безопасность гибридных сред. Продукт обеспечивает передовую защиту электронной почты от известных и неизвестных угроз, включая спам, фишинг, BEC-атаки и все виды вредоносных вложений. Интеграция с платформой противодействия целевым атакам Kaspersky Anti Targeted Attack позволяет выполнять подозрительный код во внешней песочнице для более глубокой оценки и динамического анализа.

Рисунок 24. Kaspersky Security для почтовых серверов

С продуктом можно ознакомиться на сайте компании.

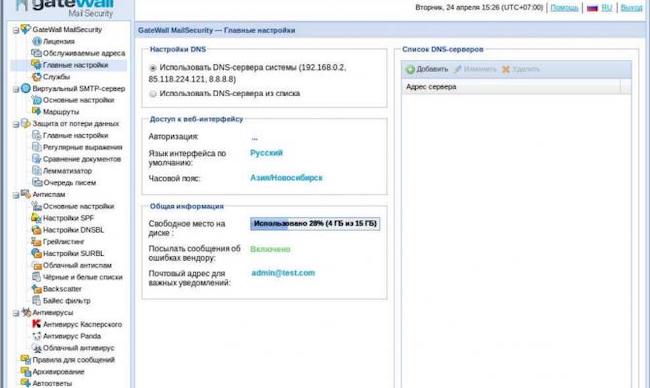

UserGate Mail Security

UserGate Mail Security — это решение для защиты корпоративной почты от вредоносных рассылок, фишинга, спама и прочих вредоносных сообщений, позволяющее также предотвращать утечки конфиденциальной информации. Продукт обеспечивает архивацию сообщений, предоставляет возможность мониторинга почты, поддерживает синхронизацию по IMAP с Microsoft Exchange и Lotus Domino, а также может работать с любыми другими почтовыми серверами.

Рисунок 25. Панель управления UserGate Mail Security

C продуктом можно ознакомиться на сайте компании.

Сетевая защита от целевых атак

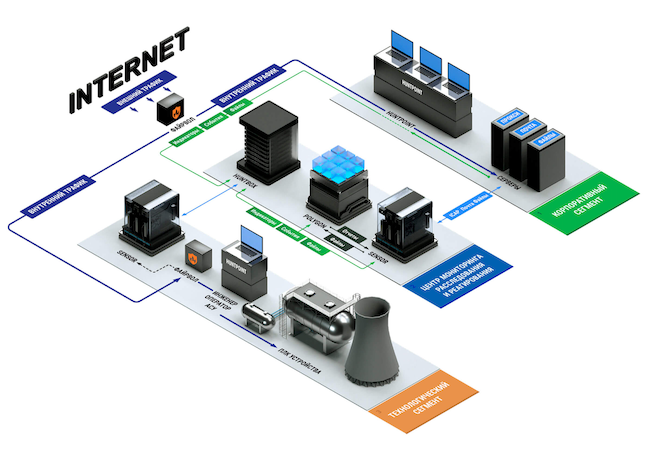

Group-IB Threat Hunting Framework

Threat Hunting Framework — система для защиты от сложных целевых атак и для проактивного поиска угроз внутри и за пределами периметра. Состоит из шести модулей, которые могут работать независимо и быть развёрнуты как на физическом оборудовании, так и на виртуальном (в том числе с использованием облачных ресурсов): Huntbox, Sensor, Polygon, Decryptor, Huntpoint, CERT. Модуль Sensor, в частности, проводит глубокий анализ сетевого трафика и помимо привычных IDS-функций использует машинное обучение для поиска аномалий в трафике, скрытых каналов коммуникации атакующих с управляющим сервером, перемещений злоумышленников внутри сети и других угроз на сетевом уровне.

Рисунок 26. Схема работы Threat Hunting Framework

С продуктом можно ознакомиться на сайте компании.

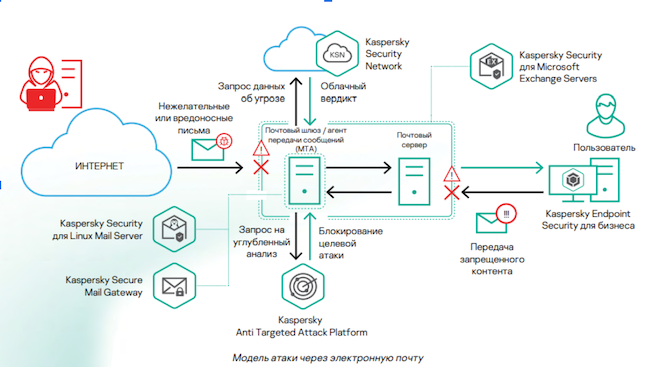

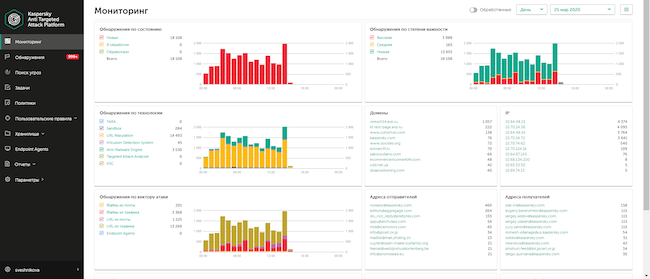

Kaspersky Anti Targeted Attack

Kaspersky Anti Targeted Attack Platform (КАТА) — решение «Лаборатории Касперского», которое обеспечивает комплексную защиту от кибератак. Осуществляя мониторинг сетевого трафика в режиме реального времени, комплекс достигает высокой скорости реагирования. В сочетании с поведенческим анализом активности на отдельных устройствах и динамическим анализом не внушающих доверия объектов это даёт возможность объективно оценить, что происходит в пределах корпоративной ИТ-инфраструктуры.

Рисунок 27. Панель мониторинга Kaspersky Anti Targeted Attack Platform

Более подробно с продуктом можно ознакомиться на сайте компании.

![]()

PT Anti-APT

PT Anti-APT — комплексное решение для выявления и предотвращения целевых атак от компании Positive Technologies. Позволяет максимально быстро обнаружить присутствие злоумышленника в сети и воссоздать полную картину атаки для детального расследования. Среди основных преимуществ решения можно выделить раннее выявление атак и сокращение времени скрытого присутствия угрозы, эффективное расследование инцидентов в ИБ и выполнение требований регулирующих органов. Решение позволяет реализовывать требования законодательства, помогает соответствовать требованиям по защите КИИ, персональных данных, информации в ГИС, в АСУ ТП и в информационных системах общего пользования.

Рисунок 28. Панель управления PT Anti-APT

Более подробно с продуктом можно ознакомиться на сайте компании.

Сетевые песочницы

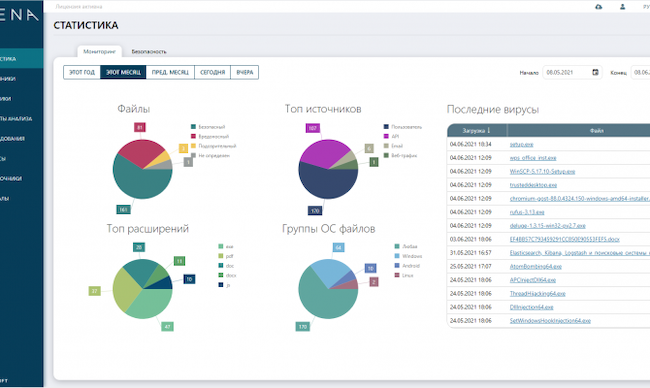

AVSOFT ATHENA

Система AVSOFT ATHENA, разрабатываемая компанией «АВ Софт», защищает ИТ-инфраструктуру организации от новых вредоносных программ и целевых атак (Advanced Persistent Threat, APT). В основе AVSOFT ATHENA лежат сетевая песочница и мультисканер. Система также может интегрироваться с другими продуктами, обеспечивающими информационную безопасность предприятия. AVSOFT ATHENA пользуется статическим и динамическим анализом, применяет модели машинного обучения.

Рисунок 29. Панель управления AVSOFT ATHENA

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

Kaspersky Anti Targeted Attack и Kaspersky Symphony XDR

«Лаборатория Касперского» разработала свою собственную песочницу, которая интегрирована в защитные решения компании. В частности, песочница является частью платформы для защиты от целенаправленных атак Kaspersky Anti Targeted Attack (KATA) и разработана с использованием передовых практик «Лаборатории Касперского» в области борьбы со сложными угрозами и APT-атаками. Решение также доступно в составе Kaspersky Symphony XDR. Совместно с продуктами классов EPP и EDR песочница обеспечивает полностью автоматизированное расширенное обнаружение угроз посредством анализа в изолированной среде.

Рисунок 30. Kaspersky Sandbox

Более подробно с продуктом можно ознакомиться на сайте компании.

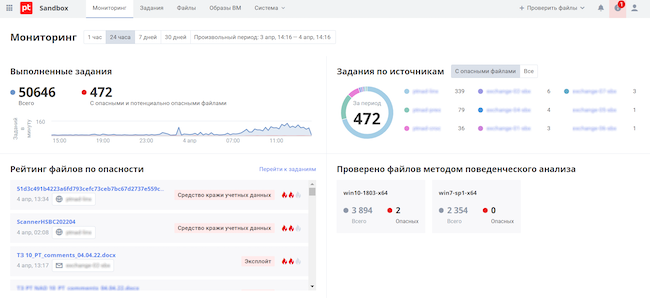

PT Sandbox

PT Sandbox — песочница компании Positive Technologies. Позволяет защититься от целевых атак с применением вредоносных программ и угроз «нулевого дня». Выявляет угрозы в почте, файловых хранилищах, веб-трафике пользователей. Также может проверять файлы полученные из любых корпоративных систем, включая системы документооборота (по API или ICAP). Доступна ручная загрузка файлов и ссылок для анализа. Каждый объект проходит комплексную проверку, включающую статический и динамический анализ с помощью уникальных правил экспертного центра безопасности Positive Technologies (PT ESC), а также проверку антивирусами.

Рисунок 31. Панель управления PT Sandbox

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

Системы контентной веб-фильтрации

К системам веб-фильтрации также можно отнести ранее рассмотренные системы Smart Soft Traffic Inspector и Traffic Inspector Next Generation. Кроме того, функциональность контентной фильтрации веб-трафика доступна в Kaspersky Security для интернет-шлюзов.

![]()

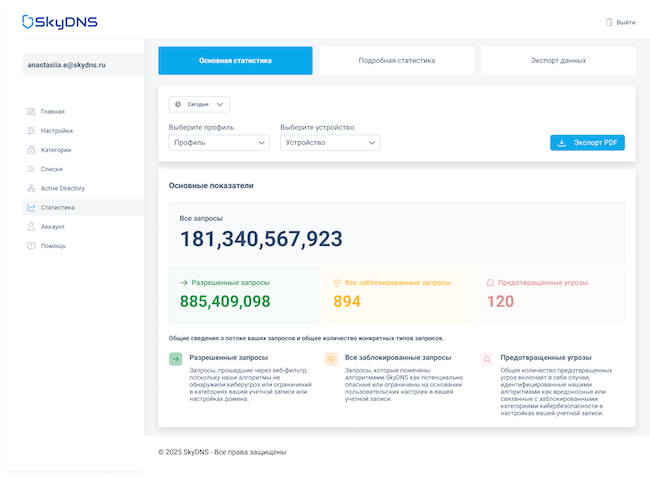

SkyDNS

SkyDNS — сервис DNS Security и интернет-фильтрации, функционирующий на основе системы доменных имён (DNS). Предназначен для защиты корпоративных сетей от киберугроз использующих DNS-протокол. Блокирует фишинговые сайты, а также мошеннические и опасные интернет-ресурсы, распространяющие вредоносные программы. Благодаря ML-алгоритмам обнаруживает и мгновенно блокирует в сети динамические угрозы: ботнеты, DGA-домены, DNS-туннели, предотвращая утечку данных и попытки связи с C&C-серверами.

Для пользователей доступна фильтрация веб-контента по 60 категориям, что позволяет гибко настраивать политики безопасности для разных отделов, ограничивать интернет-доступ на рабочем месте для повышения продуктивности работников и анализировать использование трафика внутри сети.

Не требует установки дополнительного ПО, не влияет на скорость соединения и может быть развёрнуто за 15-30 минут.

Рисунок 32. Интерфейс SkyDNS

Более подробный обзор системы можно найти здесь.

Также с продуктом можно ознакомиться на сайте компании.

Системы защиты от DDoS-атак

![]()

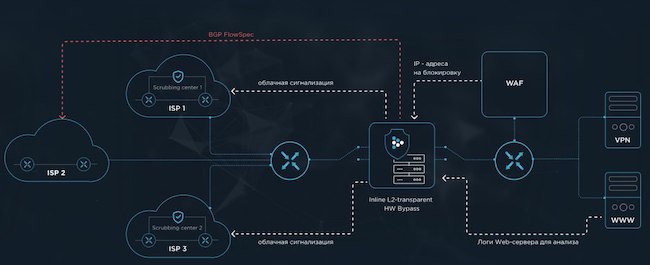

BIFIT MITIGATOR

MITIGATOR защищает от DDoS-атак на уровнях модели OSI от сетевого до прикладного. В продукте реализованы:

- поддержка различных сценариев взаимодействия по BGP Flow Specification (RFC 5575)

- взаимодействие с оборудованием вышестоящих операторов связи или поставщиков услуг защиты (MSSP) по протоколам облачной сигнализации для построения эшелонированной защиты

- работа в виртуальной инфраструктуре без дополнительного аппаратного обеспечения

- гибкое распределение трафика по политикам защиты

- множество сценариев встраивания в сеть заказчика

- контрмеры, позволяющие эффективно защищать всевозможные сервисы, от игровых хостингов до финансовых организаций

Рисунок 33. Пример интеграции MITIGATOR в сетевую инфраструктуру

С продуктом можно ознакомиться на сайте компании.

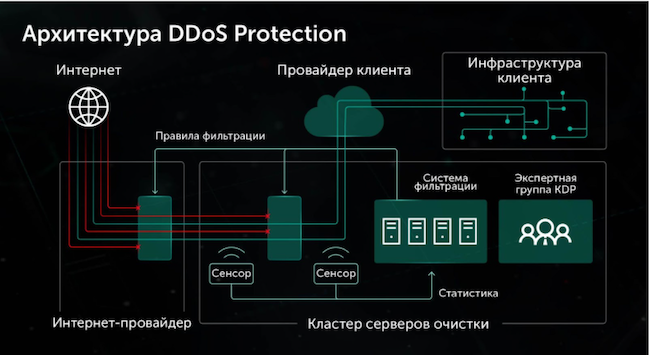

Kaspersky DDoS Protection

Kaspersky DDoS Protection минимизирует влияние DDoS-атак, обеспечивая постоянную доступность всей инфраструктуры и важнейших онлайн-ресурсов. Непрерывный анализ трафика, оповещения о возможных атаках, перенаправление трафика в центры очистки и возврат очищенного трафика в сеть — решение включает в себя всё необходимое для защиты от любых видов DDoS-атак и для уменьшения их последствий.

Рисунок 34. Архитектура DDoS Protection

С продуктом можно ознакомиться на сайте компании.

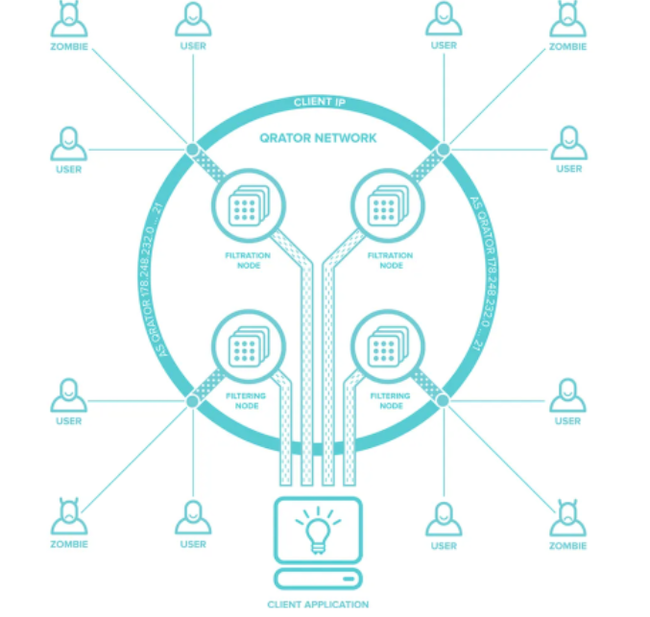

Qrator Labs

Cеть фильтрации Qrator Labs позволяет малым и крупным организациям защитить приложения от любых DDoS-атак вне зависимости от полосы пропускания и сложности. 14 центров очистки трафика обеспечивают отличную связность сети по всему миру с пропускной способностью свыше 3000 Гбит/с.

Рисунок 35. Схема работы сервиса Qrator Labs

С продуктом можно ознакомиться на сайте компании.

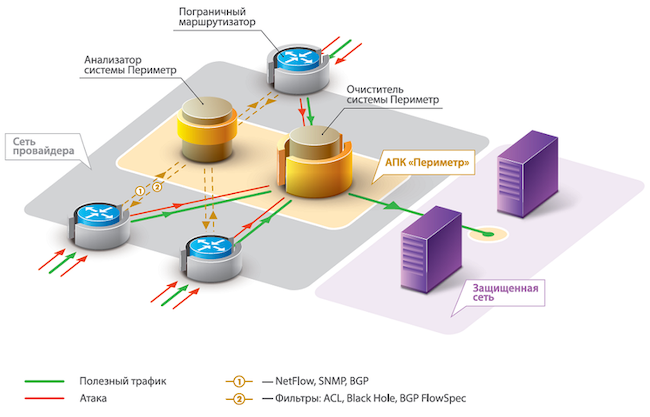

«Гарда Периметр»

Аппаратно-программный комплекс (АПК) «Периметр» используется для качественной защиты дата-центров, крупных компаний и интернет-провайдеров от DDoS-атак любого типа. Он в круглосуточном режиме чистит трафик от вредоносного содержимого, обеспечивая комфортную работу пользователей. АПК «Периметр» анализирует трафик в режиме реального времени, обнаруживает различные события и выявляет активность злоумышленников, после чего блокирует её, используя эвристические методы. Благодаря проработанным алгоритмам значительно снижено число ложных срабатываний. В результате работы программного комплекса заказчик получает детальную информацию о маршрутизации трафика и имеет возможность оптимизировать его.

Рисунок 36. Схема работы «Гарда Периметра»

С продуктом можно ознакомиться на сайте компании.

Выводы

Несмотря на то что российский рынок покинули многие производители ИБ-решений, в большинстве классов продуктов по сетевой безопасности остались отечественные игроки, которые способны заменить ушедших. Функциональность их продуктов не всегда эквивалентна на все сто процентов, но российские разработчики изучают потребности клиентов и готовы адаптироваться.