Процесс управления уязвимостями позволяет минимизировать риски взлома инфраструктуры и реализации недопустимых событий за счёт своевременного устранения подобных возможностей. Какие системы этого рода есть на рынке? В чём их отличие от сканеров уязвимостей?

- Введение

- Процесс управления уязвимостями

- Мировой рынок систем управления уязвимостями

- Российский рынок систем управления уязвимостями

- Обзор отечественного рынка систем управления уязвимостями

- 5.1. MaxPatrol VM

- 5.2. Vulns.IO VM

- Обзор зарубежного рынка систем управления уязвимостями

- 6.1. Holm Security

- 6.2. Insight VM

- 6.3. Qualys VMDR

- 6.4. Tenable.sc

- Выводы

Введение

Эксплуатация уязвимостей информационных активов является одним из самых популярных способов проникновения злоумышленников в инфраструктуру компании-жертвы. Согласно отчёту Positive Technologies, в 2021 г. суммарная доля хакинга и эксплуатации веб-уязвимостей среди всех методов, использованных в атаках на организации, составила 43 %, что на 8 п. п. больше, чем в 2020 году.

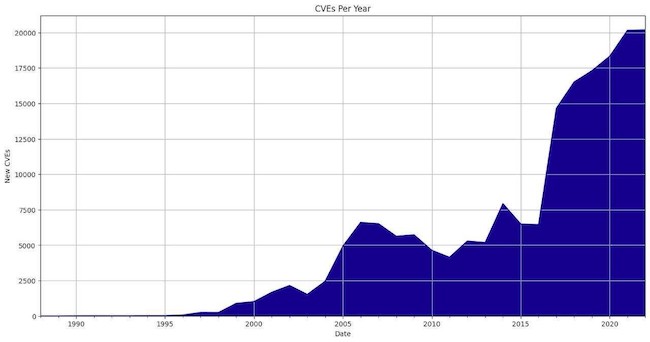

По состоянию на август 2022 г. база CVE, содержащая информацию об уязвимостях, охватывала порядка 180 тыс. уязвимостей; по прогнозам, к концу первого квартала 2023 г. там будет уже более 200 тыс. брешей.

Рисунок 1. Ежегодная динамика роста уязвимостей

Долгое время выявление брешей и работа с ними велись с помощью обычных сканеров уязвимостей. Этот класс решений начал развиваться ещё в конце 90-х годов XX века и до определённого момента закрывал все основные потребности в части управления уязвимостями. Резкий рост количества выявляемых брешей, необходимость их приоритизации и контроля за их устранением привели к появлению нового класса продуктов — VM (Vulnerability Management).

Подобные комплексы не только имеют в своём составе сканер уязвимостей, но также позволяют расставлять приоритеты при устранении изъянов в зависимости от выбранных параметров и контролировать этот процесс в дальнейшем.

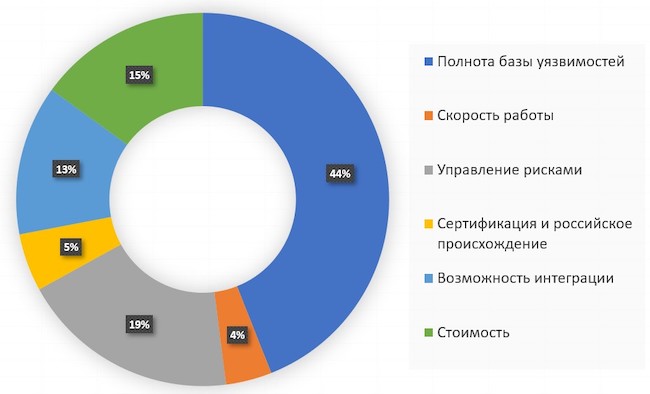

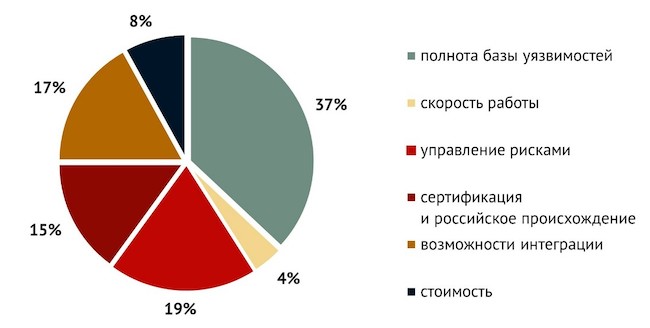

По итогам опроса зрителей AM Live в 2021 и 2022 гг., наиболее весомыми факторами при выборе VM являются полнота базы уязвимостей и возможности по управлению рисками (в том числе за счёт приоритизации), в то время как фактор стоимости решения менее значим.

Рисунок 2. Опрос Anti-Malware.ru об определяющих факторах при выборе VM, 2021 г.

Рисунок 3. Опрос Anti-Malware.ru об определяющих факторах при выборе VM, 2022 г.

Процесс управления уязвимостями

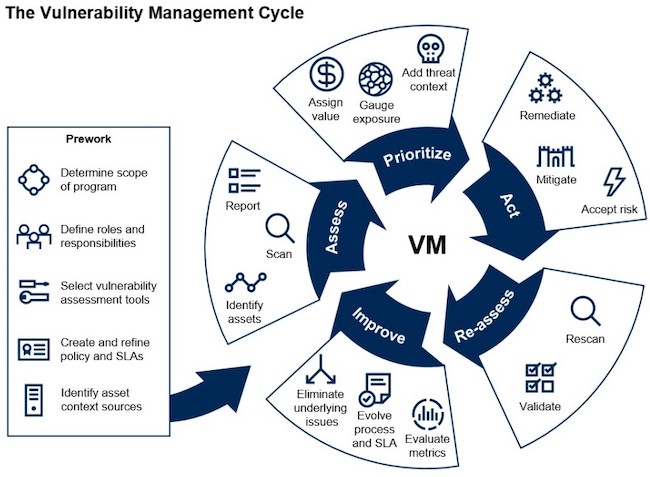

В современных условиях управление уязвимостями представляет собой непрерывный процесс из нескольких этапов, в котором задействованы не только ИБ- и ИТ-подразделения, но и владельцы бизнес-процессов.

В 2019 г. агентство Gartner выпустило руководство по управлению уязвимостями, где определило шесть стадий этого процесса.

На подготовительном этапе необходимо определить границы, в рамках которых будет действовать процесс управления уязвимостями, а также участников и их роли в процессе, разработать регламентирующие документы и SLA процесса, выбрать инструмент.

Этап оценки уязвимостей заключается в идентификации активов в рамках определённых границ процесса, сканировании активов на уязвимости и формировании отчёта по итогам сканирования.

На этапе приоритизации уязвимостям присваиваются веса, добавляется информация о возможности и последствиях эксплуатации уязвимости.

На этапе действия происходит устранение уязвимости, снижение риска её эксплуатации либо принятие риска владельцем бизнес-процесса.

Этап повторной оценки включает в себя сканирование, по итогам которого делаются выводы об устранении ранее выявленных уязвимостей.

На последнем этапе производятся оценка соблюдения SLA и анализ метрик процесса, на основе чего принимается решение о необходимости корректировки.

Рисунок 4. Этапы процесса управления уязвимостями по версии Gartner

Особенности построения процесса управления уязвимостями обсуждались экспертами на одном из эфиров AM Live, краткие итоги которого можно прочитать в нашей статье.

Мировой рынок систем управления уязвимостями

Мировой рынок систем управления уязвимостями значительно вырос по сравнению с 2019 г., когда его объём оценивался в 1,2 млрд долларов США. Аналитики выделяют следующие драйверы роста: пандемия COVID-19, развитие облачных технологий и рост интернета вещей, увеличение количества хакеров, чей вектор атак направлен на эксплуатацию уязвимостей внутренних инфраструктур.

Зарубежные решения для управления уязвимостями активно развиваются и уже используют технологии искусственного интеллекта для приоритизации. Например, Qualys VMDR применяет расширенный анализ с машинным обучением, корреляцией и анализом угроз для автоматического определения приоритетов и устранения опасных уязвимостей в разных средах.

Аналитическое агентство Gartner ведёт рейтинг инструментов VM, куда входят как сканеры, так и системы управления уязвимостями — всего более 60 решений. Рейтинг составлен в зависимости от размеров компаний, использующих указанные инструменты, отрасли, в которой функционируют эти компании, и региона мира. Среди лидеров рейтинга фигурируют такие решения, как InsightVM (Rapid), Qualys VMDR, Tenable.sc и другие.

Российский рынок систем управления уязвимостями

Несмотря на то что средства управления уязвимостями занимают доминирующее положение в сегменте средств защиты приложений, российский рынок систем VM развит весьма слабо. На рынке присутствует ряд отечественных сканеров, однако полноценных систем управления уязвимостями очень мало. Приостановка деятельности западных вендоров на территории РФ должна стимулировать рост числа таких решений в ближайшее время. По итогам опроса, проведённого Anti-Malware.ru, 14 % респондентов уже перешли на отечественные VM, а ещё 63 % являются потенциальными потребителями российских систем этого класса.

Рисунок 5. Опрос Anti-Malware.ru об изменениях в процессе управления уязвимостями в 2022 г.

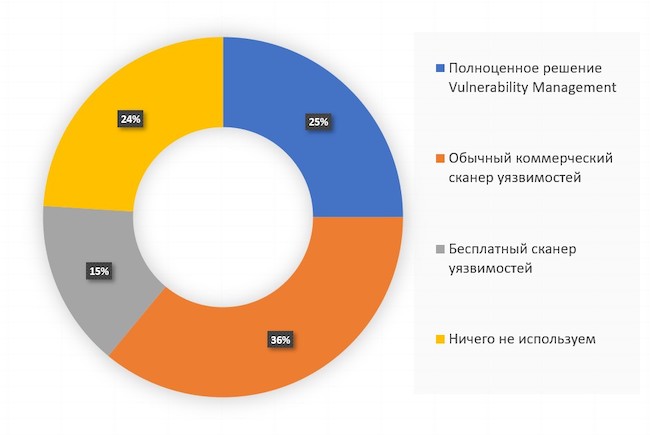

Если же анализировать изменение подхода к управлению уязвимостями за последние два года, то можно наблюдать удивительные тенденции. Если снижение доли компаний, которые вообще не используют каких-либо средств выявления уязвимостей, ожидаемо, то снижение доли VM можно объяснить только увеличением количества респондентов.

Рисунок 6. Опрос Anti-Malware.ru о выборе инструмента для управления уязвимостями в 2021 г.

Рисунок 7. Опрос Anti-Malware.ru о выборе инструмента для управления уязвимостями в 2022 г.

Обзор отечественного рынка систем управления уязвимостями

![]()

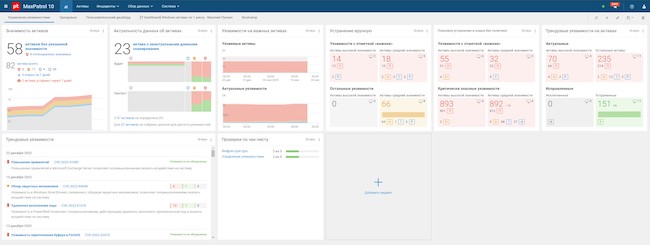

MaxPatrol VM

В основе MaxPatrol VM лежит технология управления активами (Security Asset Management), позволяющая собирать данные в активном и пассивном режимах, за счёт чего обеспечивается своевременная актуализация данных о защищаемой инфраструктуре и уязвимостях в ней. Благодаря этому решение позволяет отображать информацию об уязвимостях без повторного сканирования. Если же проверка уязвимости невозможна без повторного сканирования узла, то с помощью MaxPatrol VM можно провести частичное или точечное сканирование для получения актуального списка установленных патчей безопасности, версий ПО или данных по конкретной уязвимости.

Функциональные возможности MaxPatrol VM позволяют настраивать шаблоны отчётов по уязвимостям, узлам и компонентам. Основываясь на информации о значимости ИТ-активов и наличии публичных эксплойтов, система приоритизирует бреши и выставляет требования к их закрытию. При необходимости интеграций есть возможность использовать API продукта.

Рисунок 8. Дашборд MaxPatrol VM

В MaxPatrol VM присутствуют инструменты для проверки качества планового устранения брешей и для работы с трендовыми уязвимостями, которые активно эксплуатируются злоумышленниками прямо сейчас и которые нужно закрывать в первую очередь. Эти инструменты позволяют контролировать процесс на основе понятных метрик: количество трендовых уязвимостей на важных активах, их срок жизни в системе и т. д.

MaxPatrol VM может использоваться вместе с MaxPatrol SIEM в рамках единой платформы MaxPatrol 10. Это даёт возможность обогащать SIEM информацией об ИТ-активах компании и учитывать факты наличия уязвимостей при расследовании инцидентов.

Особенности:

- наличие информации о трендовых уязвимостях;

- приоритизация уязвимостей (трендовость, наличие эксплойта, доступность сетевого вектора эксплуатации, важность информационного актива, CVSS);

- специальный пакет фильтров с преднастроенными запросами от вендора, которые позволят организовать работу с уязвимостями в соответствии с алгоритмом НКЦКИ;

- решение включено в реестр российского программного обеспечения;

- может работать на отечественной операционной системе Astra Linux.

Для получения расширенной информации о MaxPatrol VM читайте наш обзор.

Больше о продукте можно узнать на сайте разработчика.

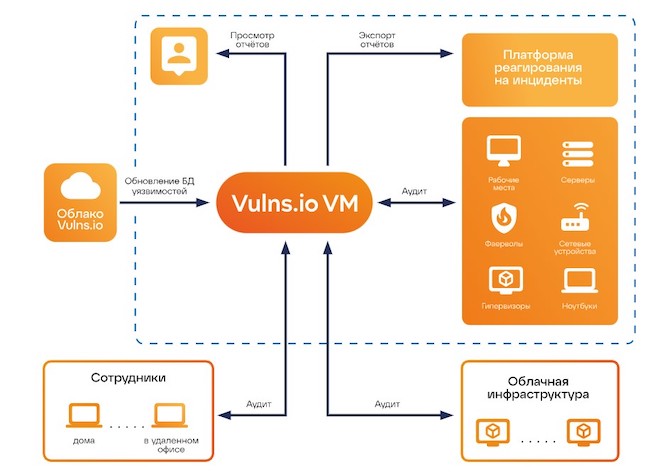

Vulns.IO VM

Vulns.IO VM — многофункциональное решение компании «Фродекс», предназначенное для управления уязвимостями и обновлениями цифровых активов компании.

Функциональные возможности Vulns.IO VM включают в себя управление уязвимостями и обновлениями, аудит и мониторинг соответствия конфигураций операционных систем заданному уровню риска, инвентаризацию ИТ-активов компании. Архитектурно решение размещается внутри инфраструктуры (on-premise) на физическом или виртуальном сервере.

Рисунок 9. Схема размещения Vulns.IO VM в инфраструктуре

Vulns.IO VM хранит историю сканирования активов, что позволяет контролировать устранение брешей, а интеграция через API даёт возможность организовать передачу данных об уязвимостях в SIEM, ITSM и иные системы.

Продукт лицензируется по количеству активов в инфраструктуре заказчика. Лицензия является срочной. По окончании срока действия лицензии система перестаёт функционировать (сканировать активы, получать обновления), но результаты предыдущих сканирований сохраняются.

Особенности:

- мониторинг обновлений и возможность их централизованной установки;

- анализ образов в Docker-реестрах, а также запущенных Docker-контейнеров;

- агентный и безагентный режимы сканирования;

- формирование отчётов;

- преднастроенные панели мониторинга (дашборды).

Больше о продукте можно узнать на сайте разработчика.

Обзор зарубежного рынка систем управления уязвимостями

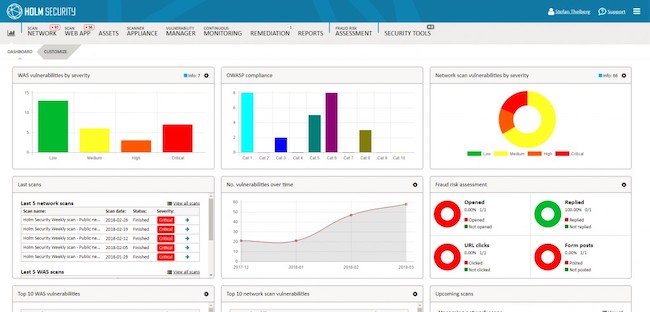

Holm Security

Шведская компания Holm Security с продуктом Vulnerability Management Platform входит в рейтинг Gartner в классе систем управления уязвимостями. Holm Security VMP позиционируется как сканер по трём направлениям: сети и сетевых хостов, веб-приложений, человеческого поведения.

Сетевой сканер позволяет проверять не только традиционную инфраструктуру предприятия, но и активы в формате услуг (IaaS, SaaS, PaaS), а также анализировать облачные конфигурации.

Рисунок 10. Дашборд Holm Security VMP

Модуль обучения персонала содержит в себе функциональную возможность отправки фишинговых писем со вредоносной нагрузкой, сценарии для топ-менеджмента компании и др. Holm Security VMP формирует поведенческие отчёты для выявления наиболее слабых мест и своевременной работы с ними.

Сканер веб-приложений оценивает уязвимость опубликованных и предполагаемых к публикации приложений на основе OWASP Top 10 (в т. ч. осуществляющих взаимодействие с использованием API), безопасность загрузки файлов, корректность конфигураций и т. д.

Особенности:

- устранение уязвимостей с использованием платформы;

- непрерывный мониторинг состояния инфраструктуры;

- поиск и управление патчами для мобильных устройств, контейнеров, АРМ и серверов;

- проверка соответствия политикам (GDPR, NIST).

На текущий момент компания не осуществляет деятельности на территории Российской Федерации.

Больше о продукте можно узнать на сайте разработчика.

![]()

Insight VM

Insight VM является локально развёртываемой платформой управления уязвимостями от компании Rapid7. Gartner называет Insight VM одним из лидеров своего рейтинга, составленного на основании опроса пользователей.

В InsightVM реализованы как привычные функции такого класса решений (дашборды, тикетинг в ITSM и т. д.), так и собственная система приоритизации рисков, оценка уязвимостей облачной и виртуальной инфраструктуры, возможность интеграции с другими системами по API.

Рисунок 11. Дашборд Insight VM

Insight VM может оценивать соответствие внутренним политикам и требованиям регуляторов (например, PCI DSS). Для этого в системе есть ряд преднастроенных политик и конструктор для создания последних «с нуля».

Комплекс интегрируется с системами управления доступом к сети (NAC), межсетевыми экранами и инструментами обнаружения и реагирования на конечных точках (EDR), такими как Palo Alto PAN-OS, Cisco Firepower и др., для автоматизации процесса ограничения сетевого доступа к уязвимым активам. Это минимизирует возможности эксплуатации критических уязвимостей до момента их полного устранения.

На текущий момент компания не осуществляет деятельности на территории Российской Федерации.

Особенности:

- облегчённый агент для конечных точек;

- мониторинг опубликованных приложений с помощью Project Sonar;

- встроенная интеграция с Jira и ServiceNow;

- преднастроенные политики соответствия для конфигураций.

Больше о продукте можно узнать на сайте разработчика.

Qualys VMDR

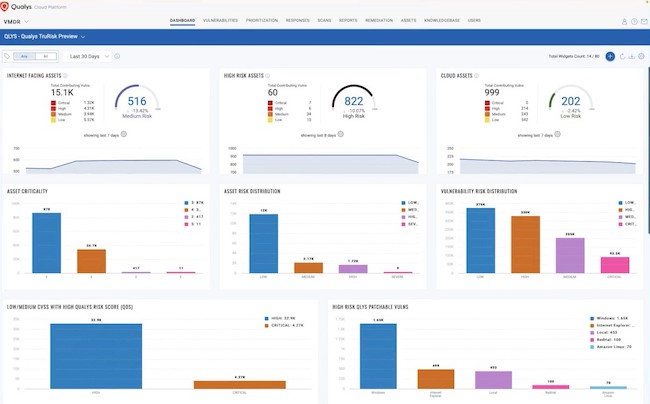

В соответствии с опросом Gartner система Qualys VMDR занимает первое место в рейтинге по отзывам специалистов компаний с годовым оборотом более 10 млрд долларов США в год. Система представляет собой комплексное решение, направленное на анализ рисков и автоматизацию устранения брешей.

Qualys VMDR проводит инвентаризацию активов, охватывая жизненные циклы оборудования и программного обеспечения (EOL / EOS), коммерческие и опенсорсные лицензии и многое другое. Интеграция с CMDB и ITSM-системами позволяет обогащать базы данных по активам и оперативно создавать задачи для устранения уязвимостей на хостах службами ИТ.

Рисунок 12. Дашборды Qualys VMDR

Система обладает богатой базовой комплектацией, включающей в себя большое количество функций по управлению активами и уязвимостями, выявлению угроз и их приоритизации. Дополнительно можно приобрести подписки, обогащающие функциональные возможности обозначенных модулей: например, они позволят управлять мобильными устройствами пользователей.

В июне 2022 г. была представлена платформа Qualys VMDR 2.0, имеющая в основе управление уязвимостями на основе рисков. Это даёт возможность оценивать киберриски количественно.

Особенности:

- передовая система инвентаризации активов — сертификатов TLS / SSL, контейнеров, облачных сред, мобильных устройств;

- оценка уязвимостей и неправильных конфигураций мобильных устройств, облачных систем и контейнеров;

- поиск и управление патчами для мобильных устройств, контейнеров, АРМ и серверов;

- проверка соответствия политикам (PCI DSS, NIST, HIPAA и др).

На текущий момент компания не осуществляет деятельности на территории Российской Федерации.

Больше о продукте можно узнать на сайте разработчика.

Tenable.sc

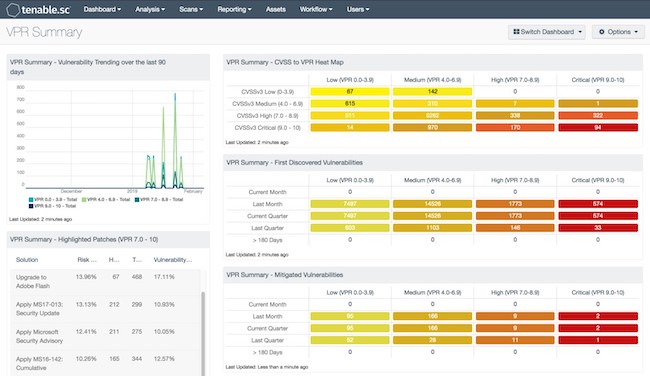

Компания Tenable имеет в своём портфеле два решения по управлению уязвимостями — Tenable.io и Tenable.sc, разница между которыми заключается в реализации: первая система — облачная, вторая — локальная.

В основе решений Tenable лежит один из самых популярных сканеров уязвимостей и сетевых мониторов Nessus. Анализ уязвимостей контура АСУ ТП производится за счёт интегрированных в платформу специализированных решений приобретённой в 2019 г. компании Indegy. Также комплекс позволяет проводить сканирования в соответствии с требованиями PCI DSS, проверять контейнеры и веб-приложения.

Рисунок 13. Дашборд Tenable.sc

Компания Tenable обладает собственной командой специалистов по уязвимостям, что помогает сканеру Nessus, лежащему в основе продукта, выявлять элементы с уникальными уязвимостями и ранжировать их с помощью технологии VPR.

В Tenable.sc есть усовершенствованная ролевая модель, которая предоставляет гранулированный доступ не только к функциям систем, но и к определённым хостам.

На текущий момент компания не осуществляет деятельности на территории Российской Федерации.

Особенности:

- более 350 информационных панелей и отчётов;

- передовая система обнаружения угроз в АСУ ТП;

- один из лидеров Gartner среди сканеров уязвимостей в основе продукта;

- проверка соответствия политикам (PCI DSS, NIST, HIPAA и др).

Больше о продукте можно узнать на сайте разработчика.

Выводы

Современные системы Vulnerability Management активно развиваются и включают в себя не только сканеры уязвимостей, но также и модули для устранения брешей либо контроля рисков за счёт изменений политик на хостах или сетевых средствах защиты.

Российский рынок управления уязвимостями развит слабо, потребуется время, чтобы функциональные возможности российских и международных решений сравнялись. На мировом рынке уже доступны оценка угроз на основе возможности эксплуатации уязвимости, интеграция с системами тикетинга, непрерывный мониторинг изменения ландшафта уязвимостей в инфраструктуре, анализ контейнеров и облачных сред.

Система управления уязвимостями обязательна для организации, которая стремится к минимизации всех возможных векторов атак на её инфраструктуру: эксплуатации уязвимостей на элементах сети, обхода средств защиты информации из-за несовершенства конфигураций оборудования и т. д.

Весьма интересный подход — у Holm Security, которая обогатила систему модулем для борьбы с человеческим фактором, основной уязвимостью любой инфраструктуры.