VK рассказала про объёмы утечек уникальных логинов и паролей у пользователей разных сервисов по всему миру. Масштаб проблемы — явно нешуточный, но компания сумела выстроить эффективную систему противодействия угрозам.

- Введение

- Масштабы утечек и «качество» украденных данных

- Позиция VK в отношении покупки украденных данных

- Опыт VK в автоматизации обработки утечек

- Версия системы защиты Thanos и модуль Taneleer

- Новые технологии для поиска паролей в утечках

- Успешность восстановления зашифрованных паролей

- Советы для практики

- Какой он, «правильный» пароль?

- Выводы

Введение

Anti-Malware.ru часто пишет об утечках персональных данных. Причина завидной регулярности таких публикаций очевидна: в открытый доступ попадает огромный объём украденной информации.

Многие ИБ-компании давно бьют тревогу по поводу происходящего. Например, Владимир Дрюков, директор центра мониторинга ГК «Солар», заявил, что за один только 2022 год в Сеть утекло втрое больше данных, чем в России есть жителей (т. е. сведения о каждом утекли три-четыре раза).

Если не принимать специальных мер для противодействия, то это может превратиться в катастрофу. Чтобы бороться с рисками, надо не только понимать угрозы, но и знать о созданных технологиях, позволяющих строить защиту от незаконного использования персональных данных. Надо оценивать реальную ситуацию, а не воображаемую.

Очевидно, что среди украденных данных немало дубликатов и устаревших записей. Нельзя также упускать из вида вероятность публикации фейковых и случайных утечек, не имеющих прямого отношения к значимым данным.

Каков реальный масштаб проблемы? Действительно ли сведения, попавшие в открытый доступ, подолгу сохраняют актуальность? Что делать компаниям, если утечки персональных данных ставят под удар их клиентов? Попробуем разобраться с этими вопросами.

Основу для подготовки этого материала дало выступление Ксении Кокоревой, руководителя команды антифишинга VK. Её доклад был представлен на конференции VK JT, которая прошла 6 марта в Москве на площадке ГЭС-2.

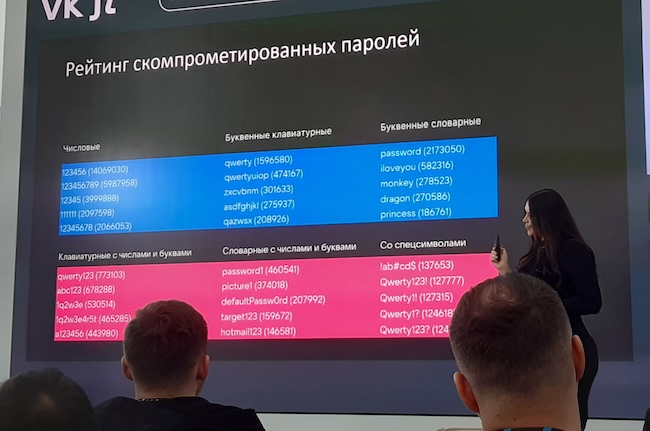

Рисунок 1. Выступление Ксении Кокоревой на конференции VK JT

Масштабы утечек и «качество» украденных данных

О проблемах кражи и умышленных утечек персональных данных, о рисках использования украденной информации для незаконного доступа к аккаунтам жертв известно давно. Но ещё лет десять назад в российских компаниях думали, что проблему безопасности клиентов надо решать просто: не давать конфиденциальной информации утечь в Сеть, а если такая утечка произошла, то своевременно заменять украденные данные, тем самым устанавливая злоумышленникам преграду.

Но уже тогда в российские компании пришло понимание, что выбор стойкого пароля — это не только техническая, но и психологическая проблема. ИБ-службы стали обнаруживать, что злоумышленникам удаётся получить доступ к персональным аккаунтам даже без взлома корпоративных систем. Киберпреступники откуда-то знали заранее правильные пароли, хотя законные владельцы не являлись инсайдерами и не «сливали» их.

Как рассказала Ксения Кокорева, приблизительно десять лет назад в компании VK, крупнейшем тогда в России разработчике почтового сервиса, пришли к выводу, что прежних принципов защиты недостаточно. Необходимо понимать, какими данными могут пользоваться злоумышленники, чтобы реально оценивать их возможности.

Позиция VK в отношении покупки украденных данных

Очевидно, что для получения ответа на поставленный вопрос потребовалось собирать данные из утечек и анализировать их. Но здесь возникает этическая дилемма: неужели надо поощрять злоумышленников и покупать у них украденные данные?

Как отметила Ксения Кокорева, уже с самого начала было решено, что компания будет строго следовать принципу неучастия в поддержке злоумышленников. Сбор данных для VK должен был происходить без выплаты вознаграждений и выкупов, даже если в утечке могли содержаться ценные сведения, касающиеся клиентов компании.

Расчёт сделали на то, что информация на чёрном рынке обладает своим жизненным циклом. Сначала злоумышленники просто предлагают данные к продаже, потом, выждав определённый срок, выкладывают их в открытый доступ, демонстрируя тем самым, что не блефовали. Иногда они сразу публикуют украденное, если им важна в первую очередь шумиха вокруг утечки.

Как бы то ни было, крупные массивы персональных данных поступают в Сеть регулярно. По собственным оценкам VK, в открытых утечках за 2023 год было выявлено более 77 млн уникальных имейл-адресов российских пользователей. Для сравнения, реальная месячная аудитория почтового сервиса составляет 49,5 млн уникальных адресов. Собранный массив открытых утечек лёг в основу сервиса контроля паролей в системе защиты почты VK.

Опыт VK в автоматизации обработки утечек

Десять лет назад, как рассказала Ксения Кокорева, Mail.ru занялась внедрением новой системы для борьбы со скомпрометированными паролями. Тогда и вошёл в оборот тот самый набор открытых баз с утёкшими данными. В случае обнаружения конкретного аккаунта среди утечек система Mail.ru включала по нему режим блокировки. Он требовал повторного прохождения аутентификации и замены пароля под наблюдением специалистов службы техподдержки.

Рисунок 2. Схема первой версии системы учёта скомпрометированных паролей в Mail.ru

Главным достижением первой версии стала автоматизация проверки новых утечек. Кроме того, появилась возможность отыскивать взломанные аккаунты на других сайтах. В результате в блокировку стали попадать пользователи, которые использовали одинаковый пароль на нескольких адресах.

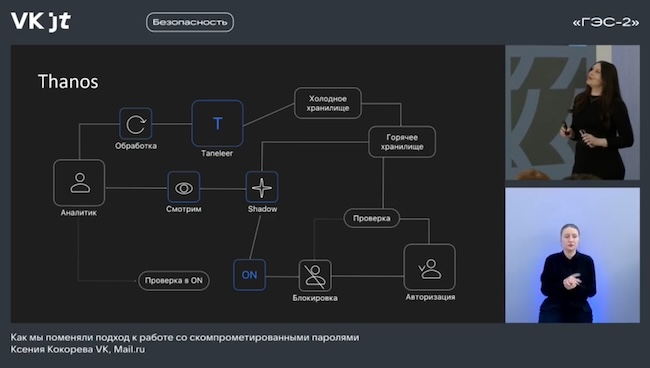

Версия системы защиты Thanos и модуль Taneleer

Важной особенностью первой версии была необходимость подключения службы поддержки. На её работников возлагалась задача вручную отсеивать нарушителей. Но если сначала это как-то работало, то потом из-за нарастающей автоматизации отдельных процедур проверки очень быстро и резко возросла нагрузка на персонал.

Следующим шагом в развитии системы стал переход в режим реального времени взамен отложенной проверки, как это делалось сначала. Для внедрения различных сценариев проверки создавались программные скрипты.

Появилась также новая задача: учёт мутации паролей. Речь идёт о паролях, которые незначительно отличаются друг от друга. Обычно их создают пользователи, поставленные перед необходимостью замены старого пароля на новый. Эта уловка не осталась без внимания со стороны злоумышленников, поэтому разработчикам VK пришлось вводить дополнительный инструментарий проверки: мутация паролей сильно снижала их стойкость против брутфорс-подбора.

Результатом этих улучшений стала новая версия системы, получившая название Thanos.

Начиная с 2019 года, в течение трёх лет велась также разработка модуля Taneleer. Благодаря ему произошла дальнейшая оптимизация процесса сверки вводимых паролей.

Новые технологии для поиска паролей в утечках

Опыт оценки украденных данных показал, что иногда можно без брутфорса восстановить пароли на сервисе VK, если использовать утечки из других почтовых служб, в т. ч. иностранных. Секрет этого «открытия» очень прост: пользователи часто применяют одну и ту же пару «логин — пароль» в разных почтовых службах. Это позволило добавить в базу проверки ещё и те утечки, которые были выявлены для иностранных почтовых служб.

Рисунок 3. Схема работы текущей версии Thanos с модулем Taneleer

Одним из новых элементов Taneleer стало появление «холодного» и «горячего» хранилищ для пар «логин — пароль». «Холодный» вариант предназначен для накопления исходных пар после их нормализации. Это — фактические данные, которые можно использовать, например, при расследовании инцидентов.

«Горячее» хранилище — это набор пар «логин — хеш», где накапливаются наиболее актуальные данные изо всех учтённых утечек. В определённой мере они более точно «имитируют» данные, которые могут оказаться в руках злоумышленников и использоваться ими для брутфорса. В этом хранилище собираются хеши слабых паролей, а также пары «логин — хеш», полученные из различных утечек или выявленные при анализе подозрительной активности.

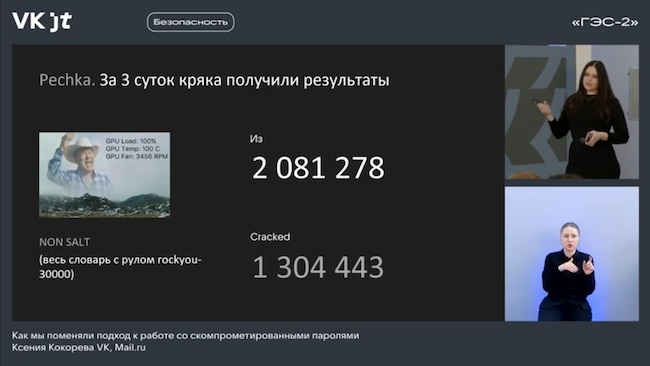

Успешность восстановления зашифрованных паролей

Пароли обычно не хранятся в открытом, текстовом виде. Взамен этого используются результаты их преобразования с помощью специального алгоритма (хеши). Это делается ради повышения безопасности и позволяет добиться унификации для ускорения доступа к данным. Тем не менее злоумышленники могут пытаться восстановить пароли из утёкших хешей.

Поэтому в системе защиты VK появился инструмент для оценки восстанавливаемости текстового пароля из хеша. Он получил название Pechka.

Применение Pechka позволило сделать ряд интересных выводов.

- Доступные в Сети базы открытых паролей практически не дают положительных результатов при поиске совпадений.

- Взлом чаще всего связан с использованием паролей, которые восстановлены из хешей. Это может указывать на то, что взломы аккаунтов совершают хорошо подготовленные команды, которые регулярно собирают данные из утечек и умеют обрабатывать их для подготовки к реальным взломам.

- Восстановить абсолютно все пароли по хешам практически невозможно. Основная часть паролей раскрывается быстро, но оставшаяся малая часть требует значительных вычислительных ресурсов. Опытным путём в VK пришли к эмпирическому правилу: на восстановление паролей из хешей нет смысла тратить более трёх дней.

Если использовать специальные инструменты, например доступный на GitHub пакет Rockyou-30000 PACK (Password Analysis and Cracking Kit), содержащий 30 тыс. строк специальных правил для препарирования хешей, то из исходной базы размером 2,08 млн записей можно восстановить 1,3 млн паролей, или 62,6 %.

Рисунок 4. Эффективность восстановления паролей из хешей с использованием Rockyou-30000 PACK

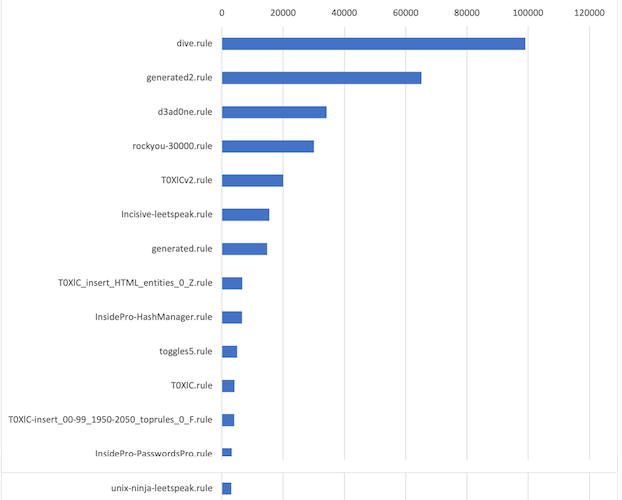

Отметим, что набор правил Rockyou-30000 PACK является не самым большим среди доступных пакетов аналогичного назначения. На графике приведено сравнение таких пакетов по числу правил в них.

Рисунок 5. Размер различных наборов правил для восстановления паролей из хешей

Собранные в наборах правила могут использоваться, например, в популярном инструменте восстановления паролей Hashcat. До 2015 года эта программа была проприетарной, но теперь выпускается как Open Source под лицензией MIT. Она поддерживает алгоритмы хеширования Microsoft LM, MD4, MD5, SHA, форматы Unix Crypt, MySQL и Cisco PIX.

Этот инструмент стал особенно популярным после обнаружения ошибки в схеме хеширования менеджера паролей 1Password. Его функция подбора мастер-пароля заставила разработчиков усовершенствовать свой инструмент. На текущий момент Hashcat активно используется для подбора паролей WPA / WPA2, взлома защищённых документов Microsoft Office, файлов формата PDF, 7-Zip, RAR, TrueCrypt.

Советы для практики

К настоящему времени в VK собрана база утечек, объём которой составляет более 2 млрд записей уникальных пар «логин — пароль». Аналогичные базы, скорее всего, имеют и другие компании в мире.

Собранные данные неравноценны. С учётом психологии поведения пользователей можно уверенно сказать, что многие применяют «очевидные» и «лёгкие для запоминания» логины и пароли. Это значительно упрощает доступ к защищённым аккаунтам. Хотя при регистрации пользователям предлагают специальные правила для выбора подходящего логина и пароля, многие опираются на собственную оценку криптостойкости.

Данные VK наглядно показывают оборотную сторону этого явления: 2 % скомпрометированных паролей соответствуют 50 % логинов, обнаруженных в базах взломанных аккаунтов. Это указывает на то, что пользователи без принуждения легко попадают в зону повышенного риска взлома их ящиков.

Рисунок 6. Наиболее часто встречающиеся пароли в открытых утечках (данные VK)

Насколько рационально считать защитой периодическую смену паролей, что обычно практикуется в компаниях по совету ИБ-служб?

По мнению Ксении Кокоревой, если данные компании не попадали в руки злоумышленников через утечки, особого смысла в такой замене нет.

Добавим от себя: при очередной навязанной смене пароля пользователи могут, наоборот, снизить уровень защищённости аккаунта, выбрав менее стойкое ко взлому кодовое слово.

Какой он, «правильный» пароль?

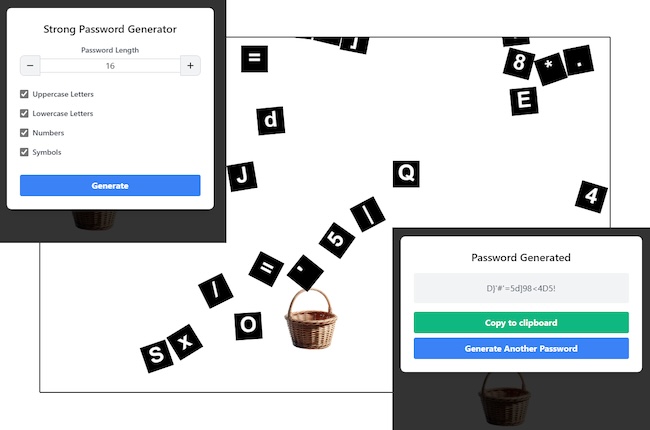

Однозначного ответа на этот вопрос нет. В качестве забавного примера, который нам удалось найти в Сети, покажем сервис Password Basket. По форме это — игра, похожая на «Тетрис». Сначала надо выбрать уровень стойкости будущего пароля, опираясь на заданные параметры. Затем из верхней части экрана начинают падать знаки-символы, который надо собирать корзиной. Встроенный алгоритм создаёт из «улова» новый пароль и выводит его на экран. После подтверждения пароль можно перенести в целевое приложение.

Рисунок 7. Веб-сервис Password Basket для игрового выбора стойких паролей

Выводы

VK рассказала о собственной технологии защиты клиентов от риска использования скомпрометированных паролей. Для раскрытия темы потребовалось также рассказать, в каком состоянии с этой точки зрения находится отрасль в целом, насколько она защищена от рисков несанкционированного доступа к пользовательским данным в обход установленных систем парольной защиты.