Разработчики решений класса Threat Intelligence Platform сталкиваются с определенными проблемами. По тому, насколько успешно они с ними справляются, можно оценивать уровень зрелости решений, т. е. их способность соответствовать эталонному подходу к работе с информацией об угрозах. Рассмотрены четыре актуальных, по мнению авторов, решения класса TIP: MISP, R-Vision TIP, Anomali ThreatStream и OpenCTI. Оценка выполнена по методике агентства Европейского союза по сетевой и информационной безопасности (ENISA).

- Введение

- Виды разведданных и цикл их обработки

- Этапы процесса обработки разведданных

- Трудности при разработке решений класса Threat Intelligence Platform

- Типы решений класса Threat Intelligence Platform

- Оценка зрелости Threat Intelligence Platform

- Выводы

Введение

Киберразведка, или Threat Intelligence, как отдельное направление информационной безопасности (ИБ) стала применяться более 15 лет назад. Бурное развитие отрасли произошло в 2015–2016 годы, и с тех пор Threat Intelligence считается мировым трендом. В России этот инструмент пока остаётся новым для большинства компаний. Разберёмся, что он собой представляет и как можно использовать опыт военной разведки для выявления инцидентов в сфере ИБ.

Заметим, что Threat Intelligence — сложный для дословного перевода термин. С одной стороны, в контексте информационной безопасности его можно перевести как «киберразведка», и тогда он может применяться для характеристики направления деятельности ИБ, связанной со сбором и обработкой данных. С другой стороны, слово «intelligence» можно перевести как «информация» — итоговая стадия обработки данных, т. е. словосочетание «threat intelligence» будет обозначать информацию об угрозах. В настоящей статье этот термин, так же как и в профессиональном сленге, будет применяться в обоих значениях, однако в неочевидных случаях мы всегда будем приводить пояснение текущего смысла.

Виды разведданных и цикл их обработки

В информационной безопасности одна из главных задач — узнать противника и подготовиться к его обнаружению и нейтрализации. В этом компании могут помочь следующие данные:

- информация о злоумышленниках (Threat Actors) — об их возможностях, мотивации, целях, о проводимых ими кампаниях (Campaigns);

- техническая информация — используемые тактики, техники и процедуры (Tactics, Techniques and Procedures, TTPs), задействованные инструменты и индикаторы компрометации (Indicators of Compromise, IoC), по которым можно вычислить действия киберпреступников в защищаемой сети и вовремя принять необходимые меры;

- информация по уже произошедшим инцидентам (Incidents).

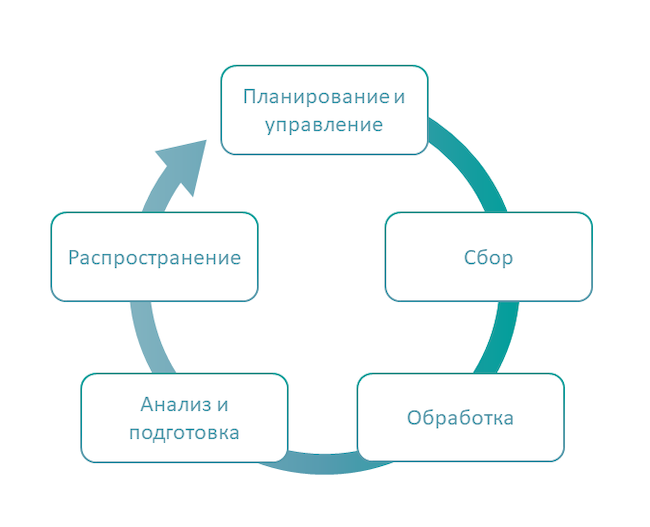

Интересно, что методы работы с такими данными и подход в целом пришли в информационную безопасность из военной разведки, где подобные исследования оттачивались и формализовывались в чёткие процессы десятилетиями. Одним из таких процессов является цикл обработки разведданных (см. рис. 1).

Рисунок 1. Цикл обработки разведданных

Этапы процесса обработки разведданных

1. Стратегическое планирование, менеджмент и контроль всего процесса получения и использования разведданных

На этом этапе определяются необходимый персонал, технологии и бюджет, а также:

а) необходимость получения определённых типов разведданных (цели) и варианты их использования;

б) типы разведывательной информации, которую необходимо получить, и требования к ним, а также их важность (приоритизация);

в) стратегия и методы получения данных.

Заметим, что здесь и далее следует различать понятия «данные» («разведданные») и «информация» («разведывательная информация»). Информация — это результат преобразования (обработки) и анализа данных.

2. Сбор «сырых» данных из источников в соответствии с целями, определёнными на первом этапе

Сбор может осуществляться как собственными силами с использованием внутренней экспертизы, так и с привлечением третьей стороны. В роли последней могут выступать, например, провайдеры разведданных с собственной экспертной лабораторией, отраслевые регуляторы, сторонние организации (при наличии соглашения об обмене разведданными), открытые и общедоступные источники (OSINT). Напомним, что OSINT (Open Source INTelligence) — это поиск, сбор и анализ информации, полученной из общедоступных источников, таких как новостные каналы, форумы и т. п.

Оговоримся, что хотя в профессиональном сленге устоялся термин «провайдер Threat Intelligence», в настоящем анализе мы будем использовать выражение «провайдер разведданных», чтобы подчеркнуть различие между разведданными, разведывательной информацией и конечной стадией их преобразования в информацию об угрозах (Threat Intelligence).

3. Обработка собранных данных для возможности их практического использования

На этом этапе получается разведывательная информация. Имеют место такие процессы, как нормализация (данные приводят к единому формату), обогащение (их дополняют справочной информацией, упрощающей проведение анализа и принятие правильных решений) и определение уровня доступа к разведывательной информации.

4. Анализ собранных данных и получение из них готовой для применения информации об угрозах, актуальных для конкретного потребителя / организации (Threat Intelligence)

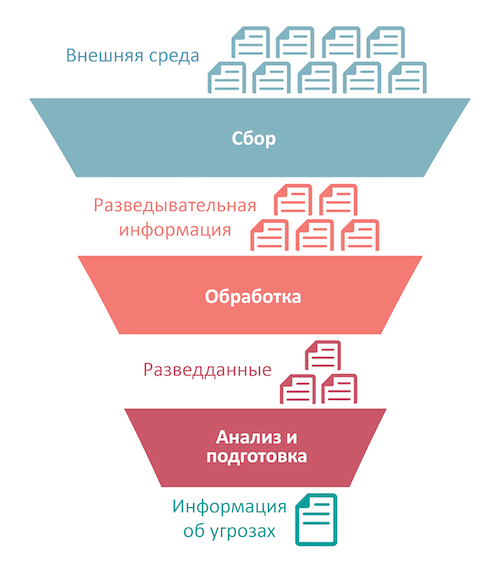

Превратить разведданные в актуальную для конкретной организации информацию об угрозах возможно лишь при учёте контекста самой компании, её сферы деятельности, публичности, используемых технологий, состояния ИБ, доступных средств защиты и инструментов выявления угроз. Очень важно понимать, что актуальная для одной организации информация об угрозах будет всего лишь разведданными для другой, а использование этих данных без предварительной обработки может перегрузить специалистов по ИБ ложноположительными срабатываниями либо, наоборот, оказаться бесполезным при выявлении угроз. На рисунке 2 приведено схематическое пояснение трансформации разведданных в информацию об угрозах.

Рисунок 2. Получение информации из данных

5. Распространение информации для конечных потребителей

Информацию могут получать как сторонние организации, так и внутренние заинтересованные лица. Также осуществляется автоматизированная передача IoC в технические средства обнаружения вредоносной активности (IPS / IDS, SIEM и т. д.).

Трудности при разработке решений класса Threat Intelligence Platform

Для автоматизации процесса обработки разведданных в информационной безопасности сформировался определённый класс решений — платформы управления информацией об угрозах (Threat Intelligence Platform, TIP). Поскольку направление является новым, существующие на рынке решения проходят стадию формирования, а значит, им присущи многие «детские болезни» и трудности, связанные с регулированием.

Среди основных проблем, стоящих перед разработчиками TIP в настоящее время, можно выделить:

- Отсутствие стандартизированного процесса обработки Threat Intelligence. Нет единой модели данных — описания структуры хранения, например, информации о злоумышленниках, кампаниях, TTPs, IoC, инцидентах и др. На рынке одновременно существует множество конкурирующих форматов, развиваемых производителями TIP либо экспертными сообществами. Самыми известными форматами являются STIX, OpenIOC, MISP JSON.

- Отсутствие общепринятого формата обмена TI. Используются как бюллетени с текстовым описанием в свободной форме (которые, как правило, распространяются регулирующими органами) и простейшие файлы с разделителями в открытых источниках, так и узкоспециализированные форматы с проприетарными протоколами обмена данными.

Таблица 1. Форматы и механизмы обмена TI

| Формат обмена TI | Механизм обмена | Основные поставщики |

| Бюллетени с текстовым описанием в свободной форме | Электронная почта, HTTP | В основном используются регулирующими органами как за рубежом, так и в России. Основные поставщики в России — это ФинЦЕРТ и ГосСОПКА |

| Текстовые файлы с разделителями | HTTP, FTP | Открытые источники |

| Специализированные форматы обмена TI с согласованной моделью данных (STIX, OpenIOC, MISP JSON и др.) | HTTP, FTP, TAXII | Провайдеры разведданных, сторонние организации |

| API | HTTP | Провайдеры разведданных |

- Огромные объёмы информации. В зависимости от количества подключённых источников разведданных число получаемых записей в день может достигать десятков тысяч. Решение должно корректно объединять сведения из разных источников и выделять ценную для получателя информацию. Для автоматизации этого процесса необходима возможность интеграции со сторонними системами анализа данных, такими как Maltego, IBM i2 Analyst Notebook, Palantir, Tableau, Microsoft Excel.

- Фокусирование на обработке IoC без контекста этих индикаторов — информации о злоумышленниках (Threat Actors), связанных кампаниях (Campaigns), используемых тактиках, техниках и процедурах (TTPs). К сожалению, даже при использовании специализированных стандартов с согласованной моделью данных, предназначенных для полноценного обмена TI, всё обычно сводится к обмену только индикаторами компрометации. Эта проблема говорит о недостаточной зрелости рынка и большинства пользователей TIP.

- Неправильное использование TIP. Большинство современных платформ являются хранилищами информации. В основном их применяют для сбора материала, несмотря на то, что по значимости в цикле работы с разведданными этот этап является вспомогательным и предшествует стадии анализа и подготовки, где и выделяется ценная для конечного пользователя информация об угрозах. Мало обладать «сырыми» данными, важно уметь правильно ими распорядиться. Часто встречаются ситуации, когда для проверки всех собранных IoC не хватает вычислительных ресурсов используемых систем защиты информации — а если и хватает, то возникает другая проблема: нужно качественно оценить огромное количество выявленных подозрений на предмет того, являются ли они инцидентами, и выделить среди них действительно важные для дальнейшей обработки.

- Доверие к получаемым данным. Часто отсутствует механизм учёта степени такого доверия и последующего определения возможности распространять информацию в зависимости от адресата. Решение у этой проблемы существует. Например, можно использовать протокол Traffic Light (TLP) — набор обозначений для маркировки конфиденциальной информации с целью указать аудиторию её дальнейшего распространения.

- Возможность интеграции со сторонними системами. По своей природе платформа должна агрегировать данные из множества источников (провайдеры разведданных, открытые источники и др.), предоставлять функции для анализа в сторонних системах (BI) и выгружать обработанный материал в другие системы обеспечения информационной безопасности (SIEM, IPS, IRP / SOAR) либо распространять его далее для заинтересованных лиц.

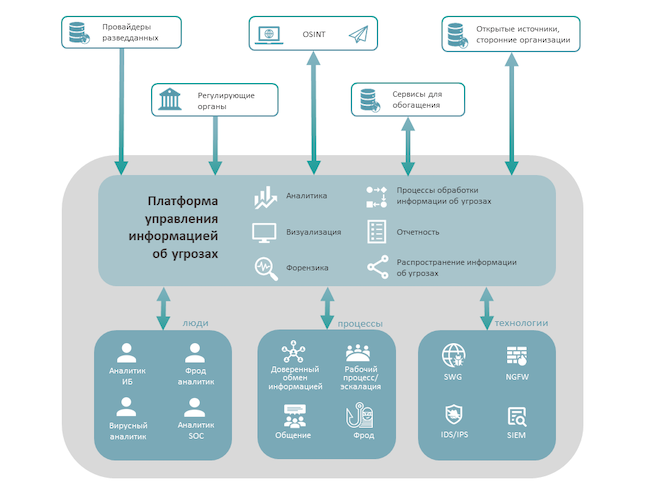

TIP — это инструмент, позволяющий автоматизировать одно из направлений защиты информации, главными в котором являются люди, их знания и выстроенные процессы обработки сведений об угрозах. При грамотном использовании решение способно вывести на новый уровень всё направление информационной безопасности в компании. На рисунке 3 приведена схема использования «идеального» TIP, с учётом отмеченных выше проблем и недостатков существующих платформ.

Рисунок 3. Схема использования «идеальной» платформы управления информацией об угрозах

Типы решений класса Threat Intelligence Platform

Платформы управления информацией об угрозах можно разбить на три класса решений, причём это справедливо как для международного рынка, так и для российского. К ним относятся опенсорсные и коммерческие решения, а также предложения от провайдеров разведданных.

Решения Threat Intelligence Platform с открытым исходным кодом

Платформы, разрабатываемые энтузиастами на открытой основе. На нашем рынке существует большое количество проектов с разным объёмом реализованной функциональности. Все они являются бесплатными.

Благодаря решениям с открытым исходным кодом организация может начать работать с TI с минимальными финансовыми вложениями и самостоятельно определить вектор дальнейшего развития — переход на платные решения, где за поддержку и развитие отвечает вендор, или формирование собственной команды для внедрения, поддержки и развития необходимых функций открытой платформы. Из этого вытекает второе преимущество Open Source — имея команду разработчиков, организация самостоятельно может определять и реализовывать необходимые новые функции платформы, полностью адаптируя её под себя.

Из систем, основанных на открытом исходном коде, безоговорочным лидером является MISP (www.misp-project.org). Платформа активно развивается, имеет большую армию пользователей и более 6000 инсталляций по всему миру. Кроме этого, стоит обратить внимание на OpenCTI (www.opencti.io) — весьма молодое решение, ещё не получившее широкого распространения, однако предлагающее современную перспективную архитектуру. Будем считать, что оно входит в обзор авансом. В то же время мы не включили в сравнение платформу Yeti (yeti-platform.github.io), т. к. считаем, что она не имеет больших перспектив и не развивается активно уже продолжительное время.

Коммерческие решения Threat Intelligence Platform

Это — системы, разрабатываемые как моновендорами, так и крупными игроками, предлагающими определённый набор решений для целой экосистемы обеспечения информационной безопасности.

Такой продукт полностью готов к использованию в рамках реализованной функциональности, поддержка и решение возникших проблем реализуются вендором. Однако дальнейшее развитие платформы или добавление новых функций зависит только от одного вендора, его возможностей и оценки перспективности развития продукта по выбранным направлениям.

Из коммерческих решений на нашем рынке можно выделить два — Anomali ThreatStream (www.anomali.com) и R-Vision TIP (www.rvision.pro/tip). Первое — это, по сути, единственный продукт от зарубежных производителей, представленный в России, а второе — это единственное решение от отечественного производителя, существующее в виде завершённого коммерческого продукта, который уже в течение определённого времени доступен для приобретения.

Решения Threat Intelligence Platform от провайдеров разведданных

Сюда можно отнести узкоспециализированные продукты, предназначенные для получения TI от конкретного провайдера. Они предлагают ограниченный набор функций и по своей природе не могут использоваться как полноценные решения TIP для автоматизации полного цикла обработки разведданных. В некоторых обзорах такие решения относят к TIP, но по нашему мнению это — не совсем корректно.

Правильно будет отнести эти решения к классу TIS (Threat Intelligence Service), так как их основная задача — это поддержка сервисов, предоставляемых провайдерами разведданных. На нашем рынке такие решения предлагают практически все известные российские компании, разрабатывающие сервисы в сфере информационной безопасности.

Оценка зрелости Threat Intelligence Platform

В сухом остатке получился ограниченный выбор доступных для практического использования решений TIP. Мы провели оценку опенсорс-платформ MISP и OpenCTI, а также коммерческих решений Anomali ThreatStream и R-Vision TIP по методике, предложенной агентством Европейского союза по сетевой и информационной безопасности (ENISA) в документе «Exploring the opportunities and limitations of current Threat Intelligence Platforms (Изучение возможностей и ограничений современных платформ для управления информацией об угрозах)».

Оценка определяет способность технического решения соответствовать уровню зрелости, которым характеризуется подход организации к работе с информацией об угрозах, без учёта бизнес-процессов и знаний людей, которые в них задействованы. Таким образом, предложенная модель зрелости решений класса Threat Intelligence Platform базируется только на технической составляющей.

Исследование проводилось по 112 параметрам, обозначенным как FAx.y, где «x» и «y» — порядковые номера. Параметры разделены по группам для оценки того, насколько полно TIP может автоматизировать каждый из этапов процесса управления данными киберразведки. Каждый параметр оценивается по шкале, представленной в таблице 2. Полную выкладку параметров можно посмотреть в оригинальном документе ENISA, так как в этом обзоре их описание заняло бы неоправданно много места.

Далее полученные результаты дополнительно разбиваются на 4 уровня зрелости: «Начальный», «Базовый», «Улучшенный» и «Прогрессивный».

Таблица 2. Шкала для оценки степени соответствия возможностей TIP оцениваемым параметрам

| Уровень | Числовое значение |

| TIP полностью соответствует требованиям параметра | 4 |

| TIP соответствует требованиям параметра, за исключением некоторых деталей | 3 |

| В TIP частично реализованы требования параметра | 2 |

| В TIP есть зачатки функций, закрывающих требования параметра | 1 |

| TIP не соответствует требованиям параметра | 0 |

Таблица 3. Оценка выполнения требований рассматриваемыми платформами

| № | Требование параметра | MISP | R-Vision TIP | Anomali | OpenCTI |

| Планирование и управление | |||||

| FA1.1 | Возможность управлять требованиями к организации и реализовать процесс управления информацией об угрозах. Должны затрагиваться следующие области: требования к конечному аналитическому продукту (информации об угрозах, которая передаётся её потребителям и заинтересованным лицам), требования к процессу обработки разведданных для получения конечного продукта (информации об угрозах), требования к процессу сбора разведданных | 0 | 0 | 0 | 0 |

| FA1.2 | Возможность управления выявленными в процессе работы пробелами в информации об угрозах | 0 | 0 | 3 | 0 |

| FA1.3 | Возможность вычисления и регулирования ключевых показателей эффективности (KPI) для процесса управления информацией об угрозах. В роли таких показателей могут выступать качество и количество аналитических продуктов, частные ключевые индикаторы эффективности для каждого этапа процесса управления информацией об угрозах и т. д. | 0 | 0 | 3 | 0 |

| FA1.4 | Возможность обработки запросов на информацию от заинтересованных сторон, а также управления этими запросами. Заинтересованные стороны — как имеющие доступ к TIP, так и не имеющие его — должны обладать возможностью отправлять в TIP запросы о конкретной угрозе для последующей обработки аналитиками | 0 | 0 | 2 | 0 |

| Сбор | |||||

| FA2.1 | Возможность получать данные об угрозах из разных источников. Сложность здесь заключается в большом разнообразии различных каналов: открытые источники, регулирующие органы, частные сообщества, коммерческие поставщики, платформы обмена данными киберразведки и т. д. | 4 | 4 | 4 | 4 |

| FA2.2 | Возможность принимать данные об угрозах в виде множества различных моделей данных и стандартов: STIX 1.x, STIX 2.x, OpenIOC, CybOX, IODEF, пользовательских и т. д. | 4 | 3 | 4 | 2 |

| FA2.3 | Возможность приёма данных об угрозах с помощью различных транспортных механизмов: TAXII, HTTPS, REST API, RSS, электронная почта, SFTP, общие папки (SMB) и т. д. TIP также должна поддерживать случаи, когда система получает информацию пассивно или когда информация должна быть загружена с помощью TIP (push / pull). | 4 | 3 | 4 | 4 |

| FA2.4 | Возможность импорта данных об угрозах в различных форматах (XML, JSON, YAML, CSV, TSV, PDF, DOCX, TXT), в том числе — через электронные письма, PDF-файлы, распознавание текста, плагины браузера и т. д. | 4 | 3 | 4 | 2 |

| FA2.5 | Возможность сбора тактических, оперативных и стратегических разведданных | 4 | 4 | 4 | 4 |

| FA2.6 | Возможность сбора структурированных, полуструктурированных и неструктурированных разведданных | 3 | 2 | 4 | 4 |

| FA2.7 | Возможность сбора данных об угрозах из локальных и внутренних источников (например, внутренней песочницы — специально выделенной / изолированной среды для безопасного исполнения компьютерных программ) | 1 | 3 | 4 | 4 |

| FA2.8 | Возможность опрашивать источники разведданных с настраиваемой периодичностью | 4 | 4 | 4 | 4 |

| FA2.9 | Возможность надёжного хранения собранных данных | 4 | 4 | 4 | 2 |

| FA2.10 | Возможность масштабирования подсистемы хранения собранных данных | 0 | 0 | 4 | 4 |

| FA2.11 | Возможность сохранять собранные данные и применять к ним разные политики хранения | 0 | 2 | 3 | 1 |

| FA2.12 | Возможность индексировать собранные данные для более быстрого поиска | 4 | 4 | 3 | 4 |

| FA2.13 | Возможность хранить собранные данные с учётом требований регулирующих законов, правил и других ограничений при работе с конфиденциальной информацией | 0 | 0 | 0 | 0 |

| Обработка | |||||

| FA3.1 | Возможность нормализовывать все хранимые данные в определённом формате / стандарте / модели данных | 4 | 4 | 4 | 4 |

| FA3.2 | Возможность управлять различными стандартами / моделями данных и обеспечивать функции совместимости и корреляции между ними | 4 | 4 | 4 | 1 |

| FA3.3 | Возможность извлекать и обрабатывать информацию из нескольких специальных типов данных: двоичные файлы, PCAP, электронные письма, сертификаты и т. д. Показательными возможностями могут быть извлечение данных DNS и HTTP из PCAP, идентификация похожих двоичных файлов с помощью нечёткого хеширования, распаковка двоичных файлов, извлечение метаданных из файлов разных типов и т. д. | 0 | 0 | 3 | 0 |

| FA3.4 | Возможность поддержки гибкой модели данных, где сложные объекты могут быть описаны и связаны друг с другом для представления индикаторов, кампаний, субъектов угроз, отношений и т. д. | 4 | 4 | 4 | 4 |

| FA3.5 | Возможность применения пользовательских тегов / маркировки — как вручную, так и автоматически, заранее определённым образом | 4 | 4 | 4 | 4 |

| FA3.6 | Возможность применения таксономии (в том числе собственной, настраиваемой) к данным об угрозах, с дополнительной возможностью локализовать индивидуальную таксономию (обойтись без её распространения) | 4 | 1 | 3 | 2 |

| FA3.7 | Возможность автоматической классификации информации | 4 | 4 | 4 | 1 |

| FA3.8 | Возможность применения маркировки, тегов и индикаторов достоверности на уровне события, атрибута, фида и источника предопределённым способом | 4 | 4 | 3 | 4 |

| FA3.9 | Наличие гибкого механизма контроля доступа на уровне записей и полей | 4 | 1 | 3 | 2 |

| FA3.10 | Возможность управления маркировочной информацией (например, по протоколу Traffic Light) | 4 | 0 | 4 | 4 |

| FA3.11 | Возможность обогащения данных | 4 | 4 | 4 | 2 |

| FA3.12 | Возможность автоматического обогащения на основе заранее определённых правил | 4 | 4 | 4 | 4 |

| FA3.13 | Возможность расширять модули обогащения и создавать собственные | 4 | 4 | 4 | 4 |

| FA3.14 | Возможность автоматически связывать новые данные с уже существующими через прямые ассоциации. Автоматическая корреляция также может определять отношения между атрибутами и индикаторами, полученными из вредоносных программ, кампаний злоумышленников или аналитики | 1 | 3 | 4 | 4 |

| FA3.15 | Возможность сопоставлять и связывать импортированные данные с настраиваемыми правилами и сигнатурами (например, регулярные выражения, белые / чёрные списки, правила Yara и т. д.) и применять последующие предопределённые действия (например, определять внутренние IP-адреса и не помечать их как индикаторы) | 0 | 3 | 1 | 2 |

| FA3.16 | Возможность связывать (автоматически) новые данные с уже существующими через сложные привязки, такие как агрегирование, соединение, обобщение | 1 | 4 | 4 | 0 |

| FA3.17 | Возможность исключать дублирование информации об угрозах из различных источников данных | 4 | 4 | 4 | 1 |

| FA3.18 | Возможность обработки данных с поддержкой их слияния, а также кластеризации и аналитики | 2 | 4 | 3 | 2 |

| FA3.19 | Возможность извлечения объектов и сущностей из структурированных данных | 4 | 4 | 4 | 4 |

| FA3.20 | Возможность извлечения объектов и сущностей из неструктурированных данных на основе общих и передовых методов (обработка естественного языка и т. д.) | 2 | 0 | 4 | 1 |

| FA3.21 | Возможность динамически генерировать сигнатуры индикаторов | 0 | 0 | 0 | 1 |

| FA3.22 | Возможность генерировать предупреждения на основе настраиваемых сигнатур и правил до и после обогащения данных | 0 | 0 | 4 | 1 |

| FA3.23 | Возможность определять происхождение и достоверность информации | 2 | 4 | 2 | 2 |

| FA3.24 | Возможность предоставлять помощь в выявлении угроз и обрабатывать информацию, необходимую для их выявления | 0 | 4 | 4 | 4 |

| Анализ и подготовка | |||||

| FA4.1 | TIP должна предоставлять аналитикам пользовательский интерфейс | 4 | 4 | 4 | 4 |

| FA4.2 | TIP должна поддерживать строгую аутентификацию (двухфакторную) для конечных пользователей, которые входят в систему через пользовательский интерфейс | 2 | 0 | 4 | 1 |

| FA4.3 | Возможность обогащать данные по запросу через пользовательский интерфейс | 4 | 4 | 4 | 2 |

| FA4.4 | TIP должна предоставлять машинный интерфейс и подробный API. API должен обеспечивать возможность добавлять и редактировать информацию об угрозах и образцы вредоносных программ | 4 | 4 | 4 | 4 |

| FA4.5 | Возможность реализации ролевой модели доступа (RBAC), где у каждой роли — свой пользовательский интерфейс и доступ к информации | 4 | 4 | 4 | 4 |

| FA4.6 | Возможность экспорта данных вручную в различных форматах (STIX, STIX2, OpenIOC, сигнатуры IDS, правила Yara, XML, CSV и т. д.) и на основе различных атрибутов (тип индикатора, время, тег, ключевое слово и т. д.) | 4 | 3 | 4 | 4 |

| FA4.7 | Возможность экспорта данных через API в различных форматах (STIX, STIX2, OpenIOC, сигнатуры IDS, правила Yara, XML, CSV и т. д.) и на основе различных атрибутов (тип индикатора, время, тег, ключевое слово и т. д.) | 4 | 3 | 4 | 4 |

| FA4.8 | Возможность создания настраиваемых рабочих процессов | 0 | 1 | 3 | 0 |

| FA4.9 | TIP должна предоставлять возможность создания настраиваемых рабочих процессов, которые обеспечат многоэтапное утверждение действий, затрагивающих конфиденциальные данные | 0 | 0 | 0 | 0 |

| FA4.10 | Возможность общения во внутреннем чате TIP, чтобы взаимодействие по выявлению и анализу угроз могло быть более непосредственным | 2 | 0 | 4 | 1 |

| FA4.11 | TIP должна предоставлять возможности и инструменты, обеспечивающие совместную с внутренними и внешними заинтересованными сторонами работу по выявлению угроз, анализу и реагированию. Итерационные процессы также должны быть реализованы так, чтобы каждый пользователь мог предоставить свою точку зрения и обратную связь | 0 | 0 | 4 | 1 |

| FA4.12 | Возможность управления заинтересованными сторонами | 0 | 0 | 3 | 0 |

| FA4.13 | TIP должна обеспечивать возможность постановки задач, генерацию предупреждений о крайнем сроке их выполнения и ведение журнала действий аналитиков (для отслеживания изменений) | 0 | 0 | 4 | 1 |

| FA4.14 | TIP должна предоставлять возможность настройки пользовательского интерфейса для визуализации данных (на основе графиков) | 2 | 4 | 4 | 2 |

| FA4.15 | TIP должна обеспечивать возможность визуализации информации о трендах по хранимым данным и другим характеристикам посредством обработки данных | 2 | 4 | 4 | 2 |

| FA4.16 | TIP должна предоставлять возможность проведения анализа по данным с использованием функции типа PIVOT | 4 | 2 | 4 | 3 |

| FA4.17 | Возможность интеграции со сторонними инструментами для визуализации данных и анализа связей, такими как Maltego, IBM i2 Analyst’s Notebook, Palantir, Tableau, KeyLines и т. д. | 2 | 0 | 4 | 3 |

| FA4.18 | Возможность объединения структурированных, полуструктурированных и неструктурированных данных из разных источников, каналов и типов | 4 | 4 | 4 | 4 |

| FA4.19 | Возможность соотносить тактические разведданные со стратегическими | 0 | 0 | 4 | 1 |

| FA4.20 | TIP должна обеспечивать аналитикам возможность отслеживать оперативные разведданные и бюллетени по угрозам | 0 | 2 | 4 | 2 |

| FA4.21 | Возможность создания каталога злоумышленников и управления им, а также регистрации используемых тактик, техник и процедур | 4 | 2 | 4 | 4 |

| FA4.22 | Возможность регистрации атрибутов злоумышленников на основе распространённых стандартов (например, STIX), а также пользовательских схем | 4 | 2 | 4 | 4 |

| FA4.23 | Возможность применения пользовательских словарей (например, для TTPs — MITRE ATT&CK) | 4 | 1 | 4 | 4 |

| FA4.24 | Возможности управления и отслеживания применительно к злоумышленникам | 4 | 0 | 4 | 4 |

| FA4.25 | Возможности управления и отслеживания применительно к кампаниям злоумышленников | 4 | 0 | 4 | 4 |

| FA4.26 | Возможности управления и отслеживания применительно к инцидентам | 4 | 1 | 4 | 4 |

| FA4.27 | Возможности управления и отслеживания применительно к информации об угрозах | 4 | 1 | 4 | 1 |

| FA4.28 | Возможность вручную назначать теги и отмечать информацию об угрозах через пользовательский интерфейс | 4 | 4 | 4 | 4 |

| FA4.29 | Поддержка хорошо известных фреймворков / моделей описания этапов проведения атак (Kill Chain, MITRE ATT&CK и т. д.) | 3 | 1 | 4 | 3 |

| FA4.30 | TIP должна обеспечивать возможность эффективного управления тактическими индикаторами с учётом их качества и целей обработки | 2 | 1 | 4 | 2 |

| FA4.31 | Возможность автоматической или полуавтоматической сортировки угроз | 0 | 0 | 2 | 1 |

| FA4.32 | TIP должна позволять аналитикам приоритизировать IoC и угрозы, помогая определять релевантность разведданных — например, с помощью механизмов выдачи рекомендаций на основе правил или эвристики для обработки информации об угрозах | 2 | 3 | 3 | 1 |

| FA4.33 | TIP должна предоставлять аналитикам возможность обогащать данные оценками достоверности, рейтингами, тегами, расстановкой приоритетов, аннотациями и т. д. | 3 | 3 | 4 | 4 |

| FA4.34 | TIP должна предоставлять аналитикам возможность вести свои списки (watchlists), по которым автоматически создаются уведомления на основе заранее определённых критериев | 0 | 1 | 4 | 4 |

| FA4.35 | TIP должна предоставлять аналитикам возможность управлять своей базой сигнатур правил, например Yara, и получать уведомления на основе взаимосвязи локальных данных или интеграции внешних сервисов, таких как VirusTotal Intelligence | 2 | 0 | 4 | 2 |

| FA4.36 | TIP должна иметь возможность поиска, которая позволит аналитикам находить и фильтровать релевантную информацию на основе содержимого | 4 | 4 | 4 | 4 |

| FA4.37 | TIP должна иметь мощные возможности поиска, которые позволили бы аналитикам находить и фильтровать соответствующую информацию на основе взаимосвязей, сходства и совпадения с другими данными | 2 | 3 | 4 | 1 |

| FA4.38 | TIP должна иметь функциональность запросов с сохранением конфиденциальности | 0 | 0 | 3 | 0 |

| FA4.39 | Возможность поиска данных, обрабатываемых TIP, через API | 4 | 4 | 4 | 4 |

| FA4.40 | Возможность использования статистических методов для анализа данных | 1 | 3 | 2 | 2 |

| FA4.41 | Возможность использования усовершенствованных методов для анализа данных | 2 | 0 | 0 | 2 |

| FA4.42 | TIP должна иметь возможность собирать метрики использования данных об угрозах, чтобы можно было ранжировать каналы и источники | 0 | 3 | 4 | 1 |

| FA4.43 | Возможность интеграции с системами обработки и хранения больших данных, решениями SIEM и EDR в целях автоматизации поиска IoC в режиме реального времени или по историческим данным | 0 | 4 | 4 | 1 |

| FA4.44 | Возможность интеграции с системами автоматизации рабочих процессов в целях повышения эффективности работы аналитиков | 4 | 4 | 4 | 2 |

| Распространение | |||||

| FA5.1 | TIP должна обеспечивать механизмы для простого обмена информацией с внутренними и внешними заинтересованными сторонами на основе определённых критериев | 1 | 4 | 4 | 1 |

| FA5.2 | TIP должна поддерживать возможность обмениваться данными об угрозах в различных форматах | 4 | 3 | 4 | 2 |

| FA5.3 | TIP должна иметь возможность распространять информацию среди заинтересованных сторон заранее определённым способом, удовлетворяя временным требованиям, таким как режим реального времени, частота, время суток и т. д. | 0 | 4 | 4 | 1 |

| FA5.4 | TIP должна иметь возможность распространять определённые данные в соответствующем формате, согласованном с заинтересованными сторонами, таком как Microsoft Word, PDF, CSV, STIX и т. д. | 4 | 3 | 4 | 4 |

| FA5.5 | TIP должна иметь возможность отправлять уведомления и отчёты (например, по электронной почте) на основе заранее определённых критериев, таких как «из конкретных источников», «для конкретных угроз» и т. д. | 0 | 4 | 4 | 1 |

| FA5.6 | TIP должна поддерживать стандартные протоколы передачи данных для обмена информацией об угрозах, такие как TAXII | 4 | 4 | 4 | 1 |

| FA5.7 | TIP должна иметь возможность отправлять информацию в несколько систем и обеспечивать многосторонний обмен | 4 | 4 | 4 | 1 |

| FA5.8 | TIP должна иметь возможность использовать теги для обмена информацией с определёнными адресатами, кругами и сообществами | 4 | 4 | 4 | 1 |

| FA5.9 | Возможность отправлять полученные разведывательные отчёты соответствующей заинтересованной стороне непосредственно из TIP | 0 | 2 | 4 | 0 |

| FA5.10 | TIP должна иметь возможность шифровать и / или подписывать информацию, отправленную заинтересованным сторонам | 0 | 0 | 4 | 0 |

| FA5.11 | Возможность распространения индикаторов, а также отчётов об угрозах, профилях злоумышленников, кампаниях и инцидентах | 4 | 3 | 4 | 3 |

| FA5.12 | Возможность рассылать уведомления на основе заранее определённых критериев | 0 | 4 | 4 | 1 |

| FA5.13 | TIP должна протоколировать информацию о переданных данных | 0 | 4 | 4 | 1 |

| FA5.14 | TIP должна иметь возможность организовывать определённые уровни доверия для обмена информацией — например, в виде формирования закрытых сообществ или одноранговых связей | 4 | 0 | 4 | 0 |

| FA5.15 | TIP должна иметь возможность применять политики (через механизмы контроля доступа) к тому, что совместно используется, что распространяется, кому и в какой степени | 0 | 0 | 4 | 0 |

| FA5.16 | TIP должна иметь возможность обрезать и / или анонимизировать информацию перед тем, как передать её заинтересованной стороне | 0 | 0 | 3 | 0 |

| FA5.17 | TIP должна предоставлять организации механизмы для идентификации конфиденциальных данных и для их замены меткой о защите конфиденциальности перед тем, как они станут доступны кому-либо ещё | 0 | 0 | 0 | 0 |

| FA5.18 | TIP должна иметь возможность анонимно обмениваться разведданными | 0 | 0 | 4 | 0 |

| FA5.19 | Возможность предоставления детальных политик доступа: например, одна часть записи может иметь красный цвет по TLP, в то время как другие части могут иметь жёлтый цвет по этому же протоколу | 4 | 0 | 0 | 0 |

| FA5.20 | TIP должна иметь возможность распространять информацию о происхождении и достоверности данных | 4 | 2 | 4 | 0 |

| FA5.21 | TIP должна предоставлять возможность создания настраиваемых рабочих процессов, которые обеспечат многоэтапное утверждение действий, затрагивающих конфиденциальные данные | 0 | 0 | 2 | 0 |

| FA5.22 | TIP должна поддерживать совместную работу, взаимодействие и обратную связь между аналитиками и получателями информации об угрозах после доставки последней. Потребители разведданных могут напрямую взаимодействовать с аналитиком, совместно пересматривать аналитический продукт (разведданные), а также сообщать о необходимых действиях в ответ на угрозу | 2 | 0 | 3 | 2 |

| FA5.23 | TIP должна интегрироваться с большим количеством средств управления безопасностью, таких как IDS, прокси-серверы, межсетевые экраны, SIEM, EDR и системы обработки «больших данных» | 2 | 3 | 4 | 1 |

| FA5.24 | TIP может быть способна автоматизировать определённые действия | 0 | 4 | 4 | 1 |

| FA5.25 | TIP должна журналировать информацию при обработке данных | 2 | 4 | 4 | 3 |

| FA5.26 | Возможность интеграции с системами автоматизации рабочих процессов, чтобы информация об угрозах напрямую доставлялась в рабочие процессы организации | 0 | 4 | 4 | 2 |

| FA5.27 | TIP должна иметь возможность готовить отчёты по метрикам высокого уровня, полезные для персонала управленческого уровня и помогающие в общем управлении рисками | 0 | 2 | 2 | 1 |

Теперь полученные результаты разбивают на 4 уровня зрелости по следующему принципу:

1-й уровень, «Начальный»: организация занимается сбором информации об угрозах и эксплуатирует самые примитивные (базовые) функции TIP. Данные функции, как правило, являются интегрированными в существующие средства защиты информации. Полученные данные не анализируются, не оцениваются источники угроз. Обмен данными с заинтересованными сторонами осуществляется по запросу, на личных контактах, а не стандартным способом, так как не определена политика совместного использования.

2-й уровень, «Базовый»: организация активно использует возможности TIP для импорта внутренних знаний об угрозах и применения индикаторов на каждом устройстве. TIP является центральной точкой, где хранятся и обогащаются структурированные и неструктурированные данные из широкого спектра источников. Решение обеспечивает надлежащий контроль доступа, безопасное хранение и передачу данных, предоставляет основные функции для управления собранными сведениями и их анализа. Осуществляется автоматизированный обмен данными об угрозах с заинтересованными сторонами.

3-й уровень, «Улучшенный»: TIP используется в качестве стратегического инструмента для сортировки угроз, управления и реагирования. Требования заинтересованных сторон ясны, источники угроз периодически оцениваются с помощью возможностей решения. TIP обеспечивает осведомлённость и понимание уже выполненной обработки, предоставляет инструменты для анализа угроз и функции построения рабочих процессов для совместной работы аналитиков. Распространение данных об угрозах осуществляется систематически как внутри компании, так и для внешних заинтересованных пользователей. Полностью реализована интеграция со средствами контроля безопасности и рабочими процессами обеспечения ИБ.

4-й уровень, «Прогрессивный»: TIP является единственным инструментом работы аналитиков и заинтересованных сторон, предоставляет функциональные возможности на всех этапах жизненного цикла обработки данных TI. Широко используется автоматизация, данные об угрозах являются неотъемлемой частью процессов обеспечения ИБ организации. Обмен информацией стратегически организован через TIP, которая используется как важнейшее рабочее пространство и инструмент, объединяющий все средства защиты информации.

Ниже приведена сводная таблица, отражающая зависимость уровня зрелости от наличия определённых функций TIP на каждом из этапов процесса управления данными киберразведки.

Таблица 4. Сводная таблица зависимости уровня зрелости от наличия определённых функций

| 1-й уровень зрелости «Начальный» | 2-й уровень зрелости «Базовый» | 3-й уровень зрелости «Улучшенный» | 4-й уровень зрелости «Прогрессивный» | |

| Планирование и управление | FA1.1, FA1.2, FA1.3, FA1.4 | |||

| Сбор | FA2.1, FA2.2, FA2.3, FA2.4, FA2.9 | FA2.5, FA2.6, FA2.7, FA2.8, FA2.10, FA2.11, FA2.12, FA2.13 | ||

| Обработка | FA3.1 | FA3.2, FA3.4, FA3.5, FA3.6, FA3.7, FA3.9, FA3.10, FA3.11, FA3.12, FA3.14, FA3.17, FA3.21 | FA3.3, FA3.8, FA3.13, FA3.15, FA3.16, FA3.18, FA3.22, FA3.24 | FA3.20, FA3.23 |

| Анализ и подготовка | FA4.1 | FA4.2, FA4.3, FA4.4, FA4.5, FA4.7, FA4.14, FA4.19, FA4.20, FA4.21, FA4.22, FA4.28, FA4.30, FA4.31, FA4.33, FA4.34, FA4.36, FA4.39, FA4.40 | FA4.8, FA4.10, FA4.11, FA4.12, FA4.15, FA4.16, FA4.17, FA4.18, FA4.23, FA4.24, FA4.25, FA4.26, FA4.27, FA4.29, FA4.32, FA4.37, FA4.38, FA4.41, FA4.43, FA4.44 | FA4.9, FA4.13, FA4.35, FA4.42 |

| Распространение | FA5.1 | FA5.2, FA5.3, FA5.4, FA5.5, FA5.6, FA5.7, FA5.12, FA5.15, FA5.23 | FA5.8, FA5.9, FA5.10, FA5.11, FA5.13, FA5.14, FA5.16, FA5.17, FA5.18, FA5.24, FA5.25, FA5.27 | FA5.19, FA5.20, FA5.21, FA5.22, FA5.26 |

Далее для каждой ячейки таблицы 4 рассчитывается сумма входящих в неё параметров, после чего вычисляется итоговая оценка для каждого уровня зрелости, равная сумме оценок по всем пяти этапам. Итоговая оценка также указывается в процентах (%), отражая степень соответствия TIP каждому из уровней зрелости. Для наглядности введена цветовая дифференциация (см. табл. 5).

Таблица 5. Цветовая дифференциация для частной и общей оценки

| Процент соответствия |

| 70–100 % |

| 40–69 % |

| 20–39 % |

| 0–19 % |

Сводные оценки соответствия уровням зрелости Threat Intelligence Platform

Ниже представлены сводные результаты по каждой оцениваемой платформе управления информацией об угрозах.

Таблица 6. Сводные оценки соответствия уровням зрелости для MISP

| Соответствие уровню зрелости TIP | ||||

| 1-й уровень зрелости «Начальный» | 2-й уровень зрелости «Базовый» | 3-й уровень зрелости «Улучшенный» | 4-й уровень зрелости «Прогрессивный» | |

| Планирование и управление | - | - | - | 0 из 16 |

| Сбор | 20 из 20 | 16 из 32 | - | - |

| Обработка | 4 из 4 | 45 из 52 | 11 из 32 | 4 из 8 |

| Анализ и подготовка | 4 из 4 | 50 из 76 | 47 из 80 | 2 из 16 |

| Распространение | 1 из 4 | 18 из 36 | 14 из 48 | 10 из 20 |

| Итоговая оценка | 29 из 32 | 129 из 196 | 72 из 160 | 16 из 60 |

| Итоговая оценка, % | 91 | 66 | 45 | 27 |

Таблица 7. Сводные оценки соответствия уровням зрелости для OpenCTI

| Соответствие уровню зрелости TIP | ||||

| 1-й уровень зрелости «Начальный» | 2-й уровень зрелости «Базовый» | 3-й уровень зрелости «Улучшенный» | 4-й уровень зрелости «Прогрессивный» | |

| Планирование и управление | - | - | - | 0 из 16 |

| Сбор | 14 из 20 | 25 из 32 | - | - |

| Обработка | 4 из 4 | 34 из 52 | 17 из 32 | 3 из 8 |

| Анализ и подготовка | 4 из 4 | 57 из 76 | 41 из 80 | 4 из 16 |

| Распространение | 1 из 4 | 12 из 36 | 10 из 48 | 4 из 20 |

| Итоговая оценка | 23 из 32 | 128 из 196 | 68 из 160 | 11 из 60 |

| Итоговая оценка, % | 72 | 65 | 43 | 18 |

Таблица 8. Сводные оценки соответствия уровням зрелости для R-Vision TIP

| Соответствие уровню зрелости TIP | ||||

| 1-й уровень зрелости «Начальный» | 2-й уровень зрелости «Базовый» | 3-й уровень зрелости «Улучшенный» | 4-й уровень зрелости «Прогрессивный» | |

| Планирование и управление | - | - | - | 0 из 16 |

| Сбор | 17 из 20 | 19 из 32 | - | - |

| Обработка | 4 из 4 | 37 из 52 | 23 из 32 | 4 из 8 |

| Анализ и подготовка | 4 из 4 | 45 из 76 | 29 из 80 | 3 из 16 |

| Распространение | 4 из 4 | 29 из 36 | 23 из 48 | 6 из 20 |

| Итоговая оценка | 29 из 32 | 130 из 196 | 75 из 160 | 13 из 60 |

| Итоговая оценка, % | 91 | 66 | 47 | 22 |

Таблица 9. Сводные оценки соответствия уровням зрелости для Anomali ThreatStream

| Соответствие уровню зрелости TIP | ||||

| 1-й уровень зрелости «Начальный» | 2-й уровень зрелости «Базовый» | 3-й уровень зрелости «Улучшенный» | 4-й уровень зрелости «Прогрессивный» | |

| Планирование и управление | - | - | - | 8 из 16 |

| Сбор | 20 из 20 | 26 из 32 | - | - |

| Обработка | 4 из 4 | 46 из 52 | 26 из 32 | 6 из 8 |

| Анализ и подготовка | 4 из 4 | 72 из 76 | 72 из 80 | 12 из 16 |

| Распространение | 4 из 4 | 36 из 36 | 41 из 48 | 13 из 20 |

| Итоговая оценка | 32 из 32 | 180 из 196 | 139 из 160 | 39 из 60 |

| Итоговая оценка, % | 100 | 92 | 87 | 65 |

Выводы

Сводные итоговые оценки показывают определённые различия в уровнях зрелости рассматриваемых решений. Так, R-Vision TIP и две платформы с открытым исходным кодом показали примерно одинаковые результаты, однако выводы из этого можно сделать разные. Например, о MISP с учётом его долгого присутствия на рынке и внушительного числа разработчиков можно сказать, что решение достигло своего потолка и существенное улучшение его позиций возможно только внутри крупных компаний, которые смогут позволить себе потратить большие ресурсы на его доработку и внедрение новых, необходимых именно им функций (и вряд ли такие разработки будут общедоступными). А вот R-Vision TIP, наоборот, вышла на рынок только примерно год назад, но за такой короткий срок уже смогла предложить достаточный для удовлетворения нужд большинства пользователей объём функциональности. Также хочется отметить, что эта платформа развивается буквально на глазах: только за время подготовки этой статьи нам пришлось несколько раз пересматривать оценки, что говорит о значительной заинтересованности вендора в развитии продукта и о больших перспективах последнего.

Платформа Anomali ThreatStream, в свою очередь, практически полностью соответствует требованиям первых трёх уровней зрелости и частично — четвёртого, «Прогрессивного». Это неудивительно, ведь решение весьма долго развивается и является одним из признанных лидеров мирового рынка TIP.

Представленные результаты являются личной оценкой авторов и могут не совпадать с другим мнением. Целью обзора является не выявление победителя, а систематизация сведений о TIP вкупе со знакомством широкой публики с возможной методикой их оценки для обоснованного сравнения и выбора приоритетного решения. Читатель может самостоятельно провести подобную оценку рассмотренных в обзоре систем или любых других. Также и сама методика может быть скорректирована с учётом приоритетов и устоявшихся подходов к работе с информацией об угрозах в каждой организации.

Авторы:

Павел Корнилов, руководитель отдела систем мониторинга и автоматизации информационной безопасности STEP LOGIC

Алексей Федоров, ведущий системный архитектор отдела систем мониторинга и автоматизации информационной безопасности STEP LOGIC