Среди общего потока вредоносных программ, не отличающихся изощрённой функциональностью, находятся образцы, в которых используются необычные или даже новаторские технологические приемы по обеспечению работоспособности вредоносной программы в поражённой системе. Это ведёт к значительному усложнению процесса удаления таких вредоносных программ. Результаты теста данного теста позволяют ответить на вопрос: насколько эффективно популярные антивирусы могут помочь в лечении поражённой системы?

Несмотря на тот факт, что активная фаза распространения вредоносных программ, несущих в себе различные техники своего сокрытия в инфицированной системе, датируется 2012-2013 годами и на смену ей пришла волна значительно менее технологичных семейств, за прошедшие два года было отмечено появление ряда интересных с точки зрения лечения вредоносных программ.

Появление новых технологических приемов при разработке вредоносных программ, даже на уровне концептуальной реализации, в большинстве случаев сводит к нулю эффективность функций популярных антивирусов в лечении активного заражения. Что обеспечивает устойчивую жизнеспособность вредоносной программы в скомпрометированной системе.

Со временем разработчики антивирусов вносят изменения в свои продукты, позволяющие детектировать активное заражение, тем самым предотвращая его дальнейшее распространение, пишут многочисленные статьи с содержательным анализом особенностей новой вредоносной программы. И на этом обычно дело заканчивается. Однако при этом упускается вопрос – а насколько эффективно справится антивирус с нейтрализации новой вредоносной программой в её активном состоянии? Ибо публикация содержательного анализа работоспособности вредоносной программы – это лишь способность антивируса к эффективному лечению на бумаге, но далеко не всегда на практике.

Информационно-аналитический центр Anti-Malware.ru с 2007 года регулярно проводил тестирования на лечение активного заражения, тем самым отслеживая динамику возможностей популярных антивирусов по успешной нейтрализации вредоносных программ, находящихся в активном состоянии.

Цель данного теста - проверить персональные версии антивирусов на способность успешно (не нарушая работоспособности операционной систем) обнаруживать и удалять уже проникшие на компьютер вредоносные программы в их активном состоянии на практике.

Анализ результатов теста и награды

Оглавление:

- Введение

- Сравнение антивирусов по возможности лечения

- Итоговые результаты теста и награды

- Анализ изменений в сравнении с предыдущими тестами

Введение

В тестировании участвовали релизные версии следующих 15 антивирусных программы, отобранные в ходе открытого обсуждения (сборки актуальны на момент начала теста):

- Avast! Internet Security 2015.10.0.2208

- AVG Internet Security 2015.0.5646

- Avira Internet Security 14.0.7.468

- Eset Smart Security 8.0.304.0

- Kaspersky Internet Security 15.0.1.415(b)

- BitDefender Internet Security 18.20.0.1429

- Emsisoft Internet Security 9.0.0.4799

- Dr.Web Security Space Pro 10.0.0.12160

- Microsoft Security Essentials 4.6.0305.0

- McAfee Internet Security 14.0

- Norton Security 22.1.0.9

- Qihoo 360 Internet Security 5.0.0.5104

- TrustPort Internet Security 15.0.0.5420

- Panda Internet Security 15.0.4

- Trend Micro Titanium Internet Security 8.0.1133

Тестирование проводилось на вредоносных программах, удовлетворяющих условиям методологии тестирования исключительно для платформы Microsoft Windows 7 x64:

- APT (Uroburos, Turla)

- Cidox (Rovnix, Mayachok, Boigy)

- Poweliks (Powessere)

- Backboot (WinNT/Pitou)

- WMIGhost (HTTBot, Syndicasec)

- Stoned (Bebloh, Shiptob, Bublik)

- Pihar (TDL4,TDSS, Alureon, Tidserv)

- SST (PRAGMA, TDSS, Alureon)

- Zeroaccess (Sirefef, MAX++)

Таким образом, для теста было отобрано 9 концептуальных с технологической точки зрения образцов вредоносных программ, которые были замечены в общем потоке вредоносных программ.

Сравнение антивирусов по возможности лечения

Таблица 1. Результаты теста на лечение активного заражения 2015 (начало)

| Антивирус/Вредоносная программа | Avast! Internet Security | AVG Internet Security | Avira Internet Security | Eset Smart Security | Kaspersky Internet Security |

|

APT (Uroburos, Turla) |

+ | + | + | + | + |

|

Cidox (Rovnix, Mayachok, Boigy) |

+ | -* | - | -* | + |

|

Poweliks (Powessere) |

- | + | - | - | + |

|

Backboot |

+ | -* | -* | -* | + |

|

WMIGhost (HTTBot, Syndicasec) |

- | - | - | - | + |

|

Stoned (Bebloh, Shiptob, Bublik) |

+ | + | - | + | + |

|

Pihar (TDL4,TDSS, Alureon, Tidserv) |

- | - | - | -* | + |

|

SST (PRAGMA, TDSS, Alureon) |

+ | - | - | - | + |

|

Zeroaccess (Sirefef, MAX++) |

+ | - | - | + | + |

| Вылечено/Всего | 6/9 | 3/9 | 1/9 | 3/9 | 9/9 |

Таблица 2. Результаты теста на лечение активного заражения 2015 (продолжение)

| Антивирус/Вредоносная программа | BitDefender Internet Security | Emsisoft Internet Security | Dr.Web Security Space Pro | Qihoo 360 Internet Security | Microsoft Security Essentials |

|

APT (Uroburos, Turla) |

+ | - | - | + | + |

|

Cidox (Rovnix, Mayachok, Boigy) |

+ | -* | + | - | - |

|

Poweliks (Powessere) |

+ | - | - | - | + |

|

Backboot |

- | - | + | -* | -* |

|

WMIGhost (HTTBot, Syndicasec) |

- | - | - | - | -* |

|

Stoned (Bebloh, Shiptob, Bublik) |

+ | - | + | + | + |

|

Pihar (TDL4,TDSS, Alureon, Tidserv) |

+ | - | + | - | - |

|

SST (PRAGMA, TDSS, Alureon) |

+ | -* | + | -* | - |

|

Zeroaccess (Sirefef, MAX++) |

- | - | + | - | + |

|

Вылечено/Всего |

6/9 | 0/9 | 6/9 | 2/9 | 4/9 |

Таблица 3. Результаты теста на лечение активного заражения 2015 (окончание)

| Антивирус/Вредоносная программа | McAfee Internet Security | Norton Security | TrustPort Internet Security | Panda Internet Security | Trend Micro Titanium Internet Security |

|

APT (Uroburos, Turla) |

+ | + | - | + | + |

|

Cidox (Rovnix, Mayachok, Boigy) |

-* | - | - | -* | - |

|

Poweliks (Powessere) |

- | + | - | - | + |

|

Backboot |

-* | -* | - | -* | - |

|

WMIGhost (HTTBot, Syndicasec) |

- | - | - | - | - |

|

Stoned (Bebloh, Shiptob, Bublik) |

- | + | - | - | - |

|

Pihar (TDL4,TDSS, Alureon, Tidserv) |

- | - | - | - | - |

|

SST (PRAGMA, TDSS, Alureon) |

-* | -* | - | -* | - |

|

Zeroaccess (Sirefef, MAX++) |

- | + | - | - | - |

| Вылечено/Всего | 1/9 | 4/9 | 0/9 | 1/9 | 2/9 |

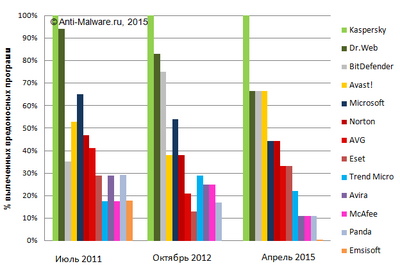

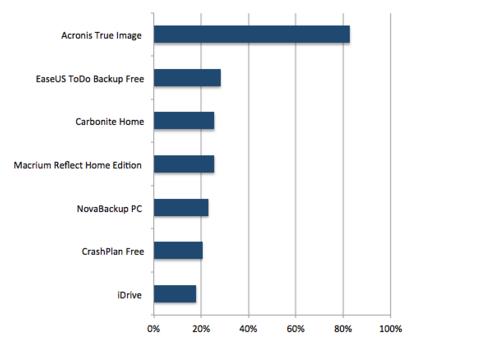

Рисунок 1. Результаты теста на лечение активного заражения 2015

Напомним, что, в соответствии с используемой схемой анализа результатов и награждения, (+) означает, что антивирус успешно устранил активное заражение системы, при этом работоспособность системы была восстановлена (или не нарушена). (-) означает, что антивирус не смог устранить активное заражение или при лечении была серьезно нарушена работоспособность системы (например, BSOD). (-*) означает, что за несколько месяцев ожидания и многократных отправлений образцов на анализ в антивирусную лабораторию детект так и не был добавлен.

Как видно по результатам теста самым сложным для лечение оказалась бесфайловая вредоносная программа WMIGhost. Обнаружить и вылечить ее смог только Kaspersky Internet Security. Далее по сложности лечения идут вредоносные программы, использующие технологии инфицирования загрузочных секторов диска (Backboot, Pihar, SST и cidox). Проблемы с обнаружением и лечением возникают даже несмотря на то, что участвующие в тесте вредоносных программ этого класса существуют уже не первый год.

Важно отметить неспособность подавляющего большинства антивирусов обнаружить и нейтрализовать вредоносный код в оперативной памяти, что подтверждается результатами лечения Stoned (он же Bebloh, Shiptob, Bublik).

В целом для индустрии картина неутешительна. Большинство популярных антивирусов неспособно корректно вылечить поражённую систему даже на тех семействах вредоносных программ, которые известны уже не один год.

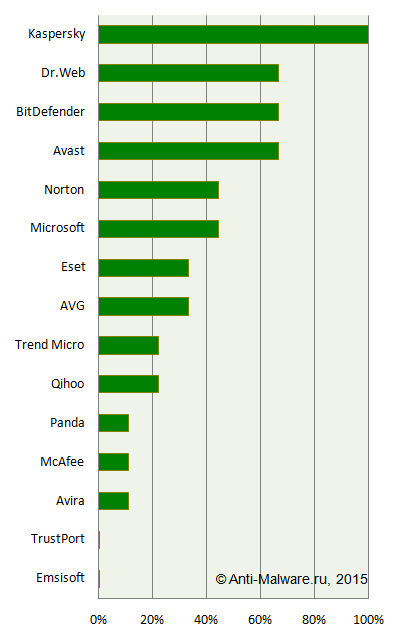

Итоговые результаты теста и награды

Таблица 4. Итоговые результаты теста лечение активного заражения 2015

| Антивирус | Награда | % вылеченных |

| Kaspersky Internet Security |  Platinum Malware Treatment Award |

100% |

| Avast! Internet Security |  Silver Malware Treatment Award |

67% |

| BitDefender Internet Security | 67% | |

| Dr.Web Security Space Pro | 67% | |

| Microsoft Security Essentials |  Bronze Malware Treatment Award |

44% |

| Norton Security | 44% | |

| Eset Smart Security | Тест провален | 33% |

| AVG Internet Security | 33% | |

| Trend Micro Titanium Internet Security | 22% | |

| Qihoo 360 Internet Security | 22% | |

| Avira Internet Security | 11% | |

| McAfee Internet Security | 11% | |

| Panda Internet Security | 11% | |

| Emsisoft Internet Security | 0% | |

| TrustPort Internet Security | 0% |

В этом году только 6 из 15 протестированных антивирусов показали достойные результаты по лечению активного заражения, что несколько лучше уровня последних лет.

Единственным антивирусом, успешно справившимся с лечением всех образцов из тестового набора, является Kaspersky Internet Security, получивший заслуженную награду Platinum Malware Treatment Award.

Награду Gold Malware Treatment Award в этом году не получает ни один из протестированных антивирусов.

Разделяют второе, третье и четвёртое места антивирусы Avast! Internet Security, BitDefender Internet Security и Dr.Web Security Space Pro, нейтрализовавшие шесть предложенных образцов из девяти (67%). Они получают награду Silver Malware Treatment Award.

Пятое и шестое места разделили Microsoft Security Essentials и Norton Security, успешно вылечившие четыре образца из девяти (44%) и получившие награду Bronze Malware Treatment Award).

Остальные антивирусы провалили тест. Так AVG Internet Security и Eset Smart Security, сумели нейтрализовать лишь три образца из девяти (33,3%). Далее следуют Qihoo 360 Internet Security 5.0.0.5104 и Trend Micro Titanium Internet Security, успешно вылечившие только два образца из девяти (набрав 22,2%). Среди аутсайдеров теста оказались McAfee Internet Security, Panda Internet Security и Avira Internet Security, которые смогли справиться лишь с одним образцом из девяти (11,1%).

Полностью провалили тест антивирусы Emsisoft Internet Security и TrustPort Internet Security. Они не смогли вылечить ни одного отобранного для теста образца.

Анализ изменений в сравнении с предыдущими тестами

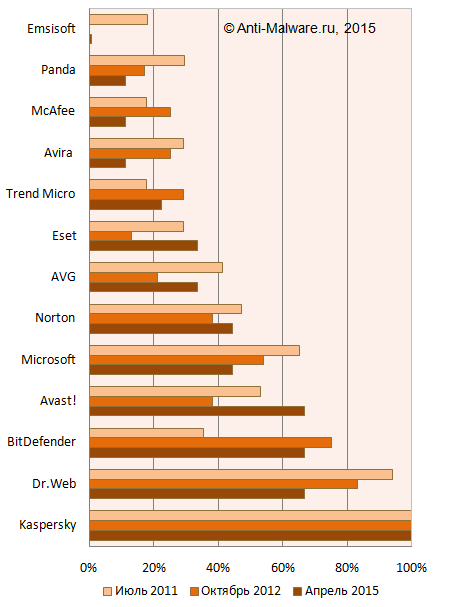

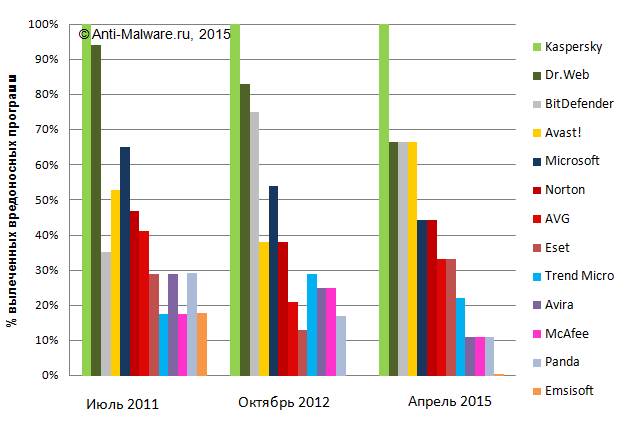

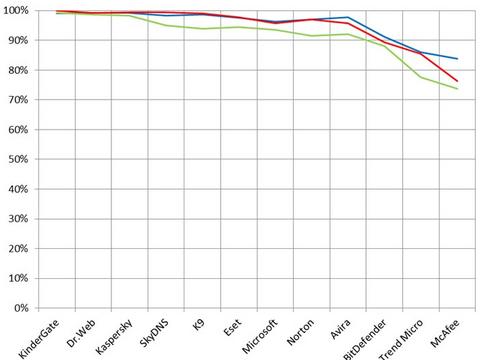

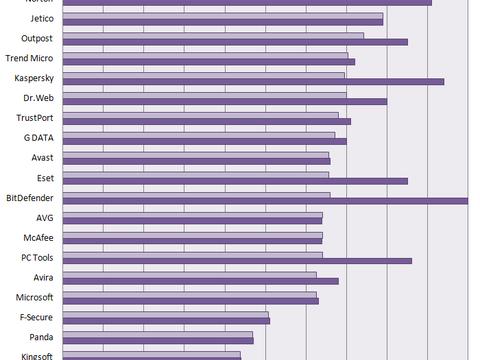

В заключение проанализируем результаты всех наших тестов на лечение активного заражения за 2011-2015 годы. Для этого к результатам теста были добавлены результаты двух предыдущих тестов, которые вы можете посмотреть здесь. Таким образом, можно проследить изменения в эффективности лечения сложных случаев заражения для каждого протестированного продукта (см. рисунки 2 и 3).

Рисунок 2: Динамика изменения возможностей антивирусов по лечению активного заражения

Рисунок 3: Динамика изменения возможностей антивирусов по лечению активного заражения

Неизменно высокие места занимают отечественные антивирусы - Kaspersky Internet Security и Dr.Web Security Space Pro, хотя у последнего отмечается тенденция к снижению эффективности лечения.

Avast! Internet Security и BitDefender Internet Security снова показали относительно высокие результаты, что свидетельствует о постоянном внимании к проблеме лечения сложных заражений. На среднем уровне по эффективности лечения балансируют Norton Security и Microsoft Security Essentials, что очень странно для таких грандов рынка, обладающих всеми необходимыми ресурсами.

На фоне продолжающейся тенденции к общему по индустрии снижению эффективности в лечении активного заражения, результаты некоторых антивирусов улучшились относительно прошлого года, среди них: Avast! Internet Security, Eset Smart Security, AVG Internet Security и Norton Security. В целом же очевидно, что из-за большого потока вредоносных программ, требующих своего добавления в антивирусные базы, большинство производителей не уделяют внимания вопросам лечения активного заражения.

Илья Шабанов, руководитель AM Test Lab:

«В этом году мы провели тест полностью на системе Windows 7 x64, что сузило возможности отбора подходящих вредоносных программ, но позволило сконцентрироваться только на актуальных задачах лечения активного заражения. В целом по индустрии результаты продолжили снижаться, что полностью находится в тренде последних лет. У большинства производителей нет ресурсов и специалистов разбираться со сложными вредоносными программами. Некоторые производители и вовсе оказались не в состоянии распознать отдельные вредоносные программы из нашей подборки и за несколько месяцев так и не добавили на них детект, несмотря на многократные обращения. С другой стороны часть вендоров сумела улучшить результаты в сравнении с 2012 годом. Это позволяет надеяться, что проблемы лечения сложных заражений не будут оставлены без внимания в будущем».

Александр Шевцов, инженер по тестированию AM Test Lab:

«Подводя итоги очередного теста испытываешь некоторое разочарование – умение лечить активное заражение по-прежнему не является достоинством антивируса у большинства вендоров. Да, некоторые из них все-таки провели работу над ошибками, новые версии их продуктов показали лучшие результаты с семплами, принимавшими участие в прошлом тесте, но в большинстве своем результаты не изменились. С новыми же угрозами, в основном, результаты просто провальные. Хуже всего то, что часто антивирус вообще не видит никаких признаков активного заражения, внешне оно может никак себя не проявлять и пользователь пребывает в полном неведении о происходящем. Переходя к конкретике, хотелось бы отметить Avast, показавший явно положительную динамику, и Dr.Web, удививший низкими результатами в борьбе с новыми угрозами. Стабильно хорошие результаты показывает BitDefender, но почивать на лаврах рано, еще есть куда стремиться. Новички теста ничем не порадовали, Emsisoft и Trustport тест провалили полностью».

Вячеслав Русаков, эксперт Anti-Malware.ru:

«Прошло почти 3 года с последнего теста на лечение активного заражения от AM Test Lab. Инновации в «руткитостроении» заморожены, господа вирусописатели продолжают топтаться на месте и лишь изредка обновляют свои творения. То ли закончились мысли и идеи, то ли всё уже исследовано вдоль и поперёк, то ли нет никакого смысла корпеть над новыми способами удержаться в заражённой системе, когда старые способы работают (см. результаты теста). Эволюция вместо революции? Разве что в отношении бестелесного вредоносного кода, живущего в пользовательском пространстве. Вышеуказанный способ не вызывает никаких сложностей с излечением заражённой системы, его и новым-то назвать сложно, скорее – хорошо забытое старое. А ведь поле для деятельности довольно большое, технологии не стоят на месте: гипервизоры, UEFI, IoT, бум мобильных технологий – есть где «развернуться». Пока что это всё удел свободных исследователей и авторов APT.

Каждый мой комментарий к тесту на лечение активного заражения я заканчивал тем, что указывал на то, что необходимо уделять должное внимание проблеме излечения, но в этот раз не буду. Не о лечении как таковом я говорил, а о качестве технологий, о том, как важно следить за тем, что происходит в мире вирусописателей, держать руку на пульсе и поддерживать собственные технологии в актуальном состоянии. По большому счёту результаты не интересны обычным пользователям. До первого заражения системы с активным антивирусом, до первой провальной установки антивирусного продукта на заражённую систему, до первого синенького экрана смерти. После этого провальный антивирус меняется на более эффективный».

Василий Бердников, эксперт Anti-Malware.ru:

«После длительной паузы почти в 3 года, AM Test Lab провел очередной тест на лечение активного заражения. Стоит отметить, что аналогичных тестов так еще никто и не проводит. По понятным причинам. Хотя кое-какие попытки были у известных тестовых лабораторий, правда, спонсорам тестов это не очень понравилось и для получения заветных «медалек» результаты теста на лечение не стали учитываться.

Касаемо проведенного тестирования. Результаты в целом остались, как и прежде, удручающими для многих производителей антивирусных продуктов. Причем, стоит отметить, что сложные угрозы типа bootkits постепенно уходят, и на текущий момент активно распространяются лишь два семейства - Rovnix и Pitou. Причем уже несколько лет какого-либо серьезного развития этих семейств с точки зрения противодействию обнаружению и лечению не происходит. Зато появился новый тренд в развитии malware – безфайловые вредоносные программы. Многие антивирусные вендоры оказались совершенно не готовы к обнаружению и лечению таких угроз. Смена тренда со сложных угроз типа буктита на безфайловую малварь понятна: проще разработка, меньше проблем с совместимостью и может работать и на современных осях под GPT. При этом, как оказалось, жить такие вредоносные программы могут очень долго и не заметно для штатного антивируса.

Повторю свои слова трехлетней давности: большинство антивирусных вендоров не уделяет должного внимания обнаружению сложных современных угроз и корректному излечению зараженных систем. Или же уделяет внимание, но не защите пользователей, а скорее публикации статей и PR в СМИ. Как и прежде, доходит до смешного: white-paper готов, а обнаружения и лечения так и нет».

Авторы теста:

| Вложение | Размер |

|---|---|

| 103.5 КБ |

Если вы являетесь производителем и хотели бы видеть свой продукт в списке протестированных по данной методологии или обновить его результаты, не дожидаясь нового планового теста, вы можете воспользоваться

Если вы являетесь производителем и хотели бы видеть свой продукт в списке протестированных по данной методологии или обновить его результаты, не дожидаясь нового планового теста, вы можете воспользоваться