В прямом эфире AM Live эксперты отрасли поговорили о том, как построить центр мониторинга и реагирования на инциденты (Security Operations Center, SOC) на промышленном предприятии, обсудили лучшие практики при построении SOC и особенности мониторинга и реагирования в промышленности.

- Введение

- Как выглядит ландшафт ИБ-угроз в России и в мире

- Практический опыт построения промышленного SOC

- Как поднять уровень защищённости предприятий

- Итоги эфира

- Выводы

Введение

В новом эфире AM Live зрители узнали, в чём состоит основная проблема построения SOC в промышленности и какова специфика подобного центра мониторинга. Также эксперты рассказали, как построить эффективный SOC на предприятии.

Рисунок 1. Эксперты отрасли в студии Anti-Malware.ru

Спикеры прямого эфира:

- Дмитрий Даренский, руководитель практики промышленной кибербезопасности, Positive Technologies;

- Евгений Гончаров, руководитель центра исследования безопасности промышленных систем, «Лаборатория Касперского»;

- Виктор Вячеславов, руководитель центра кибербезопасности, УЦСБ.

Ведущая и модератор дискуссии — Екатерина Сюртукова, руководитель департамента сервисных услуг Innostage.

Как выглядит ландшафт ИБ-угроз в России и в мире

Промышленность в топе атакуемых отраслей

Екатерина Сюртукова в начале беседы предложила поговорить о ландшафте угроз и о том, как часто промышленность сталкивается с кибератаками.

Евгений Гончаров:

— Атакам подвержено 100 % российских предприятий. По статистике «Лаборатории Касперского», в течение полугода каждый третий компьютер, который находится в АСУ ТП, встречается с какой-либо ИБ-угрозой. Это может быть вредоносная ссылка или ПО. Статистика поможет нам представить масштаб и актуальность сегодняшней проблемы.

Евгений Гончаров, руководитель центра исследования безопасности промышленных систем, «Лаборатория Касперского»

Виктор Вячеславов:

— Как в прошлом, так и в текущем году промышленность входит в топ атакуемых сегментов. Порядка 20 % общих атак направлено на промышленность. Этот всплеск произошёл после начала известных событий, потом после принятых мер нагрузка прилично снизилась.

По словам Виктора Вячеславова, чаще всего злоумышленники прибегают к социальной инженерии, специальному софту или эксплуатации уязвимостей в ПО, которым пользуется компания.

Виктор Вячеславов, руководитель центра кибербезопасности, УЦСБ

Уже давно появились кампании с фокусом на атаки против определённой отрасли, отметил Евгений Гончаров. В России также возросла доля хактивизма, но нельзя назвать высоким уровень профессионализма таких хакеров.

По аналитике Positive Technologies, каждая 10-я успешная атака в прошлом году была реализована на промышленных предприятиях. Порядка 50 % успешных инцидентов пришлось на управление системами, отметил Дмитрий Даренский. По его мнению, за последние пару лет понимание специфики систем технологического управления, техник атак на предприятия в целом в мире растёт.

Специфика SOC в промышленности

По мнению Евгения Гончарова, для мониторинга угроз на предприятиях обязательно нужны специалисты, которые знают, что такое АСУ ТП. Почти все угрозы, с которыми там приходится сталкиваться, не имеют промышленной специфики, но могут оказывать воздействие на отрасль.

Системы технологического управления строятся в большинстве своём на тех же технологиях, что и обычные. Но основной объём сложностей, подчёркивает Дмитрий Даренский, связан с тем, как обнаруживать широко известные вредоносы и другие инструменты злоумышленников.

Виктор Вячеславов:

— Во многих сегментах АСУ ТП нам не дадут сделать просто так активное сканирование сети. У SOC есть стандартные инструменты. Применение XDR невозможно в АСУ ТП из-за запрета на активное реагирование. Мы лишены прямой возможности отреагировать сразу. Когда мы ставим технические инструменты мониторинга, мы должны доказать отсутствие их влияния на технологический процесс в системах высокой критической значимости. Это весьма серьёзно ограничивает безопасников в применяемых средствах.

По мнению спикера, решить эту проблему можно путём проведения инвентаризации без активного сканирования.

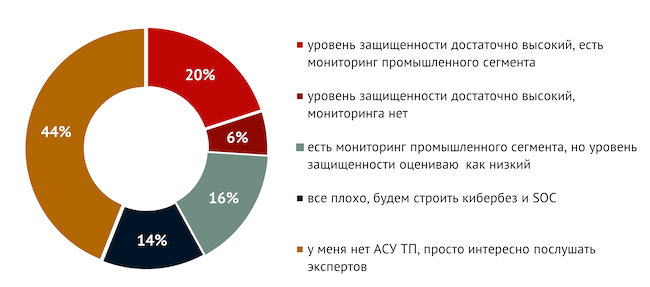

По данным опроса зрителей AM Live, у большинства (44 %) из них нет АСУ ТП и им просто интересно послушать экспертов в этой области. У 20 % уровень защищённости высок и выполняется мониторинг промышленного сегмента. То же самое, но с низким уровнем защищённости наблюдается у 16 % опрошенных. Ещё 14 % респондентов сказали, что всё плохо и они намереваются принимать меры. И, наконец, 6 % зрителей оценивают свой уровень защищённости как высокий, но мониторинг у них в компаниях отсутствует.

Рисунок 2. Реализован ли у вас мониторинг ИБ АСУ ТП и как вы оцениваете уровень защищённости своего технологического сегмента?

Практический опыт построения промышленного SOC

Шаги к построению промышленного SOC

Ведущая эфира Екатерина Сюртукова предложила экспертам рассказать о первых шагах в построении центра мониторинга и реагирования.

Екатерина Сюртукова, руководитель департамента сервисных услуг Innostage

По словам экспертов, первый шаг состоит в определении границ мониторинга, затем компания должна выбрать ключевые угрозы и связанные с ними векторы атак. После этого необходимо сосредоточиться на выборе средств мониторинга. Также обязательно надо правильно выстроить процессы взаимодействия и реагирования в компании.

Ещё в студии было подчёркнуто, что заказчик должен изначально понимать, зачем ему строить SOC. И если целеполагание состоит в исполнении требований регулятора, то здесь не может быть речи об эффективности мониторинга.

Идеальный SOC для промышленных предприятий

По словам Евгения Гончарова, идеальный SOC для промышленных предприятий — это экосистема, которая состоит из настоящих экспертов, наделённых полномочиями. При таком условии появятся и процессы, и технологии.

Дмитрий Даренский считает, что идеальный SOC должен обеспечивать устойчивый и непрерывный бизнес предприятия. Такой SOC достигает двух целей: соответствует требованиям регулятора и предотвращает инциденты, отметил Виктор Вячеславов. По его словам, центр мониторинга также должен быть грамотно оснащён техническими средствами за оптимальные деньги.

Метрики эффективности SOC

Универсального метода определения эффективности SOC не существует, считает Дмитрий Даренский. Но SOC можно оценивать по объёму охвата инфраструктуры. С другой стороны, объём сервисов, которые на себя берёт SOC, также могут указывать на его эффективность.

Для эффективного SOC необходимо собирать как можно больше данных отовсюду, куда можно дотянуться (любые доступные источники).

По мнению экспертов, промышленный и корпоративный SOC должны быть объединены, просто потому что это позволяет экономить на первой линии. Выгода также состоит в более эффективном использовании технических средств и централизации процессов управления.

По мнению большинства зрителей эфира (61 %), должна быть централизация на уровне корпоративного SOC для получения полной картины. При этом 28 % считают, что корпоративный и промышленный SOC должны быть автономны (каждый со своей командой, инструментами и процессами). Оставшиеся 11 % не смогли ответить на этот вопрос.

Рисунок 3. Корпоративный и промышленный SOC должны быть автономны или представлять собой единую централизованную систему?

Аутсорсинг реагирования

На аутсорсинг обычно отдаётся мониторинг, а реагирует уже сам заказчик. Внешние компании также могут оказывать информационную помощь, например составить сценарий реагирования.

Ответственность же формально определяется договором, в котором она прописывается. Там можно, например, указать штрафные санкции, а также добавить страхование рисков.

Впрочем, большинство предприятий просто не отдадут функцию реагирования во внешнюю компанию. Любое крупное предприятие может закрыть минимум 95 % инцидентов самостоятельно.

По данным опроса зрителей AM Live, 44 % готовы отдавать на аутсорсинг только мониторинг, а реагирование возьмут на себя. Не готовы обращаться ко внешним компаниям и хотят делать всё сами 36 % опрошенных. Все прочие (20 %) готовы передать коммерческим SOC и мониторинг, и реагирование на инциденты.

Рисунок 4. Готовы ли вы привлекать коммерческие SOC для мониторинга и реагирования в сегменте АСУ ТП?

Как поднять уровень защищённости предприятий

Как не надо строить SOC для промышленности

По мнению Евгения Гончарова, не нужно недооценивать злоумышленников, экономить и халатно относиться к настройкам средств защиты. Часто обратное может привести к плачевным последствиям.

Дмитрий Даренский считает, что не нужно фокусироваться при проектировании, разработке и реализации SOC строго на ИБ-угрозах. Это приводит к тому, что безопасники не говорят с людьми на производстве об их понимании угроз и о задачах по защите.

По мнению Виктора Вячеславова, не нужно переносить в промышленность практики, которые наработаны для корпоративного сегмента, и не стоит рассчитывать на то, что все инструменты, которые были вам знакомы ранее, удастся применить.

Уровень защищённости сегодня

Виктор Вячеславов:

— Сейчас строить SOC только для выполнений требований регулятора — это, мягко говоря, расточительство. Рано или поздно у предприятия возникнет вопрос, с чем этот SOC будет бороться. Он должен демонстрировать свою практическую пользу.

Дмитрий Даренский согласен с этим и также считает, что нужно определяться с конкретными практическими задачами и смыслами при построении SOC.

— Для построения SOC в промышленности необходимо учить матчасть и, напротив, не нужно бояться производственников. Иначе можно споткнуться о диалоговый барьер. Конструктивный подход и диалог решают основной объём проблем.

Дмитрий Даренский, руководитель практики промышленной кибербезопасности, Positive Technologies

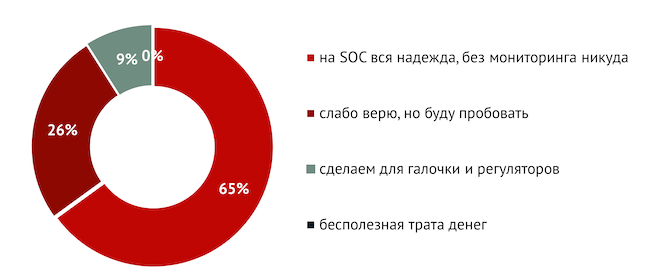

По мнению большинства зрителей (65 %), «без мониторинга никуда» и на SOC возлагается вся надежда. Слабо верят в возможности такого центра 26 % опрошенных. Ещё 9 % готовы строить его для выполнения требований регуляторов. Но бесполезной тратой денег SOC не считает никто.

Рисунок 5. Может ли SOC стать реальным инструментом повышения кибербезопасности АСУ ТП?

Виктор Вячеславов:

— Глобальная проблема сейчас состоит в дефиците кадров, а также в скорости реагирования на инциденты. Справиться с этим без мониторинга безопасности невозможно.

Итоги эфира

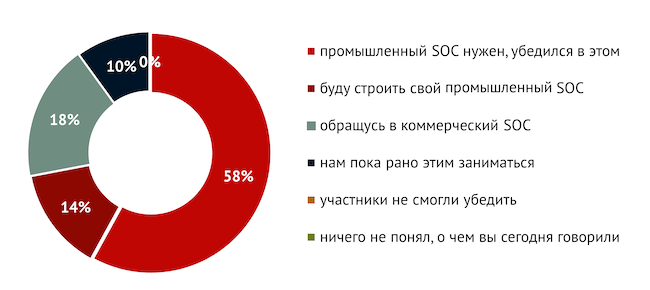

По итогам эфира 58 % зрителей убедились в том, что промышленный SOC необходим. Планируют обратиться в коммерческий SOC 18 % опрошенных, 14 % хотят строить свой собственный. Оставшиеся 10 % считают, что им пока рано заниматься подобным.

Рисунок 6. Что вы думаете о промышленном SOC после эфира?

Выводы

Промышленные предприятия постоянно находятся под прицелом злоумышленников. Инцидентов становится всё больше. Без мониторинга справиться с задачей реагирования на атаки просто невозможно: это похоже на горнолыжный спуск вслепую.

Сейчас глупо строить SOC только во исполнение требований регуляторов. Это неэффективно экономически и небезопасно. Во всём мире люди стали понимать, что SOC необходим, потому что успешные атаки на промышленность — это не только баснословно дорого, но и в определённых случаях просто вредно для здоровья.

Проект AM Live продолжает работу. Эксперты отрасли скоро снова соберутся в нашей студии и обсудят актуальные темы российского ИБ-рынка. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!