Сертификат AM Test Lab

Номер сертификата: 194

Дата выдачи: 13.07.2017

Срок действия: 13.07.2022

2. Назначение и принципы работы Awareness Center

3. Подключение системы Awareness Center

Введение

В последнее время большинство атак на организации начинается с рассылки фишинговых писем (fishing, phishing). Об этом свидетельствуют результаты исследований «Лаборатории Касперского», приведенные в ее отчете KASPERSKY SECURITY BULLETIN 2016. Теме фишинга уделяется значительное внимание и на специализированных форумах по информационной безопасности типа CISO Forum 2017, где именитые эксперты проводят мастер-классы по этой тематике.

Подобные проблемы становятся все более актуальными, так как даже в самой продуманной, сложной, многоуровневой системе защиты организации присутствует человеческий фактор. А из-за неосведомленности и в силу наивности, страха и других присущих человеку качеств, всю эту армаду средств защиты можно обойти. Найдя «подход» к сотруднику организации, злоумышленник может получить доступ и к ресурсам организации.

Именно поэтому обучение и повышение осведомленности персонала в вопросах информационной безопасности выходит на первый план. В первую очередь это касается сотрудников, работающих с критичной для организации информацией, а также специалистов ИТ-подразделений, обладающих всеми необходимыми правами доступа к важным ресурсам. Именно эти категории сотрудников являются лакомой добычей злоумышленников.

Неподготовленному пользователю под давлением страха или в ожидании легкой наживы сложно определить степень опасности полученного письма. Особенно если оно было подготовлено именно для него и учитывает особенности его окружения, специфику работы и пристрастия («социальную инженерию» еще никто не отменял). Методы злоумышленников становятся все изощреннее, и качество оформления ловушек резко возрастает, ничуть не уступая маркетингу известных брендов.

Нельзя сказать, что в организациях, отгородившихся различными средствами защиты, не уделяется внимания знаниям сотрудников. Нет, они направляются на курсы и тренинги, проверяется уровень их знаний, а во многих организациях уже применяются LMS-системы (Learning Management System, система управления обучением), содержащие большое количество курсов по различным тематикам. Однако потребность в обучении и необходимую направленность курсов еще нужно выявить, а это кропотливая совместная работа подразделений ИБ, ИТ и HR.

Как раз для решения таких задач (в помощь организациям) существуют специализированные системы обучения и контроля знаний — они помогают автоматизировать подобные мероприятия. Об одной из таких систем мы расскажем в этом обзоре, а именно об Awareness Center от компании Phishman (подробно о компании рассказано в недавнем интервью с основателем Phishman — Николаем Агринским).

Назначение и принципы работы Awareness Center

Система Awareness Center позволяет выявить пробелы в знаниях сотрудников по вопросам информационной безопасности, направить их на соответствующие курсы и проконтролировать полученные знания.

Решение логически представлено двумя основными модулями:

- Модуль обучения, отвечающий за интеграцию с LMS-системами. Помимо этого, модуль уже содержит в себе 20 обучающих курсов, с обязательной проверкой усвоенного материала по факту его прохождения (тестирования) и включает такие курсы, как, например: «Антивирусная защита», «Защита мобильных устройств», «Как защититься от фишинга». В настоящее время ведется работа по подготовке и реализации новых курсов.

- Модуль контроля, являющийся фактически ядром системы. Основу этого модуля составляет сервис Phishman, отвечающий за проведение учебных атак (имитируя реальные фишинговые рассылки) и анализ поведения пользователя во время атаки. Модуль контроля также анализирует поведение сотрудника согласно поступающим данным по событиям и инцидентам от имеющихся в организации информационных систем, таких как DLP, SIEM, Web-filtering, СКУД, AD, кадровая система и др. По результатам проведенного анализа для сотрудника готовится соответствующая программа обучения. Она составляется из индивидуального набора курсов, которые предварительно утверждаются заказчиком. Обучение проводится в форме ознакомления с презентационным материалом, построенным на принципах интерактивности (включая элементы игры). Завершается обучение обязательным тестированием, чтобы проконтролировать, как усвоился материал.

Стоит отметить, что модуль контроля благодаря своей основе, сервису Phishman, так и называют модулем Phishman. Фактически именно с него и началось развитие всей системы Awareness Center. Поэтому обзор мы ориентировали в большей степени на демонстрацию возможностей именно модуля Phishman – как основы всей системы в целом.

Система может обучать не только тех, кто попался на крючок, но и любых других сотрудников. Обучение может быть запланировано как для нового сотрудника, так и для проработавшего уже длительное время. В процессе кто-то узнает для себя что-то новое, а кто-то освежит в памяти то, чего, возможно, давно не касался. Кроме того, планировать обучение можно для целых отделов организации.

Такие возможности позволяют своевременно выявлять пробелы знаний и устранять их. А богатый и разнообразный состав правил, реализованных в модуле, способствует этому. Система позволяет не только использовать заложенные в нее шаблоны, но и создавать собственные, учитывающие в том числе специфику деятельности организации.

Подключение системы Awareness Center

Вендором поддерживается три способа предоставления услуг:

- По модели SaaS на базе ресурсов облачной инфраструктуры вендора или компаний-партнеров. Такой способ в настоящее время набирает популярность среди заказчиков.

- В виде программного комплекса для развертывания на ресурсах заказчика. Этот способ пока остается самым распространенным.

- В составе SOC-центров компаний-партнеров вендора. Так как ажиотаж с SOC-центрами только начинает нарастать, этот способ пока остается менее востребованным.

При предоставлении системы любым из способов модули обучения и контроля разворачиваются на отдельных серверах, чтобы оптимизировать нагрузки и обеспечить надежность и бесперебойность функционирования.

Все подключение Awareness Center осуществляет непосредственно вендор. В качестве первого этапа проводится пилотный проект, чтобы учесть все нюансы и пожелания заказчика. В рамках пилота заказчику демонстрируются возможности системы на ограниченной тестовой группе его сотрудников, включая: рассылку фиктивных фишинговых писем, состав и уровень реализованных курсов, а также обучение некоторого количества сотрудников.

Вендор при подключении Awareness Center выполняет интеграцию с системами заказчика, включая AD, HR-системы, LMS-системы и т. д. Но такое полное подключение применимо в основном при предоставлении в виде программного комплекса, разворачиваемого на ресурсах заказчика. Для этого ИТ-инфраструктура заказчика должна удовлетворять следующим основным требованиям:

Требования, предъявляемые к конфигурации сервера для установки Awareness Center в виде программного комплекса:

- CentOS Linux 7.2 Minimal x64.

- Выделенный объем оперативной памяти 4 Gb.

- Свободное место на жестком диске 50 Gb.

- Процессор 1 GHz.

- Учетная запись с отсутствием фильтрации исходящих писем.

- Исключение в спам-фильтрах для входящей почты.

Требования, предъявляемые к доменам:

- Необходимо наличие двух поддоменов: один для основной системы и один для системы обучения.

- Также требуется A-DNS-запись *.phishman.имя_основного_поддомена.ru.

Требования, предъявляемые к почтовому серверу:

- Учетная запись с отсутствием фильтрации исходящих писем.

- Исключение в спам-фильтрах для входящей почты.

При подключении к системе по модели SaaS заказчику открывается доступ к соответствующим ресурсам облачной инфраструктуры вендора или компании-партнера. Такой способ не подразумевает прямой интеграции с AD, поэтому структура организации и перечень сотрудников вносятся посредством импорта в формате CSV-файла или в ручном режиме (особенно в случае приема/увольнения сотрудника).

Что касается LMS-систем, то система подразумевает предоставление собственной LMS — Moodle или интеграцию с применяемой заказчиком, например WebTutor. Но наличие у заказчика сторонней LMS не отменяет возможности использования курсов, поставляемых в составе системы. Такой вариант является просто расширением состава курсов за счет внутренней LMS.

Awareness Center может интегрироваться не только с AD, HR- и LMS-системами, но и с системами типа DLP, SIEM и другими, сообщения которых также позволяют оценить потребность в обучении. Такие системы позиционируются и настраиваются в качестве источников данных.

Работа модуля Phishman системы Awareness Center

Phishman – это один из модулей системы Awareness Center. Он позволяет в автоматическом режиме проводить учебные атаки на сотрудников организации, рассылая фиктивные фишинговые письма. По результатам атак система помогает выявить пробелы в знаниях пользователей и сформировать индивидуальные программы обучения. Обучающие курсы модуля Phishman построены по принципу минимизации времени обучения с получением максимального эффекта.

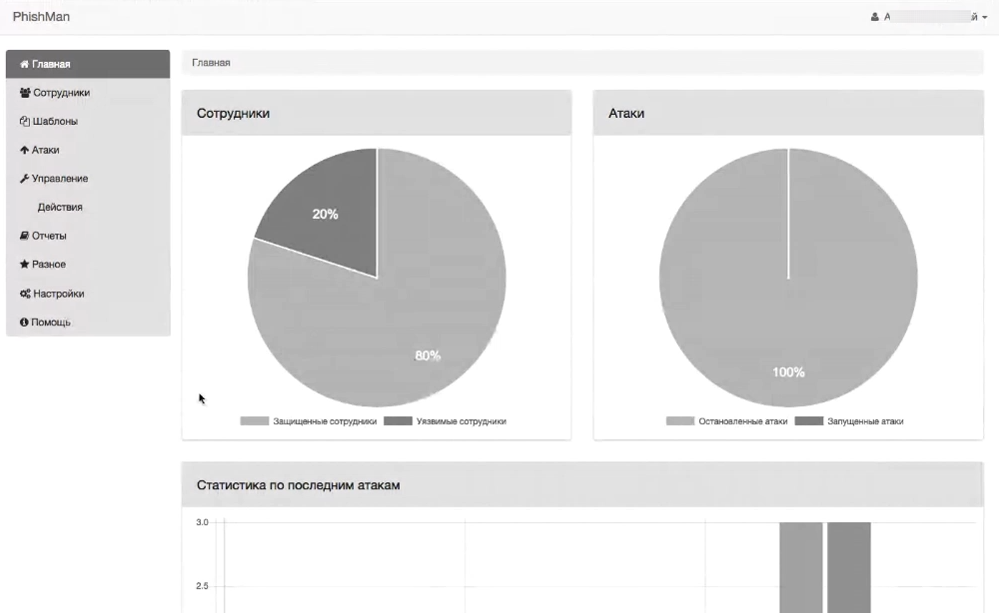

Работа с модулем Phishman начинается с главного окна, на котором отображены три интерактивных элемента. Они содержат сведения по уязвимым сотрудникам, запущенным/остановленным атакам и статистические данные по последним атакам. В настоящее время вендором ведется работа по созданию новых визуальных элементов с учетом практики внедрения. Их состав и содержание будет учитывать пожелания заказчиков, высказанные при внедрении.

Рисунок 1. Главная страница модуля Phishman

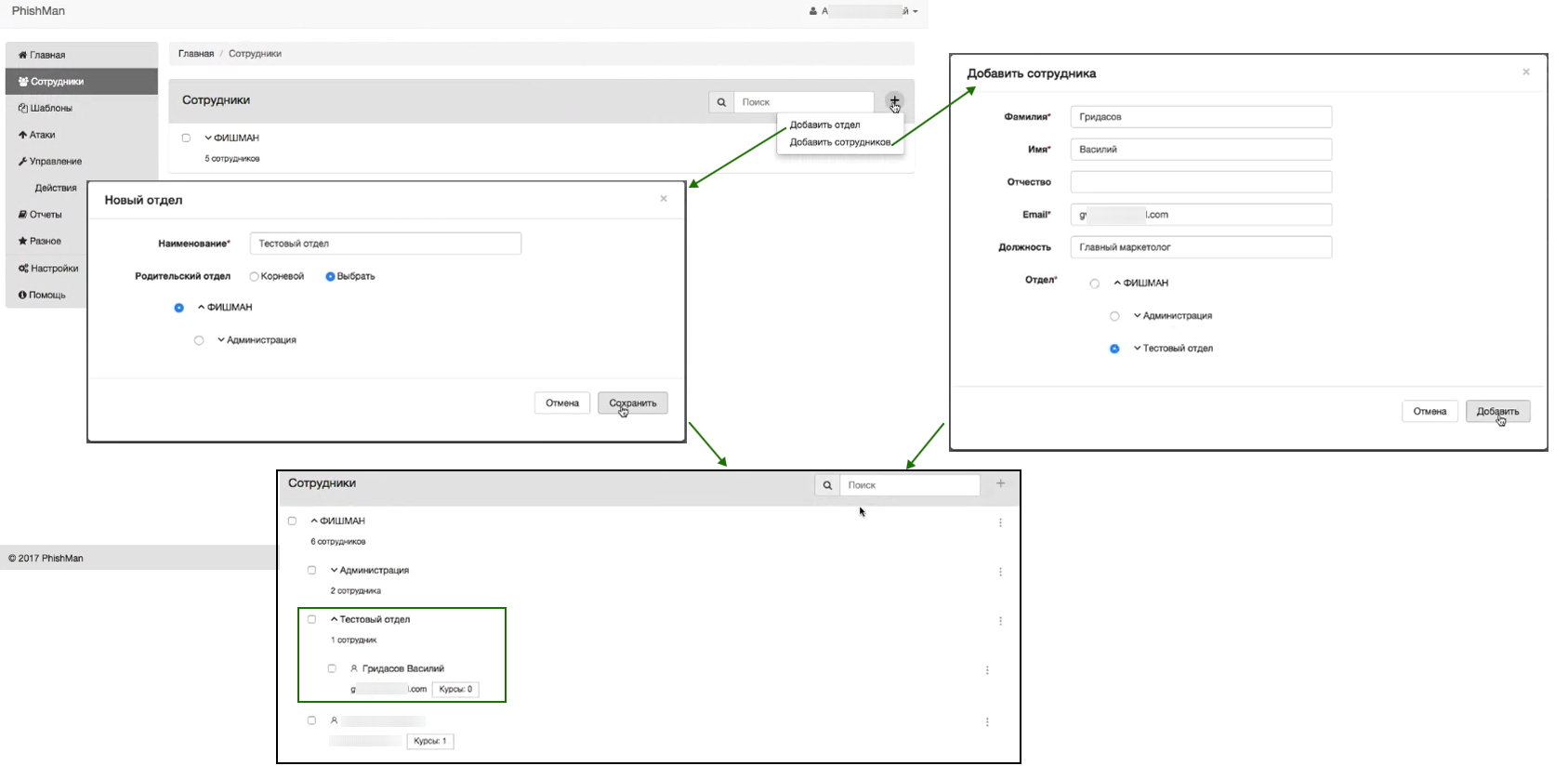

Как мы уже говорили, при предоставлении системы Awareness Center осуществляется его интеграция с AD и другими системами организации, содержащими сведения о сотрудниках. Но могут возникать такие ситуации, когда требуется вручную добавлять в отображаемую системой структуру организации какой-либо отдел или сотрудника. Особенно это актуально при предоставлении сервиса по модели SaaS (с отсутствием прямой интеграции с AD). Подобные операции выполняются на вкладке «Сотрудники» с помощью символа «+» около строки поиска. Дальше выбирается необходимое действие и заполняются обязательные поля, обозначенные символом «*». При добавлении структурного подразделения указывается его место в иерархии существующих подразделений.

Рисунок 2. Добавление отдела и сотрудника в модуле Phishman

Хотелось бы отметить, что при отображении структуры организации модуль подгружает не всю структуру сразу, а по мере раскрытия вложенных иерархий дерева. Что, в свою очередь, позволяет минимизировать нагрузку на ресурсы, где развернут сервис. Но поиск при вводе интересующей информации в соответствующую поисковую строку, в отличие от отображения информации, осуществляется по всей базе данных.

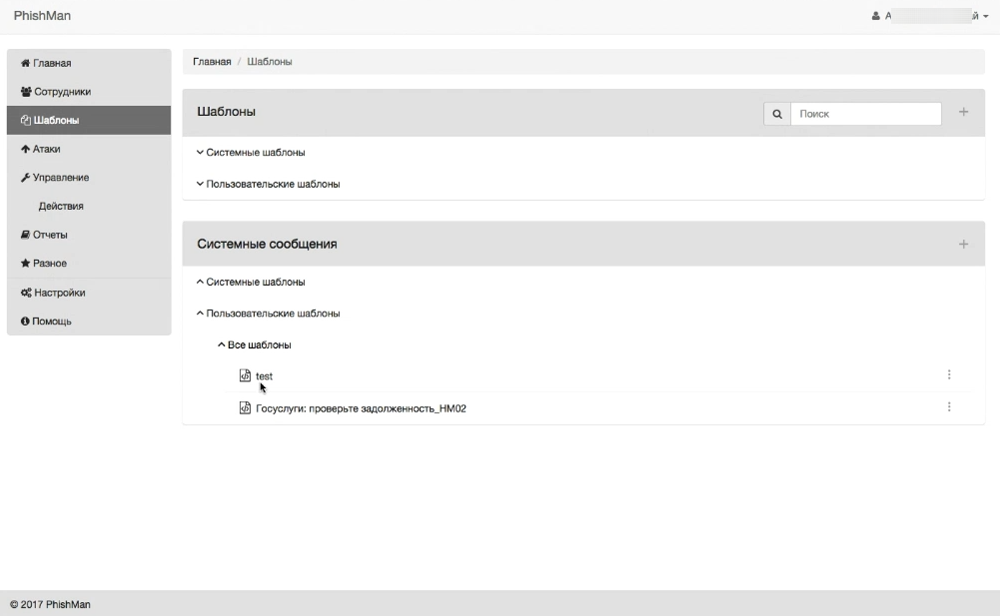

Основу контроля, организуемого в системе, составляют шаблоны. В модуле Phishman используется два типа шаблонов:

- Шаблоны фишинговых писем. Этот тип используется при формировании фиктивных фишинговых писем, аналогичных реальным рассылкам. Они используются для определения способности сотрудников распознавать такие письма и оценки его поведения при их получении.

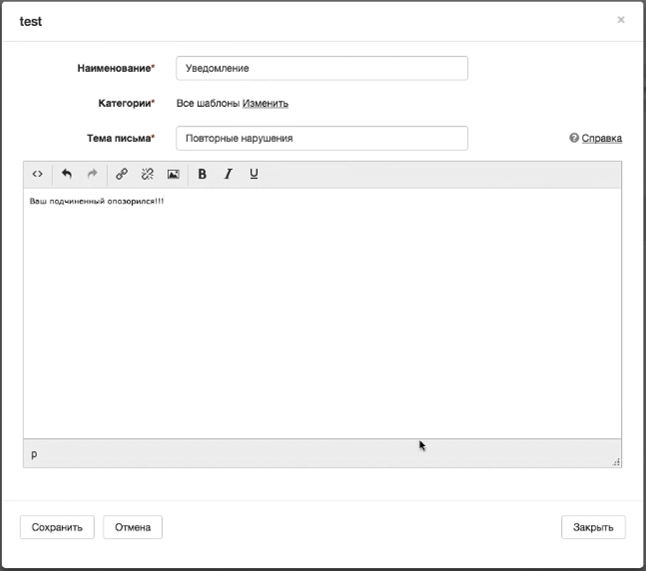

- Системные сообщения. Такой тип используется для формирования уведомлений ответственных лиц (руководства) о выявлении ситуаций, требующих их участия. Например, в случае выявления необходимости обучения их сотрудников.

Каждый из этих типов шаблонов представлен двумя категориями:

- Системные шаблоны. К ним относятся те шаблоны, которые встроены в сервис, а их состав, структура и содержимое может корректироваться только вендором. Но они могут использоваться при эмуляции реальной фишинговой атаки или при формировании уведомлений руководства. Также они применяются в качестве основы для создания собственных, пользовательских шаблонов.

- Пользовательские шаблоны. Эта категория наполняется непосредственно пользователями. Пользовательские шаблоны формируются либо на основании системных, либо с нуля с помощью с мастера шаблонов.

Рисунок 3. Шаблоны фишинговых писем и системных сообщений, реализованные в модуле Phishman

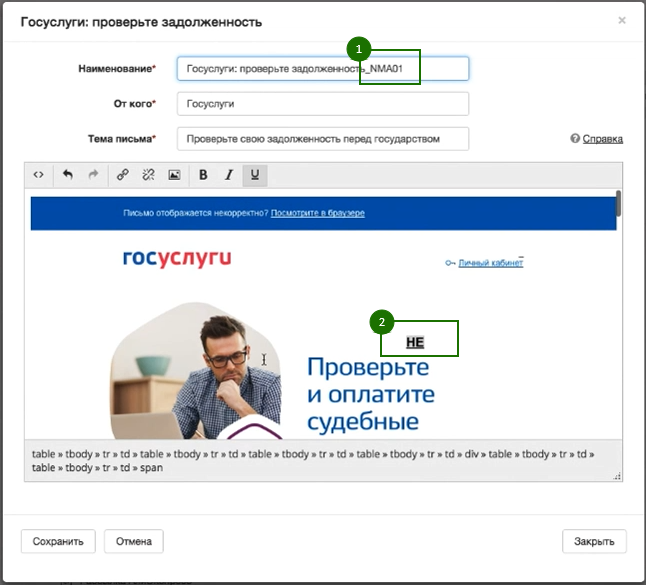

Продемонстрируем использование мастера шаблонов для формирования уведомления, которое в дальнейшем будем использовать при настройке правил. Для этого зададим наименование, тему и текст письма-уведомления.

Рисунок 4. Создание пользовательского шаблона системного сообщения в модуле Phishman

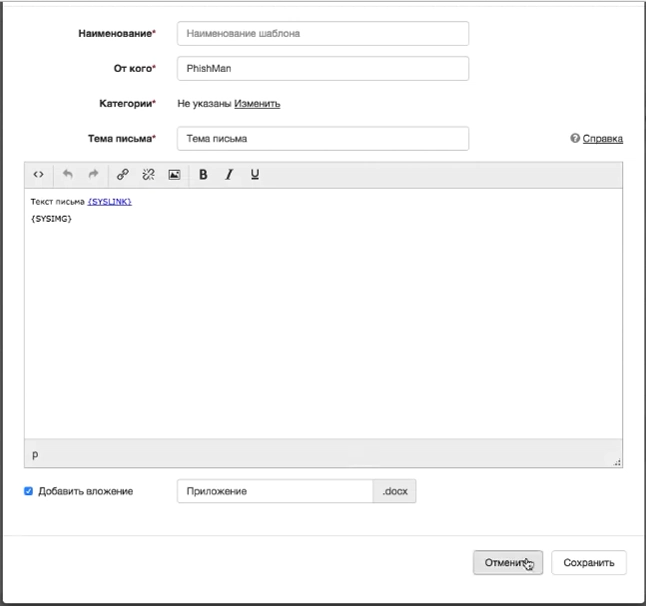

Подобный мастер используется и при создании шаблона фишингового письма с нуля. При создании такого шаблона можно указать и зловредное вложение к письму. Сами шаблоны представляют собой блоки рисунков и теста, которые можно корректировать.

Рисунок 5. Мастер создания пользовательского шаблона фишингового письма Phishman

А можно выбрать любой из системных шаблонов, используемых для фишинга, и отредактировать его в мастере.

Рисунок 6. Создание шаблона фишингового письма на основе системного шаблона в модуле Phishman

После изменения такой шаблон попадает в категорию пользовательских. Необходимо отметить, что вендор может корректировать состав только в категории системных, как добавляя туда шаблоны, так и исключая. А вот те шаблоны, которые попали в категорию пользовательских, вендор изменить уже не может. Кроме того, в ближайшее время планируется уменьшить количество системных шаблонов и ввести специализированный мастер, который позволит формировать шаблоны не из системных, а из любых писем. На момент подготовки обзора такой мастер находился в стадии тестирования и еще не был доступен.

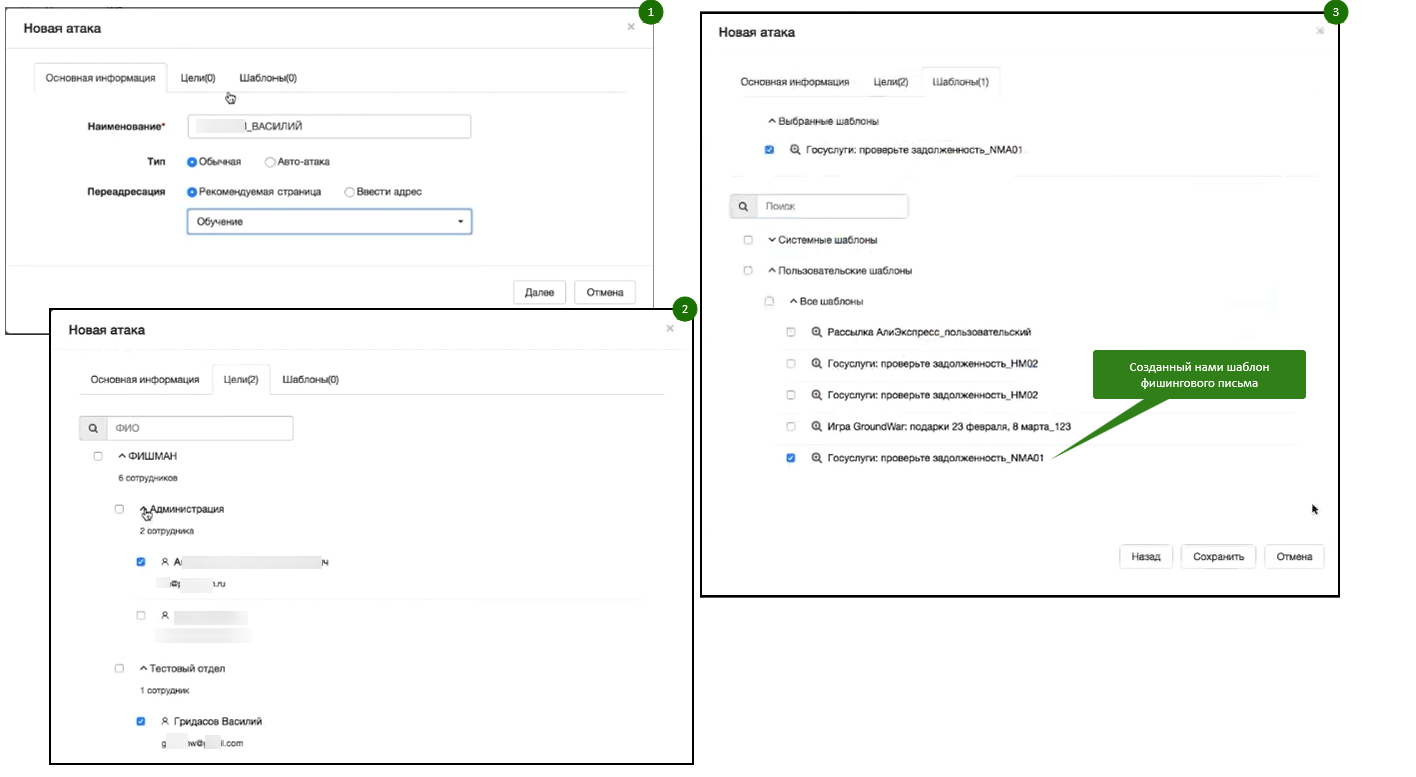

Перейдем к одному из основных и, наверное, самых интересных моментов — к эмуляции фишинговой атаки. Создание любых объектов в сервисе осуществляется с помощью «+». Так и атака создается с помощью «+» на соответствующей вкладке. Создание атаки осуществляется с помощью мастера, в рамках которого необходимо заполнить данные трех основных вкладок с параметрами создаваемой атаки: «Основная информация», «Цели» и «Шаблоны». На вкладке «Основная информация» нужно определиться с типом атаки (автоатака или обычная) и заполнить соответствующие типу характеристики. На вкладке «Цели» — указать сотрудников, в отношении которых будет проводиться атака. Ну а на вкладке «Шаблоны» — выбрать шаблоны писем для фишинга, используемые при проведении атаки.

Рисунок 7. Создание новой атаки в модуле Phishman

Автоатака, как правило, рассматривается как атака длительного действия. А обычная — как атака моментального, разового действия. Атаки могут быть ориентированы на одного сотрудника или на группу (например, отдел) и использовать сразу несколько шаблонов писем.

При выборе автоатаки необходимо задать ее продолжительность, как часто повторяются волны, сколько писем поступит за одну волну, а также нужно назначить временной интервал, в течение которого могут рассылаться письма при атаке. При этом модуль сам в автоматическом режиме в случайный момент рандомно выберет цель атаки из числа указанных сотрудников и направит ему письмо, соответствующее случайно выбранному шаблону из числа указанных для атаки.

Обычная атака используется для получения разового среза о подготовленности сотрудников —моментальная оценка. Например, отделу или пользователю все письма, соответствующие выбранным шаблонам, поступают в довольно короткий срок.

Немаловажным с психологической точки зрения является указание переадресации на страницу «Учебной тревоги» или «Обучения», которая отобразится сотруднику при попадании его в ловушку.

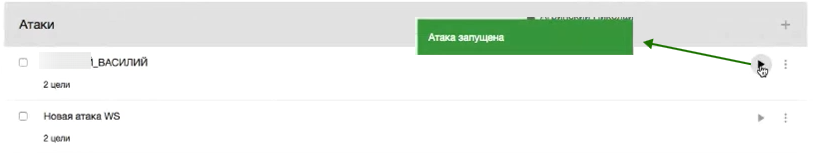

Запуск атаки осуществляется нажатием напротив ее наименования кнопки «». Информация о запуске атаки отобразится в виде сообщения.

Рисунок 8. Запуск атаки в модуле Phishman

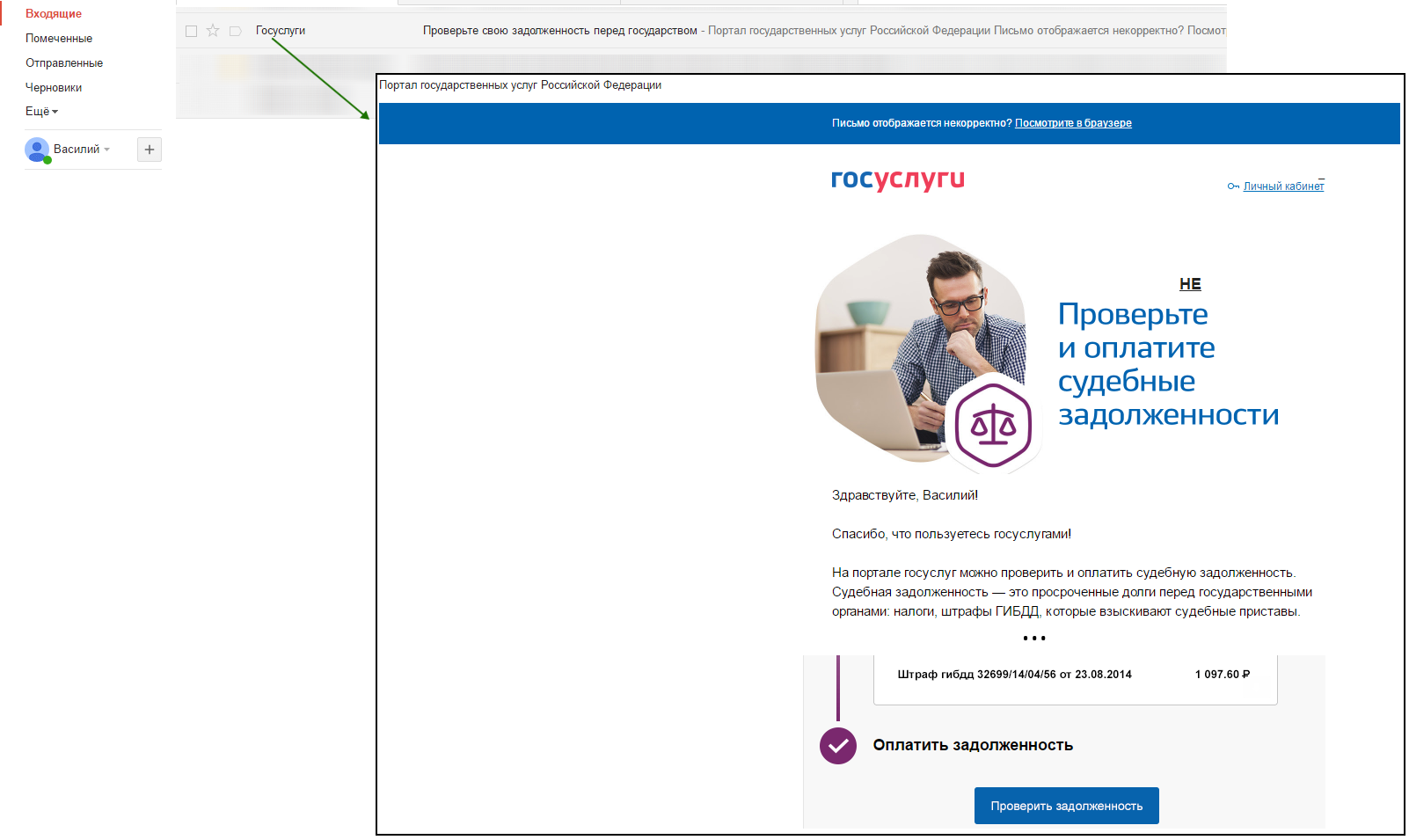

В результате запуска атаки на адрес электронной почты приходит фиктивное фишинговое письмо.

Рисунок 9. Письмо, направленное модулем Phishman на адрес электронной почты сотрудника

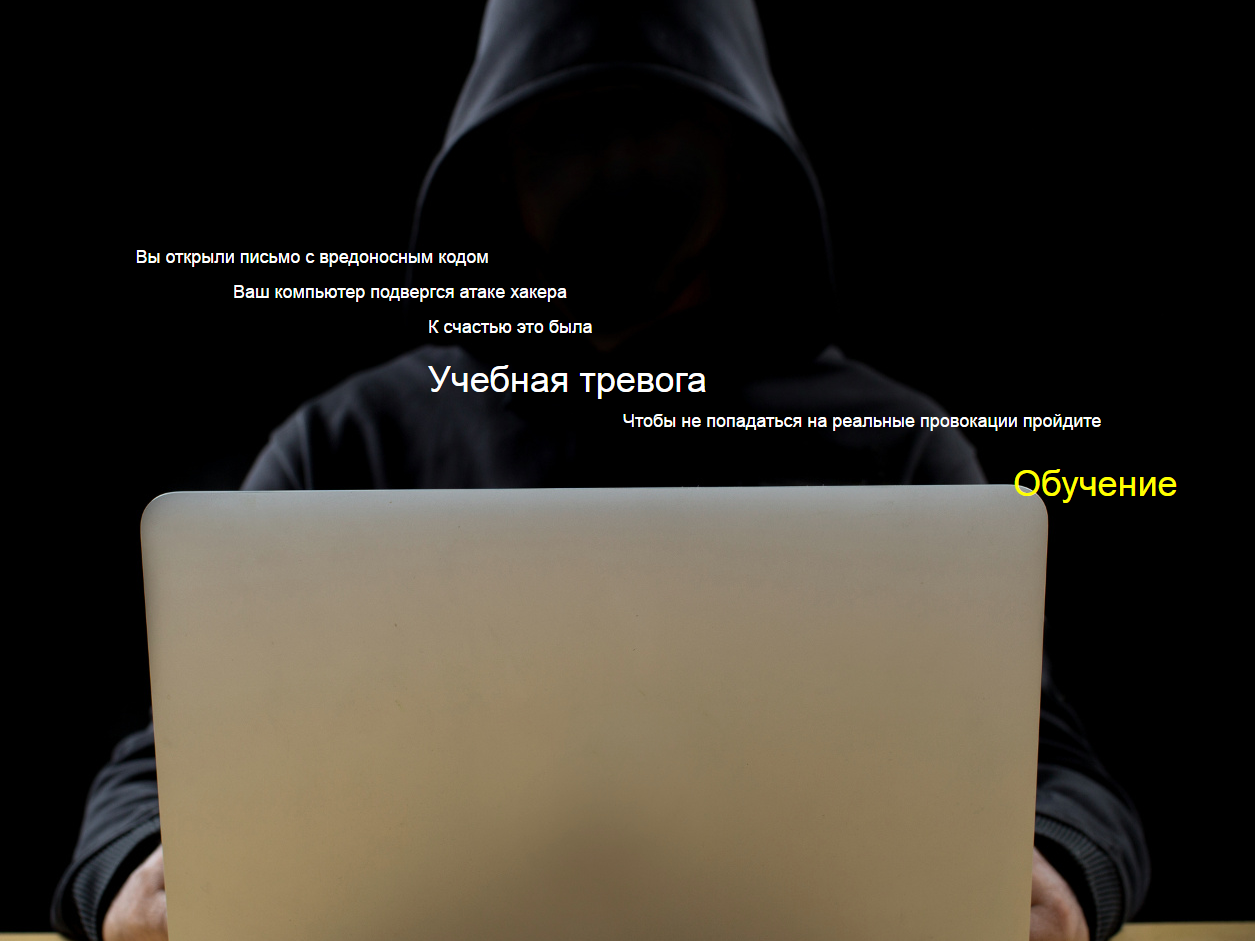

Нажав на «Проверить задолженность», попадаем на выбранную при создании атаки страницу переадресации.

Рисунок 10. Внешний вид страницы переадресации «Обучение»

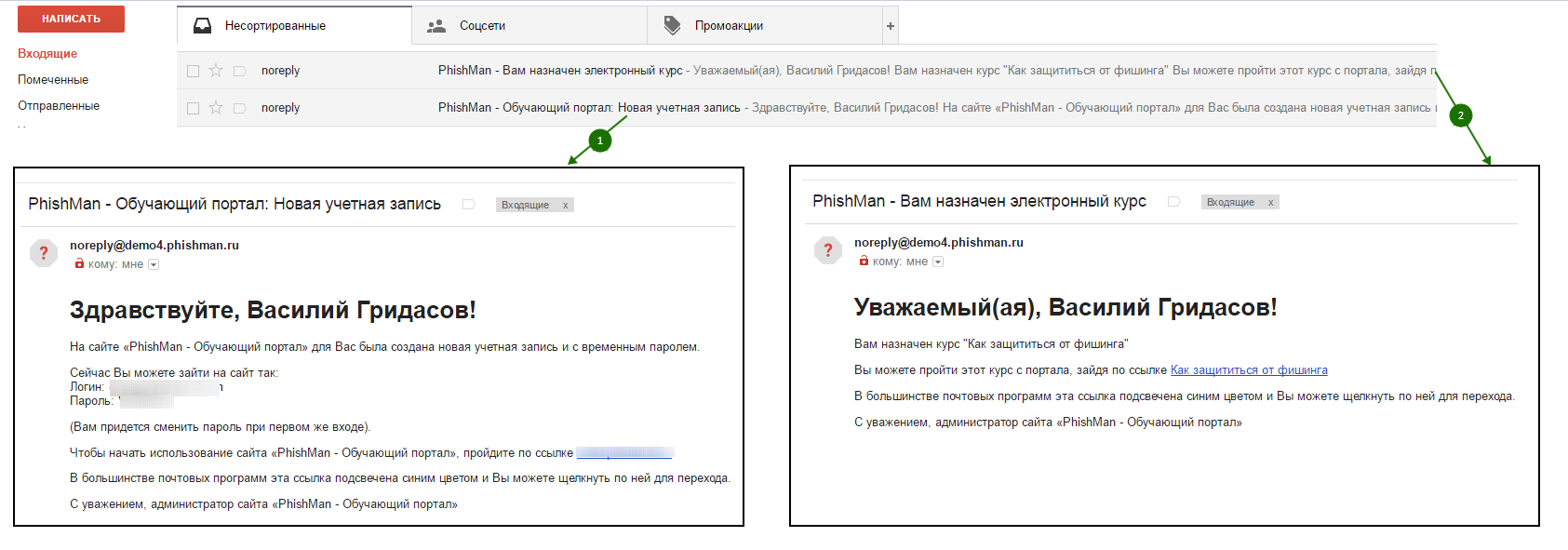

При нажатии на «Обучение» на электронную почту поступает два письма. Одно с параметрами учетной записи на обучающем портале (при первичной регистрации), а второе с параметрами назначенного обучающего курса.

Рисунок 11. Письма, направленные модулем Phishman сотруднику для прохождения обучения

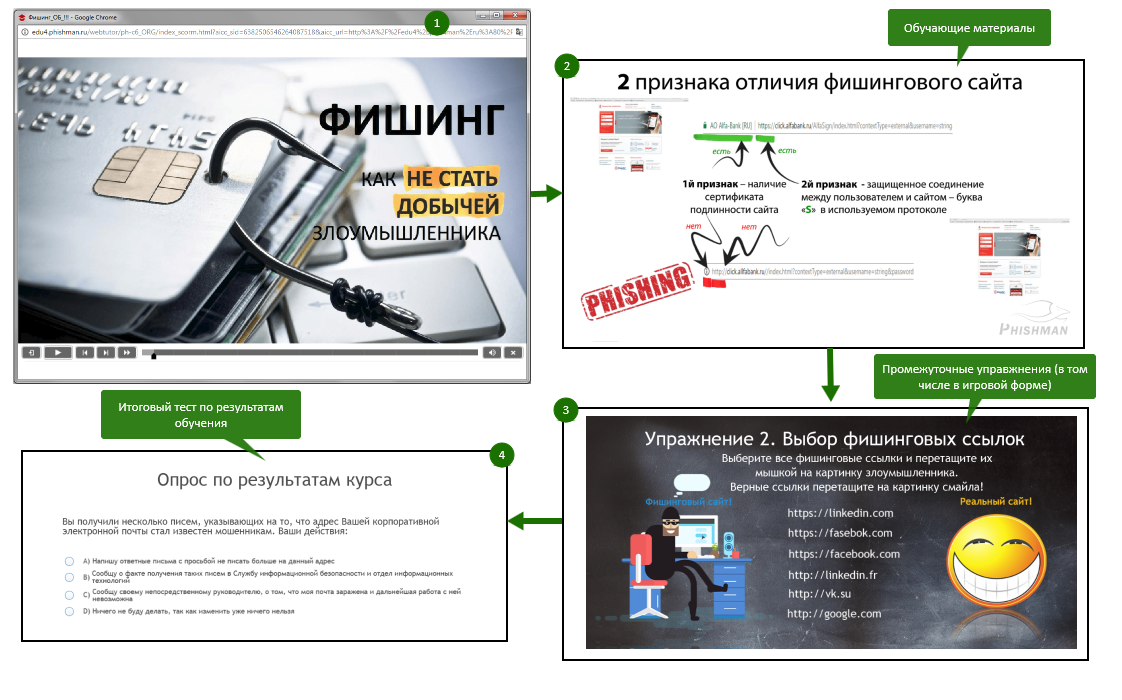

Переход на обучающий портал осуществляется по ссылке в письме. Выбрав на портале соответствующий курс, можно ознакомиться с обучающим материалом курса, выполнить необязательные промежуточные упражнения курса и в обязательном порядке пройти тестирование.

Рисунок 12. Учебный курс, предлагаемый модулем Phishman сотруднику для прохождения обучения

После прохождения тестирования будет отображен соответствующий результат, например такой:

Рисунок 13. Отображение результата тестирования при прохождении обучения

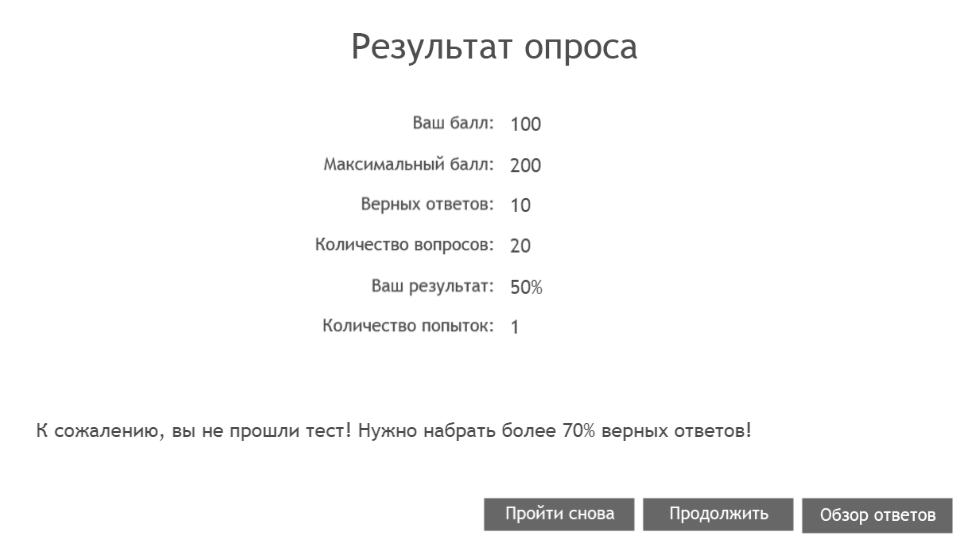

Обучение может быть назначено не только при срабатывании атаки. Система Awareness Center позволяет сформировать корреляционные цепочки правил. При появлении ситуаций, соответствующих этим правилам, сотрудник может быть отправлен на обучение. Такие цепочки можно сформировать на вкладке «Управление» → «Действия». Помимо возможности создания собственных цепочек модуль уже содержит системные правила, готовые к применению. Формируемые пользователем правила попадают, соответственно, в группу «Пользовательские правила».

При формировании правил задаются такие параметры, как:

- Сотрудник, в отношении которого будет применяться формируемое правило.

- Перечень условий, при совпадении с которыми должны быть выполнены некоторые действия. Условия формируются на основании сведений из источников данных, с которыми выполнена интеграция сервиса.

- Перечень действий, которые необходимо выполнить в отношении сотрудника при наступлении ситуации, соответствующей условиям правила.

Рисунок 14. Формирование в системе Awareness Center правил выявления потребностей в обучении

Для начала работы правила его следует запустить (кнопка «» напротив названия правила). После запуска правило функционирует в автоматическом режиме.

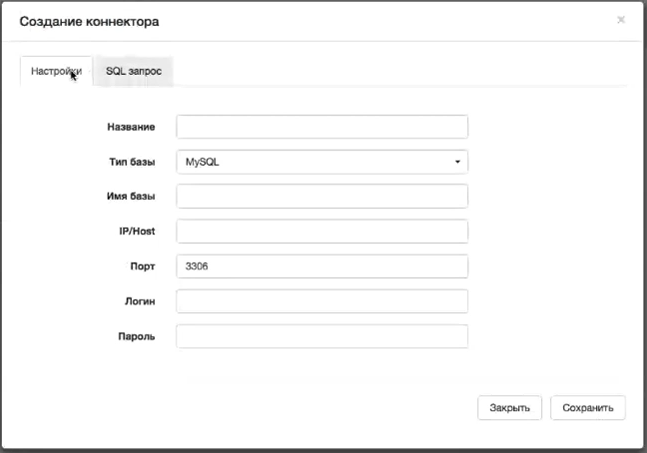

Интеграцию с системами, применяемыми в качестве источников данных, можно выполнить на вкладке «Настройки» → «Источники данных». При интеграции заполняются все необходимые параметры источника, включая: тип базы данных, номер порта подключения и параметры учетной записи, необходимой для подключения и взаимодействия, а также текст запроса к базе данных.

Рисунок 15. Мастер интеграции системы Awareness Center с другими системами — источниками данных

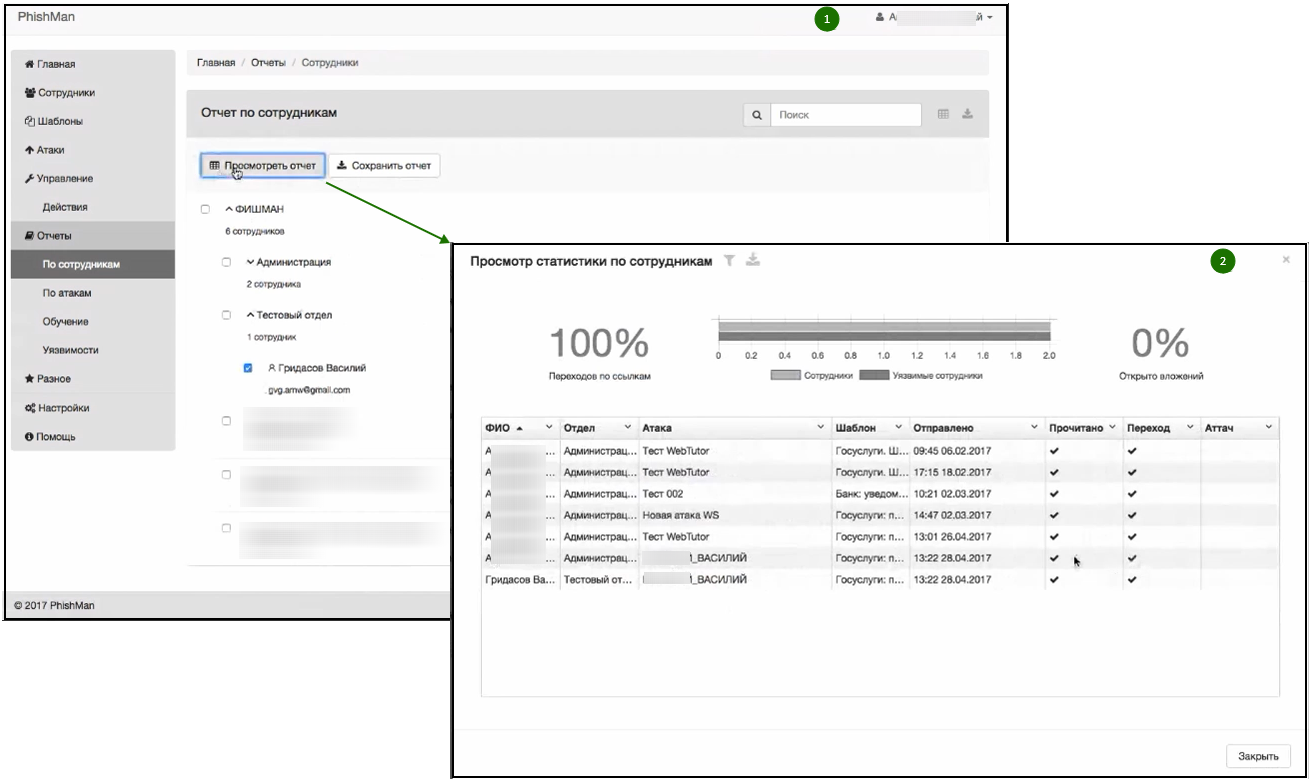

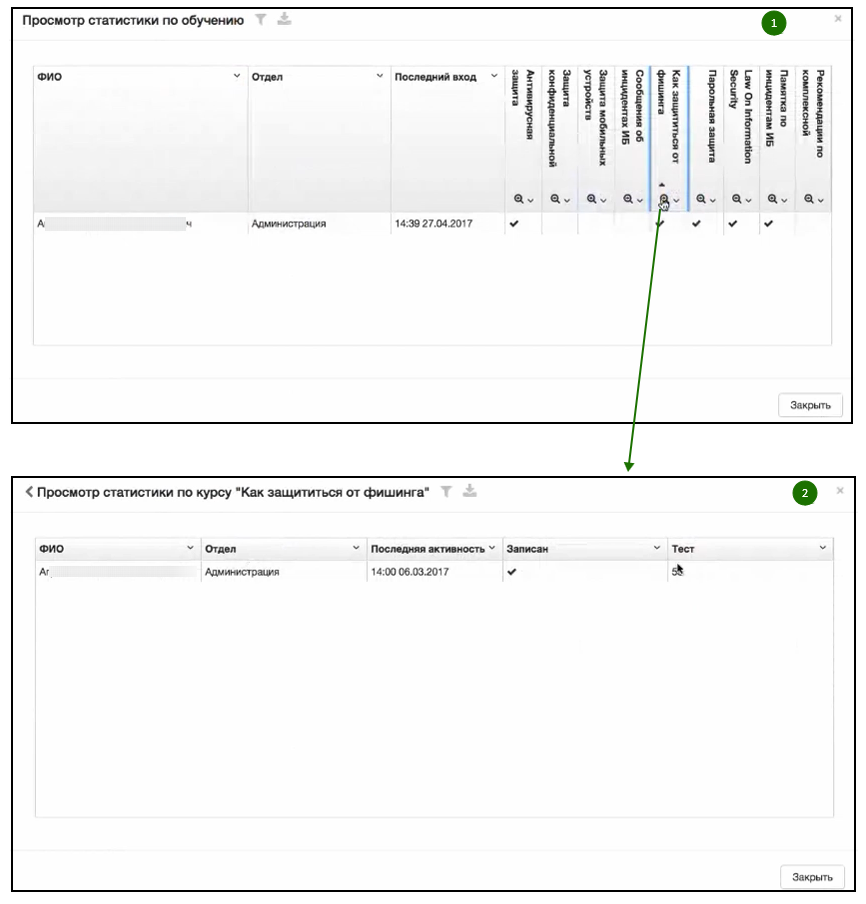

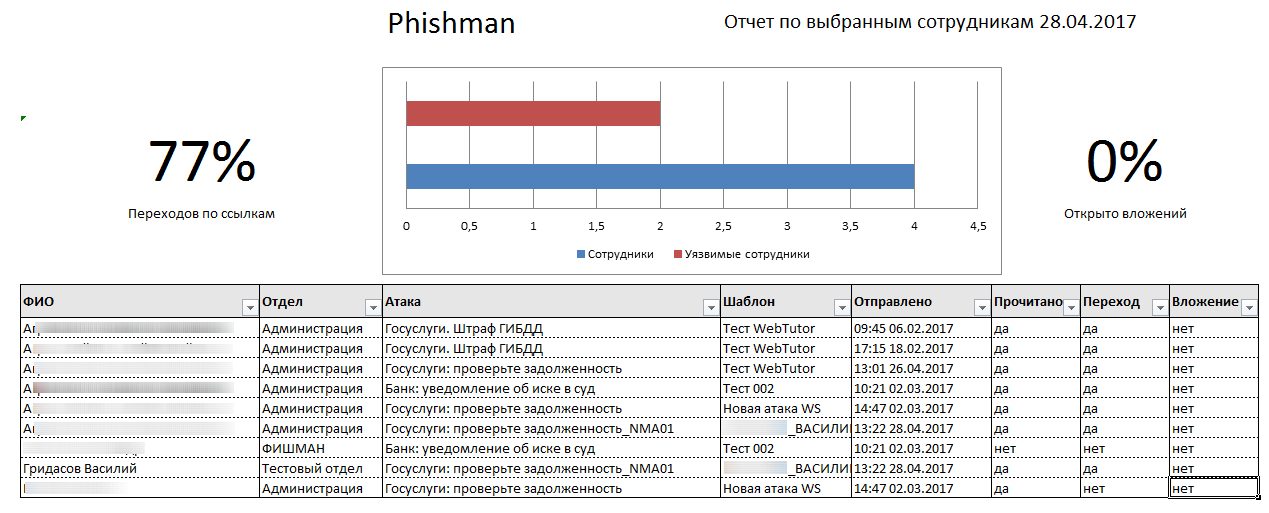

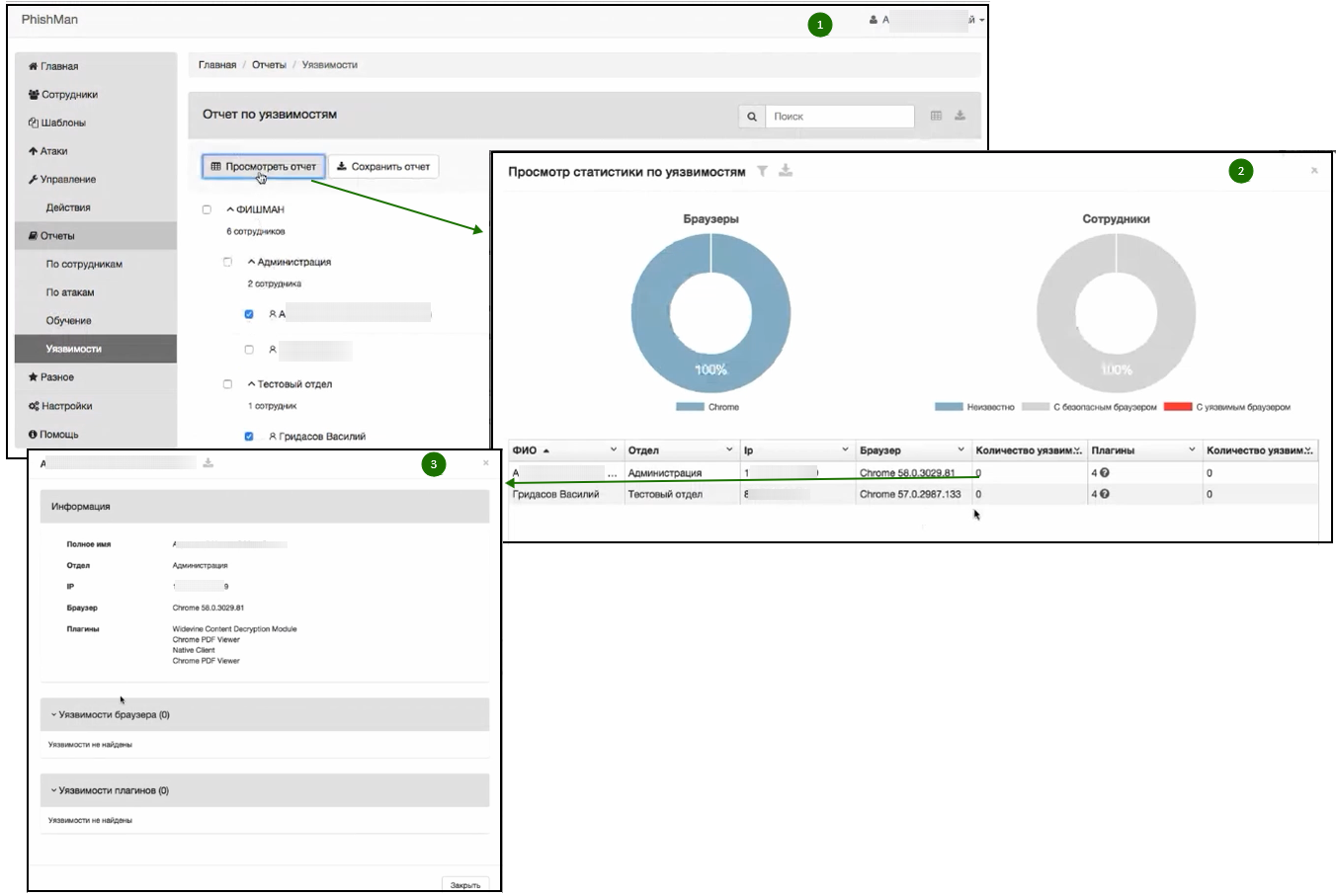

Сводную информацию о различных ситуациях, которые были обработаны системой, можно посмотреть в отчетах. Awareness Center формирует следующие отчеты: по сотрудникам, по проведенным атакам, по обучению и по уязвимостям, выявленным в браузерах сотрудников. Формируемый отчет можно посмотреть или выгрузить в формате Excel-файла.

Посмотрим в качестве примера отчет по сотрудникам, для этого перейдем на соответствующую вкладку, выберем сотрудников, в отношении которых интересует сводная информация, и нажмем «Просмотреть отчет». В отобразившемся отчете приводятся сведения о проведенных в отношении сотрудника атаках, используемых при этом шаблонах и о том, попался сотрудник на крючок или нет.

Рисунок 16. Просмотр отчета «По сотрудникам» в Awareness Center

Отображаемый отчет — интерактивный, он позволяет получить более детальную информацию. Например, в отношении сотрудника из отчета «Обучение» можно увидеть сведения о том, когда он последний раз проходил обучение и какими были результаты тестирования.

Рисунок 17. Детализация информации, представленной в отчете «Обучение»

Ниже в качестве примера приведен фрагмент отчета по всем сотрудникам, выгруженный в формате Excel.

Рисунок 18. Отчет, выгруженный в формате Excel

Одним из интересных моментов, реализованных в системе, является сканер уязвимостей. Он позволяет выявить уязвимости браузеров сотрудников и установленных плагинов. Сведения об этом отображаются в отчете «Уязвимости». В составе отчета приводятся сведения об используемых браузерах, установленных плагинах, IP-адресах, количестве выявленных уязвимостей браузеров и плагинов. При выявлении уязвимостей информация подгружается из базы CVE с помощью сервиса Vulners.

Рисунок 19. Отчет, формируемый на основании данных сканера уязвимостей системы Awareness Center

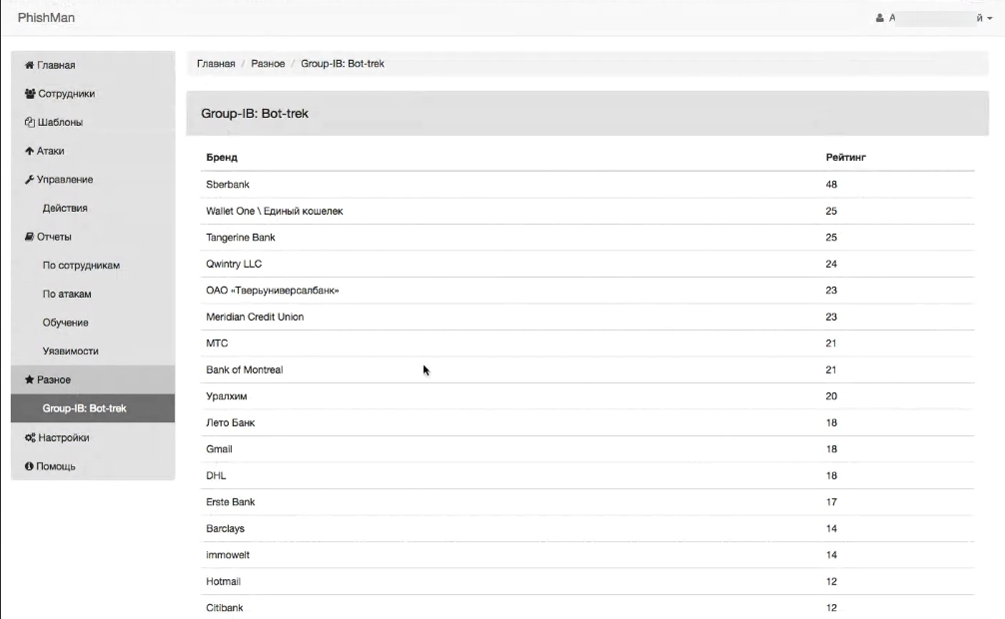

Если у организации есть продукт Bot-trek от компании Group-IB, то система будет интегрирована и с ним. А сведения о рейтинге брендов с точки зрения частоты их использования в фишинговых письмах — доступны на соответствующей вкладке. Также продукт Bot-trek и сведения о рейтинге можно будет использовать в качестве источника данных при формировании правил, рассмотренных нами выше.

Рисунок 20. Отображаемый рейтинг брендов по версии Group-IB

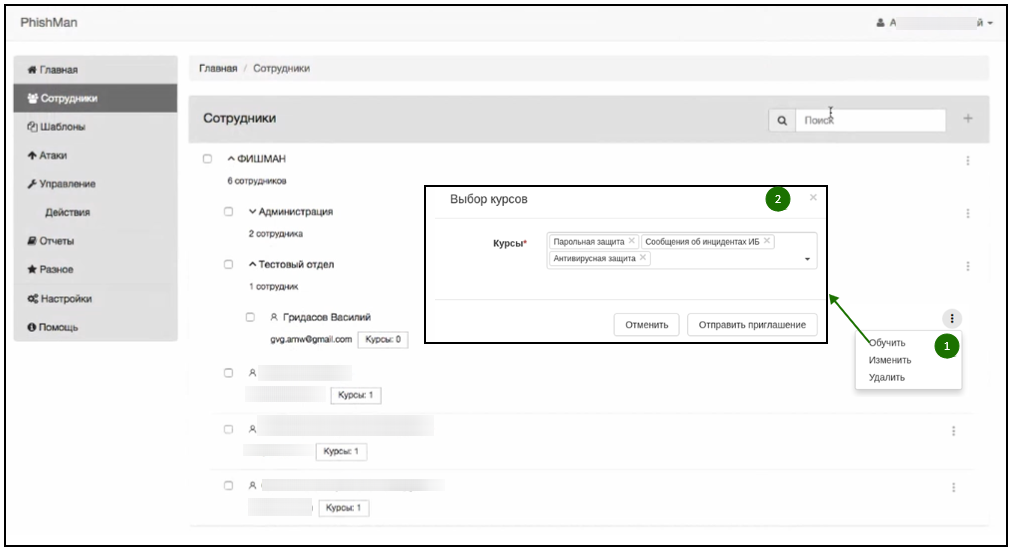

Необходимо отметить, что для оперативного управления отображаемыми объектами в системе реализовано контекстное меню. Оно вызывается нажатием «» напротив каждого объекта. Один из вариантов представлен на рисунке ниже.

Рисунок 21. Контекстное меню оперативного управления объектами модуля Phishman

Использование контекстного меню — это также один из самых простых способов назначить сотруднику обучение, не проводя атак и не настраивая хитроумных правил. Достаточно открыть напротив сотрудника (или отдела) контекстное меню, выбрать «Обучить», определить состав необходимых курсов и отправить приглашение.

Рисунок 22. Назначение обучения через контекстное меню

Таким образом, мы рассмотрели и продемонстрировали использование основных функций системы Awareness Center. В том числе мы показали, как добавлять сотрудника, выявлять потребность в его обучении с помощью фишинговых писем или корреляционных цепочек правил, назначать ему обучение.

Выводы

Несмотря на стремительное развитие технических средств защиты информации, позволяющих обеспечить необходимый уровень защиты, все чаще сотрудниками служб ИБ поднимаются вопросы обучения и повышения осведомленности персонала как наиболее «слабого звена». Так как отсутствие знаний может привести к непоправимым последствиям для организации, персонал должен знать хотя бы о самых распространенных методах и приемах, которые применяют злоумышленники, а также уметь выявлять такое воздействие и знать, как себя вести в подобных ситуациях.

Система Awareness Center и ее модуль Phishman помогают выявлять потребность в обучении, проводя сбор данных с информационных систем и учебные атаки на пользователей. В зависимости от поведения формируются индивидуальные программы обучения и проводится контроль знаний по его результатам. Так как чаще всего организации не могут себе позволить длительное обучение сотрудника, системой реализуется принцип, направленный на минимизацию времени обучения с максимальным эффектом от него. Именно с учетом этого принципа формируются материалы курсов, реализованные в собственной LMS — Moodle. В подготовке курсов участвуют специалисты, занимающиеся тематикой социальной инженерии. Сервис, появившийся из стартапа, стремительно развивается и поддерживается совместным Фондом посевных инвестиций группы компаний Softline и ФПИ Российской венчурной компании (Softline Seed Fund).

Достоинства

- Простой и интуитивно понятный интерфейс.

- Поддержка основных языков (русский и английский).

- Большое количество разнообразных, детально проработанных шаблонов фишинговых писем.

- Возможность создания собственных шаблонов фишинговых писем.

- Встроенная LMS-система Moodle, содержащая порядка 20 курсов.

- Постоянно увеличивающийся состав и растущее качество курсов обучения.

- Использование в материалах курсов возможности обучения в игровой форме.

- Интеграция с различными LMS-системами, например WebTutor.

- Интеграция сервиса с системами типа DLP, SIEM.

- Фиксированная стоимость подписки на сервис, не зависящая от количества тестируемых сотрудников заказчика.

- Подключение сервиса непосредственно вендором с проведением бесплатных пилотных проектов.

- Наличие сканера уязвимостей, способного выявлять уязвимости браузера и плагинов тестируемых сотрудников.

Недостатки

- Изменение состава шаблонов категории «Системные» без уведомления пользователей.

- Отсутствие возможности ведения исторической базы данных о сработавших правилах. Так при наступлении ситуации, удовлетворяющей условиям правила, будут выполнены определенные для них действия. Но нигде не будет зафиксирована информация о том, какое правило сработало, какие именно условия совпали и какие действия были предприняты. Отсутствие такой информации не позволяет строить прогнозы.

- Скромный дизайн интерфейса, выполненный в серых тонах (разработчик запланировал редизайн в скором времени).