Сертификат AM Test Lab

Номер сертификата: 142

Дата выдачи: 26.11.2014

Срок действия: 26.11.2019

2. Архитектура Falcongaze SecureTower 5.5

3. Системные требования Falcongaze SecureTower 5.5

4. Функциональные возможности Falcongaze SecureTower 5.5

5. Развертывание и первоначальная настройка Falcongaze SecureTower 5.5

6. Работа с Falcongaze SecureTower 5.5

Введение

Бытует мнение, что вывести новый продукт на уже сформировавшийся узкоспециализированный рынок, каковым является рынок систем для обеспечения информационной безопасности, достаточно сложно. И это под силу только крупным компаниям, уже завоевавшим известность в смежных областях. Однако, как известно, в каждом правиле есть свои исключения. Одним из них является программный продукт SecureTower от российской компании Falcongaze. Данное решение появилось на рынке относительно недавно – в 2010 году. К тому моменту DLP-рынок в нашей стране был уже более менее сформирован и поделен между крупными игроками. Тем не менее, продукт SecureTower сумел заявить о себе и органично вписаться в уже сложившийся рынок, найдя на нем своего покупателя.

Одним из залогов успеха разработки компании Falcongaze стала ее универсальность, позволившая использовать SecureTower не только в крупных компаниях, но и на предприятиях среднего и малого бизнеса. Дело в том, что большинство пионеров DLP-рынка в то время ориентировались, в первую очередь, на очень крупных клиентов. В этом нет ничего удивительного, поскольку тогда именно такие организации первыми задумывались о защите конфиденциальной информации, и только они могли позволить себе ее организовать. Однако постепенный рост интереса к DLP-решениям со стороны среднего и малого бизнеса привел к появлению новых критериев, которым должны были соответствовать современные DLP-системы. Если раньше использование сложных в развертывании и эксплуатации DLP-систем в крупных компаниях обычно не вызывало вопросов, поскольку они располагали большим количеством опытных технических специалистов, то для среднего и малого бизнеса требовался совершенно иной подход. Им был необходим более простой и понятный инструмент для выполнения повседневных задач по защите конфиденциальных данных, с поддержкой которого мог бы справляться рядовой сотрудник отдела информационных технологий или службы безопасности. Сложность и высокая стоимость популярных в то время решений отпугивала представителей среднего и малого бизнеса, которые не готовы были платить такую цену за защиту своих данных. В результате возрастающего спроса со стороны таких компаний и отсутствия подходящего предложения со стороны производителей можно было наблюдать появление на рынке универсальных решений, рассчитанных на удовлетворение именно такого спроса. Среди компаний, предлагавших свои продукты в этой сфере, была и российская компания Falcongaze. Ее разработка, DLP-система SecureTower, благодаря своей простоте, универсальности и демократичной цене, смогла удовлетворить возрастающий спрос, который наблюдался со стороны среднего и малого бизнеса, при этом учтя потребности крупных компаний.

Помимо функционала для защиты конфиденциальных данных, SecureTower также обладает широкими возможностями контроля использования рабочего времени сотрудниками компании. В частности, продукт позволяет в автоматическом режиме делать скриншоты рабочих столов пользователей, сохранять историю активности их работы за рабочими станциями, перехватывать информацию из буфера обмена, фиксировать все нажатия клавиш на клавиатуре, отслеживать активность в браузерах, а также определять точное время работы в конкретных приложениях и многое другое. Эти функции, не относясь напрямую к защите конфиденциальной информации, тем не менее, весьма полезны для руководства компании. Они позволяют выявлять факты злоупотребления корпоративными ресурсами, нецелевого использования рабочего времени и т.д. Таким образом, SecureTower не только позволяет защищать корпоративные данные, но и способствует повышению эффективности работы сотрудников компании.

Также можно отметить динамичное развитие рассматриваемого продукта: с момента нашего последнего обзора он изменился так сильно, что не имеет смысла описывать только нововведения, поэтому сегодня мы делаем полный обзор SecureTower 5.5.

Архитектура Falcongaze SecureTower 5.5

SecureTower 5.5 является комплексной DLP-системой, включающей в себя различные компоненты для перехвата и анализа информации. Она состоит из целого ряда отдельных частей, каждая из которых отвечает за выполнение тех или иных функций. Все компоненты можно установить на один сервер или разнести по разным, чтобы обеспечить требуемую масштабируемость при одновременном контроле большого количества сотрудников (нескольких тысяч и более). Такой подход вполне оправдан, поскольку облегчает внедрение SecureTower в сетях со сложной топологией, а также обеспечивает стабильную работу даже при высоких нагрузках.

В серверную часть SecureTower 5.5 входят несколько компонентов, о которых стоит рассказать отдельно.

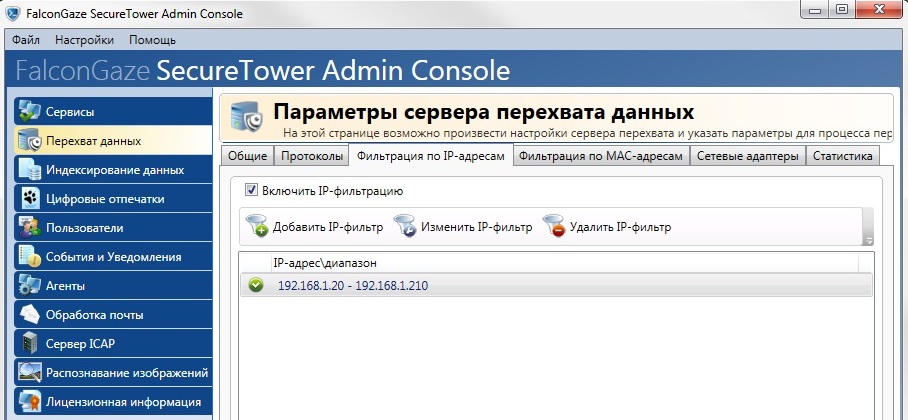

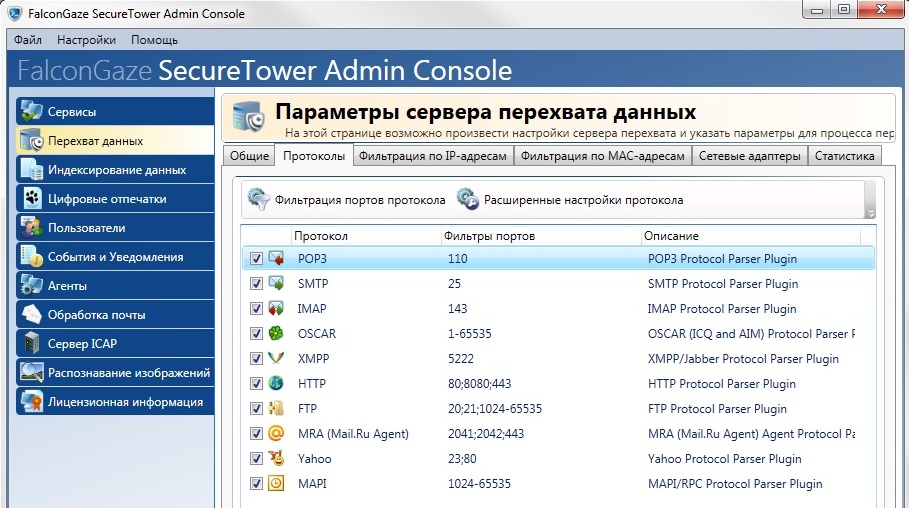

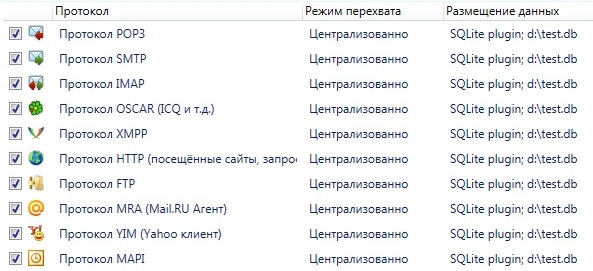

Сервис централизованного перехвата – компонент, который представляет собой шлюзовое решение и отвечает за получение и начальную обработку трафика, получаемого с порта зеркалирования (span-порта) коммутатора, стоящего перед выходом в интернет. Это позволяет контролировать весь трафик, покидающий периметр сети. Список контролируемых им протоколов можно увидеть на Рисунке 1.

Рисунок 1. Список протоколов, контролируемых посредством централизованного перехвата в SecureTower 5.5

Сервис событий и уведомлений – фиксирует все события в работе сервиса централизованного перехвата и при необходимости отправляет уведомления администратору системы, если произошло важное событие или сбой.

Сервис контроля агентов – применяется для работы с агентами, которые инсталлируются на рабочие станции сотрудников. Позволяет централизованно управлять ими: установка/удаление агентов, создание/изменение профилей настроек, занесение привязочной информации (email, IP-адреса, аккаунты в социальных сетях и т.д.) в карточки пользователей. Использование агентов, в отличие от централизованного способа перехвата, позволяет перехватывать информацию, передаваемую по шифрованным каналам (Skype, SSL), а также предоставляют ряд дополнительных возможностей, таких, как: контроль активности сотрудников, перехват информации, копируемой в буфер обмена, перехват документов, отправляемых на печать, фиксация всех нажатий на клавиатуре, контроль подключаемых устройств и многое другое.

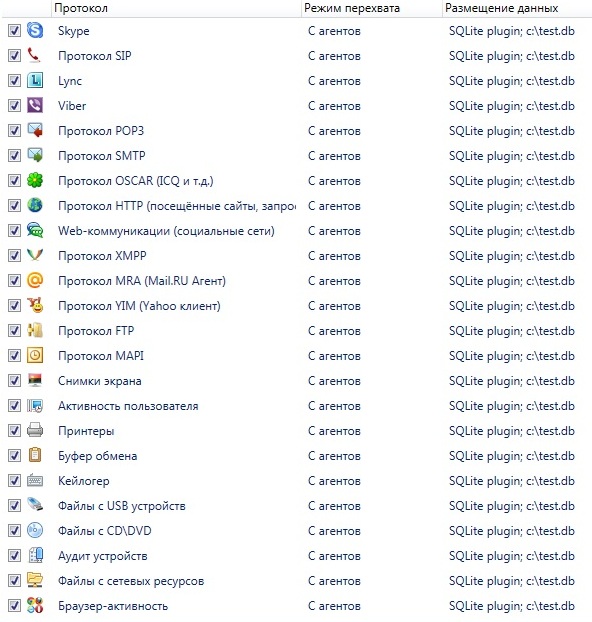

Также в агентах реализован функционал блокировки нежелательной информации по протоколам SMTP, HTTP, HTTPS. Полный список поддерживаемых протоколов указан на Рисунке 2.

Рисунок 2. Протоколы, с которыми работают агенты SecureTower 5.5

Сервис обработки почты – компонент для перехвата почтовых сообщений, которые проходят через корпоративный почтовый сервер. Поддерживается работа с широким диапазоном почтовых серверов, начиная с корпоративных стандартов, таких, как Microsoft Exchange Server, Lotus Domino и заканчивая решениями на платформах Linux и Unix.

Сервер ICAP – получает HTTP/HTTPS трафик от прокси-серверов с поддержкой протокола ICAP. Предоставляется возможность не только перехватывать этот трафик, но и создавать правила блокировки, которые не позволят конфиденциальной информации покинуть периметр сети. В SecureTower реализован интеллектуальный механизм блокировки, который позволяет заблокировать контент не только по его внешним атрибутам, как то: имя пользователя, IP-адрес, день или время, – но и согласно его содержимому, чего не могут себе позволить обычные прокси-серверы и фаерволы. На текущий момент заявлена работа со следующими прокси-серверами: SQUID, TMG и Blue Coat.

Сервис обработки данных – данный компонент необходим для решения целого ряда задач: лицензирования для других компонентов SecureTower, индексирования перехваченных данных, работы с цифровыми отпечатками документов, осуществления операций поиска и прочее.

Сервис распознавания изображений – предназначен для распознавания текстовой информации на пересылаемых изображениях. Благодаря этому сервису можно осуществлять поиск по текстовым данным с перехваченных изображений и получать извещения о срабатывании правил безопасности. На текущий момент пользователям доступны два инструмента распознавания: первый – от компании ABBYY, а второй – от компании Falcongaze.

Сервис обеспечения безопасности и отчетов – отвечает за построение разнообразных отчетов и работу правил безопасности. Все отчеты можно просмотреть в клиентской консоли, распечатать или сохранить на компьютере, чтобы в дальнейшем продемонстрировать начальству.

Сервис идентификации пользователей – компонент, позволяющий администраторам управлять данными о контролируемых пользователях, а также обеспечивающий аутентификацию в SecureTower.

К клиентской части SecureTower 5.5 относятся:

- Консоль администратора – графическая консоль для управления настройками всех сервисов SecureTower.

- Клиентская консоль – графическая консоль для просмотра всей перехваченной информации, настройки правил безопасности и создания различного рода графических отчетов.

Более подробная информация обо всех вышеперечисленных компонентах будет дана по ходу этой статьи.

Системные требования Falcongaze SecureTower 5.5

Ниже указаны минимальные системные требования для контроля 100 пользователей.

| Серверная часть SecureTower, включающая все сервисы перехвата и анализа информации | |

| Процессор (CPU) | 4 ядра от 2,5 Ггц и более. |

| Оперативная память (RAM) | 6 ГБ и более. |

| Жёсткий диск (HDD) | 200 ГБ и более. Из расчета 2 ГБ перехваченной информации на 1 пользователя в месяц. |

| ОС | Windows Server 2003/2003R2/2008/2008R2/2012/2012 R2 |

| Дополнительные требования | Установка .NET Framework 4.0 и библиотек Visual C++ 2008 и 2010, которые находятся в папке Common в комплекте с дистрибутивом SecureTower.При использовании централизованного перехвата на сервере должно быть 2 сетевых адаптера. Через один будет приходить трафик с порта зеркалирования коммутатора, а через второй – обычное взаимодействие с сетью и другими компонентами SecureTower. |

| Агенты, устанавливаемые на рабочие станции сотрудников | |

| Процессор (CPU) | Одно ядро от 1,6 Ггц и выше |

| Оперативная память (RAM) | От 512 МБ и более |

| Жёсткий диск (HDD) | 2 ГБ свободного места на диске |

| ОС | Windows XP SP3/Windows Vista/Windows 7/Windows 8/Windows 8.1, а также их серверные аналоги - Windows Server 2003/2003R2/2008/2008R2/2012/2012 R2 |

| Дополнительные требования | Window XP c Service Pack 3 и выше. |

| Консоль администратора и клиентская консоль | |

| Процессор (CPU) | 2 ядра от 2 Ггц и более. |

| Оперативная память (RAM) | 4 ГБ и более. |

| Жёсткий диск (HDD) | 1 ГБ свободного места на диске |

| ОС | Windows XP SP3/Windows Vista/Windows 7/Windows 8/Windows 8.1, а также их серверные аналоги – Windows Server 2003/2003R2/2008/2008R2/2012/2012 R2 |

| Дополнительные требования | Отсутствуют |

Выше указаны системные требования, исходя из расчёта контроля 100 пользователей. Если необходимо контролировать большее число пользователей, то соответствующим образом будут увеличены системные требования для серверной части SecureTower. Требования для агентов и консолей SecureTower останутся на прежнем уровне.

Функциональные возможности Falcongaze SecureTower 5.5

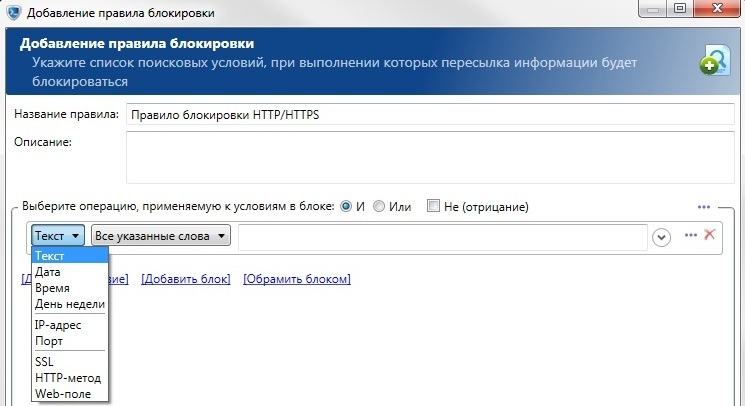

Перехват трафика с возможностью его блокировки

SecureTower 5.5 позволяет не только перехватывать трафик, но и блокировать его, если он нарушает корпоративные политики безопасности. Функционал блокировки реализован средствами агентов и на сервере ICAP. Опций для настройки блокировки достаточно много, на рисунке 3 указан полный список. Имеется возможность группировки условий и использования нескольких критериев одновременно, что позволяет создавать любые по сложности условия блокировки.

Рисунок 3. Список условий для блокировки трафика в SecureTower 5.5

Сервер ICAP поддерживает блокировку по протоколам HTTP и HTTPS, а агенты – HTTP/HTTPS и SMTP/SMTPS. Также с помощью агентов можно ограничивать доступ к устройствам компьютера, подключению USB-накопителей и сетевым ресурсам (CIFS). Это позволяет решить такие задачи, как не допустить отправку конфиденциальной информации по электронной почте, предотвратить посещение сотрудниками нежелательных сайтов и использование личных USB-устройств.

В SecureTower 5.5 реализована поддержка широкого спектра сетевых протоколов: HTTP, HTTPS, FTP, FTPS, POP3, POP3S, SMTP, SMTPS, IMAP, MAPI, OSCAR, MRA, XMPP (Jabber), SIP, YIM и другие. Это позволяет системе защиты контролировать практически все наиболее распространенные интернет-сервисы, включая блоги, социальные сети, форумы и пр., IM-мессенджеры (ICQ, QIP, Mail.Ru Агент, Windows Live Messenger, Lync, Yahoo! Messenger, Miranda, Google Talk, AIM, PSI и т.д.), текстовые и голосовые сообщения в Skype, Viber, Lync, SIP-телефонию.

SecureTower 5.5 способна контролировать данные, передаваемые в зашифрованном виде, в частности, по протоколам SSL/TLS (протоколы HTTPS, FTPS, POP3S, SMTPS и т.д.), а также в мессенджерах Skype, Viber, Lync.

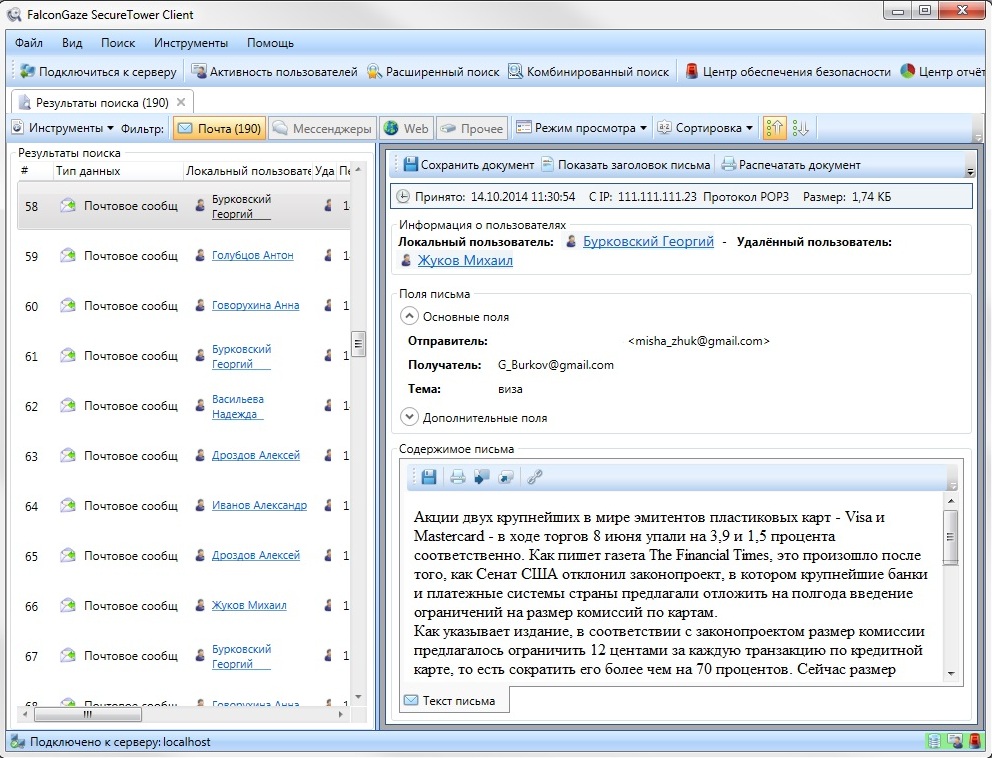

В системе реализован контроль всей, как исходящей, так и входящей электронной почты. Для этого используется не только мониторинг трафика, передаваемого по почтовым протоколам (POP3, SMTP, IMAP, MAPI), но и интеграция с корпоративными почтовыми серверами (Microsoft Exchange Server, Lotus Domino, Kerio Connect, Postfix, Sendmail и др.). Помимо всего прочего, это обеспечивает контроль не только внешнего трафика, который покидает периметр сети, но и позволяет проследить внутреннюю переписку сотрудников. Поддерживается также работа с электронной почтой, защищенной по стандарту S/MIME.

Фильтрация трафика при перехвате

Гибкие настройки правил фильтрации, реализованные в SecureTower, позволяют контролировать только действительно нужную информацию.

Сервис централизованного перехвата при получении сетевого трафика может фильтровать его по IP- и MAC-адресам, размерам передаваемых файлов, данным конкретного протокола (e-mail адрес для POP3, SMTP; UIN для ICQ и т.д.).

Агенты могут фильтровать информацию по пользователям, IP-адресам и именам процессов, а также по данным конкретных протоколов (e-mail адреса для почтовых протоколов, логины для мессенджеров, запросы для веб-трафика и т.д.). Опции исключения по IP-адресам обычно задаются для исключения из области контроля внутренних корпоративных ресурсов, а опции по исключению пользователей чаще всего применяются на терминальных серверах, когда нужно контролировать не всех пользователей, а лишь их часть. Также из перехвата можно исключить доверенные корпоративные приложения.

ICAP-сервер включает в себя большое количество фильтров для веб-трафика, так как этот компонент работает только с информацией, передаваемой по протоколу HTTP/HTTPS.

Сервис обработки почты может предложить возможность создания «черных» и «белых» списков e-mail адресов. Белые списки включают в себя те e-mail, которые нужно контролировать, а черные списки – наоборот, те e-mail адреса, которые не представляют никакого интереса или которые необходимо исключить из перехвата.

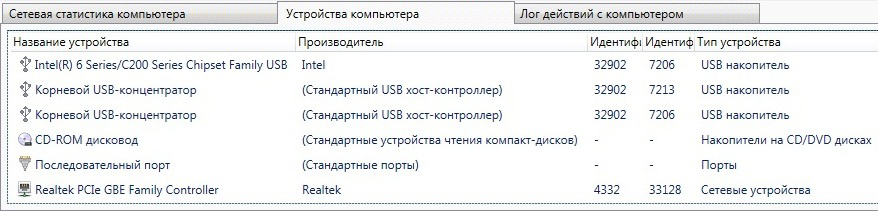

Контроль локальных каналов утечки информации

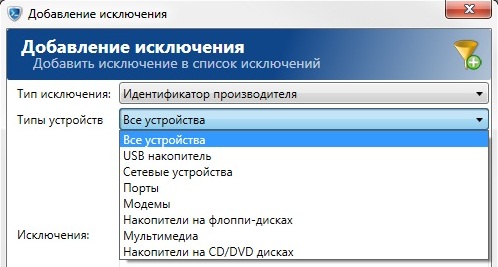

В SecureTower 5.5 реализован инструментарий для контроля устройств, которые включают в себя не только USB-накопители, как это было ранее, но и устройства, подключенные к компьютеру по внутренним интерфейсам (рисунок 4). При этом система автоматически определяет тип устройства (USB-накопитель, порт, сетевое устройство и т.д.).

Рисунок 4. Список устройств, подключенных к компьютеру в данный момент в SecureTower 5.5

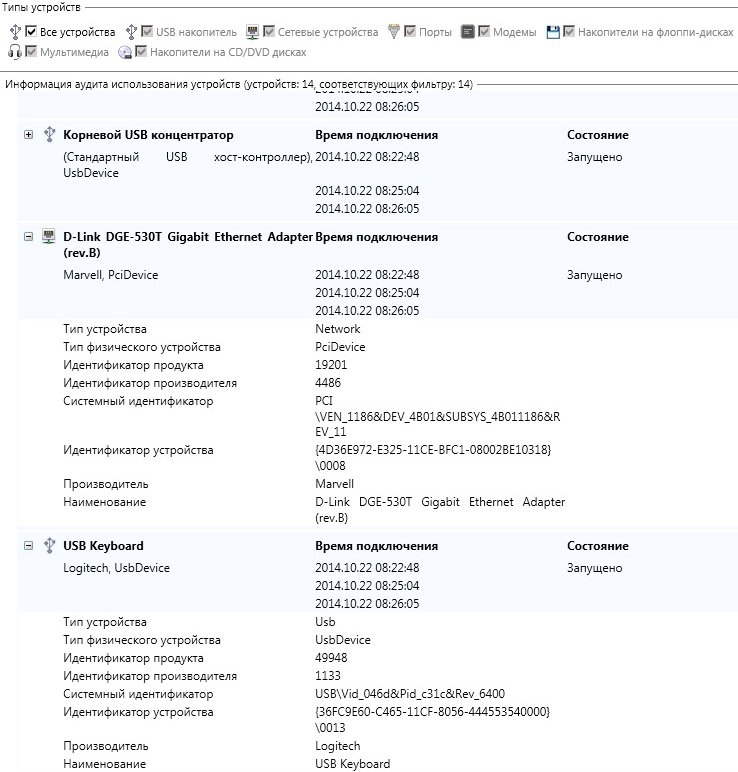

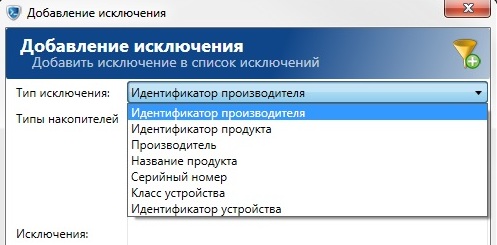

Устройства можно как разрешать к использованию, так и запрещать. На выбор предоставлено множество критериев для идентификации устройств. Можно разрешать или запрещать как целые классы устройств (рисунок 5), так и только одно конкретное (рисунок 6). При работе с конкретным устройством можно выбрать любое из его свойств (Идентификатор производителя, Идентификатор продукта, Производитель, Название продукта, Серийный номер, Класс устройства, Идентификатор устройства) и использовать потом его как критерий для разрешения/запрещения.

Рисунок 5. Классы устройств в SecureTower 5.5

Рисунок 6. Свойства отдельного устройства в SecureTower 5.5

Для USB-накопителей, то есть для устройств, на которые можно скопировать конфиденциальную информацию, предусмотрены дополнительные опции:

- теневое копирование, позволяющее получить копии всех файлов, которые были записаны пользователем на USB-накопитель;

- разрешение/запрещение на операции записи, которые могут позволить пользователю скопировать информацию с USB-накопителя на компьютер, но запретят при этом что-либо записать обратно, то есть USB-накопитель будет работать только в режиме чтения;

- разрешение/запрещение использования USB-накопителя в системе. В этом случае доступ к USB-накопителю будет разрешен/запрещен;

- аудит скопированных файлов, при котором, в отличие от теневых копий, не сохраняются сами файлы, а лишь фиксируются все попытки записи файлов на USB-накопитель с указанием имен этих файлов.

Для всех устройств предусмотрен отдельный вид аудита, фиксирующий подключаемые к компьютеру в течение дня устройства, (рисунок 7).

Рисунок 7. Аудит устройств в SecureTower 5.5

Кроме работы с внутренними и внешними устройствами, SecureTower 5.5 позволяет осуществлять контроль передачи данных на сетевые ресурсы (CIFS). Предусмотрены опции включения теневого копирования, запрещения доступа к конкретному сетевому ресурсу, а также контроль операций записи.

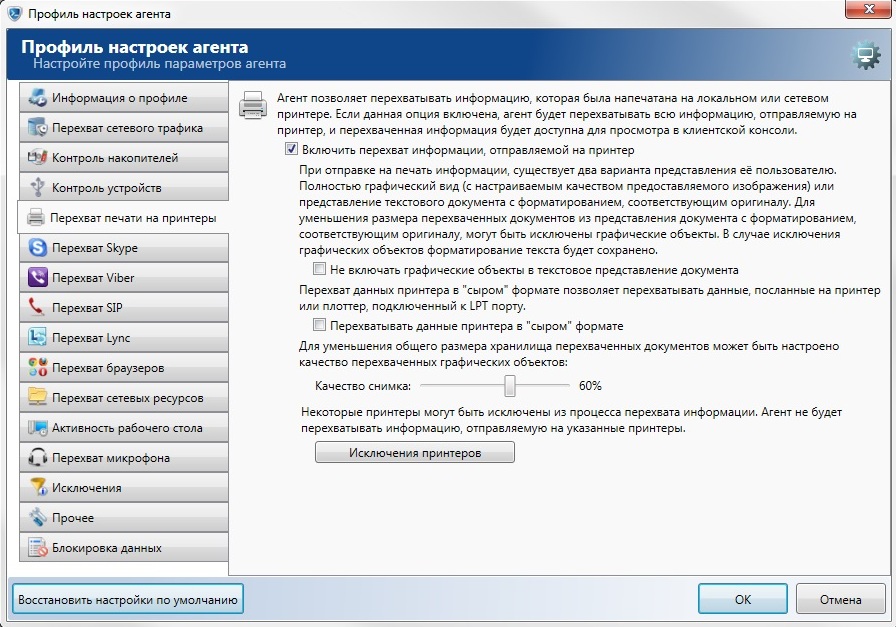

Контроль печати документов

Система обеспечивает мониторинг печати документов - как на локальных, так и на сетевых принтерах. При этом записывается не только вся информация о событии (время, пользователь, принтер и т.п.), но и сохраняются копии самих распечатываемых файлов.

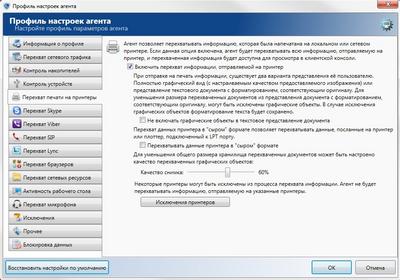

В настройках можно указать качество, в котором будет перехвачен документ, отправляемый на печать, а возможность исключения из него графических объектов поможет уменьшить итоговый размер. Принтеры, которые контролировать не нужно, следует заносить в исключения (рисунок 8).

Рисунок 8. Настройки перехвата распечатываемых документов в SecureTower 5.5

Распознавание форматов файлов

В рассматриваемом продукте реализовано распознавание файлов на основе сигнатур. Это обеспечивает корректную обработку документов вне зависимости от их расширения. Число поддерживаемых форматов близко к сотне. В центре обеспечения безопасности даже есть встроенное правило, при активации которого можно найти все файлы, чье расширение не соответствует их типу.

SecureTower 5.5 умеет детектировать файлы, защищенные паролем (архивы, текстовые документы, PDF и т.п.). Об этом событии система может уведомлять администратора, а также сохранять копии таких файлов.

Технологии контентного анализа

В процессе работы с перехваченным трафиком может использоваться семантический анализ. Он позволяет находить слова и выражения, указанные администратором безопасности или взятые из определенного словаря. При этом доступна функция нечеткого поиска, которая позволяет находить слова, даже если в них были допущены орфографические ошибки. Благодаря опции учета транслитерации, реализованной в системе, можно находить русскоязычные слова и выражения, написанные на латинице. Кроме того, при поиске есть возможность указывать порядок слов и расстояние между ними. Семантический анализ информации в SecureTower 5.5 производится с учетом морфологических особенностей конкретного языка.

Регулярные выражения представляют собой шаблоны, с помощью которых можно с высокой степенью точности детектировать факты передачи структурированной информации, например, номера кредитных карт, паспортов, ИНН и т.д.

Анализ по цифровым отпечаткам позволяет гарантированно отслеживать факты передачи документов (или их фрагментов), определенных специалистом по информационной безопасности как конфиденциальные. Работа с конфиденциальными документами происходит путем анализа их текстового содержимого, благодаря чему можно легко найти абзац или даже часть предложения из важного документа среди большого объема перехваченных данных. Кроме того, в SecureTower 5.5 поддерживается работа с цифровыми отпечатками баз данных.

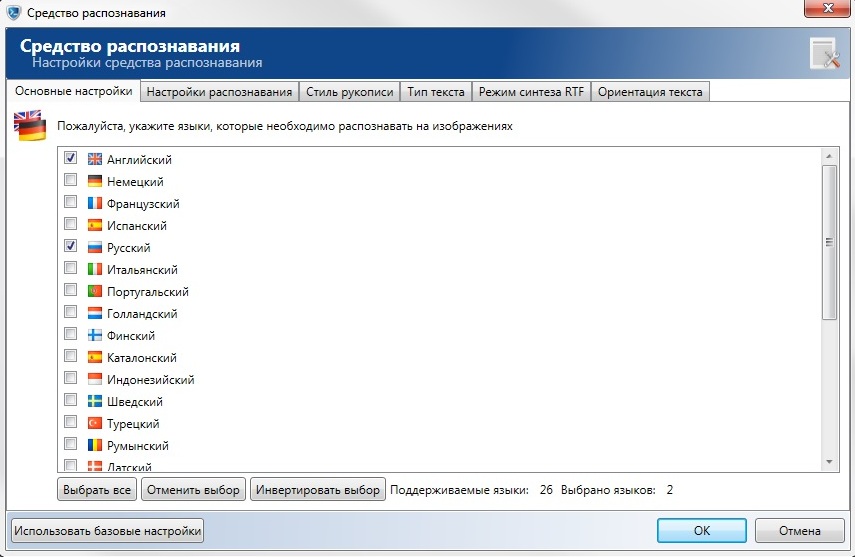

В состав SecureTower 5.5 входит компонент, распознающий текстовую информацию на перехваченных изображениях. Для этого используется OCR-модуль, который распознает все слова на графических объектах. Далее распознанный текст обрабатывается системой на общих основаниях. Система поддерживает 26 языков и предоставляет расширенные настройки к опциям распознавания (рисунок 9). На выбор предоставляется 2 средства распознавания: модуль ABBYY от одноименной компании и встроенный модуль от компании Falcongaze.

Рисунок 9. Список поддерживаемых OCR-модулем языков в SecureTower 5.5

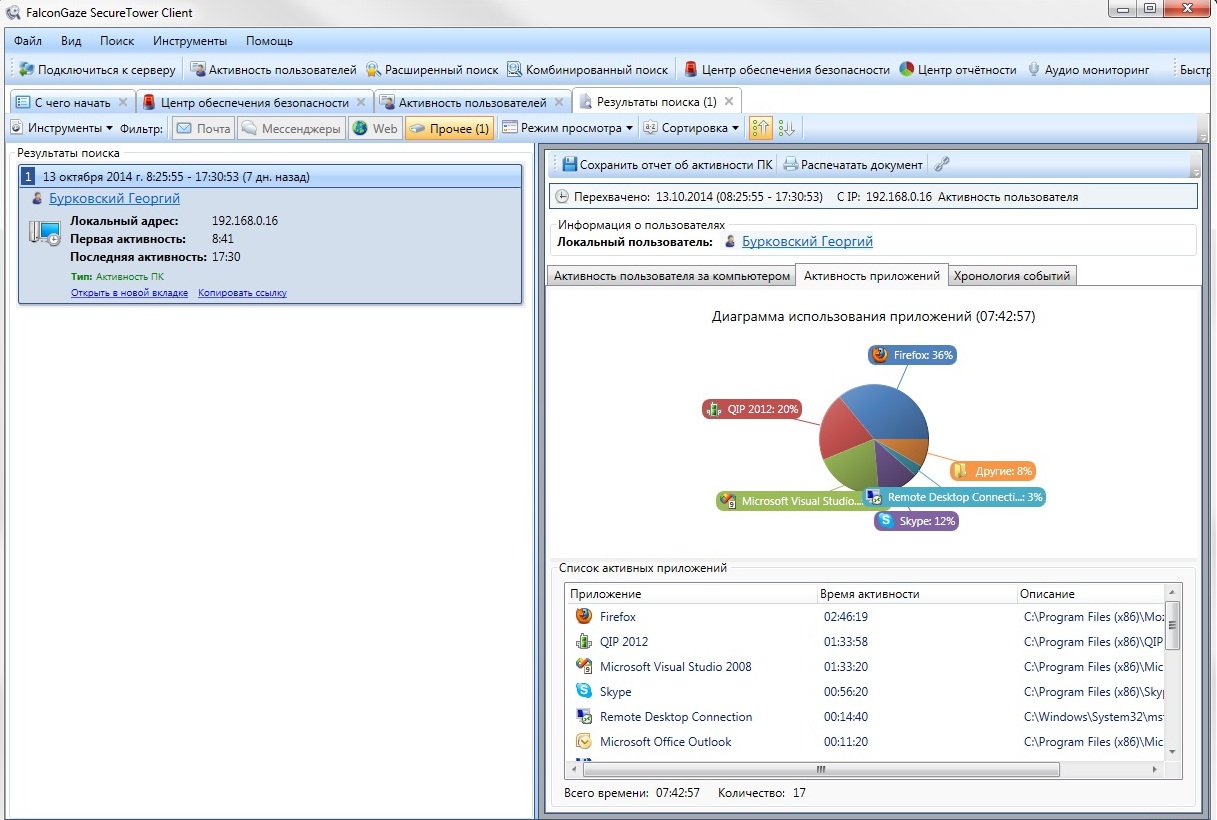

Отслеживание активности пользователей на рабочих станциях

В рассматриваемом решении реализовано несколько инструментов, которые позволяют контролировать активность пользователей на рабочих станциях. К ним относятся:

- автоматическое снятие скриншотов рабочего стола с заданной периодичностью; или при смене активного окна, а также при нажатии клавиши Print Screen;

- запись статистики по времени активной работы и простоя компьютера;

- контроль времени активной работы пользователей в конкретных приложениях;

- контроль буфера обмена;

- перехват нажатия клавиш (кейлоггер);

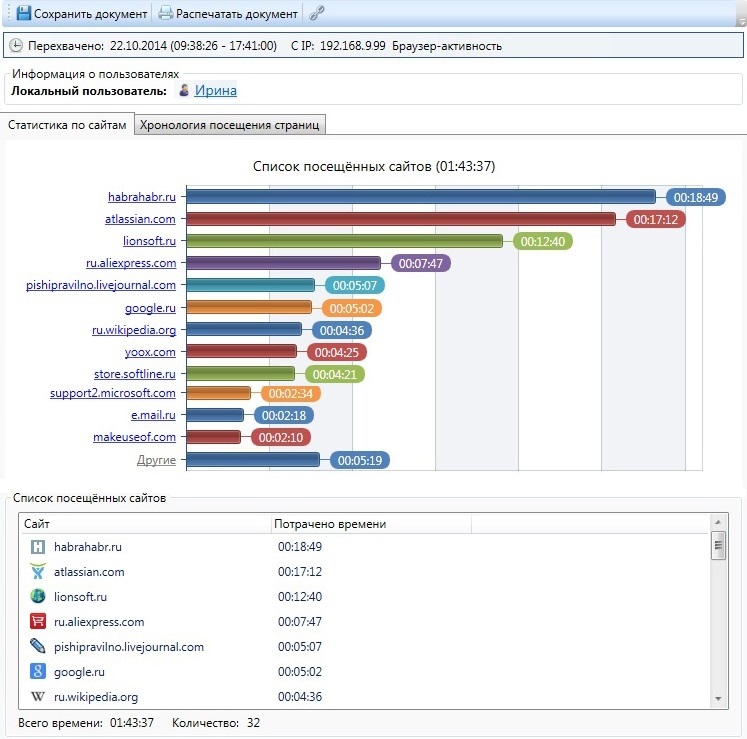

- отслеживание активности пользователя в браузерах.

В SecureTower 5.5 пользователи могут идентифицироваться системой не только по логинам в Windows или, к примеру, по IP-адресу компьютера, но и по учетным записям в IM-мессенджерах, адресам электронной почты, аккаунтам в социальных сетях и т.д. Это позволяет правильно соотнести перехваченные данные с конкретным сотрудником, который эти данные сгенерировал, даже если он, к примеру, воспользовался чужим компьютером.

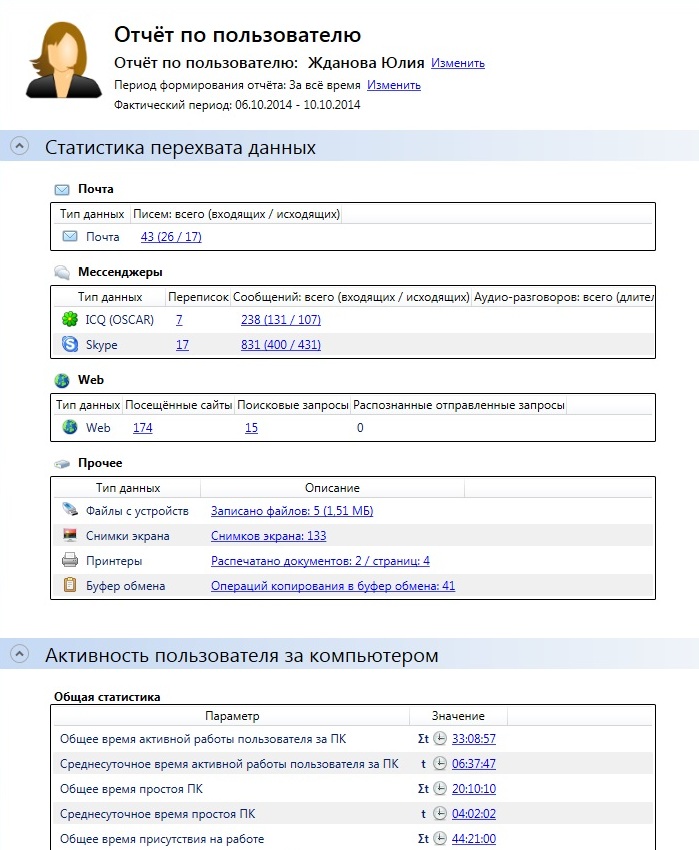

Система отчетности

SecureTower 5.5 отличается большим количеством статистических отчетов, которые позволяют получить полную картину сетевой активности сотрудников. Отчеты представлены в интерактивном виде.

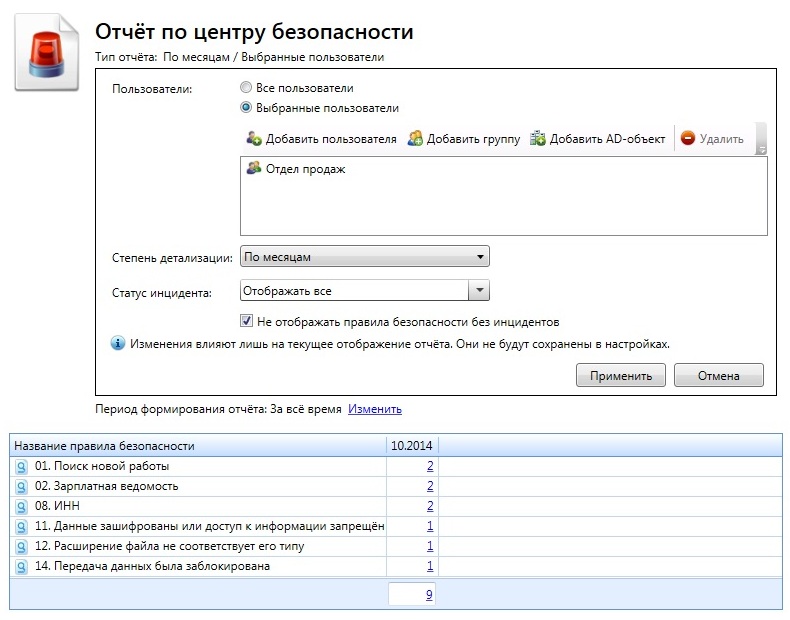

Существует три вида отчетов: топ-отчеты, отчеты по пользователю и отчет по центру обеспечения безопасности.

Топ-отчеты, показывающие наиболее активных пользователей в той или иной категории. Например, Топ-отчет по количеству отправленных сообщений в мессенджерах поможет сразу узнать имена сотрудников, чаще других использующих мессенджеры (рисунок 10). Кроме того, можно построить Топ-отчет по группе сотрудников.

Рисунок 10. Топ-отчет по наиболее активным пользователям мессенджеров в SecureTower 5.5

Отчет по пользователю представляет собой детальный отчет по конкретному сотруднику за указанный период времени (рисунок 11).

Рисунок 11. Отчет по пользователю в SecureTower 5.5

Отчет по центру обеспечения безопасности содержит в себе перечисление всех правил и количество срабатываний по конкретному пользователю в центре обеспечения безопасности за определенный период времени (рисунок 12). При необходимости можно перейти к конкретному документу, на который сработало правило безопасности. Кроме того, есть возможность построить отчет не по одному пользователю, а по целой группе.

Рисунок 12. Отчет по центру обеспечения безопасности для группы пользователей в SecureTower 5.5

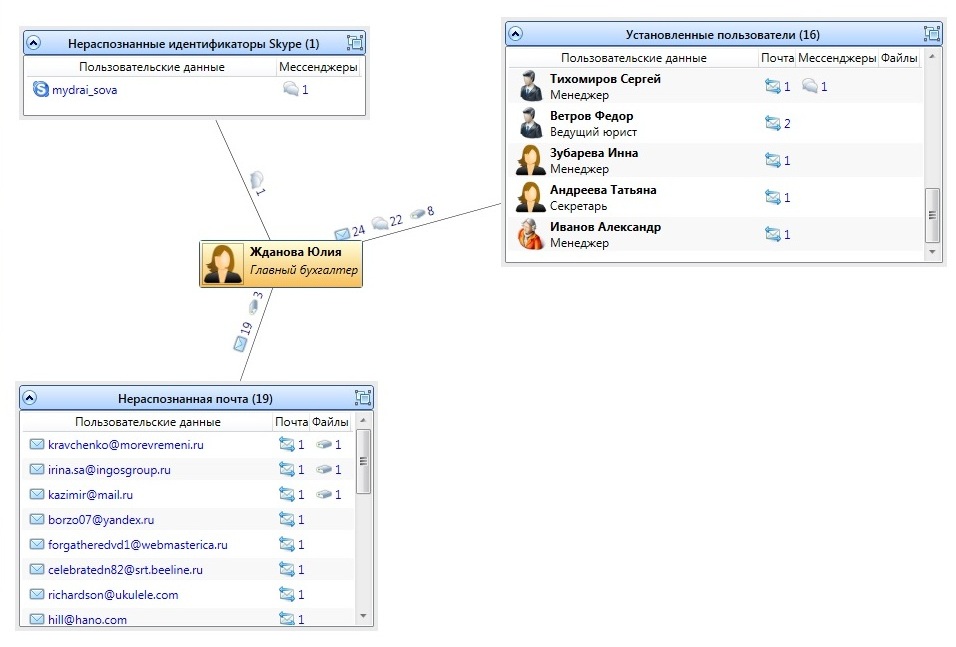

Граф-анализатор взаимосвязей персонала

Отдельного упоминания заслуживает "Граф-анализатор взаимосвязей персонала" – функционал системы, который позволяет в наглядной форме увидеть весь круг общения выбранного сотрудника с внутренними и внешними контактами. Данный инструмент может использоваться для выявления подозрительный связей, фактов общения с конкурентами, нелояльных работников, расследования инцидентов и решения ряда других задач. Ниже представлен граф-анализатор с включенной группировкой контактов (рисунок 13).

Рисунок 13. Граф-анализатор с группировкой контактов в SecureTower 5.5

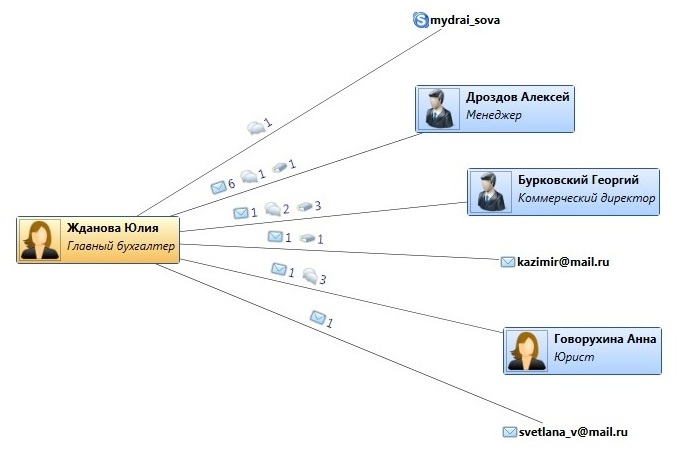

Присутствует возможность разгруппировать контакты, чтобы проследить отдельные связи между конкретными пользователями (рисунок 14).

Рисунок 14. Граф-анализатор в развернутом виде в SecureTower 5.5

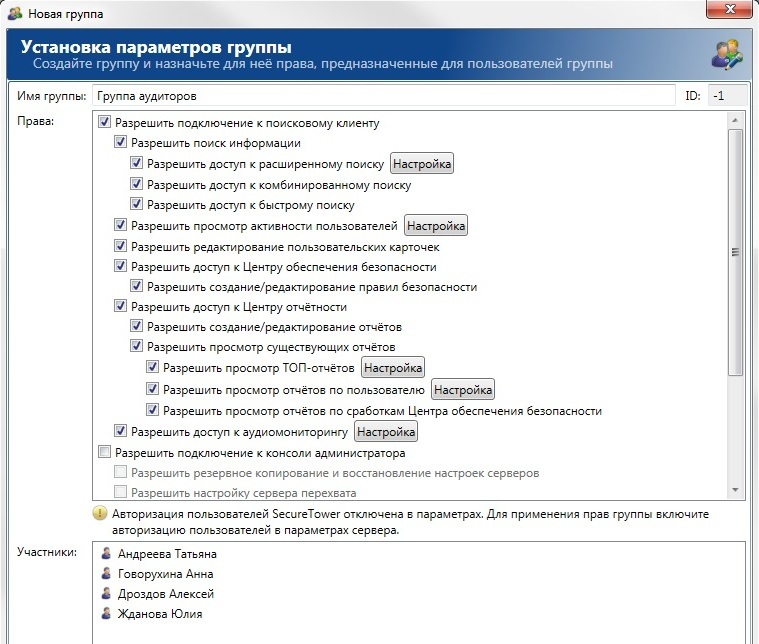

Разграничение прав доступа

В SecureTower 5.5 реализована гибкая система разграничения прав доступа к компонентам SecureTower (рисунок 15).

Рисунок 15. Выбор прав доступа к компонентам SecureTower 5.5 для отдельной группы аудиторов

Предусмотрена возможность предоставления прав доступа не только к сервисам SecureTower, но и к их отдельным компонентам. Так, например, начальникам отделов можно предоставить возможность контроля сотрудников только их отдела.

Защита агентов

Агенты, устанавливаемые на рабочих станциях, используются для решения целого ряда задач, поэтому особое значение имеет их бесперебойная работа. В рассматриваемом продукте реализован целый комплекс мер по защите агентов. К ним относится защита от завершения работы процесса агента или его удаления, а также предусмотрена возможность скрытой работы, при которой присутствие агента на компьютере становится незаметным для пользователя. Реализованные методы защиты позволяют агенту эффективно работать даже в случаях, когда пользователи обладают правами локальных администраторов.

Развертывание и первоначальная настройка Falcongaze SecureTower 5.5

Процесс развертывания SecureTower 5.5 начинается с выбора компьютера или сервера, который соответствовал бы системным требованиям, указанным ранее в этой статье. Во время первого знакомства все компоненты DLP-системы устанавливаются на один сервер.

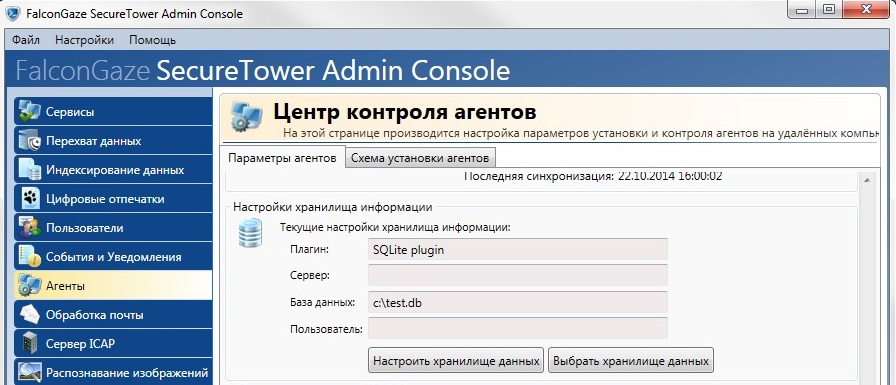

Начать процесс ознакомления с SecureTower 5.5 стоит с сервиса контроля агентов, так как способ перехвата информации с помощью этого сервиса является не только наиболее простым в настройке, но и предоставляет самые широкие возможности по контролю трафика, в том числе шифрованного, а также для мониторинга использования рабочего времени сотрудниками компании (перехват печати, снимки экрана, контроль буфер обмена и т.д.).

За сервис контроля агентов отвечает вкладка «Агенты» в консоли администратора. В разделе «Настройка хранилища информации» следует указать базу данных, куда агенты будут складывать всю перехваченную информацию. Список поддерживаемых баз данных достаточно большой и включает в себя: SQLite, Microsoft SQL Server, MySQL, PostgreSQL и Oracle DB.

Чтобы не тратить дополнительное время на развертывание сторонних баз данных, во время тестирования можно использовать базу данных SQLite, встроенная поддержка которой присутствует в SecureTower. Достаточно лишь указать путь, где будет храниться база данных, ее имя и расширение .db (рисунок 16). Всю остальную работу SecureTower сделает самостоятельно.

Рисунок 16. Настройка базы данных SQLite в SecureTower 5.5

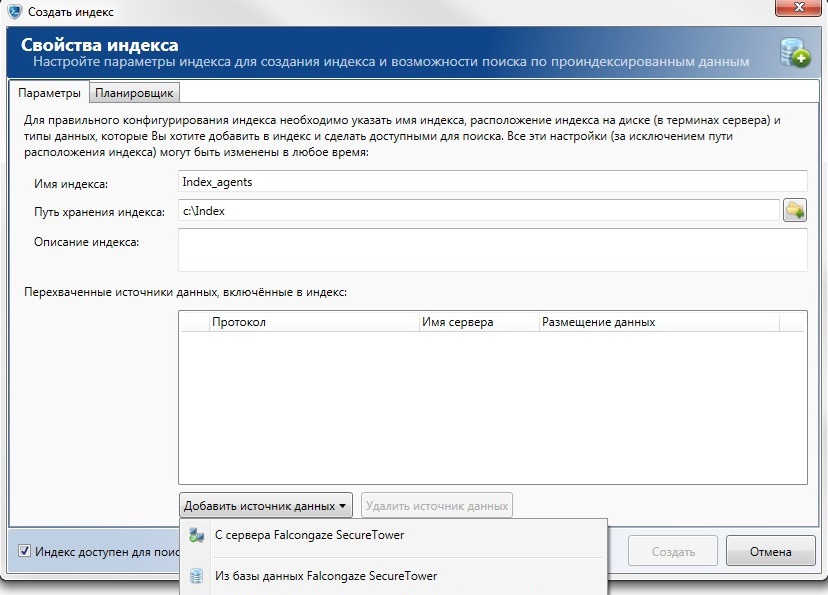

Следующим шагом будет создание индекса по текущей базе данных, ведь для того, чтобы перехваченные данные можно было просмотреть в клиентской консоли, их нужно сначала проиндексировать. Для этого следует перейти на вкладку «Индексирование данных» в консоли администратора и создать там индекс. В качестве источника данных рекомендуется выбрать пункт «С сервера SecureTower», так как в этом случае DLP-система сама найдет все базы данных, которые на текущий момент настроены для сервисов SecureTower (рисунок 17). В качестве альтернативного решения можно выбрать пункт «Из базы данных SecureTower». В этом случае нужно будет указать местоположение базы данных.

Рисунок 17. Выбор источника данных в SecureTower 5.5

По умолчанию индекс обновляется автоматически каждые 30 минут, однако это расписание можно легко изменить в свойствах индекса. Предусмотрена также возможность ручного обновления индекса.

Для того чтобы установить агенты на рабочие станции, необходимо иметь учетную запись с правами администратора на этих компьютерах. От имени этой учетной записи следует запустить сервис контроля агентов, который можно найти на вкладке «Сервисы» в консоли администратора. После этого можно приступать к непосредственной установке агентов.

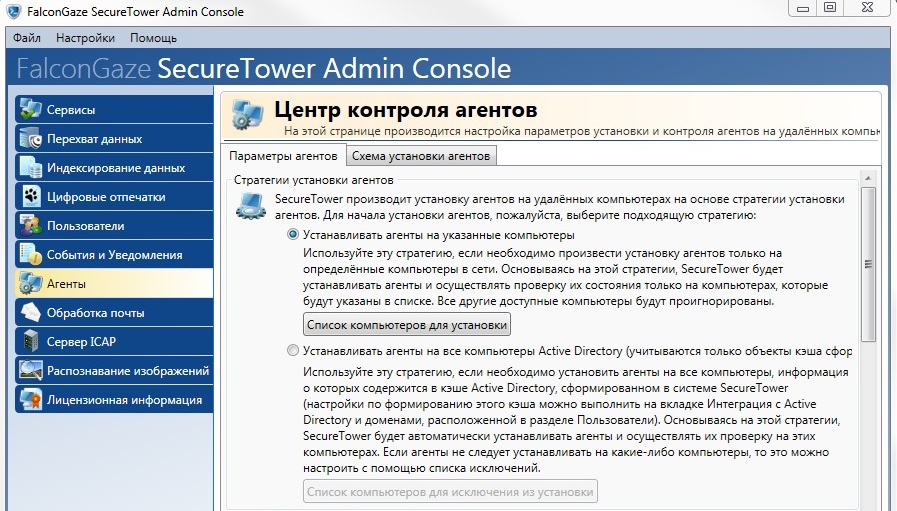

На выбор имеется две стратегии (рисунок 18) установки агентов: установить только на указанные компьютеры или установить на все компьютеры.

Рисунок 18. Стратегии установки агентов в SecureTower 5.5

Процесс установки агента занимает меньше минуты, после чего от него начинает поступать первые перехваченные данные. После обновления индекса всю перехваченную информацию можно будет просмотреть в клиентской консоли.

Агентов можно установить несколькими способами:

1) Централизованно через консоль администратора SecureTower;

2) Через групповые политики домена (GPO);

3) С помощью ручного инсталлятора агента, который можно запустить на целевом компьютере вручную или установить автоматически сторонним ПО, таким, как Microsoft System Center Configuration Manager (SCCM).

После небольшого освоения базовых возможностей SecureTower можно будет перейти к настройке других сервисов перехвата или углубиться в настройки сервиса контроля агентов.

Теперь более подробно изучим консоль администратора SecureTower (рисунок 19), которая содержит в себе 11 вкладок, каждая из которых отвечает за определенную часть функционала. Так, например, вкладка «Сервисы» позволяет просмотреть все установленные сервисы SecureTower и информацию об их состоянии.

Рисунок 19. Просмотр сервисов в консоли администратора в SecureTower 5.5

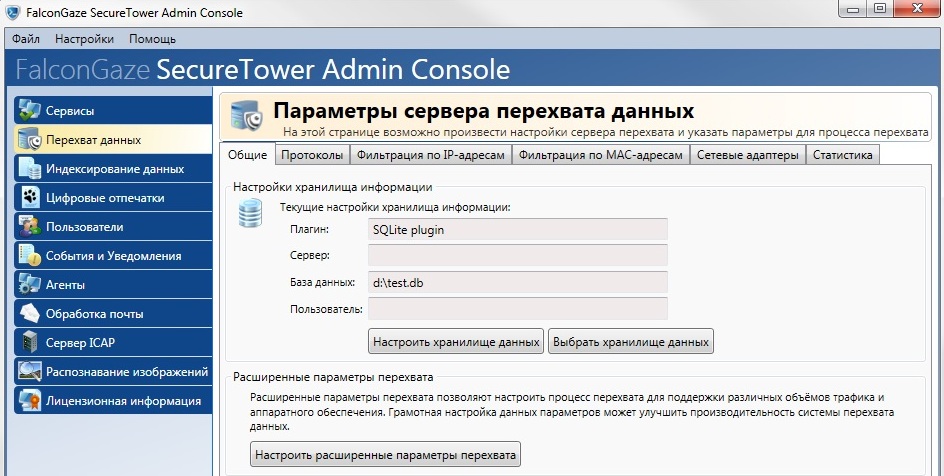

На вкладке «Перехват данных» можно найти настройки для сервиса централизованного перехвата, который получает трафик с порта зеркалирования коммутатора. Первым делом предлагается настроить базу данных для хранения перехваченных данных. Здесь можно указать ту же базу данных, которую мы ранее использовали на вкладке «Агенты».

Рисунок 20. Настройка базы данных для централизованного перехвата в SecureTower 5.5

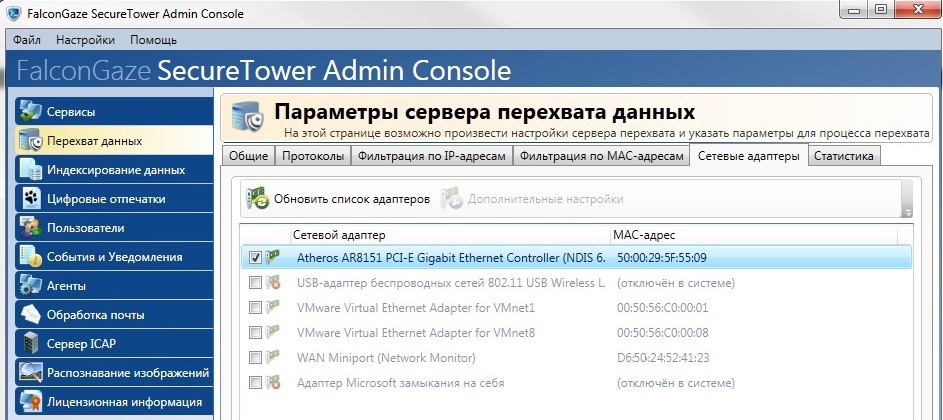

Настройка перехвата сетевого трафика выполняется на вкладке «Сетевые адаптеры» раздела «Перехват данных». В ней нужно выбрать тот сетевой интерфейс, на который поступают данные с порта зеркалирования коммутатора.

Рисунок 21. Выбор адаптера в консоли администратора SecureTower в SecureTower 5.5

При необходимости на соседних вкладках этого же раздела можно настроить фильтрацию получаемого трафика по IP- и MAC-адресам.

Рисунок 22. Настройка фильтрации получаемого трафика по IP-адресам в SecureTower 5.5

Помимо этого, в разделе «Перехват данных» можно выбрать протоколы, которые будут контролироваться. Каждый протокол можно дополнительно настроить, например, указать контролируемые порты. Здесь же можно задать расширенные настройки перехвата. Для каждого протокола они свои. Например, для FTP можно включить или выключить перехват выходящих и исходящих файлов, а для POP3 – задать список адресов, чьи письма контролировать не нужно.

Рисунок 23. Выбор и настройка контролируемых протоколов в SecureTower 5.5

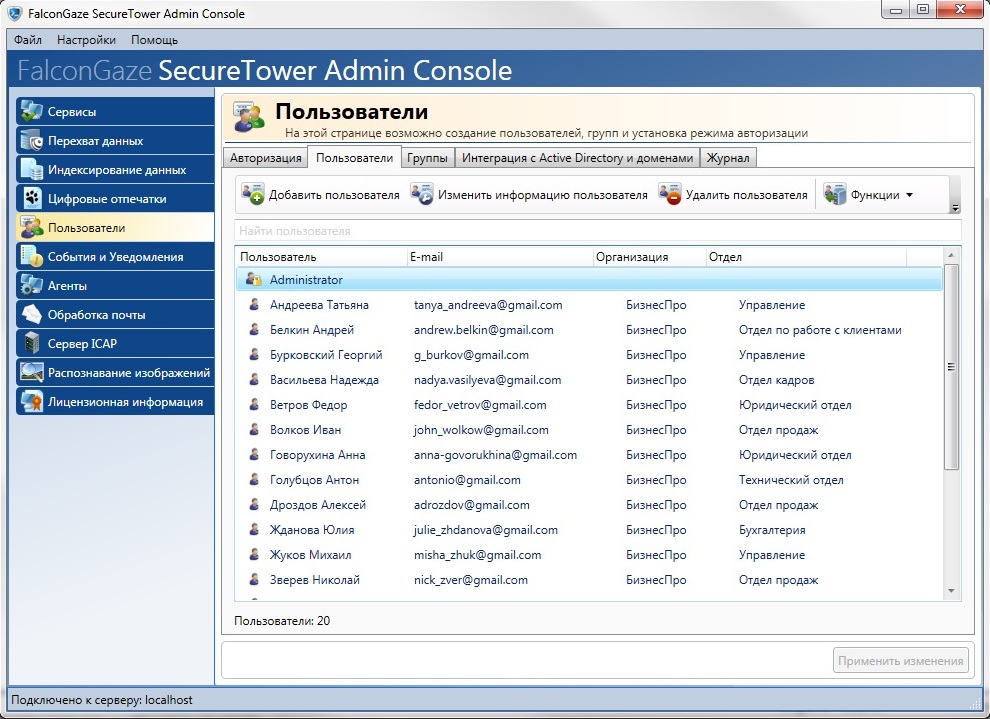

На последнем этапе настройки осуществляется первоначальное внесение в систему пользователей. Если SecureTower 5.5 используется в сети с доменом, то карточки пользователей создаются автоматически (интеграция с Active Directory). Как только агент пришлет, а сервер обработает перехваченную информацию, содержащую SID (Security ID) пользователя, карточка для него будет создана автоматически. Существует также возможность ручного импорта выбранных пользователей из AD. На вкладке «Пользователи» представлен список пользователей, внесенных в SecureTower (рисунок 24). При использовании сети с рабочей группой карточки пользователей нужно создавать вручную.

Рисунок 24. Управление пользователями в SecureTower 5.5

Работа с Falcongaze SecureTower 5.5

Работа сотрудников отдела информационной безопасности осуществляется при помощи клиентской консоли.

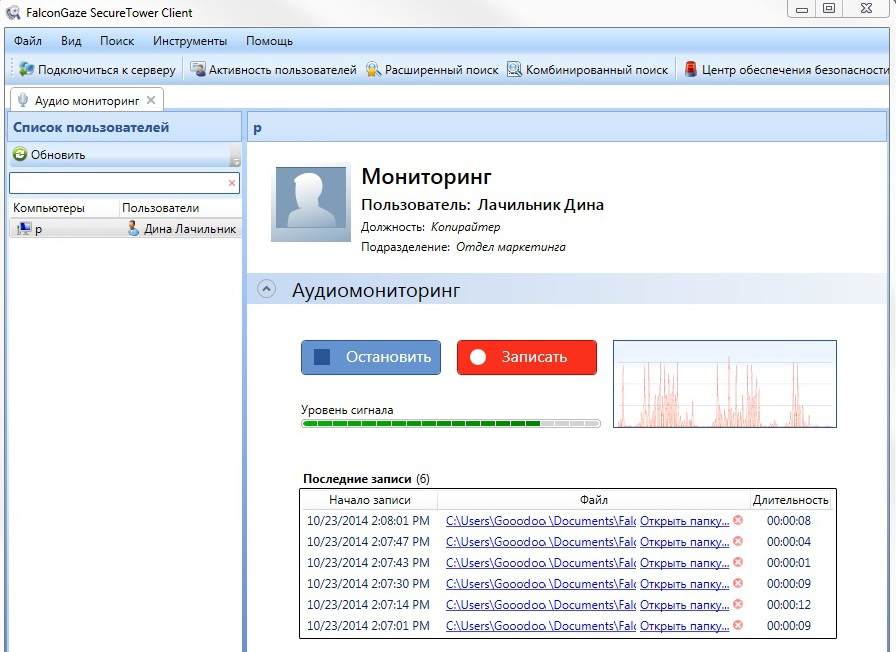

Клиентская консоль состоит из шести разделов: «Активность пользователей», «Поиск информации», «Комбинированный поиск», «Центр обеспечения безопасности», «Центр отчетности» и «Аудиомониторинг». Первые три используются для просмотра собранной SecureTower 5.5 информации, четвертый предназначен для настройки правил безопасности, пятый – для построения и просмотра отчетов по пользователям, а последний – для мониторинга событий разглашения конфиденциальной информации в разговорной речи путем контроля аудиопотоков с микрофонов контролируемых рабочих станций.

Рисунок 25. Клиентская консоль SecureTower 5.5

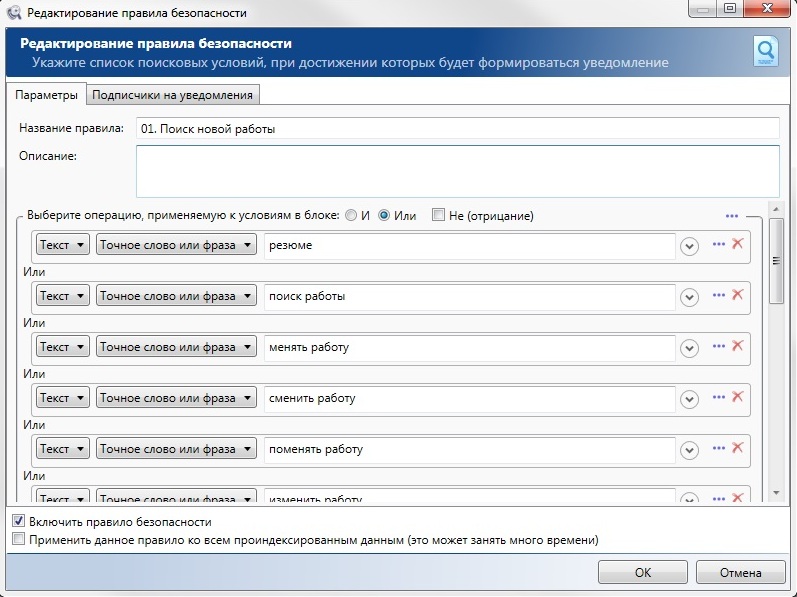

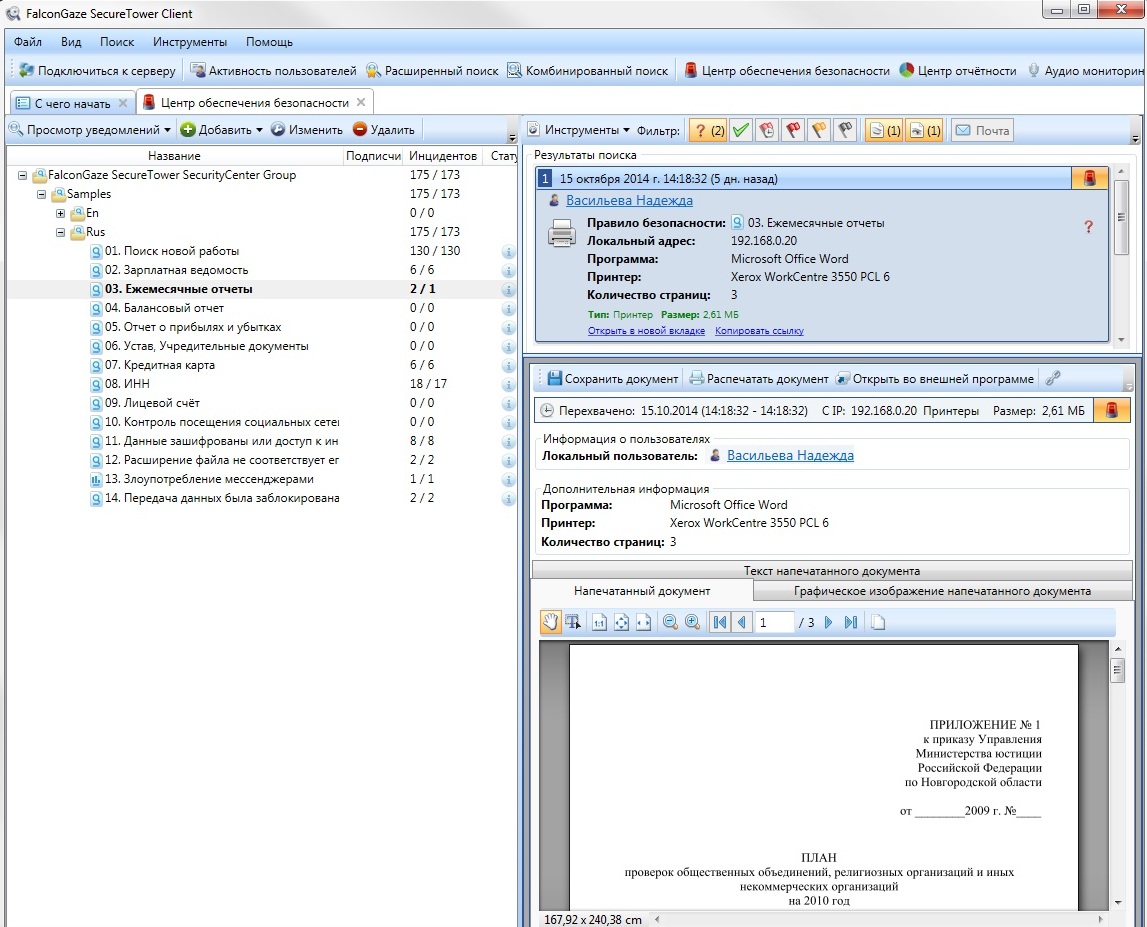

В первую очередь рассмотрим «Центр обеспечения безопасности». Суть данного модуля проста: администратор безопасности формирует произвольное количество правил для анализа информации. SecureTower 5.5 обрабатывает все перехваченные данные и, при срабатывании любого из этих правил, отправляет уведомление ответственному сотруднику. Это обеспечивает оперативную реакцию на нарушения корпоративной политики информационной безопасности. Подписчиков (ответственных сотрудников, получающих уведомление) на каждое правило (или на целую их группу) может быть несколько.

Для удобства правила могут быть объединены в группы, из которых можно строить иерархические структуры с любой степенью вложенности. Сами правила представляют собой три основных типа анализа информации: контентный, событийный и статистический, которые представлены в системе следующими видами правил.

Обычные

Они используются для контекстного анализа трафика по ключевым словам, регулярным выражениям (шаблонам) и атрибутам. Эти правила могут быть составными, то есть состоять из большого количества условий, объединенных логическими операциями "и", "или", "не". Такие правила могут использоваться не только для мониторинга утечек информации, но и для выявления нелояльных сотрудников. Например, тех, кто активно ищет новую работу в Интернете.

Рисунок 26. Обычное правило центра безопасности SecureTower 5.5

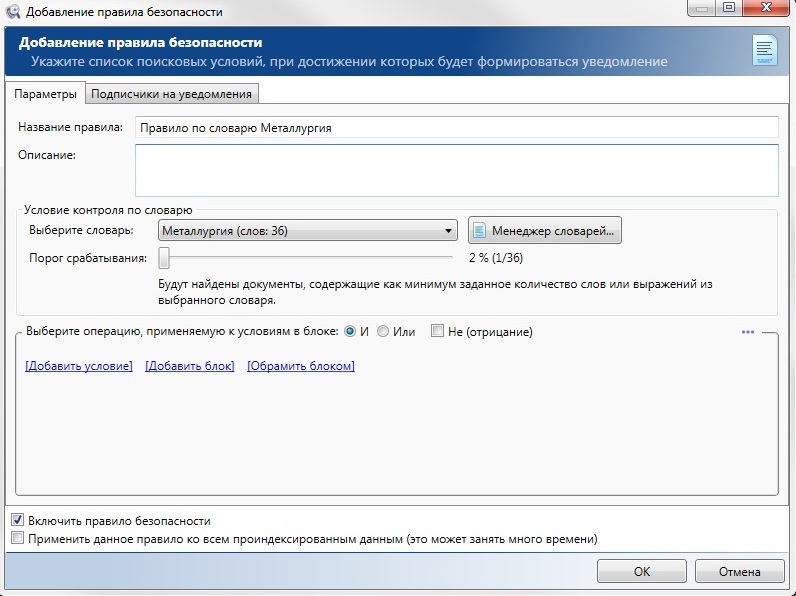

Поиск по словарю

Этот вид правил позволяет осуществлять поиск не по одному или нескольким заданным словам, а по целому словарю, что дает возможность определить тематику пересылаемого документа и с той или иной степенью точности отнести его, к примеру, к категории бухгалтерских или финансовых. При этом устанавливается порог срабатывания (процент слов из словаря, которые должны находиться в тексте), изменяя который можно выбрать «чувствительность» правила.

Рисунок 27. Поиск по словарю в SecureTower 5.5

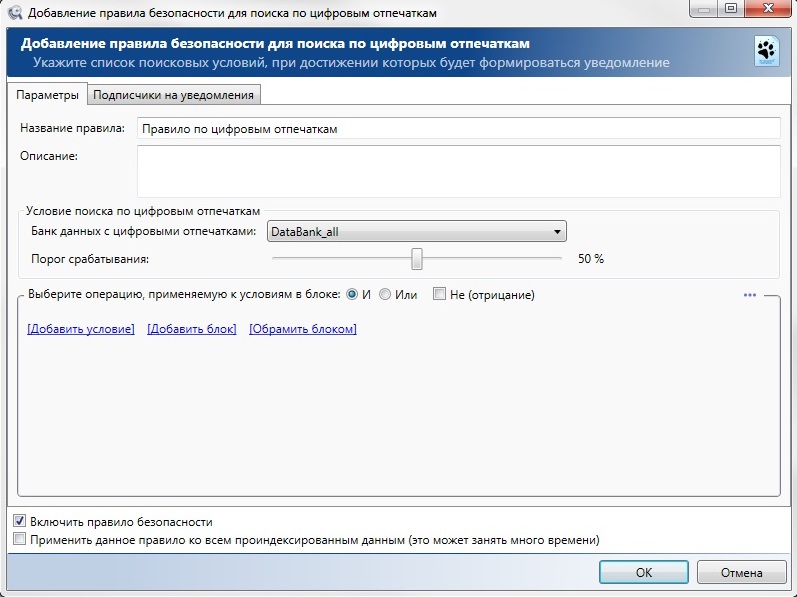

Правило по цифровым отпечаткам

Третий вид правил позволяет детектировать факты отправки содержимого заранее определенных конфиденциальных документов или баз данных. Для этого используется технология цифровых отпечатков. При этом можно самостоятельно устанавливать процент сходства пересылаемого документа или содержимого базы данных с цифровыми образами документов, занесенных в систему.

Рисунок 28. Правило по цифровым отпечаткам центра безопасности SecureTower 5.5

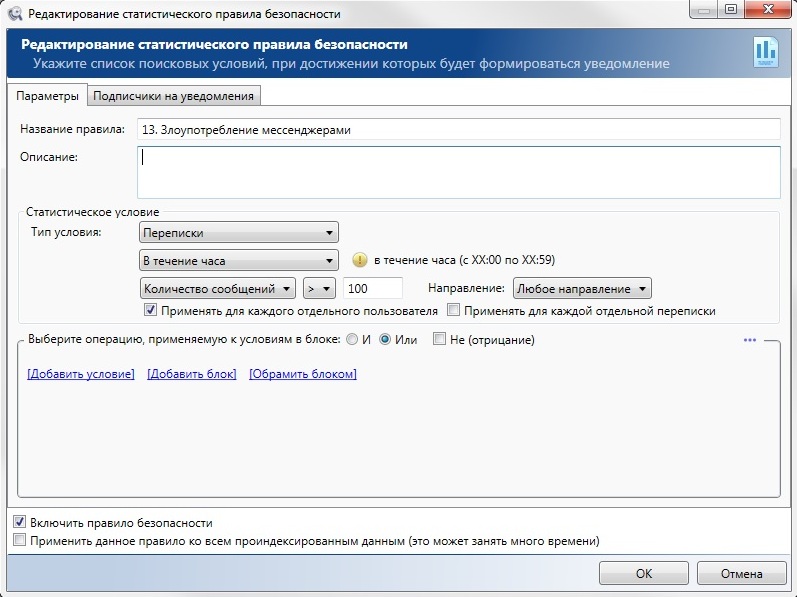

Статистические

Этот вид правил основан на обработке статистической информации о работе пользователей: количестве отправляемых писем, веб-запросов, сообщений в мессенджерах и пр. Эти правила имеют широкую область применения, начиная с выявления нерационально расходующих рабочее время сотрудников и заканчивая поиском в организации спам-ботов (нетипично большое количество веб-запросов или отправляемых писем).

Рисунок 29. Статистическое правило центра безопасности SecureTower 5.5

При необходимости можно быстро просматривать отправленные системой уведомления о срабатывании правил.

Рисунок 30. Просмотр уведомлений, отправленных центром обеспечения безопасности в SecureTower 5.5

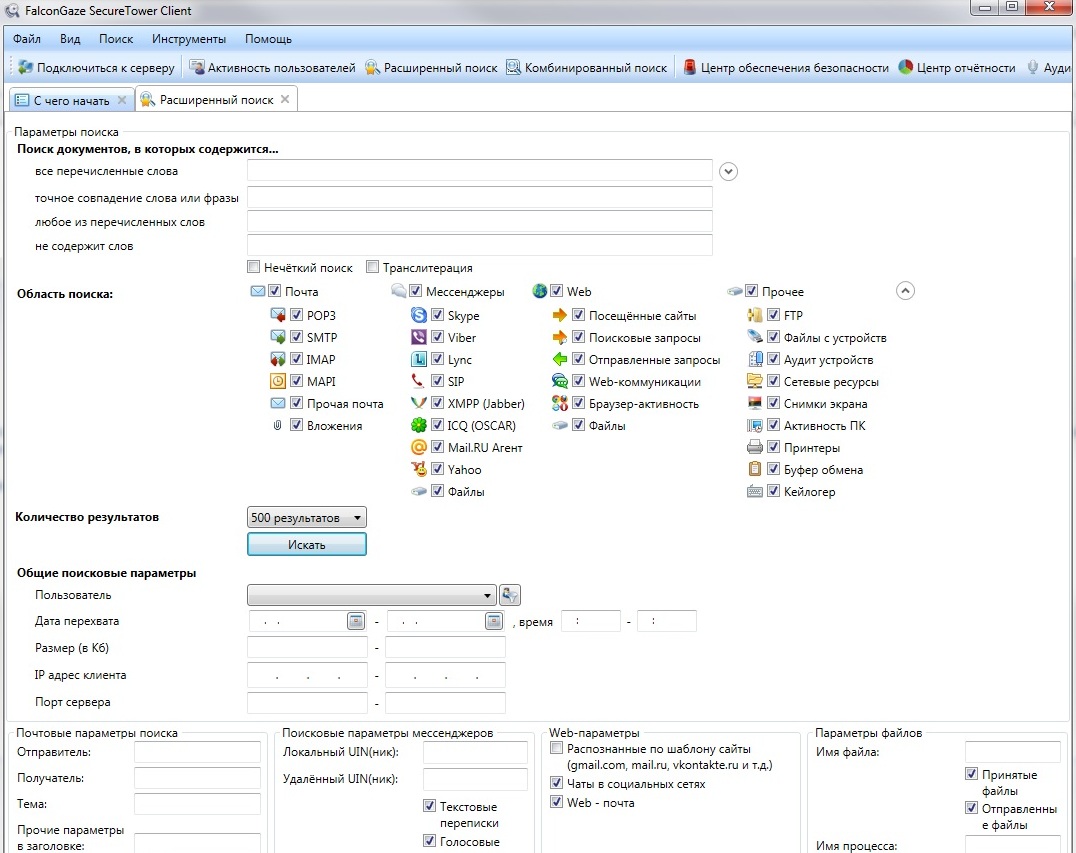

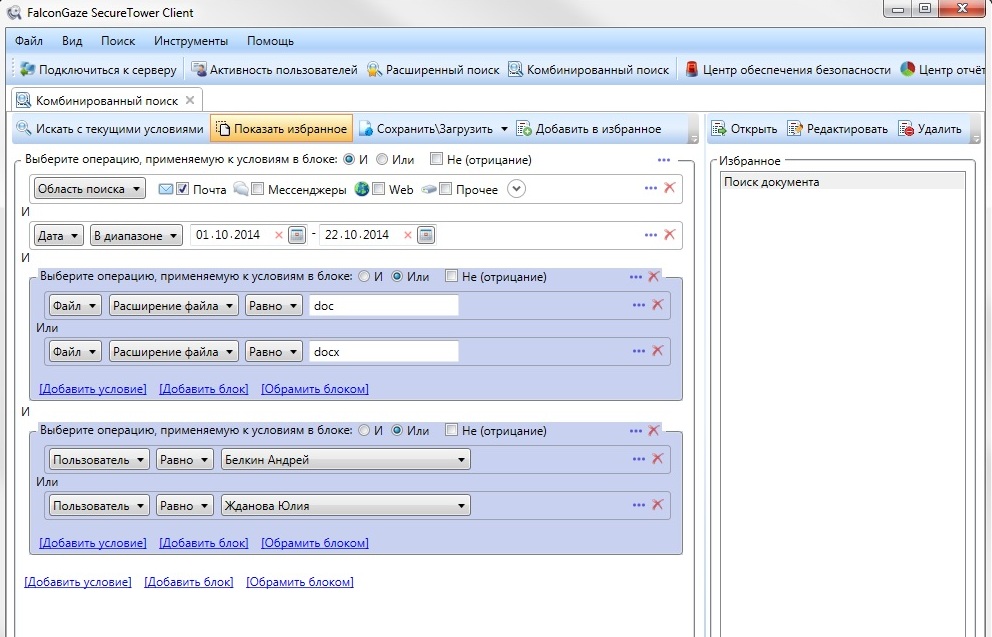

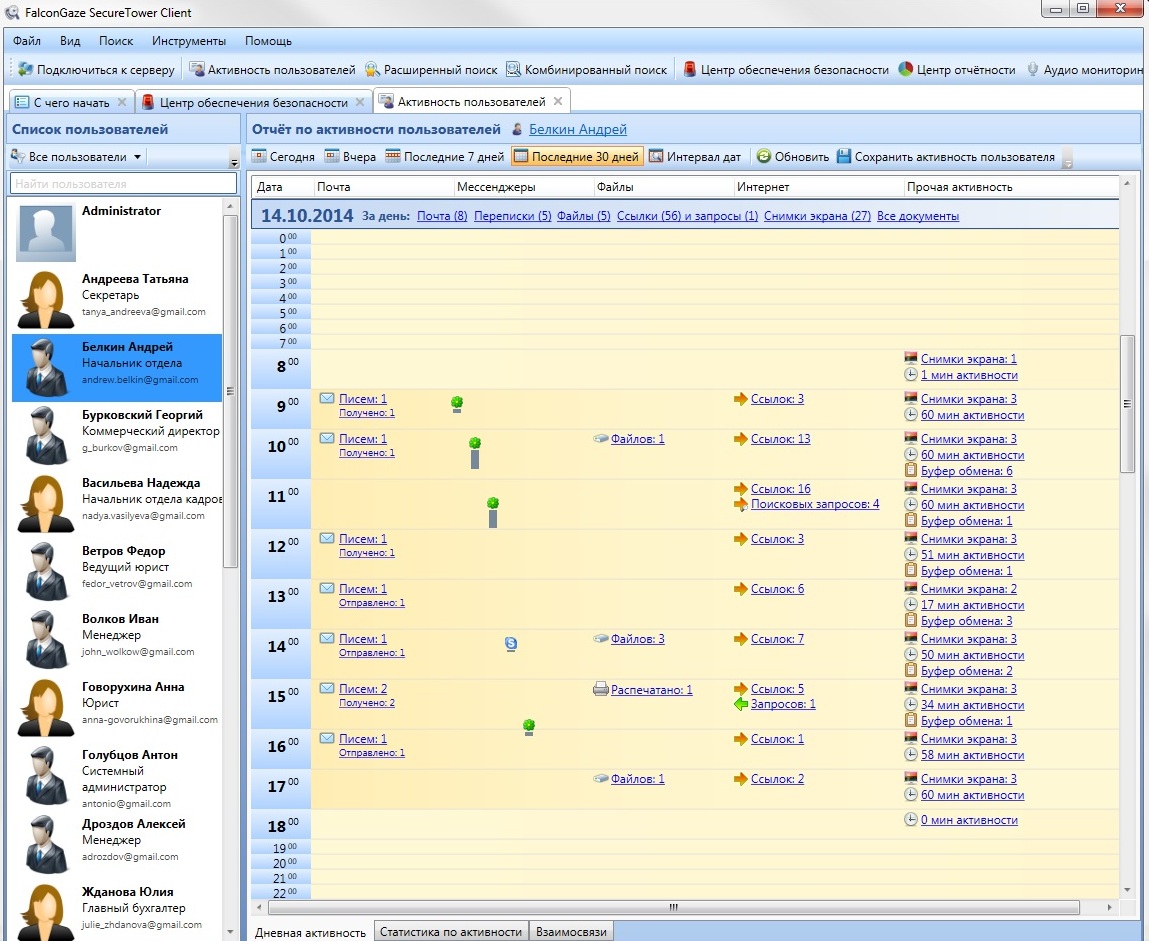

Для работы с собранными SecureTower 5.5 данными используются разделы «Поиск информации», «Комбинированный поиск», «Активность пользователей». Первый позволяет находить отдельные слова или целые выражения во всем перехваченном трафике. Второй позволяет создавать сложные поисковые условия. При этом можно гибко настраивать область поиска и каждую его составляющую (почтовый трафик, сообщения в мессенджерах и пр.). В модуле «Активность пользователей» отображается вся перехваченная информация по деятельности сотрудников за рабочими станциями.

Рисунок 31. Поиск информации в консоли пользователя в SecureTower 5.5

Рисунок 32. Комбинированный поиск в SecureTower 5.5

Фотография рабочего дня

В SecureTower 5.5 реализован инструмент, позволяющий контролировать использование рабочего времени сотрудниками: время прихода и ухода с работы, время активной деятельности за компьютером и время простоя рабочих станций. Кроме того, контролируется использование Интернета: просмотрев фотографию рабочего дня, руководитель имеет возможность получить исчерпывающее представление о том, чем занимался сотрудник в течение дня: сколько писем отправил и получил, сколько сайтов посетил, а сколько времени посвятил общению в мессенджерах (рисунок 33).

Рисунок 33. Просмотр фотографии рабочего дня сотрудника в SecureTower 5.5

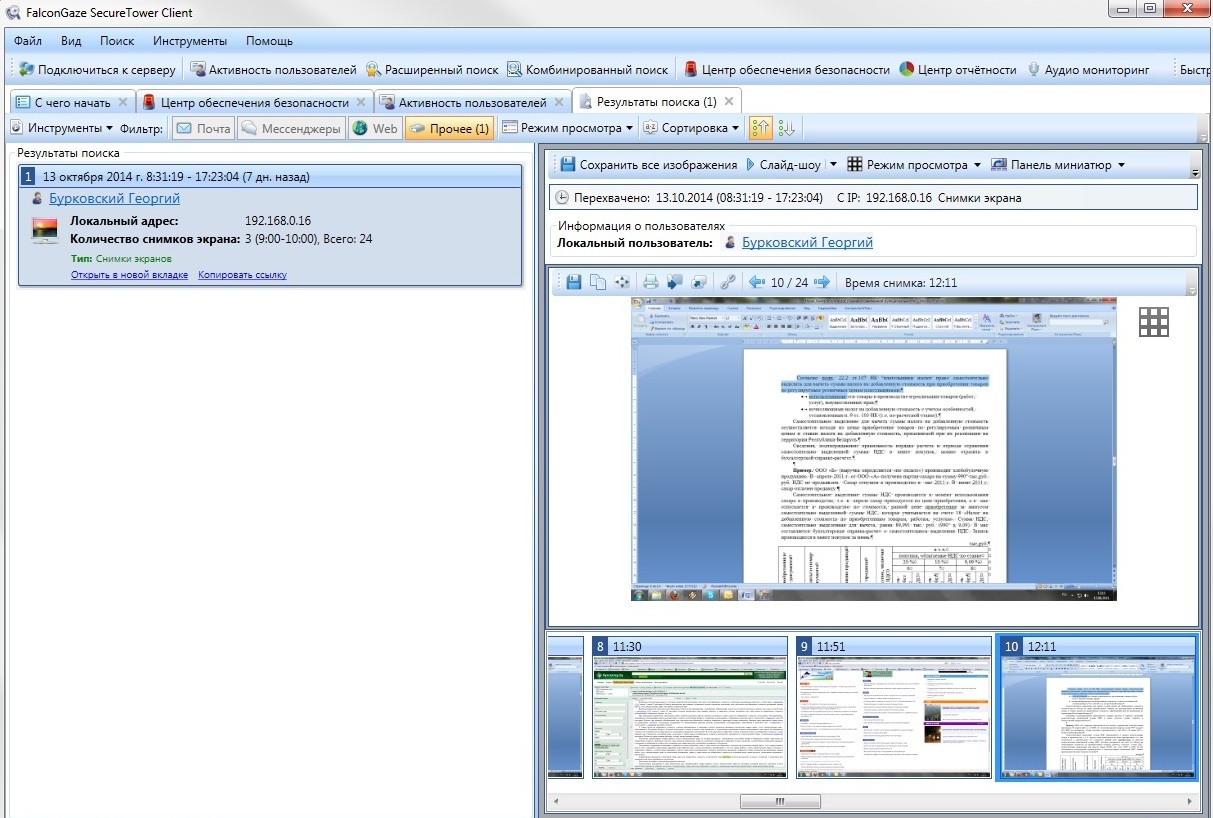

Рисунок 34. Просмотр скриншотов рабочего стола сотрудника в SecureTower 5.5

Рисунок 35. Просмотр активности приложений в SecureTower 5.5

Рисунок 36. Просмотр перехваченных писем в консоли пользователя SecureTower 5.5

В SecureTower 5.5 появился новый раздел – «Аудиомониторинг», который позволяет выявлять факты разглашения конфиденциальной информации в разговорной речи сотрудников путем контроля аудиопотоков с микрофонов, встроенных или подключенных к рабочим станциям. Предусмотрена также возможность записи отдельных разговоров.

Рисунок 37. Пример аудиомониторинга в SecureTower 5.5

Еще одним заслуживающим внимания новшеством в SecureTower 5.5 стало появление возможности контроля активности пользователей в браузерах. Этот функционал позволяет не только узнать адреса сайтов, которые посещал тот или иной сотрудник, но и зафиксировать точное время, которое было потрачено на просмотр конкретного сайта (рисунок 38). Благодаря этому можно однозначно определить, сколько рабочего времени пользователь проводит на сайтах, не имеющих отношения к профессиональной деятельности.

Рисунок 38. Фиксация активности в браузерах в SecureTower 5.5

Выводы

SecureTower 5.5 представляет собой комплексное программное решение для защиты компании от внутренних угроз, в котором реализован обширный набор функций для контроля множества каналов передачи данных, предотвращения утечек конфиденциальной информации и мониторинга активности пользователей за рабочими станциями.

Данный продукт прост в развертывании и эксплуатации, благодаря чему с успехом может использоваться не только в средних и крупных, но и в небольших компаниях. Также можно отметить целый ряд интересных решений, которые отличают SecureTower 5.5 от многих других DLP-систем. Помимо обширного функционала для защиты от утечек конфиденциальной информации, в SecureTower 5.5 реализованы эффективные инструменты для анализа сетевой активности персонала и контроля рабочего времени. Среди них: автоматическое снятие скриншотов рабочего стола с заданной периодичностью или при смене активного окна; запись статистики по времени активной работы и простоя компьютера, использования различных приложений; контроль буфера обмена; перехват нажатия клавиш; отслеживание активности пользователей в браузерах; интерактивный граф-анализатор взаимосвязей персонала; возможность прослушивания и осуществления записи с микрофонов рабочих станций в реальном времени.

К недостаткам SecureTower 5.5. можно отнести отсутствие возможности поиска конфиденциальных данных на рабочих станциях в корпоративной сети, однако в планах у разработчиков данного решения стоит реализация данной функции в ближайшем будущем.

Также SecureTower не имеет в своем арсенале некоторых перспективных методов анализа перехватываемого контента, например, технологий искусственного интеллекта (построенных на машинном обучении), контроля движения отсканированных документов, документов с печатями, цифровых отпечатков для бинарных документов. К незначительным недостаткам продукта можно отнести отсутствие встроенного категоризатора веб-сайтов и слабую интеграцию со сторонними продуктами.

Достоинства:

- простота установки и настройки;

- удобный интерфейс;

- широкие функциональные возможности по перехвату и обработке трафика;

- применение различных способов анализа информации (контентный, событийный, статистический);

- контроль множества каналов передачи данных;

- возможность блокирования передачи информации по протоколам HTTP/HTTPS и SMTP/SMTPS.

- возможность мониторинга действий сотрудников на рабочих местах ;

- контроль целевого использования рабочего времени;

- удобная и наглядная система отчетности, включающая в себя функцию создания собственных отчетов;

- интерактивный граф-анализатор для отслеживания контактов сотрудников;

- быстрый поиск по перехваченным данным;

- масштабируемость;

- ведение архива бизнес-коммуникации.

Недостатки

- отсутствие возможности поиска конфиденциальной информации на рабочих станциях и в хранилищах корпоративной сети;

- слабая интеграция со сторонними решениями (нет интеграции с системами документооборота и SIEM-системами);

- отсутствие некоторых перспективных технологий контентного анализа (контроль движения отсканированных документов, документов с печатями, технологий искусственного интеллекта, цифровых отпечатков для бинарных документов.