Сертификат AM Test Lab

Номер сертификата: 191

Дата выдачи: 20.06.2017

Срок действия: 20.06.2022

3. Системные требования «Гарды БД 4»

4. Интеллектуальные возможности «Гарды БД»

5. Функциональные возможности «Гарды БД 4»

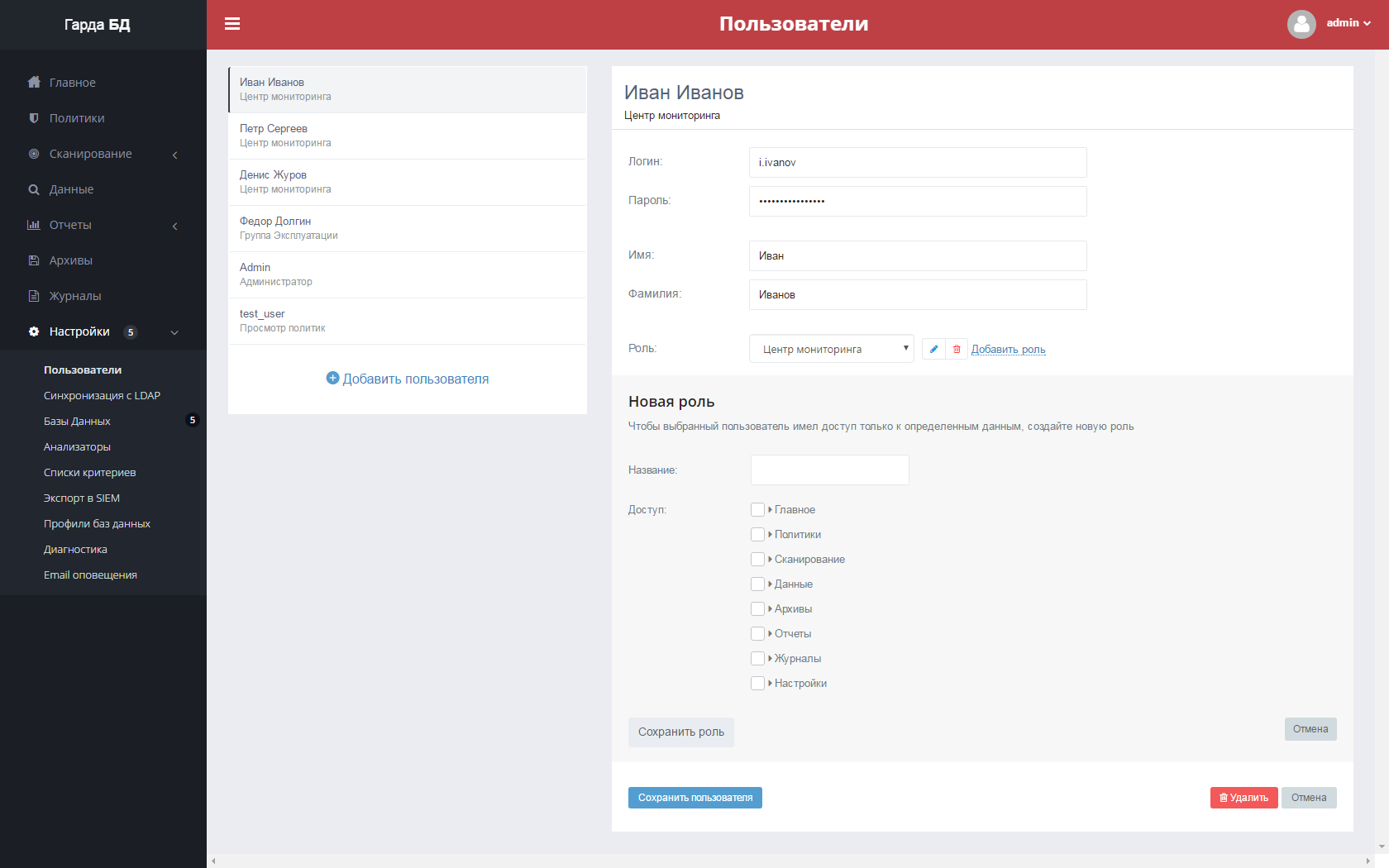

6.2. Ролевая модель пользователей

6.5. Определение списков критериев

6.6. Настройка экспорта в SIEM

6.7. Создание профилей баз данных

7.1. Интерфейс комплекса «Гарда БД 4»

7.2. Гибкая настройка политик безопасности

Введение

«Гарда БД 4» — интеллектуальное решение класса DAM (Database Activity Monitoring) для аудита сетевого доступа к базам данных и веб-приложениям.

Наиболее востребованы решения класса DAM в банковской сфере и ритейле. «Гарда БД» используется для защиты платежных и персональных данных и контроля доступа к ним, а также для решения бизнес-задач, связанных с контролем доступа к базам данных (утечки клиентских данных, внутреннее мошенничество и т. п.)

Мы уже делали обзор одной из версий системы защиты баз данных и веб-приложений «Гарда БД» (Обзор «Гарды БД 3.7» от «МФИ Софт»), в рамках которого рассмотрели основную проблематику применения решений класса DAM (Database Activity Monitoring), а также структуру и функциональность самого продукта «Гарда БД 3.7».

В этой статье мы расскажем о серьезных улучшениях комплекса, которые разработчики внесли в новую версию своего продукта.

«Гарда БД 4» контролирует не только SQL-трафик (что характерно для большинства систем подобного класса), но и выполняет разбор HTTP/HTTPS-трафика для контроля запросов к БД, направляемых через веб-приложения. В комплексе предусмотрены механизмы сканирования уязвимостей СУБД, таких как неустановленные патчи или незаблокированные учетные записи (например, уволенных сотрудников). Помимо пассивной защиты в комплексе реализована и активная защита — сетевой экран, позволяющий не просто выявить, но и заблокировать несанкционированные действия.

Основные отличия «Гарды БД 4» от предыдущей версии:

- Увеличение количества поддерживаемых СУБД. Добавлена поддержка: PostgreSQL, MySQL, Teradata, Sybase ASE, IBM Netezza, Линтер, IBM DB2, Apache Cassandra.

- Изменение интерфейса пользователя: с десктопного на веб-интерфейс.

- Полная переработка хранилища данных в комплексе, позволившая значительно увеличить объемы хранимых данных и производительность их обработки.

- Минимизация влияния серверного агента, протоколирующего действия непосредственно на сервере БД, на его производительность.

- Возможность поставки продукта в виде готового образа виртуальной машины (виртуального аплайнса), а не только физического сервера.

Эти и другие функциональные возможности комплекса «Гарда БД 4» разберем далее в обзоре.

Архитектура «Гарды БД»

Система «Гарда БД 4» состоит из следующих основных модулей:

- Анализатор. На этот компонент поступает копия SQL-, HTTP-, HTTPS-трафика, а также сведения, собираемые агентами, установленными на серверах БД. Основная задача анализатора — разбор бинарных данных, поступающих по указанным протоколам взаимодействия пользователей с базами данных, формирование на их основе SQL-запросов и ответов, а также последующая проверка на соответствие настроенным в комплексе политикам безопасности.

- Система хранения (Хранилище). Осуществляет обработку данных (например, проверку на регулярные выражения, маскирование данных) и сохранение всех запросов и ответов в хранилище. Система реализует также основную бизнес-логику работы продукта, включая интерфейс, формирование отчетов, оповещения сотрудников безопасности.

- Центр управления —фактически подсистема системы хранения, предназначенная для конфигурирования и управления комплексом в целом. Интуитивно понятный веб-интерфейс позволяет работать с любого устройства и наглядно показывает все ключевые события мониторинга.

Системные требования «Гарды БД 4»

Комплекс «Гарда БД 4» поставляется в виде готового продукта, конфигурация осуществляется с учетом индивидуальных потребностей каждого клиента специалистами вендора. Минимальная поставка — один физический сервер или готовый образ виртуальной машины (виртуальный аплайнс), на котором совместно работают компоненты анализатора и хранилища.

Масштабирование комплекса происходит путем наращивания серверных мощностей. Производительная платформа поддерживает неограниченные объемы кластера, что делает решение оптимальным для enterprise-сегмента.

Минимально необходимые технические требования для запуска системы следующие.

Для виртуальной машины:

- Количество ядер — 16.

- Объем оперативной памяти — 32 ГБ.

- Объем жесткого диска — 10 ТБ.

Для физического сервера:

- Количество ядер — 20 (2 процессора по 10 ядер).

- Объем оперативной памяти — 32 ГБ.

- Объем жесткого диска — 10 ТБ.

В отношении сетевого окружения:

- Ethernet-порт 1 Гбит/сек.

Протокол IPv6 или IPv4 на локальной сети стандарта IEEE 802.3.

Операционные системы:

- Linux для анализатора и центра управления.

- Windows/Linux для рабочих мест (подключение через браузер)

«Гарда БД 4» показывает один из самых высоких результатов по количеству обрабатываемого трафика на 1U – до 5 Гбит/сек. Oracle-трафика и выше для других СУБД.

Интеллектуальные возможности «Гарды БД»

Аппаратно-программный комплекс «Гарда БД 4» обладает мощными аналитическими возможностями, контролирует все запросы к базам данных и веб-приложениям в реальном времени и хранит их в течение длительного срока, сканирует обновления и выявляет уязвимости СУБД. «Гарда БД»4 снимает с сотрудника безопасности задачи по настройке точечных политик по перехвату событий и помогает в расследовании инцидентов в ретроспективе.

Среди задач безопасности, которые решает система:

- Автоматическое обнаружение и классификация БД — ни одна новая база или ее копия не останется вне информационного поля службы безопасности.

- Сканирование БД на уязвимости и целостность конфигурации — открытые порты, неустановленные патчи и незаблокированные учетные записи обнаруживаются в автоматическом режиме с оповещением офицера ИБ.

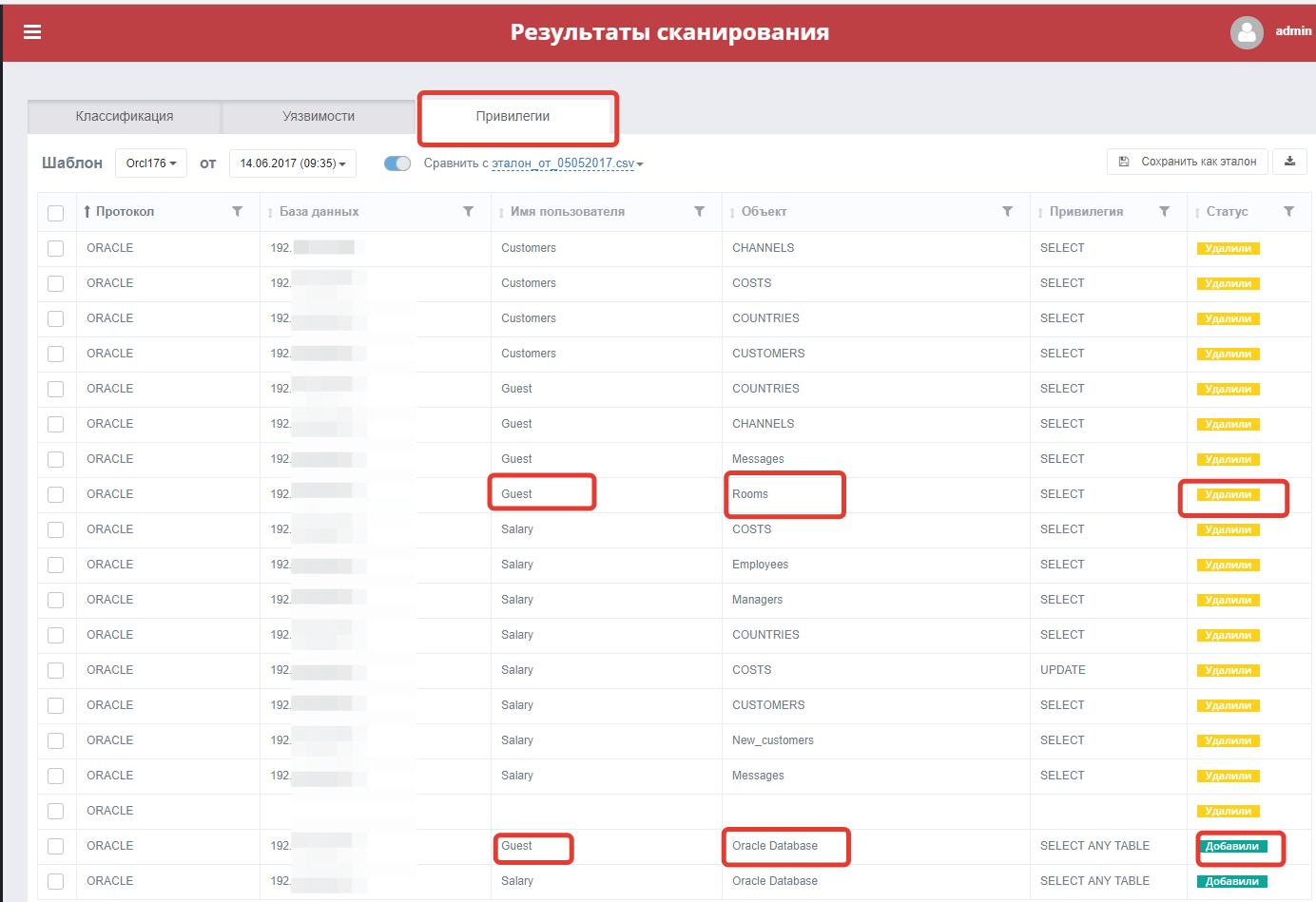

- Автоматизированное получение матрицы доступа к БД, включая перечень учетных записей и их привилегии доступа к таблицам и полям БД. Для минимизации ручной обработки результатов сканирования система показывает историю изменений прав пользователя.

Рисунок 1. Результаты сканирования матрицы доступа к СУБД

Функциональные возможности «Гарды БД 4»

Основная задача комплекса «Гарда БД» — защита баз данных и бизнес-приложений из единого интерфейса. С помощью контроля правил безопасности и многоуровневого анализа сетевого трафика можно выявить неконтролируемые базы данных, уязвимости в комплексе СУБД и подозрительные действия пользователей баз данных.

Контроль правил безопасности создает единую картину пользования СУБД. Для этого в системе реализованы следующие технологии:

- Мониторинг в реальном времени. Комплекс в автоматическом режиме проводит анализ информации в базах данных на предмет выявления и предотвращения нарушений политик безопасности или превышения прав пользователей. С помощью «Гарды БД» можно контролировать администраторов баз данных, а также прямые подключения к серверам СУБД.

- Блокировка несанкционированного доступа. Одно из ключевых обновлений решения — механизм активной защиты. Фактически это интеллектуальный сетевой экран, блокирующий несанкционированные действия пользователей.

- Обнаружение баз данных в сети. «Гарда БД» после развертывания запускает автоматический поиск всех баз данных, присутствующих в корпоративной сети клиента. В рамках обнаружения устанавливаются IP-адреса и порты серверов БД и протоколы взаимодействия. Для копий уже известных баз данных включатся те же политики безопасности.

- Классификация баз данных. «Гарда БД» не только обнаруживает базы данных, но и классифицирует выявленные базы по их содержимому. Классификация основана на сканировании БД на наличие в них конфиденциальной информации, номеров кредитных карт, ИНН и т. п., а также на регулярном отслеживании новых БД или изменений контролируемых БД.

- Контроль веб-приложений. Комплекс обеспечивает детализированный разбор HTTP/HTTPS-трафика с выделением данных из веб-форм, позволяя связывать запросы с учетными записями, от которых они выполнялись. Для персонификации пользователей могут использоваться как протоколы аутентификации (Kerberos, NTLM), так и различные «самописные» способы аутентификации (web form authentication).

- Сканирование на уязвимости. Комплекс предоставляет клиенту механизм, позволяющий установить уязвимости в базах данных. В рамках сканирования на уязвимости выявляются незаблокированные учетные записи или учетные записи с простыми паролями, неустановленные патчи и др.

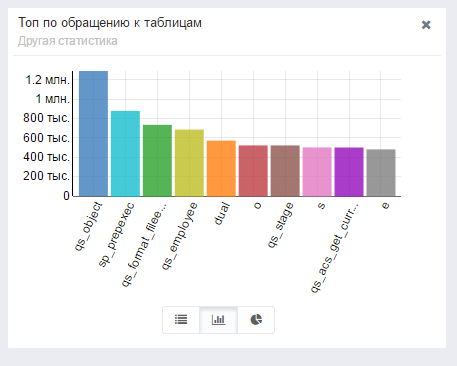

Аналитические возможности комплекса позволяют оперативно (за считанные секунды) восстановить и проанализировать сценарии работы с СУБД любых пользователей за разные периоды. Для этого предусмотрены следующие технологии:

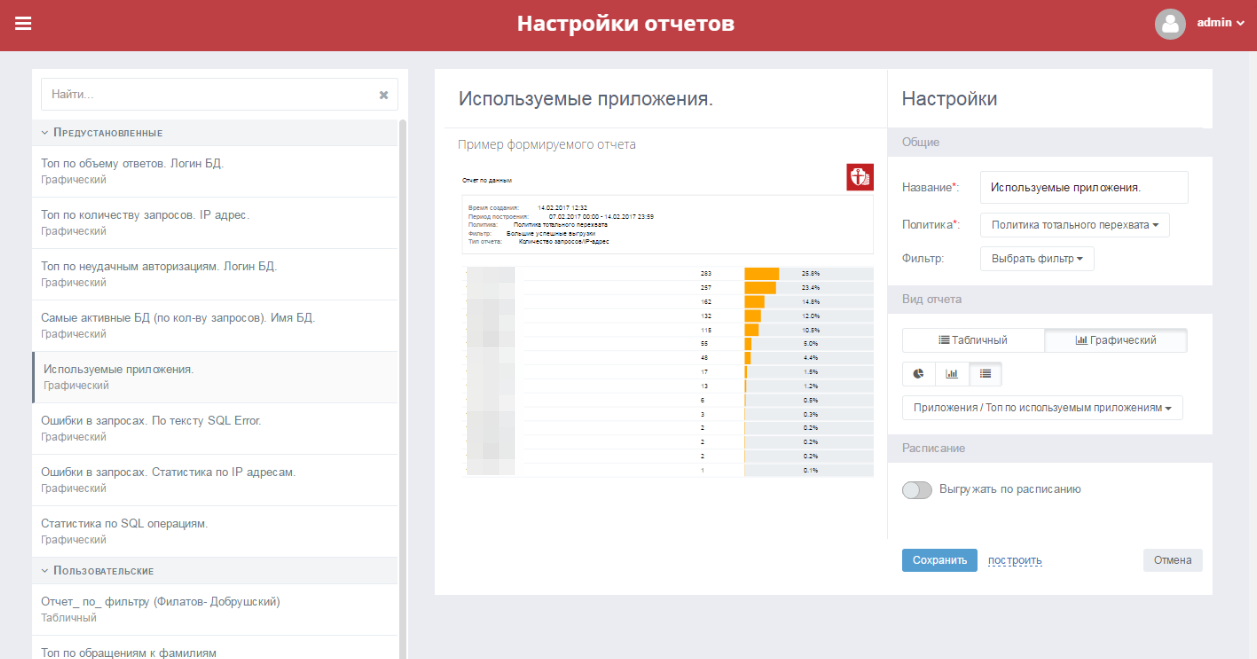

- Построение отчетов по событиям. В новой версии комплекса обновлена подсистема отчетности. Понятные графические отчеты позволяют выявить отклонения в статистической картине доступа к БД, а интерактивные графики и таблицы обеспечивают быстрый переход к соответствующим информационным объектам.

- Статистические отчеты. Широкий набор автоматических отчетов уже предустановлен в системе. Визуализация статистики помогает выявлять аномалии (явные отклонения по количеству запросов за определенный промежуток времени от среднестатистического).

- Ретроспективный анализ. Хранилище собственной разработки позволяет хранить весь трафик объемом до 100 ТБ и анализировать данные за любой период времени вне зависимости от того, учтены они в политиках или нет. Данные хранятся в обезличенном виде благодаря технологии маскирования.

- Контентный поиск. Один из ключевых и наиболее востребованных механизмов поиска — поиск данных по ключевым словам в запросах, ответах и переменных.

- Атрибутивный поиск. «Гарда БД 4» позволяет осуществлять поиск по таким сущностям, как, например, IP-адреса, учетные записи, либо же названия таблиц и полей.

Серьезное внимание уделено и удобству работы с системой:

- Управление правами доступа. Комплекс предоставляет гибкий механизм настройки профилей пользователей.

- Конструктор политик безопасности. В «Гарде БД» применяется гибкая система настройки политик безопасности, отчетов, профилей пользователей. Кроме того, под каждого пользователя комплекса может быть индивидуально настроен главный экран, отображающий всю информацию для мониторинга и контроля доступа к базам данных.

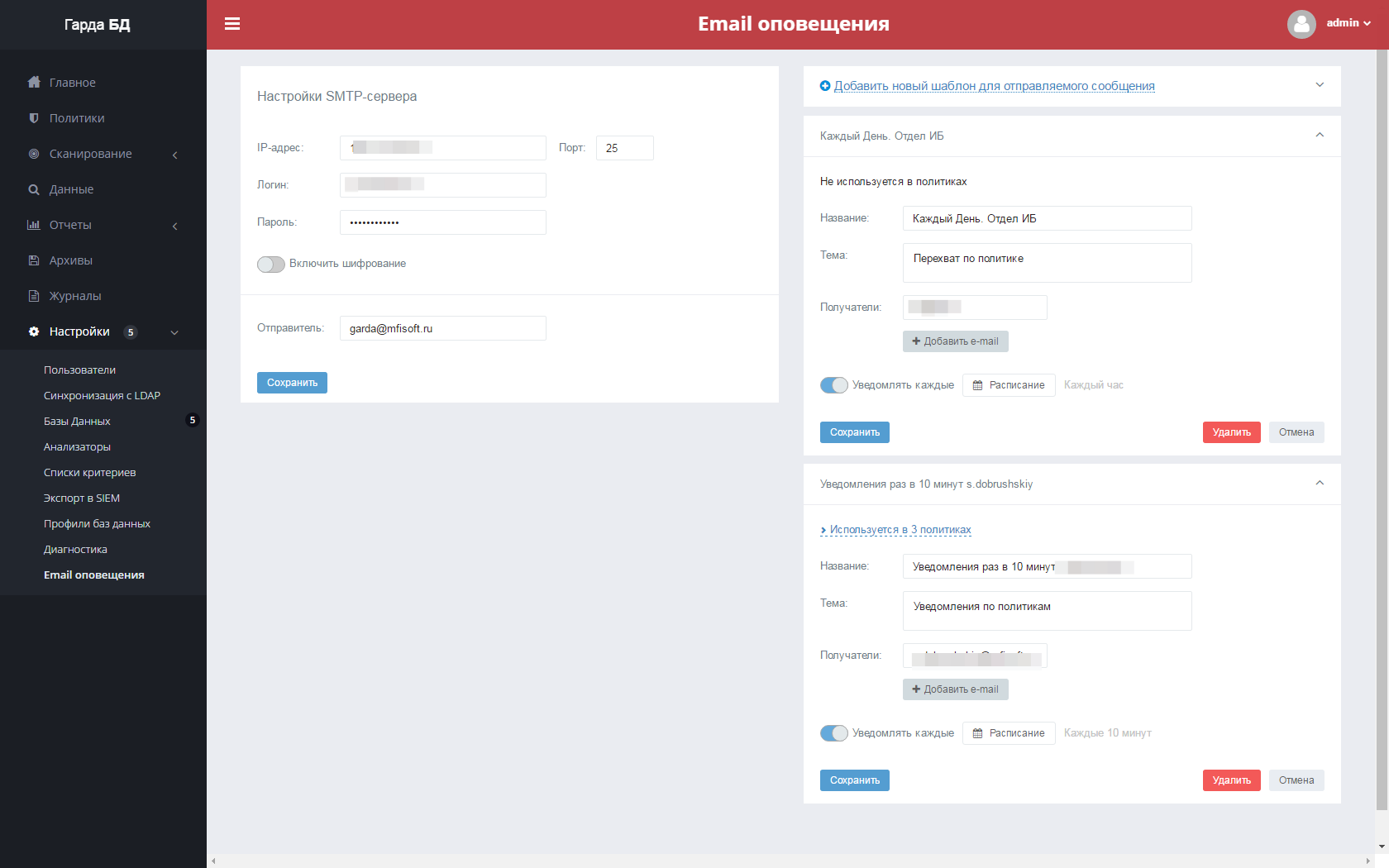

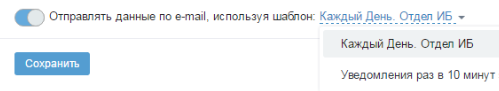

- Система оповещения. В комплексе предусмотрены уведомления о событиях по e-mail, передача данных во внешние SIEM-системы и отображение отчетов на главном экране.

- Поддержка известных СУБД. Комплекс в части мониторинга действий пользователей поддерживает все основные СУБД: Oracle, Microsoft SQL, MySQL, PostgreSQL, Teradata, Sybase ASE, IBM Netezza, IBM DB2, Линтер, Apache Cassandra.

- Хранение всех ответов и запросов пользователей и приложений с возможностью ретроспективного анализа за любой период времени. Когда платежные данные попадают в хранилище, происходит их маскирование.

Развертывание «Гарды БД 4»

Схема внедрения

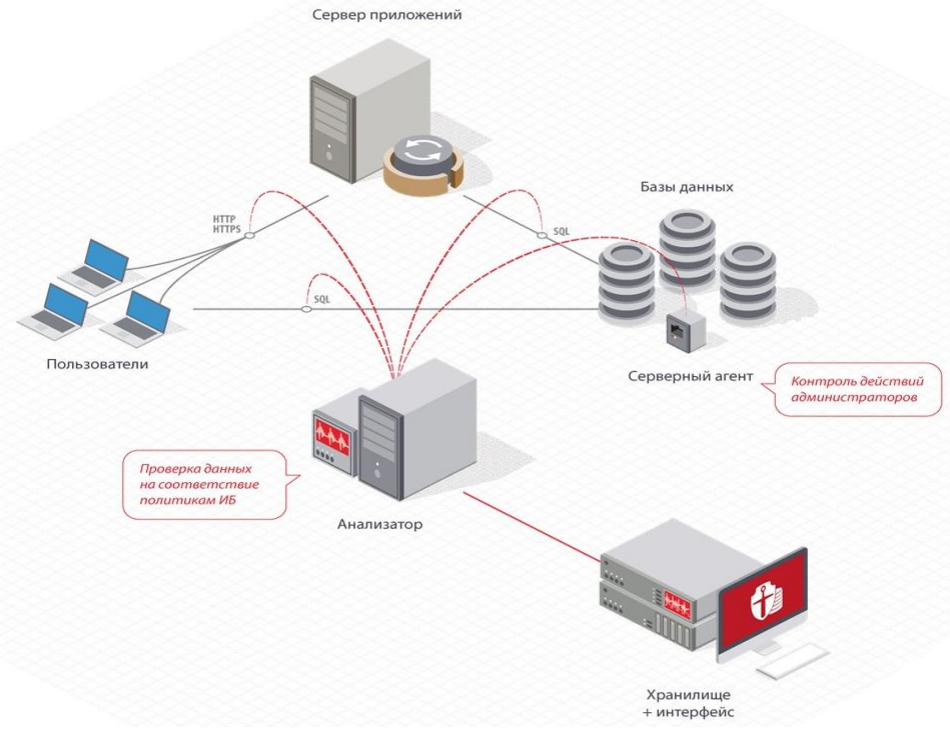

Наиболее распространенная схема внедрения — это «параллельная» схема, или схема с зеркалированием трафика. Она подразумевает установку анализатора в параллель с основным потоком трафика и направление на него копии трафика. Благодаря возможности контроля веб-приложений комплекс применяется для контроля взаимодействия пользователей с базами данных в трехзвенной архитектуре (см. рисунок ниже).

При необходимости контроля больших объемов трафика система может масштабироваться. Благодаря возможности кластеризации «Гарда БД» может устанавливаться в крупных территориально-распределенных компаниях.

Рисунок 2. Схема развертывания «Гарды БД 4»

После развертывания комплекса могут быть выполнены следующие основные настройки:

- Профилирование ролевой модели пользователей комплекса.

- Синхронизация с LDAP.

- Настройка анализаторов.

- Определение списков критериев.

- Настройка экспорт в SIEM.

- Определение профилей баз данных веб-приложений.

- Настройка email-оповещений.

Ролевая модель пользователей

В рамках настройки ролевой модели пользователей (см. рисунок ниже) осуществляется:

- Определение уполномоченных лиц (фамилия, имя).

- Определение роли. Помимо предустановленных ролей (отдел мониторинга, отдел эксплуатации, администраторы системы) можно создать свои роли для доступа к системе, гибко разграничивая таким образом права доступа.

- Определение доступа для роли.

Рисунок 3. Настройка ролевой модели пользователей «Гарды БД 4»

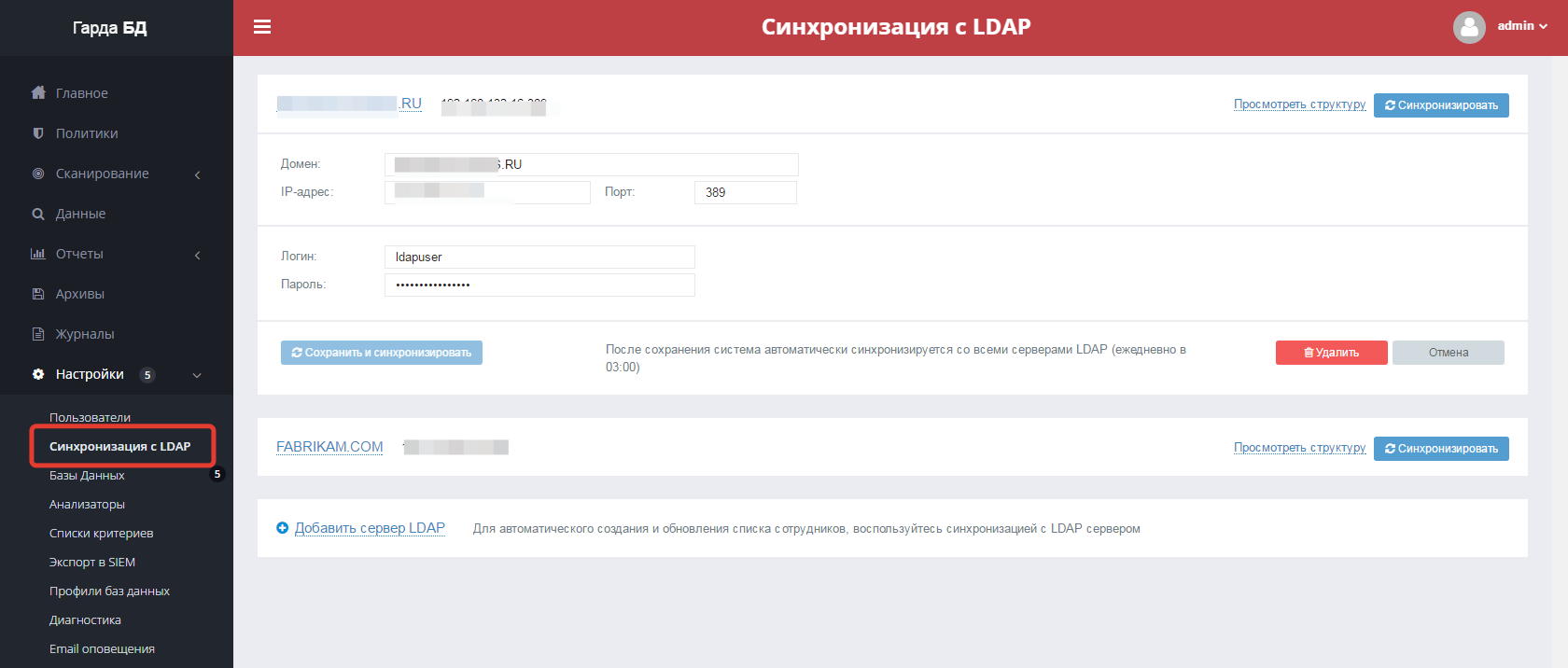

Синхронизация с LDAP

Синхронизация с LDAP упрощает рутинную работу и автоматически обогащает данные системы (например, чтобы при анализе действий пользователей видеть не только учетную запись в защищаемой системе, но и информацию о сотруднике, департаменте, а также об отделе, к которому привязана данная учетная запись). Кроме того, можно посмотреть структуру предприятия, отраженную на сервере.

Рисунок 4. Синхронизация с LDAP в «Гарде БД 4»

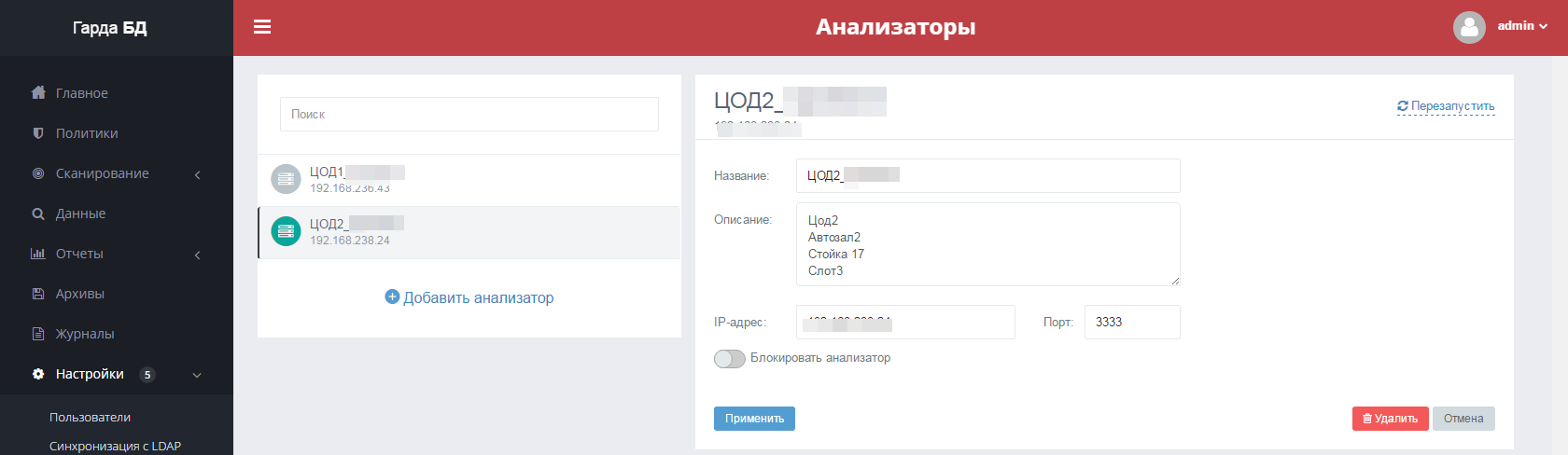

Настройка анализаторов

При настройке серверов комплекса указываются IP-адреса и порты серверов для передачи на них копии трафика для последующего анализа. Кроме того, в этом разделе настроек «Анализатор» может быть заблокирован.

Рисунок 5. Настройка анализаторов в «Гарде БД 4»

Сканирование

Немаловажным свойством «Гарды БД» является возможность его интеграции с контролируемыми базами данных в части различных способов сканирования:

- Классификация данных и местонахождения критичной для компании информации.

- Сканирование на уязвимости — сканирование баз данных на наличие неоптимальных настоек, в том числе в части прав пользователя.

- Сканирование на права доступа — позволяет увидеть полную картину ролевой модели доступа к данным любой СУБД.

Сканирование на неоптимальность конфигурации баз данных — обособленная функция «Гарды БД», которая постоянно подключается к данным, классифицирует информацию и присылает отчет в виде списков и критериев.

Все три способа сканирования проводятся удаленно посредством SQL-запросов с комплекса «Гарда БД» на базы данных компании. Для этого нужно прописать название базы, порт, пользователей и пароль.

Определение списков критериев

Списки критериев представляют собой систему словарей, где пользователь может применять как предустановленные словари, так и создавать собственные. Создать новый список критериев также можно с помощью загрузки в него необходимых записей из файла, подготовленного заранее. Например, файла, содержащего перечень администраторов БД с указанием учетных записей

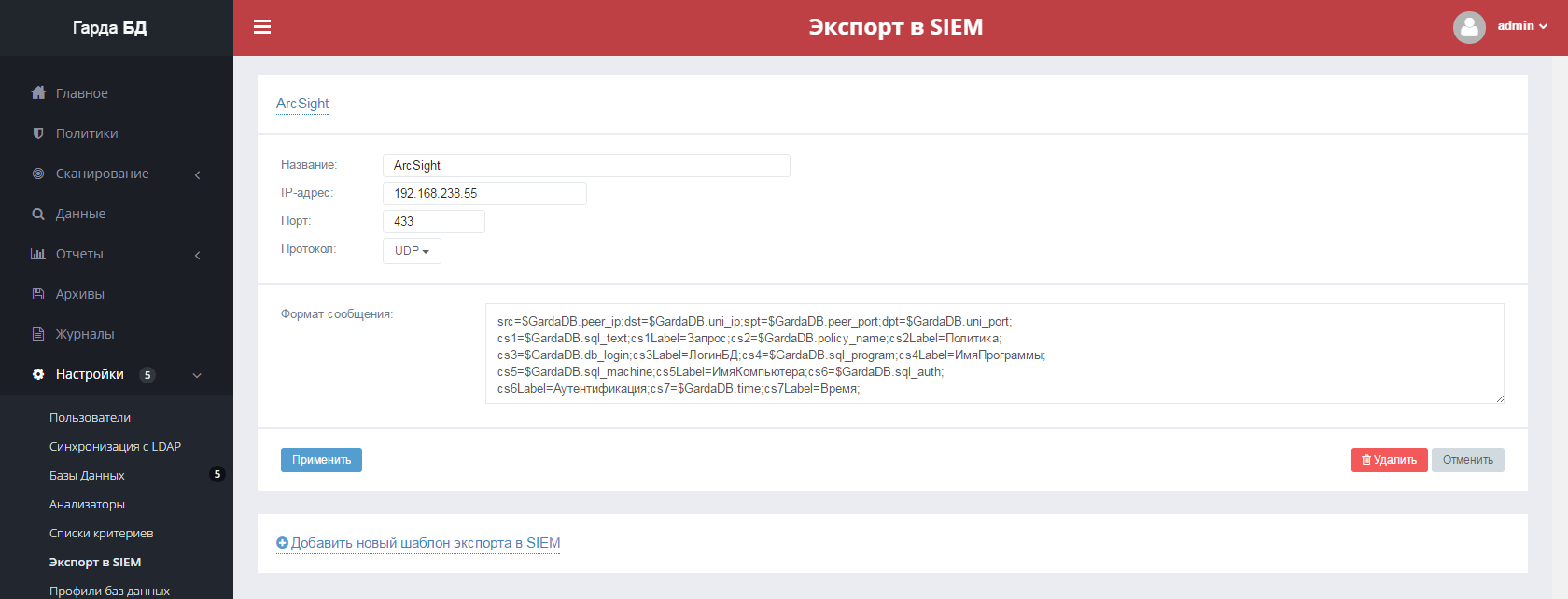

Настройка экспорта в SIEM

В рамках настройки интеграции с SIEM-системой можно создать несколько шаблонов. Для их создания (см. рисунок ниже) необходимо указать: название шаблона, IP-адрес, порт и протокол взаимодействия (tcp/udp), а также задать формат сообщения (описывается в CEF-формате). Пример формата сообщения для экспорта приведен в Руководстве пользователя комплекса.

Рисунок 6. Настройка шаблона экспорта в SIEM в «Гарде БД 4»

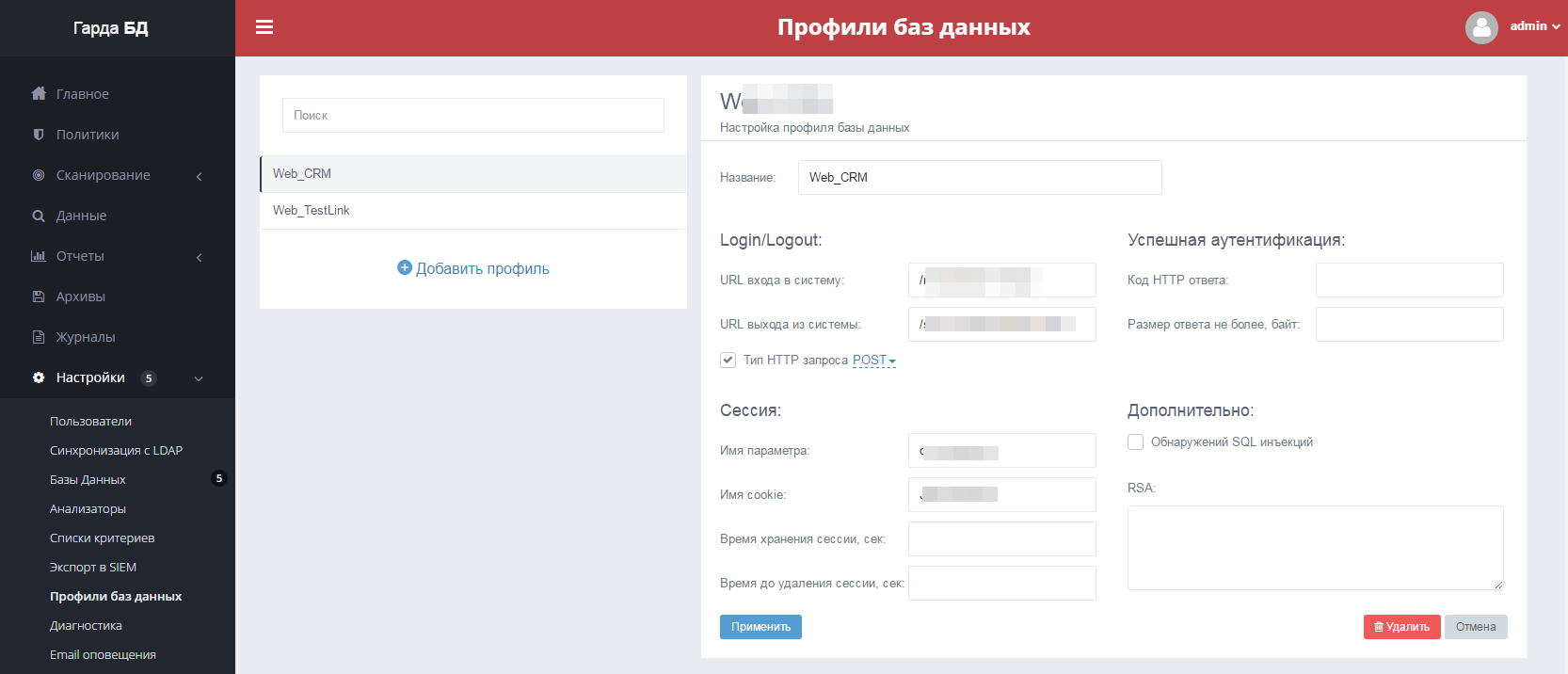

Создание профилей баз данных

Для работы комплекса не только с SQL-трафиком, но и с HTTP/HTTPS-трафиком требуется определение профилей, соответствующих веб-серверам (см. рисунок ниже). Основная задача таких профилей — это описание, каким образом происходит аутентификация пользователей на защищаемые веб-серверы, с целью выделения учетных записей в произвольных веб-системах. В рамках настройки профилей БД определяются URL-адреса страниц входа в систему и выхода из нее, а также параметры сессий, включая связь с cookies.

Рисунок 7. Определение профилей баз данных в «Гарде БД 4»

Журналирование

Все действия, выполняемые с системой, логируются в журнале, просмотреть информацию по ним можно в соответствующем разделе. Эта функциональность полезна для контроля привилегированных пользователей и снижения рисков, связанных с доступом к информации, содержащейся в «Гарде БД», а также для контроля работоспособности комплекса и его настроек.

Всего доступно три типа журналов:

- Авторизации — лог всех фактов авторизаций, выходов и неудачных попыток входа.

- Системные сообщения — перечень всех событий, произошедших в АПК, связанных с его обслуживанием.

- Действия пользователя — журнал, содержащий лог действий всех пользователей — создание/удаление политик, изменение ролей и так далее.

Все журналы содержат IP-адрес, время и название учетной записи, под которой было совершено действие. Любой журнал можно экспортировать в формате csv. Если журнал очищается, в него сразу же добавляется новая запись об очистке.

Работа с «Гардой БД 4»

Интерфейс комплекса «Гарда БД 4»

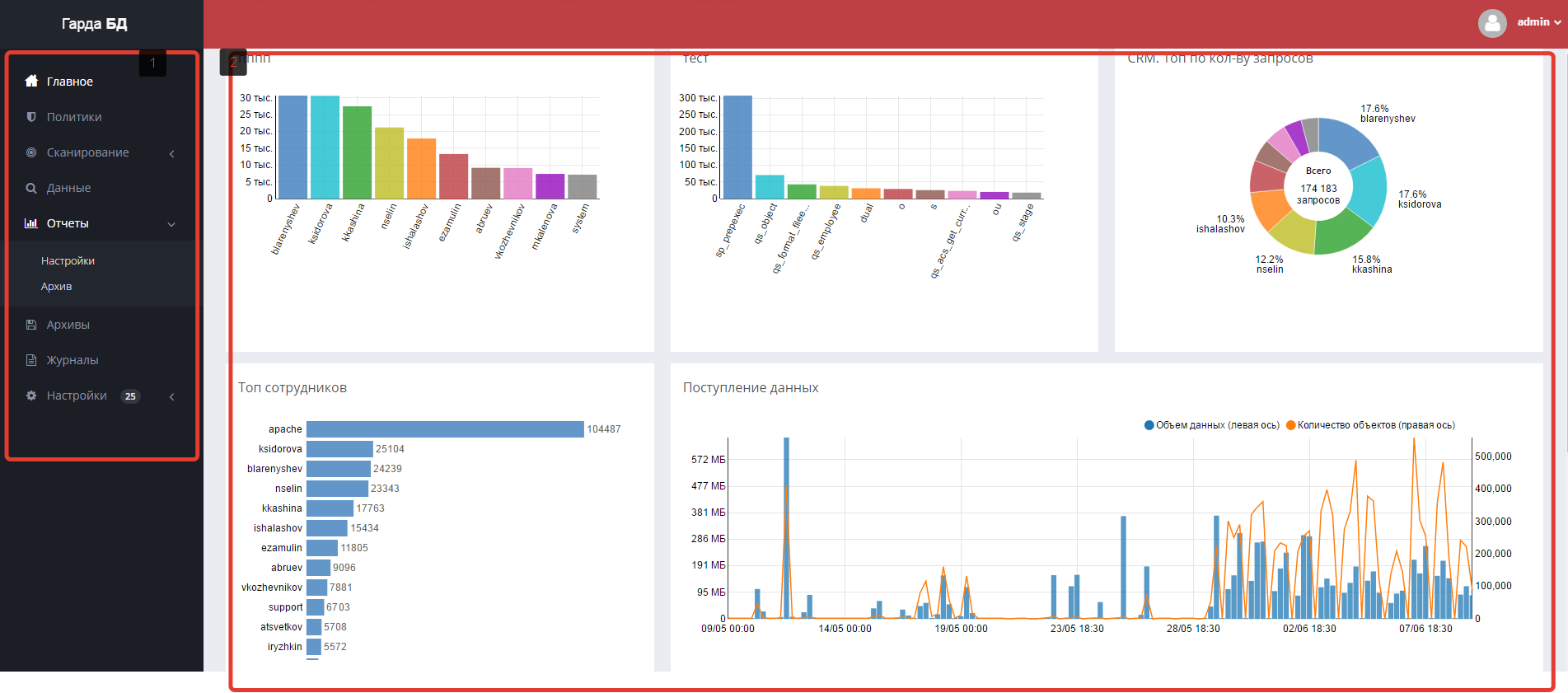

Главное окно (dashboard) комплекса «Гарда БД 4» — это полноценный рабочий стол с наиболее важными отчетами и статистикой, который настраивается индивидуально для каждого пользователя.

Рисунок 8. Главное окно (dashboard) «Гарды БД 4»

Весь интерфейс интуитивно понятен и не требует обучения работе с системой. Любой отчет позволяет добраться до конкретного интересующего события. Также можно перейти к интересующей информации напрямую через меню.

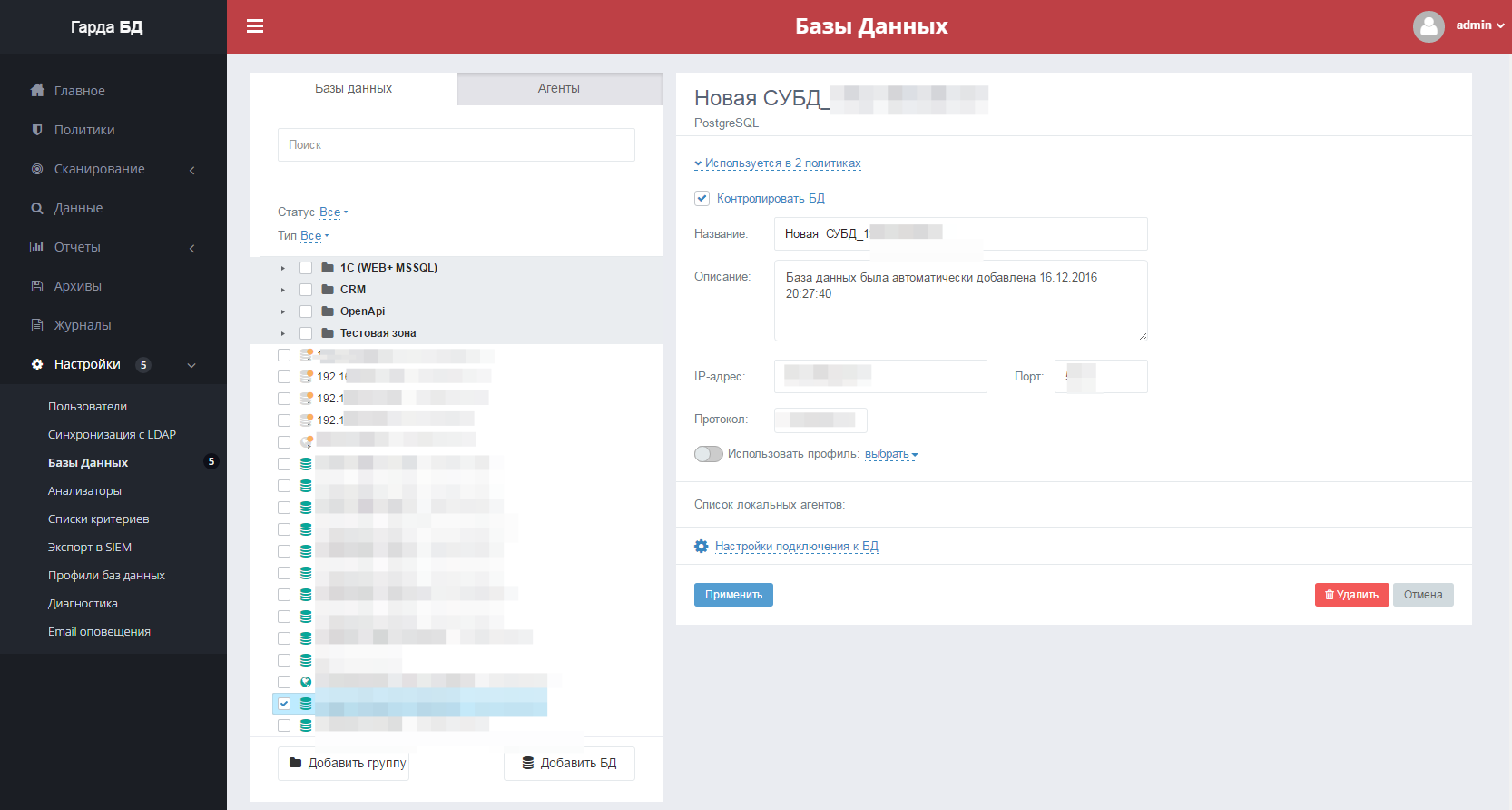

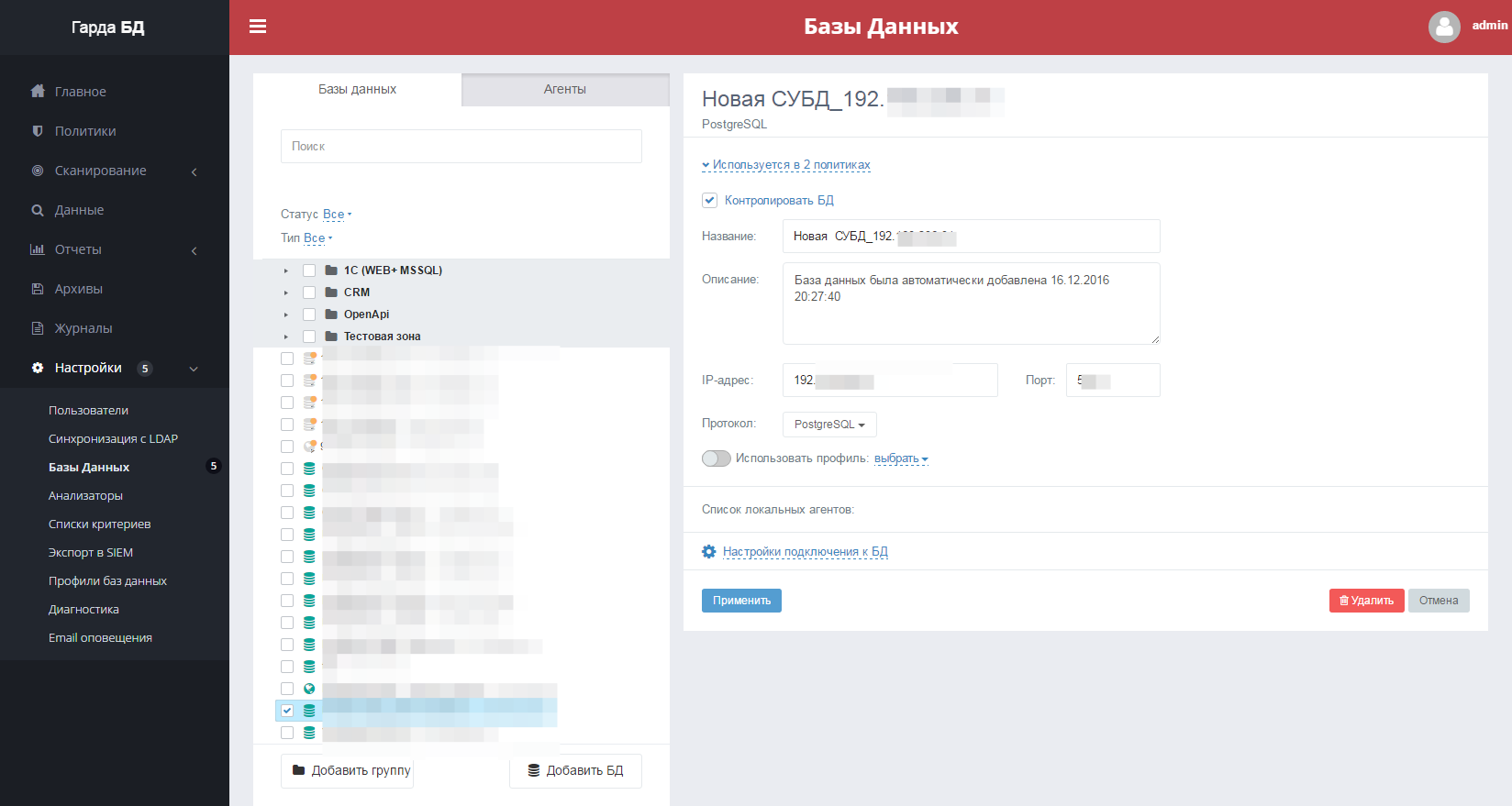

Гибкая настройка политик безопасности

После развертывания комплекс автоматически обнаруживает присутствующие в корпоративной сети компании БД и серверы приложений. Сканирование происходит на основе анализа сетевых пакетов без необходимости сканирования портов предприятия. Каждую из обнаруженных БД можно поставить на контроль, отметив пункт «Контролировать БД», изменив название баз данных и нажав на кнопку «Применить» (см. рисунок ниже).

Рисунок 9. Постановка БД на контроль в «Гарде БД 4»

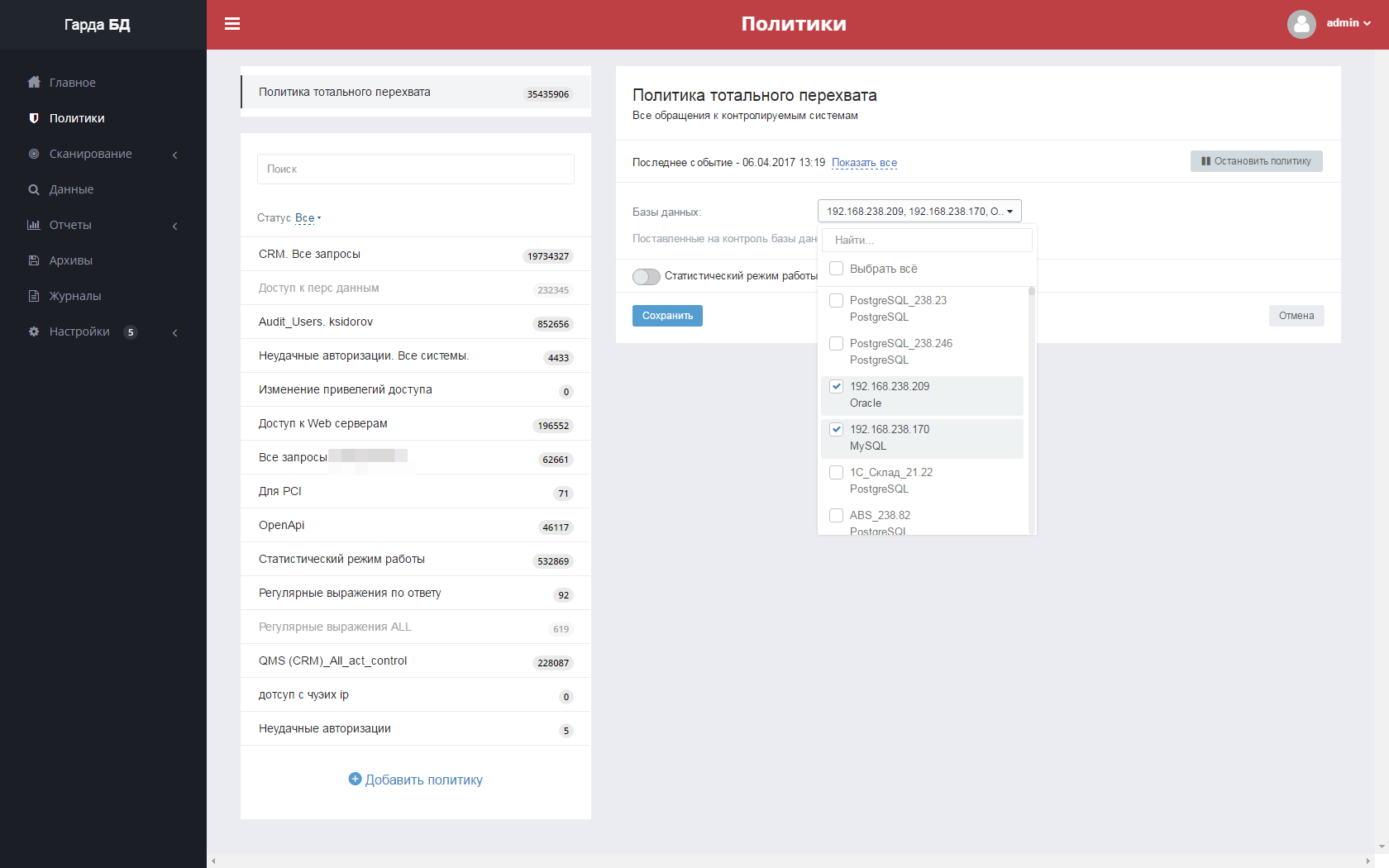

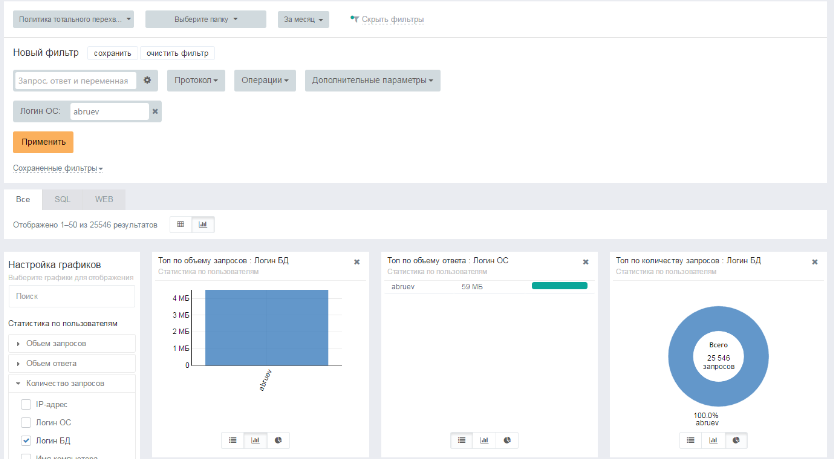

После этого к базам данных по умолчанию будет применена «Политика тотального перехвата» (см. рисунок ниже). Это позволяет сохранять в комплексе все запросы и ответы к защищаемым серверам БД и приложений. Подобная политика по умолчанию позволяет сотруднику ИБ разобраться в том, какая информация хранится в защищаемых СУБД, а также кто и как к ней обращается, и использовать эту информацию для ретроспективного анализа (для выявления и расследования инцидентов).

Рисунок 10. Автоматическое применение «Политики тотального перехвата» к БД в «Гарде БД 4»

Благодаря интерактивному интерфейсу существует возможность перейти к настройке политики посредством выбора ее в составе отображаемых для конкретной БД, например, «Политика тотального перехвата» (см. предыдущий рисунок).

«Политика тотального перехвата» — одна из самых простых в плане состава конфигурационных настроек. При настройке этой политики можно выбрать только перечень контролируемых БД (см. рисунок ниже).

Рисунок 11. Конфигурационные параметры «Политики тотального перехвата» в «Гарде БД 4»

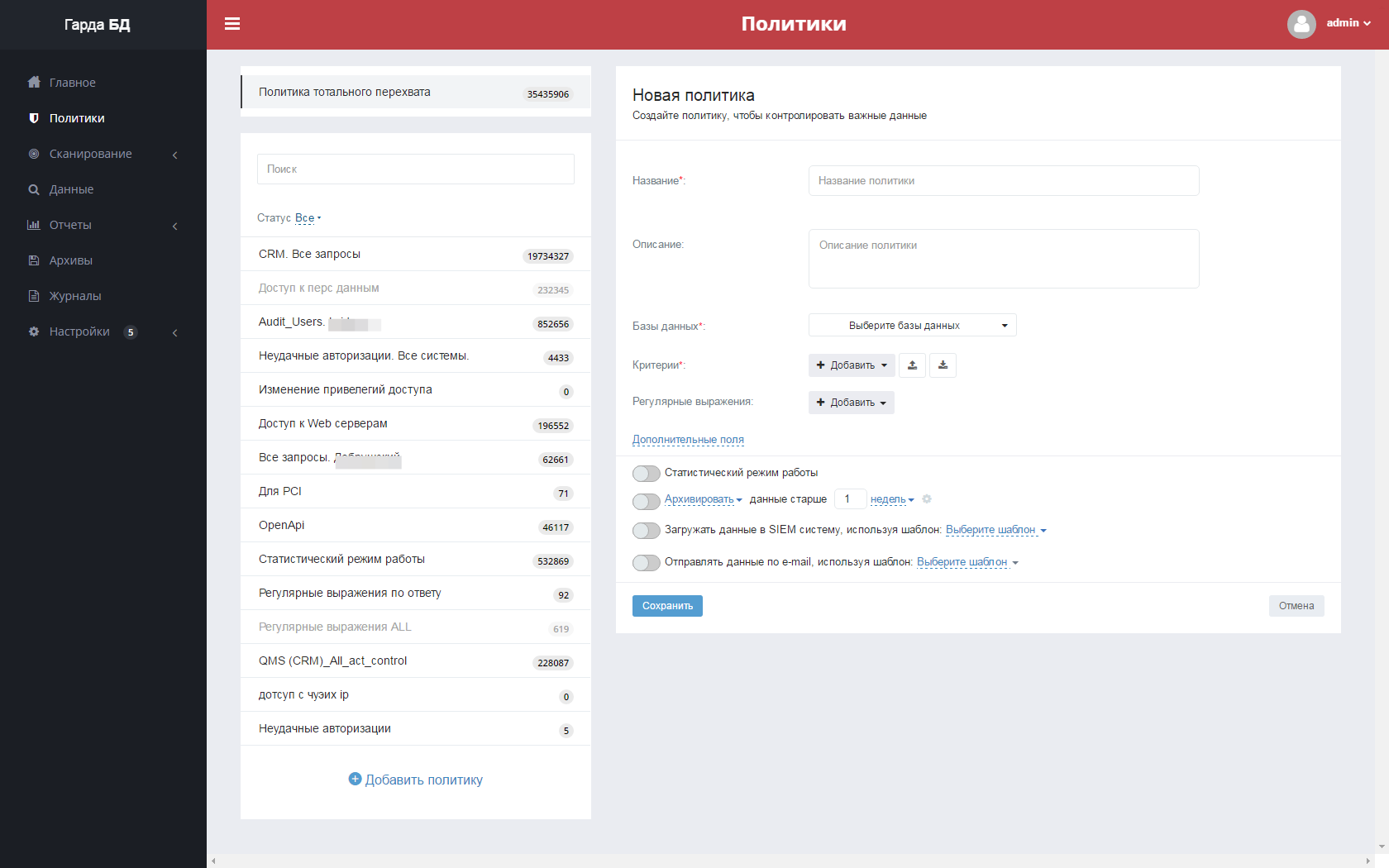

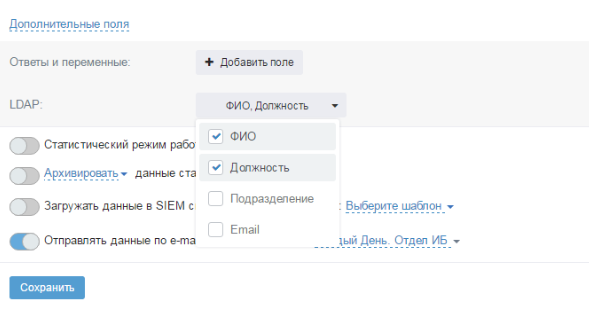

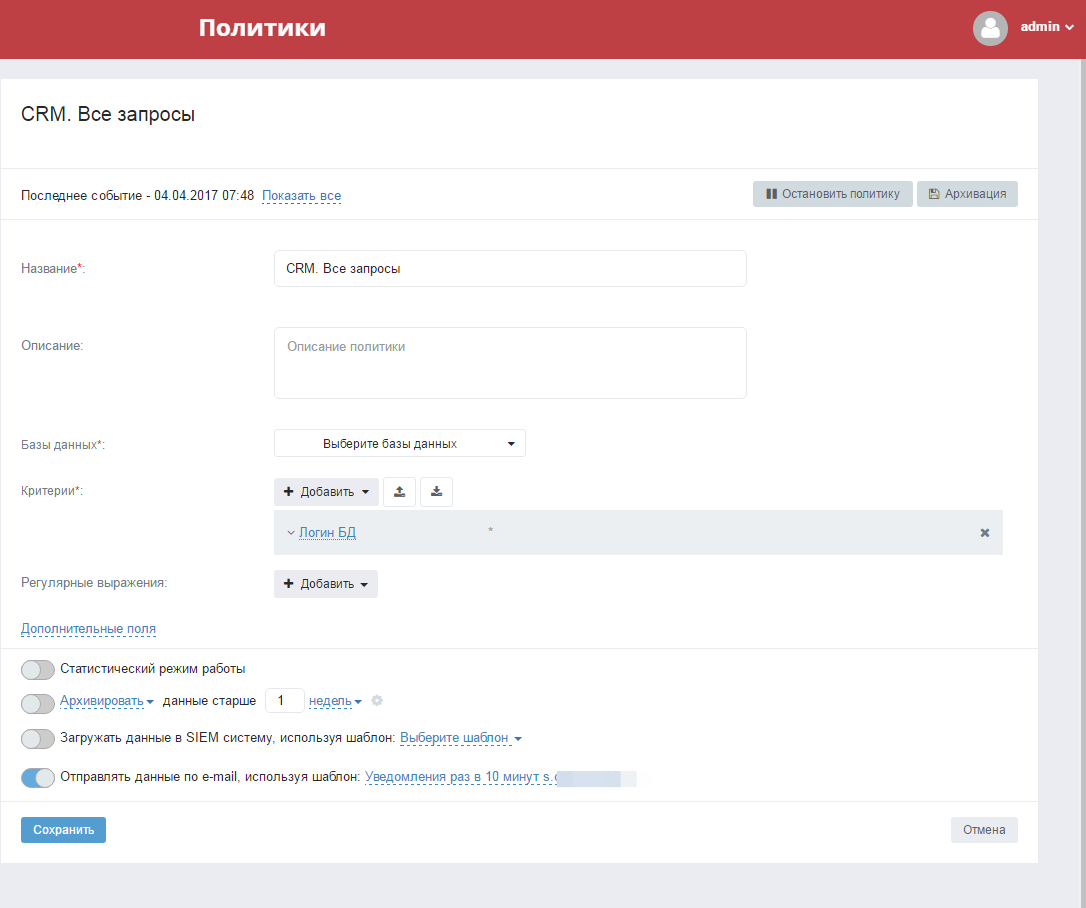

Для активации любой политики в «Гарде БД» необходимо выбрать ее из перечня в левом фрейме рабочей области. Для создания новой политики (см. рисунок ниже) необходимо в нижней части левого фрейма, содержащего перечень политик, выбрать «+ Добавить политику» и определить ряд следующих параметров (обязательные, по традиции, отмечены звездочкой):

- Название и краткое описание политики.

- Контролируемые БД. Необходимо из состава БД, обнаруженных комплексом, выбрать те, что подлежат контролю.

- Критерии контроля фактически — это сетевые параметры (IP-адрес и порт), имя пользователя в базе данных и имя пользователя в ОС (Логин БД, Логин ОС), запрашиваемые/передаваемые объекты БД (Таблица\Объект, Поле таблицы\объекта, Имя функции\процедуры, SQL-операции), название клиентского приложения (Имя программы), объемы данных (Объем запроса, Объем ответа, Строк в ответе), Ключевое слово для поиска в запросах/ответах, данные о прохождении аутентификации (успешная, неуспешная), Комбинированный.

Регулярные выражения: номера карт, ИНН, СНИЛС, номер водительского удостоверения, паспортные данные и другие. Кроме того, для любого из описанных типов данных можно включить опцию «маскирования» — при этом все данные, попавшие под регулярные выражения, будут храниться в хранилище комплекса в замаскированном виде. - Включение/выключение статистического режима работы. При включении этого режима работы политика будет полностью отрабатывать, но ответы на запросы к базам данных перехватываться не будут. Эта возможность предназначена для снижения нагрузки на систему, экономии места под хранилище и увеличения времени непрерывной работы комплекса.

- Включение/выключение архивации. Включение режима позволяет архивировать данные старше определенного времени для повышения отказоустойчивости (посредством резервирования данных) и снижения нагрузки на комплекс (при выборе опции «Архивировать и удалять»). Сформированные архивы будут доступны через выбор пункта меню «Архивы».

- Включение/выключение интеграции с SIEM-системой. При включении этой опции данные будут не только фиксироваться в комплексе, но и отправляться во внешнюю SIEM-систему. Кроме того, в SIEM-систему будут отправляться не только данные запроса к базам данных, но и данные ответа, сформированного на этот запрос.

- Включение/выключение отправки данных по e-mail с целью организации оперативного реагирования. При включении этой опции уведомления о новых событиях по политикам также будут отправляться на адрес электронной почты офицера информационной безопасности в соответствии с выбранным шаблоном сообщения.

Рисунок 12. Формирование новой политики в «Гарде БД 4»

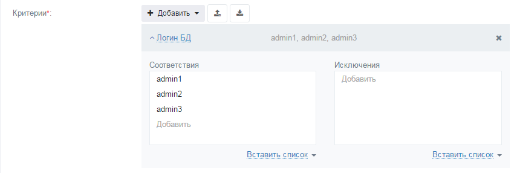

При выборе в качестве критерия «Логин БД» (см. рисунок ниже) можно вручную ввести наименование учетных записей, а можно загрузить заранее сформированный список критериев (с помощью кнопки «Вставить список»). Также при определении критериев можно добавить исключения из контроля, что позволяет сделать настройку политик контроля более гибкой.

Рисунок 13. Определение критерия при формировании новой политики в «Гарде БД 4»

Добавляя несколько критериев в политику, можно детализировать (сузить) область контроля, сделав контроль более точным. Такая настройка позволяет минимизировать количество ложных срабатываний политики и уменьшить объем формируемых в результате работы политики данных, подлежащих просмотру (см. рисунок ниже).

Рисунок 14. Формирование перечня критериев новой политики в «Гарде БД 4»

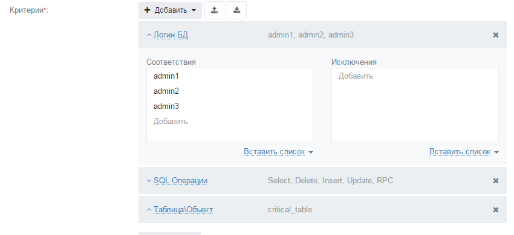

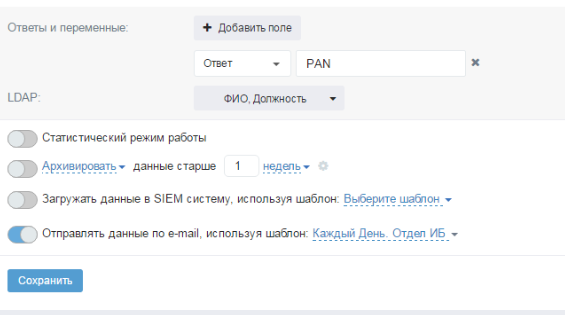

Кроме определения критериев и регулярных выражений, в рамках политики может быть настроено обогащение данных, направленное на повышение удобства работы с результатами выполнения политики. При настройке обогащения можно (см. рисунок ниже):

- Задать, например, определенные поля LDAP, позволяющие отразить в результатах сведения о сотруднике, который обратился к базе данных.

- Ограничить отображаемую для аудита информацию посредством выборки отдельных полей из ответа, формируемого при обращении к БД. Данная возможность реализуется с помощью добавления отдельных полей таблицы для контроля в рамках пункта «Ответы и переменные».

Рисунок 15. Настройка обогащения для новой политики в «Гарде БД 4»

При включении опции «Отправить данные по e-mail» необходимо выбрать один из определенных ранее шаблонов. Пример приведен на рисунке ниже.

Рисунок 16. Выбор шаблона отправки уведомления по e-mail при формировании политики в «Гарде БД 4»

Рисунок 17. Пример политики контроля CRM в «Гарде БД 4»

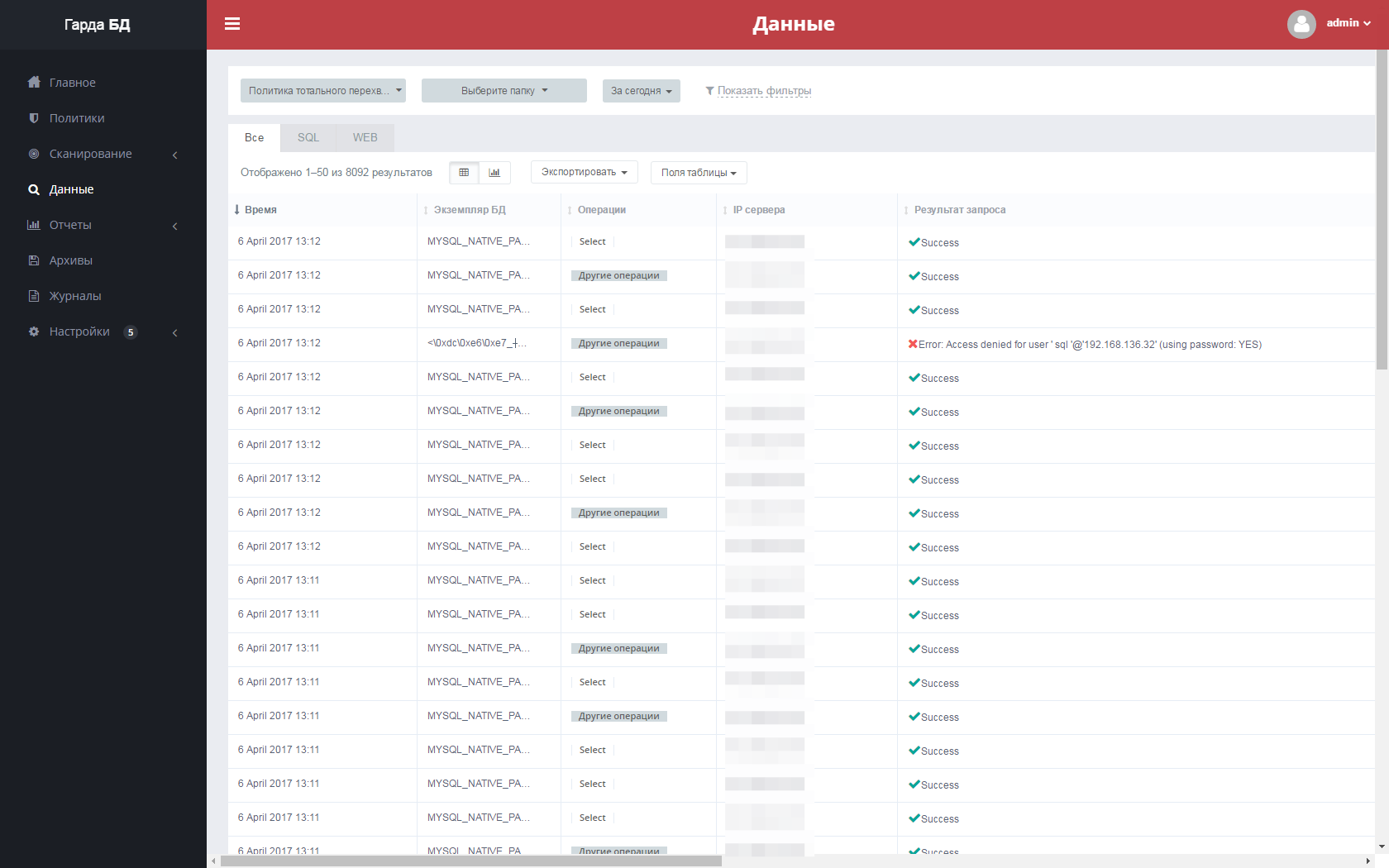

Аудит выявленных событий

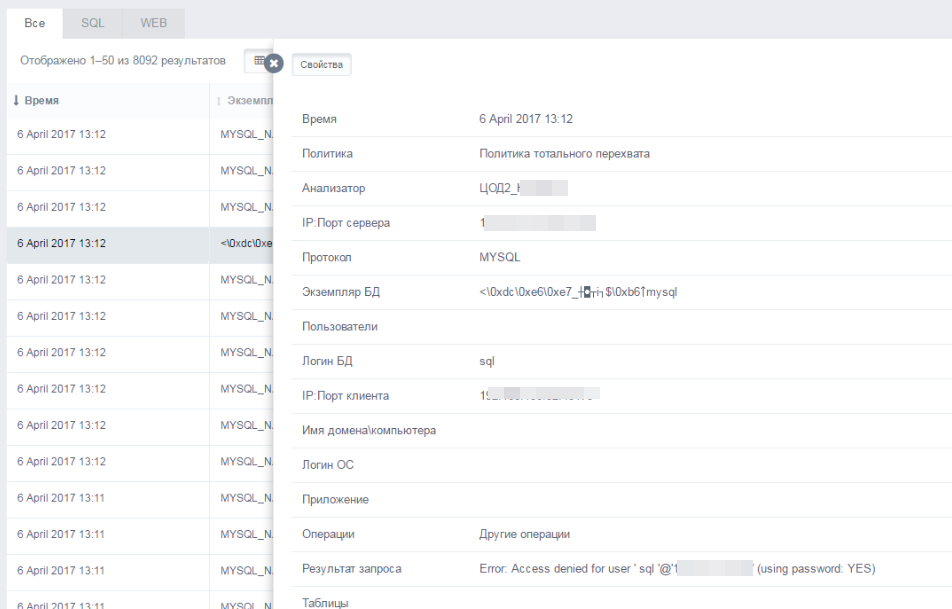

Аудит событий осуществляется посредством анализа данных, обнаруженных при выполнении политики. Соответствующие данные можно просмотреть посредством обращения к «Последним событиям» при конфигурировании политики или через пункт меню «Данные» (см. рисунок ниже).

Рисунок 18. Отображение событий, зафиксированных по политике, в «Гарде БД 4»

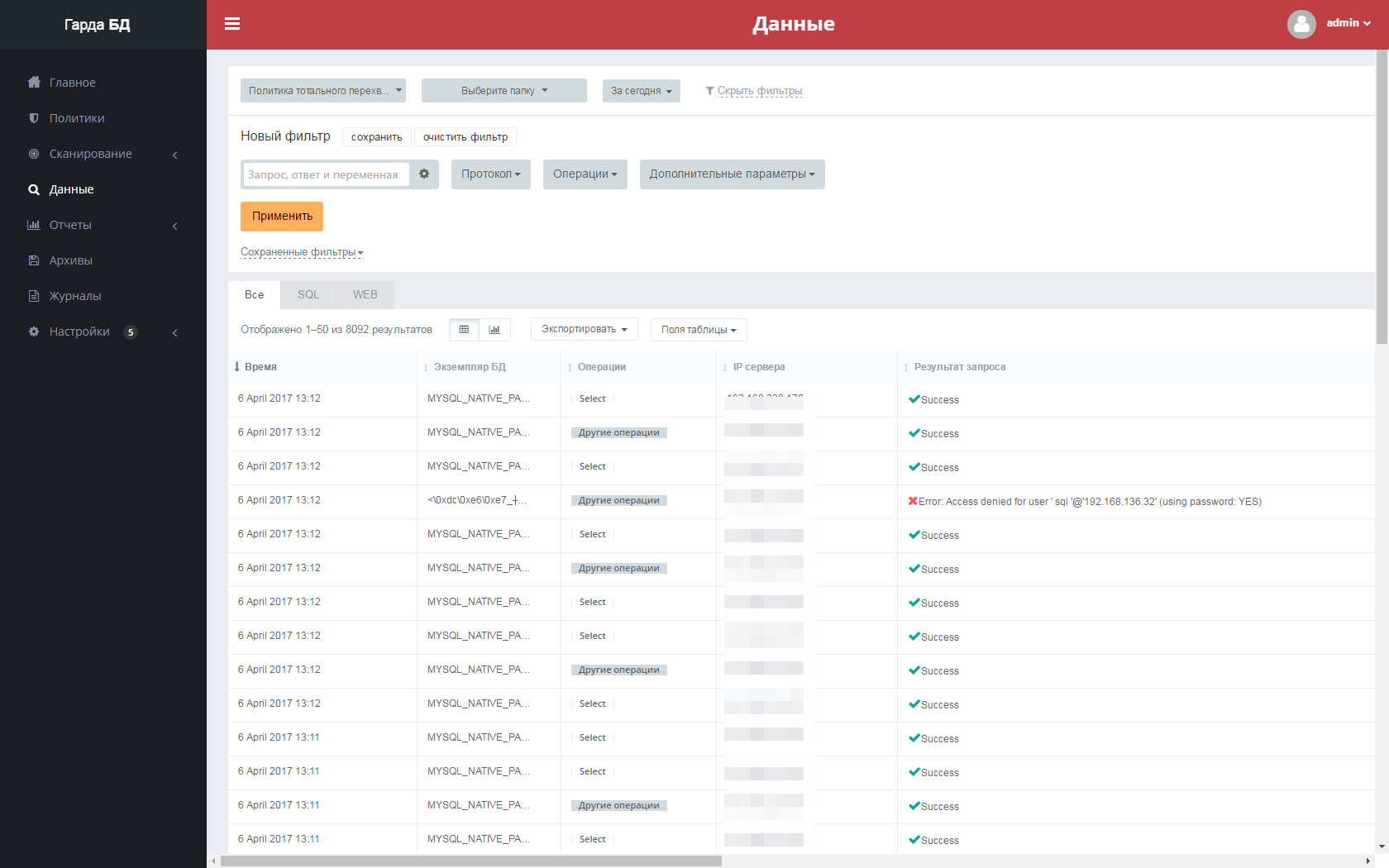

Посредством определения параметров фильтрации можно ограничить перечень отображаемых событий для сосредоточения внимания на интересующих в данный момент. Например, можно задать конкретный протокол (см. рисунок ниже).

Рисунок 19. Отображение событий в соответствии с параметрами фильтрации в «Гарде БД 4»

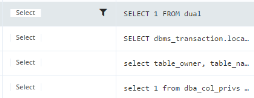

Комплекс позволяет получить ответ на каждый запрос к базе данных. Для этого необходимо выбрать интересующую запись в журнале данных, и в выезжающем окне отобразится полный текст запроса, передаваемые переменные, а также ответ в табличном виде.

Рисунок 20. Зафиксированное комплексом «Гарда БД 4» содержимое ответа на запрос к БД

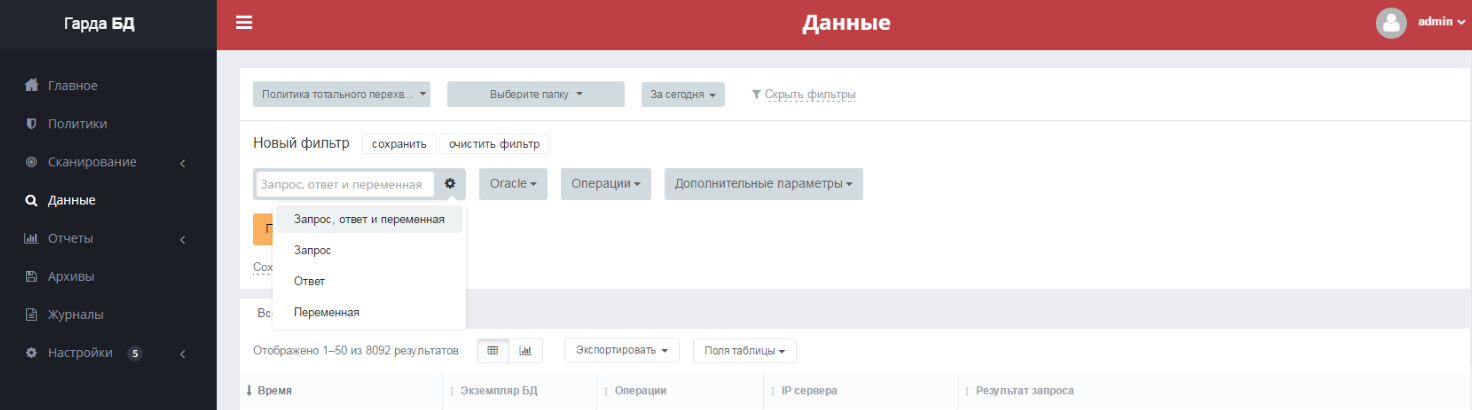

По всей информации, полученной в результате работы политики, можно осуществлять поиск интересующих сведений, тем самым более точно выявлять интересующие с точки зрения реагирования и «разбора полетов» события. Поиск по выявленным и отфильтрованным событиям осуществляется посредством ввода в строку поиска интересующего параметра (контентный поиск по содержимому запроса, ответа или переменной), например, фамилии (см. рисунок ниже). Поиск событий по ключевым словам осуществляется очень оперативно и является довольно востребованным функционалом.

Рисунок 21. Контентный поиск по содержимому в «Гарде БД 4»

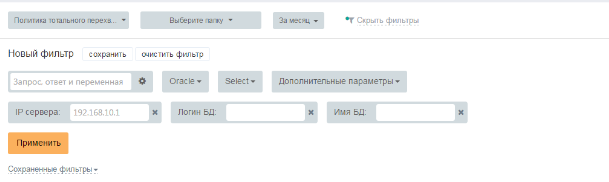

Поиск и фильтрация возможны не только по вводу ключевых слов, но и по выбору интересующих данных в полях отображаемых сведений посредством фильтрации (см. рисунок ниже). Тем самым количество событий, подпадающих под все заданные параметры, резко сокращается, и с ними становится уже проще работать сотруднику службы безопасности.

Рисунок 22. Дополнительные возможности поиска/фильтрации событий в «Гарде БД 4»

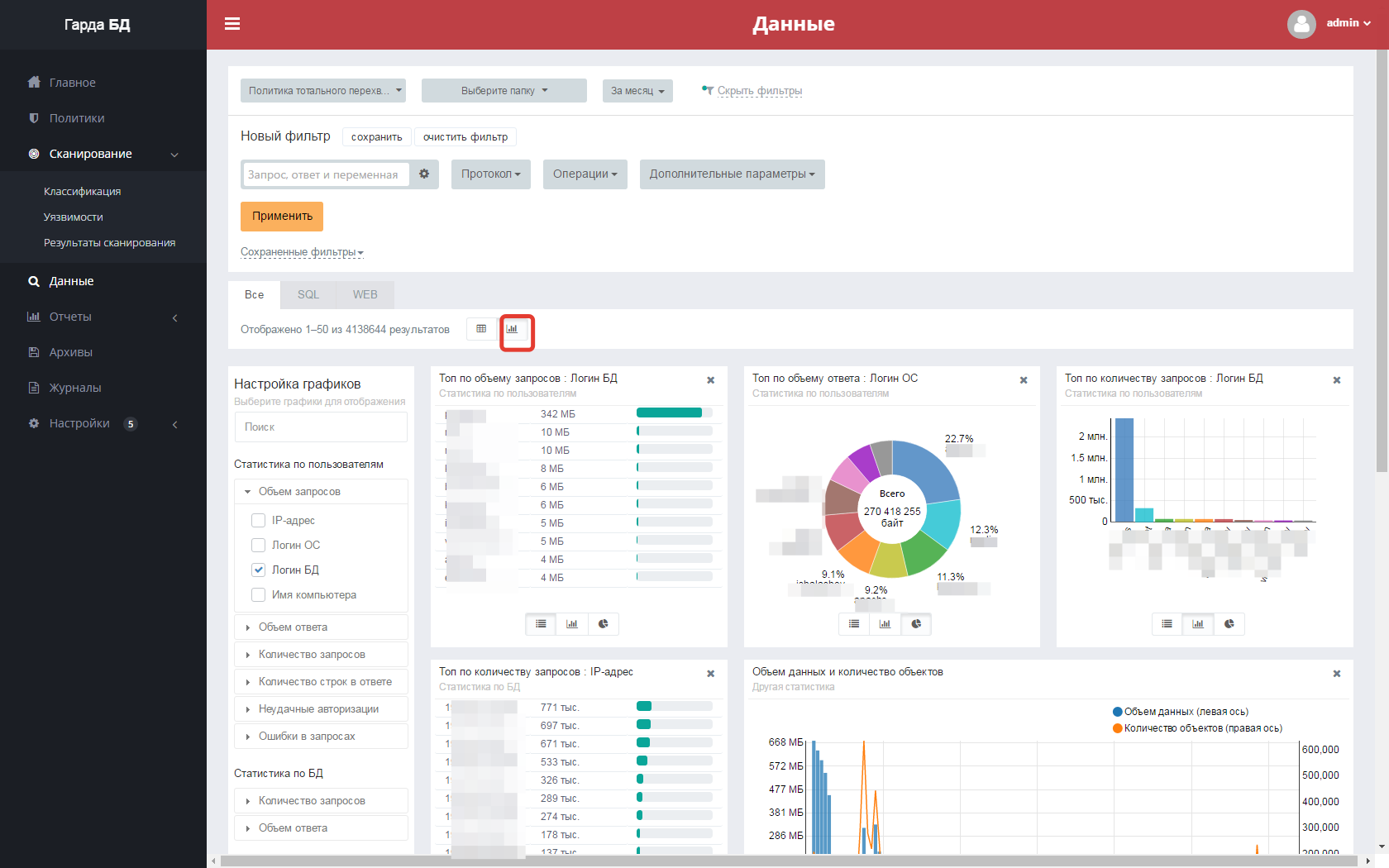

Однако такой вид аудита, как работа с текстовой информацией, возможен, когда известны какие-то параметры поиска. В противном случае целесообразно начинать аудит с графического представления сведений о событиях, зафиксированных в комплексе.

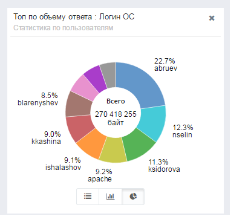

В рамках новой версии комплекса «Гарда БД 4» реализована подсистема графического отображения перехваченной информации (см. рисунок ниже), содержащая порядка 70 предустановленных отчетов — топ по обращениям.

Рисунок 23. Графическое отображение перехваченной информации в «Гарде БД 4»

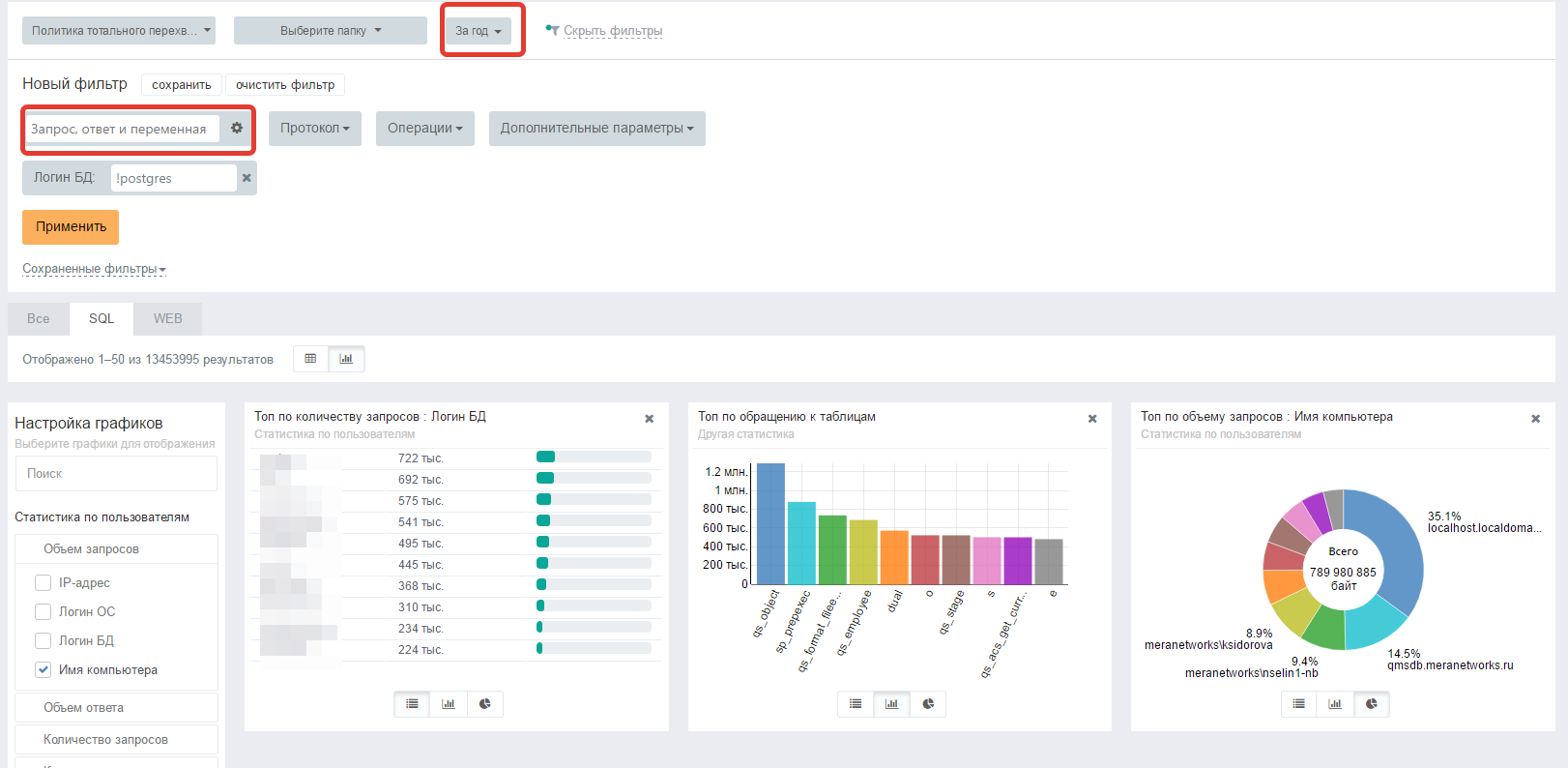

«Гарда БД 4» осуществляет контекстный поиск по графическому представлению. Для этого необходимо задать искомый параметр, так же как и при поиске по текстовому представлению событий (см. рисунок ниже).

Рисунок 24. Контентный поиск по графическому отображению в «Гарде БД 4»

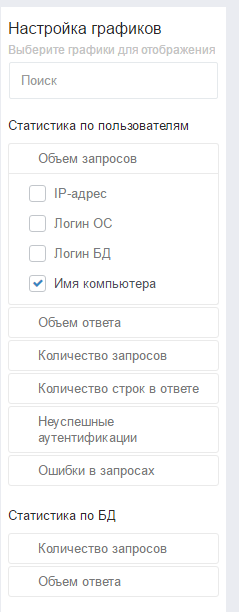

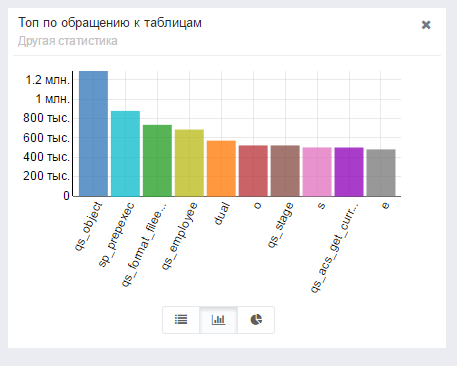

Кроме того, благодаря реализованным настройкам графиков (левый фрейм области отображения) можно задать детальные характеристики поиска. Например, чтобы установить лиц (Логин БД), обратившихся к искомому параметру. Для этого в пункте «Количество запросов» необходимо выбрать «Логин БД», в результате будет сформирован график «Топ по количеству запросов».

Рисунок 25. Установление лиц, часто обращавшихся к искомому параметру поиска в «Гарде БД 4»

В отношении выделяющегося пика можно проводить дальнейшее расследование. Выбрав на пиковом столбце «Добавление в фильтр», можно получить статистику по обращениям для конкретного лица (см. рисунок ниже). А перейдя во вкладку текстового отображения информации, можно детально исследовать запросы, сформированные им к базе данных, и полученные ответы.

Рисунок 26. Обработка пикового значения графического представления в «Гарде БД 4»

Кроме того, любой из отображаемых графиков, который интересен для уполномоченного с точки зрения последующего контроля, может быть добавлен на главный экран (dashboard) комплекса или в состав формируемых отчетов. Для этого нужно выбрать на графике пункт «Сохранить»: «На главную» или «В отчеты» (см. рисунок ниже).

Рисунок 27. Выбор сохранения графического представления «На главную» или «В отчеты» в «Гарде БД 4»

Уведомления о событиях

В «Гарде БД 4» гибкая настройка уведомлений о событиях (см. рисунок ниже). В рамках настройки уведомлений о событиях определяется, кого и как часто необходимо уведомлять, а также задаются параметры SMTP-сервера для отправки соответствующих оповещений.

Рисунок 28. Настройка шаблона уведомления по e-mail в «Гарде БД 4»

Просмотр «сырых» данных

Обновленная в новой версии комплекса система хранения (в ней хранится весь трафик — как запросы, так и ответы) и реализованные «быстрые» механизмы поиска позволяют очень оперативно найти и проанализировать любую интересующую информацию за различные периоды времени вне зависимости, попали они под настроенные политики безопасности, либо же «перехватились» исключительно по «Политике тотального перехвата».

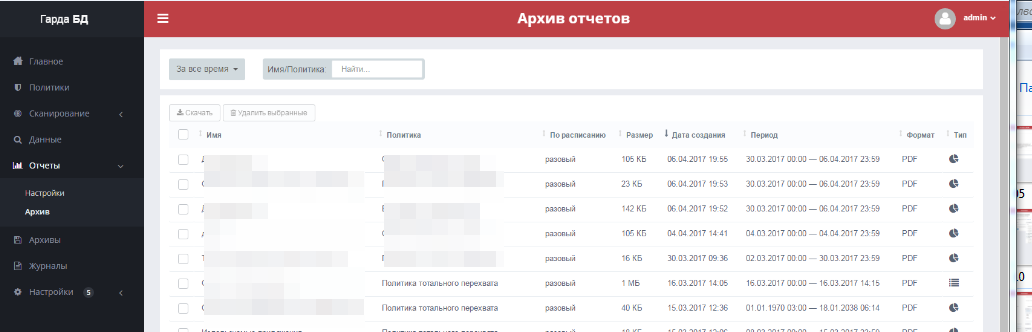

Графические отчеты

В «Гарде БД 4» по сравнению с предыдущей версией в значительной степени переработана подсистема отчетности. В комплексе реализовано большое количество предустановленных отчетов, включая виджеты «данных», которые мы рассматривали выше, и специализированные (отраслевые) отчеты, ориентированные на требования стандартов (например, PCI DSS, СТО БР ИББС и т. д.).

Реализованные отчеты доступны в меню «Отчеты» → «Настройки» (см. рисунок ниже). Любой отчет может быть перенесен на главный экран системы.

Рисунок 29. Состав и настройка отчетов в «Гарде БД 4»

При настройке отчетов определяются: политики для контроля, фильтры, позволяющие сосредоточить внимание на наиболее интересующих событиях, форматы представления (графический или табличный вид) и параметры хранения отчетов.

Рисунок 30. Архив отчетов в «Гарде БД 4»

После выгрузки и открытия файла с отчетом можно ознакомиться с соответствующими сведениями, представленными в графическом или в табличном виде.

Выводы

Комплекс «Гарда БД 4» — один из немногих российских продуктов, обеспечивающий достойную защиту баз данных и веб-приложений. Реализация в комплексе автоматизированного мониторинга БД и сканирования их на уязвимости предоставляет возможность непрерывного контроля доступа к данным и минимизирует риск утечки конфиденциальных данных (включая персональные данные) как внутри компании, так и извне.

«Гарда БД 4» поставляется на едином сервере, что удобно при внедрении. Система обладает возможностью горизонтального масштабирования для эффективности работы в территориально-распределенных компаниях с большими объемами данных.

Предусмотрена возможность поставки системы на виртуальной машине для удобства тестирования.

Аппаратно-программный комплекс «Гарда БД 4» наиболее актуален для организаций банковской сферы, телеком-операторов, страховых и торговых компаний, где риски хищения конфиденциальных данных высоки, а последствия от утечки — значительны.

Достоинства

К ключевым преимуществам решения относятся:

- Широкие возможности автоматизации рутинных задач ИБ-специалиста.

- Высокая производительность выполнения анализа обрабатываемой информации. Производительность достигает десятков терабайт в секунду.

- Минимальное влияние на производительность сетевого окружения и серверов систем СУБД.

- Возможность подробного анализа запросов и потоков данных в трехзвенной архитектуре взаимодействия пользователей с БД.

- Масштабируемость комплекса под любые структурные изменения корпоративных информационных систем.

- Отсутствие в «Гарде БД 4» компонентов, требующих дополнительного лицензирования.

- Интуитивно понятный веб-интерфейс и применение предварительно настроенных политик реагирования, не требующие какой-то специальной квалификации у пользователя продукта.

- Возможность интеграции с SIEM и LDAP.

- Сканирование на права доступа — позволяет увидеть полную картину ролевой модели доступа к данным любой СУБД.

- Организация хранилища — позволяет зафиксировать и в дальнейшем использовать для ретроспективного анализа большие объемы данных, содержащие не только запросы пользователей к БД, но и сформированные на них ответы. Эта информация помогает при проведении расследований инцидентов.

- Автоматическое обнаружение БД в корпоративной сети компании и их последующая классификация по содержимому.

- Контроль обращений к БД, выполняемых через веб-приложения.

- Автоматическая диагностика СУБД на предмет выявления уязвимостей, неустановленных патчей и информирование о них уполномоченных лиц компании.

- Возможность работы со всеми известными СУБД, включая Oracle, Microsoft SQL, MySQL, PostgreSQL, Teradata, Sybase ASE, IBM Netezza, IBM DB2, Линтер, Apache Cassandra.

- Возможность автоматической блокировки нежелательных (несанкционированных) действий.

- Удобный контентный и критериальный поиск.

Недостатки

К основным недостаткам комплекса можно отнести:

- Отсутствие возможности автоматического формирования временных решений по блокировке (устранению) уязвимостей БД, выявленных при сканировании, до момента установки на серверах необходимых патчей.

- Отсутствие интеграции с системами учета заявок (кейсов) для автоматической фиксации выявленных проблем и заведения соответствующих заявок на их решение.