Сертификат AM Test Lab

Номер сертификата: 229

Дата выдачи: 10.09.2018

Срок действия: 10.09.2023

- Введение

- Архитектура и функциональные возможности

- 2.1. TDS Sensor

- 2.2. TDS Polygon

- 2.3. SOC Group-IB

- Особенности внедрения системы

- Установка и системные требования

- Работа с продуктом

- 5.1. Ситуационный центр и управление уведомлениями

- 5.2. Обнаружение угроз по сигнатурам

- 5.3. Анализ сетевых аномалий

- 5.4. Поведенческий анализ файлов

- 5.5. Работа с базой знаний и создание отчетов

- Техническая поддержка и дополнительные сервисы

- Выводы

Введение

Среди сотрудников служб информационной безопасности компаний совершенно разных масштабов часто приходится слышать тезис о том, что целенаправленные атаки, да и вообще любые серьезные киберугрозы, — это не про нас. Мол, мы же не Пентагон, ЦРУ или Кремль, а всего лишь одно из предприятий огромной страны, кому мы нужны, поэтому для предотвращения обычных заражений нам достаточно традиционных средств защиты информации. Между тем, реальная ситуация с киберпреступностью в мире после 2000-х отчетливо демонстрирует неэффективность классического подхода к обеспечению безопасности, связанного с использованием традиционных методов защиты. По данным Group-IB, одна только группировка Cobalt похитила около 1 млрд евро у 100 банков в 40 странах мира, даже несмотря на то, что финансовая отрасль всегда очень трепетно относится к безопасности. Согласно определению, целевые атаки — это любое нападение киберпреступников на конкретную выбранную ими цель с использованием программных или программно-технических средств. Они противопоставляются массовым атакам с помощью вирусов или других вредоносных программ, в которых жертва выбирается по доступности. Сегодня явно доминирует мотивация получения финансовой наживы как основная для злоумышленников (самовыражение, политические амбиции, протестные акции и просто развлечения совсем отошли на второй план), кроме того, хакеры даже при массовых атаках не брезгуют применять самые современные техники при обходе защитных рубежей, такие как машинное обучение и искусственный интеллект. В этой связи понятия сильно размываются, а расхожая поговорка «если вас еще не взломали, вы об этом, скорее всего, просто не знаете» не кажется смешной.

Отвечая на вызовы, связанные с все большим распространением сложных киберугроз, производители защитных решений вынуждены развивать интеллектуальную составляющую своих продуктов. Именно поэтому особенный интерес представляет герой сегодняшнего обзора — TDS, поскольку, в отличие от многих других anti-APT-вендоров, Group-IB при реализации системы отталкивается от накопленных сильных консалтинговых и экспертных компетенций.

Для тестирования нам был предоставлен удаленный доступ до стенда с развернутой и настроенной системой TDS, а также организована лабораторная мини-инфраструктура, чтобы мы смогли на практике оценить принцип работы и все возможности продукта.

Архитектура и функциональные возможности

Комплексное решение Group-IB Threat Detection System (TDS) предназначено для выявления современных высокотехнологичных атак на ранней стадии. Оно определяет заражения, которые пропускают стандартные средства защиты: антивирусы, межсетевые экраны, системы предотвращения вторжений. По заявлениям вендора, применение TDS существенно снижает риски, помогая вовремя выявить и предотвратить хищения, финансовые мошенничества, попытки шпионажа, утечку конфиденциальной информации и другие инциденты. Само по себе решение является частью собственной экосистемы Threat Intelligence, однако может поставляться и отдельно. В TDS используются данные киберразведки, собираемые специалистами Group-IB по всему миру, о действиях злоумышленников, в том числе информация о появлении новых вредоносных программ и адресов командных центров, изменениях известных вирусов, различных тактиках атак, а также информация, полученная в ходе реагирования на инциденты информационной безопасности и расследований киберпреступлений лабораторией компьютерной криминалистики Group-IB. В решении применяются следующие основные технические подходы для выявления угроз:

- сигнатурный анализ трафика;

- выявление сетевых аномалий методами машинного обучения;

- поведенческий анализ файлов, извлекаемых из канала связи и получаемых от почтовой системы и из других источников.

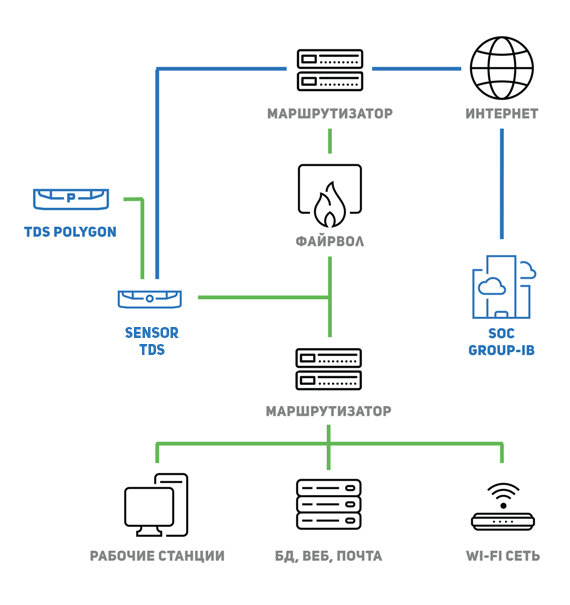

Архитектурно TDS состоит из трех элементов: Sensor, Polygon, SOC Group-IB.

Рисунок 1. Состав системы TDS Group-IB

TDS Sensor

TDS Sensor предназначен для анализа входящих и исходящих пакетов данных. Он позволяет выявить нежелательное и опасное сетевое взаимодействие, передаваемые вредоносные объекты, шпионские программы, средства удаленного управления, попытки использования уязвимостей, общие аномалии в сети компании и необычное поведение устройств. Для работы Sensor использует собственные сигнатуры и поведенческие правила из специально разработанной и поддерживаемой системы данных об угрозах, основанной на 15-летнем опыте расследования киберпреступлений сотрудниками Group-IB. При этом, помимо ведения собственной базы, Group-IB получает самые актуальные индикаторы компрометации (IOC) в рамках партнерского обмена данными с центрами мониторинга угроз по всему миру. К таким, например, относятся: организации с официальным статусом CERT (Group-IB также является таковой), Инерпол и Европол, различные сообщества и объединения.

Обнаружение угроз с помощью Sensor осуществляется, напомним, на основе собственной базы сигнатур, которую в текущей версии никак нельзя поправить вручную или выборочно отключить. По уверению разработчиков, это связано с тем, что вмешательство неспециалиста в узкой сфере threat hunting и без опыта тонкой настройки и формального описания сигнатур может привести к серьезному падению эффективности работы всей системы. Однако архитектурно механизм импорта с использованием YARA-правил в решении заложен, его использование будет разрешено в следующих релизах и ожидается уже в текущем году.

Для оценки вредоносности файлов необходимо, исходя из технологических возможностей и оценки применимости, выбрать один из трех способов сетевой интеграции Sensor:

- Пассивный сбор файлов из трафика. Необходимо подать копию внутреннего трафика (до NAT и/или Proxy), например, по SPAN. Позволяет не перестраивать сетевую инфраструктуру и реализуется минимальным количеством настроек. Минус заключается в том, что при выборе данного способа существует риск потери файлов из-за негарантированной передачи всех пакетов. При большой нагрузке возможны потери пакетов данных, порой в объеме 6-10% от общего числа.

- ICAP-интеграция. Необходимо отдельно настраивать перенаправление трафика с прокси или иных серверов. Плюсом является куда более высокая надежность в плане гарантированной проверки всех файлов.

- Web-API (в ручном режиме, с некоторыми ограничениями). С целью персональной интеграции с некоторыми решениями клиента может быть использована открытая Web-API. Способ является самым ресурсозатратным и явно не годится при разворачивании пилотных проектов. Этот вариант рассчитан на крупные внедрения на сложной инфраструктуре.

Кроме того, для поведенческого анализа вложений к письмам, Sensor должен быть интегрирован с почтовой системой предприятия одним из следующих способов:

- Пассивный сбор писем из трафика. Как мы уже отмечали выше, трафик, получаемый по SPAN, может быть неполным, что существенно повышает вероятность непоступления на Sensor приложенного к письму файла. Именно поэтому для почтовой интеграции обычно используется один их двух других механизмов.

- Получение писем по POP3/IMAP. Предполагает создание на почтовом сервере отдельного ящика для скрытого копирования всех входящих писем в него. Далее Sensor по POP3 или IMAP автоматически забирает всю почту с него, а затем очищает уже проанализированные письма за собой.

- Получение писем по SMTP. Наиболее популярный способ, заключается в настройке правила зеркалирования писем по 25 порту, требует отдельной настройки оборудования заказчика.

Помимо перечисленного, существует способ анализа файлов при подключении системы в inline-режиме. В случае с почтовой интеграцией устанавливается два Sensor, между которыми поднимается VRRP-канал для отказоустойчивости. На почтовом сервере IP этих устройств указываются как MTA (Mail Transfer Agent). Для анализа файлов в web-трафике при такой инсталляции используется Proxy с ICAP, сконфигурированные не передавать файлы в сеть, пока их не проверит комплекс TDS.

Sensor интегрируется с системой поведенческого анализа TDS Polygon и настраивается на передачу информации о выявленных инцидентах в SOC Group-IB по безопасному каналу с дополнительной возможностью отправки событий по Syslog в любую внутреннюю корпоративную систему, например в SIEM.

Локальный интерфейс, доступный на Sensor, не отличается высоким уровнем юзабилити и больше подойдет опытным, любящим «поковыряться» (например, Wireshark и другими подобными инструментами) специалистам по расследованию инцидентов ИБ. Помимо описанного, при выполненной предварительной интеграции с Polygon, локальный интерфейс управления Sensor позволит просмотреть обработанные файлы и письма с заключением о вредоносности, а также принять самостоятельное решение о пропуске или не пропуске заблокированных элементов из карантина до рабочих станций пользователей. Подробнее о том, как работает режим блокировки, пойдет речь в следующем разделе.

TDS Polygon

TDS Polygon используется для поведенческого анализа подозрительных объектов в безопасной среде (песочнице), извлекаемых из канала связи и получаемых от почтовой системы и из других источников. Полученные по электронной почте или скачанные из интернета файлы проверяются на предмет вредоносной активности до попадания на компьютеры пользователей. Применение технологий поведенческого анализа позволяет выявить ранее неизвестные вредоносные программы без использования сигнатур, а также блокировать их доставку на конечные рабочие станции.

После получения объектов на анализ Polygon эмулирует их запуск и оценивает поведение (среднее время оценки — 2,5 минуты, оно может варьироваться в зависимости от типа файла) в собственной системе развернутых виртуальных машин (используются стандартные версии популярных операционных систем вроде Windows 7 x86/x64, с установленным офисным софтом). Конфигурация и образы этих машин жестко зашиты в продукт и не доступны к редактированию пользователем системы. Однако по запросу клиентов техподдержка Group-IB готова дополнить стандартную комплектацию Polygon желаемыми операционками и настройками окружения, главным условием здесь является предоставление заказчиком лицензий на все необходимое программное обеспечение.

Интересной фишкой Polygon является запись первых 6 секунд видео поведения анализируемого объекта, как будто бы его запускал пользователь у себя на рабочем месте.

Используя вердикты по объектам, полученные в ходе поведенческого анализа от Polygon, систему TDS можно настроить в режиме блокировки почты. Эта функция будет особенно полезна тем компаниям, в которых безопасность при получении писем ставится выше, нежели их гарантированная доставка до адресата. Для реализации необходимо интегрировать Sensor в режиме MTA (Mail Transfer Agent) как SMTP-relay. По уверениям разработчика, задержка в доставке писем при включении такого режима не превышает 5 минут, а обычным пользователям в случае положительной блокировки не приходит никаких уведомлений. При этом служба ИБ оперативно информируется о таких инцидентах и принимает решение о дальнейшем пропуске или блокировке попавшего в карантин файла.

SOC Group-IB

Центр мониторинга (Security Operations Center — SOC) состоит из собственной инфраструктуры, развернутой в частном облаке, и команды специалистов Group-IB, которые отслеживают и анализируют выявленные системой TDS события (TDS-SOC). Эксперты TDS-SOC немедленно уведомляют специалистов по безопасности организации о критичных угрозах по электронной почте или телефону, а также дают рекомендации по их устранению. Поддержка работает круглосуточно, круглый год без выходных, а сами указанные услуги уже включены в стоимость всего решения и отдельно не тарифицируются. Сводки о выявленных угрозах доступны в виде отчетов за любой период времени. Важной особенностью всего решения является то, что данный компонент крайне важен к применению при внедрении, так как вся аналитическая часть системы TDS завязана именно на него. Однако, по заявлениям разработчиков, осенью 2018 года планируется выпуск исполнения с «отчуждаемым SOC».

В перечень услуг TDS-SOC также входит сервис мониторинга работоспособности всего оборудования, эксплуатируемого в рамках системы TDS. Удивительно, но за услуги SOC разработчик не берет дополнительной платы. Более подробно про устройство компонента SOC поговорим непосредственно в ходе тестирования решения чуть ниже.

Особенности внедрения системы

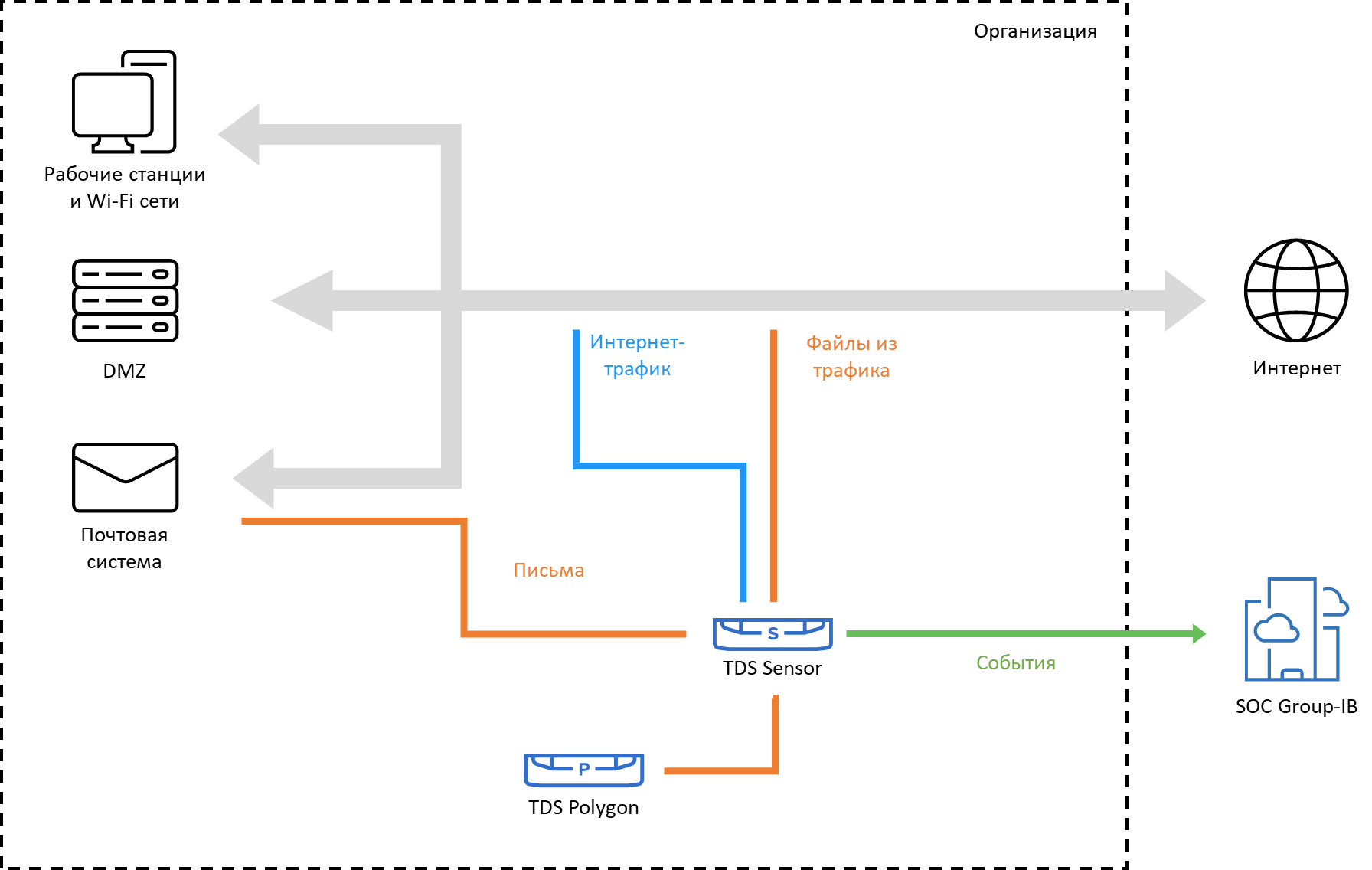

Система TDS может быть развернута в компании и использоваться в одном из трех вариантов:

- Sensor, Polygon устанавливаются внутри организации, SOC осуществляет внешнюю экспертную поддержку.

Рисунок 2. Первый сценарий разворачивания системы TDS Group-IB

Такой вариант внедрения TDS является наиболее оптимальным, поскольку обеспечивает гарантированную бесперебойную работу всех модулей системы.

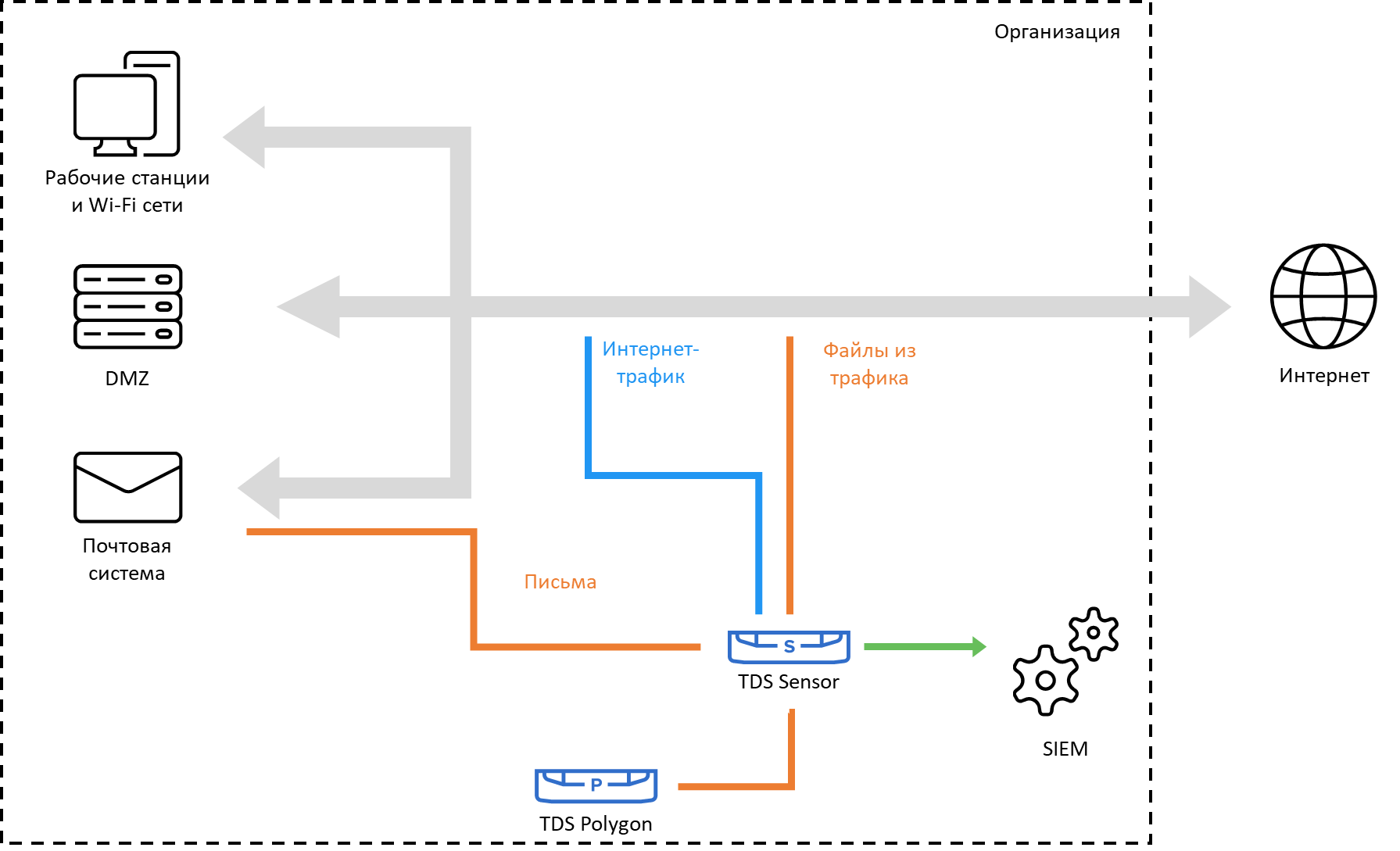

- Sensor устанавливается внутри организации, Polygon — в облаке Group-IB, SOC осуществляет внешнюю экспертную поддержку.

Рисунок 3. Второй сценарий разворачивания системы TDS Group-IB

Указанный подход можно рекомендовать при пилотных внедрениях либо в той ситуации, когда установка Polygon (поставляется исключительно в виде программно-аппаратного комплекса) на предприятии крайне затруднена или невозможна вовсе.

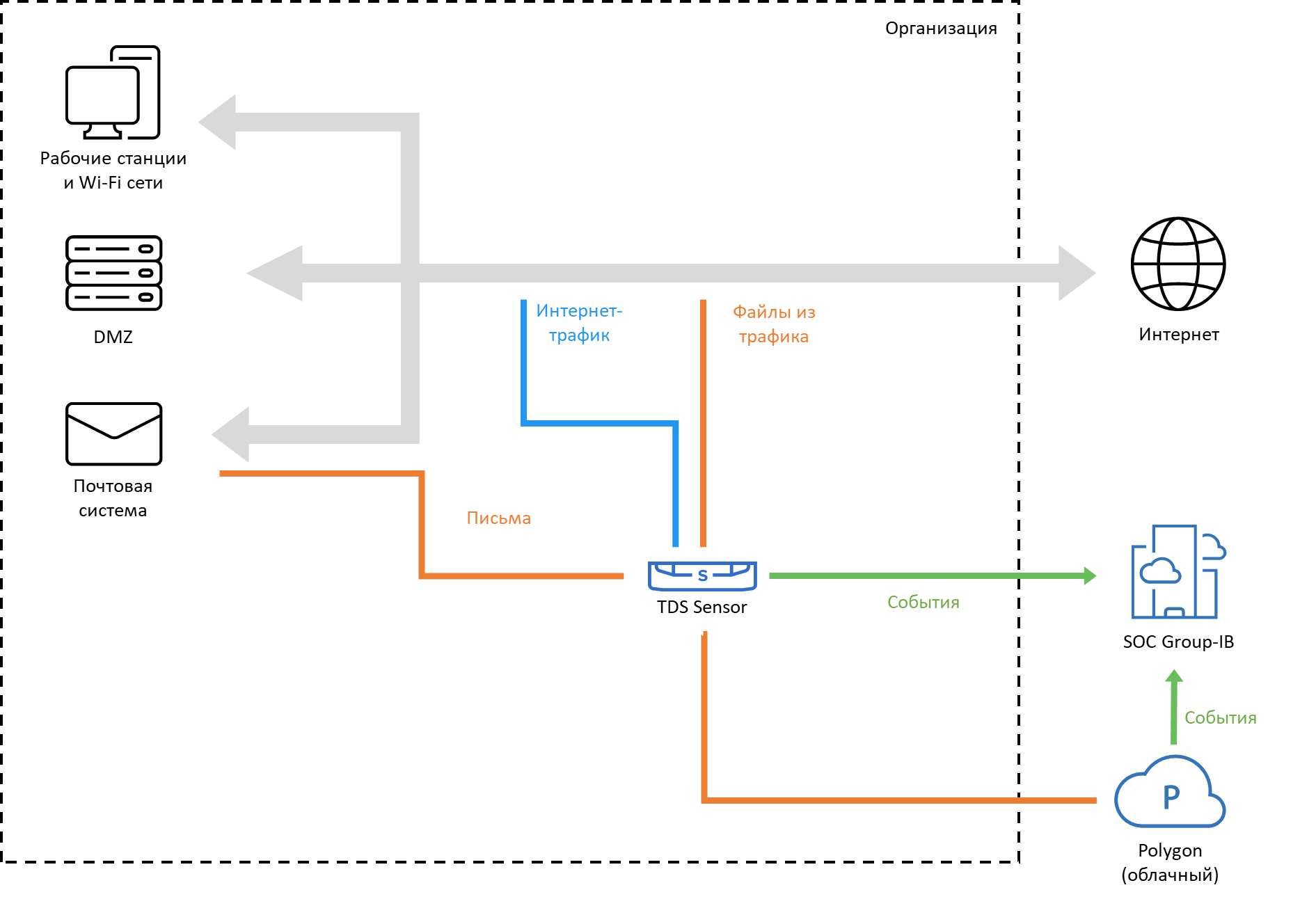

- Sensor и Polygon устанавливается внутри организации, SOC не подключается (такой вариант внедрения доступен уже с осени 2018).

Рисунок 4. Третий сценарий разворачивания системы TDS Group-IB

Главной особенностью TDS является технологическая концепция Group-IB, согласно которой большая часть функций по управлению и эксплуатации всей системы отдается в руки и на сторону экспертов SOC. В такой структуре Sensor TDS является DPI-решением для анализа всех входящих и исходящих пакетов данных, на котором предустановлен набор сигнатур, посредством которых определяется зловредная активность, черный список адресов контроллеров бот-сетей, а также обновляемые ежедневно правила фильтрации. Если в компании есть SIEM-система, Sensor умеет отправлять события в нее, используя syslog. Описанный вариант внедрения является единственным, который позволяет вести самостоятельную обработку событий безопасности без их передачи в Group-IB. Для организаций с повышенными требованиями к уровню изоляции внутренней инфраструктуры вендор предлагает развернуть локальный центр обновлений (например, в DMZ), в результате чего Sensor будет полностью изолирован от внешнего мира, при этом базу сигнатур можно поддерживать в актуальном состоянии.

Установка и системные требования

Согласно общему подходу компании Group-IB, при поставке системы TDS специалисты разработчика или авторизованного партнера подключаются и помогают на каждом из этапов внедрения и интеграции с сетевой инфраструктурой, из-за чего процесс самостоятельной установки как таковой практически отсутствует.

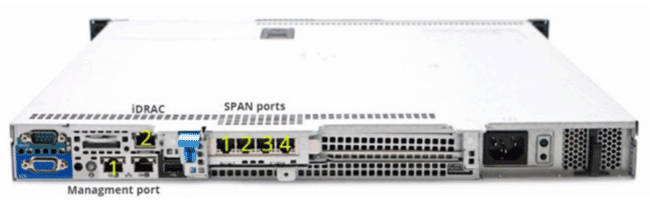

Sensor может поставляться как программно-аппаратный комплекс, так и в виде софта для установки на железо или виртуальную машину клиента. Возможные варианты и параметры оборудования приведены ниже.

Рисунок 5. Внешний вид оборудования Sensor системы TDS Group-IB

Таблица 1. Характеристики оборудования Sensor системы TDS Group-IB

| TDS-50 | TDS-250 | TDS-1000 | TDS-5000 | |

| Форм-фактор | Mini-ITX | 1U | 1U | 1U |

| Размеры (ВхШхГ), мм | 43x190x165 | 42,4х434х394,3 | 42,4х434х394,3 | 42,8x482,4x607 |

| Питание | 1 x 90W | 1 x 250W | 1 x 250W | 2x550W |

| Сетевые интерфейсы для приема трафика | 1 x 1000BASE-T | 1 x 1000BASE-T | 4 x 1000BASE-T и/или SFP | 4 x 1000BASE-T и/или SFP |

| Пиковая производительность, Мбит/сек | 50 | 250 | 1000 | 5000 |

Системные требования к серверу клиента или виртуальной машине для установки софта Sensor:

- Процессор — 4 ядра.

- Оперативная память — 16 Гб.

- Жесткий диск — 360 Гб.

- Сетевые порты — минимум 2 шт.: для порта управления и для приема зеркалируемого трафика.

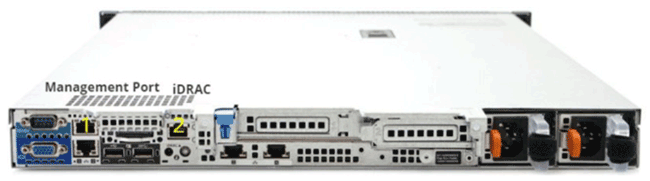

В классическом, «необлачном» исполнении Polygon поставляется заказчикам только в виде программно-аппаратного комплекса. Возможные варианты и параметры оборудования приведены ниже.

Рисунок 6. Внешний вид оборудования Polygon системы TDS Group-IB

Таблица 2. Характеристики оборудования Polygon системы TDS Group-IB

| TDS POLYGON STANDART | TDS POLYGON ENTERPRISE | |

| Форм-фактор | 1U | 1U |

| Размеры | 42,8x482,4x607 | 42,8x482,4x607 |

| Питание | 2x550W | 2x550W |

| Гарантированная производительность, объектов/сутки | 5000 | 10000 |

В силу того, что управление и все аналитические возможности решения целиком сосредоточены в облаке Group-IB, требования, предъявляемые к рабочему месту администратора, крайне просты и формальны: любое устройство с установленным браузером и доступ в интернет.

Работа с продуктом

После выполнения необходимых процедур по интеграции системы TDS в корпоративную инфраструктуру компании-клиенту выделяется учетная запись от личного кабинета на закрытом портале управления системой. Напомним, что в рамках тестирования продукта Group-IB предоставила нам доступ к подготовленной тестовой среде с уже развернутыми компонентами TDS.

Ситуационный центр и управление уведомлениями

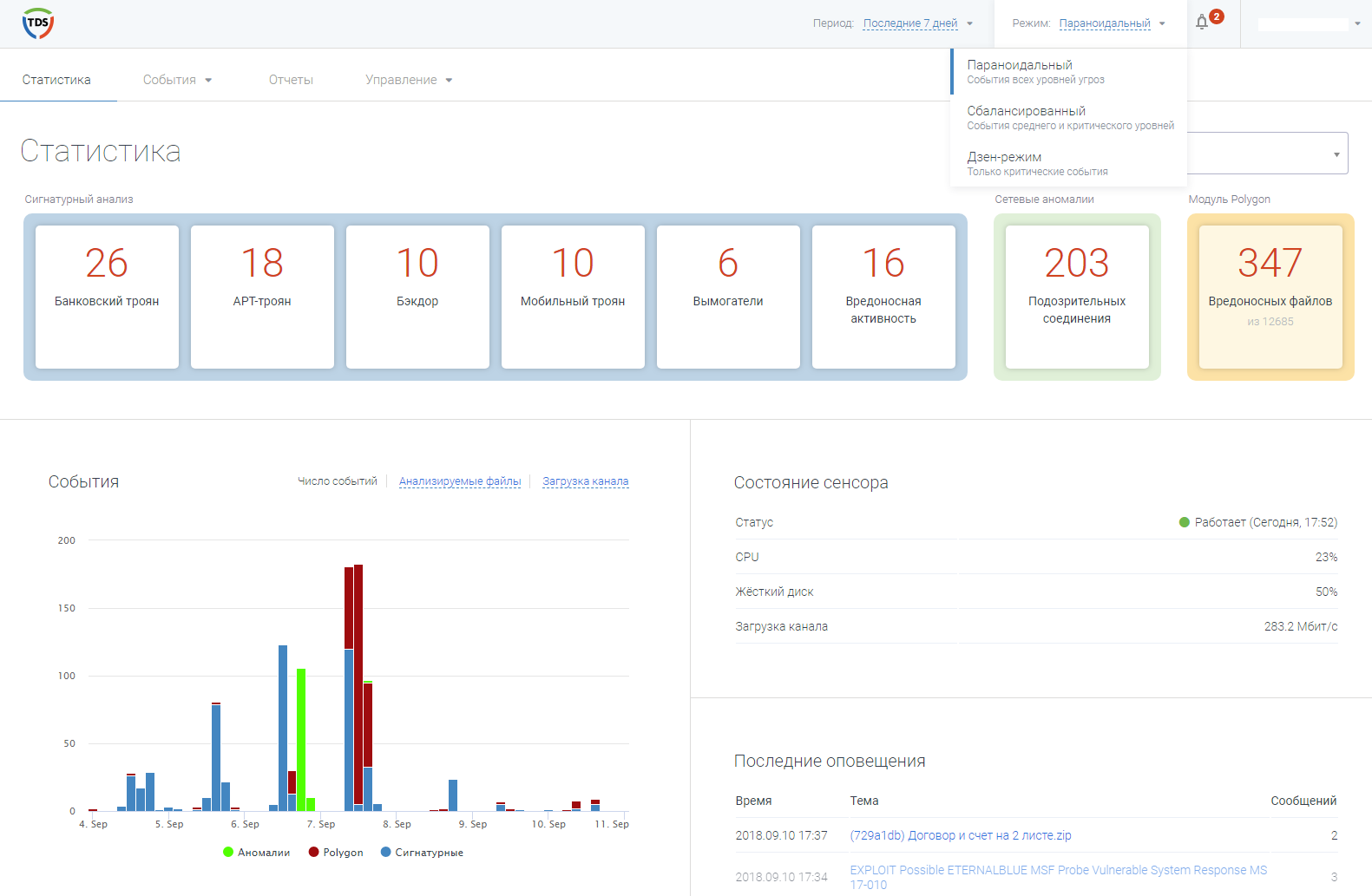

На главном экране пользователю доступна общая информационная сводка по обнаруженным системой угрозам, состояние сенсора, статистика по событиям и загрузка канала. Дизайн интерфейсов выполнен в классическом стиле, предназначение дашбордов и графиков интуитивно понятно. Все элементы кликабельны и позволяют получить детализированную информацию.

Рисунок 7. Центральная консоль управления системы TDS Group-IB

Единственный, пожалуй, минус в том, что главный экран не настраиваемый, пока элементы нельзя убрать, добавить или подвигать, чем мы уже избалованы во многих других продуктах. Но и эту опцию разработчик обещает добавить уже этой осенью. Сейчас для выбора вариантов отображения набора событий предусмотрен выбор временного интервала, а также 3 режима:

- Параноидальный — выводятся абсолютно все детекты.

- Сбалансированный — отображаются события среднего уровня и выше.

- Дзен-режим — показываются исключительно критические сработки.

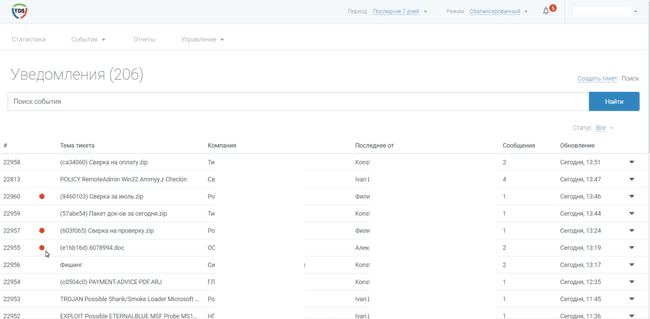

Из верхней части интерфейса всегда можно перейти к отображению и управлению уведомлениями. Именно этот раздел менеджмент-панели является основным каналом оперативной коммуникации между безопасниками компании и специалистами SOC Group-IB. Здесь заводятся и обрабатываются тикеты, по каждому из которых доступна детализация и комментарии участников.

Рисунок 8. Работа с уведомлениями в системе TDS Group-IB

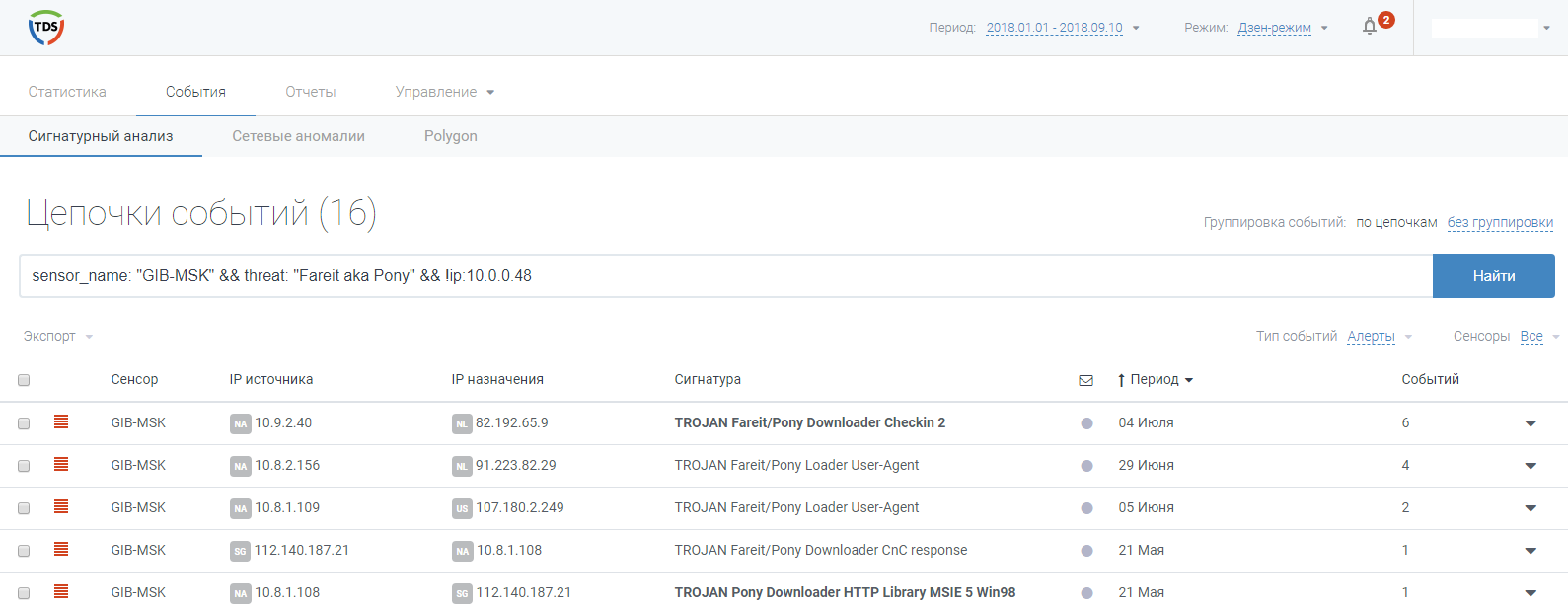

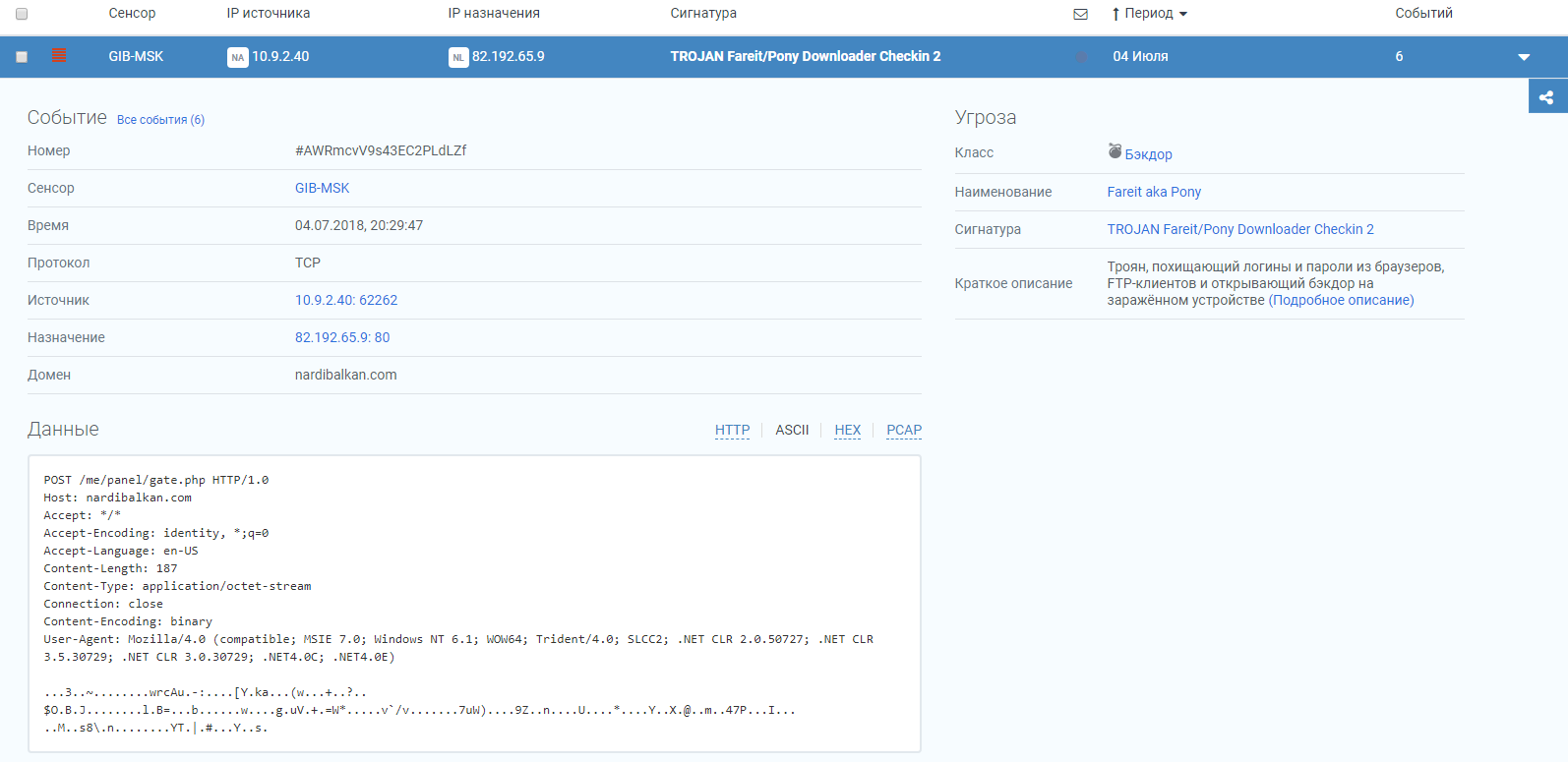

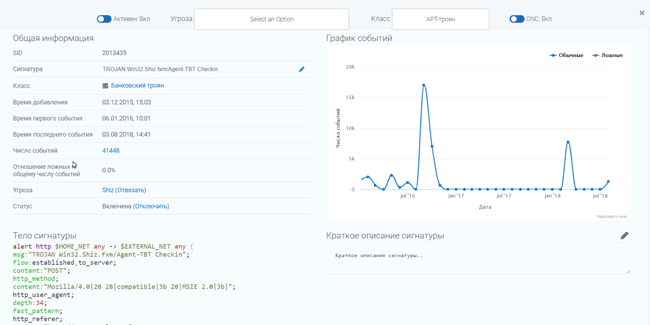

Обнаружение угроз по сигнатурам

Для детального разбора зарегистрированной системой TDS вредоносной активности используется раздел События, в который можно также «провалиться» прямо из дашбордов на главном экране. Для удобства восприятия все события объединены в цепочки, связанные между собой в рамках одного кейса. Самое удобное здесь — это интеллектуальная строка поиска. Она позволяет быстро фильтровать ненужные данные, используя простой и понятный синтаксис, справка по применению которого также под рукой.

Рисунок 9. Поиск по цепочкам событий в системе TDS Group-IB

Отыскав интересующую вредоносную активность, получаем полную раскладку по ней. Если выводимой на экран подробной информации об источнике и жертве оказалось недостаточно, можно скачать PCAP-файл с записью трафика в «сыром» виде и воспроизвести ее для проведения более детального расследования (например, с помощью утилиты Wireshark). Отметим, что информация о том, что происходит на конкретных хостах — целях атаки, не приводится, это прерогатива уже смежных решений, например EDR (Endpoint Detection and Response). Group-IB активно работает в этом направлении и обещает выпустить пилотные версии решения подобного класса уже в этом году.

Рисунок 10. Детализация событий в системе TDS Group-IB

Не устаем повторять, что основные компетенции Group-IB связаны с областью Threat Intelligence и расследованием киберпреступлений, именно поэтому знакомство с детальной информацией по конкретной сработавшей сигнатуре для нас было самым долгожданным. Итак, кроме словесного описания характера вредоносного воздействия, доступна информация о функциональности, модулях, адресах управляющих центров и даже приведена детализация по известным деструктивным действиям, таким как модификация файлов или веток реестра операционной системы. Как уже отмечалось ранее, никакие данные, связанные с IOC (индикаторами компрометации) угрозы, пользователю менять нельзя.

Рисунок 11. Исследование угрозы в системе TDS Group-IB

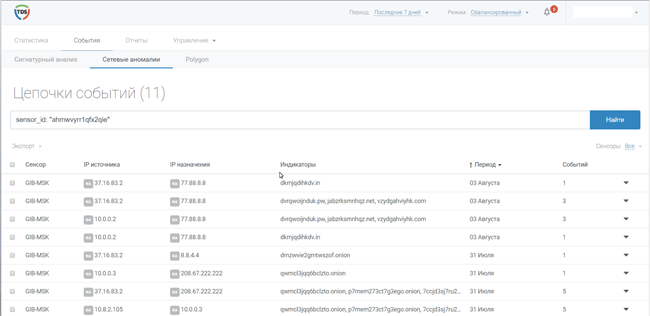

Анализ сетевых аномалий

Принцип разбора детектированных системой TDS сетевых аномалий в целом аналогичен работе с сигнатурным анализом и предполагает работу с такой же удобной поисковой строкой. Алгоритмы определения вредоносной активности выстроены согласно концепции DGA (Domain Generation Algorithms). Любопытно, что по каждой обнаруженной потенциальной угрозе отображается скоринг вредоносности, который в ходе всего нашего тестирования не ошибался, показывая по всем сработкам вероятность, близкую к 100%.

Рисунок 12. Анализ сетевых аномалий в системе TDS Group-IB

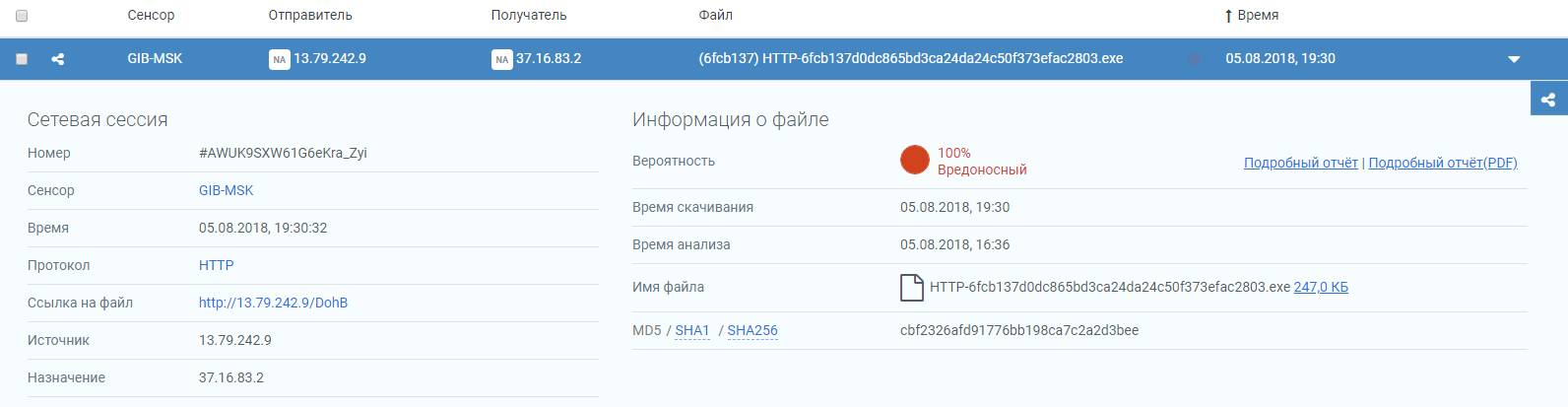

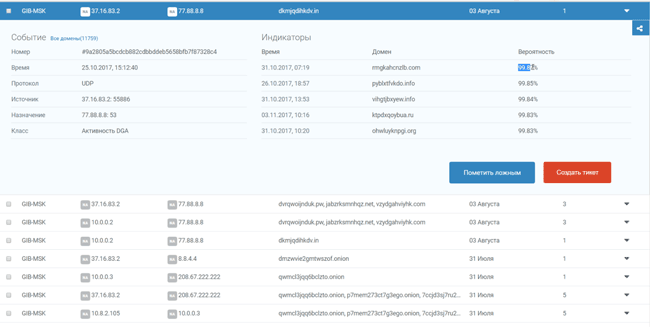

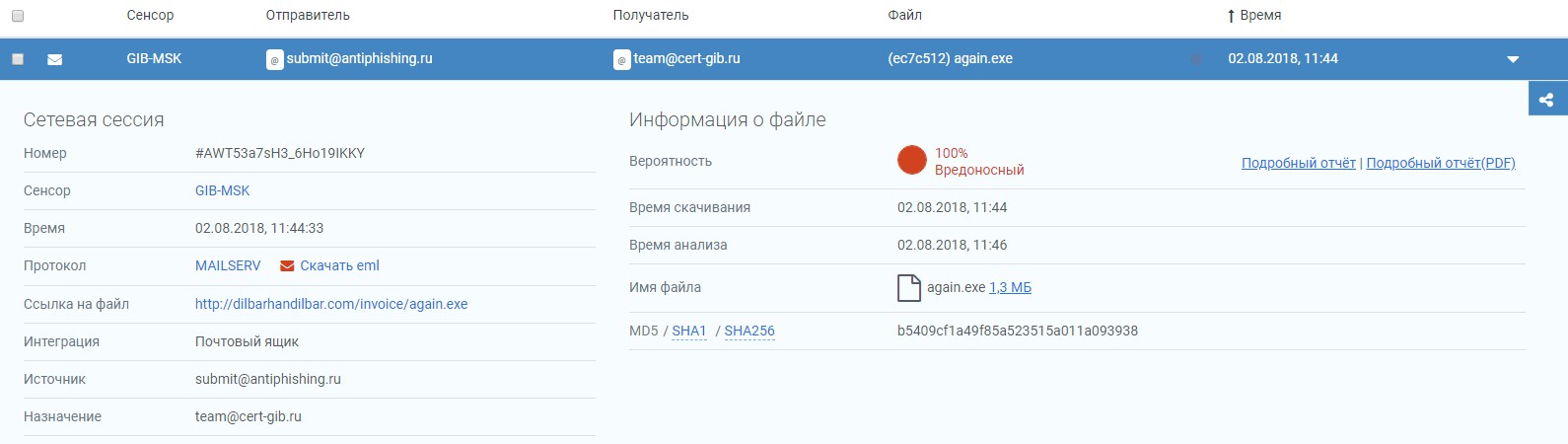

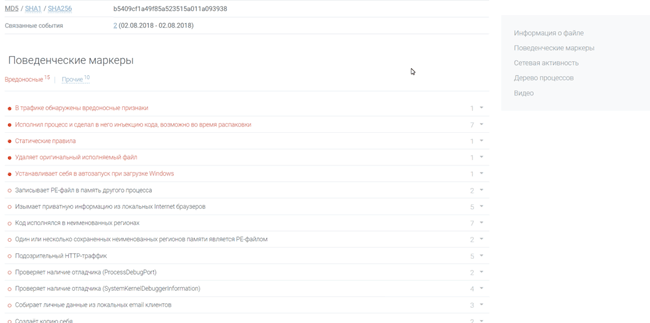

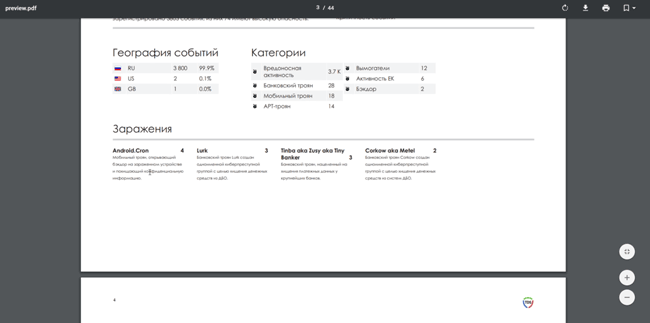

Поведенческий анализ файлов

Переходя к расследованию, связанному с поведенческим анализом объектов модулем Polygon, опустим описание уже привычной работы с цепочками событий. Выбираем среди них интересующий файл, смотрим информационную сводку по нему. Отметим, что подробный отчет по каждому такому вредоносу можно выгрузить в виде красивого pdf-документа. Любопытно, что никогда не являясь антивирусным вендором, Group-IB только по поведенческому анализу может собирать такое большое количество реально полезной информации и файлах, да еще и со 100% вероятностью определять его вредоносность.

Рисунок 13. Детектирование вредоносных файлов модулем Polygon в системе TDS Group-IB

Для подробного изучения кроме общей информации доступен отнюдь не маленький список поведенческих маркеров, ранжированных по общему весовому вкладу в итоговый вердикт (особо вредоносные, вредоносные, прочие). Все пойманные опасные объекты можно скачать для самостоятельного изучения в лабораторных условиях. Если вложение пришло по электронной почте, система также разбирает структуру письма и позволяет загрузить его целиком либо вытащить отдельно адреса и ссылки.

Рисунок 14. Разбор поведенческих маркеров вредоносных файлов в системе TDS Group-IB

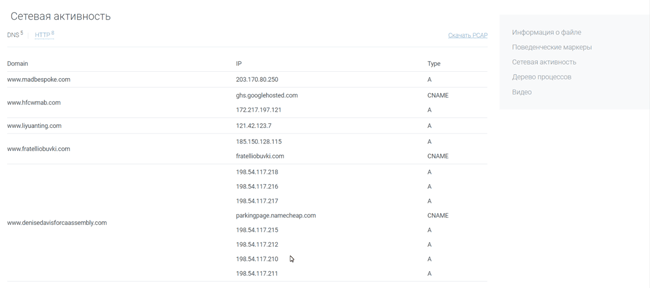

Для получения информации о том, к каким потенциально опасным ресурсам попытался обратиться объект, доступны сведения по его сетевой активности.

Рисунок 15. Анализ сетевой активности вредоносных файлов в системе TDS Group-IB

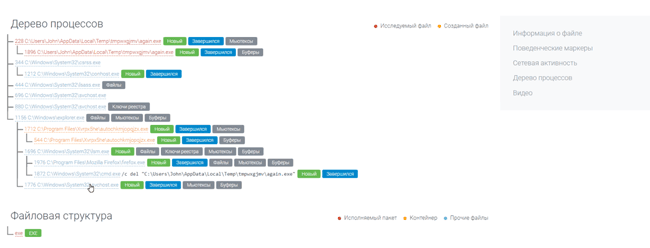

Полезным также может стать изучение дерева процессов, так или иначе задействованных или вновь создаваемых вредоносным файлом. По всем собранным уликам становится понятной общая картина и вся последовательность действий опасного объекта так, как будто бы его запускал у себя на рабочий станции пользователь. Если и этого окажется недостаточно, можно посмотреть 6-секундное видео о том, что происходит с эмулируемой системой после заражения.

Рисунок 16. Изучение дерева процессов вредоносного файла в системе TDS Group-IB

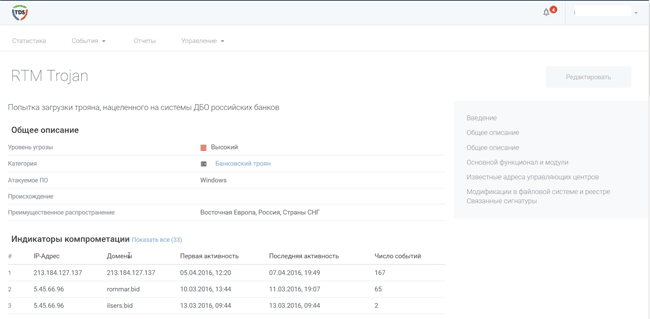

Работа с базой знаний и создание отчетов

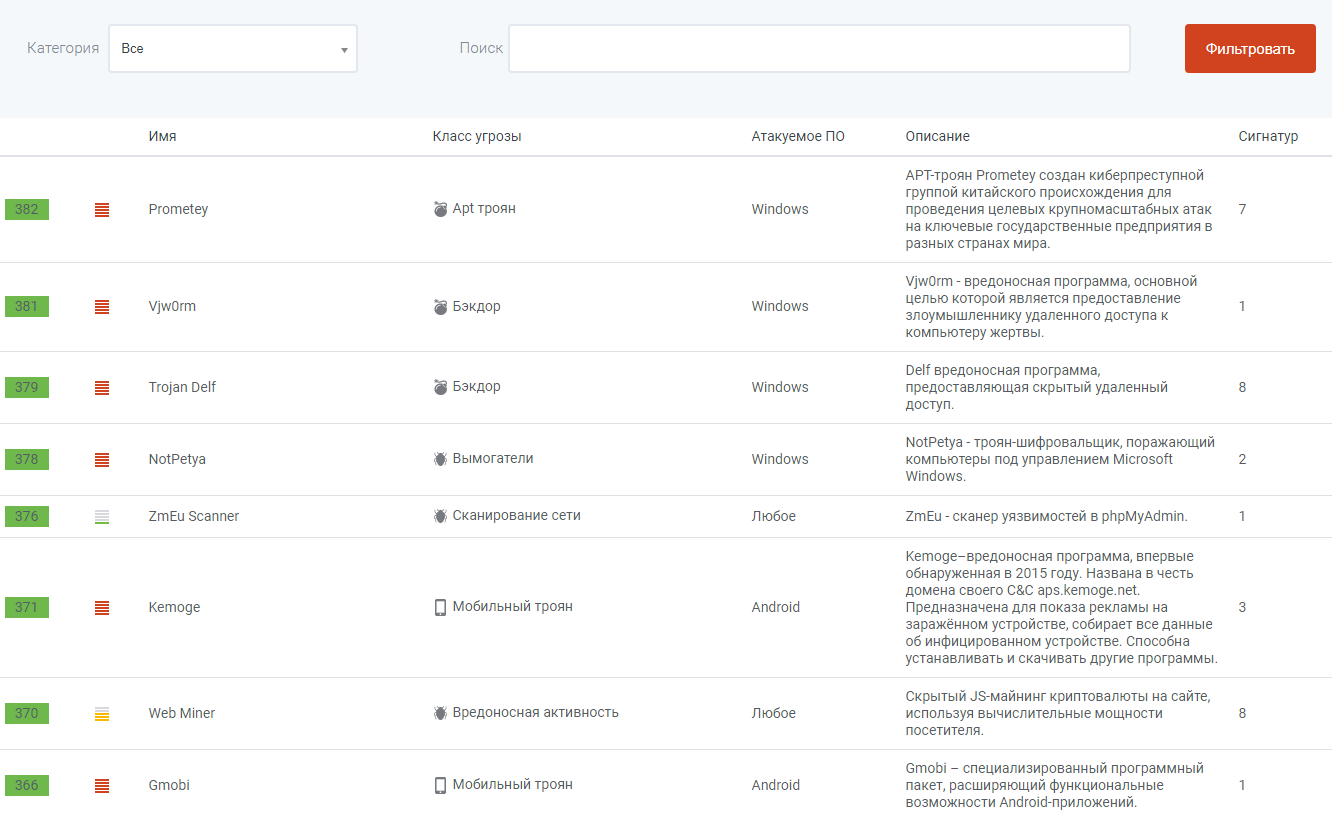

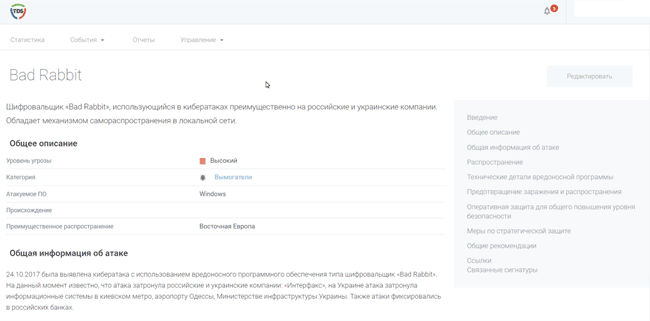

Покончив с обнаружением угроз и проведя расследование всех интересующих вредоносных активностей, отметим ряд дополнительных возможностей системы TDS. Помимо стандартных настроек пользователей и других деталей, одна из таких — централизованная база знаний об угрозах.

Рисунок 17. Работа с базой знаний в системе TDS Group-IB

По каждой из известных Group-IB массовых атак, нашумевших заражений, бот-сетей и прочих зловредных активностей, доступно исчерпывающее описание, аналогов которому по степени подробности и глубины подачи материала в мире, как нам кажется, не так уж много. В ходе тестирования мы не смогли пройти мимо и еще раз ознакомились с некоторыми громкими вирусными эпидемиями. Отметим, что помимо справочных данных приводятся конкретные рекомендации по снижению вероятности заражения, включающие как технические меры, так и стратегию защиты.

Рисунок 18. Информация по известным заражениям в системе TDS Group-IB

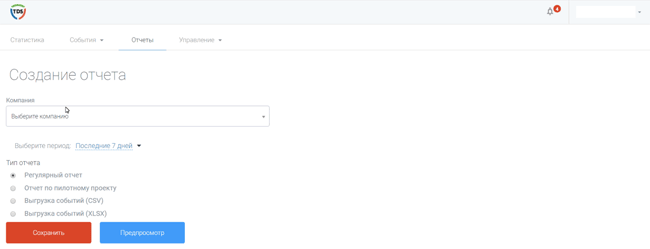

Залог успешного и показательного применения любых средств защиты — продуманная система построения отчетов. Система TDS позволяет выгружать техническую сводку по одному из четырех предустановленных шаблонов в форматах pdf, csv, xlsx, которые недоступны к редактированию.

Рисунок 19. Создание отчетов в системе TDS Group-IB

Отдельно отметим, что эксперты Group-IB в рамках обслуживания и предоставления модуля SOC по запросу готовят специализированные бизнес-отчеты о состоянии информационной безопасности на предприятии для руководства (например, на ежеквартальной основе).

Техническая поддержка и дополнительные сервисы

Помимо уже описанного огромного пакета услуг (включая круглосуточную техподдержку) в рамках SOC, входящего в комплексную систему TDS, Group-IB предлагает своим клиентам широкий спектр дополнительных сервисов. В основном они связаны с традиционным для компании бизнесом, таким как мониторинг атак, реагирование на инциденты и расследование киберпреступлений. Кроме того, специалисты Group-IB могут провести аудиты безопасности, организовать защиту бренда в сети, а также ICO- и блокчейн-проектов.

В рамках данного обзора отдельно стоит остановиться на страховке от киберрисков. Приобрeтая TDS, клиенты Group-IB получают то, о чем все давно мечтали — возможность реального материального возмещения в случае, если реализовалась та или иная угроза, а система не сработала. Полис предоставляется партнером — крупной международной страховой компанией AIG (American International Group) и распространяется на риски утечки корпоративных или персональных данных и нарушений безопасности компьютерной системы, вызванных заражением или повреждением информации, в том числе с использованием как вредоносных программ, так и методов социальной инженерии (обман, подкуп сотрудников и т. п.). Оговоримся, что полис покрывает заранее оговоренные страховые случаи, а именно:

- убытки, связанные с нарушениями данных и безопасности информационных систем;

- расходы, связанные с расследованием совершенных преступлений в компьютерной сфере;

- расходы, связанные с вопросами реагирования на описанные выше инциденты.

Выводы

Мы ознакомились с функциями, особенностями внедрения и протестировали на практике cистему раннего предупреждения киберугроз TDS от Group-IB. Вне всяких сомнений, подходы к реализации решения прочно закрепят за ним славу «защиты от целенаправленных атак с облачным интерфейсом» и «SOC в комплекте». Выгодное использование своих лучших компетенций при развитии и продвижении продукта выглядит по меньшей мере интересным, а по факту — крайне профессиональным по отношению к заказчику.

Как продукт, Group-IB TDS очень прост в использовании, обладает понятным и удобным интерфейсом. В условиях острой нехватки специалистов узких компетенций на рынке информационной безопасности помощь в эксплуатации сложного решения для защиты от целенаправленных атак со стороны профессионалов очень актуальна. TDS можно считать скорее сервисом с устанавливаемым дополнительным оборудованием на стороне клиента, чем наоборот. Важным плюсом решения является также то, что при отсутствии автоматизированной реакции на инциденты система TDS предоставляет максимально подробные рекомендации по нейтрализации обнаруженных угроз, включающие как технические, так и организационные методы противодействия.

Поскольку структура самого бизнеса Group-IB построена иначе, чем у иных вендоров аналогичных TDS решений, важным плюсом продукта является доступ продукта к самым разным источникам данных, агрегируемых как on-site-способом (то, что собирается в ходе анализа трафика и файлов на стороне клиента), так и добываемых в ходе реагирований на инциденты информационной безопасности (Incident Response), расследований киберпреступлений, компьютерной криминалистики, киберразведки.

Несмотря на давно появившийся на рынке класс решений по борьбе с целенаправленными атаками и включение в процесс именитых (в том числе отечественных) разработчиков, эта тема по-настоящему пока так и не выстрелила. Сегодня мы переживаем новый виток интереса к таким системам, связанный не столько с «продажей страха», но и с двумя основными технологическими факторами. Первый — развитие направления реагирования (в том числе в рамках EDR-решений), обусловленное общим пониманием, что с обнаруженными сложными угрозами в итоге нужно что-то делать, желательно дав при этом реальный инструмент в руки пользователю. Второй — наращивание аналитических возможностей и повышение степени автоматизации, связанные с желанием приблизиться к той самой «одной кнопке», которая и решения будет принимать сама, и обезвреживать атаки со стопроцентной точностью. Таким образом, по обоим пунктам у системы TDS от Group-IB существуют четкие перспективы для развития, и если со вторым все и так понятно, то по первому ведется работа в верном направлении — вендор обещает выпустить полноценное EDR-решение, первая версия которого (пока в пассивном режиме) запланирована уже на 2018 год.

Преимущества

- Простота использования и удобство интерфейса.

- Бесплатная обработка обнаруженных инцидентов специалистами SOC Group-IB.

- Обнаружение сетевых атак по сигнатурам, обнаружение сетевых аномалий и сетевая песочница в одном продукте.

- Мониторинг угроз и инфраструктуры всегда в режиме 24/7/365.

- Полнота предоставляемых поведенческих отчетов.

- Исчерпывающая детализация по угрозам, векторам атак, заражениям.

Недостатки

- Нет возможности отключать, править, добавлять свои сигнатуры (предполагается добавить ее в 2018 году).

- Отсутствует компонент мониторинга рабочих мест встроенного реагирования (EDR) (ожидается до конца 2018 года).

- Нет сертификатов ФСТЭК России, ФСБ России на продукты, отсутствие в реестре отечественного ПО (процесс сертификации должен завершиться в 2018 году).