Сертификат AM Test Lab

Номер сертификата: 444

Дата выдачи: 16.01.2024

Срок действия: 16.01.2029

- Введение

- Функциональные возможности Infrascope

- Архитектура Infrascope

- Системные требования Infrascope

- Сценарии использования Infrascope

- Выводы

Введение

Пользователи зачастую, даже действуя непредумышленно, всегда остаются одной из главных угроз безопасности информации на предприятии. И чем шире их полномочия при доступе ко критическим ресурсам, тем больший урон они способны нанести. Ограничение числа пользователей (как внутренних, так и внешних), имеющих доступ к административным функциям, и объёма их привилегий, а также контроль их действий позволяют значительно повысить уровень защищённости.

Для отслеживания того, кто использует учётные записи с расширенными полномочиями и какие действия при этом выполняет, применяются продукты класса «управление привилегированным доступом» (Privileged Access Management, PAM). Infrascope — отечественный PAM, разработчиком которого является российская компания NGR Softlab. Решение обладает рядом интересных функций, среди которых — полная поддержка протокола TACACS+ (RFC8907), контроль доступа к данным (Data Access Manager, DAM), маскирование данных (Dynamic Data Masking, DDM), автоматизация привилегированных задач (Privileged Task Automation, PTA), поддержка мультиарендных (multitenancy) инсталляций.

Функциональные возможности Infrascope

В основе Infrascope лежит модульный принцип, позволяющий гибко производить настройки и предотвращать внутренние и внешние атаки с целью взлома привилегированных учётных записей.

Базовыми модулями Infrascope, поставляемыми даже в минимальной конфигурации, являются менеджеры паролей, сессий и двухфакторной аутентификации (2FA).

Менеджер паролей позволяет управлять учётными записями как целевых пользователей системы, так и пользователей домена. Этот модуль даёт возможность обеспечивать безопасное централизованное хранение паролей, гибко разграничивать доступ к ним в соответствии с производственной необходимостью, а также управлять парольными политиками. Технология позволяет дополнительно управлять учётными записями приложений (Application-to-Application Password Management, AAPM), баз данных, операционных систем и оборудования. Также существует возможность выдавать их через прикладной программный интерфейс (API), производить автоматическую ротацию паролей для общих и сервисных учётных записей без необходимости их перенастройки и предоставлять учётные записи в совместное использование (SAPM).

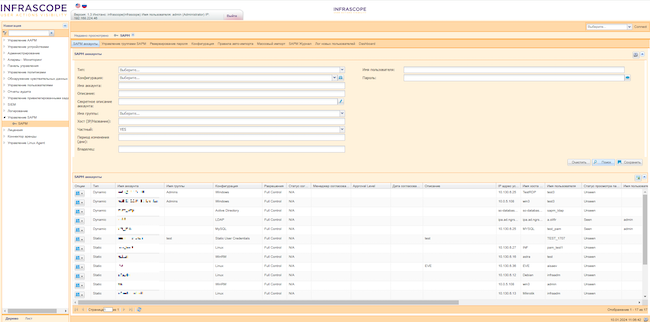

Рисунок 1. Управление SAPM-аккаунтами в Infrascope

Добавление учётных записей в Infrascope может осуществляться путём подгрузки из каталогов, импорта из шаблонов, ручного внесения и автоматического обнаружения. При использовании учётных записей Infrascope отсутствует необходимость дополнительно обновлять аутентификационную информацию в целевых системах, так как комплекс самостоятельно её обновит после внесения изменений.

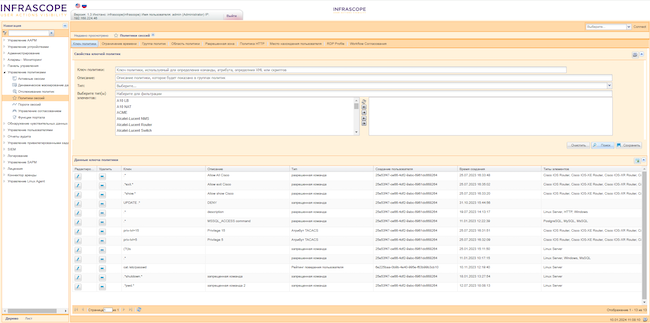

Менеджер сессий осуществляет управление активными сеансами на основе чёрных и белых списков. Модуль работает как шлюз между пользователями и целевыми системами, позволяя контролировать сессии и логировать их (в том числе с осуществлением видеозаписи) для более удобного расследования инцидентов. Видеозаписи сессий содержат временные метки для комфортной навигации, а также дают возможность копировать текстовую информацию, содержащуюся в них. Кроме того, менеджер позволяет ограничить выполнение определённых команд или доступ к целевым сервисам и системам.

Рисунок 2. Управление политиками сессий в Infrascope

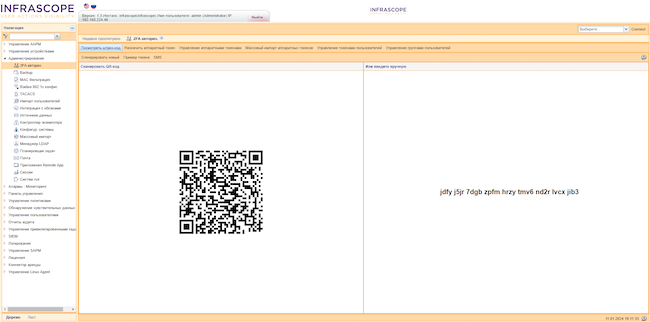

2FA-менеджер реализовывает аутентификацию с помощью комбинации двух различных факторов. За второй фактор отвечает встроенный в систему RADIUS-сервер. Одноразовый код может быть направлен по СМС (предусмотрена интеграция с СМС-шлюзом) или сгенерирован в мобильном приложении, таком как «Яндекс Ключ», Google Authenticator или Microsoft Authenticator. При необходимости второй фактор может быть применён ко сторонним сервисам и приложениям — например, для VPN-подключения. Если в организации уже применяется решение на основе RADIUS-сервера, Infrascope может использовать его для аутентификации своих пользователей.

Рисунок 3. Двухфакторная аутентификация в Infrascope

В дополнение к основным модулям в продукте присутствуют отдельно лицензируемые, например менеджер доступа TACACS+ или менеджер доступа к данным.

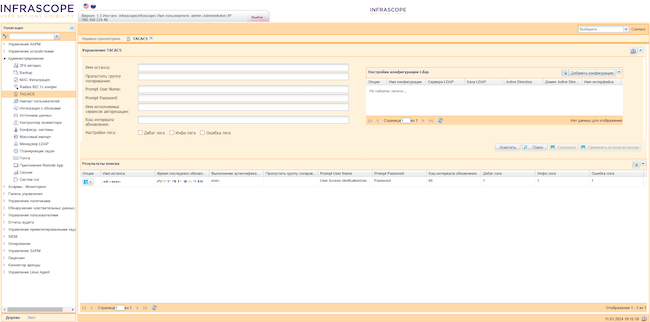

Первый из них позволяет заменить сервер класса «аутентификация, авторизация и учёт» (Authentication, Authorization and Accounting, AAA) и включает в себя не только все функции сервера TACACS+ (RFC8907), но и дополнительные возможности PAM (настройка политик и управление ими, настройка использования второго фактора, расширенное логирование и т. д.). Существуют преднастроенные конфигурации для работы с целевыми системами разных вендоров, таких как Cisco, UserGate, «ИнфоТеКС», ZTE, Eltex, Fortinet, или любыми другими, поддерживающими RFC8907.

Рисунок 4. Управление TACACS в Infrascope

Менеджер доступа к данным позволяет подключаться по стандартным протоколам в режиме прокси, используя стандартные клиенты, к различным базам данных, контролировать сессии администраторов БД и управлять ими в режиме реального времени. Infrascope поставляется с готовыми коннекторами к различным БД, среди которых — Oracle, Microsoft SQL Server, MySQL, Cassandra, Teradata, Hive, PostgreSQL, DB2 и т. д.

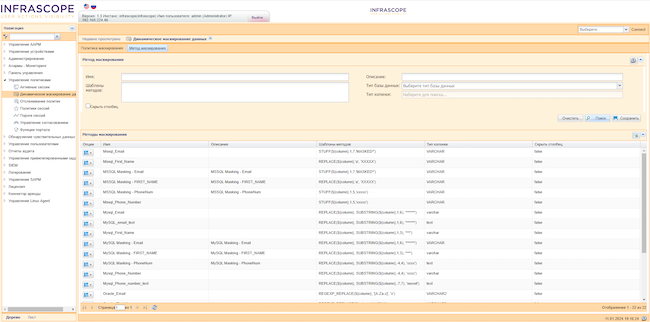

Есть возможность выстраивать гибкую ролевую модель для реализации принципа наименьших привилегий. Доступные пользователю действия с защищаемыми данными можно настраивать через политику на основе чёрных и белых списков команд (Blacklist / Whitelist), временные ограничения для работы политик (Time-based Restrictions), ограничения для режима эксплуатации и обслуживания (Maintenance Mode Restrictions). Важной особенностью продукта является возможность применения динамического маскирования данных (DDM) для предотвращения злоупотребления доступом, раскрытия или утечки конфиденциальной информации.

Рисунок 5. Управление доступом к данным в Infrascope

Архитектура Infrascope

Основная функциональность Infrascope работает в режиме «бастион» (также называемом «прокси»): пользователь предварительно входит не в целевую систему, а на сервер с установленным PAM по протоколу HTTPS, проходит процедуру аутентификации, в результате которой получает список доступных ему систем и приложений.

Рисунок 6. Авторизация в Infrascope

В качестве пользователей могут выступать как сотрудники организации, работающие из корпоративной сети, так и удалённые работники, например подрядчики или представители компаний-аутсорсеров. Для удобства работы с пользователями предусмотрена интеграция с системами LDAP / LDAPS.

Рисунок 7. Схема работы Infrascope

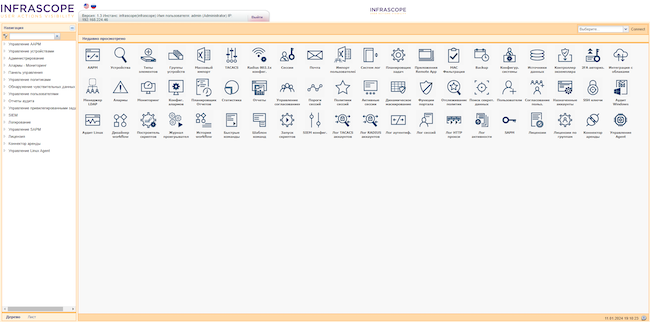

Infrascope представляет собой неагентское решение, для работы с ним используется веб-интерфейс. Также возможно подключение через Putty, SecretCRT, WinSCP, SQL-клиенты и HTTP / HTTPS.

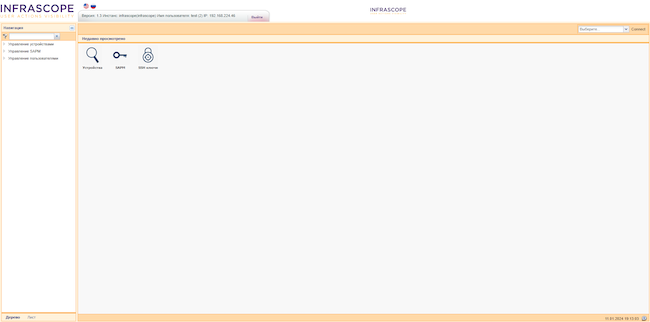

Предоставление полномочий пользователей в системе настраивается в зависимости от их роли в организации. Так, например, при подключении в режиме администратора будут доступны настройки всех приобретённых модулей.

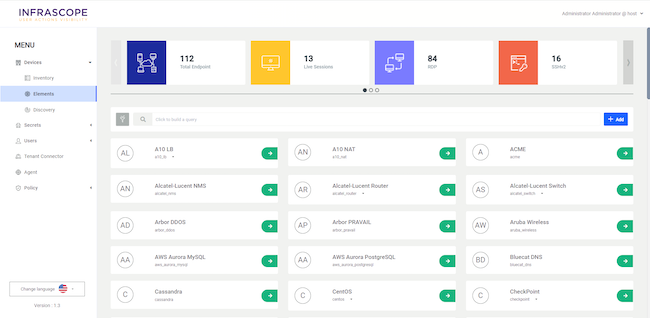

Рисунок 8. Infrascope в режиме администратора

Рисунок 9. Infrascope в режиме пользователя

Infrascope поставляется в виде дистрибутива или как образ виртуальной машины (при необходимости конвертируется под любой гипервизор). В базовой лицензии по умолчанию присутствуют сразу два экземпляра (инстанса), что позволяет построить отказоустойчивый кластер с репликацией данных, функционирующий в режиме «актив — актив».

Системные требования Infrascope

Минимальные требования к серверу при установке Infrascope:

- Процессор с количеством ядер не менее 8 и тактовой частотой не менее 2,4 ГГц.

- Объём оперативной памяти (ОЗУ) — не менее 4 ГБ.

- Место на диске — не менее 200 ГБ.

- Скорость сетевого адаптера — не менее 1 Гбит/с.

Сценарии использования Infrascope

Помимо стандартного сценария использования Infrascope как PAM, при котором администраторы или внешние подрядчики осуществляют некие действия с использованием привилегированных учётных записей, а аудиторы имеют возможность отслеживать это и расследовать возникшие инциденты, существуют и альтернативные варианты применения.

В зашифрованном хранилище паролей может содержаться любое количество секретов, как статических, так и динамических, когда происходит управление паролем от целевой системы (ротация, применение политик). В Infrascope существует возможность поиска и добавления в собственное хранилище — со сменой пароля — неподконтрольных учётных записей на целевых системах. Доступ к веб-порталу может быть осуществлён любым количеством заведённых пользователей. Ко всем пользователям без ограничения применимы механизмы защиты (политики доступа, MFA, дополнительные проверки) при доступе как на веб-портал, так и к целевым системам.

При использовании модуля AAPM отсутствуют лимитированные метрики, например количество выданных API-токенов. Это позволяет полностью автоматизировать процесс выдачи паролей в сторонние сервисы и приложения. Гибкие настройки и механизмы защиты позволяют выстроить надёжную политику автоматического распространения паролей.

Совокупность безлимитных метрик AAPM, хранилища паролей и общего количества пользователей системы позволяют использовать Infrascope в роли корпоративного менеджера паролей (кроме идентификационных и аутентификационных данных в Infrascope также можно хранить любую дополнительную информацию). Это упрощает процесс согласования доступа к отдельным данным. К примеру, новому сотруднику организации, находящемуся на испытательном сроке, необходимо предоставить доступ к аутентификационной информации некоторых сервисов, ограничив при этом просмотр всех остальных данных, содержащихся в «ключнице». При помощи Infrascope можно раздать права для доступа к конкретным аккаунтам и проводить логирование действий с ними для отслеживания активности (кому и какие права выдавались). Также сотрудник при возникновении производственной необходимости самостоятельно запрашивает доступ к тем или иным данным и получает его по согласованию с администратором.

Модуль автоматизации задач позволяет выстраивать схемы использования Infrascope для автоматизированного выполнения действий администраторов, построения алгоритмов работы, применения скриптов. Модуль взаимодействует со внутренним API, что значительно расширяет его функциональные возможности и схемы применения.

Infrascope может быть развёрнут в режиме мультиарендности (multitenancy). Это позволяет холдинговым структурам и географически распределённым организациям гибко управлять подчинёнными инсталляциями, выделять им отдельные метрики лицензирования.

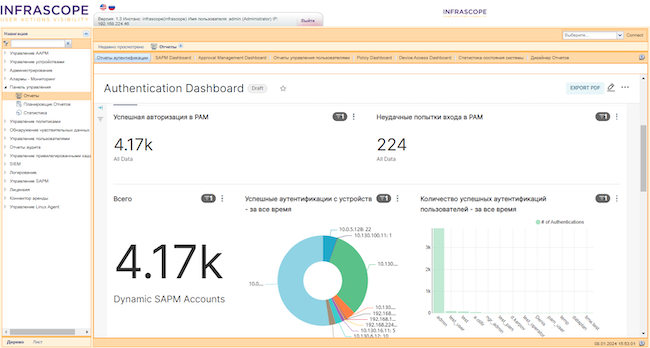

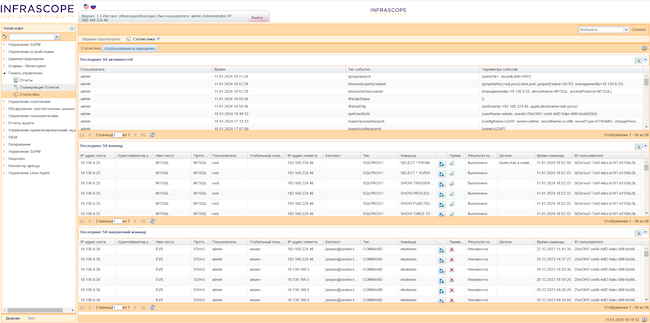

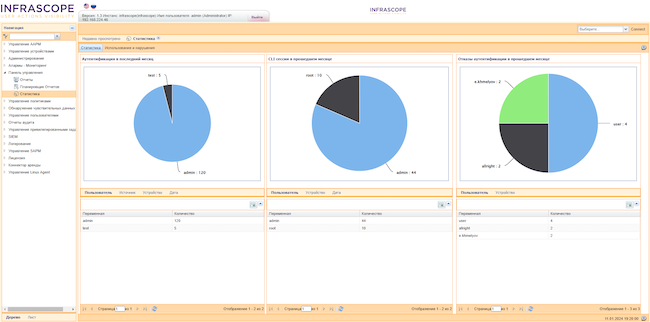

Для организаций, которые выстраивают централизованный мониторинг и реагирование на инциденты в информационной безопасности, Infrascope является источником данных для расследования инцидентов — благодаря возможности вести логирование, полнотекстовую запись команд и видеозапись сессий. Так, например, при расследовании инцидентов можно через поиск по команде узнать, кем она была выполнена и в какое время. Кроме того, Infrascope позволяет собирать статистику по возникающим нарушениям, что также может быть использовано для расследования инцидентов. На основе любых данных, хранимых в Infrascope, формируются индивидуальные настраиваемые отчёты. Их можно просматривать в веб-интерфейсе, скачивать локально или отправлять на почту ответственным сотрудникам. Формирование или отправку отчётов можно привязать к системным триггерам или расписанию.

Рисунок 10. Индивидуализированный отчёт в Infrascope

Рисунок 11. Статистика использования и нарушений в Infrascope

Рисунок 12. Статистика Infrascope

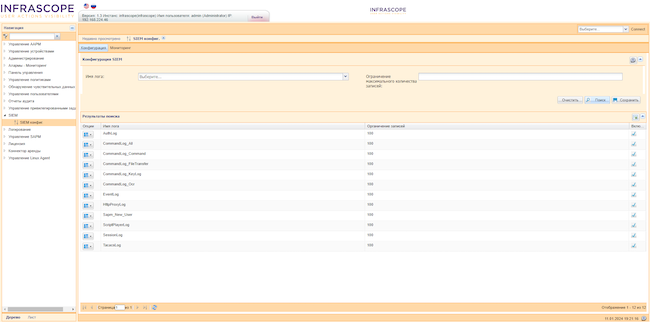

Также Infrascope может передавать данные в сторонние системы управления событиями (SIEM), что позволяет объединять журналы PAM с логами иных средств защиты, установленных в организации для выявления инцидентов в информационной безопасности.

Рисунок 13. Конфигурация SIEM в Infrascope

В настоящее время производится переход на более удобный пользовательский интерфейс, что должно повысить эффективность использования продукта.

Рисунок 14. Новый пользовательский интерфейс Infrascope

Выводы

Infrascope 1.3 представляет собой систему класса PAM, обладающую всей необходимой функциональностью для защиты от компрометации учётных данных привилегированных пользователей и от инсайдерских угроз. Кроме того, в ней реализованы дополнительные функциональные возможности (маскирование данных, видеозапись действий пользователя, безопасное хранение паролей и другие), позволяющие расширить спектр её применения.

Достоинства:

- Находится в реестре российского ПО.

- Сертификат ФСТЭК России по 4-му уровню доверия распространяется на все модули и функции Infrascope, а не только на базовую функциональность PAM.

- Наличие дополнительной функциональности для обеспечения безопасности: контроль доступа к базам данных, маскирование данных, TACACS+, автоматизация задач и др. Возможна конвертация поставляемого образа виртуальной машины под любой гипервизор.

- Гибкие сценарии применения. Работает без агентов, что упрощает и удешевляет внедрение и обслуживание, а также снижает количество точек отказа.

- Минимальная поставка — две системные единицы, что позволяет построить отказоустойчивый кластер с репликацией данных.

- Простота развёртывания.

Недостатки:

- Интерфейс системы в нынешнем виде труден для неподготовленных пользователей.

- Поскольку Infrascope является неагентским решением, доступ к системе может осуществляться без использования доверенного SSL-сертификата; вследствие этого администратор должен самостоятельно организовать безопасное взаимодействие с сервером во избежание атак с посредником (MitM).