Сертификат AM Test Lab

Номер сертификата: 285

Дата выдачи: 26.04.2020

Срок действия: 26.04.2025

- Введение

- Сущность, состав и проблемы безопасности АСУ ТП

- Архитектура DATAPK

- Характеристики аппаратных платформ DATAPK

- Функциональные возможности DATAPK

- Объекты защиты DATAPK

- Сведения о сертификации DATAPK

- Работа с DATAPK

- 8.1. Режимы работы

- 8.2. Ролевая модель

- 8.3. Мониторинг сети на карте

- 8.4. Добавление новых объектов

- 8.5. Управление потоками данных

- 8.6. Просмотр событий и инцидентов

- 8.7. Назначение политик мониторинга

- 8.8. Проверки на наличие уязвимостей

- 8.9. Обнаружение вторжений

- Выводы

Введение

Успешные кибератаки, с завидной регулярностью проводимые в последние годы, обнажают многочисленные уязвимости в ИТ-инфраструктурах энергетических, транспортных, металлургических и иных промышленных организаций и на практике убедительно демонстрируют, насколько катастрофичны последствия сбоев и отказов в работе таких систем.

Остановка и последующий перезапуск производства сопряжены с возникновением различных видов ущерба, из которых экономический зачастую является далеко не самым важным. Любое такое происшествие является чрезвычайным на производстве, приводит к возникновению значительных рисков для здоровья и безопасности людей, а также риска нанесения вреда окружающей среде.

Функции управления критически важными процессами, деструктивные воздействия на которые могут нарушить работу системы, выполняются АСУ ТП. В зарубежной практике эквивалентными АСУ ТП терминами являются “Industrial Control Systems” (ICS) или “Industrial Automation and Control Systems” (IACS).

Сущность, состав и проблемы безопасности АСУ ТП

Под АСУ ТП понимается система, состоящая из персонала и комплекса средств автоматизации технологических процессов на объектах производства.

Типовая структура комплекса средств автоматизации включает полевой уровень (датчики и исполнительные механизмы), уровень контроллеров (программируемые логические контроллеры — ПЛК / PLC, — которые получают полевые данные и выдают обратно команды управления), а также уровень визуализации, диспетчеризации и сбора данных от ПЛК, где часто предполагается участие оператора. Если оператор контролирует распределённую систему механизмов, соответствующие диспетчерские системы обозначаются термином SCADA (Supervisory Control And Data Acquisition).

Изначально сходство между АСУ ТП и традиционными корпоративными ИТ-системами было незначительным. АСУ ТП представляли собой изолированные на физическом уровне системы, в которых использовались закрытые протоколы управления, специализированное аппаратное и программное обеспечение. В настоящее время широко распространённые и относительно недорогие IP-устройства приходят на замену дорогостоящим решениям с закрытым программным кодом. Побочным эффектом уменьшения стоимости оборудования является снижение уровня кибербезопасности.

При этом АСУ ТП всё ещё сохраняют ряд особенностей, которые отличают их от традиционных комплексов обработки информации:

- наряду с операционными системами общего назначения в АСУ ТП используются и специализированные ОС, лишённые встроенных функций обеспечения информационной безопасности (ИБ),

- в компонентах, разработанных для поддержки промышленных процессов, как правило, доступны лишь ограниченные вычислительные ресурсы, что затрудняет реализацию встроенных функций ИБ,

- функции обновления ПО, работающего в таких системах, существенно ограничены поставщиками, любые изменения должны быть тщательно протестированы, а их внесение должно сопровождаться убедительным доказательством последующего сохранения целостности системы,

- жизненный цикл программного обеспечения АСУ ТП порой составляет десятки лет, и в общем случае может использоваться ПО, давно не поддерживаемое производителем,

- в АСУ ТП продолжают применяться закрытые коммуникационные протоколы, распространённой практикой сегодня является совместное использование унаследованных систем и современных средств, поддерживающих интернет-протокол,

- допустимое время реакции компонентов АСУ ТП на воздействия ограничено, и часто к ним предъявляются требования по функционированию в режиме реального времени.

Эти и другие особенности приводят к тому, что уровень обеспечения информационной безопасности программной составляющей АСУ ТП может на годы отставать от уровня ИБ современного программного обеспечения, используемого в корпоративных информационных системах.

Одной из главных сложностей в защите АСУ ТП от деструктивных информационных воздействий является наличие большого количества векторов атаки, которые различаются реализацией в зависимости от выбранного для атаки уровня. Однако существующие объективные сложности не означают, что нужно отказываться от главной цели — обеспечения безопасного и непрерывного функционирования информационно-телекоммуникационных систем и сетей в составе АСУ ТП.

С точки зрения нормативно-методического обеспечения этой проблеме в отечественной и зарубежной практике уделяется повышенное внимание. В последние годы в России и за рубежом неуклонно растёт количество стандартов и регламентирующих документов в области обеспечения информационной безопасности АСУ ТП. Это — и стандарты ISA/IEC, и рекомендации NIST, и приказы ФСТЭК России, и отраслевые документы министерств и ведомств.

Анализ лучших практик позволяет выделить основные задачи киберзащиты в АСУ ТП:

- выявление и блокирование угроз безопасности системы и их источников,

- обеспечение высокого уровня защищённости от несанкционированной и деструктивной активности, что касается как самой АСУ ТП, так и её межсетевого взаимодействия с корпоративной сетью и внешними системами,

- обеспечение целостности, достоверности, доступности и своевременности поступления информации от управляемых технологических процессов на все уровни управления АСУ ТП.

Решение каждой из перечисленных задач подразумевает необходимость реализовать ряд требований, в целом сходных для различных сфер, в которых функционируют АСУ ТП. Это — требования к реагированию на инциденты нарушения безопасности, к обнаружению вторжений, к анализу защищённости, к защите информации при её передаче по каналам связи, к борьбе с вредоносным программным кодом и другим процессам.

На зарубежном и отечественном рынке представлена внушительная номенклатура средств защиты информации, как претендующих на решение частных проблем, так и реализующих комплексный подход к обеспечению кибербезопасности АСУ ТП. Производимый компанией «Уральский центр систем безопасности» комплекс DATAPK (далее — «DATAPK»), о котором мы рассказываем сегодня, является основой для системы оперативного мониторинга и контроля защищённости АСУ ТП, архитектура которой разрабатывалась с целью выявлять предпосылки реализации угроз и не допускать возникновения инцидентов в сфере ИБ.

Предлагаем рассмотреть подробнее, каким образом и за счёт каких механизмов DATAPK могут быть реализованы требования, позволяющие приблизиться к решению основных задач и достижению целей обеспечения информационной безопасности в АСУ ТП.

Архитектура DATAPK

DATAPK — это прикладное программное обеспечение, которое предустановлено и исполняется в зависимости от уровня иерархии на аппаратных платформах либо общего, либо специального назначения. Аппаратная платформа уровня технологического комплекса выпускается в рамках серийного производства, которое было запущено «Уральским центром систем безопасности» в 2018 году. Основная сборка комплекса, предусматривающая в том числе установку прикладного ПО, осуществляется на производственных мощностях предприятия-изготовителя.

Способ подключения DATAPK к оборудованию АСУ ТП заказчика определяется на этапе предпроектного обследования объекта информатизации. Кроме того, на месте эксплуатации может быть произведена тонкая настройка комплекса с учётом характерных особенностей АСУ ТП.

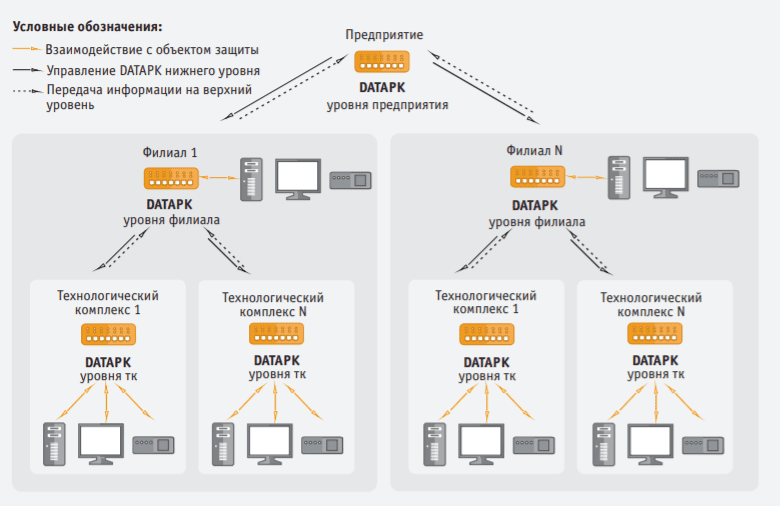

DATAPK спроектирован таким образом, что предусматривает возможность эксплуатации в иерархических распределённых системах. Иерархия DATAPK может насчитывать до трёх уровней, на каждом из которых применяется наиболее эффективный вариант исполнения аппаратной платформы специального назначения:

- DATAPK уровня технологического комплекса — реализует базовый набор функций по сбору информации непосредственно с объектов защиты, включающий автоматическое определение состава АСУ ТП, сбор событий, анализ защищённости и др.;

- DATAPK уровня филиала — дополнительно к базовому набору реализует возможности нормализации, корреляции событий, выявления инцидентов ИБ, визуализации информации, а также управляет подчинёнными DATAPK уровня технологического комплекса;

- DATAPK уровня предприятия — реализует максимальный набор функций, помимо двух предыдущих уровней включающий возможности централизованного обновления ПО, а также управления подчинёнными DATAPK всей иерархии.

Архитектура типовой иерархической системы на основе комплексов DATAPK представлена на рисунке 1.

Рисунок 1. Иерархия комплексов DATAPK

Характеристики аппаратных платформ DATAPK

Базовые характеристики аппаратных платформ специального назначения, используемых на различных уровнях иерархии, приведены в таблице 1.

Таблица 1. Характеристики аппаратных платформ DATAPK

| Характеристика | Платформа уровня технологического комплекса | Платформа уровня филиала / предприятия |

| Форм-фактор | Малогабаритная платформа промышленного исполнения | Высокопроизводительная платформа уровня предприятия |

| Процессор | Intel Core i7, 4 ядра | Intel Xeon, 8 ядер |

| Оперативная память | 32 ГБ | 32 ГБ |

| Дисковая подсистема | 512 ГБ SSD | 2х960 ГБ (RAID1) для уровня филиала4х960 ГБ (RAID10) для уровня предприятия |

| Сетевые адаптеры | От 6х100/1000 Мбит/с Ethernet | 2х1000 Мбит/с Ethernet2х100/1000 Мбит/с Ethernet |

| Блок питания | 120 Вт, внешний | Отказоустойчивое питание |

| Тип охлаждения | Пассивное | Активное |

| Рабочая температура | -40...+50 °С | +10…+35 °С |

| Сертификаты | RoHS, FCC, CE, ЕАСIEC 60068-2-64 (СКО 3G, 5 - 500 Гц)IEC 60068-2-27 (50G, полусинусоида, длительность 11 мс) | RoHS, FCC, CE, ЕАС |

| Размеры | 280 х 210 x 79,6 мм | 43 х 447 х 748 мм |

| Монтаж | На полку, на DIN-рейку | Монтажная стойка 19” |

| Масса | 6 кг | 25 кг |

Функциональные возможности DATAPK

Перечислим основные группы функциональных возможностей, предоставляемых DATAPK:

- Управление идентификаторами, в том числе — их создание, присвоение, изменение, уничтожение.

- Сбор, запись и хранение информации о событиях безопасности в течение установленного периода времени.

- Мониторинг результатов регистрации событий безопасности и реагирование на них.

- Выявление, анализ и оперативное устранение вновь выявленных уязвимостей.

- Контроль установки обновлений ПО, включая обновление защитных средств.

- Контроль состава аппаратуры, программного обеспечения и средств защиты информации.

- Обнаружение, идентификация и регистрация инцидентов.

- Управление изменениями конфигурации АСУ ТП.

- Документирование информации (данных) об изменениях в конфигурации автоматизированной системы управления и её системы защиты.

- Идентификация, проверка подлинности и контроль доступа субъектов к системе и к отдельным функциям DATAPK.

В части выявления угроз и предотвращения инцидентов DATAPK автоматизирует процесс санкционирования изменений, внесённых в конфигурацию АСУ ТП, автоматически выявляет и визуализирует отклонения текущей конфигурации от эталонной, проверяет соответствие АСУ ТП установленным техническим требованиям по обеспечению безопасности, документирует процедуры и результаты контроля в виде отчётов с информацией о выявленных несоответствиях. Также он способен собирать события безопасности с компонентов системы, анализировать события безопасности и выявлять признаки компьютерных инцидентов, периодически выполнять поиск уязвимостей в компонентах АСУ ТП.

DATAPK позволяет реализовать и автоматизировать ряд защитных мер, описанных в приказе ФСТЭК России № 239 от 25 декабря 2017 г. Также в нём реализован автоматизированный контроль исполнения требований, содержащихся в приказе ФСТЭК России № 31 от 14 марта 2014 г., и поддержано выполнение ряда функциональных требований из наборов мер, соответствующих обоим этим приказам, по защите информации в АСУ ТП и значимых объектах КИИ: ограничение программной среды, регистрация событий безопасности, обнаружение вторжений, контроль (анализ) защищённости информации, обеспечение целостности, защита автоматизированной системы и её компонентов, анализ угроз безопасности информации и рисков их реализации, управление конфигурацией АСУ ТП и её системы защиты.

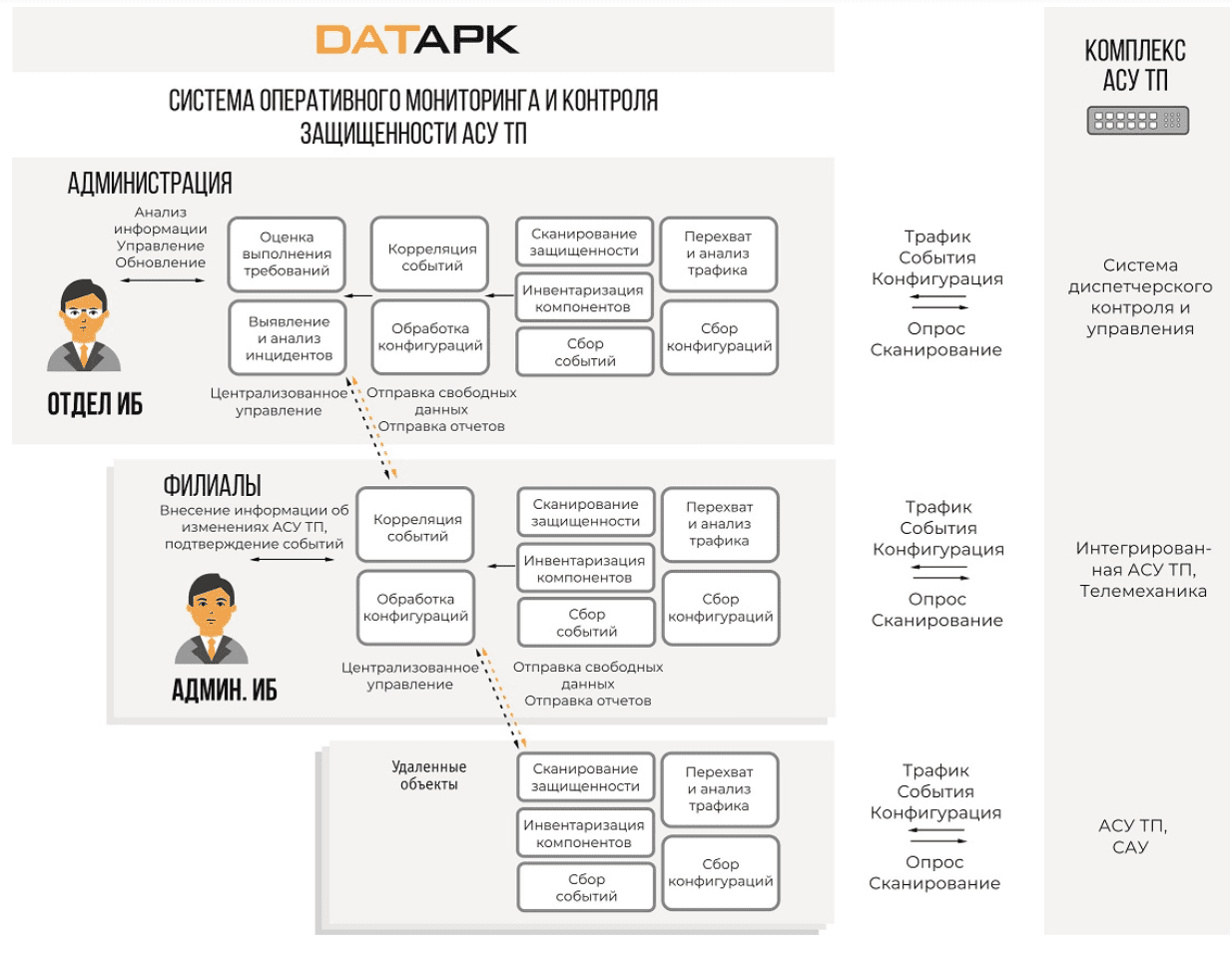

Распределение основных поддерживаемых функций DATAPK по уровням иерархии приведены в таблице 2 и на рисунке 2.

Таблица 2. Поддержка функций на разных уровнях DATAPK

Функция | Уровень технологического комплекса | Уровень филиала | Уровень предприятия |

Автоматическое определение состава АСУ ТП | + | + | + |

Автоматическое определение информационных потоков | + | + | + |

Автоматическое построение карты сети | + | + | + |

Обнаружение сетевых вторжений | + | + | + |

Сбор и анализ конфигураций | + | + | + |

Анализ защищённости, проверка соответствия требованиям по ИБ | + | + | + |

Сбор событий | + | + | + |

Нормализация, корреляция событий, выявление инцидентов в сфере ИБ | - | + | + |

Визуализация информации | - | + | + |

Централизованное управление | - | - | + |

Централизованное обновление | - | - | + |

Рисунок 2. Типовая функциональная архитектура DATAPK в распределённой конфигурации

Объекты защиты DATAPK

DATAPK поддерживает в качестве объектов защиты широкий спектр программного и аппаратного обеспечения:

- ОС Microsoft Windows (начиная с Windows 98, NT 4.0);

- ОС UNIX (Solaris, QNX, Linux и др.);

- СУБД (Microsoft SQL Server, MySQL, Oracle Database и др.);

- активное сетевое оборудование производства Cisco, HP, MOXA, Check Point, Huawei, Eltex;

- SCADA-системы SIMATIC WinCC, Wonderware InTouch, ICONICS GENESIS;

- программный комплекс Сириус-ИС, TrainView, TRACE MODE Runtime;

- HMI/SCADA IFIX3.5 GE Fanuc Automation, Аргус, НИИИС ПИК Орион, MasterSCADA, CitectSCADA, DeltaV, RSView32, Proficy HMI/SCADA-Cimplicity, Foxboro FowView/FoxDraw;

- ПЛК производства SIEMENS, Allen-Bradley, Omron, Schneider Electric, Yokogawa и др.

Поддерживаемые протоколы в режиме индикации и сбора данных: SSH, SFTP, SCP, Telnet, MSRPC, HTTP(S), WinRM, Syslog, SMB (CIFS), NFS, FTP, Modbus TCP, OPC UA, DCE/RPC TCP, WMI, WinExe SNMP, PROFINET, S7comm, протоколы передачи данных СУБД (MySQL, Microsoft SQL, PostgreSQL и др.).

Поддерживаемые протоколы в режиме индикации: TPKT, COTP, OMRON FINS, IEC104, IEC 61850/MMS, Suitelink, MDLC, BSAP, Modbus RTU, OPC DA, Modbus TCP, OPC UA, Ethernet, Vlan, ARP, ICMP, DNS, IP, UDP, TCP, HTTP, Syslog, SSH, RDP, SSL, DCE/RPC TCP, DCE/RPC TCP v4, SMB, Radmin, LLMNR, IPv6, NetBIOS, NetBIOS-SSN, NetBIOS-DGM, FTP, SNMP, Siemens S7, Profinet IO, Telnet, NTP, IEC 61850/GOOSE, TNS, VNC, Dameware Remote Control, GrayLog, NXlog, WinRM, DHCP, MySQL, TDS, PostgreSQL, MSSQL, Ethernet/IP, WMI, WinExe, HTTPS, DDE, IPX, CPMI, WinCC, PTP (v1, v2).

Следует отметить, что и без того обширные перечни поддерживаемых протоколов не ограничиваются приведёнными наименованиями. Один из главных принципов, положенных в основу проекта DATAPK, заключается в том, чтобы обеспечить максимальную гибкость эксплуатации комплекса и возможность тонкой подстройки под систему заказчика. Руководствуясь данным принципом, разработчики комплекса поддержали расширенные возможности «параметризации» механизмов DATAPK без необходимости внесения изменений в программный код, а следовательно, и без потребности лишний раз обращаться к производителю. Данные возможности позволяют заказчику либо системному интегратору адаптировать комплекс под конкретные нужды посредством пополнения списка анализируемых протоколов, выявляемых инцидентов ИБ, источников и типов событий и т. д.

Сведения о сертификации DATAPK

В 2017 году ФСТЭК России выдала сертификат, подтверждающий соответствие DATAPK требованиям технических условий, со сроком действия до 12 апреля 2020 года. Заметим, что в соответствии с текущими требованиями (см. утверждённое приказом ФСТЭК России №55 от 03.04.2018 «Положение о системе сертификации средств защиты информации») СЗИ может применяться и по окончании срока действия сертификата, если требования по безопасности информации соблюдаются, а заявитель осуществляет техническую поддержку. Срок окончания технической поддержки для сертифицированной версии DATAPK сейчас заявлен до 12 апреля 2025 года и, по заверениям производителя, может быть при необходимости продлён.

Дополнительно в настоящее время ООО «УЦСБ» ведёт работу по сертификации комплекса на соответствие следующим документам:

- «Требования по безопасности информации, устанавливающие уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий», утверждённые приказом ФСТЭК России от 30 июля 2018 г. № 131;

- «Требования к системам обнаружения вторжений» (ФСТЭК России, 2011 г.);

- технические условия (выполняемые меры приказа ФСТЭК России от 25 декабря 2017 г. № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации»).

Планируемый срок получения сертификата — 3 квартал 2020 г.

Работа с DATAPK

Режимы работы

DATAPK может функционировать в одном из трёх режимов, различающихся объёмом собираемых сведений и степенью влияния на компоненты АСУ ТП.

- Пассивный мониторинг. Особенностью этого режима является отсутствие прямого влияния на компоненты АСУ ТП: комплекс взаимодействует с системой в одностороннем порядке, сбор событий возможен только в том случае, если её компоненты настроены на самостоятельную отправку событий, при которой не требуется подтверждение их получения со стороны сервера (с помощью механизмов Syslog или SNMP).

- Активный мониторинг. Он предполагает двусторонний обмен данными с использованием штатных механизмов (WinRM, RPC и т.д.).

- Сканирование защищённости. Этот режим оказывает наиболее значительное влияние на работу компонентов АСУ ТП с целью выявления ошибок безопасности в них. В первую очередь предполагается его использование для проведения технологических работ, например на этапе развёртывания АСУ ТП или в рамках выполнения плановых мероприятий по поиску уязвимостей.

Обобщённый перечень функций подсистемы мониторинга, доступных в рамках каждого из режимов, представлен в таблице 3.

Таблица 3. Функции подсистемы мониторинга, доступные в различных режимах работы DATAPK

Функция подсистемы мониторинга | Пассивный мониторинг | Активный мониторинг | Сканирование защищённости |

Определение текущего состава компонентов АСУ ТП | + | + | + |

Выявление изменений в составе компонентов АСУ ТП | + | + | + |

Сбор конфигурации компонентов АСУ ТП | - | + | + |

Проверка компонентов АСУ ТП на наличие уязвимостей | - | - | + |

Обнаружение компьютерных атак | + | + | + |

Выявление сетевых аномалий | + | + | + |

Сбор событий ИБ с компонентов АСУ ТП | +/- | + | + |

Для возможности собирать конфигурации и события с объектов защиты необходимо создать и настроить в их операционных системах учётные записи с правами, предусматривающими получение такой информации (права на чтение). Логины и пароли этих учётных записей указываются в настройках DATAPK и используются сканерами и источниками событий для доступа к объекту защиты.

Ролевая модель

В списке предустановленных пользователей DATAPK уже содержатся следующие учётные записи:

- «datapk» (редактируемая, с предустановленной ролью «Developer (Разработчик)»);

- «update» (нередактируемая, с предустановленной ролью «Обновление»).

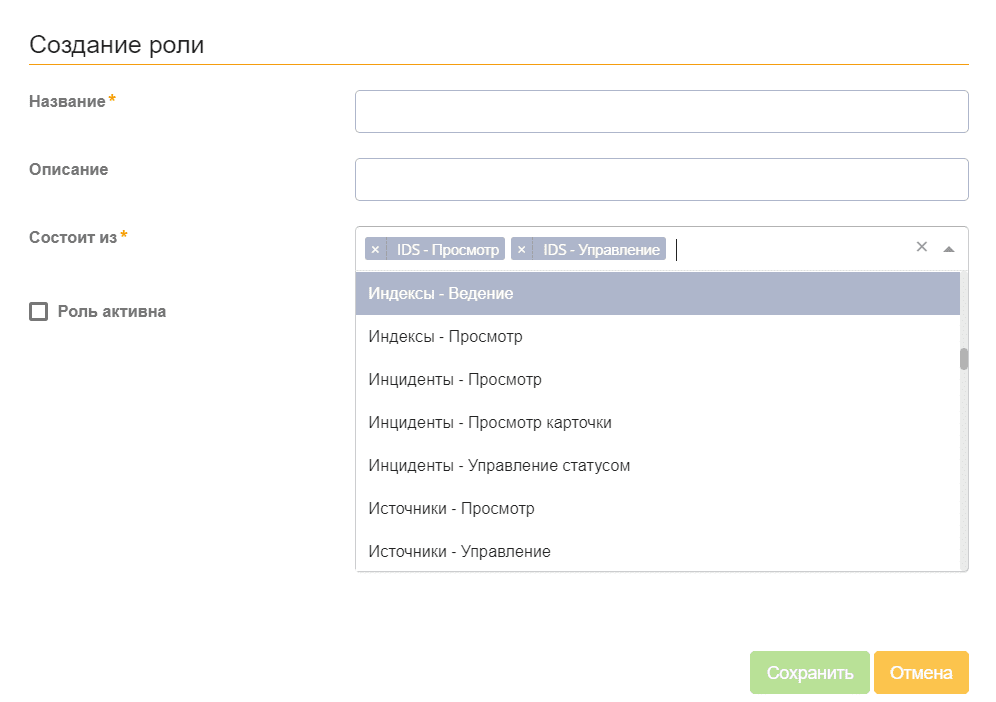

При этом в комплексе предусмотрены возможности для реализации ролевой модели, отвечающей нуждам конкретной организации — посредством создания ролей и набора доступных полномочий для каждой из них, а также учётных записей пользователей с последующим назначением ролей из списка.

Воздержимся от перечисления всех доступных полномочий (их количество очень велико) и отметим лишь, что они позволяют максимально предметно ограничить права пользователей на просмотр информации о системе, её сканирование и управление комплексами.

Рисунок 3. Создание роли в DATAPK

При необходимости можно сформировать многоуровневую систему, где одна роль включает в себя несколько ранее созданных.

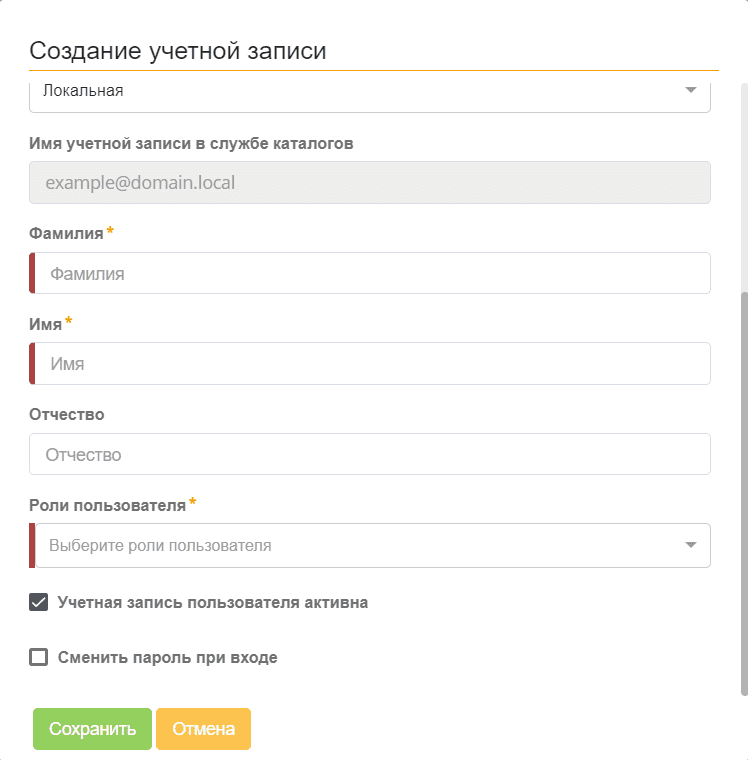

Рисунок 4. Создание учётной записи в DATAPK

DATAPK предполагает возможность аутентифицировать пользователей как локально, так и с помощью службы каталогов.

Мониторинг сети на карте

Управление инфраструктурой со стороны ответственного персонала производится через веб-интерфейс по защищённому каналу связи.

Основная панель, с которой работает пользователь и на которую он попадает после успешной идентификации / аутентификации, — карта-схема сети.

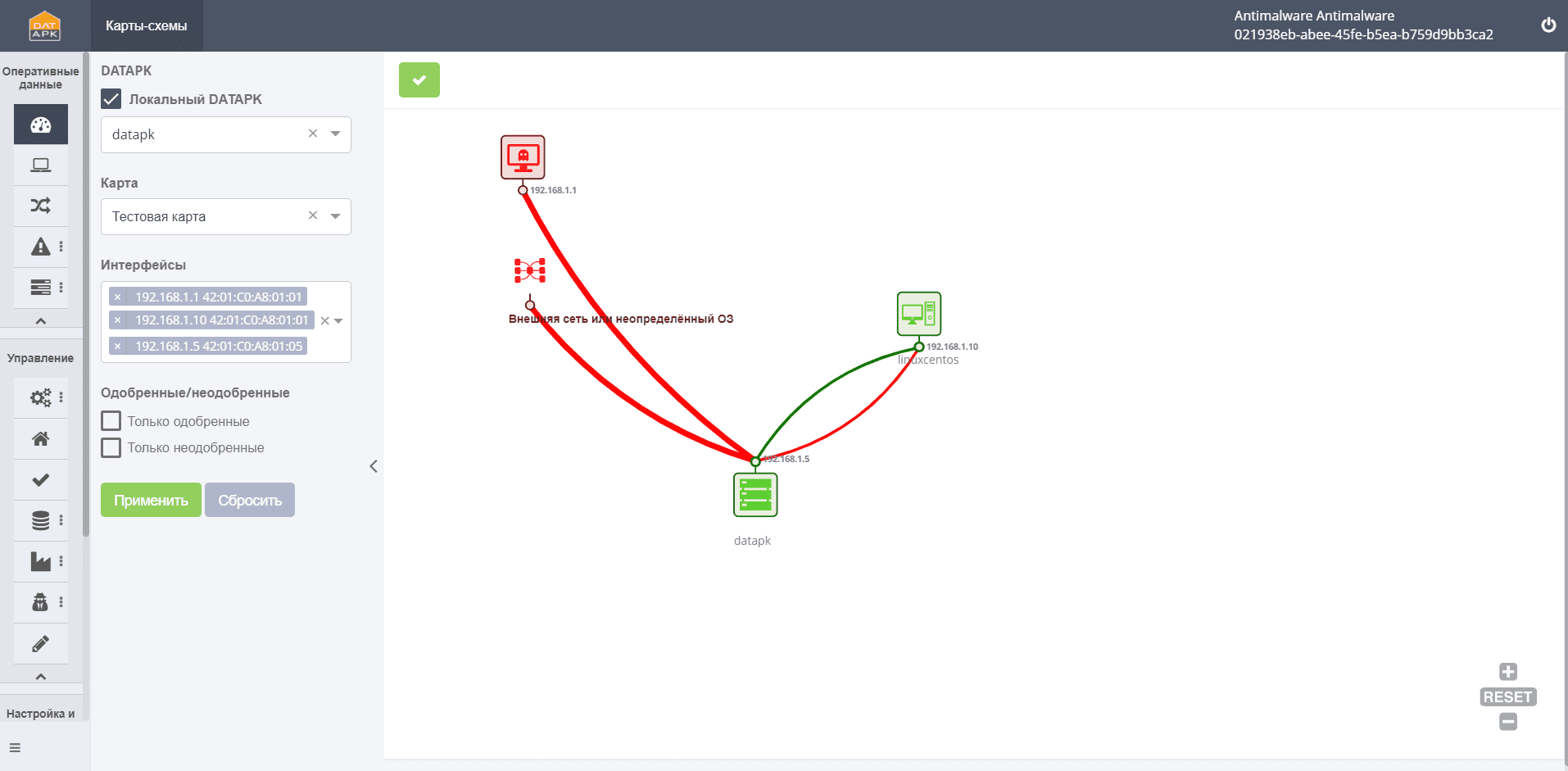

Рисунок 5. Карта-схема сети, отображаемая средствами DATAPK

Здесь пользователь может наблюдать за составом и состоянием сети и самого комплекса с возможностью просмотра более подробной информации о компонентах и связях между ними. Например, на приведённом выше рисунке видно, что в сети был обнаружен неизвестный объект, относительно которого известно следующее:

- в текущий момент времени он недоступен (объект выделен красным);

- для него обнаружены неодобренные сетевые потоки данных (связь выделена красным).

Говоря о доступности, следует отметить механизм её оценки: она определяется по наличию исходящего сетевого трафика в режиме пассивного мониторинга в течение некоторого временного периода. Если трафик присутствует, объект защиты считается доступным, и наоборот.

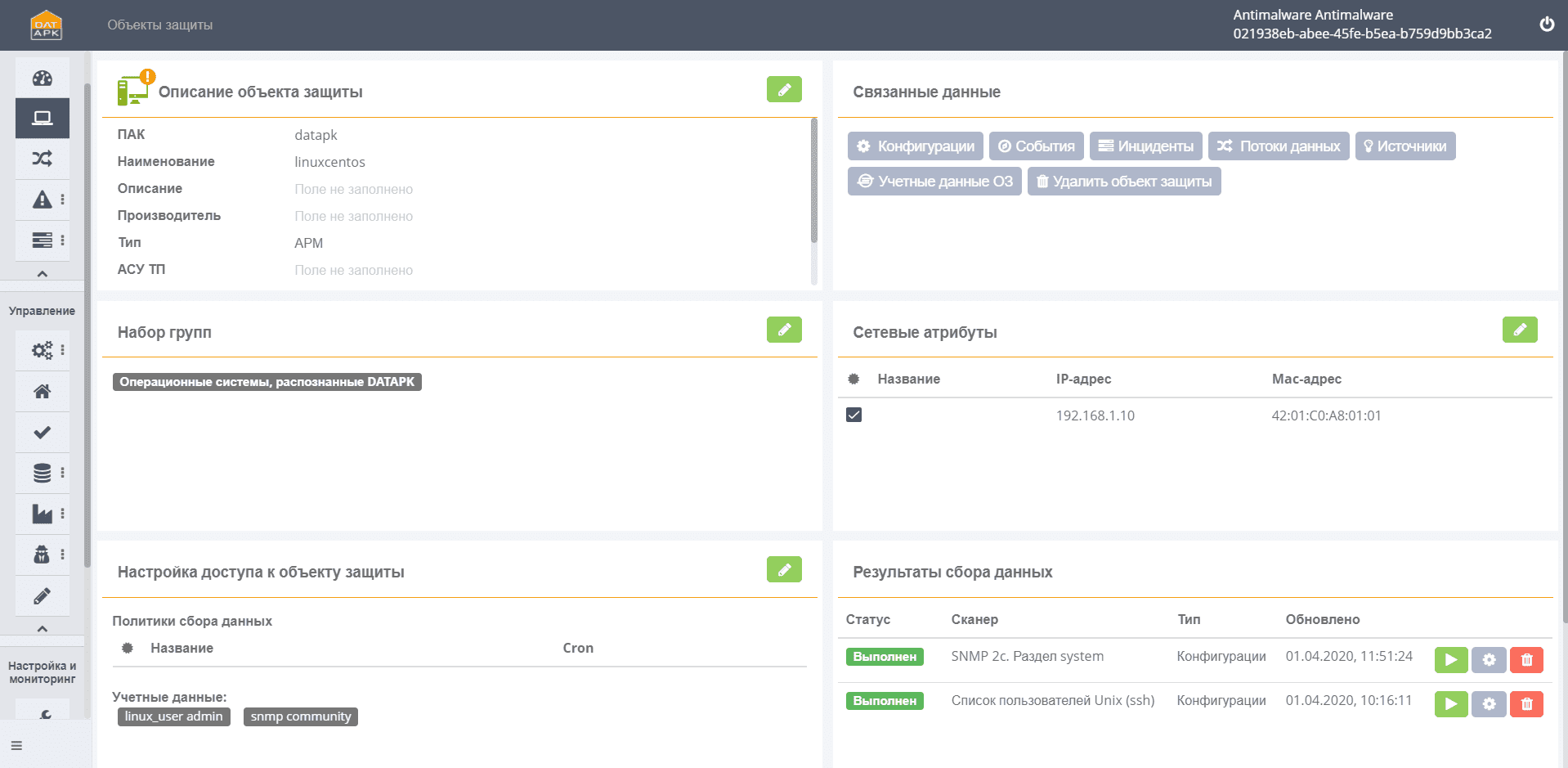

Из карты сети можно обратиться к свойствам объекта, посмотреть, что известно о нём на данный момент, и вручную определить доступные для редактирования свойства:

- общее описание, которое будет отображаться на карте сети,

- вхождение объекта в группы для удобства мониторинга (например, по типу объекта: АРМ, сервер, маршрутизатор и т.д.),

- сетевые атрибуты объекта,

- применённые к объекту политики (их мы рассмотрим далее).

Для объектов, у которых уже накоплена история мониторинга, из раздела «Связанные данные» можно перейти в специализированные разделы для просмотра имеющихся сведений.

Рисунок 6. Свойства объекта защиты DATAPK

Добавление новых объектов

В DATAPK предусмотрено получение новых объектов защиты в автоматическом и ручном режимах (обнаружение в результате пассивного мониторинга, указания домашней сети и выполнения сканирования сети).

В автоматическом пассивном режиме объекты определяются на основе MAC- и IP-адресов. При этом для каждого из них становятся известны производитель, NetBIOS- и DNS-имя, а также наименование операционной системы.

Особый интерес представляет автоматический режим с использованием механизма сканирования. Сканирование сети может быть осуществлено двумя способами: быстрым (выполняется для нахождения новых доступных сетевых узлов с возможностью определить их IP-адрес, MAC-адрес и сетевое имя) и детальным (предполагает получение расширенного списка данных об объектах, но требует больше времени на выполнение).

После добавления новых объектов их можно разместить на карте сети. Также объекты могут быть автоматически размещены на карте сети.

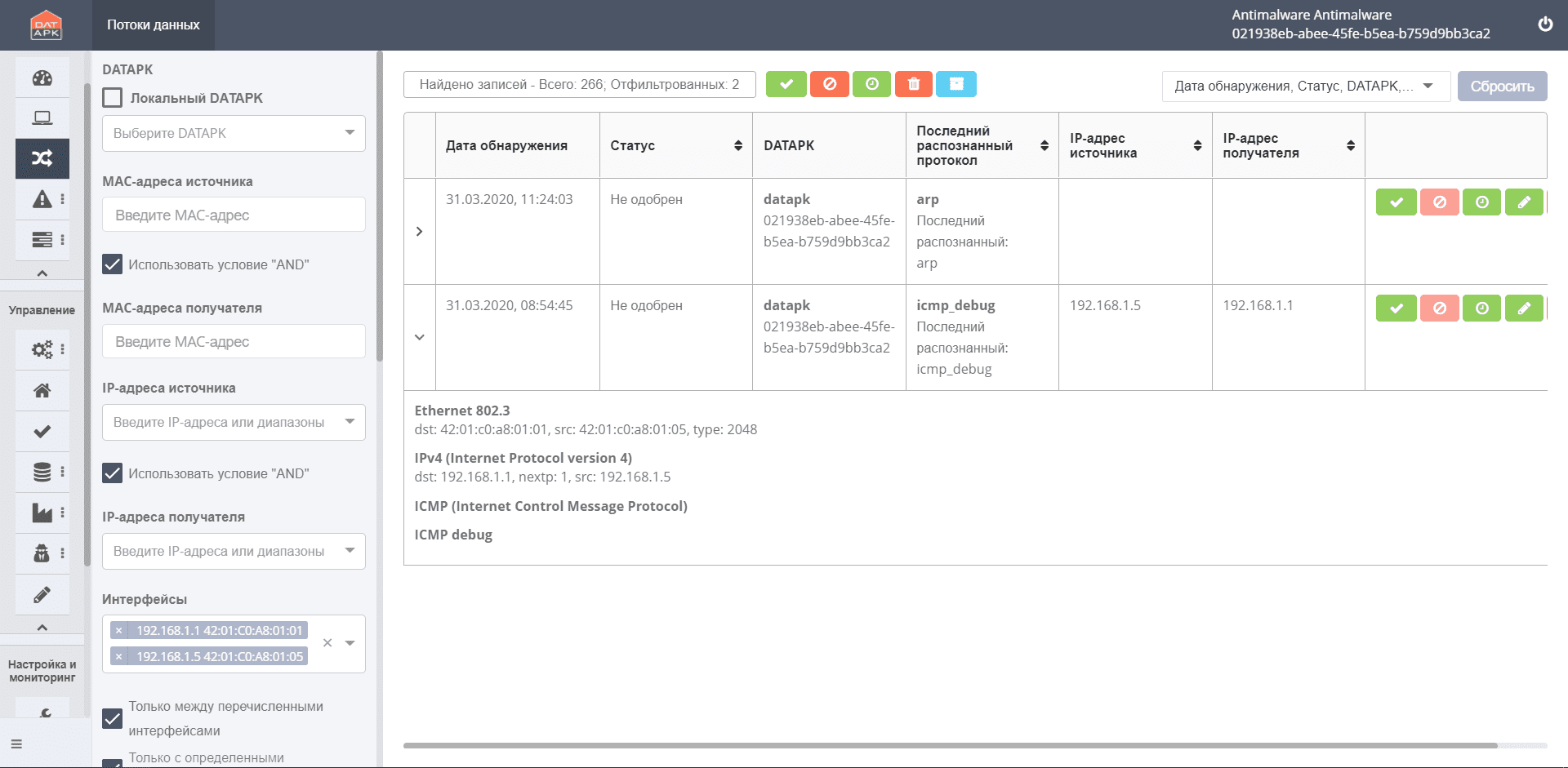

Управление потоками данных

В концепции продукта, как уже было отмечено ранее, предусмотрены понятия одобренных и неодобренных потоков данных (т.е. трафика между объектами сети с учётом протокола). Это позволяет пользователю выделять из списка существующих те потоки, которые являются безопасными и необходимыми для корректной работы АСУ ТП. Согласно принципу обеспечения максимального уровня защиты все потоки по умолчанию являются неодобренными. При одобрении потока данных пользователь может указать срок действия этого разрешения; при неодобрении также возможно удаление потока, что влечёт за собой завершение его обработки и отсутствие необходимости хранить информацию о нём.

Рисунок 7. Потоки данных, контролируемые DATAPK

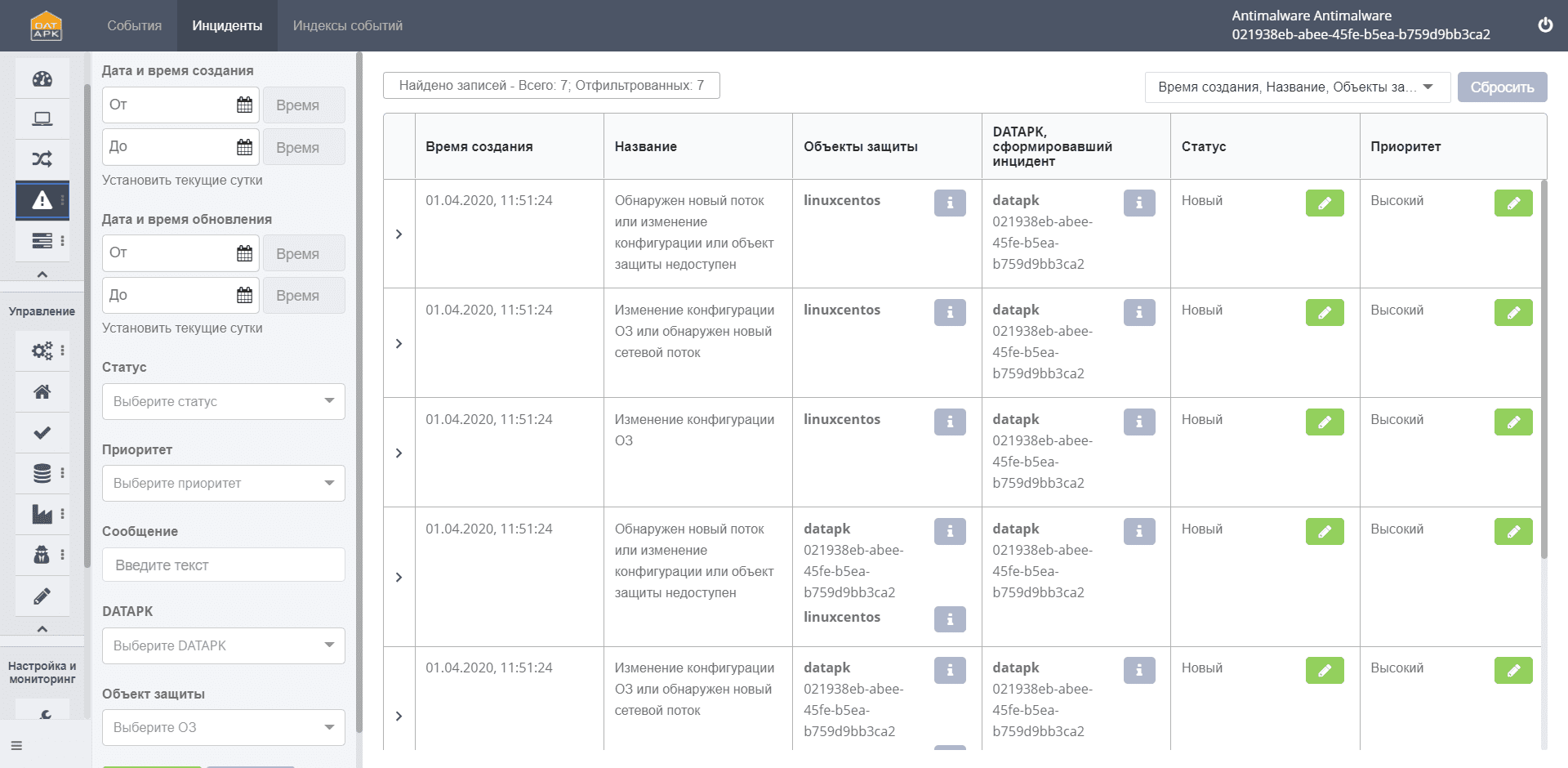

Просмотр событий и инцидентов

На отдельной вкладке пользователь может просмотреть события и инциденты, обнаруженные в результате мониторинга. При сборе событий с объектов защиты могут применяться собственные сервисы DATAPK, механизмы Syslog, SNMP и Eventlog, а также любые протоколы сбора данных, поддерживаемые DATAPK. Список инцидентов формируется на основе сведений от системы корреляции событий.

Для работы со списком инцидентов предусмотрена возможность изменения статуса, указывающего на этап обработки инцидента («новый», «в работе», «закрыт»), и приоритета, определяющего его важность.

Рисунок 8. Список инцидентов, отображаемых в DATAPK

Назначение политик мониторинга

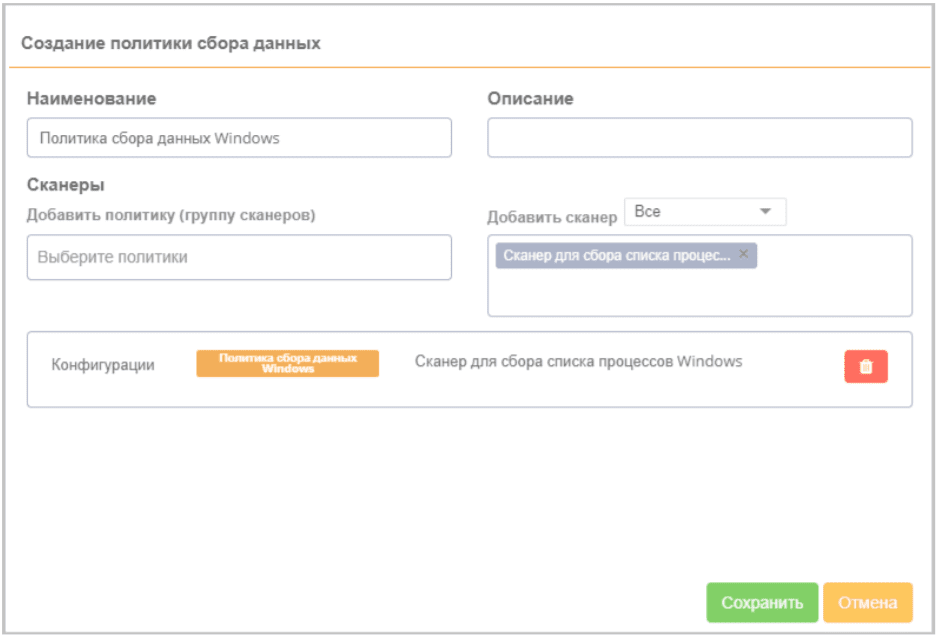

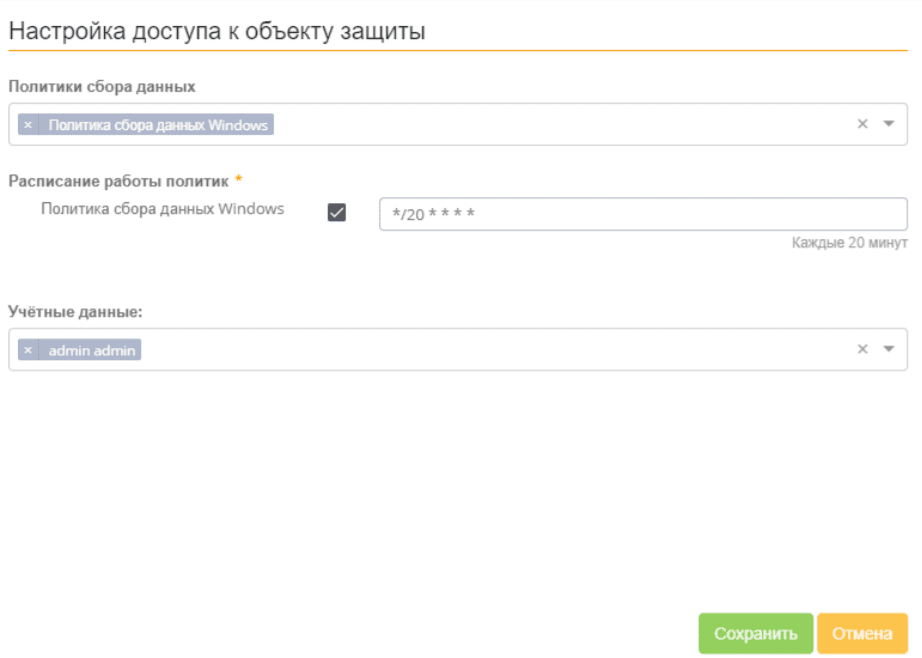

Для того чтобы обеспечить гибкий выбор правил сбора данных для каждого из объектов защиты, в DATAPK реализована возможность управления политиками — настраиваемыми наборами правил, основанными на требованиях к сбору конфигураций и событий для объектов защиты АСУ ТП.

Для политики сбора конфигураций определяются базовые параметры и общий состав. Базовые параметры задают имя и описание политики, а также тип объекта защиты. Общий состав определяет действия по получению конфигурации, описанные в правилах сборщиков параметров — сканеров.

Рисунок 9. Создание политики в DATAPK

Политика может быть создана как в ручном, так и в автоматическом режиме. Далее необходимо назначить её на объекты защиты и определить периодичность сбора данных.

Рисунок 10. Назначение политики в DATAPK

Результаты сбора данных отображаются в свойствах объекта защиты в соответствующем разделе.

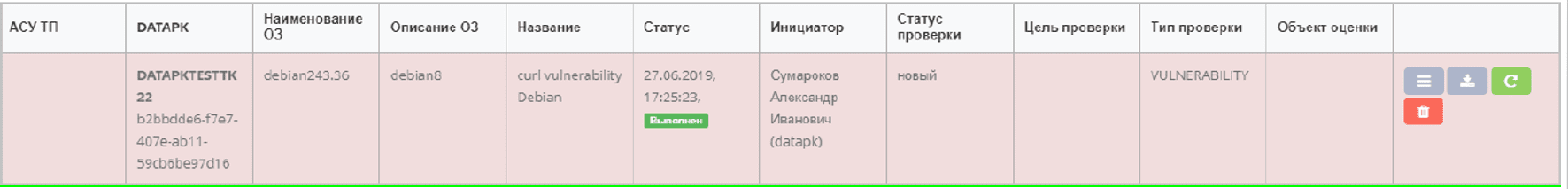

Проверки на наличие уязвимостей

В DATAPK реализована поддержка языка OVAL (Open Vulnerability and Assessment Language). Это — основанный на XML формат, предназначенный для автоматизированной оценки уровня безопасности и предоставляющий средства для описания исследуемой системы, анализа её состояния и формирования отчётов о результатах проверки.

Для поиска уязвимостей в DATAPK должны быть сделаны следующие шаги:

- загружены XML-файлы, содержащие методики определения уязвимостей — так называемые «OVAL-определения»;

- созданы скрипты для сбора OVAL-объектов (сценарии для сбора данных DATAPK выполняются в среде, поддерживающей подмножество синтаксиса языка Python);

- выполнена привязка скриптов к объектам защиты.

Если проверка выполнена успешно и для объекта защиты не было обнаружено несоответствий хотя бы по одному из критериев оценки (либо ни одна из уязвимостей не была найдена), в колонке «Статус» таблицы результатов появится надпись «Выполнен», и строка таблицы будет выделена зелёным цветом; в случае ошибки цвет будет жёлтым, а в случае обнаружения несоответствий — красным.

Рисунок 11. Результат проверки OVAL в DATAPK, сигнализирующий о несоответствии критериям оценки

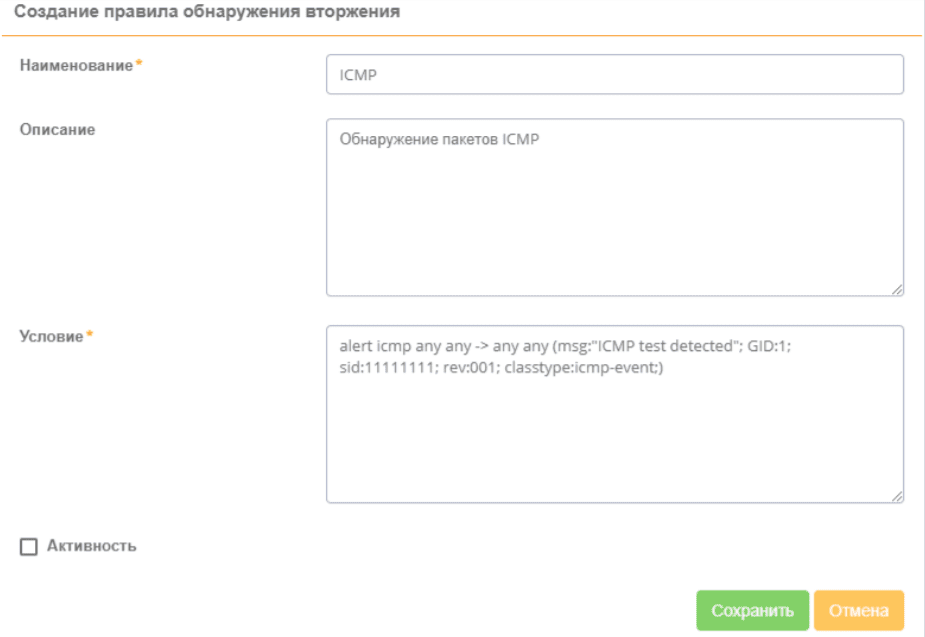

Обнаружение вторжений

В DATAPK реализован механизм обнаружения вторжений. Соответствующая служба позволяет выявлять подозрительную сетевую активность, сравнивая встроенные правила с данными, проходящими по локальной сети.

Веб-интерфейс DATAPK позволяет добавлять новые правила следующими способами: импортировать файл формата Suricata с расширением *.rules или файл формата *.json, содержащий список правил, а также создать запись о новом правиле вручную с использованием вышеназванного синтаксиса.

Пример правила, созданного вручную, представлен на рисунке ниже.

Рисунок 12. Пример правила обнаружения вторжений DATAPK

Выводы

Необходимость реализации в АСУ ТП комплекса мер, связанных с мониторингом безопасности, установлена требованиями регуляторов. Так, в приказе ФСТЭК России № 239 от 25 декабря 2017 г. к числу механизмов защиты значимых объектов КИИ отнесены:

- меры по управлению конфигурацией (УКФ);

- меры АУД.1 (инвентаризация информационных ресурсов), АУД.4 (регистрация событий безопасности), АУД.5 (контроль и анализ сетевого трафика), АУД.7 (мониторинг безопасности);

- меры ОЦЛ.1 (контроль целостности ПО) и ОЦЛ.2 (контроль целостности информации).

Кроме того, мониторингу безопасности отведено важное место в лучших практиках по обеспечению киберзащиты АСУ ТП. Приведём несколько примеров.

- Рекомендации NIST SP 800-137 «Information Security Continuous Monitoring (ISCM) for Federal Information Systems and Organizations»:

- домены автоматизации безопасности (управление уязвимостями, событиями, инцидентами, активами, конфигурацией, сетью);

- трёхуровневая референсная модель непрерывной системы мониторинга ИБ.

- RIPE Framework:

- System Population Characteristics (инвентаризационная информация об АСУ ТП);

- Network Architecture (схема сети);

- Component Interaction (информация о сетевом взаимодействии компонентов АСУ ТП).

При проектировании и построении DATAPK были учтены как требования регуляторов, так и современные исследования в области киберзащиты АСУ ТП, что позволило создать продукт, обеспечивающий решение множества актуальных проблем ИБ. В нём доступны, в частности, такие функциональные возможности, как регистрация событий, автоматический контроль выполнения нормативных требований, выявление несанкционированных изменений, незащищённых и уязвимых компонентов, попыток эксплуатации уязвимостей до момента их устранения.

Программное обеспечение DATAPK с 18 сентября 2018 года включено в Единый реестр российских программ для электронных вычислительных машин и баз данных. В соответствии с приказом Минкомсвязи России от 18 сентября 2018 г. №475 оно проходит в реестре по следующим классам ПО: системы мониторинга и управления, средства обеспечения информационной безопасности.

DATAPK имеет ряд успешных внедрений, наиболее ярким из которых на сегодняшний день является проект по построению системы защиты критически важных объектов доменного и коксохимического производств ПАО «Северсталь».

Преимущества:

- Комплексный анализ данных из различных источников (сетевой трафик, конфигурации, события).

- Определение текущего состава компонентов АСУ ТП, выявление несанкционированных изменений и существующих уязвимостей, оценка выполнения установленных требований по ИБ.

- Обнаружение компьютерных атак в технологической сети АСУ ТП, выявление сетевых аномалий.

- Идентификация, проверка подлинности и контроль доступа субъектов к системе и к отдельным функциям DATAPK.

- Защита архивных файлов, параметров настройки средств защиты информации и ПО, а также иных данных, не подлежащих изменению в процессе обработки информации.

- Наличие различных вариантов исполнения аппаратной платформы DATAPK с возможностью создания распределённой иерархии, поддержка различных режимов функционирования.

- Работа без установки дополнительного ПО на компоненты АСУ ТП.

- Возможность оперативной адаптации комплекса под конкретные нужды без привлечения разработчика за счёт расширения перечня протоколов и конфигураций объектов защиты без изменения программного кода с использованием открытых стандартов.

- Адаптация к реальным каналам связи (обмен результатами обработки данных с минимальной нагрузкой на сеть).

- Поддержка интеграции с внешними системами: SIEM, GRC и др.

- Возможность как централизованного, так и локального управления.

Недостатки:

- Громоздкий пользовательский интерфейс (недостаток отчасти компенсируется наличием подробной эксплуатационной документации на комплекс).

- Отсутствие простого варианта полного развёртывания DATAPK с помощью пошагового мастера (недостаток отчасти компенсируется имеющимся мастером первоначальной настройки и наличием продуктового курса по DATAPK).

- Недоступность через веб-интерфейс тонкой настройки DATAPK в части добавления, например, поддерживаемых протоколов и настройки ряда параметров комплекса (необходимо использовать внешние конфигурационные файлы).