Сертификат AM Test Lab

Номер сертификата: 433

Дата выдачи: 18.10.2023

Срок действия: 18.10.2028

- Введение

- Новые функциональные возможности PT Network Attack Discovery

- Архитектура и алгоритм работы PT Network Attack Discovery

- Системные требования PT Network Attack Discovery

- Политика лицензирования PT Network Attack Discovery

- Сценарии использования PT Network Attack Discovery

- 6.1. Для службы ИБ

- 6.2. Для ИТ-отдела

- Выводы

Введение

Ранее мы публиковали обзор одной из предыдущих версий системы PT Network Attack Discovery (PT NAD). С тех пор прошло более двух лет, и за это время продукт значительно изменился. PT NAD вовремя замечает атакующих внутри сети благодаря поведенческому анализу трафика и видит цепочку сетевых перемещений, которые могут привести к реализации недопустимых событий.

Коротко отметим, что появилось в 2022 году:

- Выявление аномалий. Функциональные возможности по выявлению аномальных LDAP-запросов, подключений на новые порты, фактов создания необычных удалённых служб и сервисов Windows, которых не было ранее.

- Лента активности. Агрегирует множество событий, которые обнаруживает PT NAD, служит удобным инструментом для аналитика, позволяет сократить время оценки угроз и фокусирует внимание оператора на самых важных из них.

- Сетевое управление активами (asset management). Карточки с основными данными по каждому узлу содержат дату и время его обнаружения, идентификатор, домены, группы, учётные записи, версии ОС.

- Производительность. Механизм обработки трафика DPDK обрабатывает до 10 Гбит/c на сенсор без потерь. Также разработчики оптимизировали хранение SMB- и DNS-трафика.

- Интеграция со внешними системами. Производитель добавил механизм Webhook и расширенный контекст для обогащения систем управления событиями (SIEM) через Syslog. При интеграции с MaxPatrol SIEM в нём автоматически создаются инциденты на основе данных из PT NAD.

- Инсталлятор. Появился инструмент для быстрой установки PT NAD.

- Поддержка Astra Linux 1.7.

- Преднастроенный мониторинг. Пользователи могут контролировать работу системы с помощью Grafana, которая устанавливается через инсталлятор.

- Локальное зеркало обновлений. Можно обновлять базу знаний и ПО внутри изолированных контуров.

В 2023 году вышла версия PT Network Attack Discovery (PT NAD) 11.1, которая, судя по заявлениям вендора, сильно «повзрослела».

В PT NAD появились новые статистические и поведенческие модули, позволяющие выявлять следы использования хакерского инструментария — ICMP-туннели и аномалии в SMB-трафике. Новые модули также способны обнаружить работу инструментов Cobalt Strike и Brute Ratel С4, широко применяемых в целевых атаках. Кроме того, специалисты разработали модуль, который подтверждает успешное использование уязвимостей на узлах.

Основной акцент в новом релизе был сделан на точном обнаружении атак при помощи поведенческого анализа трафика. Команда разработчиков PT NAD внедрила сложные алгоритмы, основанные на профилировании каждого устройства в сети, сборе данных и поиске отклонений, помимо традиционных сигнатурных методов. Это позволяет обнаруживать угрозы и аномалии с большей точностью, а также даёт возможность настраивать продукт под конкретную инфраструктуру каждой компании.

В PT NAD улучшен механизм исключений из ленты активности, что позволяет операторам быстро скрывать безопасные для их инфраструктуры события и уменьшать количество ложноположительных срабатываний. Также можно отметить и другие нововведения, включая возможность создания общих фильтров, проверку корректности захвата и обработки трафика, а также инженерные и эргономические (UX) улучшения. Мастер настройки в новой версии помогает быстрее установить основные параметры работы PT NAD и упрощает развёртывание продукта.

Новые функциональные возможности PT Network Attack Discovery

PT NAD обнаруживает присутствие злоумышленника в сети, аномалии и опасные / потенциально опасные события в сети организации. В версии 11.1 появились поведенческие модули и правила для выявления следующих видов и форм активности:

- ICMP-туннель. PT NAD собирает и анализирует поток сообщений ICMP Echo (ping), чтобы найти нехарактерные для них данные. В обычной сети такие сообщения используются для проверки сетевой доступности узлов или измерения временных задержек прохождения пакетов. Злоумышленники же, напротив, могут использовать этот транспорт для установления скрытого канала управления хостом, преодолевающего некоторые средства защиты.

- Зашифрованный SMB-трафик. Соответствующий модуль профилирует повседневную картину сети и сигнализирует, если какой-либо хост начинает использовать шифрованные SMB-пакеты, хотя раньше этого не делал. Функция полного шифрования пакетов появилась в версии 3.0 протокола SMB, но пока не получила широкого распространения в сетях. Такое аномальное поведение может говорить о применении хакерского инструментария — например, библиотеки «impacket», которая по умолчанию использует последнюю версию протокола.

- Успешная эксплуатация уязвимости. PT NAD анализирует каждую попытку эксплуатации уязвимостей на хостах и извлекает оттуда вредоносные команды и индикаторы компрометации (IoC), а затем проверяет установление сетевых соединений со вредоносными адресами или доменами, к которым обратится скомпрометированный хост при успешной эксплуатации уязвимости.

- Срабатывания новых правил. При большом количестве срабатываний бывает непросто понять общую картину происходящего в сети организации и зафиксировать конкретный инцидент. Чтобы помочь пользователю разобраться в подобной ситуации, PT NAD анализирует срабатывания правил и генерирует карточку о тех из них, которые не регистрировались ранее и могут говорить об изменениях в сети или о вредоносных действиях.

- Неизвестный именованный канал SMB. PT NAD автоматически обнаруживает соединения по протоколу SMB, в которых используются неизвестные именованные каналы. Именованный канал в контексте SMB — это логическое соединение между клиентом и сервером. Такой канал имеет своё название, чтобы программам, передающим данные через это соединение, было проще его идентифицировать. Одни именованные каналы (такие как «atsvc», «srvsvc», «winreg») используются для доступа к службам Windows, другие могут прослушиваться пользовательскими приложениями. Иногда злоумышленники используют эти каналы для того, чтобы обеспечить обмен информацией между вредоносными программами на заражённых узлах.

- Использование Cobalt Strike и Brute Ratel C4. Cobalt Strike и Brute Ratel — это фреймворки для постэксплуатации заражённых систем. Они позволяют злоумышленникам удобно взаимодействовать со скомпрометированными узлами из единого окна, выполнять на них команды и продвигаться внутрь инфраструктуры благодаря специальным агентам. PT NAD обнаруживает их по периодическим HTTP-запросам к управляющему серверу (C2), используемым для взаимодействия, получения команд и предоставления отчёта о результатах их выполнения.

Добавление исключений из правил в ленте активности

Теперь пользователи могут сделать так, чтобы PT NAD не отображал действия схожие с теми, которые вы посчитали ложными или неактуальными. Для этого в карточке активности появилась кнопка «Добавить исключение».

Рисунок 1. Добавление исключения через карточку активности

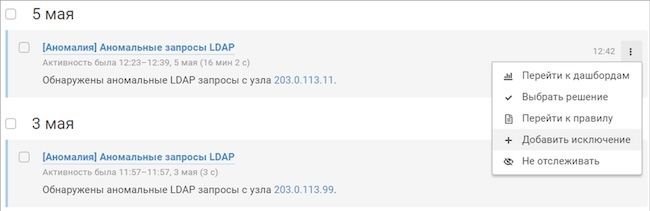

Пункт с таким же названием дополнил контекстное меню в ленте активности.

Рисунок 2. Добавление исключения в списке событий

Например, просмотрев в ленте активности сведения об угрозе на доверенном узле и отметив её как игнорируемую, вы можете заодно исключить создание других оповещений с тем же узлом отправителя и IP-адресом получателя.

Рисунок 3. Добавление исключения из правила в контексте активности

Инструмент для определения проблем с захватом и обработкой трафика

Для выявления сложных угроз с помощью PT NAD необходимо подать копию трафика в систему. Некорректно настроенное зеркалирование, потерянные или неполные пакеты снижают эффективность обнаружения действий атакующих в сети. В PT NAD 11.1 появился инструмент администратора, который помогает выявить проблемы в исходной копии и избегать обработки «битого» трафика.

Рисунок 4. Утилита для определения проблем с захватом и обработкой трафика

Общие фильтры

Пользователи PT NAD могут настраивать общие и приватные специальные фильтры по индексируемым атрибутам. Совместный фильтр позволяет передать обнаруженную информацию из обработанных данных коллегам, которые используют PT NAD в центре мониторинга (SOC) в режиме 24×7. Отметим, что общими фильтрами могут управлять все учётные записи продукта.

Рисунок 5. Личные и общие фильтры

Мастер настройки PT NAD

В PT NAD 11.1 появился мастер настройки. С его помощью можно изменять параметры взаимодействия компонентов. Для опытных пользователей предусмотрен экспертный режим. Он позволяет включать и выключать использование VLAN-тегов и информации об адресах туннелей при распознавании соединений.

Рисунок 6. Приветственный экран мастера настройки PT NAD

Мастер значительно сокращает время на конфигурирование PT NAD.

Гибкие исключения из правил

В новой версии PT NAD пользователь может исключить элементы сразу изо всех правил, не тратя времени на каждое по отдельности. Для этого в окне «Добавление исключения» в раскрывающимся списке «Правило» появился пункт «Любое» (см. рисунок ниже). В полях «Клиенты» и «Серверы» можно указать IP-адреса, диапазоны IP-адресов и подсети, доменные имена узлов, их идентификаторы и группы.

Рисунок 7. Добавление исключения из правила

PT NAD обнаруживает флуд и неавторизованное сканирование сетевой инфраструктуры компании. Сведения об угрозе располагаются на вкладке «Атаки» в веб-интерфейсе. Теперь можно не только ознакомиться с подробным описанием атаки и рекомендациями по её устранению, но и добавить исключение.

Отправка пользовательских уведомлений в сторонние системы

Для каждого из сохранённых фильтров операторы могут настраивать отправку уведомлений по электронной почте. В новой версии появилась возможность их передачи в другие системы по протоколу Syslog и с помощью механизма Webhook. Все эти функциональные возможности помогают оперативно узнавать о важных событиях в трафике.

Ротация данных

В PT NAD предусмотрено автоматическое удаление самых старых записей из хранилищ. PCAP-файлы с исходной копией трафика ротируются, когда их объём превышает 90 % от доступного дискового пространства, а метаданные всегда хранятся две недели. При желании настройки можно изменить.

Уменьшение потока данных в модуль Elasticsearch

При постоянном или временном увеличении объёма обрабатываемого трафика в сети организации специальный компонент PT NAD временно уменьшает поток информации в модуль Elasticsearch, записывая данные, которые необходимы для выявления угроз и сложных сетевых атак. Такой подход позволяет соблюсти баланс между объёмом важных сведений и производительностью системы.

Мониторинг состояния продукта

Теперь администраторы PT NAD могут проверять состояние компонентов продукта при помощи короткой команды «nad-status» (см. рисунок ниже). Она может пригодиться, если веб-интерфейс продукта временно недоступен.

Рисунок 8. Проверка состояния компонентов PT NAD

Команда работает только если PT NAD 11.1 был установлен с помощью мастера.

Индикаторы компрометации в транзакциях DNS

PT NAD определяет DNS-транзакции в трафике и разбирает сообщения этого протокола. В ответе на один DNS-запрос может присутствовать несколько IP-адресов. Раньше, если только один из них являлся индикатором компрометации, PT NAD ставил метку «IoC» напротив всего DNS-запроса. Теперь эта метка появляется рядом с конкретным IP-адресом (см. рисунок ниже). Оператор сможет быстрее увидеть индикатор и расследовать инцидент.

Рисунок 9. Индикатор компрометации в деталях DNS-транзакции

Изменения в механизмах захвата трафика

Появились улучшения и в компоненте DPDK. Теперь он работает с сетевыми картами любых производителей, хотя Positive Technologies рекомендует использовать сетевые карты Intel, Broadcom и NVIDIA Mellanox. Захват трафика с помощью «AF_PACKET» можно использовать только в том случае, если по какой-либо причине использование DPDK на сенсоре невозможно. Режим «PF_RING» больше не применяется; при обновлении системы необходимо перейти с него на DPDK.

Определение и разбор протоколов

Улучшено определение следующих протоколов:

- Datagram Transport Layer Security (dtls);

- Dynamic Host Configuration Protocol for IPv6 (dhcpv6);

- протокол платформы Apache Kafka (kafka);

- протокол системы Zabbix (zabbix).

Кроме того, в контексте протокола DTLS теперь есть функция разбора сообщений.

Транспортные протоколы для передачи Syslog-сообщений и изменения заголовков

Для отправки Syslog-сообщений можно выбрать транспортный протокол TCP или UDP. В PT NAD 11.1 заголовки Syslog-сообщений приведены к стандарту RFC 3164. После обновления PT NAD нужно проверить обработку Syslog-сообщений на стороне получателя и при необходимости перенастроить обработку данных.

Архитектура и алгоритм работы PT Network Attack Discovery

PT NAD имеет модульную архитектуру. Это позволяет устанавливать продукт в распределённой сети и обнаруживать аномалии и сетевые атаки в компаниях любого размера.

Модули продукта объединяются в следующие подсистемы:

- сенсор;

- обнаружение угроз и обогащение;

- хранение;

- пользовательский интерфейс;

- мониторинг состояния.

В инфраструктуре организации PT NAD выступает единой точкой анализа всего трафика или произвольного набора сетевых сегментов.

Рисунок 10. Схема применения PT NAD в инфраструктуре без использования сетевого брокера

Рисунок 11. Схема применения PT NAD в инфраструктуре с использованием сетевого брокера

Как работает PT NAD

PT NAD захватывает и разбирает копию сетевого трафика с помощью собственной технологии глубокой инспекции (DPI). В качестве источника трафика можно использовать устройства TAP, брокеры сетевых пакетов и активное сетевое оборудование. Поддерживаются технологии захвата SPAN, RSPAN и ERSPAN.

Анализируя копию сетевого трафика статистическими и поведенческими модулями, система определяет аномалии в сети, активность злоумышленника на этапах проникновения и во время попыток закрепиться и развить атаку внутри инфраструктуры.

Система хранит копию «сырого» трафика и обработанные данные, необходимые для ретроспективного анализа. После обновления правил обнаружения угроз и репутационных списков от PT Expert Security Center (PT ESC) продукт автоматически перепроверяет накопленную информацию и сообщает аналитикам SOC о скрытом присутствии злоумышленника в сети.

PT NAD быстро находит атакующего на пути к реализации недопустимых для бизнеса событий, обеспечивает полноценную видимость сети для SOC, обнаруживает подозрительные соединения, атаки и аномалии, что делает его ценным инструментом для расследований и проактивного поиска угроз.

Рисунок 12. Работа PT NAD с трафиком

Системные требования PT Network Attack Discovery

Требования сенсора к процессору и сетевой карте

Выше мы упоминали, что рекомендуется использовать для захвата трафика сетевые карты Intel, Broadcom или NVIDIA Mellanox.

На сервере с сенсором должен быть установлен процессор с расширением Advanced Vector (AVX). Если сервер является физическим, то в параметрах его BIOS должна быть включена технология Intel VT-d. Пользователь может самостоятельно определить, сколько ядер процессора потребуется для выполнения задач модуля «ptdpi» в схеме развёртывания (см. таблицу). Потоки захвата трафика соответствуют физическим ядрам; это означает, что при включённой технологии Hyper-Threading потребуется в два раза больше логических ядер. Потоки других типов соответствуют логическим ядрам (одно ядро — один поток выполнения).

Требования к свободному месту

Для хранения, записи и чтения данных в PT NAD следует использовать жёсткие диски и твердотельные накопители. Для захвата трафика со скоростью до 200 Мбит/с рекомендуется массив RAID 1, для более высоких скоростей — RAID 6 или RAID 10.

Жёсткие диски нужно использовать для хранилища файлов PCAP — исходной копии захваченного трафика. Чтобы рассчитать нужный объём (в терабайтах), можно умножить скорость захвата трафика в мегабитах в секунду на время хранения в днях, а затем — на величину 0,00432. Например, при скорости 200 Мбит/с за 7 дней PT NAD запишет 200 × 7 × 0,00432 = 6,048 ≈ 6 ТБ необработанного трафика.

Перед подключением дополнительных дисковых полок для хранилища нужно убедиться, что для контроллеров этих полок на сервере PT NAD есть свободные слоты PCI-E.

PT NAD использует твердотельные накопители для записи и чтения обработанных данных. Ещё на них работают операционная система и компоненты PT NAD. Нужный объём рассчитывается так же, как в примере выше, но вместо величины 0,00432 понадобится 0,000486. Например, при скорости 200 Мбит/с за 7 дней PT NAD запишет 200 × 7 × 0,000486 = 0,6804 ТБ ≈ 680 ГБ метаданных трафика.

Вычисления позволяют получить приблизительные значения. Реальное потребление свободного места зависит от типа трафика и может быть как меньше, так и больше.

Требования Elasticsearch к процессору и оперативной памяти

В кластере Elasticsearch нужно создать как минимум по одному узлу каждого типа (главный, клиентский и узел данных).

Минимальное количество ядер процессора для работы одного основного узла составляет 2, одного клиентского узла — 2, одного узла данных — 6.

Максимальное количество узлов данных на конкретном сервере рекомендуется рассчитывать путём деления объёма всей оперативной памяти на сервере (в гигабайтах) на 60. Например, на сервере со 128 ГБ оперативной памяти может быть запущено 128 / 60 = 2,1(3) ≈ 2 узла данных.

На одном сервере рекомендуется отводить для работы всех узлов Elasticsearch не более половины оперативной памяти этого сервера. Для одного узла данных должно быть выделено не более 30 ГБ ОЗУ.

Минимальные аппаратные требования

Требования к аппаратным ресурсам серверов с PT NAD зависят от расчётной скорости захвата трафика в организации. Ниже приведены минимальные требования к серверу с учётом хранения копии «сырого» трафика в течение трёх дней и обработанных данных в течение семи дней.

Таблица 1. Минимальные аппаратные требования в зависимости от скорости

Аппаратное обеспечение | До 200 Мбит/с | До 1 Гбит/с | До 5 Гбит/с | До 10 Гбит/с |

Физические серверы | 1 основной | 1 основной | 1 основной (О), 1 дополнительный (Д) | 1 основной (О), 2 дополнительных (Д1, Д2) |

Процессор | 2,2 ГГц 48 ядер | 2,2 ГГц 72 ядра | 2,2 ГГц 72 ядра (О) 56 ядер (Д) | 2,2 ГГц 72 ядра (О, Д1, Д2) |

ОЗУ | 128 ГБ | 256 ГБ | 256 ГБ (О) 128 ГБ (Д) | 256 ГБ (О, Д1, Д2) |

Сетевая карта | Портов для захвата трафика: 1 × 1 Гбит/с Портов для доступа к интерфейсу PT NAD: 1 × 1 Гбит/с | Портов для захвата трафика: 1 × 1 Гбит/с Портов для доступа к интерфейсу PT NAD: 1 × 1 Гбит/с | Портов для захвата трафика: 1 × 1 Гбит/с (О) 2 × 10 Гбит/с (Д) Портов для доступа к интерфейсу PT NAD: 1 × 1 Гбит/с (О) Портов для внутреннего взаимодействия: 1 × 1 Гбит/с (Д) | Портов для захвата трафика: 1 × 10 Гбит/с (О) 2 × 10 Гбит/с (Д2) Портов для доступа к интерфейсу PT NAD: 1 × 1 Гбит/с (О, Д2) Портов для внутреннего взаимодействия: 1 × 1 Гбит/с (Д1) |

Жёсткие диски для хранения PCAP | 2,6 ТБ, скорость записи 25 МБ/с | 13 ТБ, скорость записи 125 МБ/с | 13 ТБ, скорость записи 125 МБ/с (О) 65 ТБ, скорость записи 625 МБ/с (Д) | 13 ТБ, скорость записи 125 МБ/с (О, Д1) 130 ТБ, скорость записи 1,25 ГБ/с (Д2) |

Твердотельные накопители для записи метаданных трафика | 700 ГБ | 3,5 ТБ | 17 ТБ (О) 3,5 ТБ (Д) | 17 ТБ (О, Д1, Д2) |

Твердотельные накопители для работы ОС и компонентов PT NAD | 200 ГБ | 200 ГБ | 200 ГБ (О, Д) | 200 ГБ (О, Д1, Д2) |

В последнем случае (скорость до 10 Гбит/с) основной и первый дополнительный серверы должны быть связаны со вторым дополнительным сервером через коммутатор. При этом для основного сервера в коммутаторе должен быть выделен отдельный порт со скоростью передачи данных до 10 Гбит/с.

Горизонтальное масштабирование помогает обрабатывать поток трафика свыше 10 Гбит/c. Чем выше объёмы, тем больше понадобится серверов. На каждые 10 Гбит/c нужен отдельный сервер захвата трафика, а на каждые 5 Гбит/c добавляется сервер хранения метаданных Elasticsearch.

Программные требования

PT NAD совместим с 64-разрядными серверными версиями следующих операционных систем: Debian 10 Buster, Astra Linux Special Edition 1.7.3 и 1.7.4.

При установке операционной системы Astra Linux в окне «Дополнительные настройки ОС» (Additional OS settings) должны быть сняты флажки «Мандатный контроль целостности» и «Мандатное управление доступом» (Enable Mandatory Integrity Control / Enable Mandatory Access Control). Для Astra Linux гарантируется работа с ядром «generic».

Рекомендуется устанавливать PT NAD на чистую операционную систему, удовлетворяющую следующим требованиям:

- установлена программа «sudo»;

- пользователь, от имени которого выполняется установка, состоит в группе «sudo»;

- нет раздела или файла подкачки;

- все ссылки на установленные репозитории действуют или отключены;

- созданы необходимые точки монтирования;

- нет запущенных антивирусов;

- нет пользователя с логином «nad».

Для работы в интерфейсе PT NAD рекомендуется использовать браузер Google Chrome 113 и выше или Mozilla Firefox 113 и выше.

Требования и рекомендации по настройке виртуального окружения

Пользователь может установить PT NAD в виртуальной среде VMware vSphere или KVM. Работающий в виртуальной среде PT NAD корректно обрабатывает трафик до 1 Гбит/с. Для более высоких скоростей нужно установить PT NAD на физический сервер.

Политика лицензирования PT Network Attack Discovery

Для работы PT NAD, его защиты от нелегального использования и для получения обновлений из базы знаний экспертного центра Positive Technologies необходима лицензия.

PT NAD поставляется в виде программного обеспечения для установки в виртуальной или аппаратной среде. Предусмотрены срочные и бессрочные лицензии.

Срок действия срочной лицензии — один год. Она даёт возможность использовать систему, получать обновления и техническую поддержку. Впоследствии её можно продлить.

С бессрочной лицензией систему разрешается использовать сколь угодно долго, а обновление и техническая поддержка предоставляются на один год с возможностью продления.

Сценарии использования PT Network Attack Discovery

Для службы ИБ

Сетевое управление активами

PT NAD разбирает и анализирует более 1200 параметров протоколов, строя сетевые модели узлов. Система определяет, когда был обнаружен, активен и изменён узел, автоматически выявляет доменные имена, логины, пароли, сетевые порты и протоколы, роли и типы узлов, операционные системы.

Проверка соблюдения регламентов ИБ

Продукт помогает выявить ошибки конфигурации и нарушения регламентов ИБ. Пользователи PT NAD могут оперативно обнаружить учётные записи в открытом виде, словарные пароли, признаки использования утилит удалённого доступа и инструментов сокрытия активности в сети.

Рисунок 13. Вкладка «Лента активностей»: обнаружение средств удалённого администрирования

Выявление атак и аномалий

Поведенческий анализ трафика, статистический анализ сессий, собственные правила детектирования угроз, индикаторы компрометации и ретроспективный анализ позволяют обнаруживать атаки и на ранних этапах, и на более поздних, когда злоумышленник уже проник в инфраструктуру.

Поведенческий анализ трафика и статистический анализ сессий позволяют выявлять аномалии и сложные угрозы. Они учитывают множество параметров поведения атакующих и обнаруживают то, что пропускают правила детектирования атак. Набор индикаторов компрометации и правил ежедневно пополняют эксперты PT Expert Security Center.

Рисунок 14. Вкладка «Атаки» с количеством событий за неделю

Расследование атак

Оператор (или специалист PT ESC, который оказывает услугу экспертного мониторинга) отслеживает атаки и, анализируя метаданные, делает вывод об их успешности. Можно выбрать отдельные типы атак, и PT NAD будет уведомлять о них автоматически. При подтверждении атаки специалист по расследованию с помощью PT NAD локализовывает её, восстанавливает её хронологию, выявляет уязвимые места в инфраструктуре, вырабатывает компенсирующие меры для предотвращения аналогичных атак и собирает доказательную базу.

Рисунок 15. Виджет в PT NAD: тепловая карта техник по модели MITRE ATT&CK

Проактивный поиск угроз (Threat Hunting)

PT NAD помогает выстроить в организации процесс Threat Hunting и выявлять даже скрытые угрозы, которые не обнаруживаются стандартными средствами защиты.

Для ИТ-отдела

Сетевое управление активами

Система профилирует все сетевые узлы и знает о появлении новых, собирает информацию об активах, протоколах, номерах портов, ОС и ПО, автоматически определяет тип и роль устройства. Профиль узла всегда показывает актуальную информацию, поэтому специалисты сетевого операционного центра (NOC) могут контролировать сетевую инфраструктуру в режиме реального времени.

Рисунок 16. Вкладка «Узлы». Список обнаруженных устройств в сети и их профили

Обнаружение теневой инфраструктуры

PT NAD помогает найти неучтённые активы и сообщить ИТ-специалистам о новом сетевом узле. На основе данных из трафика система строит сетевой профиль актива, определяет его тип и роль.

Обнаружение некорпоративного ПО и ОС

PT NAD позволяет выявить сетевые узлы, на которых работает некорпоративное ПО, а также быстро узнать, какой тип ОС на них используется (даже на BYOD-устройствах). Всё это помогает сотрудникам NOC соблюдать ИТ-регламент компании и поддерживать информацию о сети в актуальном состоянии.

Выявление средств удалённого администрирования

PT NAD определяет ПО, которое предназначено для удалённого администрирования систем: AnyDesk, TeamViewer, RemoteAdmin, Ammyy Admin и др. Нецелевое использование средств удалённого администрирования может свидетельствовать о неправильной конфигурации сетевых узлов, и продукт помогает ИТ-специалистам вовремя обратить на это внимание.

Рисунок 17. Вкладка «Лента активностей». Обнаружение средств удалённого администрирования

Выводы

За последние несколько лет PT NAD получил серьёзное развитие и ряд значимых конкурентных преимуществ. В первую очередь, была значительно доработана функциональность продукта. Также команда уделила много внимания удобству работы с PT NAD.

В продукте используются передовые технологии обнаружения угроз, появились специальные модули выявления аномалий, позволяющие видеть атаки, которые не детектируются классическими методами.

Также стоит отметить, что PT NAD 11.1 — один из компонентов экосистемы продуктов Positive Technologies для систем класса «enterprise» с новыми возможностями по масштабированию и гибкой системой лицензирования.

Отличительной особенностью PT NAD является то, что в систему анализа записывается весь трафик внутри компании, чтобы во время расследования аналитики могли найти в нём артефакты атаки, которые ранее могли быть неизвестны.

Positive Technologies работает над дальнейшим развитием продукта, прислушивается к пожеланиям клиентов. В контексте ускорения импортозамещения реализовывается возможность миграции на продукты Positive Technologies с ПО западных поставщиков, что усилит позиции разработчика на рынке многофункциональных средств для защиты сетевой инфраструктуры.

Достоинства:

- Способен детектировать действия злоумышленников в зашифрованном трафике, выявлять модифицированные вредоносные программы.

- Определяет сетевые аномалии и сложные сетевые угрозы.

- Обнаруживает нарушения регламентов ИБ: использование нелегитимных и открытых протоколов, передачу учётных данных в открытом виде и т. п.

- Даёт описания и рекомендации по реагированию на атаки, определяет техники и тактики атакующих по матрице MITRE ATT&CK.

- Интегрируется со внешними системами безопасности и другими решениями Positive Technologies: PT Sandbox или PT MultiScanner — для антивирусной проверки пересылаемых по сети файлов, MaxPatrol SIEM — для передачи событий и данных о сетевых взаимодействиях ИТ-активов, автоматического заведения инцидентов при обнаружении опасных действий в сети.

- Сертифицирован ФСТЭК России по профилю «Обнаружение вторжений уровня сети 4-го класса», размещён в реестре отечественного ПО, может обеспечивать защиту в рамках выполнения требований по безопасности критической информационной инфраструктуры РФ.

Недостатки:

- Функциональность полнотекстового поиска реализована исключительно на СУБД Elasticsearch, альтернативные СУБД не поддерживаются.

- Отсутствует поддержка хостовых операционных систем на базе RPM.

- Для антивирусной проверки передаваемых по сети файлов необходимо подключать специализированные решения, например PT MultiScanner.