Сертификат AM Test Lab

Номер сертификата: 436

Дата выдачи: 24.11.2023

Срок действия: 24.11.2028

- Введение

- Функциональные возможности PT Sandbox

- Архитектура PT Sandbox

- Системные требования PT Sandbox

- Сценарии использования PT Sandbox

- Выводы

Введение

С развитием цифровых технологий и интернет-пространства появляются всё более сложные проблемы в области кибербезопасности. Для надёжной защиты от новых угроз и атак необходимо постоянно совершенствовать средства анализа и обнаружения вредоносных программ и потенциально опасных файлов. В этом контексте Positive Technologies представляет регулярное обновление песочницы PT Sandbox, тем самым обеспечивая быструю доставку экспертизы, скорую обработку пользовательских запросов и динамичный ответ на изменчивые условия рынка. На момент выхода обзора актуальна версия продукта 5.5, о ней и пойдёт речь далее. Следить за новыми релизами песочницы можно на портале технической поддержки Positive Technologies.

Основные функции песочницы PT Sandbox мы рассматривали в предыдущем обзоре, а в рамках этой статьи сосредоточимся на том, что изменилось в продукте и какие обновления он получил в релизе 5.5.

С момента выхода версии 5.0 в PT Sandbox были добавлены следующие функции:

- Поведенческий анализ на образах операционных систем Linux.

- Средство поведенческого анализа на основе технологии машинного обучения.

- Обнаружение буткитов и руткитов в поведенческом анализе при перезагрузке образа операционной системы.

- Приманки для атакующих в виде файлов, данных пользователей и процессов в виртуальных машинах поведенческого анализа.

- Параллельный анализ объекта в нескольких виртуальных машинах.

- Сопоставление поведения объектов в виртуальных машинах с техниками по матрице MITRE.

- Возможность «обезвреживания» писем путём удаления вложений и активного содержимого.

Подробнее охарактеризуем обновления в версии 5.5:

- Поиск индикаторов компрометации в ссылках: добавлено средство проверки Positive Technologies Indicators of Compromise (PT IoC), позволяющее системе проверять ссылки, IP-адреса или имена доменов на факт компрометации.

- Анонимная проверка ссылок: пользователи получили расширение быстрой проверки объектов через веб-интерфейс без необходимости аутентификации в системе. Эта анонимная проверка теперь охватывает не только файлы, но и ссылки, что делает процесс анализа более удобным и масштабируемым.

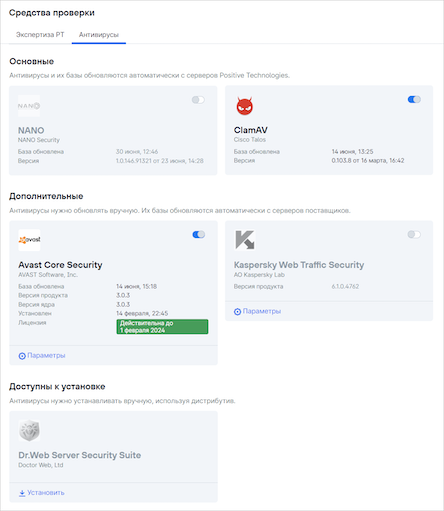

- Поддержка антивируса NANO: произведена интеграция с антивирусом компании NANO Security. Это сотрудничество позволило создать более надёжный и функциональный механизм обнаружения и нейтрализации вредоносных программ.

Рисунок 1. Новый антивирус NANO Security

- Безопасная установка пакетов RPM (Red Hat Package Manager): PT Sandbox автоматически анализирует файлы в инсталляционных пакетах Linux-систем, что предотвращает возможное внедрение вредоносных компонентов в процессе установки.

- Выявление автоматических действий в файлах PDF и определение некоторых типов файлов PDF как потенциально опасных: PDF-файлы входят в топ-3 популярных объектов, циркулирующих в инфраструктурах. Злоумышленники умеют прятать в них вредоносный код, заражая узел. При проверке файлов PDF PT Sandbox относит их к потенциально опасным, если они зашифрованы, содержат объекты OLE (Object Linking and Embedding), сценарии JavaScript или в них настроены какие-либо действия (Actions), в т. ч. при открытии (OpenActions). Новая функция позволяет предупреждать потенциальные риски и обеспечивать безопасность при работе с этим форматом.

- Проверка ссылок во вложениях писем: теперь PT Sandbox может проверять ссылки не только в теле письма, но и во вложенных в него файлах. Поддерживается проверка гиперссылок в файлах форматов RTF, DOCX, XLSX, PPTX и HTML.

- Распаковка архивов формата ARJ и созданных с помощью приложений AsPack, FSG, MPRESS, PECompact или UPX установочных пакетов: содержимое контейнеров извлекается и проверяется методами статического анализа.

Функциональные возможности PT Sandbox

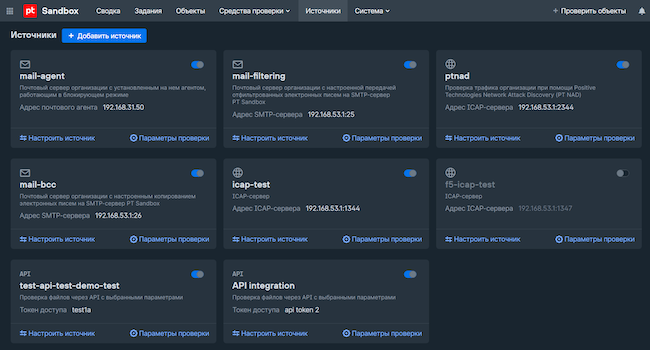

PT Sandbox предоставляет широкий спектр функций для анализа и тестирования файлов и программ (рис. 2). Одной из основных возможностей является проверка объектов, поступающих из разнообразных источников, с использованием различных средств. Это позволяет удостовериться в безопасности передаваемого объекта путём проверки его на наличие вредоносного кода, а также, при необходимости, выполнить блокировку распространения.

Часть источников, с которыми работает PT Sandbox, уникальна за счёт асинхронного API-коннектора, благодаря которому песочница может интегрироваться с любыми системами. Прикладной интерфейс (API) в песочнице от Positive Technologies не только универсален и поддерживает интеграцию с чем угодно, но также позволяет качественно анализировать большое количество файлов на потоке.

Рисунок 2. Наборы источников объектов в интерфейсе PT Sandbox

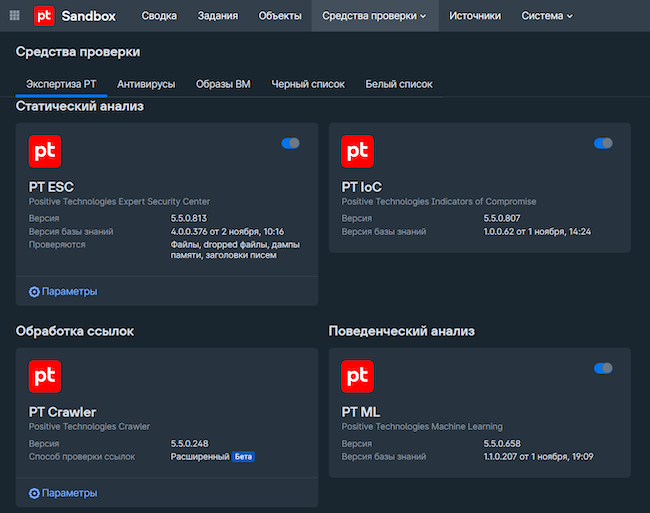

В проверках на наличие вредоносного кода PT Sandbox применяет экспертизу PT Expert Security Center (PT ESC), что позволяет анализировать объекты на соответствие правилам безопасности. Эти правила разработаны экспертами и ориентированы на выявление сложных и специфичных угроз.

Для глубокого анализа поведения объектов в PT Sandbox реализована корреляция с правилами на языке ХР (eXtraction and Processing) от PT ESC. Это позволяет быстро и точно определить возможные угрозы и недостатки безопасности.

Заслуживает внимания и проверка объектов с использованием машинного обучения, что делает анализ ещё более точным. Кроме того, PT Sandbox позволяет проводить репутационные проверки файлов.

Для анализа защищённых или обфусцированных объектов в PT Sandbox реализованы функции распаковки и деобфускации. Это даёт возможность анализировать даже те объекты, которые были специально предназначены для скрытия своего содержимого.

Для повышения качества анализа реализовано использование приманок в виртуальных средах, что позволяет имитировать реальную работу желаемой для проверяемого объекта цели и выявлять потенциальное вредоносное поведение.

Для экспертов в области кибербезопасности особенно ценна возможность анализа файловых артефактов и дампов памяти. Это даёт максимально полное представление о действиях и структуре объекта. Среди других подобных функций стоит выделить выявление буткитов.

Рисунок 3. Средства проверки PT Expert Security Center в PT Sandbox

Наконец, автоматическая перепроверка объектов позволяет удостовериться в актуальности результатов анализа и своевременно обнаружить новые угрозы.

Таким образом, PT Sandbox предоставляет комплексный инструментарий для глубокого анализа объектов и выявления потенциальных угроз безопасности.

Архитектура PT Sandbox

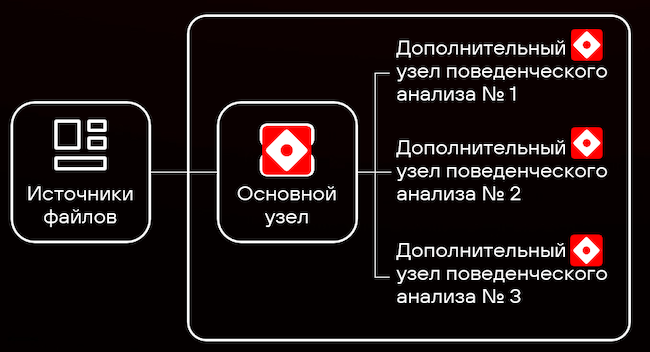

PT Sandbox состоит из нескольких ключевых компонентов (рис. 4), каждый из которых играет важную роль в обеспечении безопасности и эффективности работы системы. Рассмотрим подробнее эти компоненты и их взаимодействие.

Рисунок 4. Верхнеуровневая архитектура PT Sandbox

На схеме верхнеуровневой архитектуры можно увидеть основной узел и несколько дополнительных, которые, в свою очередь, имеют «под капотом» следующие компоненты.

- Служба высокой доступности. Является опцией архитектуры PT Sandbox, обеспечивая надёжное и бесперебойное функционирование всех узлов системы на одном IP-адресе. Этот компонент использует балансировку нагрузки и механизмы отказоустойчивости с целью гарантировать, что пользователи всегда будут иметь доступ к системе.

- Веб-интерфейс. Этот компонент позволяет пользователям взаимодействовать с системой, отправлять файлы на проверку, просматривать результаты анализа и управлять заданиями.

- База данных. Основана на СУБД ClickHouse, отвечает за хранение информации о заданиях и файлах. Этот компонент играет критическую роль в сохранении и обработке данных, которые необходимы для анализа файлов и отслеживания истории проверок.

- Управление доступом пользователей. Отвечает за аутентификацию и авторизацию пользователей PT Sandbox. Соответствующая информация хранится в базе данных на основе СУБД PostgreSQL. PT Management Console обеспечивает безопасный доступ к системе и контролирует права пользователей.

- Прикладной интерфейс (API) базы данных. Позволяет веб-интерфейсу PT Sandbox взаимодействовать с БД и отображать информацию о заданиях и результатах анализа файлов в настоящем времени.

- Ядро проверки. Является центральным компонентом системы, отвечает за отправку файлов на проверку и за контроль этого процесса. Этот компонент обеспечивает обнаружение и обработку потенциально вредоносных файлов, а также анализ их поведения.

- Хранилище файлов. Отвечает за безопасное и надёжное хранение полученных извне объектов на жёстком диске. Это важно для анализа файлов в будущем и для сохранения архивов данных о проверках.

- Модуль поведенческого анализа. Выполняет проверку файлов методом анализа их поведения. Этот модуль способен обнаруживать неявные угрозы и аномалии в поведении файлов, что делает защищаемую информационную систему более устойчивой к новым угрозам.

Архитектура PT Sandbox разработана с учётом требований по высокой доступности, безопасности и эффективности обработки файлов. Каждый из компонентов взаимодействует с другими, обеспечивая согласованную и надёжную работу системы.

Системные требования PT Sandbox

Для эффективной работы PT Sandbox необходимо учесть разнообразие системных требований. Они могут изменяться в зависимости от уровня производительности, объёма хранилища файлов и планируемой нагрузки. Рассмотрим, как оценить необходимые ресурсы и избежать распространённых проблем, включая ограничения виртуализации.

Таблица 1. Минимальные аппаратные требования для основного узла PT Sandbox с функцией поведенческого анализа

Параметр | Количество виртуальных машин | |||

2 | 5 | 10 | 15 | |

Центральный процессор 2,2 ГГц, количество потоков | 15 | 24 | 39 | 54 |

Память ОЗУ, ГБ | 29 | 42 | 64 | 85 |

SSD для ОС и компонентов PT Sandbox, ГБ | 225 | 1240 | 1240 | 1240 |

HDD для хранилища файлов, ГБ | 75 | От 1100 | От 1100 | От 1100 |

Примечание: на одном узле с функцией поведенческого анализа в PT Sandbox 5.5 может работать не более 15 виртуальных машин одновременно. Для защищённой ОС Astra Linux Special Edition релиза «Орёл» версии 1.7 число одновременно работающих виртуальных машин может быть меньше из-за высоких требований к ресурсам.

В части программных требований также можно вполне гибко подобрать подходящую сборку в зависимости от используемой операционной системы. Отдельно отмечается раздел требований для узлов с функциями поведенческого анализа, а именно — особенности работы системы при использовании вложенной виртуализации (nested virtualization).

Также ради полноценной работы в инфраструктуре необходимо открыть сетевые доступы для компонентов PT Sandbox. Подробности описаны в документации.

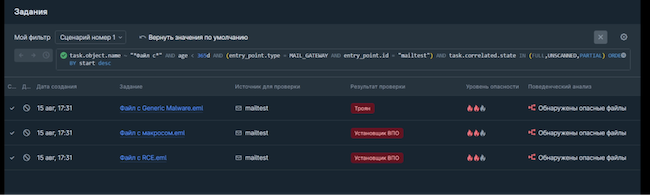

Сценарии использования PT Sandbox

В рассмотренных сценариях приведены три примера наиболее популярных вариантов доставки вредоносных программ. В них речь идёт о проверке файлов полученных через электронную почту. Мы также изучим технологии определения вредоносных элементов в «безобидных» на первый взгляд файлах.

Сценарий 1. Исследование файлов с макросами

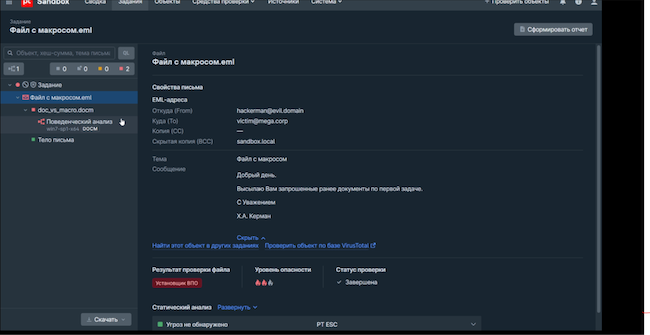

Начнём со случая, когда на анализ поступает объект с макросами. К примеру, это может быть письмо, к которому прикреплён файл в формате DOCM (рис. 5).

Рисунок 5. Основная информация об исследуемом файле с макросами в PT Sandbox

Рассмотрим этот файл детально. По первичной информации, он определяется как офисный документ и, что важно, содержит макросы. Это свойственно файлам такого типа. И хотя по результатам статического анализа макрос не кажется вредоносным, подобные объекты могут иногда быть потенциально опасными. Главный вердикт был вынесен на основе поведенческого анализа (рис. 5).

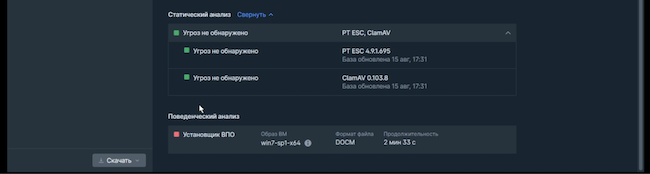

Рисунок 6. Вердикт поведенческого анализа в PT Sandbox

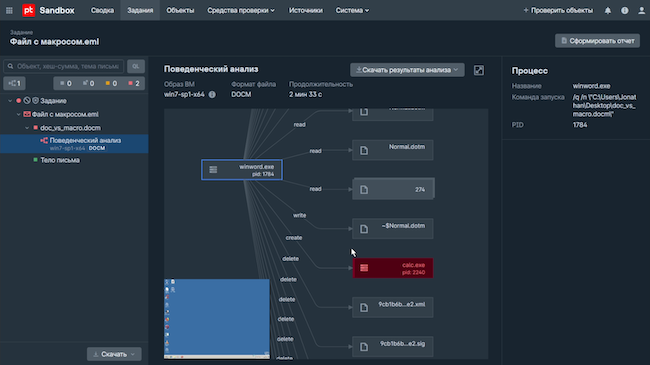

Итак, что нам показал поведенческий анализ? В процессе открытия файла в Microsoft Word был автоматически запущен калькулятор (рис. 6). Запуск внешнего процесса из офисного документа редко бывает безобидным, поэтому песочница считает действие вредоносным. На видеозаписи мы можем увидеть и другую вредоносную операцию взамен вызова калькулятора — например, запись в реестр или активацию стороннего скрипта. Всё это песочница учитывает при вынесении вердикта по файлу.

Рисунок 7. Детали поведенческого анализа в PT Sandbox

Сценарий 2. Обнаружение удалённого исполнения кода (RCE)

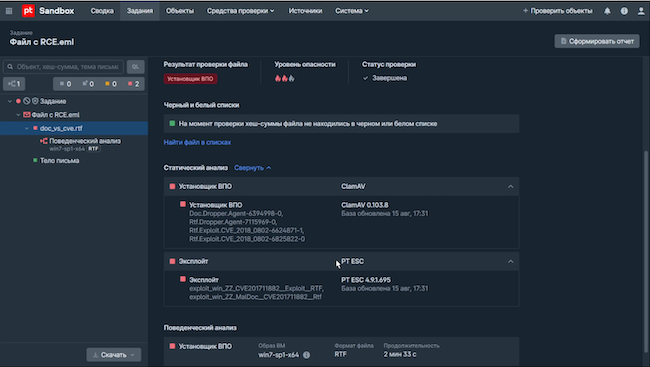

Этот пример — история о том, как поведенческий анализ может дополняться статическим. Мы рассмотрим случай, в котором обнаруживается файл с RCE (рис. 7).

Рисунок 8. Файл с RCE в PT Sandbox

Представим, что нам пришло письмо и в этом письме находится файл формата RTF (рис. 9). Cтатический анализ этого объекта показывает наличие эксплойтов для конкретных уязвимостей. Таким образом, наш вердикт основывается на совокупности данных.

Рисунок 9. Вредоносный файл с расширением *.rtf в PT Sandbox

Если мы столкнёмся с подобным файлом, где встречается уже известная антивирусным средствам эксплуатация уязвимости, то его могут сразу заблокировать средства статического анализа. Но интересны и результаты поведенческого анализа этого объекта (рис. 10).

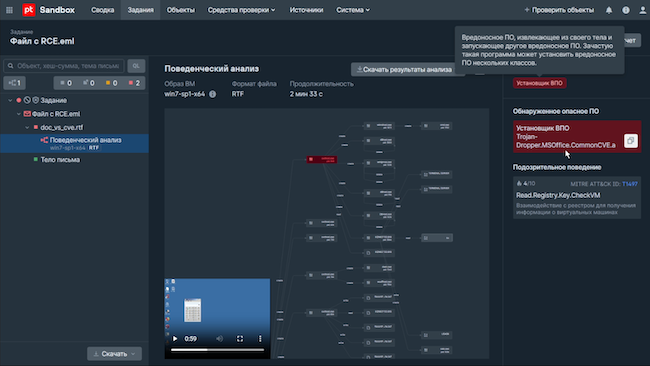

Рисунок 10. Детали поведенческого анализа файла с RCE в PT Sandbox

Мы видим дерево действий, которые выполняются при запуске файла. Заметно, что он активирует службу, которая считывает объекты. Осуществляется также вызов внешней программы — например, того же калькулятора. В реальной жизни это может быть любое другое действие. Предпринимается попытка внести изменения в реестр для последующего автозапуска, что типично для многих вредоносных программ. В этой ситуации поведение файла в виртуальной среде позволяет нам определить его как источник опасности.

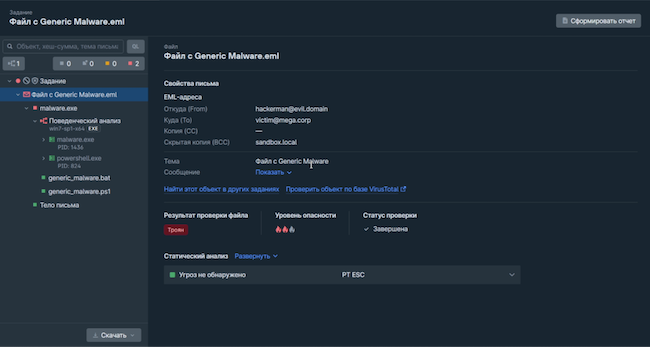

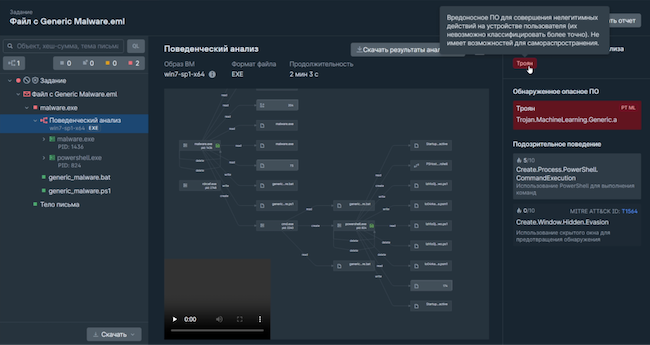

Сценарий 3. Детектирование вредоносных объектов

На примере продемонстрируем ситуацию, когда к письму прилагается исполняемый файл, который представляет собой вредоносную программу (рис. 11).

Рисунок 11. Общая информация о файле с вредоносным кодом в PT Sandbox

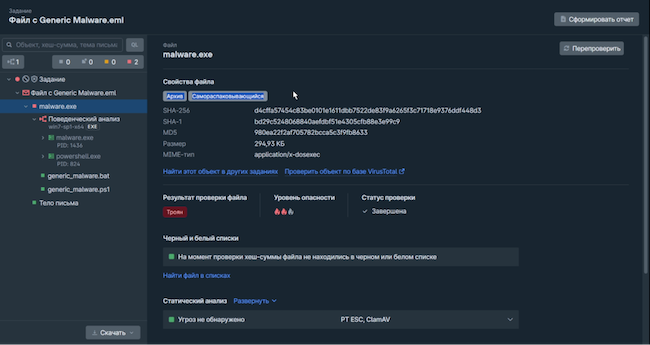

Анализируя письмо и вложение, мы обнаруживаем ряд вердиктов, относящихся к этому файлу. На стадии статической обработки песочница определила его как самораспаковывающийся архив (рис. 12), что может быть признаком попыток уйти от обнаружения при проверке. Однако статический анализ, проведённый антивирусными средствами, не дал результатов.

Рисунок 12. Файл определён как самораспаковывающийся архив

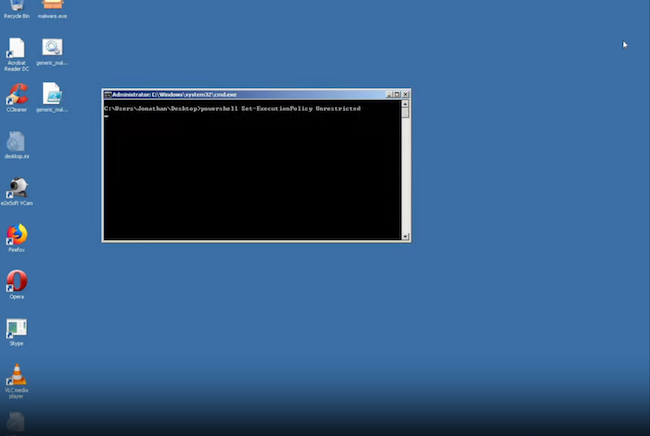

А вот при проведении поведенческого анализа исполняемый файл был квалифицирован как вредоносный. Проверка показала, что объект запустил командную строку, скрипты PowerShell (рис. 13) и прочую активность, такую как создание сторонних процессов или внедрение файлов в систему. Эти действия свидетельствуют о том, что он может быть трояном.

Рисунок 13. Детали действий вредоносного кода в PT Sandbox

Благодаря машинному обучению PT Sandbox может обнаруживать вредоносные программы даже в тех случаях, когда они демонстрируют сложное и «хитроумное» поведение (рис. 14). Анализируя поведенческие паттерны и сравнивая их со стандартными действиями, система успешно детектирует угрозы, которые могут оставаться незамеченными для традиционных антивирусов. Таким образом, даже в сложных и нестандартных сценариях потенциально вредоносные действия и программы быстро и эффективно идентифицируются.

Рисунок 14. Картина действий вредоносной программы на целевом хосте

Выводы

По итогам проведённого обзора мы приходим к выводу, что PT Sandbox 5.5 — динамично развивающийся продукт, обеспечивающий эффективную защиту от неизвестных вредоносных программ и угроз «нулевого дня». Добавление специализированных плагинов и расширений позволило системе более эффективно обнаруживать разнообразные угрозы, включая эксплойты, руткиты и буткиты.

Система даёт высокий уровень защиты и успешно предотвращает попытки обнаружения её работы, включая техники временных проверок.

Общий вывод о PT Sandbox заключается в том, что это качественный инструмент для выявления потенциальных угроз и обеспечения кибербезопасности. Он предназначен для организаций и специалистов в области информационной безопасности, которые стремятся усилить меры защиты и предотвратить атаки.

Достоинства:

- PT Sandbox помогает построить процесс результативной кибербезопасности.

- Подключение разнообразных и независимых источников с минимумом усилий. Неограниченные возможности интеграции по API.

- Гибкая настройка виртуальных сред: может адаптироваться под инфраструктуру и используемое ПО.

- Применение приманок (имитируемые данные в буфере обмена, запущенные процессы, пользовательские файлы) в поведенческом анализе, что даёт стопроцентное выявление шифровальщиков. Поведенческий анализ работает с операционными системами семейства Linux (Astra Linux и РЕД ОС).

- Обнаружение угроз в трафике от проверяемых объектов, в т. ч. зашифрованном.

- Перепроверка файлов после обновления базы знаний.

- Префильтрация файлов: PT Sandbox использует несколько средств проверки (включая антивирусы) для быстрого обнаружения известных вредоносных программ и сокращения числа тех объектов, которые требуют проверки в песочнице.

- Возможность детектировать угрозы «нулевого дня», например руткиты и буткиты.

- Высокое качество экспертизы в продукте за счёт знаний и опыта PT ESC.

- Сертифицирован ФСТЭК России.

Недостатки:

- Документация по большей части текстовая, без визуализации, архитектурных схем, схем интеграции.

- Нет поддержки поведенческого анализа для Android.

- При установке PT Sandbox в виртуальной среде не поддерживается использование дисков с ёмкостью по требованию (технология «thin provisioning»).

- Отсутствует возможность написания пользовательских YARA-правил для статического анализа.