Сертификат AM Test Lab

Номер сертификата: 383

Дата выдачи: 20.04.2022

Срок действия: 20.04.2027

- Введение

- Архитектура и задачи «СёрчИнформ КИБ»

- Поддержка импортозамещения

- Ключевые обновления «СёрчИнформ КИБ»

- Выводы

Введение

DLP как класс продуктов продолжает движение в сторону активного инцидент-менеджмента. Массовый переход на «удалёнку» в 2020 году усложнил контроль за тем, как сотрудники работают с конфиденциальной информацией. Это ещё раз показало: нужно развивать в DLP функциональность по предупреждению потенциальных угроз. Поэтому вендоры сосредоточились на блокировках, гибком управлении правами пользователей и пр.

За три года, прошедшие с предыдущего обзора «СёрчИнформ КИБ», разработчик серьёзно продвинулся в этом направлении и представил ноу-хау по блокировке доступа к объектам файловой системы для любого ПО (подробнее об этом — в соответствующем разделе).

Параллельно, по мере ужесточения требований по импортозамещению, DLP-системы расширяли поддержку отечественного ПО (и системного, и прикладного — например, российских мессенджеров и облачных хранилищ), для которого возможен контроль утечек.

В 2022 году ситуация обострилась, импортозамещение стало необходимостью и первостепенной задачей для большинства организаций. Соответственно, новым требованием к DLP стал контроль полностью российской ИТ-инфраструктуры: выигрывают вендоры, чьи продукты уже имеют такую функциональность или быстро её наращивают. «СёрчИнформ» заявляет, что возможности его флагманского продукта соответствуют новым реалиям.

Для удобства коротко повторим описание основных характеристик системы (подробнее см. в обзорах за 2019 и 2018 гг.), затем перейдём к детальному рассмотрению ключевых новинок в продукте.

Архитектура и задачи «СёрчИнформ КИБ»

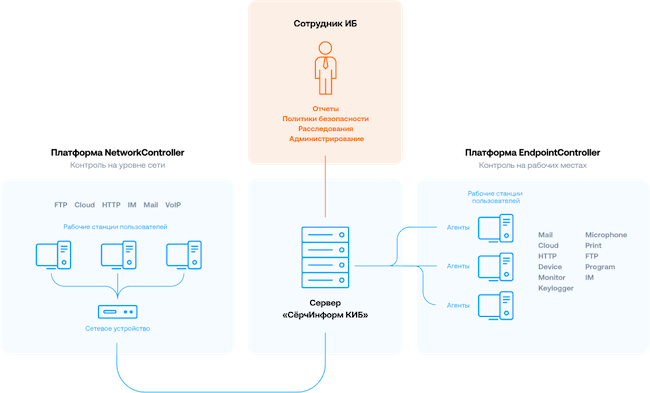

«СёрчИнформ КИБ» построен по классической клиент-серверной модели. Сбор информации о трафике данных и активности пользователей осуществляют агенты на конечных точках, анализ и вычленение инцидентов происходят на сервере.

Возможно также организовать контроль полностью на сетевом уровне: для этого в системе есть платформа сетевого перехвата, которая «снимает копию» всего веб-трафика для анализа и, при необходимости, его блокирует. Кроме того, можно ограничить контроль «вычиткой» почты с помощью интеграции с почтовыми серверами. Но наиболее полную картину ИБ-специалисту даёт комбинация всех трёх способов сбора данных.

В системе есть 11 модулей перехвата (полный перечень см. на сайте вендора), которые контролируют:

- все каналы коммуникации (корпоративную и веб-почту, мессенджеры, соцсети и т. д.);

- подключение съёмных устройств и действия с ними (запись информации, запуск файлов и пр.);

- облачные хранилища и виртуальные рабочие пространства;

- распечатку документов;

- набор текста с клавиатуры;

- активность пользователей в программах и на сайтах;

- переговоры, причём как условные звонки в Skype, так и «живые», которые ведутся рядом с рабочим ПК;

- происходящее на экранах мониторов и в зоне видимости веб-камеры;

- удалённый доступ и т. д.

Рисунок 1. Схема работы «СёрчИнформ КИБ»

За управление элементами КИБ отвечает компонент DataCenter, параметры перехвата, блокировки и другие «прикладные» функции настраиваются в EndpointController. Разработчик анонсирует, что до конца 2022 года все консоли для администрирования системы будут объединены.

Работа с перехватом в «СёрчИнформ КИБ» ведётся в двух других консолях.

AlertCenter отвечает за автоматический поиск и категорирование инцидентов по политикам безопасности. «Из коробки» их доступно более 250 — это универсальные и отраслевые политики, которые учитывают наиболее актуальные для компаний из разных сфер риски. При необходимости в простом редакторе можно создать неограниченное количество собственных политик.

В AnalyticConsole удобно вести расследования и детально изучать действия пользователей. Кроме ретроспективного анализа доступен контроль в режиме реального времени: можно подключиться онлайн к монитору, микрофону, веб-камере выбранного сотрудника. В ближайшей перспективе в AnalyticConsole будет интегрирован и AlertCenter, пока же консоль объединяет все «расширения» КИБ: например, если в компании также установлен «СёрчИнформ ProfileCenter» или «СёрчИнформ FileAuditor», работать с ними можно будет в общем интерфейсе.

Все необходимые «сводки» — например, статистику инцидентов, количество отправленных писем или скопированных на флешки файлов, информацию о дисциплине и продуктивности сотрудников, а также о работоспособности самой системы — можно просмотреть в наглядных отчётах. Их в системе более 30, шаблоны настраиваются и на их основе можно создать неограниченное количество пользовательских отчётов на любой случай. Репорты можно экспортировать, распечатывать или отправлять, например, руководителям подразделений.

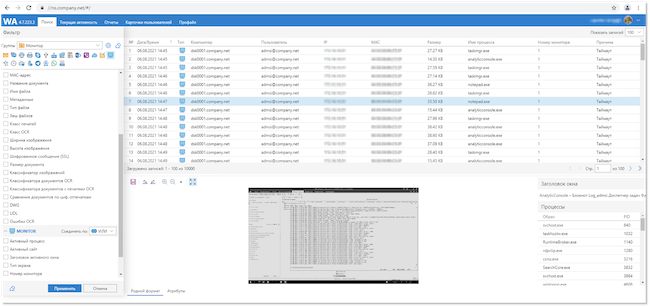

Для большей мобильности все аналитические модули и отчёты доступны через веб-интерфейс.

Рисунок 2. Веб-консоль «СёрчИнформ КИБ»

Всё это обеспечивает безопасность компании в широком смысле: не только информационную, но и экономическую, и кадровую. КИБ помогает:

- Пресекать «сливы» данных через интернет, флешки или распечатки документов.

- Выявлять случаи взяточничества, получения «откатов», воровства, мошенничества.

- Обнаруживать подделку документов и отчётов, фальсификацию данных на рабочем месте.

- Контролировать дисциплину, выявлять факты «работы на сторону», безделья.

- Отслеживать и пресекать распространение слухов и сплетен, негатива в коллективе.

Поддержка импортозамещения

DLP-система «СёрчИнформ КИБ» — полностью отечественная, входит в единый реестр российского ПО и сертифицирована ФСТЭК России по четвёртому уровню доверия. Важное преимущество системы состоит в том, что она построена на поисковом ядре собственной разработки — этот ключевой элемент полностью защищён от санкционных рисков вроде отзыва лицензий и удалённой остановки работы иностранными поставщиками.

На практике система хорошо адаптирована для работы в отечественной ИТ-инфраструктуре. Например, она распознаёт форматы файлов создаваемых в российских программах («Мой Офис», 1C и пр.), контролирует отечественные каналы передачи данных, в число которых входят мессенджеры и соцсети (Telegram, ICQ, сервисы VK, включая Mail.ru, и т. д.), облачные сервисы (от хранилищ вроде «Яндекс.Диска» до CRM и бизнес-приложений с удалённым доступом типа Bitrix) и другие каналы. Список поддерживаемых источников постоянно расширяется.

Кроме того, вендор активно внедряет «под капот» DLP компоненты от российских производителей: системы распознавания речи, OCR и т. д. С 2015 года постоянно наращивается поддержка отечественного системного софта.

Расширенный контроль отечественных ОС

КИБ может контролировать ПК на базе российских ОС Astra Linux, «Ред ОС», GosLinux, Rosa Linux, Alt Linux, Runtu и др., совместимость подтверждается сертификатами и проверяется разработчиками DLP и OC совместно для каждой новой версии. Например, в феврале 2022 г. «СёрчИнформ КИБ» получил сертификаты совместимости с Astra Linux версии 2.12 (релиз «Орёл») и с «Ред ОС» версии 7.3.

В 2021 году разработчик заявил, что уравнял возможности контроля Windows- и Linux-инфраструктур. Конкретные наборы инструментов КИБ для разных систем могут различаться, однако в целом можно говорить, что для контроля ПК на отечественных ОС теперь доступна функциональность всех модулей КИБ.

Ключевые обновления «СёрчИнформ КИБ»

Блокировки и карантин

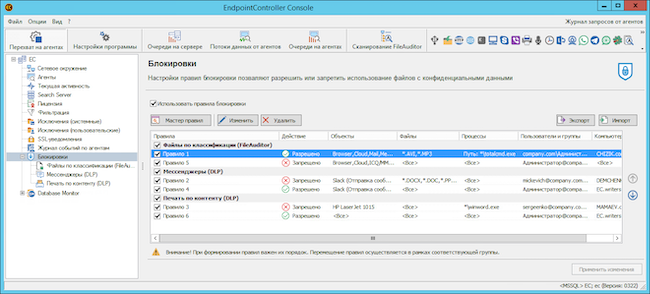

КИБ позволяет заранее запретить опасные действия пользователей, которые могут спровоцировать инцидент. Блокировки работают по контенту (содержимому) и контексту (атрибутам и свойствам) данных, причём анализ теперь осуществляется в конечных точках. Это повышает быстродействие запретов, так как не требуется обработка данных на сервере. Под контролем — все основные каналы, передачу данных по ним можно настроить максимально гибко. Кратко перечислим их возможности.

Рисунок 3. Настройка правил блокировки в «СёрчИнформ КИБ»

- Контентные и контекстные блокировки в вебе. Можно закрыть доступ к конкретным ресурсам или целой категории сайтов (онлайн-казино, соцсети, видеохостинги и т. д.) для отдельных пользователей или групп. Блокировка может настраиваться по расписанию: например, блокировать развлекательные сайты для всех сотрудников в рабочее время, кроме обеда. Также работают контентные и контекстные блокировки передачи файлов и данных на выбранные сайты. Например, во «ВКонтакте» можно заблокировать возможность загружать любые файлы, при этом оставив доступ к остальной функциональности сайта. А если пользователь попробует поделиться в чате с другом ноу-хау компании, его сообщение просто не уйдёт.

- Контентные и контекстные блокировки в мессенджерах. В мессенджерах Zoom, Slack, Telegram и WhatsApp можно запретить отправку файлов выбранных форматов, расширений и с заданным содержимым. Например, если в правиле настроен запрет на отправку файлов с текстом «Коммерческое предложение», пользователь не сможет прикрепить такой документ во вложения в чате. Для всех перечисленных мессенджеров, кроме WhatsApp, также доступна блокировка отправки текстовых сообщений с заданным содержанием. Сообщение с запрещённым контентом придёт адресату в нечитаемом виде.

На видео: настройка и работа контентных блокировок в мессенджерах

- Контентные блокировки печати. Доступна возможность запретить распечатку документов с заданным содержимым. КИБ заблокирует отправку файла на принтер, а пользователь получит уведомление о запрете подобных действий (если включён интерфейс на агенте — см. ниже). Настроить запреты можно по пользователю или группе, ПК, принтеру, запущенному процессу.

- Контекстные и контентные блокировки устройств. Можно запретить подключать любые или выбранные «девайсы» на все или выбранные ПК, конкретным пользователям и группам, а права на пользование флешками выдавать только по запросу через интерфейс на агенте. Более мягкая мера — ограничить запись на съёмные устройства по объёму данных и останавливать её по достижении порога, или запретить запись определённого контента / типа файлов. Также доступна блокировка передачи данных через буфер обмена, она настраивается по содержимому и контролирует как копирование текста, так и передачу файлов.

- Контентные блокировки в облаках. Функциональность аналогична запретам в вебе и для подключаемых устройств: можно заблокировать возможность записи в облачные хранилища файлов с заданным содержимым или определённого типа.

- Контентные блокировки доступа произвольных процессов к файлам (при интеграции с FileAuditor). КИБ поддерживает вычитку меток DCAP-системы «СёрчИнформ FileAuditor» и может блокировать передачу файлов по ним без дополнительной траты ресурсов на анализ контента. В результате в программе можно гибко разграничить доступ к объектам файловой системы для любых приложений. Это значит, что все документы с определённой «тематической» меткой DCAP (ПДн, бухгалтерские, клиентские базы и пр.) перестанут открываться в приложениях, где их можно куда-то отправить (например, браузерах, десктоп- и веб-клиентах мессенджеров, почте и пр.). Запреты можно установить для всех или выбранных пользователей / ПК. Такие блокировки — ноу-хау разработчика, подробнее о них см. в обзоре «СёрчИнформ FileAuditor».

- Блокировки в почте. Запреты настраиваются для писем и вложений по содержимому (например, нельзя пересылать файлы с грифом «Коммерческая тайна») и атрибутам (например, нельзя прикреплять вложения формата *.dwg).

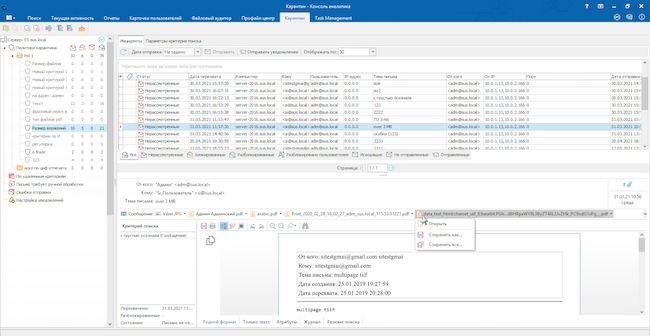

- Умный карантин. Вендор переработал логику работы карантина: теперь «СёрчИнформ КИБ» проверяет почтовый трафик на выделенном ядре, не задействуя основные мощности системы. DLP-система останавливает отправку писем с подозрительным содержанием и оповещает об этом ИБ-специалиста. Он может запретить или разрешить отправку сообщения в настоящем времени, как только изучит инцидент. Правила проверки писем легко задать с помощью шаблонов, а при инциденте можно запустить внешний скрипт, чтобы отреагировать на опасность.

Рисунок 4. Новый интерфейс почтового карантина в «СёрчИнформ КИБ»

Для карантина доступен «открытый» режим работы, когда сотрудники получают уведомления при попытке нарушить правила ИБ в почте: отправить письмо нежелательному адресату, с уязвимыми вложениями и т. п. При этом ИБ-отдел может предоставить работникам возможность самостоятельно разблокировать письма, попавшие в карантин, через ответное письмо или по ссылке. Это снижает нагрузку на отдел ИБ и снижает риск остановки легитимных бизнес-процессов.

Интерфейс на агенте

В конечных точках, т. е. на компьютерах сотрудников, появился пользовательский интерфейс, который:

- Уведомляет сотрудника о разрешениях или запретах доступа.

- Позволяет запросить доступ к использованию устройств.

- Работает для всех контролируемых DeviceController устройств, а также принтеров.

ИБ-специалист может выдать или не выдать разрешение на запрошенный период, изменить период доступа или отозвать разрешение во время сессии при подозрении на инцидент.

Чтобы ИБ-специалисты оперативно получали уведомления о запросах от пользователей, можно настроить отправку оповещений о них на почту. Если таких запросов много, удобнее настроить отправку оповещений в виде дайджеста. Каждый запрос будет отражаться в консоли EndpointController и дублироваться по электронной почте.

На видео: запрос и предоставление доступа к устройству, контроль сессии доступа

Просмотреть, что именно пользователи делают при получении запрошенного доступа, можно с помощью принудительных снимков экрана. Система будет их делать с нужным интервалом всё время, пока сотрудники работают с устройством. Снимки будут доступны в AnalyticConsole, причём найти их просто, благодаря специальному фильтру «Причина съёмки» для источника «Monitor»: достаточно указать «Предоставление временного доступа».

Помимо того что интерфейс на агенте позволяет гибче управлять правами пользователей, он выполняет ещё и «дисциплинирующую» функцию. Сотрудники постоянно осведомлены о том, что их действия за ПК контролируются. Как правило, это влияет положительно: они внимательнее относятся к правилам ИБ и реже ошибаются в работе с данными.

Карточка пользователя

В КИБ информация о каждом сотруднике объединяется в карточку пользователя. Карточка содержит краткую биографию, учётные данные сотрудника, архив связанных с ним инцидентов и данные об эффективности. В том числе учитываются каналы связи, которыми сотрудник пользуется на рабочем месте чаще всего. Можно указать дополнительные сведения по желанию ИБ-специалиста — от должности и номера кабинета до хобби и семейного положения. С такими «сводками» специалисту по безопасности удобнее уточнять информацию о коллективе и определять, какие ещё каналы проверить, если в отношении сотрудника есть подозрение на нарушение.

Карточки можно объединять в группы, например, по отделам, увлечениям или уровням доступа к конфиденциальной информации. На «особый контроль» ставятся потенциальные нарушители, находящиеся в «разработке», в отдельную категорию попадают, например, доверенные лица руководства. Автоматически создаются карточки и на внешних пользователей, с которыми сотрудники компании связаны регулярными контактами.

Рисунок 5. Карточка пользователя с кратким отчётом ProfileCenter

Если в компании установлен ProfileCenter, в карточке также отобразится краткий отчёт о психологических характеристиках сотрудника: слабых и сильных сторонах, уровне амбиций, базовых ценностях, потенциальных рисках для информационной безопасности с его стороны.

Анализ надёжности паролей

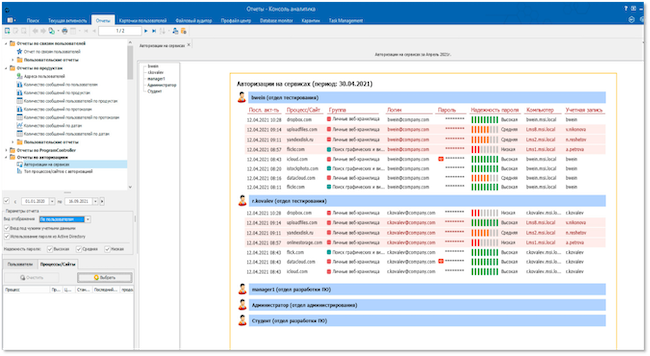

Дополнительно в карточку пользователя встроен отчёт «Авторизации», который показывает, за каким ПК, на каком сервисе, под какой учётной записью авторизовался сотрудник. Сервис анализирует сложность паролей пользователя и оповещает, если учётные данные на стороннем ресурсе совпадают с паролем от корпоративной учётной записи.

Кроме индивидуальных сводок по пользователю можно просматривать сведения по всему коллективу. Отчёты показывают топ популярных сайтов, на которых выполняются входы в систему, обнаруживают учётные записи, которыми одновременно пользуются несколько человек, а также оценивают сложность их паролей.

Рисунок 6. Отчёт «СёрчИнформ КИБ» по авторизациям пользователей

Инцидент-менеджмент

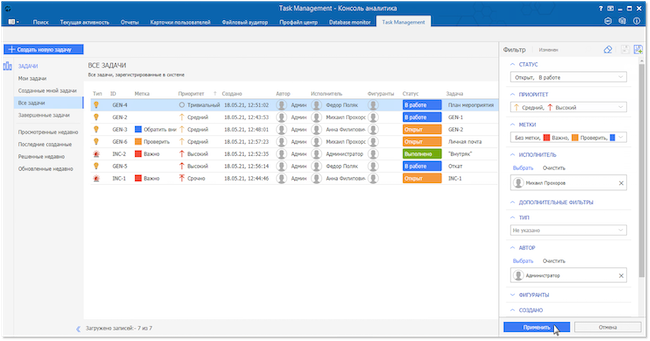

В обновлённом «СёрчИнформ КИБ» появился «планировщик задач» для ИБ-отдела с удобной функциональностью для ведения сложных расследований. Он позволяет:

- Задать роли ИБ-аналитиков.

- Расставить приоритеты для задач.

- Объединять все улики.

- Вести досье на инсайдеров и их сообщников.

- Экспортировать результаты расследования.

Дополнительно менеджер поддерживает подгрузку внешних файлов, которые могут помочь в расследовании.

В результате каждый сотрудник ИБ-отдела будет в курсе свежих задач по текущим и новым расследованиям — для этого предусмотрена система уведомлений. Уровень доступа к разделу «Task Management» для конкретных сотрудников настраивается руководителями. Это может быть «Полный доступ», «Только чтение» или «Запрещено». В последнем случае компонент не отображается в пользовательском интерфейсе AnalyticConsole.

Рисунок 7. Вкладка «Task Management» в «СёрчИнформ КИБ»

Искусственный интеллект и распознавание объектов

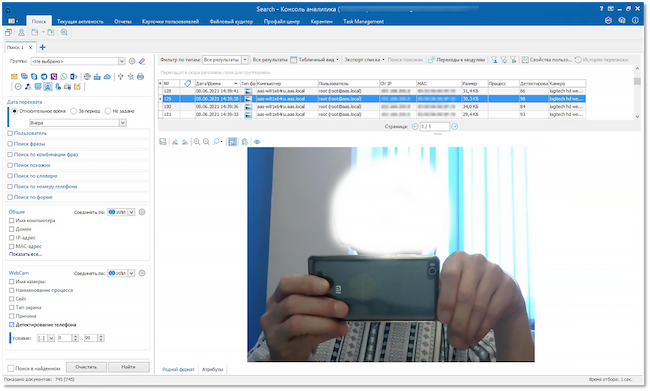

В «СёрчИнформ КИБ» появилась функциональность, которая позволяет детектировать попытки сфотографировать экран. ИБ-специалисты теперь могут выявлять утечки на личные гаджеты сотрудников — канал, который ранее не поддавался контролю в большинстве отечественных и зарубежных DLP-решений.

Система распознаёт наведение смартфона сотрудника на монитор ПК благодаря технологии машинного зрения. Изображение захватывается с веб-камеры пользовательского ПК. Распознавание инцидента происходит по следующему принципу:

- MonitorController делает снимки с веб-камеры пользователя в соответствии с установленными параметрами (по расписанию или в связи с заданными событиями).

- Нейросеть обрабатывает эти снимки и распознаёт на них объекты, похожие на смартфон, по набору универсальных параметров (прямоугольная форма, наличие камеры, диода вспышки и др.).

- Система фиксирует совпадение, присваивая ему степень достоверности — насколько инцидент похож на преднамеренное наведение смартфона на монитор ПК.

Распознавание работает вне зависимости от цвета, размера, модели, производителя устройства. При этом КИБ может определять уровень схожести предмета в руках сотрудника со смартфоном: похожие объекты распознаются, но им присваивается низкий процент достоверности. Например, система отличает смартфон от внешних жёстких дисков (соответствие по размеру, форме), кружек (схожесть по форме) и других предметов. При этом именно смартфоны, даже замаскированные или спрятанные, обнаруживаются с высокой точностью.

Рисунок 8. Распознавание попытки сфотографировать экран

Кроме того, MonitorController собирает информацию о сайтах и процессах, открытых на ПК сотрудника в момент снятия скриншота или активации веб-камеры. Поэтому при необходимости можно увидеть, что именно он пытался сфотографировать на свой гаджет.

Благодаря функции распознавания лиц — другому обновлению — система идентифицирует, кто в момент потенциального нарушения находился за ПК. Для этого «СёрчИнформ КИБ» сравнивает фотографию пользователя с веб-камеры с базой фотографий сотрудников, которые хранятся в Active Directory. Если в учётную запись зашёл кто-то другой, то специалист по безопасности получит уведомление об инциденте. В программе можно увидеть, кто из сотрудников воспользовался чужим ПК, узнать дату и время инцидента, а дальше с помощью детального анализа выяснить, чем занимался пользователь. В будущем на основе этой функциональности можно будет блокировать доступ в учётную запись, если лицо работника, вводящего логин и пароль, не соответствует личности владельца аккаунта.

Новые поисковые возможности

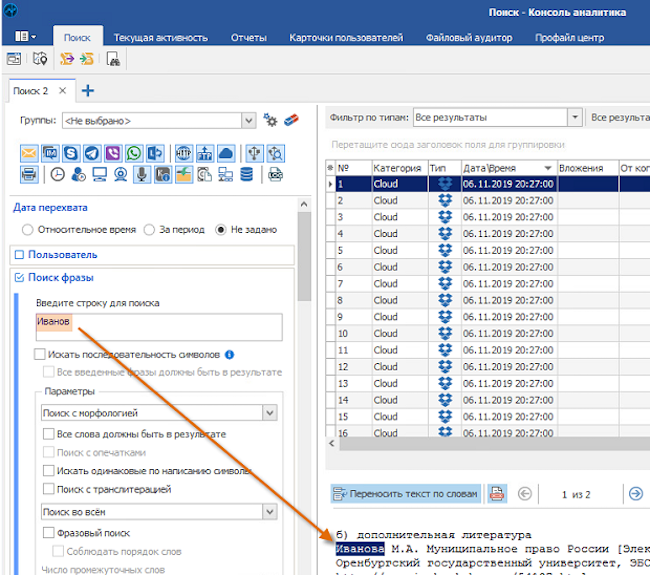

Стандартные восемь видов поиска в КИБ обогатились дополнительными параметрами и стали глубже и точнее.

Теперь можно искать информацию по формам со стандартными полями — например, заполненные анкеты с полями «Ф. И. О.», «дата рождения», «место жительства» и др. Механизм действия похож на поиск по регулярным выражениям, но учитывает сразу совокупность полей, а потому хорошо подходит для обработки больших объёмов стандартизированных данных.

Возможности поиска по регулярным выражениям тоже выросли. Появились новые группы выражений для разных сфер: банковской (например, номера БИК, SWIFT, ISN), финансовой (ОГРН, КПП), страховой (ОСАГО, полисы ОМС), а также госсектора, промышленности, телекома, энергетики, издательского дела и др. Добавились и новые форматы номеров документов гособразца: от трудовых книжек до военных билетов.

Обновления затронули регулярные выражения для РФ. Другая локальная новинка — в системе появилась база данных русских фамилий для поиска с морфологией, которая позволяет находить фамилии с учётом их словоформ, т. е. в любых падежах.

Рисунок 9. Поиск по фамилии с морфологией

Фразовый поиск приобрёл две новых разновидности. Можно искать словосочетания в контексте — по комбинации фраз с указанием, какие ещё слова / выражения должны быть рядом с искомой фразой в тексте, — или настроить поиск по количеству фраз, когда можно указать в запросе сразу несколько словосочетаний, а система среагирует только на тексты, в которых упоминаются все или не менее чем N из них. Использовать эти виды поиска можно в политиках безопасности или вручную в AnalyticConsole.

Для неиндексируемого перехвата (например, данных о посещаемых сайтах или подключаемых устройствах) добавились новые атрибуты. Например, теперь можно искать снимки MonitorController по фоновому процессу и заголовку открытого окна, а события в перехвате DeviceController — по дате создания, изменения документов на флешках или последнего взаимодействия с ними пользователей. Также можно искать случаи, когда пользователи вводят с клавиатуры спецсимволы или используют служебные клавиши. Это помогает распознавать маскировку текста (например, когда через комбинацию «Alt + числовое значение» вводят буквы с диакритическими знаками и из иных алфавитов — πρυβéτ), а также обнаружить попытки использовать системные команды для управления компьютером (скажем, нажатие Pause/Break).

Чтобы использовать это многообразие функций было проще, в AlertCenter увеличили длину сложного поискового запроса. Теперь в каждом подзапросе помещается больше символов и их сочетаний, это позволяет задавать больше условий поиска в рамках одной политики безопасности.

Возможности интеграции

Разработчик активно развивает возможности обмена данными КИБ с прикладными отечественными системами, главным образом — ИБ-инструментами.

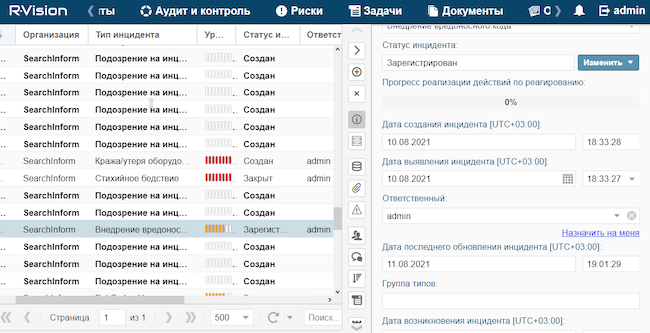

Например, реализована полноценная интеграция с российским SOC-решением R-Vision. Контроль ИБ-инцидентов, выявленных DLP-системой «СёрчИнформ КИБ», теперь доступен в R-Vision Incident Response Platform (IRP) так, что ИБ-специалист может работать с ними сразу в консоли SOC-системы. Это позволяет сократить время реагирования на инцидент.

Для подключения интеграции пользователям КИБ достаточно выбрать соответствующую настройку в меню AlertCenter, создать и настроить правило взаимодействия. После этого инциденты будут передаваться в понятном для R-Vision IRP виде. Например, если сотрудник отправляет конкурентам по почте конфиденциальные данные, уведомление об инциденте не только придёт в «СёрчИнформ КИБ», но и продублируется в платформе R-Vision. В SOC-системе инцидент будет отображаться с теми атрибутами, которые были настроены раньше: тип, дата создания, уровень опасности, статус, виновник и прочая подробная информация о зафиксированном событии.

Рисунок 10. Инциденты из «СёрчИнформ КИБ» в консоли R-Vision

На уровне обмена отчётными данными «СёрчИнформ КИБ» также напрямую интегрирован с рядом российских СКУД (например, «Орион Про» и RusGuard). Это обогащает базы обеих систем и усиливает контроль: например, можно фиксировать прогулы по отсутствию активности за ПК (сведения от DLP) при «отметке» о прибытии в офис (сведения от СКУД) или, наоборот, обнаруживать инциденты, когда сотрудники фактически не приходили на работу, но подключились к корпоративному ПК посредством удалённого доступа. Также интеграция помогает сверять рабочие графики подразделений и отдельных сотрудников, чтобы уточнять сведения о дисциплине, продуктивности и эффективности пользователей.

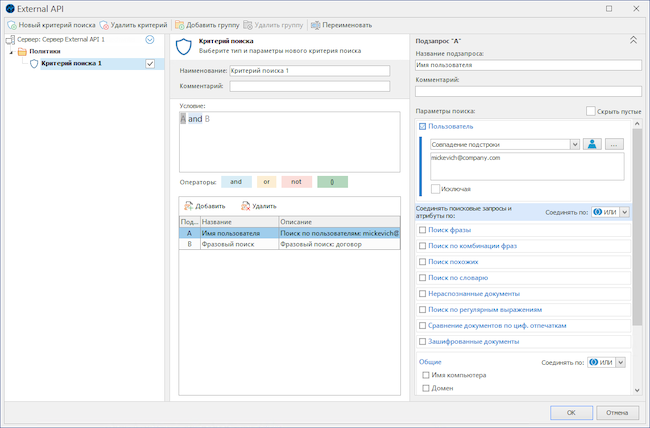

Для более простой интеграции КИБ с другими сторонними системами вендор открыл API — для загрузки произвольных текстов, файлов и архивов перехвата. По API можно:

- Импортировать базы перехвата для анализа (архив почты, история чатов и пр.).

- Встраивать функциональность в сторонние системы (проверки по критериям).

- Автоматизировать работу с AnalyticConsole.

Для удобства такой интеграции реализован отдельный модуль — External API. С его помощью можно контролировать источники за пределами периметра — например, управлять данными систем, которые не подключены к агентскому или сетевому перехвату, но нужны для понимания того, не передают ли пользователи конфиденциальную информацию вне периметра контроля. В конструкторе политик для External API в два щелчка мышью можно задать правила, по которым DLP-система будет искать инциденты в подключённых сторонних источниках. В политиках доступны все виды поиска, в том числе объединённые в сложные запросы. Результаты проверки отображаются в той системе, которая взаимодействует с КИБ по External API.

Рисунок 11. Консоль управления External API в «СёрчИнформ КИБ»

Также «СёрчИнформ» продолжает выстраивать концепцию комплексной безопасности: в КИБ бесшовно встраиваются другие продукты вендора, а данные из DLP передаются в «СёрчИнформ SIEM» напрямую в наиболее детализированном виде. Формирование «арсенала» защитных решений от одного российского производителя, по мнению разработчика, дополнительно обеспечивает устойчивость ИБ в компаниях в условиях роста атак и санкционного давления.

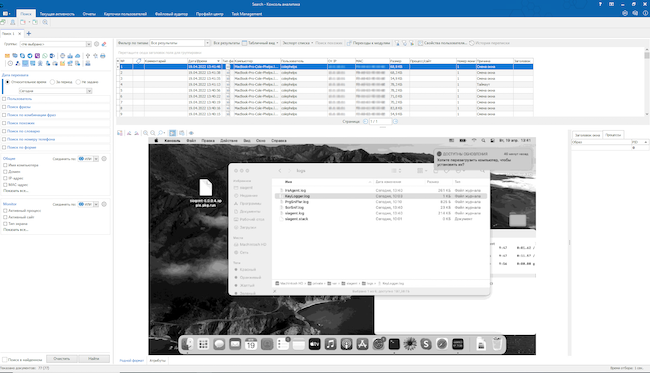

Поддержка macOS

Весной 2022 года вендор выпустил агент «СёрчИнформ КИБ» для контроля рабочих станций Apple. Первая версия КИБ для macOS включает в себя модули Keylogger, MonitorController и ProgramController. Вместе они обеспечивают контроль активности пользователей за ПК:

- запись и снимки экранов по расписанию или в связи с заданными событиями;

- контроль вводимого текста и нажатие служебных клавиш;

- мониторинг активности в приложениях, фиксацию фоновых процессов.

Таким образом служба ИБ может отслеживать продуктивность и эффективность сотрудников работающих на устройствах Apple, настраивать политики безопасности, проводить расследования и собирать доказательства нарушений.

Рисунок 12. Перехват по модулю MonitorController для macOS

Функциональность агента на macOS будет планомерно развиваться до полного соответствия агентам для Windows и Linux.

Выводы

DLP-система «СёрчИнформ КИБ» версии 5.2, как и другие продукты вендора, развивается с опорой на запросы клиентов; как следствие, обновления могут опережать рынок. Так, по заявлению производителя, сегодня КИБ — единственная российская DLP с развитой интеграцией с DCAP, причём тоже собственного производства.

Достоинства:

- Широкий спектр контролируемых каналов передачи данных, развитые инструменты анализа, проактивного реагирования и превентивной работы с угрозами. В результате DLP от «СёрчИнформ» решает задачи далеко за пределами «классической» защиты от утечек.

- Наличие агентов для всех версий Windows, большинства Linux, активно развивается агент для macOS.

- Полностью отечественное происхождение, самостоятельная разработка ключевых компонентов.

- Высокая мощность и стабильность системы при сравнительно низком ресурсопотреблении.

Недостатки:

- Большое количество консолей может затруднять работу с системой. Однако часть работ по объединению аналитических и административных модулей уже реализована, что позволяет предполагать, что вендор завершит их в заявленные сроки (до конца 2022 г.).

- Функциональность для Linux-подобных операционных систем, в т. ч. отечественной разработки, неодинакова: наборы инструментов могут различаться от версии к версии ОС. При этом реализация недостающих инструментов ведётся постоянно и совместно с производителями ОС, чтобы со временем обеспечить полную функциональность.

- Толстый клиент обгоняет по функциям веб-интерфейс.

«СёрчИнформ» предлагает протестировать DLP-систему «СёрчИнформ КИБ» бесплатно в течение месяца. Заявку можно оставить на сайте вендора.