Сертификат AM Test Lab

Номер сертификата: 470

Дата выдачи: 09.07.2024

Срок действия: 09.07.2029

- Введение

- Принцип работы и основные возможности Solar inRights

- Новое в Solar inRights

- Работа с IGA-системой Solar inRights

- 4.1. Стартовая страница

- 4.2. Информация по заявкам

- 4.3. Справочники системы

- 4.4. Пользователи

- 4.5. Карточка пользователя

- 4.6. Технические учётные записи

- 4.7. Карточка ТУЗ

- 4.8. Роли

- 4.9. Карточка роли

- 4.10. Организационная структура

- 4.11. Каталоги ролей

- 4.12. Учётные записи

- 4.13. Аудит

- 4.14. Нарушения политик

- 4.15. SoD-конфликты

- 4.16. Аудит событий входа

- 4.17. История изменения кадровых данных

- 4.18. Анализ ролевой модели

- 4.19. Сравнение ролей

- 4.20. Аттестации назначений

- 4.21. Аттестации

- 4.22. Администрирование

- 4.23. Политики назначения

- 4.24. Парольная политика

- 4.25. Подключения к ИС

- 4.26. Уведомления

- 4.27. Маршруты

- 4.28. SoD-правила

- 4.29. Отчёты

- 4.30. Запрос полномочий

- 4.31. Процесс оформления заявки

- 4.32. Процесс согласования заявки

- 4.33. Личный кабинет

- Функциональные подсистемы Solar inRights и лицензирование

- Системные требования

- Интеграция и взаимодействие с другими системами и технологиями

- Выводы

Введение

IdM (Identity Management) — привычное для российского рынка наименование решений по управлению идентификацией и доступом. Понятие IGA (Identity Governance & Administration) когда-то было введено ведущим мировым аналитическим агентством Gartner. Продукты этого класса имеют более широкую функциональность и считаются более зрелыми, чем IdM-системы. В их задачи помимо уже упомянутых входят управление ролями, ресертификация доступа, контроль разделения обязанностей (SoD), обеспечение соблюдения политик ИБ, минимизация рисков за счёт тщательного контроля доступа. Имеются также другие функции и аналитические возможности.

Платформа IGA Solar inRights — комплексное централизованное решение для оптимизации управления учётными данными и правами пользователей, а также обеспечения соблюдения политик доступа. Централизация позволяет эффективно управлять всем жизненным циклом учётных записей. С прогрессом ИТ-ландшафта и ростом разнообразия систем и приложений, которые используются в компаниях, управление доступом стало сложной задачей, и именно здесь на помощь приходит IGA-система. Такое решение повышает операционную эффективность, играет решающую роль в снижении рисков и в обеспечении соответствия внутренним требованиям и внешним нормативным актам.

Ролевая модель даёт возможность предоставлять права на основе должностных или функциональных обязанностей, уменьшая риск несанкционированного доступа к данным. Кроме того, система обеспечивает централизованное хранение всех данных, касающихся субъектов и объектов доступа, что крайне важно для подготовки отчётности, проведения расследований и формирования доказательной базы.

Принцип работы и основные возможности Solar inRights

Решение Solar inRights предназначено для автоматизации управления учётными данными и правами пользователей на корпоративных ресурсах, а также политиками доступа, обеспечивающими безопасность и эффективность работы. Платформа предлагает централизованное управление внутренним и внешним доступом сотрудников через единый интерфейс, предназначенный для широкого круга пользователей, включая рядовых работников, менеджеров, специалистов и руководителей подразделений по информационной безопасности, администраторов и владельцев ресурсов.

Основа работы системы — создание цифровых идентификационных данных пользователей информационных ресурсов, а также управление этими данными, включая присвоение учётных записей каждому пользователю и предоставление прав доступа на основе должностных или функциональных обязанностей. Доверенным источником информации о пользователях и организационной структуре являются кадровые системы. Solar inRights легко интегрируется с источниками данных и обеспечивает постоянное автоматическое обновление информации о пользователях и организационных единицах.

Рисунок 1. Схема работы Solar inRights

Система автоматически назначает базовые права доступа на основе кадровых событий и предопределённых ролей. Также права могут быть назначены на основе сформированных и согласованных заявок. Управление доступом в подключённых к IGA системах осуществляется через специальные программные инструменты — коннекторы. Оно может производиться напрямую, в синхронном режиме, и асинхронно, когда взаимодействие происходит через дополнительные сторонние системы, например шины данных. Функция асинхронного взаимодействия особенно востребованна в сложных сценариях интеграции и распределённых инфраструктурных средах.

Поддержка междоменных назначений позволяет предоставлять пользователям роли, в которых можно явно, в виде дополнительного параметра, указывать информационную систему, где будут назначаться соответствующие полномочия. Если у сотрудника, которому назначается такая роль, нет учётной записи в целевой ИС, то нужная УЗ будет создана автоматически.

Solar inRights управляет всем жизненным циклом учётных записей, начиная с регистрации и предоставления доступа, когда сотрудник оформлен на работу в компанию, и заканчивая аннулированием, когда сотрудники покидают компанию или переходят на другую штатную позицию, где доступ более не требуется. Это гарантирует своевременное предоставление и отзыв полномочий, предотвращает НСД.

В системе Solar inRights управление правами доступа осуществляется на основе ролевой модели (RBAC) и атрибутивной модели (ABAC). Это упрощает и оптимизирует процессы управления доступом, снижает риск ошибок, а также обеспечивает согласованное и централизованное применение политик безопасности доступа по всей организации. Система поддерживает создание и настройку ролевых моделей с возможностью создания каталогов ролей для удобства навигации и обеспечения безопасности.

Пользователи могут запрашивать дополнительный доступ к определённым функциям, ресурсам или приложениям через заявочную подсистему платформы Solar inRights. Заявки проходят процесс согласования, в ходе которого назначенные ответственные лица рассматривают и либо одобряют, либо отклоняют заявки на основе правил и процедур компании.

В системе IGA Solar inRights для снижения рисков по части ИБ используется проактивный подход: управление доступом за счёт контроля интегрального (суммарного) уровня риска по каждому сотруднику, а также применение политики SoD для предотвращения конфликтов полномочий и случаев мошенничества. Это включает в себя соблюдение правил, которые определяют, какие комбинации прав не должны быть назначены одному пользователю, а также дополнительный контроль тех людей, которые относятся к категории высокого риска.

Решение Solar inRights отслеживает права доступа и политики безопасности и выявляет нарушения или аномалии, если полномочия или учётные записи были изменены в обход системы IGA. Система предупредит администратора или ответственного сотрудника о потенциальных угрозах безопасности, связанных с несоответствием в правах доступа, и реализует предусмотренные правилами сценарии реагирования по устранению нарушений или легализации изменений.

Благодаря удобному интерфейсу Solar inRights предоставляет полный обзор доступа и прав пользователей, позволяя специалистам по безопасности и системным администраторам отслеживать историю доступа и создавать подробные отчёты о пользователях, ролях, подразделениях и т. п. Эти функции дают возможность проводить своевременные подробные аудиты и предоставлять информацию внутренним и внешним контролирующим органам.

Конечные пользователи могут легко управлять учётными данными и паролями, создавать и согласовывать заявки, получать необходимую информацию о ходе выполнения процессов. Система предлагает функции ручного управления и контроля доступа, обеспечивая гибкость и эффективность в управлении правами и объектами системы: можно просматривать, создавать или изменять профили пользователей, блокировать или разблокировать доступ и мн. др.

Платформа Solar inRights строится по объектной модели, где к объектам применяются все возможные сценарии работы с ними: создание, изменение, удаление, просмотр, архивирование, присвоение атрибутов, действия с объектами по отдельным заявкам и т. п. Основные категории объектов — пользователь, учётная запись, техническая учётная запись, трудоустройство, роль, каталог ролей, информационная система, политика, SoD-правило, нарушение и др.

С целью минимизации уязвимостей и инцидентов при развитии платформы Solar inRights используется процесс безопасной разработки, внедрены и оптимизированы регулярный статический и динамический анализ кода, а также анализ качества разработки на оптимальность и безопасность.

Новое в Solar inRights

С момента выхода предыдущего обзора Solar inRights была доработана как в части основной функциональности, так и в отношении пользовательского опыта, возможности интеграции, обеспечения мер безопасности. Назовём основные новшества:

- В рамках концепции «Универсальная заявка» разработаны и созданы формы заявок на управление различными объектами системы (пользователями, организационными единицами, ролями и т. п.).

- Переработан и обновлён модуль контроля SoD-конфликтов. Он дополнен новыми сценариями автоматизированного контроля прав доступа пользователей, есть возможность управлять атрибутами и жизненным циклом конфликта полномочий, получать полную информацию по SoD-конфликтам, импортировать и экспортировать правила SoD. Переработаны все страницы интерфейса, связанные с управлением SoD.

- В рамках архитектурно-технического развития продукта обновлён стек разработки inRights (платформа Java 17), интерфейс переведён на новый прогрессивный фреймворк Vue.js, продукт теперь использует формат обособленной (standalone) установки без необходимости применять дополнительные программы и компоненты, пользовательские формы были переведены на сервер конфигураций и получили широкие возможности по настройке.

- Для упрощения интеграции и для оптимизации внедрения разработан универсальный коннектор, а также реализованы продуктовый коннектор и шаблон для подключения к системе доменных каталогов ALD Pro.

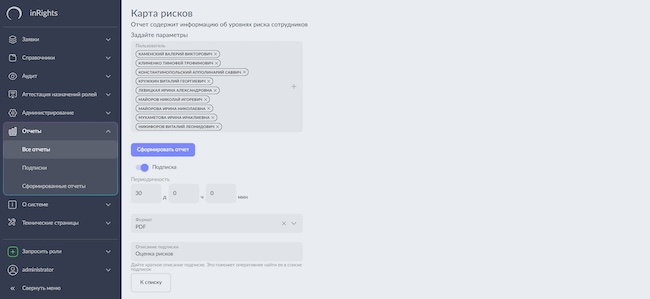

- Реализована модель рисков, позволяющая работать с уровнями риска применительно к сотрудникам. В её рамках тем ресурсам и полномочиям, к которым в дальнейшем получают доступ пользователи, присваиваются числовые значения риска. Эти значения используются для расчёта общего суммарного уровня риска для каждого сотрудника на основе набора прав доступа, который он получил согласно должности и по отдельным заявкам. Если уровень риска по сотруднику превышает установленный порог, пользователь автоматически помечается как сущность с высоким уровнем риска. Для управления рисками можно настроить рабочие процессы, например отправку уведомлений, пересмотр прав доступа, внедрение дополнительных средств контроля и другие. Solar inRights помогает проактивно управлять рисками, уведомляя сотрудников и согласовывающих, когда запрашиваются права доступа с высокой степенью риска. Для мониторинга и анализа уровней рисков персонала компании формируется специальный отчёт «Карта уровней рисков». Это позволяет специалистам по безопасности, менеджерам и владельцам ресурсов отслеживать сотрудников, которые создают повышенный риск, и принимать необходимые меры.

- Добавлена функция хранения в архиве всей исторической информации по наименованию учётных записей, что полезно при проведении расследований.

- Бизнес-процессы переведены в графический редактор BPM (Business Process Model). Этот инструмент отображает процессы в виде диаграмм, упрощая определение сложных алгоритмов, которые необходимо внедрить на основании уникальных требований заказчиков. Графический редактор использует интуитивно понятные обозначения, что делает его доступным не только для архитекторов и разработчиков, но и для аналитиков, бизнес-пользователей и менеджеров, участвующих в проектах. Эта функция позволяет реализовывать проекты любого уровня сложности, а также предоставляет возможность быстро и с минимальными затратами настраивать процессы в соответствии с требованиями заказчика.

- Появилась возможность графической настройки состава ролей, связанных с полномочиями и объектами в управляемой системе.

- Обновлены возможности по работе с отчётными формами, в том числе настройки шаблонов отчётов, параметры подписки на отчёты и др.

- Расширены возможности работы с техническими учётными записями (ТУЗ). Соответствующая сущность добавлена в объектную модель системы, что обеспечивает гибкость, автоматизацию и расширенный контроль связанных с ТУЗ процессов, таких как работа со списками технических аккаунтов, получение полной подробной информации о каждой учётной записи через отдельную карточку объекта, создание нового аккаунта через мастер создания ТУЗ, оформление заявок на предоставление прав для ТУЗ, формирование маршрутов согласования, назначение и смена владельцев и мн. др.

- Доработка в части асинхронного оснащения (provisioning) вывела взаимодействие со внешними ресурсами на новый уровень. Эта технология позволяет реализовывать проекты в сложных инфраструктурных средах.

- Актуализирована внутренняя ролевая модель Solar inRights, проведён рефакторинг проверок безопасности для повышения защищённости системы от несанкционированного доступа.

- Появилась возможность реализовать атрибутивную модель предоставления доступа на основании определённых политик. Введение нового объекта «политика» позволило автоматически назначать права определённым сотрудникам на основе указанных атрибутов пользователей или трудоустройств.

- Новый модуль аттестаций помогает систематизировать и автоматизировать процесс регулярного пересмотра прав доступа. Появились возможности по созданию правил для проверки пользователей и полномочий, формированию заявок на пересмотр и маршрутов согласований, отслеживанию динамики и хода выполнения кампаний по аттестации.

- Перерасчёт полномочий в информационной системе при изменении состава роли — ещё одна новая важная функция по управлению доступом. Серверная задача по перерасчёту может быть включена или отключена, что обеспечивает необходимую гибкость в управлении.

- Дизайн форм и страниц системы изменён в пользу более интуитивно понятного и визуально привлекательного интерфейса. На стартовую страницу приложения добавлены виджеты для повышения удобства взаимодействия с системой и упрощения навигации.

Кроме того, увеличена производительность платформы, добавлена функция пагинации на страницах системы, усовершенствована обработка кадровых процессов, внесены новые возможности по фильтрации объектов в пользовательских формах, проведён ряд других усовершенствований с целью повысить эффективность, безопасность и гибкость работы системы.

Работа с IGA-системой Solar inRights

Работа с системой осуществляется через единый веб-интерфейс. Внутренняя ролевая модель системы разграничивает права доступа в Solar inRights согласно функциональным обязанностям пользователей.

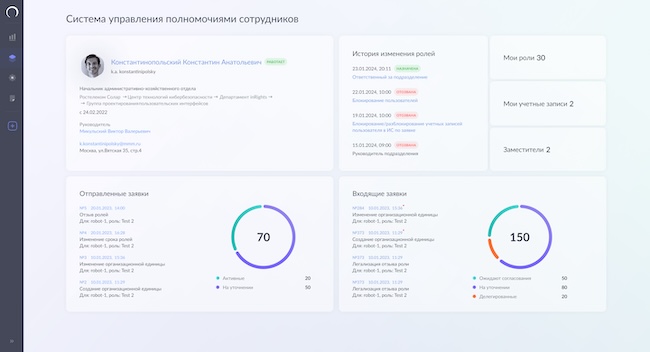

Стартовая страница

На стартовой странице системы расположены удобные виджеты, которые предоставляют быстрый доступ к ключевой информации и функциям.

Рисунок 2. Стартовая страница системы

Виджеты включают в себя:

- информацию о пользователе, доступных ролях, учётных записях, назначенных заместителях;

- историю изменения ролей пользователя;

- статистику по отправленным и входящим заявкам, а также их статусам.

Виджеты помогают администраторам и пользователям быстро перейти в нужный раздел системы для получения более подробной информации или выполнения необходимых задач.

В левой части интерфейса расположено навигационное меню, которое позволяет открыть нужный для работы блок и раздел приложения.

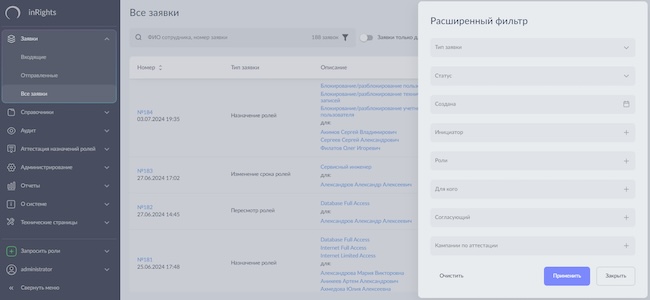

Информация по заявкам

В блоке по работе с заявками расположены следующие разделы: «Все заявки», «Входящие» и «Отправленные».

В разделе «Все заявки» на экран выводится отчёт, где отражена следующая информация: номер и дата оформления, тип заявки, описание, инициатор, статус. Также есть сведения по общему количеству заявок и строка быстрого поиска по Ф. И. О. или номеру заявки. Для удобства статусы заявок отмечаются цветом.

Через расширенные фильтры можно построить выборку по широкому спектру параметров: тип, статус, дата создания, инициатор, запрошенные роли, кому запрошены полномочия, согласовывающие лица, кампания по аттестации. Каждый раздел расширенного фильтра даёт возможность указать необходимые параметры выборки.

Рисунок 3. Параметры выборки по типу заявки

Для входящих и отправленных заявок в шапке отчёта предусмотрены быстрые кнопки для перемещения по разным статусам: «Ожидают согласования», «На уточнении», «Обработанные», «Делегированные» и др.

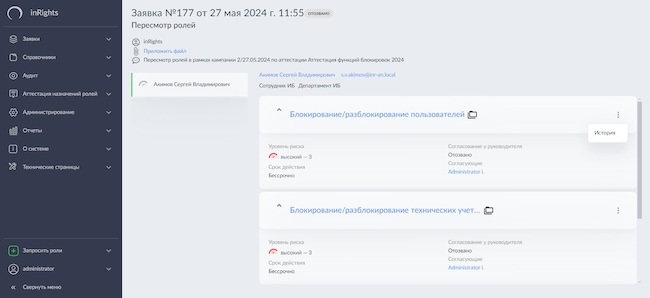

Через интерактивные данные отчёта можно перейти к другим объектам системы — например, посмотреть карточку пользователя, для которого запрашиваются права доступа, или карточку роли, которая указана в заявке, — а также увидеть карточку самой заявки со всеми деталями оформленного запроса, хода согласования и другими атрибутами.

Рисунок 4. Карточка выполненной заявки на пересмотр ролей

Справочники системы

Блок «Справочники» содержит несколько разделов, которые позволяют работать с основными объектами системы: пользователями, техническими учётными записями, ролями, организационной структурой, каталогами ролей и учётными записями.

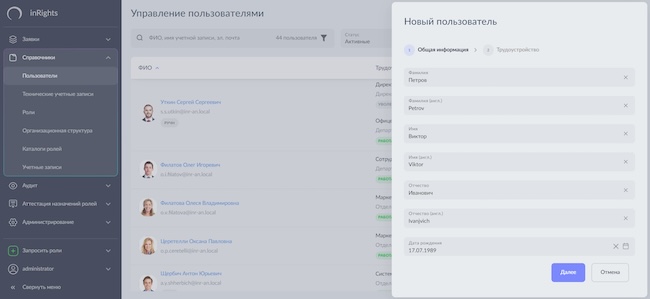

Пользователи

На этой странице показан список всех пользователей, зарегистрированных в системе Solar inRights. Данные о пользователях передаются в систему из кадрового источника или могут быть внесены в ручном режиме, если это, например, сведения обо внешних сотрудниках.

В экранном отчёте представлены Ф. И. О. и информация о трудоустройстве: должность, подразделение и статус.

Возможны быстрые действия по пользователям системы, для этого нужно галочкой в специальном поле выбрать одного или нескольких пользователей и запустить одним щелчком процесс блокировки / разблокировки, создания заявки на блокировку / разблокировку или смены пароля.

Нажав на Ф. И. О. пользователя, можно перейти в его карточку и получить полную информацию о нём.

Система предоставляет возможности фильтрации и быстрого поиска по разным параметрам: кадровому статусу, подразделениям и должностям, датам начала работы и увольнения, типу пользователя, табельному номеру и др. Отдельно можно учитывать предыдущие логины и пользователей без основных трудоустройств.

Функция создания нового пользователя открывает окно для ввода данных в ручном режиме. Необходимо последовательно ввести общие сведения и информацию о трудоустройстве. Можно сохранить введённые данные сразу либо запустить процесс автоматического формирования заявки на создание пользователя.

Рисунок 5. Заведение нового пользователя в ручном режиме

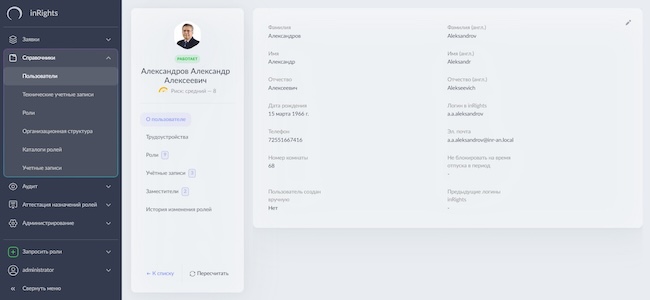

Карточка пользователя

По нажатию на Ф. И. О. пользователя переходим в его карточку с указанием полной информации о сотруднике и его доступе.

Рисунок 6. Карточка пользователя с основной информацией

В левой части функционального пространства карточки расположены фотография, статус, Ф. И. О. и суммарный уровень риска. При наведении курсора на иконку уровня риска раскрываются подробные данные о его составе.

Отдельные навигационные вкладки позволяют перемещаться по разделам карточки. Состав первого раздела показан выше.

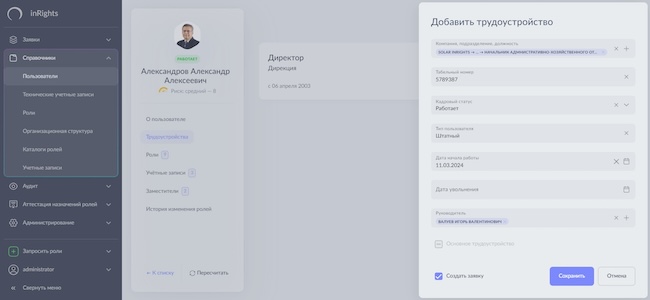

На вкладке «Трудоустройства» собрана соответствующая кадровая информация. У сотрудника может быть одно трудоустройство или несколько — по совместительству. Основное место работы всегда маркируется. Возможен переход в форму редактирования.

Через отдельную функциональную кнопку «Добавить трудоустройство» открывается форма для заполнения данных.

Рисунок 7. Добавление нового трудоустройства

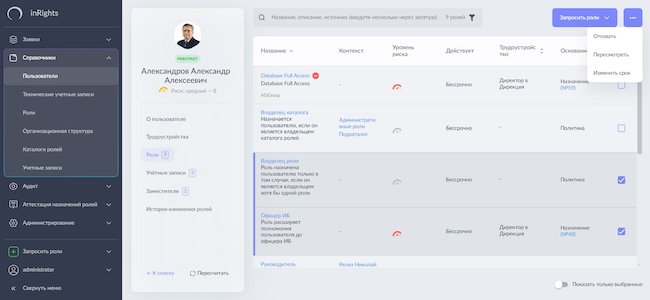

На вкладке «Роли» экранный отчёт содержит следующую информацию о назначенных ролях: название, контекст (к какой ИС относится роль), уровень риска, срок действия, трудоустройство (на какое место работы назначена роль), основание назначения.

Кроме того, есть информация о количестве назначенных ролей и строка быстрого поиска по наименованию, описанию или источнику роли.

Система предоставляет возможность проводить различные операции по назначенным ролям. Можно выбрать конкретные элементы, отметив их галочками в правой части экрана, и отозвать роль, изменить срок её действия или сформировать заявку на пересмотр.

Рисунок 8. Действия с ролями из карточки пользователя

Вкладка «Учётные записи» предоставляет информацию обо всех УЗ, закреплённых за пользователем: наименования, уровни риска, даты создания, последние входы и назначенные полномочия. Можно быстро заблокировать или разблокировать учётную запись, сменить пароль, запустить процесс формирования заявки на блокировку или разблокировку.

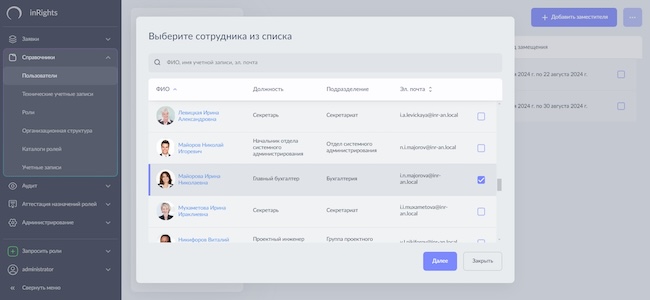

На вкладке «Заместители» отражаются Ф. И. О. назначенных заместителей пользователя, их должности, подразделения и периоды замещения. Можно просмотреть карточку замещающего лица, изменить сроки, удалить заместителя.

По отдельной кнопке «Добавить заместителя» открывается форма выбора сотрудника из общего списка пользователей. Оттуда можно перейти в карточку конкретного работника для получения дополнительной информации о нём.

Рисунок 9. Выбор и назначение заместителя

Вкладка «История изменения ролей» показывает все назначения и отзывы ролей пользователя. В представленном на экране отчёте содержится следующая информация: дата и время изменения, событие, роль, срок действия, основание, инициатор проведения изменения.

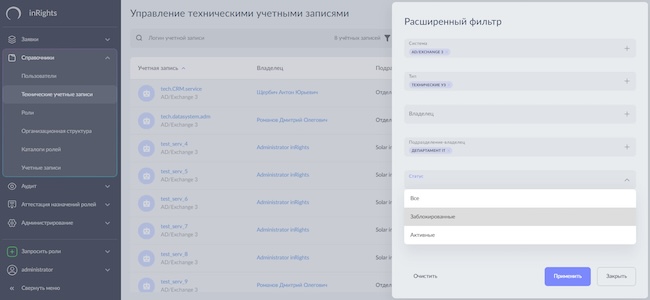

Технические учётные записи

Раздел «Технические учётные записи» предоставляет возможности по администрированию и контролю ТУЗ. На основной странице размещён отчёт со списком всех технических аккаунтов.

В полях отчёта представлена информация по наименованию ТУЗ, владельцу, подразделению владельца и типу УЗ.

Можно выбрать одну или несколько учётных записей и запустить одним щелчком процесс блокировки / разблокировки, создания заявки на блокировку / разблокировку или смены пароля.

Нажав на название учётной записи или на имя владельца, можно перейти в карточку объекта и получить полную информацию об учётной записи или пользователе, который ею владеет.

Также в разделе указано количество зарегистрированных ТУЗ в системе и размещена строка быстрого поиска.

По отдельной кнопке вызываются расширенные фильтры. Можно создать выборку ТУЗ, используя следующие параметры: система, тип, владелец, статус.

Рисунок 10. Расширенные фильтры для работы с ТУЗ

Функция создания новой технической учётной записи открывает окно для ввода данных о ней. Необходимо последовательно ввести общую информацию, указать параметры и роли, добавить комментарий (например, обоснование создания новой УЗ). Можно сохранить введённые данные сразу либо запустить процесс автоматического формирования заявки на создание ТУЗ.

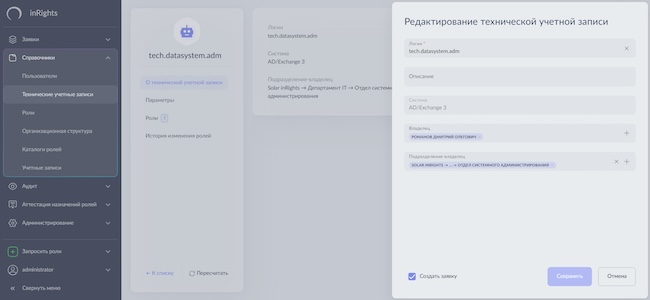

Карточка ТУЗ

Для перехода в карточку конкретной технической учётной записи нужно нажать на её наименование в списке.

По аналогии с карточками других объектов, карточка ТУЗ содержит несколько вкладок, где собрана полная информация об атрибутах, владельце, информационной системе, назначенных полномочиях и др.

В интерфейсе системы можно редактировать карточку ТУЗ (по заявке или без заявки) и переходить к просмотру других связанных объектов.

Рисунок 11. Форма редактирования данных ТУЗ

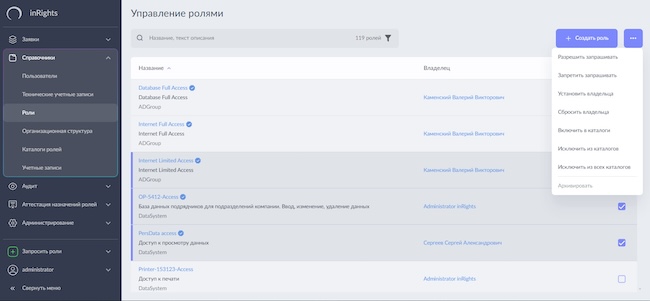

Роли

Раздел «Роли» даёт возможность получить полную информацию о ролях, которые существуют в системе, а также проводить необходимые действия по созданию, изменению, удалению ролей и корректировке их атрибутов.

На основной странице раздела представлен список ролей со следующими параметрами: название, описание, информационная система, к которой относится роль, и владелец роли.

Рисунок 12. Список ролей, зарегистрированных в системе

Выделив галочкой в правой части экрана определённые роли, можно разрешить или запретить их запрашивать, назначить или удалить владельца, включить в каталог или исключить из него, заархивировать роль. Из карточки роли возможен переход к другим объектам для получения подробной информации о них.

Также здесь есть сведения о количестве ролей в системе и строка быстрого поиска.

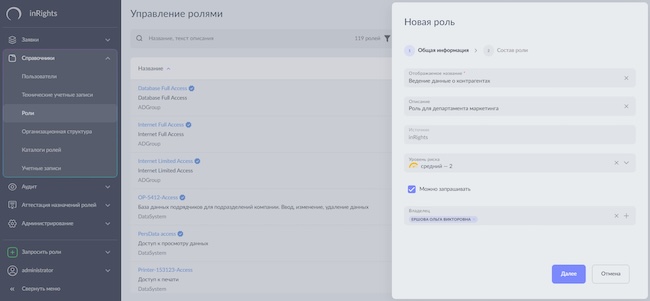

Кнопка «Создать роль» открывает форму для ввода общих сведений и данных о составе роли.

Рисунок 13. Создание новой роли, ввод общей информации

На вкладке «Состав роли» необходимо выбрать из списков включённые и назначенные роли либо отдельные полномочия.

Можно сохранить введённые данные сразу или запустить процесс автоматического формирования заявки на создание роли.

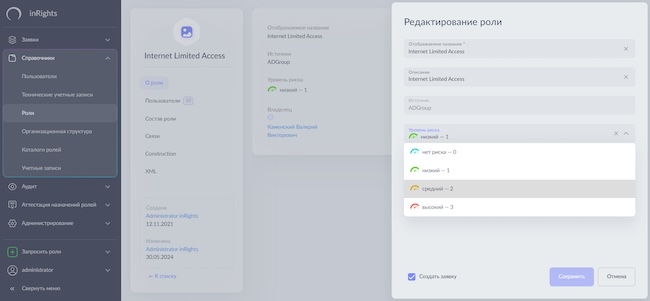

Карточка роли

По аналогии с другими объектами, нажатие на наименование роли открывает её карточку с подробной информацией о параметрах и с возможностью редактирования по заявке или без таковой.

Карточка содержит несколько закладок с разделами:

- Основная информация о роли.

- Пользователи, которым роль предоставлена.

- Состав роли.

- Связи роли.

- Construction (графическая настройка состава ролей, связанных с полномочиями и объектами в управляемой системе).

- XML-редактор представления роли.

К основным параметрам роли относятся наименование, описание, источник, уровень риска, владелец и маркер возможности оформить запрос на доступ к этой роли.

Рисунок 14. Карточка роли, редактирование основной информации

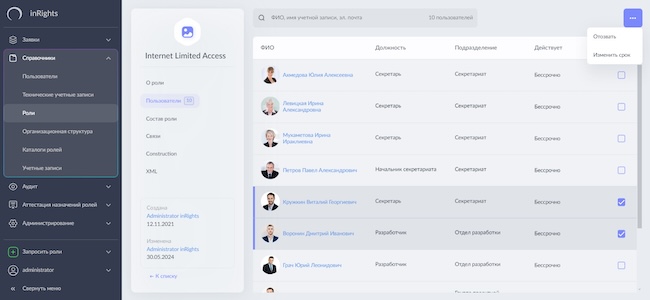

На вкладке «Пользователи» размещена информация о сотрудниках, которым в настоящее время доступна роль, с указанием Ф. И. О., должности, подразделения и срока действия роли.

Нажатие на Ф. И. О. позволяет перейти в карточку пользователя и просмотреть подробную информацию о нём, а выбор конкретных пользователей — запустить механизм отзыва у них роли или изменения срока её действия.

Рисунок 15. Карточка роли, вкладка «Пользователи»

На вкладке «Состав роли» размещено несколько разделов:

- включённые роли более низкого иерархического уровня,

- назначенные роли (например, метароль для создания учётной записи или помещения УЗ в определённую группу),

- список информационных систем, где создаются учётные записи при назначении этой роли,

- перечень прав, которые предоставляются в системе inRights при назначении этой роли.

Состав роли можно отредактировать, открыв специальную форму для ввода данных и проверки изменений. Можно запустить процесс через формирование заявки или провести изменения без таковой.

В разделах вкладки «Связи» показаны объекты, с которыми связана конкретная роль: список ролей, в которые она включена, перечни должностей и подразделений, для которых она является базовой, а также список каталогов, в которые включена роль.

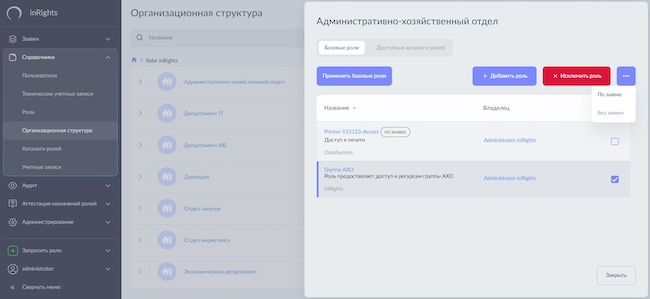

Организационная структура

Раздел «Организационная структура» позволяет получать информацию об организационных единицах, работать с их атрибутами и базовыми полномочиями.

На стартовой странице представлен список подразделений верхнего уровня. Есть строка быстрого поиска по названию подразделения и информация по количеству объектов.

Список раскрывается, на экран выводится дерево нижестоящих по иерархии подразделений, а затем — и должностей, которые включены в их состав. При этом вся иерархическая цепочка будет отражаться в верхней строке; возможен быстрый переход по ней.

В результате наведения курсора на каждую строку с организационной единицей, в правой части экрана открываются функциональные кнопки: удаление единицы, вызов форм для просмотра и ведения базовых ролей, назначенных на данную организационную единицу, а также доступных каталогов ролей.

Рисунок 16. Форма просмотра и изменения базовых ролей

Форма просмотра и ведения базовых ролей позволяет получить информацию о доступных ролях (с указанием названия и владельца), добавить новую роль, исключить текущую или изменить способ назначения (автоматически или по заявке).

На второй вкладке расположена форма просмотра и ведения доступных каталогов. Можно получить информацию о каталогах (с указанием наименования и владельца), а также добавить новый каталог для организационной единицы или удалить текущий.

В каждой форме нажатие на название объекта позволяет перейти к просмотру его карточки с подробной информацией.

Solar inRights поддерживает функциональность по наследованию назначенных базовых прав доступа, т. е. сотрудник определённого отдела автоматически получает права от вышестоящего подразделения (управления или департамента), в которое включён этот отдел согласно иерархии предприятия.

Система позволяет в ручном режиме добавлять в структуру новые организационные единицы, если того требуют утверждённые процедуры. Например, это могут быть временные подразделения, созданные для проектов или внешних контрагентов.

Процесс создания организационной единицы можно запустить по отдельной заявке либо без неё.

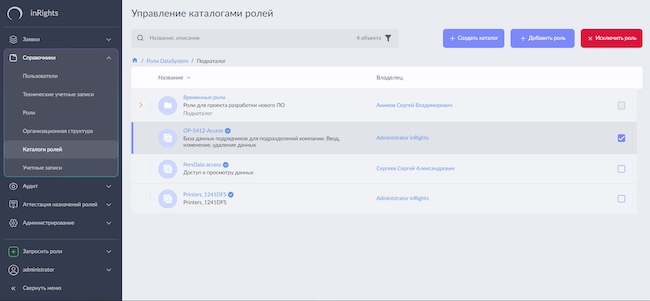

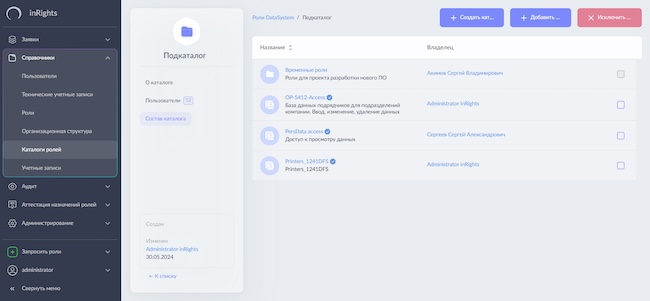

Каталоги ролей

Раздел «Каталоги ролей» предоставляет функции для просмотра и ведения каталогов.

Каталоги предназначены для объединения в них ролей по разным принципам, например по информационным системам, по функциональности, направлению и т. п.

Структура каталогов может быть выстроена как индивидуально, так и по иерархическому принципу, подразумевая вложенность одних каталогов в другие.

Стартовая страница раздела выводит список корневых каталогов системы. При раскрытии списка на экран будут выведены нижестоящие по иерархии каталоги. При этом вся иерархическая цепочка будет отражена в верхней строке, как и в случае с организационной структурой.

Рисунок 17. Выбор каталога из иерархии

По отдельной кнопке «Создать каталог» открывается форма для ввода данных. Необходимо ввести название и описание, указать родительские каталоги, выбрать владельца из списка, после чего выполнить сохранение.

Кнопка «Добавить роль» позволяет выбирать роли из списка и вносить их в определённый каталог. Также можно исключить роль из каталога.

Нажатие на название каталога открывает карточку этого объекта. Карточка содержит три отдельные вкладки: общая информация, пользователи, состав каталога.

Рисунок 18. Карточка каталога, вкладка с составом

Нажав на название смежного объекта (роли, владельца каталога), можно перейти в его карточку для получения дополнительной информации.

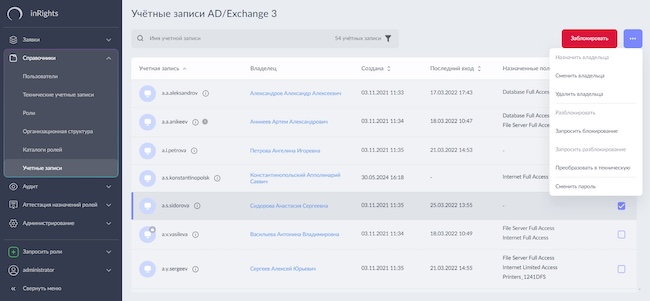

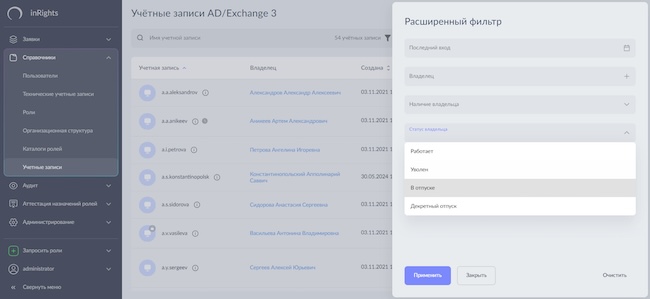

Учётные записи

Раздел «Учётные записи» позволяет работать с УЗ в подключённых системах. Выбираем ИС и нажимаем на неё. Открывается страница со списком аккаунтов, которые зарегистрированы в этой информационной системе.

Рисунок 19. Список учётных записей

В экранном отчёте представлены наименование учётной записи, владелец, дата и время создания, последний вход и назначенные полномочия.

В правой части экрана можно выбрать одну или несколько УЗ и запустить одним щелчком процесс блокировки / разблокировки, создания заявки на блокировку / разблокировку, назначения, изменения и удаления владельца, смены пароля или преобразования обычной учётной записи в техническую.

Нажав на специальный значок «i» справа от наименования учётной записи, можно посмотреть её подробные атрибуты. Щелчок по Ф. И. О. владельца позволяет перейти в его карточку и получить полную информацию о нём.

В верхней части экрана расположена строка быстрого поиска по имени учётной записи, а также приведено суммарное количество УЗ в системе.

Вызвав отдельной кнопкой расширенные фильтры, можно создать выборку пользователей, используя следующие параметры: последний вход, владелец, наличие владельца (есть или нет), статус владельца (работает, уволен, отпуск, декретный отпуск), тип блокировки (автоматическая, ручная или все заблокированные), тип учётной записи (индивидуальная, техническая или общий список).

Рисунок 20. Расширенные фильтры для построения выборки учётных записей

Аудит

Блок «Аудит» представлен следующими разделами: «Нарушения политик», «SoD-конфликты», «Аудит событий входа», «Изменения кадровых данных», «Анализ ролевой модели», «Сравнение ролей».

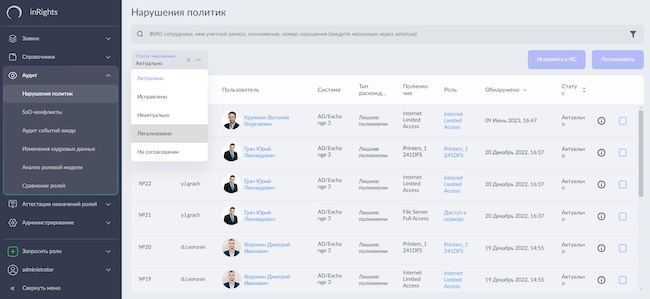

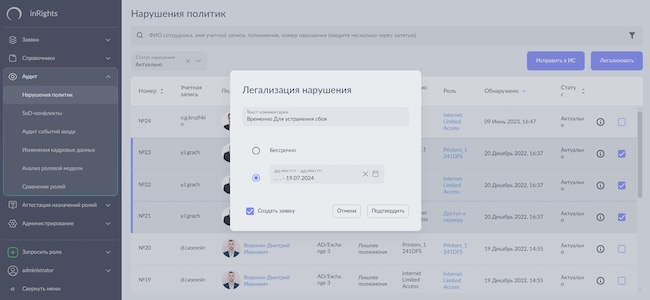

Нарушения политик

В разделе «Нарушения политик» собраны все отклонения в правах пользователей от санкционированного (зарегистрированного в IGA) состояния. Это полномочия, которые были назначены или удалены в обход системы Solar inRights.

В списке нарушений представлена следующая информация: номер нарушения, учётная запись, Ф. И. О. пользователя, система, тип расхождения, полномочие, роль, дата и время обнаружения, статус.

Быстрый фильтр позволяет отобрать нарушения по статусу: актуально, исправлено, неактуально, легализовано, на согласовании.

В верхней части экрана расположена строка быстрого поиска по Ф. И. О. сотрудников, именам учётных записей, полномочиям, номерам нарушений.

По отдельной кнопке со значком «i» в каждой строке возможен просмотр всего жизненного цикла конкретного нарушения и истории действий, которые с ним связаны.

Рисунок 21. Нарушения политик

Расширенный фильтр даёт возможность построить выборку по следующим параметрам: тип расхождения, тип учётной записи (индивидуальная или техническая), дата обнаружения, роли, полномочия, система.

В правой части экрана можно выбрать одно или несколько нарушений и запустить процесс их исправления или легализации. В последнем случае необходимо дать комментарии и выбрать срок. Легализация может быть осуществлена сразу через интерфейс системы либо через процесс формирования заявки, которая пойдёт по определённому маршруту согласования.

Рисунок 22. Легализация нарушения

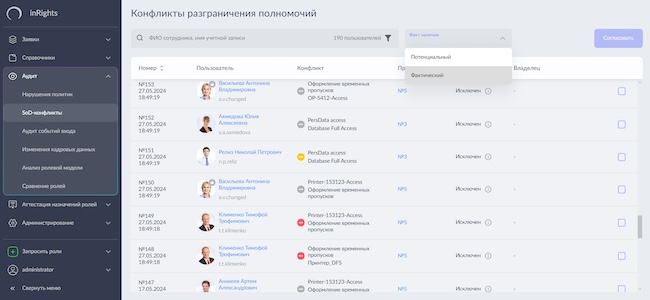

SoD-конфликты

Конфликты при разграничении полномочий (Segregation of Duties, SoD) — это ситуации, в которых одному сотруднику предоставлены такие права доступа, что их совместное использование создаёт риски и угрозы информационной безопасности.

Стартовая страница раздела содержит информацию о существующих или потенциально возможных конфликтах полномочий пользователей. В экранном отчёте представлены номер, дата и время возникновения конфликта, пользователь и его учётная запись, несовместимые полномочия, статус и критическая значимость конфликта, номер правила, статус и владелец.

Правила, по которым настраиваются конфликты полномочий, создаются в блоке администрирования системы (раздел «Администрирование» → «SoD-правила»).

Рисунок 23. Конфликты разграничения полномочий

В верхней части экрана расположены строка быстрого поиска по Ф. И. О. сотрудников или именам учётных записей, а также средства быстрой фильтрации по основным статусам: потенциальный / фактический конфликт. Здесь же можно увидеть количество существующих нарушений.

Потенциальный конфликт может возникнуть, например, когда заявка на конфликтующие полномочия уже оформлена, но ещё не исполнена.

Статус критической значимости конфликта отмечен цветом. В зависимости от статуса и утверждённых правил в системе могут быть настроены различные сценарии реагирования на конфликты полномочий.

По отдельной кнопке со значком «i» в каждой строке возможен просмотр жизненного цикла конкретного конфликта и истории действий, которые с ним связаны.

В правой части экрана можно выбрать конкретный конфликт и запустить процесс его согласования, обязательно указав причину.

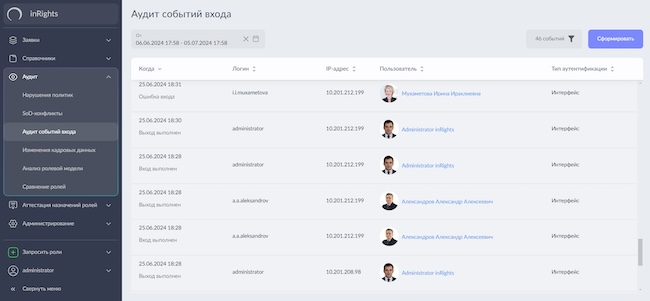

Аудит событий входа

Раздел «Аудит событий входа» выводит на экран отчёт по удачным и неудачным попыткам входа в систему Solar inRights. На экране представлена следующая информация: дата входа и событие, логин, IP-адрес, данные пользователя, тип авторизации в системе.

Рисунок 24. Аудит событий входа

Можно задать определённый промежуток времени либо построить выборку через дополнительный фильтр по пользователям или типу аутентификации.

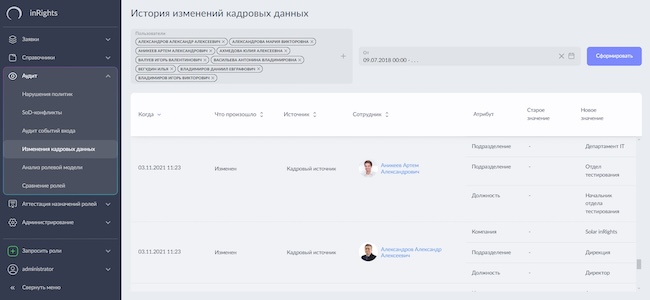

История изменения кадровых данных

Этот раздел позволяет вывести на экран отчётную информацию о кадровых изменениях за определённый промежуток времени. Нужно выбрать пользователей, а также назначить даты начала и конца выборки, после чего запустить формирование отчёта.

В представлении на экране будет отражена следующая информация: дата изменения, что произошло, источник, сотрудник, атрибут, старое значение и новое значение.

Рисунок 25. История изменения кадровых данных

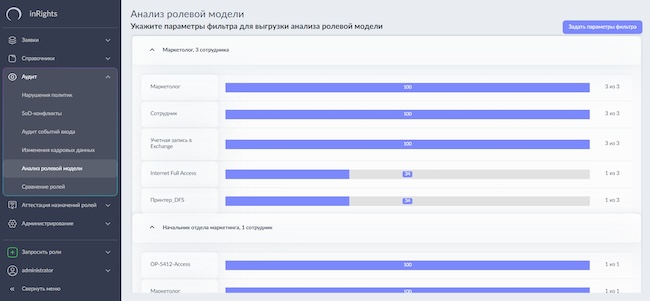

Анализ ролевой модели

Раздел «Анализ ролевой модели» предлагает функции для оценки имеющихся пользовательских прав. На основании данных от источников система формирует отчёт, где в процентном соотношении указано, какие полномочия совпадают у сотрудников на одинаковых штатных позициях.

Интеллектуальный анализ полномочий — автоматизированный инструмент, помогающий создать более точную и эффективную ролевую модель в организации для последующего её утверждения всеми заинтересованными сторонами. Такой подход значительно экономит время и выявляет реальные потребности сотрудников.

Система позволяет выбрать подразделения, для которых нужно провести оценку.

По количеству совпадений в готовой выборке можно сделать заключение о том, нужно ли добавить определённые полномочия в базовые наборы прав из состава ролевой модели.

Рисунок 26. Анализ ролевой модели

Сравнение ролей

Для точечного анализа система Solar inRights предлагает инструмент по сравнению ролей и полномочий, предоставленных конкретным пользователям. Необходимо выбрать сопоставляемых людей из общего перечня. Далее можно просматривать информацию по полному списку полномочий либо, используя фильтр в правом верхнем углу, ограничить выборку по общим или различающимся правам.

Рисунок 27. Выборка для сравнения ролей

Аттестации назначений

Блок «Аттестации назначений» отвечает за регулярный пересмотр прав доступа. Такая проверка помогает выявлять и устранять чрезмерные привилегии, тем самым снижая риск нарушения ИБ и утечки данных.

Некоторые отраслевые нормативные акты, например для финансовых компаний, предусматривают регулярную аттестацию прав доступа, поэтому такой механизм позволит продемонстрировать внутренним и внешним аудиторам прозрачность по части того, кто, на каком основании и к каким ресурсам имеет доступ, насколько это актуально в определённый момент времени и кем эта актуальность подтверждена.

Система предлагает возможность создания аттестаций (там формируются и хранятся правила проведения проверок), а также кампаний в рамках каждой конкретной аттестации. Кампании активируют сам процесс проверки. Их можно запускать с необходимой периодичностью.

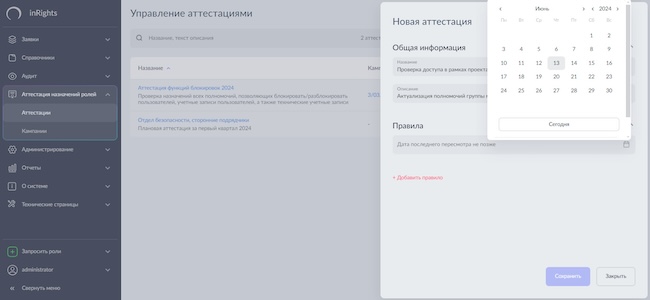

Аттестации

Стартовая страница этого раздела показывает список имеющихся аттестаций (с указанием их названий и описаний), а также кампаний и их статусов.

Доступна строка быстрого поиска по названию или описанию аттестации, здесь же выводится количество существующих в настоящее время зарегистрированных аттестаций.

В правой части экрана можно выбрать конкретную аттестацию и запустить по ней новую кампанию. Новая кампания может быть запущена только после завершения предыдущей, в противном случае эта опция не будет активна.

Можно создать новую аттестацию, нажав на соответствующую кнопку. Требуется внести название и описание, опционально — задать параметр «Дата последнего пересмотра не позже...». Если этот параметр задан, то в выборку попадут в т. ч. те права, которые никогда не пересматривались.

Рисунок 28. Создание новой аттестации

Затем в аттестацию нужно добавить правила, по которым будет строиться выборка пользователей и полномочий. Правила можно установить по следующим объектам: пользователь, трудоустройство, роль, каталог роли.

Параметров правил может быть несколько по различным атрибутам указанных объектов. Это позволяет включать в процесс проверки всех необходимых пользователей из требуемых подразделений и все их полномочия.

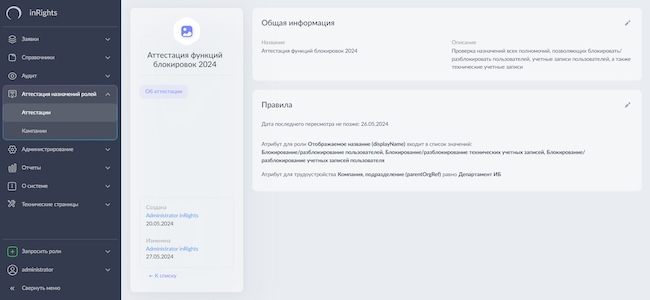

Нажав на наименование конкретной аттестации в списке, можно просмотреть подробные сведения о ней, включая полный набор правил. Функция редактирования позволяет внести изменения, если это необходимо.

Рисунок 29. Информация по аттестации

Когда в рамках аттестации будет создана кампания, появится возможность переходить в раздел по работе с конкретной кампанией сразу либо в другое удобное время. При запуске кампании будет дан старт формированию заявок на пересмотр доступа по заданным правилам.

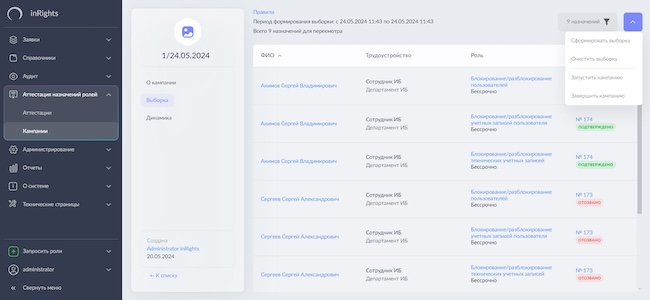

В разделе «Кампании» можно получить информацию по конкретным кампаниям: названия, статусы, даты старта, периоды формирования выборки, а также сведения о том, в рамках какой именно аттестации они запущены.

Закладка «Выборка» даёт возможность сформировать выборку и проверить её правильность. Если выборка сформирована некорректно, есть возможность её очистить, изменить правило и запустить заново. Если же целевой результат по выборке достигнут, можно запускать кампанию.

Рисунок 30. Выборка по кампании

В зависимости от этапа, на котором находится процесс пересмотра, пользователю доступны в правом верхнем углу экрана разные активные функции.

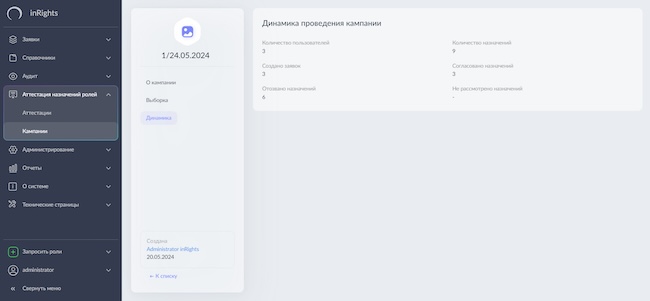

По каждой кампании можно посмотреть статистику и динамику её проведения: количество пользователей, попавших в процесс аттестации, количество созданных заявок, количество назначений, сколько назначений было сохранено, а сколько — отозвано, сколько находится на рассмотрении (если кампания ещё не завершена).

Рисунок 31. Динамика по кампании

Администрирование

Блок «Администрирование» предназначен для управления, настройки, поддержания функционирования системных процессов. В нём есть следующие разделы: «Политики назначения», «Парольная политика», «Подключение к ИС», «Уведомления», «SoD-правила», «Шаблоны отчётов», «Контроль операций».

Политики назначения

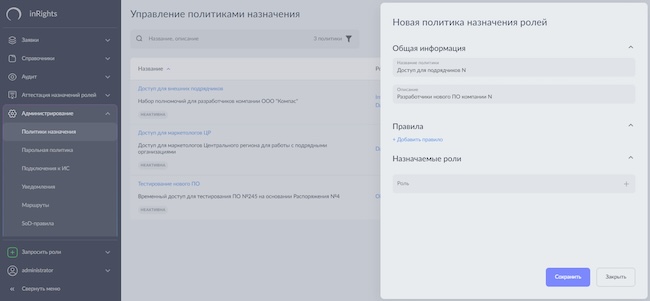

Этот раздел нужен для того, чтобы заводить новые динамические политики назначения прав доступа, а также просматривать и редактировать имеющиеся. Эта функциональность полезна, когда необходима более гибкая настройка базовых прав доступа и недостаточно распределения полномочий на основании только ролевой модели. Политики назначения позволяют предоставлять права на основании широкого спектра атрибутов учётных записей и трудоустройств пользователей.

На основной странице раздела представлен список зарегистрированных политик, где указаны их названия и описания, а также роли, которые будут предоставлены на основании каждой политики. Выводится общее количество таких сущностей в системе. Здесь же размещена строка быстрого поиска по названию или описанию политики.

Возможны следующие активные действия: применить политику, включить или отключить, заархивировать. Расширенный фильтр позволяет построить выборку по статусу политики или по ролям, которые назначаются в рамках политик.

По отдельной кнопке «Создать политику» открывается форма, где нужно ввести название и описание, добавить правила, по которым будут выбираться пользователи или трудоустройства, а потом указать полномочия (роли), которые должны быть назначены автоматически тем пользователям, чьи атрибуты удовлетворяют этой политике.

Рисунок 32. Создание новой политики

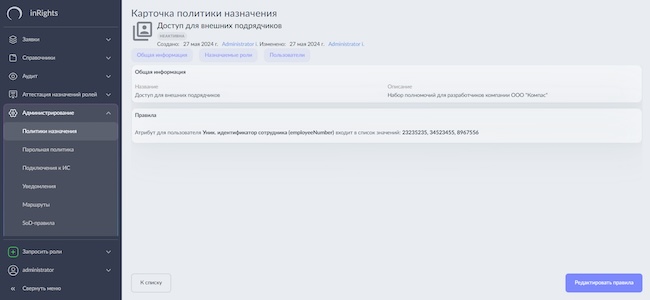

В карточке политики отражена полная информация по объекту: общие сведения, назначенные роли, пользователи, которым на основании этой политики предоставлен доступ. Политику можно отредактировать.

Рисунок 33. Карточка политики, назначенные роли

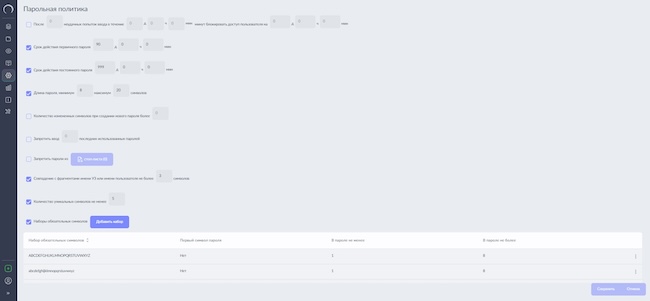

Парольная политика

Здесь можно создать единую политику паролей для всех подключённых систем или настроить параметры паролей для каждой системы отдельно. Представлен широкий спектр возможностей, которые позволят исполнить и внутренние правила / стандарты организации, и внешние нормативные требования. Примеры этих возможностей показаны на иллюстрации ниже.

Рисунок 34. Страница настроек политики паролей

Подключения к ИС

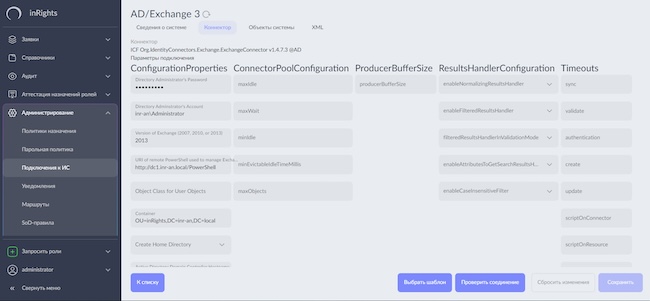

Раздел «Подключения к ИС» предназначен для настройки интеграции информационных систем с Solar inRights. Через единое окно мастера добавляются все необходимые параметры новой информационной системы, параметры подключения и импортируемых объектов. Для этого последовательно вводятся название и описание системы, добавляются владельцы и ответственные лица, устанавливается уровень риска для учётных записей. Далее настраиваются параметры коннектора для подключения (либо используются готовые из шаблона). Также доступен полный список объектов системы с указанием параметров и связей, с возможностью импорта и корректировки.

Рисунок 35. Настройка коннектора

Уведомления

Этот раздел отвечает за параметры почтового сервера для рассылки уведомлений, которые создаёт система по заданным событиям и изменениям.

Для настройки необходимо указать SMTP-сервер, порт, логин и пароль, выбрать тип защиты соединения из списка и указать адрес отправителя.

Маршруты

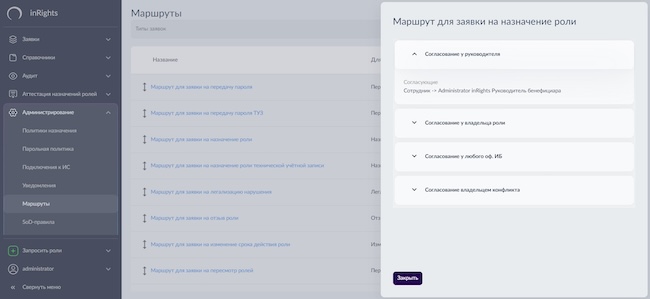

Удобный визуальный инструмент позволяет легко создавать или корректировать маршруты согласования заявок, чтобы процесс подтверждения запрашиваемых полномочий соответствовал существующим политикам управления доступом в компании.

На главной странице раздела пользователи могут просматривать существующие в системе маршруты. В списке представлены название маршрута и тип заявки, для которого он применяется. Можно перетаскивать маршруты в списке вверх или вниз, тем самым изменяя приоритетность их применения. Также есть возможность отсортировать перечень по типам заявок или удалить существующий маршрут. В отдельной форме открывается просмотр шагов маршрута согласования.

Рисунок 36. Просмотр шагов маршрута

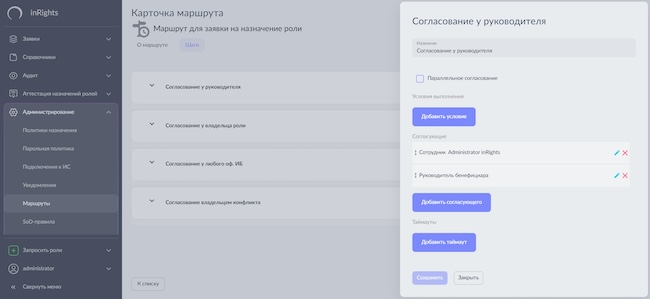

Нажатие на наименование маршрута открывает его карточку, где представлена подробная информация с возможностью редактирования. В карточке собраны общая информация о маршруте и параметры его шагов. Шаги тоже можно приоритизировать путём перетаскивания.

Интерфейс позволяет добавлять или удалять согласовывающих лиц и шаги маршрута, задавать последовательное или параллельное прохождение шагов согласования, условия применения как самого маршрута, так и его шагов, а также добавить тайм-аут (правила согласования / делегирования при истечении срока, который был отведён на согласование на каждом шаге).

Рисунок 37. Карточка маршрута согласования

Через отдельную кнопку можно создать новый маршрут согласования. Для этого в отдельной форме понадобится указать его название и описание, выбрать тип заявки из списка, добавить условия применения и шаги маршрута, выбрать параметры каждого шага и сохранить все введённые данные.

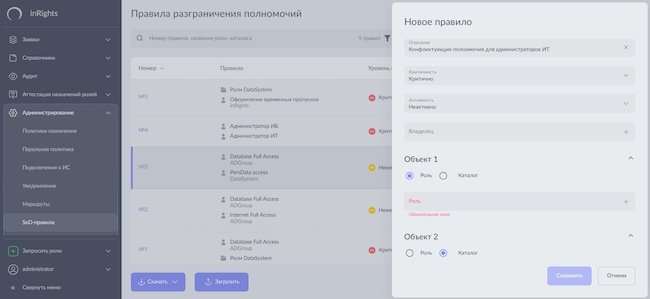

SoD-правила

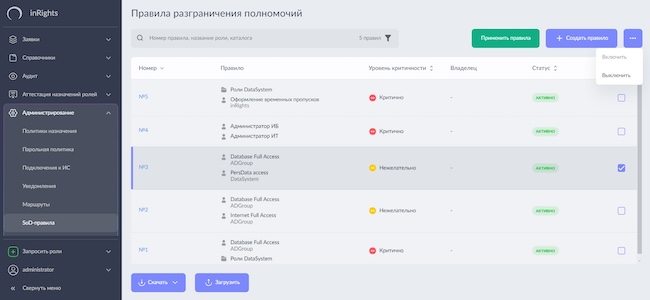

Раздел SoD-правил предназначен для определения конфликтующих полномочий, установления их критической значимости и других атрибутов.

На стартовой странице представлен список зарегистрированных в системе SoD-правил, где указаны следующие параметры: номер правила, конфликтующие полномочия (роли или каталоги), уровень критической значимости (с отметкой цветом), владелец правила (конфликта), статус правила.

Рисунок 38. Правила разграничения полномочий

Можно выбрать одно или несколько правил и одним щелчком включить или выключить их.

На экране представлено общее количество зарегистрированных правил в системе. Доступна строка быстрого поиска по номеру или наименованию роли или каталога.

Расширенный фильтр даёт возможность построить выборку с учётом активности, системы и владельца, а также критической значимости SoD-правил.

Через отдельную кнопку «Создать правило» в систему добавляются новые объекты этого типа. Понадобится указать название, описание и уровень критической значимости, назначить владельца и выбрать сочетание конфликтующих ролей или каталогов, после чего сохранить введённые данные.

Рисунок 39. Ввод нового SoD-правила

Для того чтобы созданные правила были применены к имеющимся пользователям системы, необходимо нажать функциональную кнопку «Применить правила». При этом будет запущена проверка на наличие конфликтов разграничения полномочий в inRights.

С SoD-правилами можно работать в отдельном файле вне системы: предусмотрены функции импорта и экспорта. Есть, например, возможность скачать пустой шаблон, заполнить его в отдельном файле, а затем загрузить в систему Solar inRights.

Нажатие на номер конкретного SoD-правила открывает карточку объекта с подробным его описанием и характеристиками применения. В карточке доступны функции редактирования основных параметров.

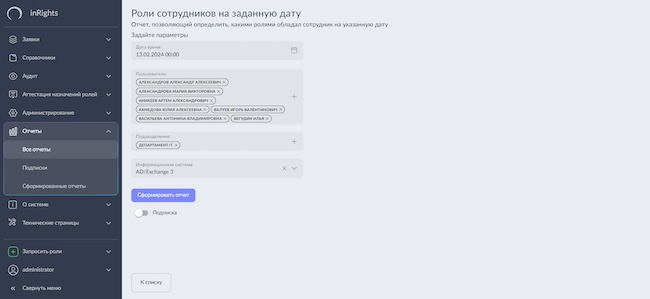

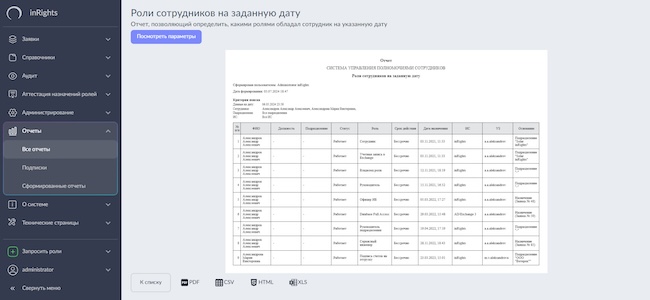

Отчёты

Этот блок состоит из следующих разделов: «Все отчёты», «Подписки», «Сформированные отчёты».

Функциональность по формированию отчётов предоставляет контролирующим сотрудникам наглядность и своевременный контроль, а также обеспечивает соответствие внутренним требованиям, поддерживает требуемый уровень безопасности и даёт возможность принимать обоснованные решения по защите данных организации.

Рисунок 40. Пример формирования отчёта

Сформированный отчёт можно выгрузить в требуемый формат: PDF, CSV, HTML, XLS.

Рисунок 41. Сформированный отчёт по ролям сотрудников на заданную дату

Удобна функция подписки на отчёты. Формирование сводок по расписанию позволяет автоматизировать процесс, сэкономить время и ресурсы по сравнению с ручным запуском; при этом регулярные отчёты предоставляют самую свежую информацию по заданным параметрам, а тонкая настройка даёт возможность проводить мониторинг, сравнивать показатели и отслеживать динамику изменений с течением времени.

Рисунок 42. Оформление подписки на отчёт

Запрос полномочий

Функциональный блок «Запросить роли» открывает возможность оформить заявку на предоставление полномочий для себя, для других или для технической учётной записи.

Процесс оформления заявки

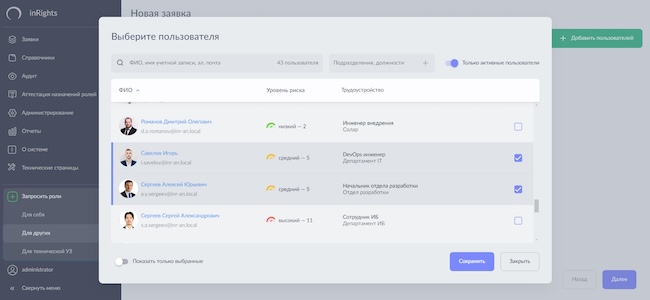

Рассмотрим пример запроса полномочий для других лиц. Сначала необходимо выбрать пользователей, которым требуются дополнительные права доступа, из списка. Можно воспользоваться строкой быстрого поиска в верхней части экрана и отобрать работников по Ф. И. О., учётной записи, электронной почте. Есть дополнительный фильтр по подразделению / должности и по активности.

Рисунок 43. Выбор пользователей

Дальше аналогичным образом выбираем роли, которые необходимо запросить. Также можно воспользоваться удобными фильтрами по наименованию, описанию, источнику или каталогу ролей.

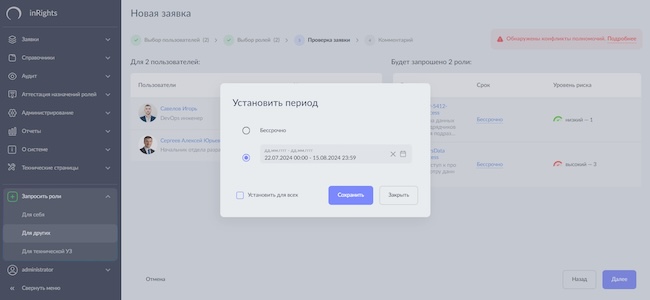

На третьем шаге проверяем созданную заявку. Здесь же мы можем ограничить срок действия запрашиваемых полномочий, нажав на поле срока и выбрав определённый период в календаре.

В верхней части заявки расположена навигационная строка, показывающая все шаги заявки и текущий шаг. Всегда можно вернуться назад для дополнения / изменения запроса.

Рисунок 44. Проверка заявки и установление срока действия полномочий

На четвёртом, заключительном шаге можно внести комментарии, приложить файлы (например, распоряжение, на основании которого запрашиваются права), отметить в специальном поле, каким образом должен сформироваться запрос: одной общей заявкой или отдельной на каждого пользователя. После этого заявка уходит на согласование.

Сформированная заявка появляется в общем списке (см. раздел «Информация по заявкам»).

Процесс согласования заявки

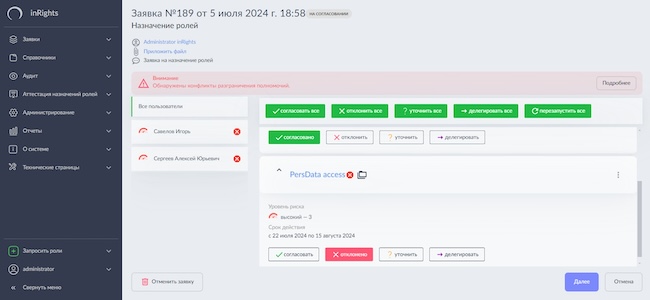

После оформления каждая заявка переходит в статус «На согласовании» и отправляется по заранее определённому маршруту (см. раздел «Маршруты»).

Согласование заявок может проходить последовательно или параллельно, это определяется в параметрах конкретного маршрута.

Каждый согласовывающий получает на почтовый адрес уведомление со ссылкой для быстрого перехода в форму согласования заявки. Также можно перейти туда через виджеты системы или специальный раздел интерфейса.

На этом этапе ответственные сотрудники могут согласовывать роли и полномочия всем или отдельным пользователям либо отклонять заявки, указывая причины отказа. Если информации недостаточно для принятия решения, согласовывающий может запросить дополнительную информацию у заявителя или делегировать согласование кому-либо другому, если это требуется.

Рисунок 45. Согласование заявки

При отклонении нужно обязательно внести комментарий о причине.

После прохождения всех шагов согласования заявка автоматически обрабатывается: назначаются соответствующие права доступа в информационных системах. Все данные о заявке и согласовании сохраняются в архиве Solar inRights для дальнейшего использования.

В функциональность оформления заявок также входит формирование запроса прав «как у другого сотрудника», с дополнительным принятием решения о том, какие полномочия нужно оставить в заявке, а какие — удалить.

Заявки также могут быть переданы для выполнения в другую внешнюю систему, тогда они будут в статусе «На исполнении» до получения сведений о завершении из внешнего источника.

Личный кабинет

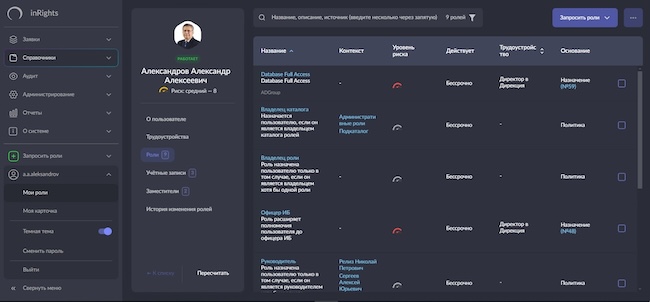

В нижней части навигационного меню расположен блок пользователя — «Личный кабинет». Через него можно быстро и удобно перейти в разделы просмотра своих назначенных ролей или своей карточки, а также поменять тему интерфейса системы на тёмную или сменить пароль.

Раздел просмотра доступных ролей позволяет запросить дополнительные полномочия, нажав на функциональную кнопку «Запросить роли».

Рисунок 46. Просмотр своих назначенных ролей с тёмной темой в интерфейсе

Служебные блоки «О системе» и «Технические страницы» предоставляют информацию о версии продукта, позволяют ознакомиться с лицензионным соглашением, открывают разделы для настройки системы и рабочих процессов, а также содержат служебную документацию.

Функциональные подсистемы Solar inRights и лицензирование

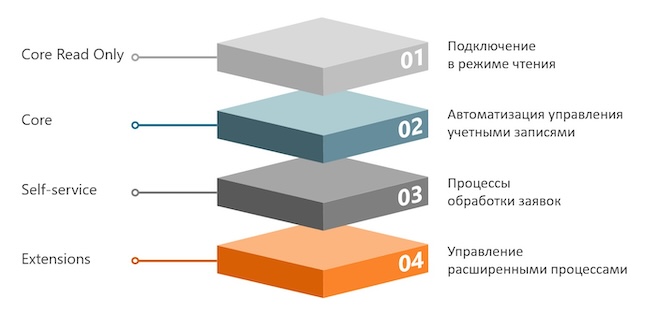

Платформа IGA Solar inRights имеет четыре функциональные подсистемы.

- Подсистема Core Read-Only позволяет подключаться к корпоративным ИТ-системам в режиме чтения, предоставляя информацию об имеющемся доступе сотрудников.

- Подсистема Core автоматизирует основные операции по управлению учётными записями и правами на протяжении всего жизненного цикла пользователей.

- Подсистема Self-Service облегчает формирование и согласование заявок через портал самообслуживания с их последующим автоматическим исполнением, обеспечивая санкционированный доступ к информации.

- Подсистема Extensions предлагает расширенные возможности по управлению процессами, включая управление ролями и ресурсами, контроль доступа с учётом SoD-конфликтов, управление рисками и расширенную аналитику.

Подсистема Core Read-Only имеет фиксированную стоимость для неограниченного количества пользователей. Другие подсистемы лицензируются по количеству пользователей плюс 10 % резерва для внештатных сотрудников.

Рисунок 47. Функциональные подсистемы Solar inRights

Системные требования

Серверная часть

Для функционирования Solar inRights требуется оборудование со следующими минимальными характеристиками:

Таблица 1. Для развертывания только на Windows:

Роль | ОС | ЦП, шт | Оперативная память, ГБ | Объем жесткого | Примечание |

Сервер приложений БД PostgreSQL Сервер коннекторов Коннектор к AD Windows-роли: AD, Exchange 2016 | Windows Server 2016 | 4 | 24 | 50 | Приложение Solar inRights – 8 ГБ xmx |

Таблица 2. Для смешанного развертывания, Linux (Windows-домен):

Роль | ОС | ЦП, шт | Оперативная память, ГБ | Объем жесткого | Примечание |

Сервер приложений БД PostgreSQL | Linux | 2 | 8 | 30 | Приложение Solar inRights – 4 ГБ xmx |

Сервер коннекторов Коннектор к AD Windows-роли: AD, Exchange 2016 | Windows Server 2016 | 2 | 16 | 50 |

Таблица 3. Для развертывание только на Linux(Windows-домен):

Роль | ОС | ЦП, шт | Оперативная память, ГБ | Объем жесткого | Примечание |

Сервер приложений Сервер коннекторов Коннектор к AD БД PostgreSQL | Linux | 4 | 8 | 30 | Приложение Solar inRights – 4 ГБ xmx |

Windows-роли: AD, Exchange 2016 | Windows Server 2016 | 2 | 16 | 50 |

Клиентская часть

АРМ пользователя / администратора ПК Solar inRights должно быть оборудовано компьютером, обладающим следующими минимальными характеристиками:

- объем оперативной памяти не менее 4 ГБ;

- объем жесткого диска не менее 20 ГБ;

- Разрешение экрана при работе с GUI от 1920x1080;

Требования к программному обеспечению

Серверная часть

Для функционирования ПК Solar inRights на серверном оборудовании должно быть установлено следующее программное обеспечение.

Операционная система – одна из следующих:

- Microsoft Windows 2008R2, или новее

- Ubuntu 12.04, или новее

- RHEL 6.7, или новее

- CentOS 6.7, или новее

- Astra Linux 1.5, или новее

СУБД – одна из следующих:

- PostgreSQL версии 9.4, или новее;

- MS SQL 2008, или новее

- Oracle 12, или новее

Серверы коннекторов:

- Connector Server .NET (AD/Exchange) v.1.5.1.0

- Connector Server Java v.1.4.2.12;

JRE/JDK:

- Версия 17, для inRights;

- Версия 8, для сервера коннекторов Java.

Web-Server:

- Nginx

JavaScript runtime built:

- NodeJS версии 18, или новее

Клиентская часть

Для корректной работы пользователя с приложением Solar inRights требуется компьютер под управлением ОС MS Windows 7 и выше, либо ОС Linux.

В состав программного обеспечения компьютера должна входить браузер.

Поддерживаемые браузеры:

- Mozilla Firefox (>=78);

- Google Chrome (>= 87);

- Safari (>= 14);

- Microsoft Edge (>=88).

Интеграция и взаимодействие с другими системами и технологиями

Платформа Solar inRights взаимодействует с различными ИТ-системами и приложениями для управления учётными записями и правами пользователей, используя в качестве промежуточных программных компонентов специальные коннекторы. Для интеграции с большинством популярных ИТ-систем есть предварительно разработанные коннекторы, которые входят в комплект поставки; требуется лишь их адаптация под инфраструктурные особенности заказчика.

Для менее распространённых решений коннекторы могут быть разработаны в короткие сроки (две недели). Также для интеграции может быть использован универсальный коннектор REST+JSON, позволяющий быстро и удобно интегрироваться с уникальными системами заказчиков, которые в большинстве своём поддерживают стандартный текстовый формат JSON для хранения структурированных данных и обмена ими.

Solar inRights можно интегрировать с другими системами безопасности через REST API или через создание системных журналов формата Syslog и передачу данных в системы SIEM. Эта интеграция позволяет использовать дополнительные расширенные сценарии работы и анализа для проверки учётных данных, контроля доступа и расследования инцидентов.

В целом, Solar inRights может интегрироваться с любыми решениями, поддерживающими реляционные базы данных и имеющими соответствующие интерфейсы взаимодействия, будь то внутренние корпоративные комплексы или облачные системы.

Выводы

Платформа управления идентификационными данными и правами доступа IGA Solar inRights полезна тем организациям, которые стремятся к эффективному и безопасному управлению полномочиями сотрудников. Благодаря надёжным функциям безопасности, оптимизированному управлению жизненным циклом учётных данных, чётко определённому управлению правами в информационных системах, операционной эффективности, централизованному управлению и масштабируемости система Solar inRights обеспечивает комплексное решение задач по защите цифровых активов и обеспечению соответствия требованиям и стандартам отрасли ИБ.

Solar inRights позволяет поддерживать удобную, безопасную и контролируемую среду для управления доступом к информационным ресурсам компании на всех уровнях. Внедрение этой IGA-системы способствует снижению рисков связанных с использованием полномочий, предотвращению несанкционированного использования прав.

Достоинства:

- Повышенная безопасность: контроль идентификационных данных и полномочий пользователей, политика паролей, выявление и предотвращение нарушений и отклонений, безопасная разработка.

- Упрощённое управление жизненным циклом учётных данных.

- Эффективное управление доступом с использованием ролевой модели (RBAC) и атрибутивной модели на основании политик (ABAC).

- Своевременный аудит и соответствие регламентам, комплексные возможности для получения консолидированной отчётности.

- Операционная эффективность: автоматизация рутинных повторяющихся операций в части управления доступом повышает эффективность работы компании и уменьшает количество ошибок, ускоряет предоставление и изменение прав доступа.

- Централизованное управление и единый интерфейс позволяют получить полный контроль над полномочиями всех категорий сотрудников и повысить производительность администрирования доступа.

- Гибкость и масштабируемость, лёгкая интеграция с различными системами и приложениями.

Недостатки:

- Отсутствие набора тонких настроек в пользовательском интерфейсе, что приводит к необходимости внесения изменений через инженерные настройки. Например, индивидуальные политики паролей для различных типов пользователей или ресурсов должны правиться в XML-редакторе, а через интерфейс настраивается только общая корпоративная парольная политика.

- Процесс настройки может быть сложным из-за большого количества опций, доступных для выполнения одной бизнес-задачи. Это повышает порог входа для администраторов, хотя и позволяет адаптировать систему к различным требованиям.

- Отсутствие обнаружения кросс-типовых конфликтов SoD по различным типам учётных записей: нет перекрёстной идентификации SoD для технических и индивидуальных УЗ.